|

Опрос

|

реклама

Быстрый переход

Уязвимости в Apple iOS, iPadOS и macOS позволяют злоумышленнику повысить привилегии и получить полный доступ к устройству

25.02.2023 [08:31],

Сергей Сурабекянц

Обнаруженные уязвимости во всех операционных системах Apple дают киберпреступнику доступ к фотографиям жертвы, сообщениям, истории звонков, данным о местоположении и ко всем другим конфиденциальным данным, в том числе к микрофону и камере устройства. Эксплойт позволяет полностью отформатировать накопитель устройства. Специалисты относят подобные уязвимости к категории от средней до высокой степени серьёзности. К счастью, пока нет никаких признаков реального использования этих эксплойтов.

Источник изображений: pixabay.com Сама компания Apple занесла эксплойты в базу данных общеизвестных уязвимостей информационной безопасности под двумя номерами: CVE-2023-23530 и CVE-2023-23531. Уязвимостям был присвоен рейтинг CVSS в диапазоне от 5,1 до 7,1. CVSS (Common Vulnerability Scoring System) — открытый стандарт, используемый для расчёта количественных оценок уязвимости в безопасности компьютерной системы. Оценки могут принимать значение от 0 до 10, где 10 выражает максимальную опасность. Новые уязвимости могут «позволить обойти подпись кода для выполнения произвольного скрипта в контексте нескольких платформенных приложений, — сообщил Остин Эммитт (Austin Emmitt), исследователь компании Trellix. — Что приведёт к эскалации привилегий и выходу из песочницы как на macOS, так и на iOS». Сбой возникает из-за NSPredicate, класса, который позволяет разработчикам приложений фильтровать списки объектов на устройстве. Этот «невинно выглядящий класс», как выразился Эммитт, гораздо глубже, чем может показаться на первый взгляд. «На самом деле синтаксис NSPredicate — это полноценный язык сценариев, а возможность динамически генерировать и запускать код на iOS всё это время была официальной функцией». В ходе одной проверки компания Trellix обнаружила, что злоумышленник может использовать уязвимость в нескольких процессах корневого уровня, которые позволяют получить доступ к таким разделам хранилища, как календарь, адресная книга и фотографии. В другом случае исследователи обнаружили уязвимость NSPredicate во фреймворке UIKitCore на iPad. Здесь вредоносный скрипт сможет выполнять код внутри SpringBoard, приложения, которое управляет домашним экраном устройства. Доступ к SpringBoard может привести к компрометации любого типа данных, которые пользователь хранит на телефоне, или позволить злоумышленнику просто полностью очистить накопитель устройства.

Использовать этот новый класс уязвимостей возможно только если злоумышленник уже имеет доступ к целевому устройству. Получение первоначального доступа часто не вызывает затруднений благодаря фишингу и другим методам социальной инженерии. Но это также означает, что каждый пользователь в состоянии предпринять шаги для укрепления защиты своих устройств Apple. «Необходимо проявлять бдительность в отношении социальной инженерии и фишинговых атак, — пишет Даг Макки (Doug McKee), директор по исследованию уязвимостей в Trellix. — А также устанавливать приложения только из известного надёжного источника. Компаниям рекомендуется убедиться, что они проводят надлежащее тестирование безопасности продукта на наличие любых сторонних приложений и отслеживают журналы на предмет подозрительных или необычных действий». Пользователям Apple следует обновить своё системное программное обеспечение, поскольку новейшие версии содержат исправления описанных уязвимостей. Однако это не означает, что проблема полностью решена. Уязвимость в NSPredicate была открыта ещё в 2019 году, а затем использована NSO Group в 2021 году в ходе шпионской атаки. Apple попыталась закрыть дыру, но, видимо, не довела дело до конца. «Устранение этого класса ошибок часто чрезвычайно сложно выполнить, поскольку для этого требуется не только изменение кода, но и обучение разработчиков, — объясняет Даг Макки. — Поэтому можно ожидать, что в дальнейшем будет обнаружено больше подобных уязвимостей». С момента появления первой версии iOS на оригинальном iPhone Apple ввела тщательные ограничения на программное обеспечение, которое может работать на их мобильных устройствах. Устройства делают это с помощью проверки подписи кода — запуск приложения происходит только в том случае, если оно было криптографически подписано доверенным разработчиком.

В результате этой строгой политики Apple заработала в некоторых кругах репутацию особенно кибербезопасной компании. «Я думаю, что есть недопонимание, когда дело доходит до устройств Apple, — говорит Майк Берч (Mike Burch), директор по безопасности приложений Security Journey. — Общественность считает, что они более безопасны, чем другие системы. Действительно, Apple внедрила много функций безопасности и более строга в отношении того, какие приложения она разрешает использовать на своих устройствах. Тем не менее, они так же подвержены уязвимостям, как и любые другие системы». Для уязвимости в CryptoAPI создали эксплойт — проблема затрагивает 99 % серверов на Windows

27.01.2023 [17:13],

Владимир Фетисов

Специалисты компании Akamai Security создали эксплойт для уязвимости CVE-2022-34689 компонента Windows CryptoAPI, который отвечает за криптографические операции. Уязвимость может использоваться для подделки цифровых сертификатов и последующей подписи с их помощью вредоносного кода или прохождения аутентификации. Отмечается, что Microsoft выпустила исправление этой уязвимости несколько месяцев назад, но, похоже, многие пользователи проигнорировали патч.

Источник изображения: techspot.com Упомянутую уязвимость в прошлом году обнаружили сотрудники АНБ США и Национального центра кибербезопасности Великобритании. Microsoft выпустила патч для её исправления в августе, а публичная информация о проблеме была опубликована в октябре. Согласно имеющимся данным, уязвимость CVE-2022-34689 может использоваться для манипуляции с цифровыми сертификатами с целью подделки личности злоумышленника или выполнения других действий, таких как прохождение аутентификации или подписание кода с помощью цифровых сертификатов. Сотрудники Akamai разработали PoC-эксплойт для CryptoAPI, отметив, что этот компонент используется Windows для обработки всех криптографических операций. Он применяется для обработки цифровых сертификатов, а в браузерах — для проверки TLS-сертификатов. Концепция проведения атаки с использованием CVE-2022-34689 была проверена в Chrome 48, но проблема также актуальна для более старых версий обозревателя и других приложений на базе Chromium. По мнению исследователей, существует множество других уязвимых приложений, которые затронуты этой проблемой. В сообщении сказано, что подавляющее большинство системных администраторов и IT-специалистов не установили в подконтрольных сетях патч Microsoft, который был выпущен несколько месяцев назад для исправления уязвимости CryptoAPI. В Akamai подсчитали, что только 1 % «видимых» устройств в центрах обработки данных получили патч Microsoft, тогда как оставшиеся 99 % «видимых» из интернета серверов с Windows продолжают оставаться уязвимыми перед этой проблемой. Опубликован эксплойт iOS 16, позволяющий временно менять системный шрифт

29.12.2022 [15:08],

Павел Котов

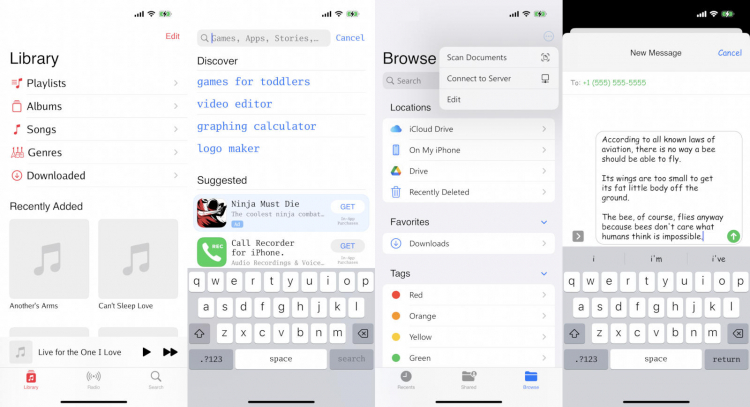

Энтузиаст Чжовэй Чжан (Zhuowei Zhang) опубликовал на GitHub инструмент, позволяющий менять системный шрифт на iPhone под iOS 16. Средство не требует джейлбрейка, и все изменения интерфейса сбрасываются после перезагрузки телефона.

iOS со шрифтами Go Regular, Go Mono, Segoe UI и Comic Sans MS (слева направо). Источник изображения: github.com/zhuowei Единственным системным требованием инструмента является версия системы — она должна быть iOS 16.1.2 или более ранней, потому что здесь эксплуатируется уязвимость CVE-2022-46689, которую закрыли в iOS 16.2. Смена системного шрифта не сработает в приложениях, использующих по умолчанию любой шрифт, отличный от фирменного San Francisco. В комплекте с приложением поставляется набор предустановленных шрифтов, многие из которых резко отличаются от дизайнерского языка Apple. Наиболее вызывающий — это, конечно, Comic Sans MS, но можно также «примерить» Segoe UI, используемый по умолчанию в Windows, и Choco Cooky от Samsung. При желании доступна установка собственных шрифтов, которые придётся предварительно преобразовать в формат, поддерживаемый iOS. «Классическая» Mac OS некогда поддерживала широкую кастомизацию, но с выходом Mac OS X большинство настроек исчезло, и с тех пор изменение внешнего вида ОС от Apple только усложняется. Хотя это, конечно, позволяет избегать неприятных сюрпризов в работе стороннего ПО. PlayStation 5 взломали — эксплойт позволяет устанавливать пиратские игры, но пока не может их запускать

03.10.2022 [16:01],

Владимир Фетисов

Стало известно, что хакерам удалось создать эксплойт для взлома игровых консолей Sony PlayStation 5 с версией прошивки 4.03 (была актуальна до декабря 2021 года). Об этом в своём аккаунте в Twitter сообщил моддер Лэнс Макдональд (Lance McDonald), известный своим неофициальным патчем для игры Bloodborne, который добавлял возможность вывода картинки на скорости 60 кадров в секунду на PlayStation 4.

Источник изображения: videogameschronicle.com Похоже, что эксплойт создал не сам Макдональд, но он опубликовал несколько изображений, демонстрирующих интерфейс программного обеспечения. В текущей версии решение позволяет открыть дебаг-меню и производить установку приложений. В опубликованном моддером видео показано, что эксплоит позволил установить на консоль демоверсию игры P.T. из загруженного в память консоли пакета PS4 PKG. Эксплойт делает возможным запись и чтение кода, но не его исполнение, поэтому для простых пользователей он не представляет особого интереса. Кроме того, эксплойт работает нестабильно даже в упомянутой версии прошивки PS5, а с более новыми версиями ПО вообще не совместим. Несмотря на то, что в нынешнем виде эксплойт для PS5 нельзя назвать полноценным, он может стать отправной точкой для создания полнофункционального ПО, которое позволит запускать на консоли неподписанный код, то есть пиратские копии различных игр. |