В Windows нашли чрезвычайно скрытный бэкдор, который позволяет следить за всем трафиком

Исследователи в области кибербезопасности обнаружили необычную вредоносную программу, которая производит на компьютерах под Windows извлечение данных и позволяет исполнять произвольный код. Программа внедряется в Microsoft Internet Information Services (IIS) и создаёт бэкдор, через который можно перехватывать трафик, рассказали в Symantec.

Источник изображения: Gerd Altmann / pixabay.com

IIS — это веб-сервер общего назначения на компьютерах Windows. Он принимает от удалённых клиентов запросы и возвращает ответы. По данным Netcraft, на июль 2021 года в 13,5 млн уникальных доменов работали 51,6 млн инстансов IIS. У сервера есть функция под названием Failed Request Event Buffering (FREB) — она используется для диагностики ошибок и собирает данные о веб-запросах от удалённых клиентов: их IP-адреса, порты, HTTP-заголовки и файлы cookie. При отладке администратор извлекает запросы, соответствующие определенным критериям, из буфера и записывает их на диск. Это помогает, например, разбираться с причинами ошибок 401 (Unauthorized) и 404 (Not Found), а также повисших или прерванных запросов.

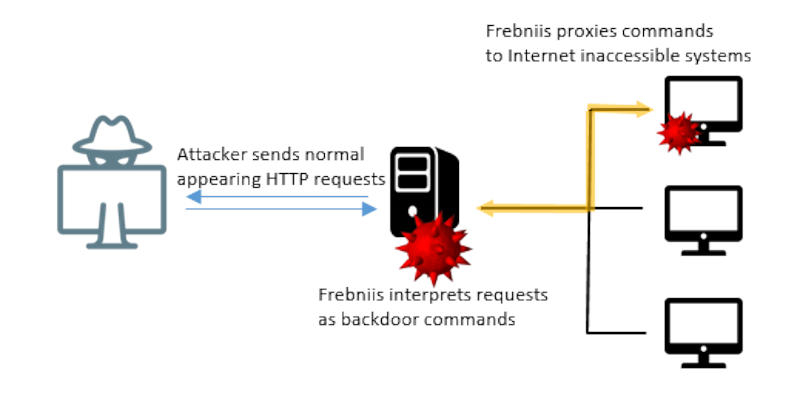

Неизвестные злоумышленники придумали, как эксплуатировать функцию FREB для отправки и выполнения вредоносного кода в защищённой области скомпрометированной сети, а также извлечения данных — механизм сочетается с легитимными запросами и обеспечивает выход на новый уровень проникновения в сеть. Эксплуатирующему этот метод ПО присвоили название Frebniis — он включает на машине FREB, перехватывает выполнение функции, внедряет в память процесса IIS вредоносный код и производит его запуск. В итоге программа контролирует все HTTP-запросы сервера. В системе не создаётся никаких файлов, а в памяти не заводится подозрительных процессов, так что Frebniis по-своему уникален.

Источник изображения: symantec-enterprise-blogs.security.com

Frebniis отслеживает все HTTP-запросы с методом POST при обращении к файлам logon.aspx или default.aspx и позволяет злоумышленникам дополнять их новыми параметрами, например, значением пароля. Когда доступ получен, Frebniis расшифровывает и выполняет код .NET, управляющий всеми функциями бэкдора — при этом никакие файлы на диск не сохраняются. Этот код, во-первых, запускает прокси, позволяющий использовать скомпрометированный сервер IIS для взаимодействия или связи с внутренними ресурсами, недоступными из интернета напрямую. Во-вторых, он обеспечивает выполнение на IIS произвольного кода: отправляя запрос с кодом на C# к файлам logon.aspx или default.aspx, Frebniis автоматически расшифровывает код и исполняет прямо в оперативной памяти, где обнаружить его чрезвычайно трудно. Пока неясно, насколько Frebniis распространён в настоящее время, но в Symantec опубликовали два хеша файлов, связанных с бэкдором.