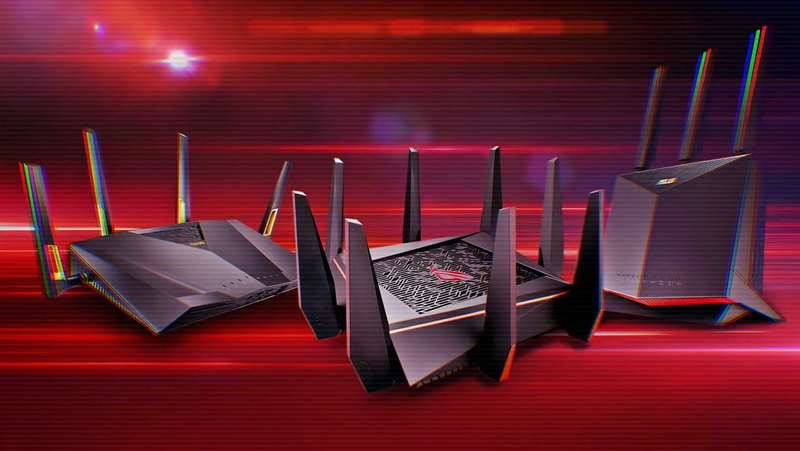

В популярных Wi-Fi-роутерах ASUS нашли критические уязвимости безопасности — прошивки с исправлениями уже вышли

Компания ASUS исправила три критические уязвимости своих роутеров RT-AX55, RT-AX56U_V2 и RT-AC86U, потенциально позволявших злоумышленникам захватывать управление этими устройствами при отсутствии необходимых обновлений безопасности. Все три указанные модели Wi-Fi-маршрутизаторов являются очень популярными среди геймеров и обычных пользователей, по-прежнему доступны на сайте ASUS и продаются в розничных магазинах, сообщает ресурс Bleeping Computer.

Источник изображения: BleepingComputer

Все уязвимости по системе рейтинга опасности CVSS v3.1 получили оценки 9,8 из 10. Это один из самых высоких рейтингов опасности, что объясняется характером проблем. Все три уязвимости являются так называемыми уязвимостями неконтролируемого форматирования строки. Через них злоумышленники могут удалённо и без аутентификации получить контроль над маршрутизатором ASUS. Для этого достаточно отправить на уязвимое устройство специально созданную командную инструкцию. Маршрутизаторы ASUS подвержены следующим трём уязвимостям: CVE-2023-39238, CVE-2023-39239 и CVE-2023-39240.

Детальная информация о проблемах безопасности недоступна, но известно, что все три уязвимости представляют собой уязвимости форматирования строки ввода в модуле API ser_iperf3_svr.cgi и общей функции настройки. Подобная уязвимость может быть вызвана некорректной проверкой инструкций, например, пользовательского ввода.

Компания ASUS выпустила патчи для исправления всех трех уязвимостей маршрутизаторов. Владельцам этих устройств рекомендуется немедленно установить обновления прошивки, чтобы защитить свои устройства от потенциальных атак. Ниже приведены ссылки на страницы загрузки обновлений:

- для RT-AX55 — обновление прошивки ASUS RT-AX55 версии 3.0.0.4.386_51948 или новее;

- для RT-AX56U — обновление версии 3.0.0.4.386_51948 или новее;

- для RT-AC86U — обновление прошивки 3.0.0.4.386_51915 устраняет обнаруженные проблемы безопасности.

Также рекомендуется отключить возможность удаленного администрирования (WAN Web Access) на устройствах. Это позволит предотвратить многие удалённые атаки на роутер.