|

Опрос

|

реклама

Быстрый переход

Больше никаких 12345: в Великобритании запретят устройства со слабыми паролями

29.04.2024 [15:02],

Анжелла Марина

В Великобритании вступил в силу закон, обязывающий производителей гаджетов соблюдать минимальные стандарты кибербезопасности и защищать устройства от несанкционированного доступа. Одним из положений новый закон запрещает поставки гаджетов со слишком простыми стандартными паролями.

Источник изображения: Copilot В понедельник в Великобритании вступили в силу новые правила, направленные на повышение кибербезопасности интеллектуальных устройств. Согласно этим правилам, производители смартфонов, телевизоров, умных домофонов и других гаджетов обязаны обеспечивать защиту подключенных к интернету устройств от несанкционированного доступа, сообщает издание The Guardian. В частности, теперь запрещается поставлять устройства со слабыми паролями по умолчанию, такими как «admin» или «12345». Пользователям также рекомендуется менять стандартные пароли при настройке гаджетов. Кроме того, производители должны четко указывать сроки выпуска обновлений безопасности и предоставлять потребителям контакты для сообщения об ошибках и уязвимостях. Такие строгие меры призваны повысить уверенность покупателей и снизить риски хакерских атак, от которых в последнее время страдают как простые пользователи, так и компании. По словам министра науки и технологий Великобритании Джонатана Берри (Jonathan Berry), новые правила должны «обеспечить безопасность личных и банковских данных, и в целом конфиденциальность» британцев. Организация по защите прав потребителей Which?, давно выступавшая за ужесточение стандартов кибербезопасности, приветствовала это решение и считает, что контролирующие органы также должны «жестко следить за исполнением новых правил производителями и принимать при необходимости немедленно принимать меры к нарушителям». По мнению Which?, это значительно повысит кибербезопасность для рядовых потребителей и бизнеса. Однако есть те, кто раскритиковал новый закон. Так, некоторые эксперты полагают, что ответственность за обеспечение кибербезопасности несправедливо перекладывается только на производителей, потребители тоже должны проявлять бдительность и не использовать слабые пароли. Кроме того, как показывает практика, злоумышленники быстро адаптируются к новым мерам безопасности. Тем не менее, большинство людей положительно оценивают инициативу британского правительства, а повышенные требования к кибербезопасности могут стать новым глобальным стандартом для индустрии интеллектуальных устройств. Исследователи придумали, как бороться с хакерами, имеющими физический доступ к системам

29.02.2024 [16:40],

Геннадий Детинич

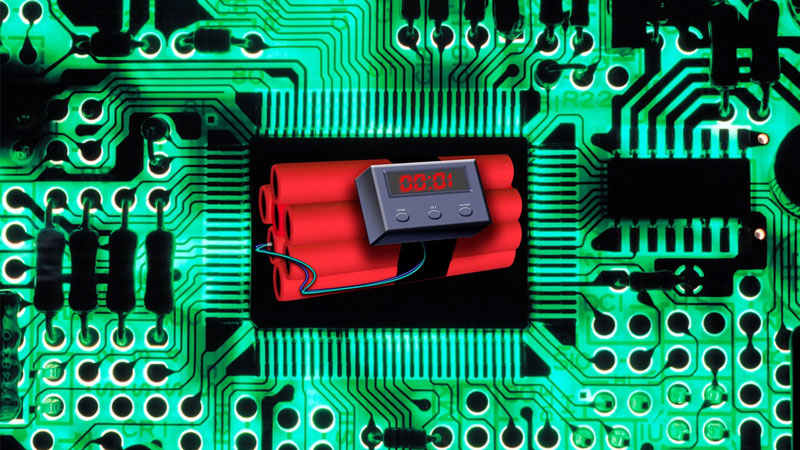

На конференции ISSCC 2024 среди прочих докладов прозвучало несколько интересных предложений для защиты электронных схем и компонентов от хакерских атак с физическим доступом к системе. Это наиболее уязвимая для оборудования ситуация, когда злоумышленник не ограничен временем и средствами.

Источник изображения: spectrum.ieee.org Самый действенный метод взлома системы — это набросить контакты для считывания сигналов на сигнальные линии процессора. Команда исследователей из Колумбийского университета во главе с ведущим инженером Intel Вивеком Ди (Vivek De) предложила решение, которое автоматически противодействует этому виду атак. Они создали чип, который измеряет ёмкостное сопротивление шины передачи данных от процессора. Чип откалиброван определять изменение ёмкости от 0,5 пФ в широком диапазоне температур. Попытка набросить щуп на контролируемую чипом линию сразу обнаруживает физическое вмешательство и запускает процесс автоматического шифрования данных. Исследователи считают, что постоянное шифрование абсолютно всех данных — это перерасход процессорной мощности. Предложенный ими метод детектирования щупа, напротив, нагружает систему шифрованием только во время начала вмешательства злоумышленника. Также данные можно похищать из системы с помощью регистрации электромагнитного излучения или по пульсациям потребления. Для этого физический контакт с атакуемой системой не нужен. Тогда для защиты данных можно использовать другую схему, предложенную исследователями Техасского университета в Остине. Поскольку по электромагнитному излучению можно получить данные о ключе AES, исследователи предложили размыть сигнал в процессе генерации ключа. В частности, они разбили алгоритм генерации на четыре вычислительных компонента, и запустили их параллельно с небольшим сдвигом друг относительно друга. Это сделало сигнал нечитаемым. Для ещё более сильного запутывания злоумышленников на атакуемой системе запускались сигналы-обманки, имитирующие процессы генерации ключа. Всё вместе резко повысило защиту от атаки по побочным каналам, к которым также относится вид атак с чтением электромагнитных возмущений от вычислительных платформ. Это утверждение было проверено на практике. Попытки взломать ключ с помощью высокочувствительного электромагнитного сканера закончились ничем после 40 млн подходов, тогда как обычно на взлом требовалось около 500 попыток. Наконец, было предложено решение для физического уничтожения электронных схем при попытке считать с них информацию тем или иным способом. Этим отметилась группа Вермонтского университета с привлечением технологии Marvell. Предложение группы опирается на два момента. Во-первых, разработан механизм определения компрометации электронной схемы. Во-вторых, предложены механизмы по физическому уничтожению электронных схем. Всё вместе обещает привести к самоуничтожению чипов при обнаружении вмешательства или попытки считать критически важные данные с электронных компонентов. Для определения вмешательства исследователи воспользовались методологией слепков PUF или физически неклонируемой функции. Это своего рода дактилоскопический отпечаток чипа, который формируется на основе крошечных отклонений в характеристиках транзисторов. Все они по определению не могут быть идентичными с вполне детектируемыми отличиями в токовых характеристиках, по коэффициенту усиления и так далее. Если чип скомпрометирован, его характеристики, выраженные в PUF, также претерпят изменения и это станет сигналом для самоуничтожения защищённого блока чипа или всего чипа целиком. Уничтожить чип исследователи предлагают двумя способами. Например, можно подать больше тока на самые длинные проводники защищаемого узла. Тогда в наиболее узких местах нагруженного участка произойдёт электромиграция — автоматическое повышение там уровня тока приведёт к физическому переносу атомов проводника и к образованию пустот или разомкнутых участков. Другой вариант предусматривает банальное повышение напряжения транзисторов в чипе с 1 В, например, до 2,5 В. Это вызовет пробой и выход электронных приборов из строя. Учёные придумали, как защитить компьютеры от физического взлома с помощью радиоволн

09.06.2022 [11:41],

Геннадий Детинич

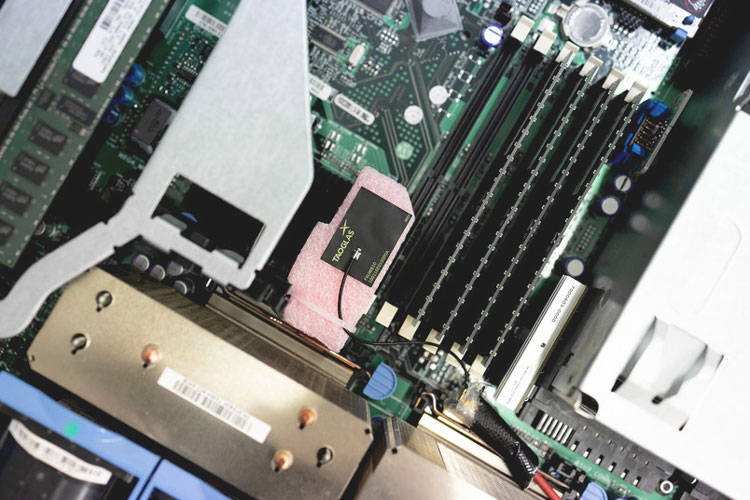

Группа учёных предложила интересный способ защитить электронное оборудование от физического взлома. Технология позволит доступным образом контролировать невмешательство в системы в полном объёме — от стоек до отдельных корпусов. При обнаружении малейших попыток физического взлома, например, чтобы установить закладки, система поднимет тревогу. Что важно, предложенный способ очень просто реализовать и это будет недорого.

Источник изображения: Michael Schwettmann Современные решения для контроля несанкционированного физического вмешательства в работу и конфигурацию электроники предполагают защиту отдельных компонентов системы — процессора, памяти и так далее. Учёные из Рурского университета Бохума, Института Макса Планка и компании PHYSEC предложили следить сразу за целостностью оборудования в полном объёме корпуса. Делается это с помощью двух небольших антенн и специального радиосигнала. Фактически речь идёт о создании подобия цифрового отпечатка пальца для каждого электронного устройства в сборе. Система обнаружения физического взлома состоит из небольших передающей и приёмной антенн. Отражённый от компонентов электроники радиосигнал фиксируется приёмной антенной как цифровой отпечаток. Любая попытка установить в системе что-то лишнее искажает сигнал и сообщает о вмешательстве. В серии экспериментов исследователи показали, что система надёжно реагирует на проникновение в корпус работающего компьютера иглы толщиной 0,3 мм на глубину 1 см. Система продолжала обнаруживать проникновение в корпус иглы толщиной 0,1 мм, но не во всех положениях. «Поэтому в практическом применении имеет смысл тщательно продумать, где разместить антенны, — делится идеями один из авторов исследования. — Они должны находиться как можно ближе к компонентам, требующим высокой степени защиты». Интересно отметить, что компания PHYSEC, чьи специалисты приняли участие в работе, уже использует представленную технологию для предотвращения несанкционированных манипуляций с компонентами критической инфраструктуры. Что же, дополнительная защита никогда не помешает, хотя в серверных залах и так не должно быть посторонних. |