|

Опрос

|

реклама

Быстрый переход

Курьерская служба СДЭК парализована уже третий день из-за атаки вируса-шифровальщика

28.05.2024 [11:37],

Владимир Фетисов

Сервис доставки посылок СДЭК приостановил работу 26 мая из-за обширного технического сбоя. Ответственность за этот инцидент взяла на себя международная хакерская группировка Head Mare, заявившая об этом в своём аккаунте в соцсети X. Злоумышленники опубликовали скриншоты проникновения в систему СДЭК и «передали привет» российской ИБ-компании Bi.Zone, которая консультирует СДЭК в вопросах кибербезопасности.

Источник изображения: TheDigitalArtist / Pixabay В сообщении злоумышленников сказано, что в ходе атаки на IT-системы СДЭК они задействовали вирус-шифровальщик. Вредоносное программное обеспечение такого типа шифрует данные, из-за чего жертва атаки теряет к ним доступ. Неназванный источник в СДЭК, а также собеседник в одной из крупных ИБ-компаний, подтвердили, что в ходе атаки на СДЭК использовался шифровальщик. «Мы столкнулись с техническим сбоем и проводим расследование. Есть несколько теорий, и говорить что-либо до получения точной информации считаем непрофессиональным», — прокомментировал данный вопрос официальный представитель СДЭК. При этом в компании не сообщили, когда сервис может возобновить работу. Представители Bi.Zone никак не комментируют данный вопрос. Эксперты отмечают, что шифровальщик может попасть в атакуемую систему разными способами. Чаще всего вирусы такого типа загружают пользователи через электронную почту или другие сообщения. Реже такое происходит в результате взлома системы злоумышленниками. Такие вирусы также принято называть вымогателями, поскольку обычно после завершения работы шифровальщика жертве предлагается заплатить выкуп за восстановление доступа к данным. По подсчётам Российской ассоциации электронной коммерции (РАЭК), количество кибератак с использованием шифровальщиков выросло в 2023 году на 160 % по сравнению с показателем за предыдущий год. Средний размер выкупа за расшифровку данных в 2023 году составил 53 млн рублей. Скорость восстановления работоспособности систем СДЭК зависит от того, как часто компания делала бэкапы (резервные копии данных), и какой шифровальщик использовали злоумышленники. Если речь идёт об уже известном вредоносном ПО, то для него уже может существовать программа-декриптор, которая позволит расшифровать данные. Злоумышленники из Head Mare опубликовали скриншоты уничтожения бэкапов, заявив, что СДЭК делала резервные копии раз в полгода. Однако верить на слово злоумышленникам не стоит, поскольку часто они преувеличивают нанесённый в ходе атак ущерб. Вчера сообщалось, что СДЭК возобновит работу сегодня после обеда. Однако позже стало известно, что произойдёт это несколько позже — курьерская служба уведомила, что в течение понедельника «значительно продвинулась» в восстановлении, но пока не готова возобновить обслуживание. «ПВЗ СДЭК восстановят выдачу отправлений не позднее завтрашнего дня, 29 мая. Мы работаем над полным возобновлением обслуживания, но также заготовили и резервные схемы», — сообщил «Интерфаксу» директор по коммуникациям СДЭК Михаил Берггрен. «Лаборатория Касперского» обнаружила вирус-вымогатель ShrinkLocker — он использует BitLocker

25.05.2024 [12:59],

Владимир Фетисов

Функция Windows BitLocker снова стала оружием в руках киберпреступников. Специалисты из «Лаборатории Касперского» обнаружили новый вирус-вымогатель под названием ShrinkLocker, который задействует для шифрования данных на атакуемых устройствах BitLocker. Злоумышленники использовали этот вымогатель для атак на IT-инфраструктуру компаний и государственных учреждений в Мексике, Индонезии и Иордании.

Источник изображения: securelist.com Злоумышленники используют вредоносный скрипт на VBScript, языке сценариев, который используется для автоматизации задач на устройствах с Windows. Скрипт проверяет версию используемой ОС и запускает BitLocker, причём сделать это он может на ПК с разными версиями программной платформы, начиная от Vista или Windows Server 2008. Если скрипт обнаруживает более старую версию ОС, то он попросту удаляется с устройства. Затем вредонос уменьшает все разделы хранилища на 100 Мбайт и задействует высвобожденное пространство для создания нового загрузочного раздела. Из-за этого вымогатель и получил название ShrinkLocker. Далее происходит шифрование хранящихся на устройстве данных с помощью BitLocker и создание нового 64-символьного ключа шифрования, который вместе с другой информацией о ПК жертвы отправляется злоумышленникам. После завершения шифрования компьютер перезагружается и ОС грузится из вновь созданного раздела, а доступ к хранящейся информации для жертвы полностью блокируется. Название нового загрузочного раздела меняется на адрес электронной почты хакера, вероятно, чтобы жертвы могли договориться о выкупе и восстановлении работоспособности устройств. В сообщении отмечается, что автор ShrinkLocker должен обладать обширными познаниями о работе внутренних функций и утилит Windows. Экспертам «Лаборатории Касперского» не удалось установить, откуда проводятся атаки с использованием нового вредоноса или куда пересылаются данные жертв. Скрипт ShrinkLocker удалось обнаружить всего на одном ПК, где не был установлен BitLocker. Эксперты считают, что характер атак указывает на то, что цель злоумышленников скорее в том, чтобы нарушить работоспособность и уничтожить данные, а не получить выкуп. Для защиты от атак такого типа рекомендуется чаще делать резервные копии. Кроме того, следует ограничить права пользователей на редактирование, чтобы из их учётных записей было нельзя изменять настройки BitLocker или реестра. В дополнение к этому рекомендуется использовать продвинутые решения для ИБ-защиты, способные отслеживать подозрительную активность и защищать IT-инфраструктуру. Названы основные киберугрозы на 2023 год — шифровальщики останутся на первом месте

17.01.2023 [20:52],

Руслан Авдеев

Компания Group-IB, занимающаяся исследованием киберпреступности и организацией защиты от киберугроз, перечислила самые значимые риски в новом, 2023 году в свежем отчёте «Эволюция киберпреступности. Анализ, тренды и прогнозы 2022/2023». По мнению экспертов, программы-вымогатели останутся приоритетной угрозой для бизнеса. Будут использовать и другие способы нанесения ущерба информационным системам компаний.

Источник изображения: Nahel Abdul Hadi/unsplash.com В числе важнейших киберугроз для бизнеса важнейшую роль по-прежнему будут играть программы-шифровальщики. По данным экспертов, интересна эволюция подобных групп, стоящих за их распространением — они всё больше напоминают классические стартапы с системой обучения, найма, мотивации, внутренней иерархией и даже отпусками. Активно развиваются партнёрские программы Ransomware-as-a-Service (RaaS), предусматривающие продажу или даже сдачу вредоносного ПО в аренду. В 2023 году мелкие группы, как и в прежние годы, будут распадаться, участники будут переходить в более крупные структуры. При этом во второй половине 2021 года — первой половине 2022 на 83 % выросло число сайтов (Dedicated Leak Sites, DLS), предназначенных для публикации похищенных данных компаний для повышения эффективности давления на жертв. Хотя приоритетными целями являются компании из США, в прошлом году в три раза выросло число атак шифровальщиков на российский бизнес с целью получения выкупа, но достоверно оценить масштаб проблемы не представляется возможным. Важно, что в последнее время в публичное пространство попало много популярных у вымогателей инструментов, неожиданно отмечено и использование в качестве шифровальщиков вполне легальных программ для защиты дисков вроде BitLocker. Ещё один тренд — уничтожение информационной инфраструктуры без требований выкупа, по политическим или иным мотивам. Важным трендом на теневом рынке в следующем году будет продажа доступа к скомпрометированным корпоративным сетям. Рынок доступов стремительно растёт, а средняя цена доступа продолжает снижаться. «Чаще всего злоумышленники реализуют свой «товар» в виде доступов к VPN и RDP (протокол удалённого рабочего стола)», — заявляют в Group-IB.

Источник изображения: Mika Baumeister/unsplash.com В тройку наиболее продаваемого товара в даркнете попали и программы-стилеры, просачивающиеся на компьютеры жертвы через инфицированный файл. Атаки в основном не целевые, но затрагивает большие группы пользователей и позволяют получать всевозможные данные, от логинов и паролей до доступа к мессенджерам и криптовалютным кошелькам. Стилеры стали активно использоваться и в атаках на корпорации с ростом популярности удалённой работы и сервисов единого входа (SSO). На некоторых платформах такие программы раздаются «доброжелателями» даже бесплатно. По оценкам Group-IB, стилеры являются второй по значимости угрозой после шифровальщиков. В текущем году компания прогнозирует рост утечек корпоративных баз данных. По имеющимся сведениям, в 2022 году на фоне геополитических конфликтов во многих случаях российские базы выкладывались в свободный доступ бесплатно, с целью нанести ущерб бизнесам и их клиентам. Под удар попали структуры всевозможного профиля, от телеком-операторов до медицинских компаний — число слитых в Сеть строк только за летние месяцы исчисляется сотнями миллионов. Предполагается, что по мере нарастания интенсивности противостояния будет нарастать и накал борьбы в киберпространстве. Хакеры-вымогатели стали требовать меньше денег с жертв в России

21.11.2022 [11:58],

Руслан Авдеев

В России значительно упали размеры выкупов, требуемых программами-шифровальщиками. Как сообщает «Коммерсантъ» со ссылкой на источники в отрасли, подобный «дисконт» связан с ужесточением требований регуляторов к принципам реагирования бизнеса на подобные случаи и относительно невысокой стоимостью услуг специалистов, расследующих подобные инциденты. Тем не менее бизнес киберпреступников остаётся прибыльным за счёт падения себестоимости атак.

Источник изображения: Pete Linforth / pixabay.com По сведениям издания, ссылающегося на сведения специалистов по кибербезопасности, использующие вирусы-шифровальщики злоумышленники берут гораздо меньшие выкупы, чем раньше. Как сообщает представитель «РТК-Солар», выкуп году к году снизился в 20 раз. Оценки разных экспертов значительно отличаются, иногда в разы и десятки раз, но все они подтверждают общую тенденцию — запрашивать/платить стали гораздо меньше, чем раньше. При этом если одни говорят о десятках тысяч долларов, то другие — о сотнях тысяч. Как сообщил директор центра противодействия кибератакам Solar JSOC при «РТК-Солар» Владимир Дрюков, цены на ПО для вирусного шифрования данных пользователей упали в 10-12 раз. Дело в том, что не так давно были опубликованы исходные коды ряда программ-шифровальщиков, поэтому они стали общедоступны, и создать вирус могут даже злоумышленники с базовой подготовкой. Известно, что весной число атак шифровальщиков на российский бизнес выросло втрое. По данным Positive Technologies, половина атак на финансовый сектор осуществлялась с использованием вирусов-шифровальщиков. При этом в атаках часто принимали участие «энтузиасты», ставившие целью не только и не столько заработать, сколько опубликовать украденные персональные данные и другую информацию по политическим мотивам. Раньше к публикации прибегали в основном в случае отказа платить выкуп. По данным источника «Коммерсанта», стоимость выкупа теперь приходится снижать потому, что слишком большие суммы скорее заставят обратиться к компании, которая берёт меньше денег и расследует инцидент. Более того, при расследовании специалистами по кибербезопасности эксперты способны установить «дыру», благодаря которой злоумышленники проникли в сеть, что позволит закрыть её навсегда. Также с 1 сентября текущего года вступили в силу поправки в закон «О персональных данных», согласно которому, допустившие утечку компании должны в течение 24 часов уведомить Роскомнадзор и в течение 72 часов установить причины инцидента и найти виновных. Тем не менее, по сведениям Group-IB, в стране по-прежнему действуют некоторые злоумышленники с очень высокими требованиями к жертвам. По данным экспертов компании, если группа OldGremlin ещё в 2021 году требовала у жертв за восстановление доступа к информации 250 млн рублей, то в 2022 году — уже 1 млрд рублей. При этом атаки такими группами обычно осуществляются на крупные организации: банки, логистические фирмы, промышленные и страховые бизнесы. Российский ретейл атаковали вирусы-шифровальщики: сумма выкупа достигает 100 млн рублей

25.07.2022 [11:15],

Сергей Карасёв

Количество атак программ-вымогателей на российские ретейл-компании в первом полугодии нынешнего года резко выросло: целями киберпреступников являются прежде всего крупные сети супермаркетов и маркетплейсы, готовые заплатить злоумышленникам выкуп за скорейшее восстановление работы.

Источник изображений: pixabay.com Как сообщает газета «Коммерсантъ», ссылаясь на исследование компании «Информзащита», в течение первых шести месяцев нынешнего года число атак вирусов-шифровальщиков на российский ретейл подскочило на 45 % по сравнению с аналогичным периодом прошлого года. А в компании Group-IB и вовсе говорят о четырёхкратном росте атак в соответствующем сегменте. Специалисты Positive Technologies также указывают на негативную тенденцию.  «Злоумышленники эксплуатируют уязвимости на периметре и веб-ресурсах компаний, а также незащищённые сервисы, которые организации по халатности или недосмотру публиковали вовне», — говорят эксперты. Вместе с ростом интенсивности кибератак увеличивается и сумма выкупа за восстановление доступа к зашифрованным данным. Если в 2021 году злоумышленники, как правило, требовали не более 30 млн рублей, то сейчас они могут запрашивать до 100 млн рублей. Количество атак программ-шифровальщиков пошло на убыль, но хорошего в этом мало

21.06.2022 [15:05],

Андрей Крупин

Работающая в сфере информационной безопасности компания Positive Technologies проанализировала актуальные угрозы первого квартала 2022 года. Проведённое экспертами исследование выявило сокращение атак со стороны программ-шифровальщиков, блокирующих доступ к данным и требующих выплаты определённой суммы киберпреступникам для возвращения доступа к ценной информации.

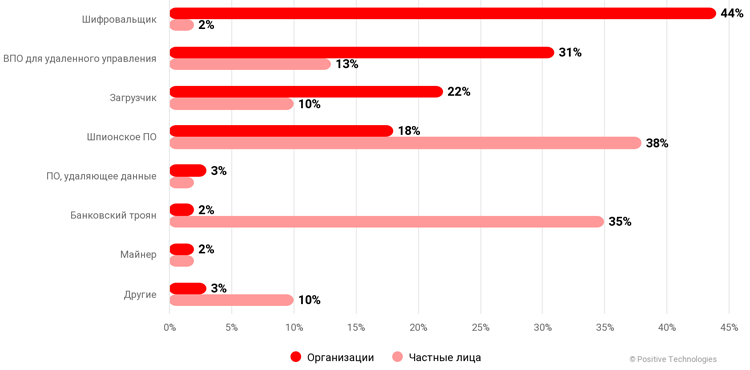

Доля атак с использованием вредоносного ПО (источник изображения: Positive Technologies) Доля таких атак за квартал снизилась с 53 до 44 процентов. По мнению специалистов, такие изменения в определенной степени обусловлены переключением злоумышленников на промышленный шпионаж без шифрования устройств. Негативным последствием сокращения количества шифровальщиков стало увеличение числа так называемых вайперов — вредоносов, нацеленных на полное уничтожение данных без возможности их последующего восстановления. Так, в первом квартале доля атак с использованием ПО для безвозвратного удаления данных для организаций составила 3 %, для частных лиц — 2 %. Интересно, что в ряде случаев такие «очистители» данных имитировали атаки программ-вымогателей: жертвам были оставлены сообщения с информацией о выкупе, однако ключи дешифрования предоставлены не были, а данные были необратимо повреждены. Подробнее с результатами аналитического исследования Positive Technologies можно ознакомиться на сайте ptsecurity.com/research/analytics. Для дешифровки файлов без уплаты выкупа можно воспользоваться сайтом No More Ransom, на котором доступно более 120 утилит для восстановления данных. |