Обнаружен вирус-вымогатель Kraken со встроенным бенчмарком для оптимизации ущерба

Специализирующееся на вопросах кибербезопасности подразделение Cisco Talos обнаружило вирус-шифровальщик Kraken, отличительной особенностью которого является встроенный бенчмарк — вредонос производит замер производительности системы, чтобы выбрать между полным и частичным шифрованием данных.

Источник изображений: Cisco Talos

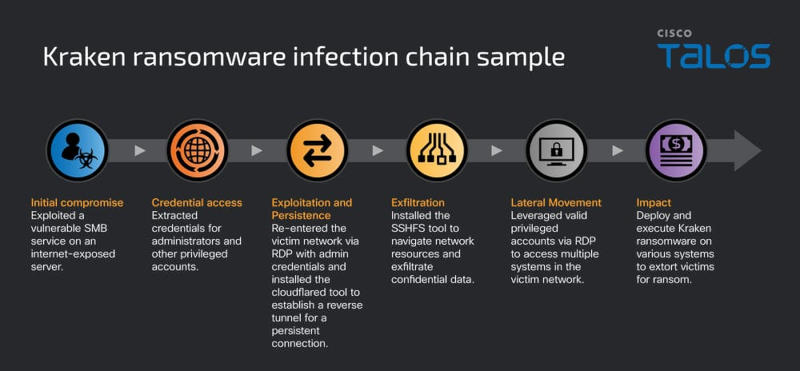

Kraken стал развёртываться в начале года как обновлённый вариант HelloKitty — его жертвами обычно оказываются крупные организации; известно о пострадавших из США, Великобритании, Канады, Панамы, Кувейта и Дании. Атака Kraken обычно начинается с эксплуатации уязвимостей протокола SMB на интернет-ресурсах — эта схема позволяет злоумышленникам обеспечить первоначальную точку опоры. Далее злоумышленники извлекают учётные данные администратора и используют их для повторного входа в систему по протоколу удалённого рабочего стола (RDP), а также развёртывания средств Cloudflared и SSHFS: первое — для создания обратного туннеля от компьютера жертвы к системе злоумышленника, второе — для незаметного извлечения данных через смонтированную удалённую папку. Используя туннели Cloudflared и RDP, операторы Kraken перемещаются по взломанным сетям, проникая на все доступные машины, чтобы похитить ценные данные и подготовить компьютеры для развёртывания шифровальщика.

Получив команду на шифрование, Kraken начинает с проведения теста производительности на каждой машине. Для этого создаётся файл со случайными данными, производится его шифрование в течение заданного времени, вычисляется результат теста, а файл удаляется. Исходя из этого результата, вредонос определяет, будут ли данные шифроваться полностью или частично. Контроль производительности позволяет нанести максимальный ущерб и избежать оповещений из-за интенсивного использования ресурсов. Перед непосредственным запуском шифрования Kraken удаляет теневые копии томов и корзину, а также останавливает работающие в системе службы резервного копирования.

При атаке на Windows используются четыре модуля шифрования. Через ключи реестра выявляются экземпляры Microsoft SQL Server и шифруются файлы баз данных. Через WNet API осуществляется проход по всем сетевым ресурсам за исключением служебных папок ADMIN$ и IPC$ — шифруется всё, что оказывается для этого доступным. Сканируются все локальные диски, включая съёмные — для оперативности данные на них шифруются в параллельных рабочих потоках. При помощи PowerShell выявляются все запущенные виртуальные машины — они жёстко останавливаются, и их файлы тоже подвергаются шифрованию. В случае Linux/ESXi также обнаруживаются все работающие виртуальные машины, их работа принудительно завершается для разблокировки, после чего производится многопоточное полное или частичное шифрование в зависимости от результатов бенчмарка.

Когда шифрование завершено, автоматически сгенерированный скрипт «bye_bye.sh» удаляет все журналы, историю команд в консоли, исполняемый файл Kraken, а затем скрипт удаляется сам. Зашифрованные файлы получают расширение «.zpsc», а в папках рядом с ними помещается файл-записка с требованием выкупа и именем «readme_you_ws_hacked.txt». В одном из случаев запрошенная сумма выкупа составила $1 млн в биткоинах.