Исследователи кибербезопасности McAfee Labs выявили широкомасштабную кампанию по распространению вредоносного ПО под названием ClickFix, которое использует поддельные страницы CAPTCHA для заражения ПК пользователей вирусом Lumma Stealer. Атака имеет глобальный охват, использует методы социальной инженерии, и в основном нацелена на геймеров, ищущих пиратские взломанные игры, и пользователей GitHub.

Источник изображения: Pixabay

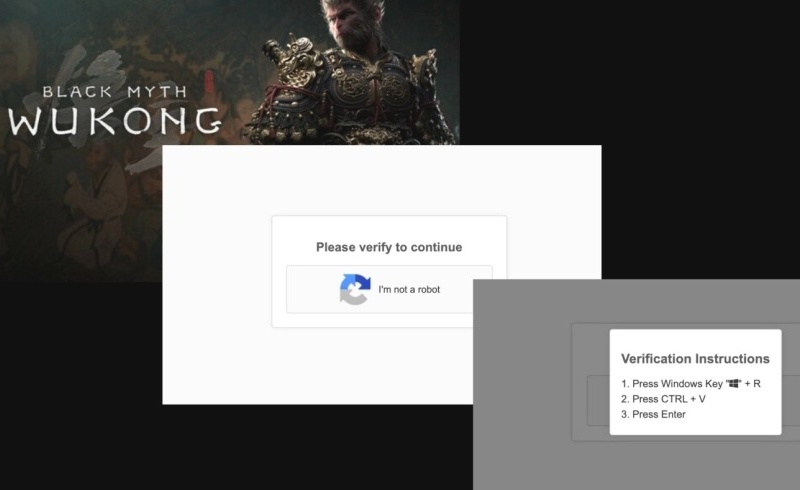

Вредоносное ПО распространяется двумя основными способами. В первом сценарии пользователи, ищущие пиратские или взломанные игры, перенаправляются на поддельные страницы CAPTCHA. Во втором сценарии используются фишинговые письма, имитирующие сообщение от GitHub с информацией о якобы выявленных проблемах безопасности в проектах пользователя. Эти письма также содержат ссылку на страницу с фейковой CAPTCHA.

При взаимодействии пользователей с этими страницами вредоносный скрипт скрытно копируется в буфер обмена их ПК, а «инструкция по верификации» убеждает запустить скрипт на выполнение. При этом ClickFix использует несколько умных способов избежать обнаружения: многослойное шифрование, использование инструмента Windows под названием mshta.exe для запуска скрытого кода и зашифрованные с помощью AES команды PowerShell, используемые для загрузки и установки Lumma Stealer.

Источник изображения: Game Science / McAfee

Анализ McAfee показывает, что вредоносное ПО обычно сохраняется во временной папке пользователя, место, которое часто упускается из виду при сканировании безопасности. Компания уже внедрила защитные меры, включая блокировку URL известных поддельных страниц CAPTCHA и контроль за нестандартным использованием mshta.exe.

Чтобы снизить риски, эксперты советуют не загружать взломанное или пиратское программное обеспечение и призывают пользователей остерегаться нежелательных писем, даже тех, которые, как кажется, приходят из надёжных источников. Не следует копировать и вставлять неизвестные скрипты, а программное обеспечение безопасности нужно поддерживать в актуальном состоянии.

Процесс распространения вредоносного ПО демонстрирует изменение тактики киберпреступников. Они эксплуатируют стандартное поведение пользователей и доверие к знакомым веб-элементам, таким как проверка CAPTCHA. Постоянная бдительность и обучение имеют решающее значение для поддержания кибербезопасности, поскольку угрозы становятся всё более изощрёнными.

Источник:

MWC 2018

MWC 2018 2018

2018 Computex

Computex

IFA 2018

IFA 2018