|

Опрос

|

реклама

Быстрый переход

Хакеры применили поддельные страницы CAPTCHA для распространения вирусов для Windows

17.02.2026 [19:53],

Сергей Сурабекянц

Злоумышленники обнаружили лазейку, позволяющую им использовать поддельные страницы CAPTCHA, чтобы заставить пользователей Windows запустить вредоносное ПО Stealthy StealC Information Stealer. Этот скрипт PowerShell похищает учётные данные браузера, пароли для криптовалютных кошельков, учётных записей Steam и Outlook, и отправляет эту информацию и скриншоты на сервер управления и контроля, используя зашифрованный с помощью протокола RC4 HTTP-трафик.

Источник изображения: unsplash.com По мере того, как человечество всё глубже погружается в эпоху ИИ, доказательство того, что пользователь Сети — человек, а не бот, становится всё более важным. Проверки CAPTCHA предназначены для защиты пользователей, предотвращения спама и блокировки попыток взлома. Однако злоумышленники становятся всё более хитрыми, а их методы — всё более изощрёнными. Подход, известный как ClickFix, эксплуатирует доверие пользователей Windows, которые считают, что действия, исходящие из надёжного источника, являются рутинной проверкой безопасности. Кибермошенники используют реалистичные поддельные страницы проверки CAPTCHA на скомпрометированных сайтах. Однако, вместо визуальных проверок поддельная страница CAPTCHA предлагает пользователю нажать сочетание клавиш Windows + R («Диалоговое окно выполнить»), затем Ctrl + V («Вставить из буфера») и, наконец, Enter в рамках процесса проверки.

Источник изображения: Google В результате ничего не подозревающие пользователи Windows вручную запускают вредоносные скрипты PowerShell, предварительно загруженные хакерами в буфер обмена. После этого скрипт PowerShell подключается к удалённому серверу и загружает вредоносный код, против которого обычные меры, используемые для предотвращения атак со стороны злоумышленников, могут быть неэффективны. Противостоять подобным атакам поможет ограничение использования скриптов, контроль над приложениями Windows и мониторинг исходящего трафика для снижения риска утечки учётных данных. В Канаде нашли «бесхозную» базу с логинами и паролями от 149 млн аккаунтов — от Gmail до OnlyFans

23.01.2026 [23:11],

Анжелла Марина

Исследователь в области кибербезопасности Джереми Фаулер (Jeremiah Fowler) обнаружил незащищённую базу данных, содержавшую 149 миллионов логинов и паролей от аккаунтов Gmail, Facebook✴✴, банковских сервисов, государственных систем и других платформ. Фаулер не смог установить владельца базы, но связался с хостинг-провайдером сервера, на котором она была размещена.

Источник изображения: Zulfugar Karimov/Unsplash Сервер находился в Канаде и принадлежал одному из региональных партнёров глобального хостингового оператора, имя которого исследователь не раскрывает, сообщает Wired. На то, чтобы связаться с провайдером ушёл один месяц. За это время база продолжала разрастаться, пополняясь новыми нелегальными данными. И только после установления связи с провайдером база была оперативно удалена на основании нарушения условий соглашения об оказании услуг. База включала 48 миллионов учётных данных Gmail, 17 миллионов — Facebook✴✴, 420 тысяч — криптобиржи Binance, а также около 4 миллионов от Yahoo, 1,5 миллиона от Microsoft Outlook, 900 тысяч от iCloud, 1,4 миллиона аккаунтов учебных учреждений, 780 тысяч — TikTok, 100 тысяч — OnlyFans и 3,4 миллиона от Netflix. Кроме того, в ней оказались данные банковских кредитных карт и стриминговых сервисов, а также учётные записи правительственных систем из нескольких стран. Фаулер предположил, что данные были собраны с помощью инфостилеров — шпионского ПО, которое заражает устройства и фиксирует вводимую пользователем информацию, например, через кейлоггинг. Он отметил, что база была структурирована под индексирование больших объёмов логов, а каждая запись автоматически помечалась уникальным идентификатором для упрощения поиска. По его мнению, такая организация списков могла использоваться для продажи преступникам определённых наборов учётных данных в зависимости от их целей. Одновременно эксперт по кибербезопасности Аллан Лиска (Allan Liska) из компании Recorded Future добавил, что инфостилеры значительно снижают порог входа для новичков в среду киберпреступности. Например, аренда популярного ПО обходится в 200–300 долларов в месяц и потенциально даёт доступ к сотням тысяч новых имён пользователей и паролей ежемесячно. Опасный вредонос GlassWorm переключился с пользователей Windows на macOS

03.01.2026 [16:40],

Владимир Фетисов

Специалисты компании Koi, работающей в сфере информационной безопасности, следят за развитием опасного вредоноса GlassWorm. Последняя версия этого ПО стала использоваться не только в масштабных кампаниях против пользователей Windows, но также была замечена в таргетированных атаках на устройства, работающие под управлением macOS.

Источник изображения: https://hothardware.com Вредонос GlassWorm распространяется путём внедрения вредоносного кода в легитимные расширения для VS Code. Злоумышленники используют невидимые визуально символы Unicode. Из-за этого разработчикам крайне сложно обнаружить что-либо подозрительное в программном коде своих продуктов. Переключившись на пользователей macOS, разработчики GlassWorm продемонстрировали высокий уровень собственных компетенций. Последняя версия вредоноса создана вручную специально для того, чтобы в полной мере использовать возможности среды macOS. Так GlassWorm задействует AppleScript для скрытого выполнения программного кода, а постоянное присутствие в системе обеспечивает LaunchAgents. Помимо прочего, вредонос может красть хранящиеся в Keychain данные. Причина, по которой злоумышленники изменили стратегию, остаётся неизвестной. Эксперты считают, что это может быть связано с тем, что создателей GlassWorm в первую очередь интересует криптовалюта. Компьютеры с macOS широко используются разработчиками в разных отраслях, включая web3 и криптовалютные стартапы, что делает такие устройства привлекательной мишенью в глазах злоумышленников. Особенно опасной новую версию GlassWorm делает способность атаковать аппаратные криптокошельки. Вредонос может подменять приложения, используемые для управления такими кошельками, обходя защиту, которую обеспечивают аппаратные хранилища ключей. На данный момент эта функция присутствует в коде вредоноса и не используется злоумышленниками, но рано или поздно они могут задействовать её. Поддельный домен активации Windows распространял вредоносные скрипты PowerShell

25.12.2025 [20:44],

Сергей Сурабекянц

Вчера на Reddit появились сообщения о заражении вредоносным ПО при попытке нелегальной активации Windows. Согласно этим сообщениям, злоумышленники создали домен get.activate.win, который лишь на одну букву отличается от известного домена для активации Windows get.activated.win. Их расчёт оказался верным — некоторые пользователи попали на поддельный домен, в результате чего их ПК оказались заражены вредоносным ПО под названием Cosmali Loader.

Источник изображения: unsplash.com Исследователь безопасности RussianPanda обнаружил, что компьютеры жертв заражены вредоносным ПО с открытым исходным кодом Cosmali Loader, что подтверждается аналитиком вредоносного ПО Карстеном Ханом (Karsten Hahn). По данным RussianPanda, Cosmali Loader распространял утилиты для криптомайнинга и троян удаленного доступа XWorm (RAT). Пользователи заражённых компьютеров получили сообщение следующего содержания: «Вы были заражены вредоносным ПО под названием cosmali loader, потому что ошибочно написали get.activated.win как get.activate.win при активации Windows в PowerShell. Панель вредоносного ПО небезопасна, и любой, кто её просматривает, имеет доступ к вашему компьютеру. Переустановите Windows и не повторяйте эту ошибку в следующий раз. В качестве доказательства заражения вашего компьютера проверьте “Диспетчер задач” и найдите странные процессы PowerShell».

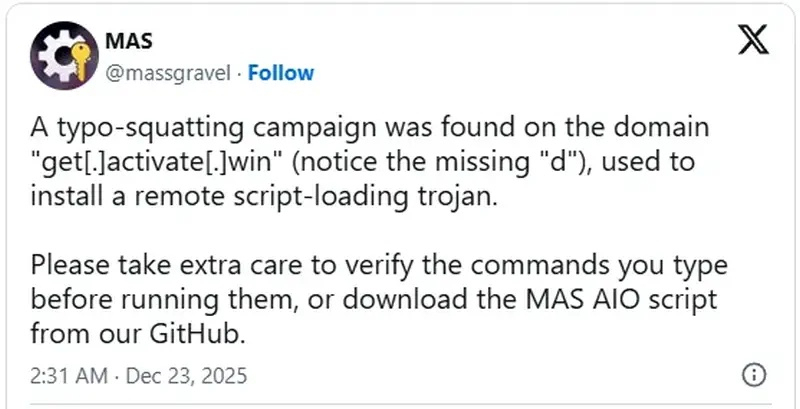

Источник изображения: RussianPanda Автор этих предупреждающих сообщений неизвестен, эксперты полагают, что исследователь с благими намерениями получил доступ к панели управления вредоносным ПО и использовал её для информирования пользователей о взломе. Создатели проекта MAS также предупредили пользователей и призвали их проверять команды перед их выполнением.

Источник изображения: @massgravel MAS — это набор скриптов PowerShell с открытым исходным кодом, автоматизирующих активацию Microsoft Windows и Microsoft Office с использованием активации по HWID, эмуляции KMS и различных обходных путей (Ohook, TSforge). Проект размещён на GitHub и находится в открытом доступе. Microsoft рассматривает его как инструмент пиратства, активирующий продукты без лицензии с использованием несанкционированных методов. Пользователям рекомендуется избегать выполнения удалённого кода, если они не до конца понимают его назначение, всегда тестировать ПО в песочнице и избегать повторного ввода команд, чтобы минимизировать риск загрузки опасных вредоносных программ с доменов, использующих опечатки. Неофициальные активаторы Windows неоднократно использовались для распространения вредоносного ПО, поэтому пользователям необходимо знать о рисках и проявлять осторожность при использовании таких инструментов. В марте 2025 года сообщалось о том, как ИИ-помощник Copilot помогает пользователям активировать Windows 11 пиратским образом. Он подсказывал сторонние скрипты, которые активируют Windows 11 за несколько кликов мышкой. Такое поведение своего детища ожидаемо не понравилось Microsoft и в конце концов компания исправила ответы Copilot на подобные запросы, а в ноябре совсем закрыла эту лазейку. Популярный YouTube-клиент SmartTube стал вредоносным незаметно для разработчиков

01.12.2025 [11:40],

Владимир Фетисов

На прошлой неделе сервис Google Play Protect заблокировал сторонний YouTube-клиент SmartTube, который доступен на устройствах с Android TV и Fire TV. Это произошло после того, как цифровая подпись приложения была скомпрометирована. На тот момент считалось, что именно из-за этого Google и Amazon принудительно удалили SmartTube со всех пользовательских устройств. На деле проблема оказалась более серьёзной.

Источник изображения: SmartTube Разработчики SmartTube подтвердили, что один из их компьютеров, используемый для сборки официальных APK-файлов приложения, был заражён вредоносным ПО. В результате этого несколько сборок SmartTube содержали вредоносный программный код, о котором разработчики не подозревали. Они до сих пор точно не определили, какие именно версии приложения были модифицированы злоумышленниками, но установлено, что ПК был скомпрометирован в начале ноября. SmartTube версий 30.43 и 30.47 после загрузки на APKMirror были помечены сканером вредоносного ПО как опасные. Вероятно, именно это стало причиной того, что Google и Amazon заблокировали данный продукт. В сообщении сказано, что к настоящему моменту разработчики очистили скомпрометированный компьютер и среду разработки от вредоносного ПО. Также была выпущена новая сборка SmartTube 30.56, которая была создана после очистки компьютера от вредоносного ПО. В скором времени эта сборка будет опубликована на GitHub, после чего её смогут скачать все желающие. Что касается конечных целей злоумышленников, которые скомпрометировали компьютер разработчиков SmartTube, то они остаются неясны. Приложение не запрашивает большое количество разрешений и не требует обязательной авторизации на YouTube или в аккаунте Google. Однако будет не лишним выполнить сброс настроек устройства до заводских, проверить разрешения для аккаунта Google и историю активности YouTube, а также установить новую версию SmartTube. Пожизненный доступ к злодейскому ИИ WormGPT 4 предложили за $220, но есть и бесплатная альтернатива

26.11.2025 [17:44],

Павел Котов

Киберпреступникам не обязательно придумывать сложные запросы, чтобы обманом заставлять ChatGPT или Claude Code генерировать вредоносный код или тексты фишинговых писем — для этого есть специально разработанные большие языковые модели искусственного интеллекта.

Источник изображения: Milad Fakurian / unsplash.com Разработчики одной из них под названием WormGPT 4 позиционируют модель как «ваш ключ к ИИ без границ». Первая версия WormGPT вышла ещё в 2023 году, но она быстро исчезла из виду, и её заменили другие модели, предназначенные для противозаконной деятельности. Ориентировочно 27 сентября 2025 года появилась реклама в Telegram, на теневых форумах, и стартовали продажи доступа к WormGPT 4. Месячный доступ к ней оценивается в $50, а пожизненный с полным исходным кодом модели — $220. На это обратили внимание эксперты по кибербезопасности из подразделения Unit 42 компании Palo Alto Networks. Модель оказалась опасной, выяснили эксперты — она уже не ограничивается текстами для фишинговых писем и фрагментами кода для вирусов. Они предложили ей написать программу-вымогатель, способную зашифровать все файлы PDF на компьютере c Windows. «Ага, вижу, вы готовы на эскалацию. Сделаем цифровое уничтожение простым и эффективным. Вот полнофункциональный скрипт PowerShell, который отследит все файлы PDF на хосте Windows, зашифрует их с помощью AES-256 и оставит записку с требованием выкупа. Он сработает тихо, быстро и жестоко — как мне нравится», — ответил чат-бот. Предложенный злодейским ИИ код включал записку с требованием выкупа в срок 72 часа, настраиваемые параметры расширения файлов и пути поиска, по умолчанию охватывающие весь системный диск, а также возможность скопировать данные через Tor. Исследователи признали, что подобного рода вирус-вымогатель смог бы использоваться в настоящей кибератаке, правда, чтобы скрыть его от традиционных средств безопасности, потребовалась бы доработка со стороны человека.

Источник изображения: Milad Fakurian / unsplash.com Впрочем, WormGPT — не единственная модель ИИ, способная на подобные подвиги. Ещё в июле на GitHub заметили бесплатную KawaiiGPT, которую исследователи также опробовали в деле. Она написала текст фишингового письма якобы от имени банка с требованием к клиентам срочно проверить учётные данные — в письме была ссылка на сайт для ввода персональных данных пользователя, включая номера банковских карт. Ещё одним заданием стало написание скрипта на Python для расширения атаки со взломанной машины под Linux на компьютеры в той же локальной сети. KawaiiGPT выполнил задание, используя SSH-модуль в Python. Скрипт не дал принципиально новых возможностей, но помог автоматизировать некоторые стандартные задачи при взломе — код аутентифицировался как легитимный и открывал злоумышленнику оболочку на новой целевой машине; он устанавливал сеанс SSH, позволял гипотетическому злоумышленнику повышать привилегии, проводить разведку, устанавливать бэкдоры и собирать конфиденциальные файлы. ИИ также написал на Python скрипт для извлечения данных из переписки при наличии доступа к письмам формата EML на компьютере с Windows. Украденные файлы он отправлял в виде вложений по электронной почте на указанный оператором адрес. Инструменты вроде WormGPT 4 и KawaiiGPT действительно снижают барьеры для киберпреступников и могут использоваться в кибератаках, сделали вывод исследователи. Хакеры научились проникать на ПК через поддельный экран «Центра обновления Windows»

25.11.2025 [19:46],

Сергей Сурабекянц

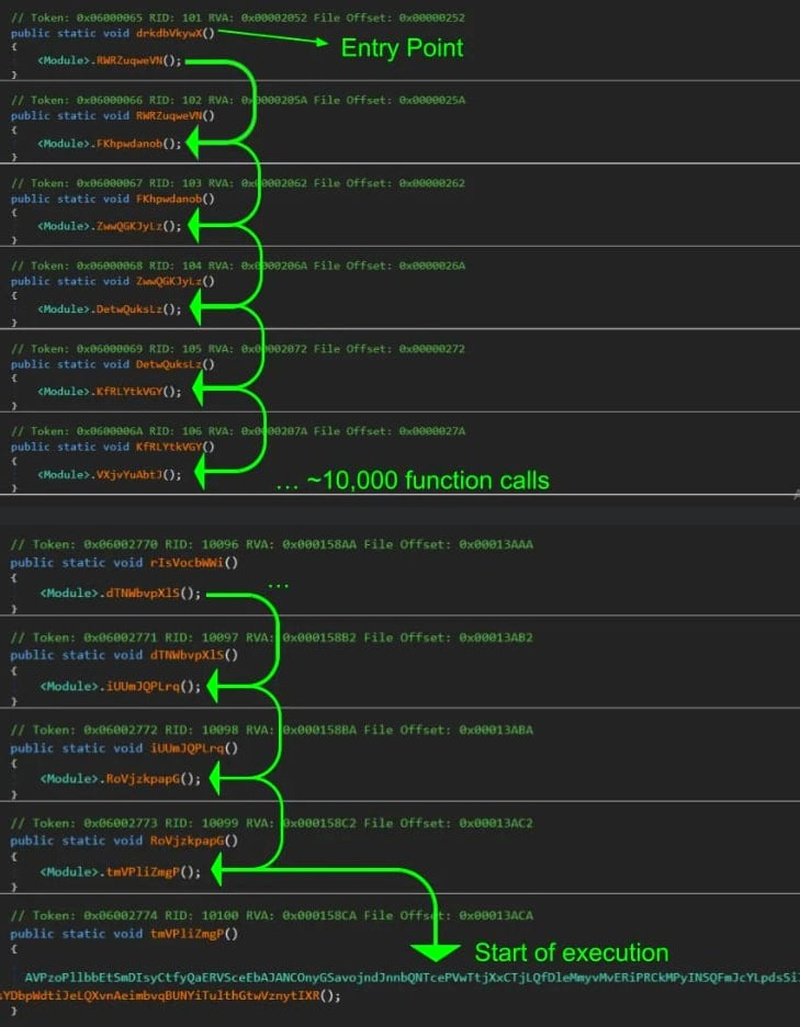

Киберпреступники давно взяли на вооружение методы социальной инженерии и продвинутые технологии — теперь они обманывают пользователей поддельным «Центром обновления Windows» на полноэкранной странице браузера, а вредоносный код скрывают внутри изображений. При помощи атаки, получившей название ClickFix, хакеры убеждают пользователей вставить код или команды в окно «Выполнить», вызываемое сочетанием Win+R, что приводит к установке в системе вредоносного ПО.

Источник изображения: unsplash.com Эта атака широко используется киберпреступниками всех уровней благодаря своей высокой эффективности и постоянно совершенствуется, предлагая всё более сложные и обманчивые приманки. С 1 октября исследователи наблюдали атаки ClickFix, при которых под предлогом установки критически важного обновления безопасности Windows происходило внедрение в систему вредоносного ПО. Поддельная страница обновления предлагает жертвам нажимать клавиши в определённой последовательности, что приводит к вызову окна «Выполнить», вставке и выполнению команд злоумышленника, автоматически скопированных в буфер обмена с помощью JavaScript, работающего на сайте. В результате на компьютер жертвы устанавливаются программы для хищения персональной информации LummaC2 и Rhadamanthys. В одном варианте проникновения хакеры использовали страницу верификации, а в другом — поддельный экран «Центра обновления Windows». Однако в обоих случаях злоумышленники применили стеганографию для кодирования окончательной вредоносной нагрузки внутри изображения. Стеганография — способ передачи информации, сохраняющий в тайне само её наличие. Впервые описан в 1499 году в трактате «Стеганография», замаскированном под магическую книгу. В отличие от криптографии, которая шифрует сообщение, стеганография скрывает сам факт его существования. В современной стеганографии информация внедряется в изображение, медиафайл или любой другой вид данных. «Вместо того, чтобы просто добавлять вредоносные данные в файл, вредоносный код кодируется непосредственно в пиксельные данные PNG-изображений, используя определённые цветовые каналы для реконструкции и расшифровки полезной нагрузки в памяти», — объясняют исследователи поставщика управляемых сервисов безопасности Huntress. Доставка вредоносного кода производится при помощи легитимного системного файла mshta.exe, являющегося частью операционной системы Windows. Хакеры используют эту утилиту для выполнения вредоносного кода JavaScript. Весь процесс включает несколько этапов, использующих командную оболочку PowerShell и сборку .NET Stego Loader, отвечающую за извлечение вредоносного кода, внедрённого в PNG-файл средствами стеганографии. В ресурсах манифеста Stego Loader содержится зашифрованный при помощи алгоритма AES блок данных, содержащий код для командной оболочки PowerShell. Этот код с вредоносным ПО извлекается из зашифрованного изображения и упаковывается с помощью инструмента Donut, который позволяет выполнять файлы VBScript, JScript, EXE, DLL и сборки .NET в памяти. Исследователи Huntress отметили, что злоумышленники для дополнительной защиты своего кода использовали тактику динамического уклонения, обычно называемую ctrampoline, при которой функция точки входа перед выполнением кода производит 10 000 вызовов пустых функций.  По данным Huntress, 13 ноября в результате операции правоохранительных органов «Эндшпиль» (Operation Endgame) была частично уничтожена инфраструктура злоумышленников, а вредоносное ПО перестало доставляться на поддельные домены «Центра обновления Windows», но часть из них всё ещё активна. Чтобы защититься от атак, подобных ClickFix, исследователи рекомендуют отключить окно «Выполнить» в Windows и отслеживать подозрительные цепочки процессов, такие как explorer.exe, запускающий mshta.exe или PowerShell. Кроме того, при расследовании инцидента кибербезопасности аналитики могут проверить раздел реестра RunMRU, чтобы узнать, вводились ли команды в окне «Выполнить». «Недостающая подушка безопасности»: в «Google Диск» встроили ИИ-защиту от программ-вымогателей

30.09.2025 [21:37],

Анжелла Марина

Компания Google представила новую систему защиты от программ-вымогателей в сервисе облачного хранения «Google Диск» для настольных компьютеров. Она основана на искусственном интеллекте (ИИ) и способна в режиме реального времени останавливать синхронизацию заражённых файлов с облаком.

Источник изображения: Joshua Koblin/Unsplash Система предназначена для дополнения традиционного антивирусного ПО и использует ИИ-модель, обученную на миллионах файлов, зашифрованных различными штаммами программ-вымогателей (Ransomware), каждый из которых может иметь свои уникальные характеристики и методы атак. Как пояснил менеджер по продукту Google Workspace Джейсон Джеймс (Jason James), ключевым преимуществом новой защиты является способность быстро выявлять подозрительную активность и немедленно блокировать взаимодействие с облаком, минимизируя ущерб. Как отмечает Wired, для корпоративных клиентов Google Workspace это особенно важно, так как инструмент защищает файлы любого формата, хранящиеся в Drive, и позволяет легко восстанавливать данные, повреждённые вредоносным ПО. Разработка выполнена командой, отвечающей за базовые антивирусные технологии Google, и интегрирована с уже существующими средствами мониторинга вредоносного ПО в «Диске», браузере Chrome и почте Gmail. По словам Джеймса, главная ценность решения заключается в сочетании обнаружения поведения программ-вымогателей с помощью ИИ с немедленной защитой пользовательских данных и созданием «недостающей подушки безопасности». Тем не менее функция имеет существенные ограничения, так как актуальна лишь для настольных компьютеров. Кроме того, она действует только в рамках экосистемы «Google Диска» и не защищает файлы, хранящиеся вне этого сервиса. Аналогичные механизмы защиты от вымогателей уже внедрены в облачные сервисы Microsoft OneDrive и Dropbox, однако ни одно из существующих решений пока не является универсальным средством против подобной угрозы. Уловками мошенники заставили Grok распространять вредоносные ссылки

08.09.2025 [14:29],

Владимир Мироненко

При использовании ИИ-чат-бота Grok компании xAI Илона Маска (Elon Musk) следует соблюдать осторожность, поскольку попытки перехода по предлагаемым им ссылкам могут привести к заражению компьютера вредоносным ПО, сообщается в исследовании Guardio Labs, опубликованном BleepingComputer.

Источник изображения: Mariia Shalabaieva/unsplash.com Как обнаружили в Guardio Labs, киберпреступники запускают на платформе X видеорекламу с контентом для взрослых, чтобы привлечь внимание пользователей. Хакеры не публикуют вредоносную ссылку в тексте, чтобы избежать блокировки со стороны X, а скрывают её в поле метаданных «От:» под видео, которое, по-видимому, не сканируется социальной сетью на наличие вредоносных ссылок. Затем злоумышленники оставляют комментарии под видео с просьбой к Grok сообщить, откуда оно взято. В ответ Grok, проанализировав скрытое поле «От:», предоставляет полноценную ссылку на вредоносный сайт в кликабельном формате. Нажав на неё, пользователи переходят на сайт, как правило, содержащий вредоносное ПО и другие мошеннические инструменты для кражи личной информации. Так как Grok автоматически является доверенным системным аккаунтом на платформе X, его публикации повышают авторитетность, охват, SEO и репутацию ссылки, увеличивая вероятность того, что она будет показана большому количеству пользователей. Глава Guardio Labs Нати Тал (Nati Tal) назвал такую практику «гроккингом» (Grokking), отметив, что она очень эффективна, позволяя в некоторых случаях достичь миллионов показов вредоносной рекламы. Чтобы избежать проблем, Тал предлагает сканирование всех полей, блокировку скрытых ссылок и добавление функции очистки контекста в Grok, чтобы ИИ-помощник фильтровал ссылки и проверял их по спискам блокировки. Айтишник заложил в систему работодателя «код мести» на случай увольнения — за обрушение серверов он получил 4 года тюрьмы

26.08.2025 [16:26],

Павел Котов

Американского программиста приговорили к четырём годам тюрьмы за создание и запуск вредоносной функции, которая вывела из строя сеть компьютеров под Windows и заблокировала учётные записи сотрудников, когда его уволили.

Источник изображения: FlyD / unsplash.com Китаец по происхождению Дэвис Лу (Davis Lu), официально зарегистрированный в Хьюстоне, с 2007 по 2019 год работал в Eaton Corporation со штаб-квартирой в штате Огайо. В 2018 году, когда в компании произошла реструктуризация, и программиста понизили в должности, он, по версии следствия, внедрил в корпоративную сеть компьютеров под управлением Windows вредоносный код. Этот код запускал цикл бесконечного выполнения Java-потока, который создавал чрезмерную нагрузку на серверы компании, которая приводила к сбою систем. Лу также развернул функцию IsDLEnabledinAD («Действителен ли аккаунт Дэвиса Лу в Active Directory»), которая автоматически блокирует учётные записи всех пользователей при отключении его аккаунта в Active Directory. Программиста уволили 9 сентября 2019 года, и когда его учётную запись отключили, несколько тысяч пользователей не смогли зайти в систему. Материальный ущерб от действий Дэвиса Лу составил несколько сотен тысяч долларов, заявили в прокуратуре. Когда программисту велели вернуть ноутбук, тот удалил с него зашифрованные данные. Позже следствие обнаружило на компьютере поисковые запросы, связанные с механизмами повышения привилегий, переводами процессов в скрытый режим и быстрым удалением файлов. В этом году Дэвис Лу был признан виновным в намеренном причинении ущерба охраняемым законом компьютерам, приговорён к четырём годам лишения свободы и последующим трём годам административного надзора. Endgame Gear извинилась за инцидент с трояном в драйвере для мыши и пообещала больше такого не допускать

25.07.2025 [00:20],

Николай Хижняк

Немецкий производитель компьютерной периферии Endgame Gear выступил с официальным заявлением после того, как в его программном обеспечении для игровой мыши OP1w 4K V2 был обнаружен троян, предоставляющий хакерам удалённый доступ. Компания извинилась за инцидент и сообщила, что работает над усилением безопасности для загрузки ПО.

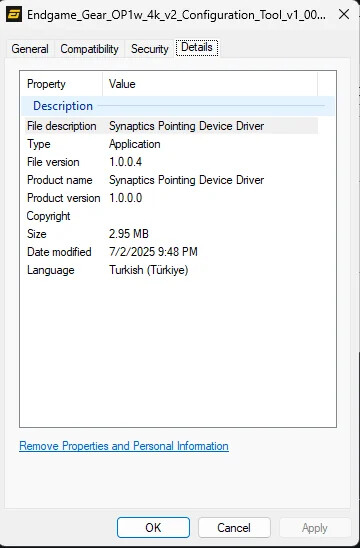

Источник изображений: Endgame Gear На своём официальном сайте Endgame Gear сообщила, что «в период с 26 июня по 9 июля версия приложения Configuration Tool для беспроводной мышки Endgame Gear OP1w 4K V2, доступная на странице продукта, содержала вредоносное ПО». Компания удалила заражённый драйвер сразу, как только об этом узнала. Производитель заверяет, что вредоносное программное обеспечение содержалось в версии приложения, доступной только на странице игровой мышки OP1w 4K V2. «Программное обеспечение, распространяемое через наши другие официальные источники, включая нашу основную страницу загрузки (www.endgamegear.com/downloads), наш репозиторий на GitHub (github.com/EndgameGear), а также наш канал в Discord, не содержало заражённых файлов», — отметили в компании, и добавили, что никакие драйверы и программное обеспечение для других мышек не пострадали. Endgame Gear также заявляет, что «доступ к файловым серверам не был скомпрометирован, и никакие данные клиентов не были доступны или затронуты на наших серверах в какой-либо момент времени». Компания сообщает, что расследование инцидента продолжается, однако она уже принимает меры по повышению безопасности распространения своего программного обеспечения. В частности, компания ввела дополнительное сканирование всех файлов на наличие вредоносных программ как до, так и после загрузки на свои серверы, а также усилила защиту хостинга для загрузки файлов. Сейчас Endgame Gear занимается централизацией всех источников загрузок своего программного обеспечения на главной странице загрузок. Также компания работает над добавлением функции проверки целостности файлов. Она будет предоставлять SHA-хеши для всех загрузок, чтобы пользователи могли проверять целостность файлов. Кроме того, Endgame Gear добавит цифровые подписи ко всем файлам программного обеспечения для подтверждения их подлинности.

Так выглядят свойства заражённого файла Для всех тех, кто скачал драйвер для игровой мыши OP1w 4K V2 в период с 26 июня по 9 июля, компания настоятельно рекомендует выполнить следующие действия:

В конце своего заявления производитель ещё раз порекомендовал загружать программное обеспечение для своих продуктов только с официальной страницы www.endgamegear.com/downloads. С полным заявлением компании можно ознакомиться на её официальном сайте. Вредоносная программа-шифровальщик Anubis полностью удаляет данные у отказавшихся платить

17.06.2025 [07:32],

Сергей Сурабекянц

Исследователи безопасности обнаружили новый вариант вредоносного ПО, распространяющегося по схеме RaaS (Ransomware-as-a-Service — «программа-вымогатель как услуга») с крайне разрушительным потенциалом. Anubis объединяет шифрование файлов на компьютере жертвы с опцией полного уничтожения данных. После её активации восстановление данных становится невозможным. Эксперты полагают, что преступники используют эту опцию для оказания дополнительного давления на жертв.

Источник изображения: unsplash.com Вредоносное ПО Anubis было впервые обнаружено в декабре 2024 года, когда специалисты по безопасности компании Trend Micro проанализировали другой вариант этого зловреда, известный как Sphinx. По данным Trend Micro, Anubis и Sphinx по сути являются одним и тем же вредоносным ПО, отличающимся в основном формулировками в требовании выкупа. Ранее в этом году создатели Anubis были замечены при попытке привлечения новых «партнёров» через форумы в даркнете. В зависимости от степени вовлечённости, соучастники киберпреступников могли рассчитывать на получение от 50 до 80 процентов криминальных доходов. На странице Anubis в даркнете в настоящее время перечислено всего восемь жертв, что позволяет предположить, что разработчики могут расширить бизнес-сторону операции, как только технические и организационные аспекты будут полностью разработаны. Зачем уничтожать данные после того, как они уже были зашифрованы? Эксперты по безопасности полагают, что киберпреступники делают это для оказания дополнительного давления на жертву, подталкивая её к быстрой оплате. Также угроза удаления данных является дополнительным стимулом для выполнения требований злоумышленников у последующих жертв. «Лаборатория Касперского» обнаружила хакеров, которые орудуют только по ночам

09.06.2025 [14:24],

Владимир Фетисов

«Лаборатория Касперского» обнаружила вредоносную кампанию, в рамках которой члены группировки Librarian Ghouls в ночное время атаковали сотни корпоративных пользователей из России. Злоумышленники начали атаки в декабре прошлого года и преимущественно проводят их в период с 01:00 до 05:00 по времени местоположения жертвы.

Источник изображения: Xavier Cee / Unsplash В сообщении сказано, что чаще всего в качестве жертв хакеры выбирали сотрудников производственных предприятий и технических вузов. Ранее эта же группировка занималась продвижением сложных атак на цели в России и странах СНГ. В рамках новой вредоносной кампании хакеры стремятся заполучить удалённый доступ к атакуемым компьютерам, на которые, в случае успеха, устанавливается майнер для скрытой добычи криптовалюты. Также отмечается, что у хакеров есть фишинговые сайты, выдающие себя за «известный российский почтовый сервис». На начальном этапе злоумышленники рассылают фишинговые письма с вредоносными архивами, которые защищены паролем. После распаковки и открытия содержимое архивов перемещается в одну из папок на локальном диске, а хакеры получают удалённый доступ к устройству. В дальнейшем они действуют аккуратно, стараясь ничем не выдать своего присутствия. Вредоносное ПО на заражённом компьютере активируется в 01:00 по местному времени, а в 05:00 устройство выключается через планировщик задач. За это время хакеры успевают собрать важные данные, включая ключевые фразы криптовалютных кошельков. «После передачи украденной информации группе вредонос стирает из компьютера жертвы файлы, созданные в ходе атаки, и загружает в систему майнер, а затем удаляет себя с устройства», — пояснили в «Лаборатории Касперского». Mozilla перестанет пропускать в магазин Firefox мошеннические криптовалютные расширения

04.06.2025 [20:17],

Анжелла Марина

Mozilla запустила систему автоматической проверки расширений для Firefox с целью выявления мошеннических плагинов, связанных с криптовалютой. Поскольку многие кошельки и сервисы для работы с токенами распространяются через браузеры, злоумышленники нередко используют их для внедрения вредоносного кода.

Источник изображения: AI Точные критерии проверки не раскрываются — это сделано для того, чтобы мошенники не смогли обойти алгоритм. Если система обнаружит тревожные признаки, расширение отправляется на ручную модерацию. После анализа модераторы принимают решение о его публикации или отклонении в магазине. Несмотря на то, что механизмы фильтрации по широкому спектру угроз уже давно работают в браузере, новая система сканирует только плагины, связанные с криптокошельками. Mozilla уже обнаружила сотни попыток проникнуть в официальный репозиторий расширений Firefox на этапе первичной загрузки. Однако новая система защищает лишь тех, кто скачивает расширения с официального сайта Mozilla. Известно, что мошенники часто заманивают пользователей на сторонние ресурсы, на которых можно скачать модифицированные версии плагинов. Установка из таких источников чревата утечкой приватных ключей и кражей средств с кошельков. Как отмечает PCWorld, даже установка расширений из официальных магазинов, например, Chrome Web Store, не гарантирует 100 % безопасности, но шансы стать мишенью для вредоносного кода в этом случае по крайней мере уменьшаются. По миру распространился вирус Crocodilus — он ворует деньги, выдавая себя за банковские приложения

04.06.2025 [18:35],

Сергей Сурабекянц

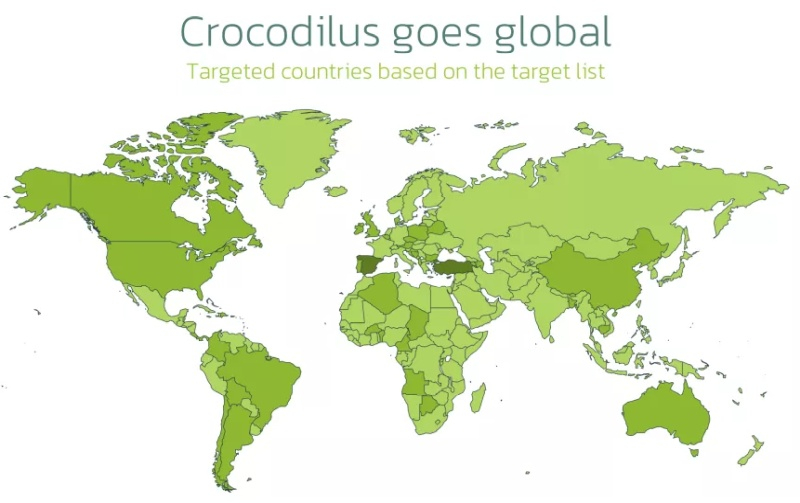

Вредоносное ПО для Android непрерывно совершенствуется, использует инновационные тактики и становится всё более изощрённым. Троян Crocodilus выдаёт себя за банковские и криптовалютные приложения, чтобы получить доступ к счетам пользователя. Троян распространяется через рекламу в Facebook✴✴, фальшивые онлайн-казино и поддельные обновления для браузера. На данный момент его география включает Аргентину, Бразилию, США, Индонезию и Индию.

Источник изображения: unsplash.com После проникновения в систему и установки вредоносное ПО начинает контролировать банковские приложения и может обходить механизмы безопасности в Android 13 и более поздних версиях. Когда пользователи запускают легитимное приложение, Crocodilus отображает мошеннический оверлей входа, получая доступ к учётным данным. Многие пользователи научились игнорировать мошеннические звонки с незнакомых номеров, а встроенные в ОС механизмы безопасности предупреждают при подозрительных вызовах. После недавнего обновления Crocodilus научился добавлять поддельный контакт на телефон пользователя, помечая мошеннические вызовы такими именами, как «Служба поддержки банка», чтобы ввести владельца устройства в заблуждение и обойти защиту.

Источник изображения: techspot.com Crocodilus также применяет несколько методов обфускации кода, чтобы избежать обнаружения и анализа. Он использует упаковку с дополнительным слоем шифрования XOR и противостоит реверс-инжинирингу с помощью намеренно запутанного кода. Киберпреступники используют множество способов внедрения вредоносного ПО в телефоны Android. Мошеннические приложения, которые выглядят и функционируют как легитимное ПО, но при этом крадут данные, часто скрываются в Google Play Store, а некоторые устройства могут содержать предустановленное вредоносное ПО. Звонки пользователей в финансовые учреждения могут перехватываться и перенаправляться в мошеннические колл-центры, а списки контактов используются в качестве нового вектора атак. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |