|

Опрос

|

реклама

Быстрый переход

Обнаружен вредонос Webrat — он крадёт данные геймеров и криптовалюту

27.05.2025 [12:00],

Владимир Фетисов

Эксперты центра киберугроз Solar 4RAYS группы компаний «Солар» обнаружили новое вредоносное программное обеспечение, получившее название Webrat. По данным пресс-службы «Солар», вредонос используется для кражи данных геймеров и распространяется под видом чит-кодов к играм.

Источник изображения: Towfiqu barbhuiya / Unsplash В сообщении сказано, что Webrat следит за жертвой через экран рабочего стола или веб-камеру, крадёт данные от аккаунтов Steam, Discord и Telegram, а также данные из браузеров и криптовалютных кошельков. В дополнение к этому вредонос может контролировать компьютер жертвы через пользовательский интерфейс, а также осуществлять загрузку программ-блокировщиков и майнеров для скрытой добычи криптовалюты. ПО Webrat распространяется под видом чит-кодов (программ для получения нечестного преимущества в играх) для Counter Strike, Rust и Roblox. Ещё злоумышленники маскируют вредонос под другие приложения, а также распространяют его через комментарии на YouTube. Эксперты предупреждают, что жертвами вредоноса могут стать не только геймеры, но и сотрудники компаний, которые скачивают пиратский софт. Эксперты обнаружили Webrat в ходе исследования в даркнете. Первые версии вредоноса появились в начале 2025 года, а в настоящее время он доступен для покупки через закрытые каналы. Чтобы не стать жертвой Webrat, пользователям следует использовать антивирусное ПО и не скачивать приложения из непроверенных источников. Обнаружен новый Android-вирус, крадущий данные банковских карт через NFC

20.04.2025 [13:02],

Владимир Фетисов

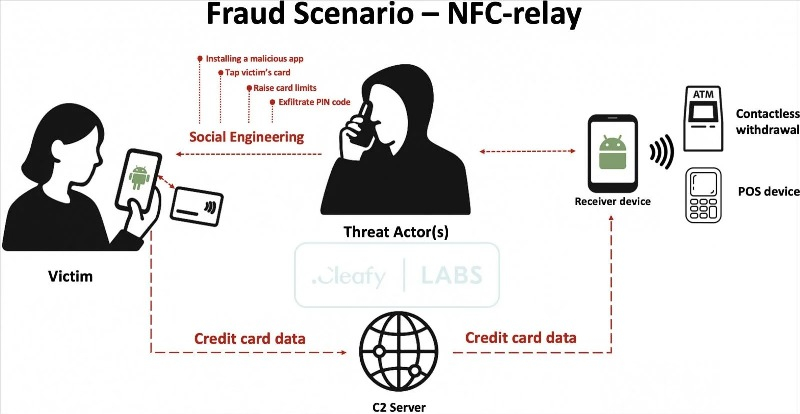

Компания Cleafy Threat Intelligence, работающая в сфере информационной безопасности, обнаружила новую вредоносную кампанию, направленную на кражу денежных средств у пользователей устройств на базе Android. Она получила название SuperCard X и предполагает использование сложной технологии, позволяющей злоумышленникам проводить платежи и снимать денежные средства в банкоматах путём перехвата и ретрансляции данных, передаваемых через NFC, со взломанных устройств.

Источник изображения: Bleping Computer В рамках кампании SuperCard X злоумышленники используют приёмы социальной инженерии для распространения вредоносного программного обеспечения. Обманывая жертв, они заставляют их устанавливать вредоносное ПО, а затем «подключают» собственные платёжные карты к заражённым устройствам. Злоумышленники предлагают свои услуги по схеме «вредоносное ПО как услуга» (MaaS) и продвигают их через Telegram-каналы. В сообщении говорится, что программный код вредоносного ПО, распространяемого в рамках кампании SuperCard X, имеет существенное сходство с кодом вируса NGate, обнаруженного в прошлом году компанией ESET. Отмечается, что новая кампания, предположительно организованная китайскими хакерами, создаёт значительные финансовые риски, выходящие за рамки обычных целей подобных атак, затрагивая напрямую эмитентов банковских карт и платформы, обслуживающие проведение транзакций. Инновационное сочетание вредоносного ПО и метода ретрансляции данных, передаваемых по NFC, позволяет злоумышленникам совершать операции по обналичиванию средств с помощью дебетовых и кредитных карт. Используемая техника демонстрирует высокую эффективность, особенно при бесконтактном снятии средств в банкоматах. Специалистам удалось выявить несколько атак такого типа в Европе. Также было обнаружено несколько образцов вредоносного ПО, что свидетельствует о способности злоумышленников адаптировать вирус с учётом региональных и других особенностей предполагаемой зоны его применения.

Источник изображения: Cleafy Атака начинается с того, что жертва получает SMS-сообщение или сообщение в WhatsApp, якобы от имени банка, клиентом которого она является. В сообщении указывается на необходимость перезвонить по указанному номеру для решения проблемы, вызванной подозрительной транзакцией. На звонок отвечает злоумышленник, выдающий себя за представителя службы поддержки банка, и с помощью приёмов социальной инженерии вынуждает жертву «подтвердить» номер своей карты и PIN-код. Затем жертву убеждают в необходимости снять ограничения на расходы через банковское приложение. После этого злоумышленник уговаривает установить вредоносное приложение, замаскированное под инструмент обеспечения безопасности платежей, в котором содержится вредонос SuperCard X. После установки приложение запрашивает минимальные разрешения — в основном, доступ к модулю NFC, чего вполне достаточно для кражи данных. Мошенник просит жертву приложить карту к смартфону для её верификации, что позволяет вредоносу считать данные с чипа карты, после чего они пересылаются злоумышленникам. Получив эти данные, злоумышленники на своём Android-устройстве запускают приложение для эмуляции карты жертвы и крадут с неё средства. Эмуляция карты позволяет проводить бесконтактные платежи в магазинах, а также снимать наличные в банкоматах. Поскольку такие операции, как правило, совершаются на небольшие суммы, банки не считают их подозрительными и не блокируют. В сообщении подчёркивается, что в настоящее время вредонос SuperCard X не распознаётся ни одной антивирусной системой на VirusTotal. Кроме того, отсутствие необходимости в большом количестве разрешений на устройствах жертвы и отсутствие явно подозрительных функций, таких как наложение экрана, позволяет вредоносу избегать внимания антивирусного ПО. Эмуляция карты жертвы также выглядит легитимной для платёжных сервисов, что свидетельствует о высоком уровне подготовки злоумышленников, включая глубокое понимание работы протоколов смарт-карт. Обнаружен вредоносный загрузчик CoffeeLoader — он прячется от антивирусов на видеокарте и прибегает к другим уловкам

28.03.2025 [18:12],

Павел Котов

Обнаружена опасная программа CoffeeLoader — загрузчик вредоносного ПО, который скрывается от антивирусного программного обеспечения, используя набор хитроумных методов, вплоть до выполнения на видеокарте. Её обнаружили эксперты в области кибербезопасности компании Zscaler ThreatLabz.

Источник изображения: threatlabz.zscaler.com Чтобы оставаться незамеченным, CoffeeLoader прибегает сразу к нескольким ухищрениям: подменяет стек вызовов, использует обфускацию сна и применяет пользовательские потоки Windows. Стек вызовов можно описать как «хлебные крошки», в которых записывается, какие функции вызывала программа. Средства безопасности проверяют их, чтобы отследить поведение программы и выявить вредоносную активность, но CoffeeLoader подменяет эти «хлебные крошки», маскируя своё присутствие. Обычно задача загрузчика вредоносного ПО состоит в том, чтобы проникнуть в систему и загрузить вредоносные программы — например, вымогатели или шпионское ПО. Обфускация сна помогает сделать код и данные вредоносного ПО зашифрованными, пока оно неактивно, то есть находится в состоянии сна. В незашифрованном виде фрагменты вредоносного кода появляются в памяти только при его выполнении. Для этого программа использует пользовательские потоки (fibers) Windows — контексты выполнения, переключение между которыми производится вручную. Однако наиболее тревожным аспектом CoffeeLoader оказался упаковщик Armoury, код которого выполняется на графическом процессоре, что затрудняет его анализ в виртуальных средах. «После того как графический процессор выполняет функцию, декодированный выходной буфер содержит самомодифицирующийся шелл-код, который затем передаётся в центральный процессор для расшифровки и выполнения основной вредоносной программы», — сообщили в Zscaler ThreatLabz. Этот упаковщик используется для защиты полезных нагрузок у SmokeLoader и CoffeeLoader. На практике CoffeeLoader применялся для развёртывания шелл-кода Rhadamanthys в кампаниях по краже информации. Хакеры уже восемь лет заражают Windows вирусами через поддельные ярлыки, но Microsoft не торопится что-то с этим делать

19.03.2025 [13:35],

Дмитрий Федоров

На протяжении последних восьми лет злоумышленники эксплуатируют уязвимость в Windows, связанную с обработкой ярлыков .LNK, для скрытого распространения вредоносного ПО. Этот метод активно применяли различные хакерские группировки для атак на государственные предприятия и организации финансового сектора. Несмотря на отчёты специалистов, Microsoft отказалась выпускать экстренные патчи для своих систем.

Источник изображения: Tadas Sar / Unsplash Исследователи из Trend Micro обнаружили в Windows уязвимость, позволяющую скрытно исполнять вредоносный код при открытии ярлыков .LNK. По их данным, этот метод использовался как минимум с 2017 года. В сентябре 2023 года специалисты Zero Day Initiative (ZDI) направили в Microsoft официальный отчёт с описанием проблемы, однако корпорация не выпустила исправление, объяснив это тем, что рассматривает уязвимость не как угрозу безопасности, а как особенность пользовательского интерфейса. В Microsoft отметили, что уязвимость не соответствует критериям экстренного исправления, однако её могут устранить в одном из будущих обновлений Windows. По данным Trend Micro, на момент выявления уязвимости в обороте находилось более 1 000 модифицированных LNK-файлов, но исследователи полагают, что реальное количество атак могло быть значительно выше Файлы .LNK в Windows представляют собой ярлыки, указывающие на исполняемые файлы или другие ресурсы. В стандартных условиях пользователь может увидеть путь к файлу и передаваемые командной строке аргументы, однако злоумышленники нашли способ замаскировать вредоносные команды, используя чрезмерное количество пробелов. Подобные LNK-файлы попадают на устройства жертв через подозрительные загрузки или вложения в электронных письмах. Как только пользователь открывает такой ярлык, Windows незаметно исполняет скрытые команды, что приводит к автоматической загрузке и попытке запуска вредоносного кода. Ключевая особенность атаки заключается в маскировке команд: злоумышленники заполняют командную строку мегабайтами пробелов, из-за чего вредоносные инструкции оказываются за пределами видимой части интерфейса и остаются незаметными для пользователя. По данным Trend Micro, около 70 % атак с использованием этой уязвимости осуществлялись хакерскими группировками, специализирующимися на кибершпионаже и краже данных. Ещё 20 % атак были связаны с финансовыми преступлениями. В распределении кибератак ведущую роль играет Северная Корея, на которую приходится 46 % атак, тогда как на Россию, Китай и Иран приходится по 18 % активности. Основными целями атакующих стали государственные учреждения, за ними следуют частный сектор, финансовые организации, аналитические центры, телекоммуникационные компании, военные и энергетические структуры. Это подтверждает, что уязвимость .LNK активно используется в кибервойне и шпионской деятельности, а также в схемах, направленных на финансовую выгоду. По мнению экспертов, одной из возможных причин отказа Microsoft от выпуска исправления является сложность его технической реализации. Устранение уязвимости требует существенного изменения механизма обработки .LNK, что выходит за рамки стандартного обновления безопасности. Такая ситуация оставляет миллионы пользователей Windows под угрозой атак, в которых ярлыки .LNK могут использоваться для скрытого распространения вредоносов. Microsoft, в свою очередь, советует пользователям проявлять осторожность при скачивании файлов из неизвестных источников и обращать внимание на системные предупреждения о потенциально опасных объектах. Мошенники заразили вирусами миллион компьютеров через рекламу в пиратских кинотеатрах

07.03.2025 [12:01],

Владимир Мироненко

Microsoft сообщила о вредоносной рекламной кампании, обнаруженной в декабре прошлого года, которая «затронула почти миллион устройств по всему миру в ходе атаки с целью кражи информации», пишет ресурс PCMag.com. Атака затронула широкий спектр организаций, включая как потребительские, так и корпоративные устройства, что говорит о её неизбирательном характере, отметила компания.

Источник изображения: Joan Gamell/unsplash.com Команда безопасности Microsoft отследила заражение двух пиратских видеосервисов, movies7 и 0123movie, реклама на которых перенаправляла пользователей на мошеннические сайты технической поддержки, которые затем перенаправляли их на страницы Discord, Dropbox и GitHub, где было размещено вредоносное ПО. Microsoft не уточнила, каким образом мошеннические сайты привлекали пользователей к загрузке программ, которые были скрытым вредоносным ПО, позволявшим похищать системную информацию или даже удалённо брать под контроль компьютер пользователя. Для маскировки хакеры использовали подписанные сертификаты ПО, одновременно доставляя поначалу некоторые легитимные файлы. «По состоянию на середину января 2025 года обнаруженные загрузки первого этапа были подписаны цифровой подписью с помощью недавно созданного сертификата. Всего были идентифицированы двенадцать различных сертификатов, которые все были отозваны», — сообщила Microsoft. Атака была разработана для доставки вредоносного софта, который позволяет собирать информацию о ПК и отправлять её на сервер киберпреступников. С его помощью хакеры также могли устанавливать на компьютер дополнительное вредоносное ПО, чтобы шпионить за «активностью просмотра и взаимодействовать с активным экземпляром браузера», в том числе Firefox, Chrome и Edge, заявила Microsoft. Как сообщает PCMag, GitHub, Discord и Dropbox уже удалили страницы, на которых размещалось вредоносное ПО. Microsoft также отметила, что встроенный в Windows Microsoft Defender может обнаружить и пометить вредоносное ПО, используемое в хакерской атаке. Компьютеры в госучреждениях России стали чаще майнить криптовалюту неизвестно для кого

17.02.2025 [12:01],

Владимир Мироненко

В ГК «Солар» зафиксировали рост заражений госучреждений вирусами-майнерами в IV квартале 2024 года, количество которых увеличилось по сравнению с предыдущим кварталом на 9 %, пишет «Коммерсантъ». При этом в частном секторе таких инцидентов значительно меньше.

Источник изображения: Mika Baumeister/unsplash.com По данным ГК «Солар», 27 % всех сообщений о заражении вредоносным ПО в госорганизациях приходится на криптомайнеры. В организациях здравоохранения их доля составляет 24 %, в сфере образования — 22 %. При этом в частном бизнесе доля заражений вирусами-майнерами значительно меньше — от 2 % в телеком-отрасли до 11 % в пищевой промышленности. По мнению директора департамента расследований T.Hunter Игоря Бедерова, высокий уровень заражения компьютерных систем госорганов криптомайнерами может быть связан как с недостатком финансирования «на качественную и полноценную защищённость таких систем», так и с нехваткой специалистов по информационной безопасности. На активность вредоносных майнеров также влияет прибыльность криптовалют, добавил эксперт. «В 2022 году на фоне падения рынка наблюдалось снижение интереса к криптоджекингу на 15 %. Тогда хакеры переключились на шифровальщики. К концу 2024 года с ростом курсов активность майнеров выросла, так как повысилась рентабельность скрытого майнинга», — рассказал он. Согласно опросу, проведённому «Коммерсантом», основным методом проникновения в систему организации по-прежнему является фишинг. Вдобавок хакеры стали чаще использовать для внедрения в IoT-устройства и корпоративные сети поддельные обновления ПО, а также бесплатные приложения и пиратский софт. Появился и новый способ проникновения в систему жертв — атаки на цепочку поставок, которых становится все больше, сообщил эксперт по кибербезопасности «Лаборатории Касперского» Дмитрий Кондратьев. «В этом случае злоумышленники проводят атаку на поставщика легитимного ПО, внедряют свой код в его продукты», — пояснил он. Вместе с тем всё сложнее становится проверить систему на наличие вредоносного ПО, поскольку майнеры применяют продвинутые техники: снижение нагрузки на процессоры в периоды активности пользователя, шифрование трафика, использование легитимных процессов, например, системных служб, говорит глава отдела исследований в области искусственного интеллекта «Университета-2035» Ярослав Селиверстов. По его словам, в промышленных масштабах вирусы маскируются под легальные фермы, подключаясь к субсидируемым энергосетям. Также хакерами используются для маскировки взлома «бестелесные» (fileless) майнеры, которые загружают вредоносный код непосредственно в память, не оставляя файлов в операционной системе, рассказал эксперт ИБ-компании Security Vision Артем Артамонов. «Это значительно затрудняет детектирование в ряде случаев, так как традиционные антивирусные решения ориентируются на файловые артефакты», — отметил он. «Нередко майнеры идут в паре с другими классами вредоносного ПО, поэтому появление майнера может свидетельствовать о заражении более опасным вредоносным ПО», — предупредил техдиректор центра исследования киберугроз Solar 4RAYS Алексей Вишняков, отметивший, что внедрение майнеров может сопровождаться переконфигурацией системы, что ведёт к снижению её защищенности. Valve удалила из Steam вредоносную игру PirateFi, пользователям рекомендуется переустановить ОС

14.02.2025 [16:14],

Павел Котов

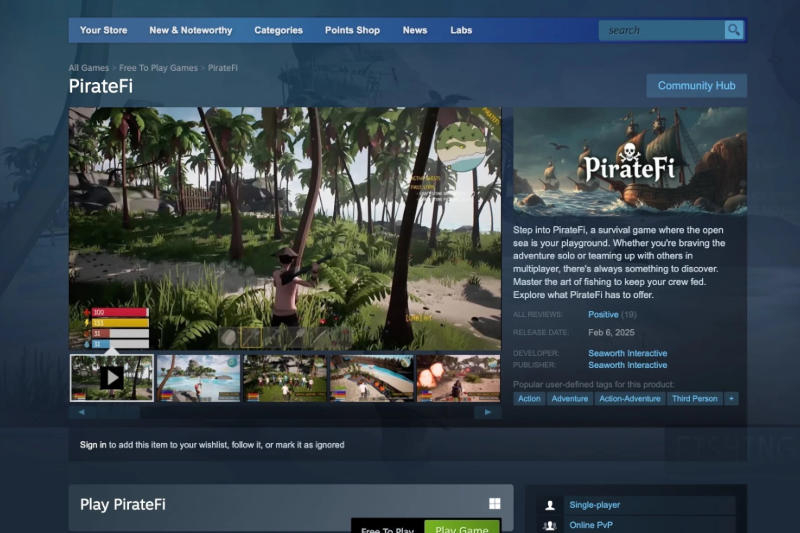

Valve удалила из своего цифрового магазина Steam игру PirateFi, потому что в ней содержалось вредоносное ПО, сообщили несколько ресурсов. Запустившим игру пользователям компания сообщила, что им, возможно, следует «рассмотреть возможность полной переустановки своей операционной системы».

Источник изображения: Steam PirateFi позиционировалась как «захватывающая игра на выживание в динамичном низкополигональном мире, где можно играть в одиночку или с другими в многопользовательском режиме». Количество скачавших игру пользователей неизвестно, но о ней оставили 51 отзыв. Valve удалила PirateFi на этой неделе и настоятельно порекомендовала скачавшим пользователям «запустить полное сканирование системы с помощью антивируса, а также проверить систему на наличие неожиданного или недавно установленного программного обеспечения». И только полная переустановка ОС, по сообщению Valve, способна «гарантировать отсутствие вредоносного ПО на компьютере». И приложение Steam, и устанавливаемые через него игры имеют достаточно глубокий доступ к компьютерам геймеров, поэтому киберпреступники нередко проявляют интерес к вирусам, нацеленным на неосторожных геймеров. В 2023 году хакеры воспользовались уязвимостью устаревшей Call of Duty: Modern Warfare 2 и запустили распространение червя, который передавался с компьютера на компьютер. Половину нелегитимного трафика в России теперь создают вредоносные ботнеты

14.02.2025 [08:13],

Владимир Фетисов

Доля нецелевого трафика, поступающего от веб-серверов, продолжила увеличиваться и по итогам 2024 года составила 12 % от общего числа запросов. При этом более половины объёма такого трафика приходится на активность вредоносных ботнетов (используемых для кибератак высокой мощности сети из большого числа устройств). Об этом сообщает «Коммерсантъ» со ссылкой на данные хостинг-провайдера RUVDS.

Источник изображения: pexels.com В сообщении сказано, что операторы ботнетов всё чаще используют для DDoS-атак компьютеры и серверы. Обычно в атаках такого типа задействуют заражённые устройства с простой архитектурой, такие как IoT-устройства или умные гаджеты. Такие сети чаще всего используют для атак сетевого (L2) и транспортного (L3) уровней. При этом для атак на уровень веб-приложений и серверов (L7) задействуют виртуальные серверы и машины. Директор по продуктам Servicepipe Михаил Хлебунов сообщил, что злоумышленники арендуют мощности хостинг-провайдеров для проведения атак на L7-уровне. «При этом мы сталкивались с атаками, когда злоумышленники не выкупают виртуальные машины, а пользуются промоакциями хостеров и «берут» их непосредственно под атаку», — добавил господин Хлебунов. Гендиректор RUVDS Никита Цаплин отметил, что злоумышленникам не всегда нужно арендовать мощности хостинг-провайдеров для своих ботнетов. Это связано с тем, что они могут эксплуатировать известные уязвимости оборудования для компрометации пользовательских устройств. При таком подходе легитимный клиент будет генерировать вредоносный трафик, не подозревая об этом. Эксперты отмечают, что провайдерам защитить предоставляемые в аренду виртуальные серверы и машины весьма непросто, поскольку они не могут самостоятельно обновлять клиентское программное обеспечение. Достоверно определить тип исходящих от арендованного оборудования атак также непросто. Однако по некоторым характерным признакам можно с большой вероятности вычислить устройства, участвующие в DDoS-атаке, поскольку провайдер будет видеть резкий рост объёма трафика, аномально высокую сетевую активность и нагрузку на сетевое оборудование. Apple и Google удалили из своих магазинов 20 вредоносных приложений

11.02.2025 [10:46],

Владимир Фетисов

Специалисты из «Лаборатории Касперского» обнаружили мобильный вредонос, который получил название SparCat и использовался злоумышленниками с марта 2024 года. Вредоносный фреймворк выявили в приложении для доставки еды в ОАЭ и Индонезии, а позднее в 19 других, не связанных между собой программных продуктах. Компания проинформировала об этом Apple и Google, которые удалили из своих магазинов цифрового контента опасный софт.

Источник изображения: Kevin Ku / unsplash.com Специалисты изучили код вредоносного приложения, в результате чего удалось установить, что оно могло захватывать отображаемый на экране текст, а также извлекать информацию из скриншотов. Вредонос сканировал галереи изображений на устройстве жертвы в поисках ключевых фраз, предназначенных для восстановления доступа к криптовалютным кошелькам. Отмечается, что созданное киберпреступниками ПО могло обрабатывать данные на разных языках, включая английский, китайский, японский и корейский. С помощью вредоноса злоумышленники могли получать доступ к криптовалютным кошелькам жертв с целью кражи цифровых активов. Исследователи уведомили об обнаружении вредоносных приложений Apple и Google. Вскоре после этого представляющие опасность программные продукты были удалены с площадок App Store и «Play Маркет». «Все идентифицированные приложения были удалены из Google Play, а их разработчики заблокированы», — прокомментировал данный вопрос представитель Google. Он также добавил, что пользователи Android-устройств были защищены от известных версий этого вредоноса благодаря функции Google Play Protect. Браузер Microsoft Edge будет подглядывать за пользователем в интернете — исключительно для защиты от мошенников

28.01.2025 [19:43],

Владимир Фетисов

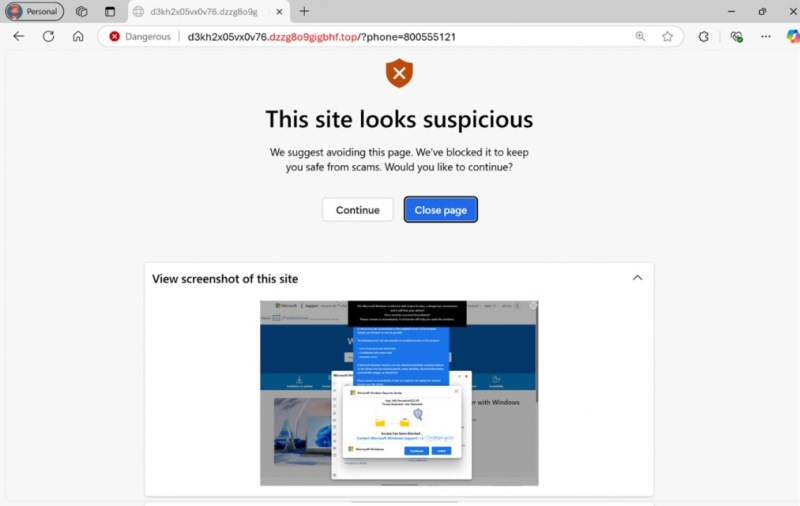

Разработчики из Microsoft добавили в свой фирменный браузер Edge инструмент под названием Scareware blocker. Он задействует машинное обучение и компьютерное зрение для борьбы с так называемыми программами-страшилками, побуждающими пользователей загружать вредоносное ПО под предлогом борьбы с вирусами.

Источник изображений: Microsoft Программы-страшилки существуют в интернете много лет. Чаще всего их выдают за фейковые антивирусы, которые появляются во всплывающем окне и сообщают, что на компьютере пользователя якобы обнаружена угроза безопасности. Создатели такого ПО стараются побудить пользователей под предлогом удаления вируса скачать своё ПО, которое на деле является вирусным, или же заплатить за бесполезное приложение. Microsoft уже добавила в Edge ряд функций, направленных на блокировку мошеннических сайтов, выявленных ранее. Однако новая функция безопасности, как ожидается, будет блокировать даже ранее неизвестные мошеннические ресурсы, когда они попытаются открыть на компьютере пользователя полноэкранное сообщение. Впервые об этой ИИ-функции Microsoft рассказала на конференции Ignite в ноябре прошлого года. Теперь же софтверный гигант развернул тестирование данного инструмента среди участников программы предварительной оценки Edge.  Новая функция добавит дополнительный уровень безопасности к тому, что уже есть в Microsoft Defender SmartScreen, который умеет распознавать подозрительную активность на веб-страницах. Блокировщик страниц-страшилок будет срабатывать, когда мошенническое приложение попытается развернуть полноэкранное сообщение. Microsoft заявила, что для обучения алгоритма использовались тысячи реальных случаев мошенничества. Кроме того, эта функция задействует компьютерное зрение для сравнения уже известных случаев мошенничества с новой подозрительной активностью, которая будет обнаруживаться в режиме онлайн. Тот факт, что Microsoft использует компьютерное зрение для анализа происходящего на экранах пользователей может вызвать опасения по поводу конфиденциальности. Microsoft утверждает, что алгоритм функционирует локально на пользовательском устройстве и не передаёт данные на удалённые серверы. Новый Android-вредонос FireScam маскируется под мессенджер Telegram и крадёт данные пользователей

05.01.2025 [15:50],

Владимир Фетисов

Специалисты компании Cyfirma, работающей в сфере информационной безопасности, обнаружили новое вредоносное приложение, которое получило название FireScam и ориентировано на кражу данных пользователей Android-устройств. Вредонос маскировался под фейковое приложение Telegram Premium и распространялся через имитирующую российский магазин цифрового контента RuStore страницу на GitHub.

Источник изображений: Bleeping Computer По данным исследователей из Cyfirma, через имитирующую RuStore вредоносную страницу на устройство жертвы доставлялся APK-дроппер GetAppsRu.apk, защищённый от обнаружения средствами защиты Android. Он получал разрешения, необходимые для сканирования устройства на предмет установленных приложений, а также доступ к хранилищу устройства и разрешение на загрузку дополнительных пакетов. Далее модуль извлекал и устанавливал основной вредонос Telegram_Premium.apk, который, в свою очередь, запрашивал разрешение на мониторинг уведомлений, данных буфера обмена, содержимого SMS и др. При первом запуске вредонос отображает страницу для ввода данных, аналогичную той, что можно увидеть при авторизации в Telegram. Введённые пользователем данные похищаются и после этого используются для работы с мессенджером. FireScam также устанавливает связь с базой данных Firebase Realtime Database, куда передаётся похищенная с устройства жертвы информация. По данным Cyfirma, украденные данных хранятся в базе временно, а после того, как злоумышленники их отфильтровывают, удаляются или переносятся куда-то в иное место.  Вредонос также устанавливает постоянное соединение с удалённым сервером, что позволяет злоумышленникам выполнять разные команды на устройстве жертвы, включая запрос определённых данных, настройку дополнительных параметров слежки, загрузку дополнительного вредоносного ПО. FireScam способен отслеживать изменения активности на экране устройства, фиксируя разные события длительностью более 1000 мс. Вредонос тщательно следит за всеми транзакциями, стараясь перехватить конфиденциальные платёжные данные жертвы. Всё, что пользователь набирает и копирует в буфер обмена, классифицируется и передаётся на удалённый сервер. Хотя у Cyfirma нет предположений относительно того, кто является оператором нового вредоноса, в компании отметили, что кампания представляет собой «сложную и многоуровневую угрозу», которая «использует передовые методы маскировки». Специалисты компании рекомендуют пользователям с осторожностью относиться к исполняемым файлам, которые они скачивают из потенциально ненадёжных источников. Российского хакера, за которого в США объявили награду в $10 млн, будут судить в Калининграде

30.11.2024 [12:09],

Владимир Мироненко

Стало известно о передаче в суд в Калининграде дела программиста, обвиняемого в создании вредоносной программы. По данным источника «РИА Новости», это может быть хакер Михаил Матвеев, известный под никнеймами Wazawaka, Boriselcin и Uhodiransomwar, и объявленный в розыск в США. За содействие в его поимке ФБР предлагает награду в $10 млн.

Источник изображения: ФБР В США Матвеева обвиняют в связи с хакерскими группами, занимающимися вымогательством, такими, как Hive, LockBit и Babuk. Он подозревается в причастности к ряду хакерских атак, включая атаку с блокировкой систем столичного полицейского управления Вашингтона в апреле 2021 года. Как утверждают американские правоохранители, спустя более чем год после этого Матвеев помог запустить атаку с использованием вымогателя Hive на неправительственную организацию здравоохранения в Нью-Джерси. В конце 2022 года группа LockBit заразила компьютерные системы 1400 компаний и объектов, включая отель Holiday Inn в Турции. Управление по контролю за иностранными активами Министерства финансов США ввело санкции против Матвеева за его роль в нескольких атаках с использованием вымогателей на службы и объекты критической инфраструктуры США. По данным Минюста США, Матвеев получил в качестве выкупа от своих жертв более $75 млн. По словам источника, в России Матвееву предъявлено обвинение по части 1 статьи 273 УК РФ — создание компьютерной программы, заведомо предназначенной для несанкционированного уничтожения, блокирования, модификации, копирования компьютерной информации или нейтрализации средств защиты компьютерной информации. Android-смартфоны научатся выявлять опасные приложения в реальном времени с помощью ИИ

14.11.2024 [12:24],

Владимир Мироненко

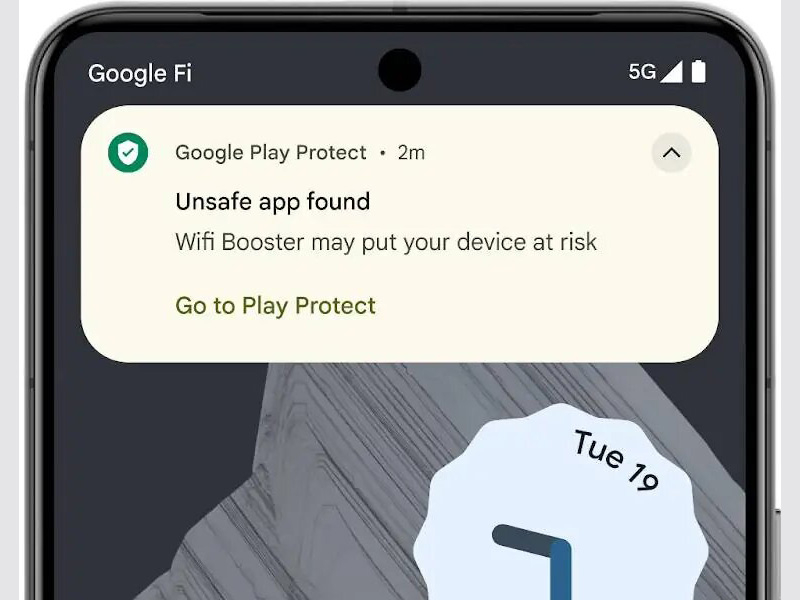

Сервис Google Play Protect, обеспечивающий защиту смартфона на Android от потенциально опасных приложений, получил новую функцию Live Threat Discovery, которая позволяет выявлять такие приложения в режиме реального времени с помощью ИИ, сразу предупреждая о возникшей угрозе. Новая функция уже доступна на смартфонах Pixel 6 и более новых моделях серии, и вскоре появится на Android-устройствах других вендоров.

Источник изображения: 9to5google.com Функция Live Threat Discovery, анонсированная в мае этого года на Google I/O, позволяет выявлять даже труднообнаружимые вредоносные приложения. Google сообщила, что функция может определять вредоносные приложения, которые «стараются изо всех сил скрыть свое поведение или бездействуют некоторое время, прежде чем приступить к подозрительной активности». Вместо сканирования на наличие вредоносного кода при загрузке, Play Protect будет отслеживать признаки подозрительного поведения приложений с помощью ИИ и после того, как приложение было установлено на телефоне. Функция Live Threat Detection изначально сосредоточена на приложениях для сбора персональных данных без согласия пользователя, но Google рассматривает возможность обнаружения в дальнейшем и других типов вредоносных приложений. Google также сообщила, что новая функция не будет собирать пользовательские данные, поскольку используемые модели ИИ на устройстве анализируют поведение приложения с сохранением конфиденциальности с помощью Private Compute Core. Троян FakeCall для перехвата звонков на Android получил ворох новых функций для кражи данных пользователей

31.10.2024 [11:10],

Павел Котов

Новая версия трояна FakeCall для мобильной ОС Android самыми изощрёнными способами перехватывает входящие и исходящие голосовые вызовы, транслирует злоумышленникам изображение экрана на телефоне, присылает им скриншоты, может разблокировать устройство и совершать многое другое. Об этом рассказали в компании Zimperium, которая специализируется на мобильной кибербезопасности.

Источник изображения: Gerd Altmann / pixabay.com Троян FakeCall впервые был обнаружен «Лабораторией Касперского» ещё в 2022 году — уже тогда он осуществлял атаки типа Overlaying, показывая собственное окно поверх легитимных приложений, и прибегал к другим уловкам, чтобы убедить жертв, что они разговаривают по телефону с работниками своего банка. В конце прошлого года эксперты CheckPoint опубликовали доклад об обновлённой версии вредоноса, который к тому времени маскировался под приложения двадцати финансовых организаций. Сейчас возможности трояна расширились — он может перехватывать входящие и исходящие звонки. FakeCall распространяется через вредоносные приложения, которые пользователь сам загружает на свой телефон. Его прежние версии заставляли жертв звонить хакерам, а окно поверх телефонного приложения показывало номер банка, в котором обслуживается клиент. Новая версия трояна, используя службы специальных возможностей, сама становится обработчиком телефонных вызовов по умолчанию, получая разрешение пользователя, и уже не прибегает к Overlaying. Контролирующие вредоносную кампанию хакеры могут перехватывать входящие и исходящие вызовы. В одних случаях окно FakeCall показывает интерфейс стандартного телефонного приложения для Android и выводит на экран имена наиболее частых контактов жертвы; но если жертва пытается позвонить в банк или другое финансовое учреждение, троян направляет её на контролируемый злоумышленником номер телефона. Жертва думает, что разговаривает с сотрудником банка, и может сообщить ему конфиденциальную информацию, которая впоследствии может использоваться в мошеннических схемах.

Источник изображения: Pexels / pixabay.com Последняя версия FakeCall обзавелась и другими новыми функциями: прямая трансляция происходящего на экране, отправка скриншотов злоумышленникам, разблокировка телефона и временное отключение автоблокировки — это неполный список возможностей трояна. Предполагается, что вредонос до сих пор активно разрабатывается и обрастает новыми возможностями. Чтобы защититься от FakeCall, рекомендуется соблюдать стандартные меры цифровой безопасности: избегать установки приложений из файлов APK из непроверенных источников; чаще пользоваться крупными магазинами приложений и искать новые наименования прямо через них, а не переходить по ссылкам из внешних источников. Эксперты советуют включать на телефоне Google Play Protect — средство проверки загружаемых приложений — и параллельно пользоваться проверенными антивирусами. Не рекомендуется предоставлять приложениям доступ к ресурсам, которые не нужны для их непосредственной работы. Наконец, следует периодически перезагружать устройство, что поможет защититься от некоторых атак с использованием уязвимостей нулевого дня, которые осуществляются без участия пользователя. Ловушка для геймеров-пиратов: вредонос ClickFix маскируется под CAPTCHA для заражения ПК

24.09.2024 [19:27],

Сергей Сурабекянц

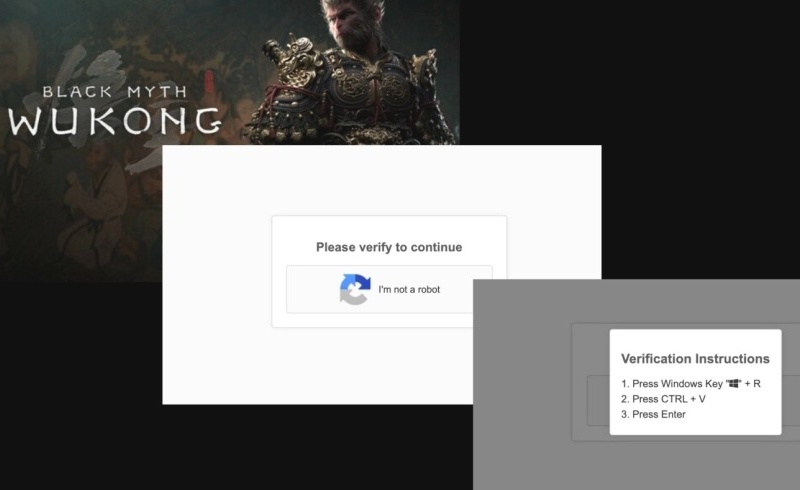

Исследователи кибербезопасности McAfee Labs выявили широкомасштабную кампанию по распространению вредоносного ПО под названием ClickFix, которое использует поддельные страницы CAPTCHA для заражения ПК пользователей вирусом Lumma Stealer. Атака имеет глобальный охват, использует методы социальной инженерии, и в основном нацелена на геймеров, ищущих пиратские взломанные игры, и пользователей GitHub.

Источник изображения: Pixabay Вредоносное ПО распространяется двумя основными способами. В первом сценарии пользователи, ищущие пиратские или взломанные игры, перенаправляются на поддельные страницы CAPTCHA. Во втором сценарии используются фишинговые письма, имитирующие сообщение от GitHub с информацией о якобы выявленных проблемах безопасности в проектах пользователя. Эти письма также содержат ссылку на страницу с фейковой CAPTCHA. При взаимодействии пользователей с этими страницами вредоносный скрипт скрытно копируется в буфер обмена их ПК, а «инструкция по верификации» убеждает запустить скрипт на выполнение. При этом ClickFix использует несколько умных способов избежать обнаружения: многослойное шифрование, использование инструмента Windows под названием mshta.exe для запуска скрытого кода и зашифрованные с помощью AES команды PowerShell, используемые для загрузки и установки Lumma Stealer.

Источник изображения: Game Science / McAfee Анализ McAfee показывает, что вредоносное ПО обычно сохраняется во временной папке пользователя, место, которое часто упускается из виду при сканировании безопасности. Компания уже внедрила защитные меры, включая блокировку URL известных поддельных страниц CAPTCHA и контроль за нестандартным использованием mshta.exe. Чтобы снизить риски, эксперты советуют не загружать взломанное или пиратское программное обеспечение и призывают пользователей остерегаться нежелательных писем, даже тех, которые, как кажется, приходят из надёжных источников. Не следует копировать и вставлять неизвестные скрипты, а программное обеспечение безопасности нужно поддерживать в актуальном состоянии. Процесс распространения вредоносного ПО демонстрирует изменение тактики киберпреступников. Они эксплуатируют стандартное поведение пользователей и доверие к знакомым веб-элементам, таким как проверка CAPTCHA. Постоянная бдительность и обучение имеют решающее значение для поддержания кибербезопасности, поскольку угрозы становятся всё более изощрёнными. |