В Google Play Маркет и магазине приложений Samsung были обнаружены фейковые приложения, маскирующиеся под популярные мессенджеры Signal и Telegram. Эти вредоносные приложения могут перехватывать сообщения и другую конфиденциальную информацию из настоящих аккаунтов пользователей.

Источник изображения: Mohamed_hassan / Pixabay

Исследователи обнаружили, что приложение под названием Signal Plus Messenger было доступно в Google Play Маркете в течение 9 месяцев и было загружено примерно 100 раз до того, как Google удалил его в апреле прошлого года. Это произошло после того, как о вредоносном приложении сообщила компания ESET, специализирующаяся на разработке антивирусного ПО и решений в области информационной безопасности.

Похожее приложение под названием FlyGram было создано той же группой злоумышленников и также было доступно через Google Play Маркет, магазин приложений Samsung и собственный сайт. Несмотря на удаление из Google Play Маркет, оба приложения по-прежнему доступны в магазине Samsung.

Вредоносные приложения были созданы на основе открытого исходного кода Signal и Telegram. В этот код был встроен шпионский инструмент, известный как BadBazaar. Этот троян связан с хакерской группой GREF, которая, предположительно, имеет отношение к Китаю. Ранее BadBazaar использовался для атак на уйгуров и другие тюркские этнические меньшинства.

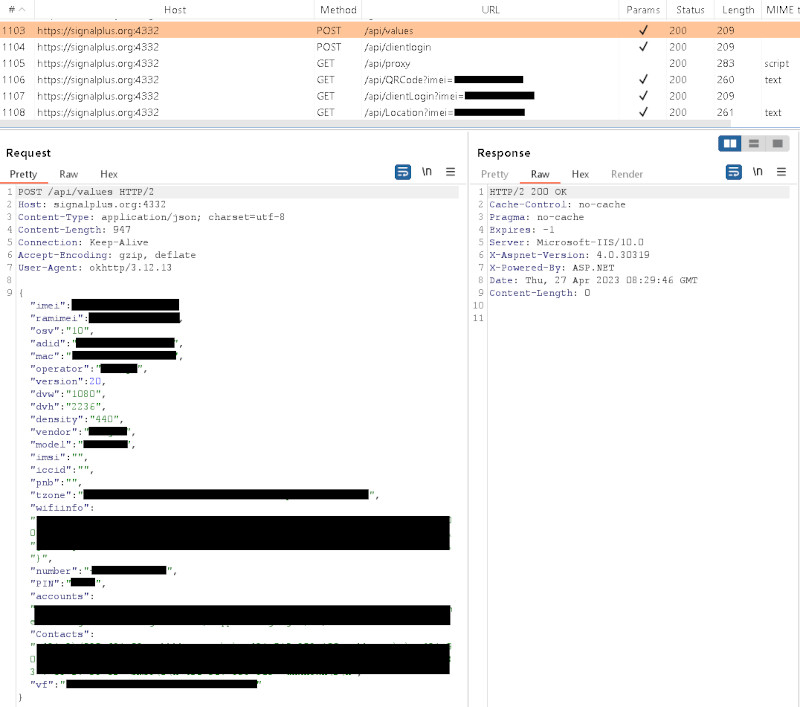

Процесс загрузки трояном BadBazaar информации о заражённом устройстве на сервер злоумышленников (источник изображения: ESET)

Signal Plus Messenger мог отслеживать отправленные и полученные сообщения и контакты, если пользователи подключали своё устройство к своему настоящему номеру в Signal. Это приводило к тому, что вредоносное приложение отправляло большое количество личной информации злоумышленникам, включая номер IMEI устройства, номер телефона, адрес MAC, данные оператора, данные о местоположении, информацию о Wi-Fi, электронные адреса Google-аккаунтов, список контактов и PIN-код, используемый для передачи текстов.

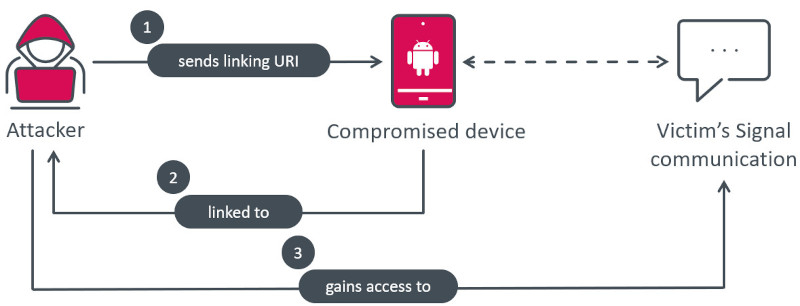

Механизм получения злоумышленниками доступа к переписке жертвы в Signal (источник изображения: ESET)

Исследователь из ESET Лукаш Стефанко (Lukas Stefanko) написал: «Signal Plus Messenger может шпионить за сообщениями Signal, злоупотребляя функцией связывания устройств. Этот метод шпионажа уникален, так как мы ранее не сталкивались с подобным злоупотреблением другими вредоносными программами». BadBazaar обходит стандартное сканирование QR-кода, получая необходимый URI от своего сервера управления и команд (C&C), что позволяет злоумышленникам тайно связать устройство жертвы со своим устройством.

Источник:

MWC 2018

MWC 2018 2018

2018 Computex

Computex

IFA 2018

IFA 2018