⇣ Содержание

|

Опрос

|

реклама

Самое интересное в новостях

Взлом по медицинским показаниям

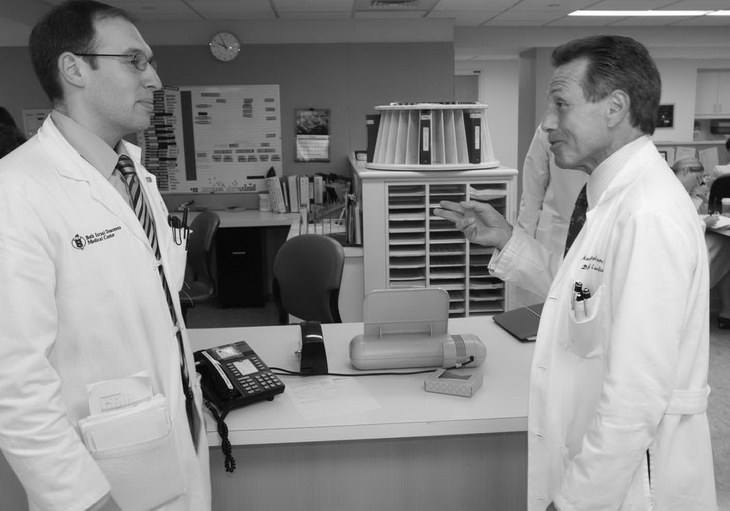

Когда на двух независимых конференциях незнакомые друг с другом исследователи почти синхронно делают доклады, посвященные изучению одной и той же проблемы, всем остальным следует, как минимум, насторожиться. Тем более что тема исследований непосредственно затрагивает самое дорогое, что есть у людей, — их здоровье. Проблема, о которой идет речь, — это потенциальные уязвимости в безопасности персонального компьютерно-медицинского устройства под названием «инсулиновая помпа». Если — к счастью для себя — вы не знаете, что это такое, то объясним: инсулиновая помпа представляет собой портативный аппарат, подсоединяемый к организму и почти постоянно носимый на теле человека, страдающего инсулинозависимой формой сахарного диабета (или, выражаясь точнее, диабетом первого типа). Несмотря на дороговизну (относительно простые модели стоят 3-4 тысячи американских долларов), помпы пользуются спросом, потому что избавляют своих обладателей от необходимости делать уколы самим себе, и вообще делают жизнь куда более комфортной и полноценной. Да, непросто привыкнуть, что на теле поселяется посторонний предмет. Но к необходимости постоянно «коммуницировать» с ручкой-шприцем многие не могут привыкнуть никогда… Современные ручки-шприцы для инсулиновых инъекций выглядят довольно стильно, да и укол практически безболезнен. И все же привыкнуть к такому ритуалу непросто В одних только Соединенных Штатах, к примеру, с инсулиновыми помпами ныне живут около 400 тысяч человек. А если взглянуть на цифры общего распространения заболевания в масштабах планеты, то, по оценкам Международной диабетической ассоциации, сейчас в мире насчитывается 285 миллионов диабетиков. В России, по данным Всемирной организации здравоохранения, от сахарного диабета страдают 9,6 миллиона человек, однако далеко не все из них (примерно двое из пяти) знают о своем диагнозе и встали на официальный учет.  Инсулиновая помпа на теле человека. Слева расположен беспроводной датчик уровня глюкозы в крови. Как мы узнаем чуть ниже, получать информацию с него может не только помпа Стоит подчеркнуть, что технические проблемы, о которых пойдет речь ниже, касаются далеко не только диабетиков и их инсулиновых помп. Совершенно аналогичное положение дел характерно вообще для всех тех компьютерных медицинских устройств, которые за последние десятилетия в быстро нарастающих количествах применяют непосредственно на или даже внутри тела больных для постоянного мониторинга состояния и внесения необходимых корректив в работу организма. Особенно серьезными риски стали с той поры, когда подобную технику начали оснащать встроенными средствами радиосвязи. Впрочем, обо всем по порядку. ⇡#Взломать помпуВ июне этого года на HealthCom 2011, профессиональной конференции специалистов по компьютерно-медицинским технологиям, интернациональная группа ученых-исследователей из двух американских университетов продемонстрировала, что персональная электронная система диабетиков оказывается весьма уязвимой для хакерских атак. В достаточно стандартный состав этой системы входила инсулиновая помпа с беспроводной связью и работающее с ней в комплекте устройство непрерывного мониторинга уровня глюкозы в крови (глюкометр). Используя общедоступную аппаратуру, руководство пользователя и открыто опубликованную информацию, ученые смогли подключиться к информационному каналу системы и перехватывать такие данные, как снимаемые с тела показания об уровне глюкозы и размерах доз доставляемого в организм инсулина. Более того, когда исследователи установили, что доступ к управлению работой устройства защищен только PIN-кодом, они продемонстрировали, что могут дистанционно с помощью радиосвязи управлять размерами доз инсулина, поступающего в организм больного из контейнера помпы (подробности об этой работе можно найти в статье авторов: Chunxiao Li, Anand Raghunathan, and Niraj K. Jha. «Hijacking and Insulin Pump: Security Attacks and Defenses for a Diabetes Therapy System». In the 13th IEEE International Conference on e-Health Networking, Application & Services (HealthCom). June 2011. К сожалению, в открытом интернет-доступе данная статья не появлялась. — прим. автора).  Благодаря усилиям дизайнеров, инсулиновые помпы на фотографиях выглядят не хуже бюджетных мобильников. Но и уровень безопасности в них, похоже, не выше, чем в недорогих гаджетах Сам факт, что людям, занимающимся хакингом компьютерных устройств, в результате коллективной атаки без особых проблем удалось скомпрометировать медицинское электронное устройство, вряд ли кого способен удивить. В конце концов, при наличии большого желания и квалифицированном подходе взломать сегодня можно почти все. Суть вопроса в том, насколько значительных затрат времени и средств подобная компрометация потребует. И вот именно в этом аспекте защита информации в современной медицинской технике выглядит далеко не блестяще. ⇡#Взломать кардиостимуляторЗдесь пора напомнить, что нынешний взлом инсулиновой помпы и глюкометра — это далеко уже не первый случай, когда исследователям удалось несанкционированно проникнуть в устройство, критично важное для здоровья и даже жизни человека. Три года назад, в 2008-м, другая группа американских исследователей аналогичным образом скомпрометировала и дистанционно взяла под свой контроль управление прибором, комбинирующим в себе функции сердечного дефибриллятора и кардиостимулятора (как и взломанная ныне инсулиновая помпа, кардиостимулятор был также изготовлен известной фирмой Medtronic, одним из крупнейших в мире производителей медицинских имплантов. Впрочем, все исследователи подобного рода техники обычно подчеркивают, что фирма-изготовитель в данном случае особой роли не играет, поскольку выявленные слабости характерны для технологии в целом. — прим. автора). В условиях лабораторных экспериментов, максимально приближенных к реальным (контейнер кардиостимулятора, обычно имплантируемый пациентам в мышечную ткань неподалеку от сердца, помещался в мешок с мясом и беконом), исследователи продемонстрировали следующие вещи. На основе общедоступной техники (компьютера и подключенного к нему радиооборудования) они для начала похитили из устройства всю персональную информацию о его владельце. Затем показали, что могут выключать аппарат и перепрограммировать его режимы работы. А это означало в итоге, что имеется возможность дистанционно заставить прибор посылать в сердце больного электрические сигналы, способные привести к фатальному исходу.  Кардиостимуляторы уже не одно десятилетие вживляют пациентам, продлевая им жизнь и существенно повышая ее качество. Однако, по мере усложнения конструкции, появляется все больше возможностей для несанкционированного управления ими — по злому умыслу или просто из любопытства Статья об этом была написана коллективом ученых из университета Вашингтона, Гарвардской медицинской школы и Массачусетского университета в Амхерсте, которые ради улучшения ситуации с инфозащитой в медицинской технике объединились в рамках долгосрочного проекта «Безопасная медицина». На сайте этого проекта можно найти как собственно текст по итогам данной этапной работы, так и несколько отчетов о более свежих исследованиях. ⇡#Пароли и кодыПоскольку взломом медтехники занимаются серьезные ученые, то они же, естественно, ищут не только слабости технологии, но и возможные пути к укреплению защиты устройств, спасающих людям жизнь. Понятно, что задача эта отнюдь не проста, поскольку в реальных условиях всякие дополнительные меры безопасности почти неизбежно влекут за собой и дополнительную нагрузку на энергию батареи, увеличивают габариты устройства, его цену и прочие немаловажные для продаж параметры. Неудивительно, что производители устройств относятся к такого рода улучшениям без особого восторга. Кроме того, многие из предлагаемых мер дополнительной безопасности влекут за собой «побочные осложнения», если пользоваться околомедицинской терминологией. Например, некоторые из предложений, звучащих на конференциях, подразумевают защиту доступа к устройствам с помощью особого пароля. Однако совсем несложно представить себе ситуации, когда подобный пароль способен значительно затруднить своевременную медицинскую помощь. Ведь доктора и медсестры заведомо должны иметь возможность для управления устройством при возникновении опасных ситуаций — даже в тех случаях, когда пациент, который знает пароль доступа, находится в бессознательном состоянии.  В подобных ситуациях бывает, мягко говоря, не до подбора пароля Есть возможности для обхода этой проблемы — путем нанесения, скажем, на кожу пациента татуировки со штрихкодом, содержащим в себе пароль. Причем делать такую татуировку можно было бы как обычными видимыми чернилами, так и — по желанию клиента — «проявляющимися» лишь при освещении ультрафиолетовой лампой. Предложены и другие варианты решений вроде выдачи докторам специальных электронных устройств, которые в случае опасности деактивируют защиту кардиостимуляторов, дефибрилляторов и прочих умных медицинских имплантов (правда, не очень ясно, как оградить такое ценное устройство от злоупотреблений нехороших людей). Еще один вариант — выдавать пациентам специальные браслеты, на внутренней стороне которых выбит пароль доступа к их прибору. Или — более продвинутая разновидность той же идеи — использовать так называемые rolling codes, то есть технологию динамически изменяющихся кодов доступа. Такого рода криптографическая технология, как известно, ныне широко применяется в системах дистанционного управления гаражными дверями и в автомобильных противоугонных системах. Но самое главное среди изобилия генерируемых исследователями предложений — это чтобы меры безопасности для имплантов были четко стандартизированы. Если перед врачами лежит потерявший сознание человек, даже в теории не должна возникнуть ситуация, когда медперсонал бросается на розыски информации о том, какая именно система безопасности используется в аппаратуре жизнеобеспечения больного... ⇡#Реакция индустрииВсе вышеперечисленное — лишь сугубо теоретические рассуждения посторонних для медицинской индустрии (не путать с медицинским сообществом) людей, озабоченных слабой защитой информации в технологиях здравоохранения. Что же касается представителей самой индустрии, то прежде, чем начинать изложение их позиции, имеет смысл упомянуть о еще одном недавнем выступлении, посвященном взлому многострадальной инсулиновой помпы.  Кстати, о реакции индустрии. Для инсулиновых помп уже вовсю делают симпатичные и недешевые чехольчики… Этот доклад-презентация был сделан на хакерской конференции BlackHat / DefCon, проходившей в начале августа в Вегасе. В данном случае автором исследования была не группа маститых университетских ученых, а один-единственный, доселе никому не известный специалист в области компьютерной безопасности по имени Джей Рэдклиф (Jay Radcliffe). В отличие от многих «теоретизирующих» коллег, Рэдклиф сам является диабетиком, постоянно носящим инсулиновую помпу и монитор уровня глюкозы в крови. И вот однажды, озаботившись безопасностью носимой на себе электроники, Рэдклиф (не сказать что с чувством глубокого удовлетворения) обнаружил, что вполне способен хакнуть свою собственную инсулиновую помпу. И не просто хакнуть, а заставить устройство вводить в тело либо очень много, либо слишком мало инсулина. Эксплуатируя эту уязвимость, исследователь в буквальном смысле нашел способ, каким образом можно практически без улик и с приличного расстояния убить человека. В рекламных роликах Medtronic говорятся очень правильные вещи о повышении качества жизни и поддержании здоровья на хорошем уровне. О том, что все может быть непоправимо испорчено злоумышленниками, в рекламе пока не говорят Неприятное открытие одиночки Рэдклифа получило в обществе намного больший резонанс, нежели аналогичный доклад группы ученых из Принстона, сделанный месяцем ранее. Журналисты, соответственно, стали добиваться реакции со стороны индустрии. В подобных ситуациях, ясное дело, самое главное — не допустить среди публики панических настроений. Поэтому представитель AMTA (Ассоциации передовых медицинских технологий), как смог, попытался понизить степень опасности таким заявлением: «Риски того, что оборудование пациентов с диабетом окажется взломанным, чрезвычайно малы. Гораздо больше рисков для здоровья в том случае, если не применять подобные средства мониторинга». Среди специалистов не нашлось никого, кто был бы не согласен с подобным утверждением. Но осадок, что называется, остался. Поэтому наиболее обеспокоенная часть общества тут же стала пытать представителей фирм-изготовителей помп, и в первую очередь Medtronic — компанию, базирующуюся в Миннеаполисе, штат Миннесота, и занимающую ныне пятую сверху строчку в рейтинге MassDevice Big 100, списке крупнейших в мире производителей медицинской техники. Но поскольку дело это уже далеко не новое, а сообщения о хакинге имплантируемых в тело компьютерных устройств в последние годы поступают все чаще и чаще, в Medtronic выработали стандартный ответ на все подобные инсинуации. Его же повторили и теперь — в качестве официальной реакции на новость. В исполнении PR-директора фирмы MiniMed, дочернего подразделения Medtronic, занимающегося именно инсулиновыми помпами, мантра звучит так: «Насколько нам известно, за более чем 30-летний период использования подобных устройств ни разу не было ни единого сообщения о такого рода инциденте, который происходил бы вне рамок контролируемых лабораторных экспериментов. При этом речь идет о миллионах устройств по всему миру... У нас нет причин считать это поводом для озабоченности, поскольку устройства для диабетиков прошли через интенсивное тестирование, дабы гарантировать, что оно будет безопасным и защищенным от вреда извне»...  Если бы к IT-безопасности медицинских устройств относились так же серьезно, как к поддержанию стерильности в операционных… Иначе говоря, пока реально и надежно доказуемо кого-нибудь не убьют через их прибор, корпорация-изготовитель будет оставаться в уверенности, что у нее с защитой все в полном порядке. ⇡#Мотивы вредительстваТип аргументации, применяющийся индустрией в подобных неудобных ситуациях, известен довольно давно. И он сам по себе порождает горький скепсис среди специалистов по безопасности. В этой среде, в частности, тут же вспомнили, что совсем недавно очень похожий подход к защите информации практиковали поставщики SCADA, компьютерных систем управления для промышленного оборудования. Несмотря на многочисленные предупреждения, продолжалось это вплоть до создания червя Stuxnet. Он просто появился и напугал всех до полусмерти, в очередной раз доказав, что если нечто в принципе может быть хакнуто, значит его в итоге хакнут. Сторонники превентивных мер по укреплению безопасности предлагают мыслить так. Представьте себе, что какой-нибудь не всеми обожаемый глава государства болен диабетом и носит на себе инсулиновую помпу. Или имеет такие проблемы с сердцем, которые потребовали имплантации подключенного к сердцу кардиостимулятора/дефибриллятора. Можно ли исключить, что кто-нибудь из его непримиримых политических противников узнает об этом факте и воспользуется уязвимостями подобных медицинских устройств для собственной выгоды? Ведь подобный сценарий устранения выглядит намного более привлекательным, нежели банальное и опасное политическое убийство с помощью, скажем, пистолета в толпе свидетелей. А доказать умышленное убийство при помощи лошадиной дозы инсулина, кстати, очень непросто: слишком уж очевидна клиническая картина острой сердечной недостаточности…  Подобный сценарий, впрочем, при всей своей реалистичности, обычными людьми в качестве действительной угрозы в жизни как-то не воспринимается. Ну кому мы вроде бы нужны, а? Но не так давно в одном из научных журналов (New England Journal of Medicine, April 2010) была опубликована статья профессора Гарвардской медицинской школы Уильяма Мэйсела (William Maisel), в которой он исследовал всевозможные аспекты проблем со слабой безопасностью медтехники. И в частности, проанализирован им вопрос о том, кому и зачем вообще может понадобиться заниматься взломом кардиостимуляторов или инсулиновых помп. Как выяснилось при сопоставлении с аналогичными ситуациями в других областях, причин может быть довольно много: «Мотивация для таких действий может включать в себя добычу приватной информации ради финансовых выгод или для преимуществ в конкурентной борьбе. Или нанесение ущерба репутации компании, изготовившей устройство. Или саботаж со стороны уволенного или обиженного сотрудника. Разозленный клиент или террорист, действующий ради нанесения финансовых или персональных повреждений людям. Или же на это могут пойти просто ради удовлетворения эго атакующего».  Уильям Мэйсел (справа) с израильским коллегой Ари Голдбергером Ну и чтобы не оставалось сомнений, что речь здесь идет отнюдь не только о теоретических угрозах со стороны неясно чем мотивируемых маньяков, но и о вполне реальных попытках массового нанесения физического вреда больным людям, осталось вспомнить реальную историю, случившуюся в 2008 году. Тогда веб-сайт благотворительной организации Epilepsy Foundation, которая занимается поддержкой больных, страдающих эпилепсией, был подвергнут странной и абсолютно мерзкой по своей сути хакерской атаке. Сначала дискуссионные ветви веб-форума, где посетители имеют возможность неформально общаться, делиться опытом лечения и получать консультации, стали наводнять сотни посланий со встроенной GIF-анимацией, которые мерцающей сменой красок вызывают у больных эпилептический припадок или сильнейший приступ мигрени. Когда же сообщения с опасными картинками были заблокированы, началась более изощренная атака. Теперь в послания встраивался код-пересыльщик, отправлявший читателей на другой веб-сайт. Там окно браузера автоматически переводилось в полноэкранный режим, после чего начиналась демонстрация быстро меняющихся изображений, провоцирующих приступы как у эпилептиков, реагирующих на мерцание света, так и у реагирующих на смену форм... ⇡#Глядя в будущееСообщество исследователей, сосредоточившихся на выявлении уязвимостей в медицинской технике, становится с каждым годом все более многочисленным и думает не столько о сегодняшних рисках, сколько о завтрашнем дне. Тенденции развития технологий таковы, что медицинские устройства становятся все более «коммуникабельными» со своим окружением и все более сложными в рабочей функциональности. А по мере того как технология меняется, стабильно возникают и новые проблемы с инфобезопасностью.  Уже сейчас собственной инсулиновой помпой можно управлять прямо с iPhone. А если — не только своего? А если — не только помпой? Пока эти устройства управляются и взаимодействуют на коротких дистанциях, риски относительно невелики. Куда более серьезные проблемы начнутся тогда, когда ими станут управлять дистанционно через сети типа Интернета и телефонной сотовой связи. А это время непременно наступит, и довольно скоро, просто потому что это очень удобно для врачей и их пациентов. Дистанционная медицина — то есть непосредственный контакт с врачом на больших расстояниях для решения самых разных проблем, от диагностики до непосредственного участия в хирургических операциях, — считается одним из самых перспективных направлений в дальнейшем развитии здравоохранения. Понятно, что столь же заманчивые перспективы видятся и для дистанционного контроля за работой имплантов, всесторонне отслеживающих состояние больного. Именно по этой причине нынешние усилия исследователей, заблаговременно выявляющих все уязвимости и слабости защиты в медицинских нательных устройствах, представляются очень важными. Потенциальные риски мудрее изучать и блокировать на том этапе, когда они еще не превратились в прямую и явную угрозу жизням пациентов. Конечно, журналисту интереснее писать о подобных вещах постфактум — например, о каком-нибудь маньяке, повадившемся сводить с ума инсулиновые помпы посетителей известной клиники. Но, право же, самый роскошный инфоповод не стоит человеческой жизни. Очень хочется верить, что индустрия, гоняясь за оптимизацией расходов, нам их так и не создаст…

⇣ Содержание

Если Вы заметили ошибку — выделите ее мышью и нажмите CTRL+ENTER.

|