|

Опрос

|

реклама

Быстрый переход

iPhone и iPad стали первыми потребительскими устройствами, допущенными к секретным данным НАТО

27.02.2026 [00:29],

Николай Хижняк

Компания Apple объявила, что смартфоны iPhone и планшеты iPad стали первыми потребительскими устройствами, одобренными для использования в секретных сетях НАТО. Это означает, что стандартный iPhone под управлением iOS 26 может получить доступ к ограниченным данным НАТО без необходимости использования какого-либо специализированного программного обеспечения безопасности или модификации оборудования.

Источник изображения: MacRumors «Это достижение подтверждает, что Apple изменила традиционный подход к обеспечению безопасности. До iPhone защищённые устройства были доступны только государственным и корпоративным организациям после масштабных инвестиций в специализированные решения по безопасности. Вместо этого Apple создала самые защищённые устройства в мире для всех своих пользователей, и теперь эти же средства защиты уникальным образом сертифицированы в соответствии с требованиями безопасности стран НАТО, в отличие от любых других устройств в отрасли», — прокомментировал в заявлении для 9to5Mac Иван Крстич (Ivan Krstić), вице-президент Apple по проектированию и архитектуре безопасности. Для сертификации подобного уровня недостаточно просто выпустить хорошо защищённую операционную систему — это длительный и непрерывный процесс, отмечает издание. Ранее iPhone и iPad получили разрешение на обработку секретных данных правительства Германии с использованием встроенных механизмов безопасности iOS и iPadOS. Это стало результатом всесторонней оценки, технических исследований и глубокого анализа безопасности, проведённых Федеральным управлением по информационной безопасности Германии (Bundesamt für Sicherheit in der Informationstechnik, BSI). Теперь, опираясь на это одобрение BSI, iPhone и iPad под управлением iOS 26 и iPadOS 26 официально сертифицированы для использования во всех странах НАТО. Устройства под управлением iOS 26 и iPadOS 26 также официально включены в Каталог продуктов обеспечения информационной безопасности НАТО. Сертификацию устройства Apple прошли благодаря критическим функциям безопасности, уже встроенным в каждый современный iPhone и iPad:

«Безопасная цифровая трансформация будет успешной только в том случае, если информационная безопасность учитывается с самого начала разработки мобильных продуктов. После тщательной проверки безопасности платформ и устройств iOS и iPadOS со стороны BSI для использования в секретных информационных средах Германии, мы рады подтвердить соответствие [этих устройств] требованиям стран НАТО по обеспечению безопасности», — заявила Клаудия Платтнер, президент BSI. Anthropic обвалила акции CrowdStrike и Cloudflare, представив ИИ-багхантера Claude Code Security

21.02.2026 [09:52],

Анжелла Марина

Рынок кибербезопасности отреагировал падением акций на новость о выходе инструмента Claude Code Security от компании Anthropic. По сообщению SiliconANGLE, акции CrowdStrike и Cloudflare просели примерно на 8 %, поскольку инвесторы увидели в новинке серьёзного конкурента традиционным средствам защиты.

Источник изображения: Anthropic Главное отличие Claude Code Security от классических инструментов поиска уязвимостей в том, что он не полагается на базы данных с готовыми правилами. Вместо этого нейросеть анализирует логику работы приложения, отслеживает потоки данных и связи между компонентами, имитируя подход специалиста по безопасности. Такой метод позволяет находить проблемы, которые могут быть пропущены при использовании стандартных средств из-за ограничений статических баз. Для начала работы разработчикам необходимо подключить Claude Code Security к репозиторию на платформе GitHub и инициировать сканирование. Система способна определять широкий спектр проблем, включая отсутствие фильтрации пользовательского ввода, что может привести к выполнению несанкционированных SQL-команд. Инструмент также находит более сложные логические ошибки, позволяющие злоумышленникам обходить механизмы аутентификации приложений. Найденные уязвимости автоматически ранжируются по степени значимости. Для каждой проблемы генерируется подробное объяснение на естественном языке, что ускоряет процесс анализа инцидента специалистами. Под описанием ошибки также доступна функция создания патча, которая позволяет профессионалам в области кибербезопасности получить готовый вариант исправления кода от искусственного интеллекта. Стоит отметить, что запуск Claude Code Security состоялся примерно через четыре месяца после того, как OpenAI представила свой автоматизированный инструмент безопасности под названием Aardvark. Он обладает схожими возможностями и, по заявлениям разработчиков, тестирует уязвимости в изолированной программной среде для оценки сложности их эксплуатации хакерами. Эксперты полагают, что в будущем Anthropic и OpenAI могут пойти дальше и интегрировать свои системы в пайплайны разработки (CI/CD), чтобы автоматически блокировать выкатку кода с «дырами» в безопасности для ускорения выпуска продукта. Microsoft залатала дыру в «Блокноте», через которую можно было запускать в Windows 11 вредоносный код

12.02.2026 [00:35],

Анжелла Марина

В приложении «Блокнот» для Windows 11 обнаружена уязвимость, которая позволяла через обычную ссылку в документе запускать вредоносный код на компьютере пользователя. Microsoft оперативно выпустила обновление в рамках «Вторника обновлений», устраняющее ошибку.

Источник изображения: Antonis Georgiou/Unsplash Как сообщает The Verge, ошибка позволяла злоумышленникам проводить атаку удалённого выполнения произвольного кода, если пользователь открывал специально подготовленный Markdown-файл и переходил по встроенной в него гиперссылке. При нажатии на такую ссылку система автоматически запускала непроверенные сетевые протоколы и загружала исполняемые файлы с удалённого сервера без дополнительного подтверждения со стороны пользователя. Идентификатор уязвимости в общедоступной базе CVE получил номер CVE-2026-20841, а исправление вошло в состав ежемесячного пакета обновлений, опубликованного во вторник 10 февраля. Представители Microsoft уточнили, что на данный момент у них нет доказательств использования этой уязвимости в реальных кибератаках. Напомним, поддержка языка текстовой разметки Markdown появилась в «Блокноте» для Windows 11 в мае прошлого года и сразу спровоцировала критику со стороны пользователей и экспертов. Многие упрекали Microsoft в том, что компания перегружает операционную систему избыточной функциональностью, встраивая дополнительное ПО и инструменты на основе искусственного интеллекта в такие традиционно простые приложения, как Notepad и Paint. Нашумевшая соцсеть для ИИ-агентов Moltbook оказалась напрочь дырявой

04.02.2026 [06:06],

Анжелла Марина

Исследователи из компании Wiz обнаружили серьёзные проблемы безопасности в социальной сети для ИИ-агентов Moltbook, громкая премьера которой прошла совсем недавно. Платформа, которая была представлена как экосистема из 1,5 миллиона автономных агентов, на самом деле в значительной степени контролируется людьми.

Источник изображения: Grok Как стало известно изданию Fortune, примерно 17 тысяч пользователей управляют всеми этими агентами, в среднем по 88 ботов на человека, причём платформа не имеет механизмов для проверки их автономности. Техническая реализация проекта содержит критические ошибки архитектуры, а база данных настроена таким образом, что любой пользователь интернета имел возможность читать и записывать информацию в ключевые системы без авторизации. Это привело к утечке конфиденциальной информации, включая API-ключи для всех 1,5 миллиона агентов, более 35 тысяч адресов электронной почты и тысячи приватных сообщений. Некоторые из этих сообщений содержали полные учётные данные для сторонних сервисов, таких как ключи API от OpenAI. Исследователи Wiz подтвердили возможность редактирования живых постов на сайте и возможность внедрять вредоносный контент от лица системы напрямую в ленту. Особую тревогу у специалистов вызывает то, что агенты Moltbook работают на фреймворке OpenClaw, который имеет доступ к файлам, паролям и онлайн-аккаунтам пользователей. Скрытые вредоносные команды в постах могут автоматически исполняться миллионами ИИ-агентов в виде инъекции обычных текстовых промптов. Известный критик искусственного интеллекта Гэри Маркус (Gary Marcus) поспешил поднять тревогу ещё до публикации исследования Wix, назвав OpenClaw «аэрозолем, превращённым в оружие». Один из основателей OpenAI Андрей Карпатый (Andrej Karpathy), который изначально восхищался Moltbook, после собственных экспериментов с агентскими системами резко изменил свою позицию. Он заявил, что эта среда представляет собой хаос, и не рекомендует пользователям запускать подобное программное обеспечение на своих компьютерах. Карпатый подчеркнул, что даже тестирование ИИ-агентов в изолированной среде вызывало у него опасения, и предупредил, что использование таких систем подвергает компьютер и личные данные пользователей высокому риску. «Это слишком похоже на Дикий Запад», — сказал он. Глава Агентства кибербезопасности США слил служебные документы в ChatGPT — теперь ИИ использует их для обучения

29.01.2026 [06:49],

Анжелла Марина

Исполняющий обязанности главы Агентства кибербезопасности США (CISA) Мадху Готтумуккала (Madhu Gottumukkala) загрузил конфиденциальные правительственные документы в ChatGPT. Об инциденте сообщило издание TechCrunch, ссылаясь на данные Politico, согласно которым в нейросеть были загружены контрактные документы с пометкой «только для служебного пользования».

Источник изображения: AI Загрузка внутренних, пусть и несекретных файлов в публичную версию большой языковой модели (LLM) считается нарушением «цифровой гигиены», так как алгоритмы могут обучаться на полученной информации и впоследствии выдавать её содержимое другим пользователям в ответ на соответствующие запросы. Готтумуккала пользовался исключительным правом на работу с ChatGPT в начале своего пребывания на посту, тогда как для остальных сотрудников агентства действовал запрет. Представители Министерства внутренней безопасности (DHS), в структуру которого входит CISA, инициировали проверку для оценки возможного ущерба государственной безопасности. При этом в CISA сообщили журналистам Politico, что использование ChatGPT руководителем носило краткосрочный характер. До своего назначения в CISA Готтумуккала занимал пост директора по информационным технологиям штата Южная Дакота при губернаторе Кристи Ноэм (Kristi Noem). После вступления в должность главы CISA он, по имеющимся данным, не прошёл контрразведывательный полиграф. Позднее DHS назвало проверку несанкционированной и впоследствии отстранило от работы шестерых сотрудников, лишив их доступа к секретной информации. «Черный ящик» для смартфона: Android 16 научилась записывать каждое действие хакеров при взломе

22.01.2026 [20:56],

Николай Хижняк

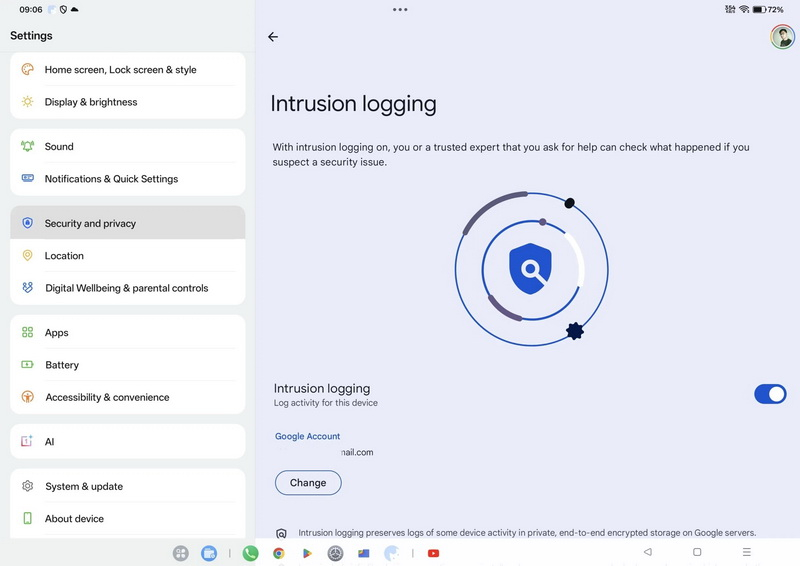

Google меняет подход к обеспечению безопасности мобильных устройств с помощью новой функции обнаружения вторжений, которая помогает определить, что произошло с гаджетом, если кто-то, кроме владельца, получил к нему доступ. Функция Intrusion Detection была анонсирована несколько месяцев назад и в настоящий момент внедряется на некоторых устройствах под управлением Android 16.

Источник изображений: Android Authority По информации портала Android Authority, функция журналирования вторжений является частью инструментов безопасности Android. Она, как сообщается, уже доступна на планшетах OnePlus Pad 3. Пользователи смартфонов Pixel на Reddit также сообщают о появлении новой опции безопасности в составе версии Android 16 QPR2. Журналирование вторжений делает именно то, что следует из названия. При активации функции Android начинает вести подробный учёт активности на устройстве. Эта информация доступна пользователю и может использоваться для оценки вероятности компрометации системы. Функция журналирования вторжений находится в расширенных настройках защиты Android. В меню безопасности её можно включить или пропустить шаг по её активации. При работе данной функции операционная система будет записывать определённые типы активности: подключения устройства, установку приложений, время разблокировки экрана, часть истории просмотров и другие события, связанные с безопасностью. Google хранит эти журналы в защищённом хранилище с помощью сквозного шифрования, поэтому доступ к ним будет иметь только владелец устройства или доверенная учётная запись Google. Журналы автоматически удаляются через 12 месяцев, также их можно удалить самостоятельно в любой момент. При обнаружении необычной или нехарактерной для пользователя активности (например, неожиданной установки приложений или признаков несанкционированного доступа) владелец устройства может просмотреть данные самостоятельно или поделиться ими с доверенным экспертом по безопасности. Функция журналирования вторжений в первую очередь пригодится тем, кто обеспокоен вероятностью целенаправленных атак. Назван главный источник утечек данных россиян — на него пришлось более 70 % инцидентов в 2025 году

22.12.2025 [15:19],

Владимир Мироненко

В завершающемся году больше всего утечек данных из российских организаций (73 %) пришлось на госсектор, сообщил «Коммерсантъ» со ссылкой на исследование компании «Еca Про» (входит в ГК «Кросс технолоджис»). По мнению аналитиков, это связано с политической мотивацией хакеров, а также низким уровнем кибербезопасности некоторых организаций.

Источник изображения: Towfiqu barbhuiya/unsplash.com Согласно исследованию «Еca Про», всего за 2025 год утекли более 145 млн строк данных. У лидирующего по количеству утечек госсектора было «слито» более 105 млн строк данных с записями о пользователях и компаниях. На втором мест — ретейл (19 % утечек), на третьем — сфера услуг, включающая образование, онлайн-сервисы, медицину и т.д (6,5 %). Аналитики связывают уязвимость госсектора как с политической составляющей (ранее сообщалось по итогам за первую половину 2025 года, что каждая пятая атака носит идеологический характер), так и с низким уровнем кибербезопасности многих организаций из-за «халатности сотрудников и недостатка финансирования». В ГК «Солар» подтвердили лидерство госсектора по количеству утекших строк данных, отметив при этом, что за девять месяцев 2025 года число сообщений об утечках баз данных российских компаний сократилось на 17 % год к году. В «Еca Про» тоже фиксируют снижение количества утечек, что связано с ужесточением законодательства в области защиты данных и улучшением ИБ-систем. То, что ретейл и сфера услуг чаще других подвергаются угрозам аналитики объяснили тем, что у организаций этого сегмента хранится большое количество персональных данных, например, банковские реквизиты и адреса. По словам руководителя направления анализа защищенности «Информзащиты» Анатолия Песковского, на «чёрном» рынке растёт спрос не на «сырые» строки, а на полные цифровые профили граждан, включающие паспортные данные, СНИЛС и биометрию, собранные из множества мелких утечек. В F6 сообщили о росте утечек строк с данными пользователей почти на 68 %, до 767 млн, хотя количество слитых баз данных в тематических Telegram-каналах и на андерграундных форумах сократилось на 50 %, до 225 единиц. Разница в цифрах объясняется разными методиками подсчёта, а также их «приблизительным» характером, поскольку не все утечки попадают в общий доступ, пояснил начальник отдела по ИБ компании «Код безопасности» Алексей Коробченко. «Злоумышленники особенно активно используют уязвимости в легитимном ПО. Например, браузеры на базе Chrome, мессенджер Telegram, Linux. Если говорить о вредоносном ПО, то чаще всего хакеры использовали трояны-стилеры, например, Lumma Stealer, программы-вымогатели и различные бэкдоры», — добавил он. Что касается перспектив, то аналитики прогнозируют дальнейшее увеличение утечек из-за кибератак на фоне «напряжённого геополитического противостояния», а также в связи с развитием цифровизации и увеличением хакерских атак. Google закроет сервис отчётов об утечках личных данных в даркнет — причина оказалась неожиданно простой

15.12.2025 [20:59],

Анжелла Марина

Google объявила о прекращении работы сервиса Dark web reports, который отслеживал появление личных данных пользователей в даркнете после утечек. Мониторинг данных, по сообщению Android Authority, будет остановлен 15 января, а месяц спустя, 16 февраля, будут окончательно удалены все ранее сгенерированные отчёты. Таким образом, пользователи смогут просматривать существующую информацию лишь до февраля, после чего сервис перестанет существовать.

Источник изображения: AI Изначально функция проверки утечки своих данных в даркнет была премиальной и доступна только подписчикам Google One, но позднее была открыта для всех. Принцип работы заключался в том, чтобы предупреждать пользователей не только о фактах утечки их персональной информации, но и показывать, какие данные были связаны между собой в утечках. Например, в отчётах могли фигурировать комбинации логинов и адресов электронной почты, о которых знал лишь ограниченный круг лиц. Однако, как показала обратная связь, многие пользователи не находили эти данные достаточно полезными на практике. В заявлении компании поясняется, что отчёт предоставлял общую информацию, но не предлагал понятных следующих шагов для действий по защите от проблемы. По словам представителей Google, решено было сосредоточить усилия на создании инструментов, которые дают более чёткие и действенные рекомендации. При этом в компании подчеркнули, что продолжат отслеживать угрозы, исходящие из даркнета, и разрабатывать средства защиты личной информации пользователей, но просто в другом формате. То есть, отказ от сервиса Dark web reports стал результатом низкой практической пользы инструмента для широкой аудитории. Google признаёт, что, несмотря на ценность сырых данных об утечках, сам по себе отчёт не был достаточно удобным для пользователей и не мотивировал их к конкретным действиям по повышению своей цифровой безопасности. Google закрыла 107 дыр в Android — две нулевого дня уже использовались в атаках

02.12.2025 [19:11],

Николай Хижняк

Компания Google опубликовала декабрьский бюллетень по безопасности Android, в котором сообщила об устранении 107 уязвимостей, включая две, активно эксплуатируемые в целевых атаках.

Источник изображения: AI Две уязвимости высокого уровня серьёзности обозначены как CVE-2025-48633 и CVE-2025-48572. Первая связана с риском неавторизованного доступа к информации, вторая — с проблемами повышенных привилегий. Обе уязвимости затрагивают версии Android с 13-й по 16-ю. «Имеются признаки того, что следующие [уязвимости] могут подвергаться ограниченной целенаправленной эксплуатации», — говорится в декабрьском бюллетене Google по Android. Хотя компания не предоставила никаких технических деталей и подробностей об эксплуатации этих уязвимостей, аналогичные проблемы ранее использовались для таргетированных атак с помощью коммерческого шпионского ПО или в рамках государственных операций, направленных на небольшое число лиц, представляющих особый интерес. Самая серьёзная уязвимость, исправленная в этом месяце, — это CVE-2025-48631, уязвимость типа «отказ в обслуживании» (DoS) в Android Framework. Обновления этого месяца устраняют в общей сложности 51 уязвимость в компонентах Android Framework и System, а также 56 ошибок в ядре и сторонних компонентах с закрытым исходным кодом. Что касается последнего, Google выпустила четыре критически важных исправления для уязвимостей, связанных с повышением привилегий в подкомпонентах ядра Pkvm и UOMMU, а также два критических исправления для устройств на базе процессоров Qualcomm (CVE-2025-47319 и CVE-2025-47372). Дополнительную информацию об исправлениях с закрытым исходным кодом можно найти в бюллетенях безопасности Qualcomm и MediaTek за декабрь 2025 года. Компания Samsung тоже опубликовала свой бюллетень безопасности, включающий исправления, перенесённые из обновления Google, а также исправления, специфичные для её устройств. Важно отметить, что обновления распространяются на устройства под управлением Android 13 и более поздних версий, но устройства на Android 10 и более поздних версиях могут получить некоторые важные исправления через системные обновления Google Play. Также функция Play Protect может обнаруживать и блокировать задокументированные вредоносные программы и цепочки атак, поэтому пользователям любой версии Android следует поддерживать компонент в актуальном состоянии и активировать его. Инструмент YouTube для защиты блогеров от дипфейков создал риск утечки их биометрии

02.12.2025 [18:44],

Анжелла Марина

YouTube начал расширять доступ к инструменту «Обнаружение сходства», впервые представленному в октябре, который выявляет дипфейки — поддельные видео, созданные искусственным интеллектом с использованием лиц популярных блогеров. Однако этот инструмент требует от создателей контента предоставления биометрических данных, что вызвало среди экспертов серьёзные опасения.

Источник изображения: Rubaitul Azad / unsplash.com Основная критика связана с условиями использования инструмента. Как пишет CNBC, эксперты ссылаются на базовую «Политику конфиденциальности Google», где указано, что общедоступная информация, к которой могут быть отнесены и биометрические данные, способна применяться для обучения ИИ-моделей компании и разработки новых продуктов. Это и создаёт, по мнению специалистов, потенциальный риск и неопределённость для создателей, передающих свои уникальные биометрические данные видеохостингу. Официальный представитель YouTube Джек Малоун (Jack Malon) в ответ на запрос CNBC заявил, что собранная информация используется исключительно для идентификации пользователей и функционирования данного инструмента. Он подчеркнул, что компания никогда не применяла биометрию создателей для тренировки своих алгоритмов искусственного интеллекта. В YouTube также сообщили, что работают над уточнением формулировок, чтобы избежать недопонимания, однако базовая политика в отношении данных меняться не будет. Руководитель направления продуктов для издателей YouTube Амджад Ханиф (Amjad Hanif) пояснил, что инструмент был разработан с расчётом на колоссальные масштабы платформы, где ежедневно публикуется огромный объём контента. Планируется, что к концу января доступ к нему получат более трёх миллионов участников партнёрской программы. При этом эксперты рынка, такие как Дэн Нили (Dan Neely) из компании Vermillio, специализирующейся на защите имиджевых прав, советуют авторам проявлять осторожность. Он отмечает, что в эпоху ИИ цифровой образ становится ключевым активом, и потеря контроля над ним может быть необратимой. Одновременно генеральный директор компании Loti Люк Арригони (Luke Arrigoni), также заявил, что не рекомендует клиентам подключать данную функцию в её текущем виде, указывая на высокие потенциальные риски. Актуальность проблемы дипфейков растёт параллельно с развитием технологий генерации видео, таких как собственный продукт Google под названием Veo 3, который, по данным CNBC, обучается в том числе и на видеоматериалах с YouTube. Популярные издатели, например, врач-блогер Михаил Варшавски (Mikhail Varshavski), известный как Doctor Mike, уже регулярно сталкиваются с подделками, где его внешность используется для рекламы сомнительных товаров или дезинформации. В настоящее время у создателей контента нет возможности монетизировать несанкционированное использование своей внешности, в отличие от вариантов распределения доходов, доступных через систему Content ID YouTube. Однако Ханиф заявил, что компания изучает возможность использования аналогичной модели для видео, созданных с помощью ИИ. Миллионы компьютеров Dell оказались под угрозой взлома — спасительный патч уже вышел

14.11.2025 [09:33],

Анжелла Марина

Компания Dell опубликовала экстренное уведомление для пользователей программного обеспечения Dell Display and Peripheral Manager (DDPM), настоятельно рекомендуя обновить его до версии 2.1.2.12 или новее. Это обновление содержит патч, устраняющий опасную уязвимость, связанную с необоснованным повышением привилегий в установщике. Данная уязвимость, задокументированная как CVE-2025-46430, может быть использована злоумышленниками в Windows для получения полных системных прав или прав администратора на целевом компьютере.

Источник изображения: Dell Как сообщает HotHardware, особую угрозу уязвимость представляет для предприятий, чья инфраструктура построена на продуктах Dell. При этом, хотя предупреждение в первую очередь адресовано пользователям ПК Dell, сфера потенциального воздействия данной проблемы может распространяться на всех владельцев оборудования и периферийных устройств Dell, у которых установлено данное программное обеспечение. В самой компании заявили, что под угрозой находятся «миллионы ПК», и призвали всех пользователей немедленно загрузить последнюю версию DDPM. Это не первая серьёзная проблема с безопасностью, обнаруженная в продукции Dell в этом году. Ещё в августе критическая уязвимость была выявлена в микропрограммном обеспечении компании, которая позволяла злоумышленникам получать доступ к оперативной памяти компьютеров и изменять её содержимое, что также вынудило Dell выпустить срочные обновления. Текущая уязвимость в DDPM, как сообщается, не затрагивает уровень прошивки. Google выяснила, что Android эффективнее iOS блокирует спам и мошеннические SMS

31.10.2025 [00:09],

Анжелла Марина

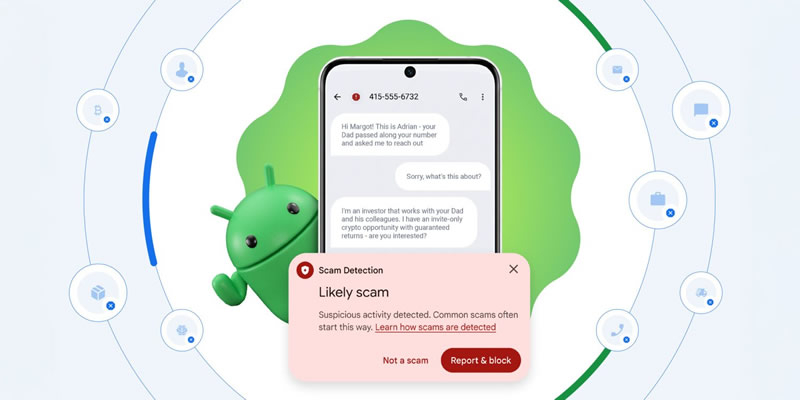

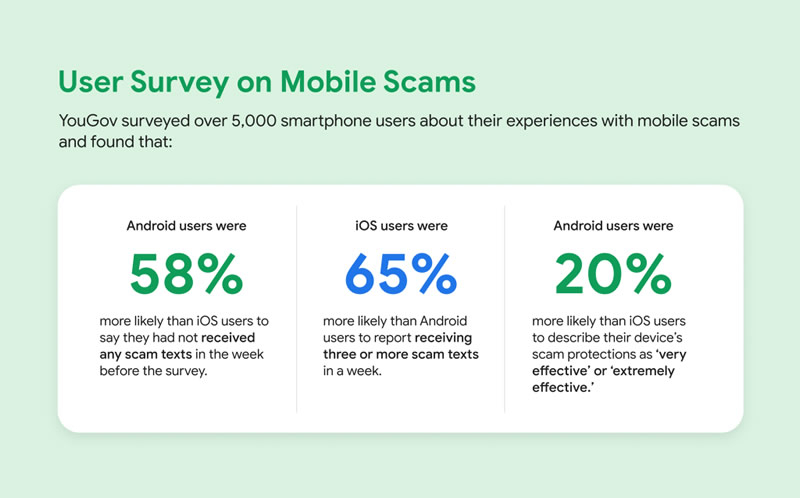

Компания Google совместно с исследовательской компанией YouGov провела опрос в рамках «Месяца осведомлённости о кибербезопасности» среди более чем 5000 пользователей смартфонов в США, Индии и Бразилии. Выяснилось, что пользователи Android реже получают мошеннические SMS, чем владельцы iPhone, а владельцы Pixel вообще показали наибольшую защищённость от спама благодаря встроенному ИИ-механизму и стандарту RCS.

Источник изображений: 9to5google.com Согласно данным за семидневный период, предшествовавший опросу, пользователи Android на 58 % чаще избегали получения мошеннических сообщений по сравнению с пользователями iOS. При этом владельцы смартфонов Pixel оказались на 96 % менее подвержены спаму и мошенничеству, чем владельцы iPhone. По данным того же исследования, пользователи iOS на 65 % чаще сообщали о получении трёх и более мошеннических SMS за неделю по сравнению с пользователями Android.  Google объясняет такие различия совокупностью мер, включая постоянные проверки безопасности в рамках современного протокола обмена сообщениями RCS (Rich Communication Services), встроенные в Android механизмы защиты от мошенничества и фишинга, а также применение технологий искусственного интеллекта. В частности, компания указывает на эффективность встроенных фильтров спама в приложениях «Сообщения» и «Телефон». Google подчёркивает, что развитие ИИ-технологий будет и впредь способствовать снижению количества нежелательных сообщений и звонков, и эта работа продолжится в 2026 году. Независимая оценка компании Leviathan Security Group также подтвердила, что устройства Pixel обеспечивают наилучшую защиту от мошенничества и финансового фрода по сравнению с актуальными моделями Apple, Samsung и Motorola. Google снова опровергла слухи о дыре в безопасности Gmail и утечке данных миллионов пользователей

28.10.2025 [23:37],

Николай Хижняк

Google не в первый раз в этом году вынуждена заверять пользователей Gmail в безопасности почтовой службы и отсутствии масштабной утечки данных. В прошлом месяце компания уже опровергала сообщения о дыре в защите почтового сервиса. На этой неделе Google сделала это снова после того, как многочисленные новостные агентства сообщили, что около 183 млн паролей пользователей Gmail могли быть скомпрометированы в результате новой утечки.

Источник изображения: Google В своих публикациях на платформе X компания Google утверждает, что все последние сообщения о проблемах безопасности Gmail ложны. Компания утверждает, что перечисленные в подобных сообщениях аккаунты, вероятно, не являются новыми жертвами атаки, а были недавно добавлены в базу данных поисковой системы по утечкам данных Have I Been Pwned (HIBP). Сайт представляет собой бесплатный ресурс, который может быстро сообщить пользователям, были ли их личные данные взломаны. Как отмечает Bleeping Computer, создатель HIBP Трой Хант (Troy Hunt) заявил в своём блоге, что более 90 % из миллионов украденных учётных данных уже встречались ранее, поэтому не являются чем-то новым. Однако по словам Ханта, 16,4 млн адресов были обнаружены впервые в результате утечки данных. «Сообщения о „взломе безопасности Gmail, затронувшем миллионы пользователей“ — ложны. Защита Gmail надёжна, и пользователи остаются в безопасности. Неточные сообщения возникают из-за неправильного понимания баз данных похитителей информации, которые регулярно собирают информацию о различных видах кражи учётных данных, происходящих в интернете. Это не отражает новую атаку, направленную на какого-либо конкретного человека, инструмент или платформу», — говорится в заявлении Google. Google использует компиляции открытых учётных данных, подобных недавно загруженной в HIBP, чтобы предупреждать пользователей о возможных проблемах с безопасностью. Компания также напоминает, что включение двухэтапной аутентификации и использование менеджеров паролей обеспечивает более высокий уровень защиты, чем использование одних только паролей, которые, как отмечается, следует немедленно менять в случае их компрометации. Google упростила восстановление аккаунта — теперь в этом могут помочь друзья и родственники

15.10.2025 [23:04],

Николай Хижняк

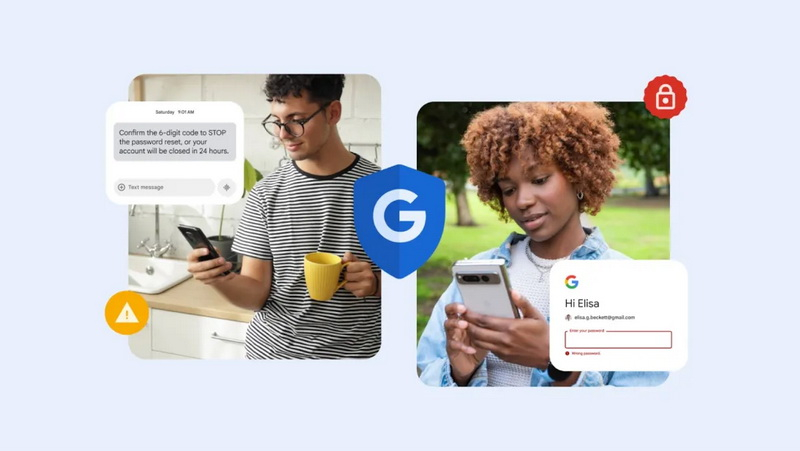

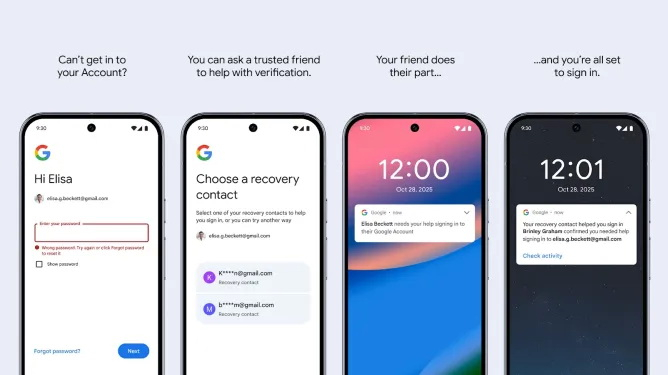

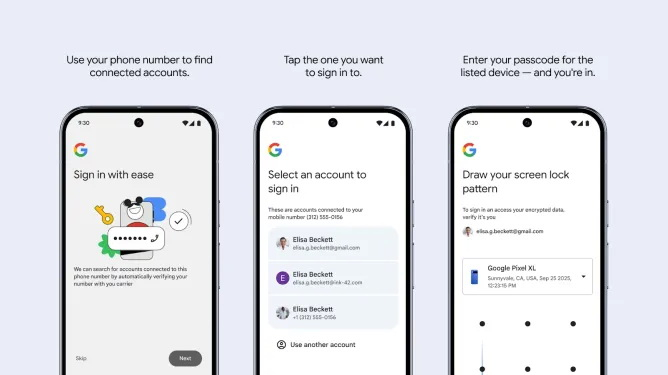

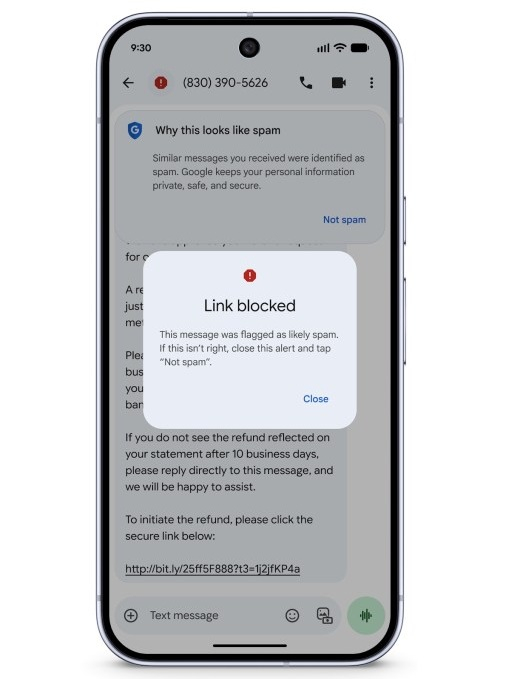

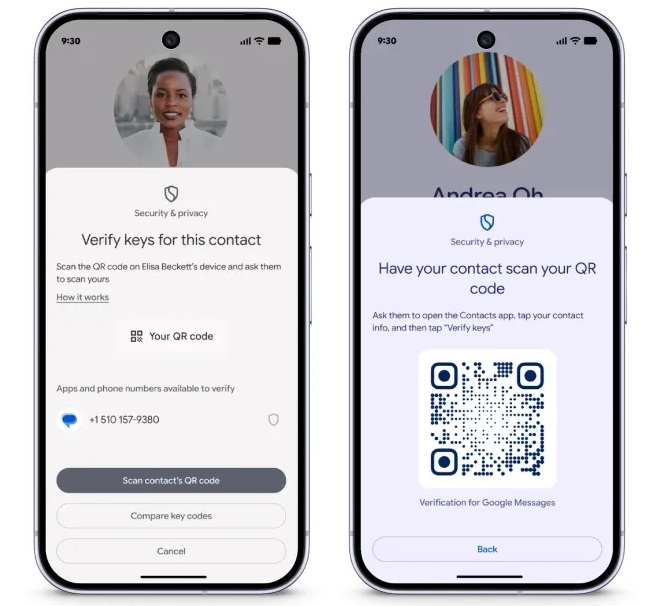

Компания Google анонсировала новые функции и инструменты для обеспечения конфиденциальности пользователей, а также для восстановления учётных записей пользователей в случае утери или взлома устройства.

Источник изображений: Google Компания добавила в средства восстановления доступа к аккаунту функцию «Контакты для восстановления». Она позволяет добавлять доверенных друзей или членов семьи в качестве контактов для подтверждения личности и восстановления доступа к учётной записи.  Если аккаунт пользователя оказался заблокирован из-за утери устройства или потери пароля, воспользоваться этой функцией можно во вкладке «Безопасность» на странице аккаунта Google. На устройство пользователя, выбранного в качестве контакта для восстановления, придёт сообщение о запросе восстановления вашего аккаунта. Подтвердить действие нужно в течение 15 минут. В настройки «Контакты для восстановления» можно добавить до 10 человек, и каждый должен будет одобрить ваш запрос на добавление в качестве одного из них. Для подтверждения личности можно использовать код доступа или графический ключ. Эта функция будет постепенно внедряться для пользователей по всему миру.  Google также добавила новый метод восстановления доступа к учётной записи — вход по номеру мобильного телефона. Инструмент автоматически идентифицирует все учётные записи, привязанные к указанному номеру.  Для владельцев смартфонов Pixel компания запустила встроенную защиту от мошеннических и спам-сообщений. Теперь функция обнаружения спам-ссылок в Google Сообщениях станет доступна всем пользователям. При нажатии на подозрительное сообщение приложение выдаст предупреждение и запретит посещение этой страницы.  Для более технически подкованных пользователей компания добавила функцию проверки ключей в приложении Google Сообщения. Она помогает идентифицировать собеседника и гарантирует сквозное шифрование и конфиденциальность переписки. Пользователи Android 10 и более поздних версий могут отсканировать QR-код контакта для подтверждения. В популярнейшем архиваторе 7-Zip обнаружены две уязвимости, позволяющие удалённо взламывать ПК

13.10.2025 [23:55],

Анжелла Марина

Исследователи безопасности выявили две критические уязвимости в популярной программе сжатия данных 7-Zip, которые позволяют злоумышленникам выполнять произвольный код на компьютере жертвы, если пользователь откроет или извлечёт содержимое специально сформированного ZIP-архива.

Источник изображения: Kandinsky Как стало известно Tom's Hardware, о проблеме сообщила 7 октября японская компания-разработчик ПО для кибербезопасности Trend Micro в рамках инициативы Zero Day Initiative (ZDI). Уязвимости зарегистрированы под идентификаторами CVE-2025-11001 и CVE-2025-11002 и связаны с тем, как 7-Zip обрабатывает символические ссылки внутри ZIP-файлов. Злоумышленник может создать архив, способный выйти за пределы целевой директории распаковки и записать файлы в произвольные системные пути. При комбинированном использовании эти уязвимости позволяют добиться выполнения кода с привилегиями текущего пользователя, что достаточно для компрометации среды Windows. Обе уязвимости имеют базовую оценку по шкале CVSS, равную 7,0. Согласно бюллетеню ZDI, для эксплуатации требуется минимальное взаимодействие пользователя — достаточно просто открыть или извлечь вредоносный архив. После этого уязвимость обхода каталогов через символические ссылки может перезаписать файлы или разместить полезную нагрузку в чувствительных путях, что позволяет хакеру перехватить поток выполнения. ZDI классифицирует обе ошибки как уязвимости обхода каталогов, ведущие к удалённому выполнению кода в контексте учётной записи службы. Российский разработчик 7-Zip Игорь Павлов выпустил версию 25.00 5 июля, в которой были устранены данные уязвимости. Стабильная версия 25.01 появилась в августе. Однако публичное раскрытие технических деталей произошло лишь на этой неделе, когда ZDI опубликовала соответствующие уведомления. Это означает, что пользователи, не обновлявшие программу с начала лета, оставались уязвимыми в течение нескольких месяцев, не зная об этом. Кроме того, из-за отсутствия механизма автоматического обновления многие продолжают использовать старые версии программы. Ранее в этом году уязвимость CVE-2025-0411 привлекла внимание специалистов, поскольку позволяла обходить защиту Windows Mark-of-the-Web (MOTW) путём вложения вредоносных ZIP-архивов друг в друга, эффективно удаляя метку «загружено из интернета» с файлов. Эта проблема была устранена в версии 24.09. Для обеспечения защиты рекомендуется загрузить 7-Zip версии 25.01 или новее непосредственно с официального сайта проекта. Установщик обновит существующую конфигурацию без изменения пользовательских настроек. До обновления следует избегать распаковки архивов из ненадёжных источников. |