|

Опрос

|

реклама

Быстрый переход

Атаки нулевого дня заставили Google и Apple экстренно обновить ПО

13.12.2025 [07:37],

Анжелла Марина

Google и Apple выпустили экстренные обновления программного обеспечения после обнаружения атак, в которых использовались уязвимости нулевого дня. Обновления предназначены для защиты широкого круга пользователей от хакерской кампании, целью которой, как сообщает TechCrunch, в первую очередь стали конкретные лица, использующие уязвимые версии устройств и приложений.

Источник изображения: Vladimir Fedotov/Unsplash Google выпустила патчи для нескольких уязвимостей в своём браузере Chrome, отметив, что одна из них уже активно эксплуатировалась злоумышленниками. Компания изначально не предоставила деталей, но в пятницу обновила информацию, указав, что уязвимость была обнаружена совместно командой безопасности Apple (Apple Security Engineering) и группой анализа угроз Google (Google Threat Analysis Group). Последняя специализируется на расследовании деятельности хакеров, поддерживаемых государствами и производителями шпионского ПО. Параллельно Apple выпустила пакеты обновлений для своих продуктов: iPhone, iPad, компьютеров Mac, гарнитуры Vision Pro, приставки Apple TV, умных часов Apple Watch и браузера Safari. В бюллетене безопасности для iPhone и iPad компания сообщила об устранении двух ошибок. Представители Apple заявили, что им известно, что данная проблема могла быть использована «в чрезвычайно изощрённой атаке против конкретных целевых лиц», использующих устройства ниже версии iOS 26. Такая формулировка со стороны Apple обычно означает, что компания признаёт факт целевых атак на своих пользователей с использованием уязвимостей нулевого дня. Часто подобные атаки исходят от групп, например, NSO Group или Paragon Solutions, действующих при поддержке государственных структур, оказывающих давление на журналистов и правозащитников. В Google Play устранили 77 опасных приложений — их скачали 19 млн раз

25.08.2025 [23:42],

Анжелла Марина

Семьдесят семь вредоносных приложений для Android с совокупным числом установок свыше 19 миллионов были обнаружены в Google Play и впоследствии удалены. Угроза была выявлена специалистами исследовательской группы Zscaler ThreatLabs в ходе анализа новой волны заражений, связанной с банковским трояном Anatsa (известным также как Tea Bot).

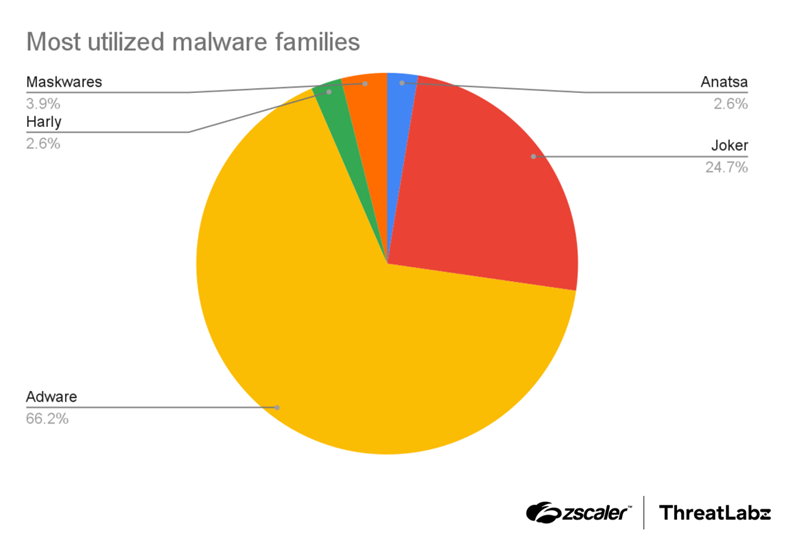

Источник изображения: Tofan Teodor/Unsplash Анализ показал, что более 66 % вредоносных приложений содержали компоненты adware, однако наиболее распространённым типом вредоносного ПО стал троян Joker, обнаруженный почти в 25-% проверенных приложений, пишет издание BleepingComputer. После установки Joker получает доступ к чтению и отправке SMS, может делать скриншоты, совершать звонки, копировать списки контактов, собирать данные об устройстве и автоматически подключать платные подписки.

Источник изображения: Zscaler ThreatLabs Часть приложений относилась к категории maskware — вредоносов, маскирующихся под легитимные приложения, которые внешне работают как заявлено, но в фоновом режиме похищают учётные данные, банковскую информацию, данные о местоположении и SMS, а также могут загружать дополнительные вредоносные модули. Исследователи Zscaler также обнаружили вариант трояна Joker под названием Harly, который, в отличие от классического Joker, не загружает вредоносный код с сервера, а хранит его внутри APK в зашифрованном виде — например, в ресурсах или нативной библиотеке. Это позволяет обходить проверку Google Play. Согласно отчёту компании Human Security, Harly маскируется под популярные приложения — игры, обои, фонарики и редакторы фото — и уже успел проникнуть в магазин с десятками подобных загрузок. Последняя версия трояна Anatsa расширила список целевых приложений: теперь он атакует 831 банковское и криптовалютное приложение, тогда как ранее их число составляло 650. При этом злоумышленники использовали приложение Document Reader – File Manager в качестве приманки: после установки оно загружает вредоносный модуль Anatsa, обходя проверку кода. Для маскировки Anatsa использует битые APK-архивы, что нарушает статический анализ, а также шифрование строк на основе DES в режиме выполнения, обнаружение эмуляторов и регулярную смену имён пакетов и хешей. Троян злоупотребляет разрешениями службы доступности (Accessibility Service), автоматически предоставляя себе расширенные привилегии. Он загружает фишинговые формы со своего сервера для более чем 831 сервиса, включая приложения из Германии и Южной Кореи, и оснащён модулем кейлоггера для сбора произвольных данных. Исследователь Zscaler Химаншу Шарма (Himanshu Sharma) отметил, что команда ThreatLabz зафиксировала резкий рост числа приложений с рекламным ПО в Google Play на фоне активности таких угроз, как Joker, Harly и банковские трояны, в то время как количество вредоносов вроде Facestealer и Coper, напротив, снизилось. Android стали атаковать вирусы, которые крадут деньги через технологию NFC

28.08.2024 [04:27],

Анжелла Марина

Компания Eset предупреждает о новом виде финансовых атак на устройства Android через установку поддельных приложений, которые крадут данные банковских карт через технологию беспроводной передачи данных малого радиуса действия (NFC).

Источник изображения: naipo.de/Unsplash Злоумышленники обманом заставляют пользователей устанавливать вредоносное ПО, маскирующееся под банковские приложения, через фишинговые звонки, SMS или рекламу, ведущую на поддельные страницы Google Play Store, сообщает издание PCMag. Эти приложения способны считывать данные с NFC-совместимых банковских карт, находящихся рядом с телефоном. Далее полученная информация передаётся на устройство злоумышленника, который может использовать её для совершения мошеннических транзакций через платёжные терминалы. В некоторых случаях, используя методы социальной инженерии или фишинга, хакеры могут получить доступ к банковскому счёту жертвы через банкомат, даже не имея физической карты. Специалист из Eset Лукаш Стефанко (Lukas Stefanko) назвал этот тип вредоносного ПО NGate, поскольку он основан на технологии NFC и инструменте под названием NFCGate. Для успешной атаки необходимо, чтобы жертва установила вредоносное приложение, а также имела NFC-совместимую банковскую карту в непосредственной близости от телефона. Напомним, NFC — это технология беспроводной ближней передачи данных, при помощи которой можно обмениваться данными между устройствами, находящимися на расстоянии примерно 10 сантиметров. Технология, обеспечивая бесконтактные платежи и другие удобные функции, также создаёт новые возможности и для злоумышленников, которые могут сканировать содержимое кошельков с помощью телефона через сумки в людных местах. Кроме того, возможно клонирование NFC-меток с помощью специальных приложений, что позволяет копировать данные с платёжных карт или ключей-карт доступа. Eset и Google рекомендуют пользователям обращать внимание на подозрительные ссылки и проявлять внимательность в процессе установки приложений, особенно, если запрашивается доступ к NFC. Отмечается также, что банки обычно не требуют обновления своих приложений через SMS или рекламу в социальных сетях. В PHP нашли опасную уязвимость, через которую легко заражать вирусами ПК на Windows

08.06.2024 [16:28],

Анжелла Марина

XAMPP и другие веб-серверы на PHP оказались под прицелом хакеров. На днях специалисты по кибербезопасности сообщили о серьёзной уязвимости в популярном языке программирования PHP, которая позволяет злоумышленникам удаленно выполнять вредоносный код на устройствах с Windows. Уязвимость получила идентификатор CVE-2024-4577. .jpg)

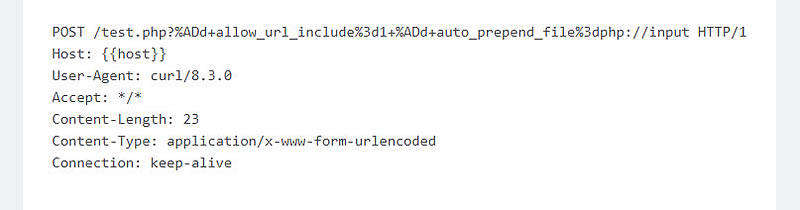

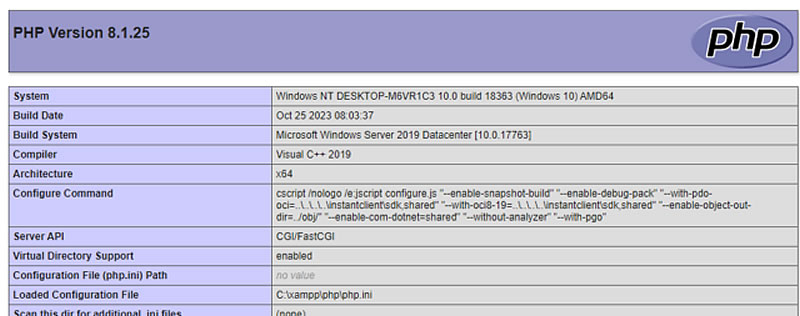

Источник изображения: Caspar Camille Rubin/Unsplash По словам экспертов, эксплуатировать эту уязвимость очень просто благодаря встроенной в Windows функции Best Fit, которая неверно преобразует некоторые Unicode-символы в PHP. Злоумышленники могут использовать метод внедрения аргументов, чтобы заставить PHP-интерпретатор выполнять произвольные команды, сообщает Ars Technica. Уязвимость затрагивает версии PHP, работающие в режиме CGI, когда веб-сервер передает HTTP-запросы интерпретатору PHP для обработки. Однако даже если режим CGI не используется, атаковать можно установки PHP с доступными извне исполняемыми файлами интерпретатора. Такая конфигурация включена по умолчанию в популярном пакете XAMPP для Windows. Исследователи продемонстрировали факт того, как злоумышленник может преобразовать безобидный HTTP-запрос в команду для запуска PHP-интерпретатора с дополнительными аргументами, которые разрешают удалённое выполнение PHP-кода из тела запроса. Внедрение аргумента «-d allow_url_include=1 -d auto_prepend_file=php://input» примет следующие входные данные:

Источник изображения: Arstechnica.com А в подтверждение того, что цель RCE была достигнута должна появиться страница phpinfo.php. Таким образом обходится защита от похожей уязвимости 2012 года (CVE-2012-1823).

Источник изображения: Arstechnica.com После публикации деталей уязвимости организация Shadowserver начала сканирование интернета и обнаружила тысячи уязвимых серверов. Учитывая простоту атаки, потенциальную опасность и широкое распространение PHP, эксперты рекомендуют администраторам срочно установить патч, чтобы избежать возможных атак. Уязвимость была найдена Оранжем Цаем (Orange Tsai) из компании Devcore в рамках аудита безопасности PHP. По его словам, несмотря на тривиальность, эта ошибка представляет большой интерес для исследования. Разработчики PHP выпустили исправление в тот же день после сообщения, в четверг, 6 июня. Apple отказалась выплатить до $1 млн «Лаборатории Касперского» за обнаружение уязвимостей в iOS

04.06.2024 [22:58],

Анжелла Марина

«Лаборатория Касперского» в 2023 году нашла уязвимости в iOS, позволяющие взломать любой iPhone и установить на него шпионское ПО. Обычно в таких случаях разработчик ПО выплачивает награду, Bug Bounty, и у компании Apple есть такая программа вознаграждения. Однако Apple не захотела выплатить вознаграждение, размер которого мог составить до $1 млн, российским экспертам по кибербезопасности, которые обнаружили уязвимость и сообщили о ней Apple.

Источник изображения: Copilot Как сообщает RTVI, согласно заявлению руководителя российского исследовательского центра «Лаборатории Касперского» Дмитрия Галова, его компания обнаружила несколько критических уязвимостей нулевого дня (zero-day) в iOS, которые можно было эксплуатировать удаленно без взаимодействия с пользователем. Информация об уязвимостях была передана в Apple, однако корпорация проигнорировала собственную программу вознаграждений Security Bounty по обнаружению багов и отказалась выплачивать обещанное вознаграждение в размере до $1 млн. По словам Галова, обнаруженные его компанией уязвимости активно использовались злоумышленниками в рамках масштабной кибершпионской кампании, получившей название «Операция триангуляция» (Operation Triangulation). Целью этой операции был шпионаж, то есть сбор любых конфиденциальных данных с зараженных iPhone, включая геолокацию, файлы, фото и видео с камеры, аудиозаписи с микрофона и многое другое. Жертвами атаки становились владельцы iPhone в разных странах мира, в том числе сотрудники посольств и дипломатических представительств. Эксплойт запускался сам через входящие сообщения, то есть пользователю даже не нужно было производить каких-либо действий. По мнению экспертов «Лаборатории Касперского», за проведением этой масштабной кибершпионской кампании стоят либо коммерческие структуры, либо спецслужбы какого-то государства. Установить конкретного заказчика пока не представляется возможным. После того, как информация об обнаруженных уязвимостях была опубликована и подтверждена, Apple выпустила обновления для исправления этих уязвимостей, CVE-2023-32434 и CVE-2023-32435, в iOS и поименно упомянула сотрудников «Касперского», их обнаруживших. Однако корпорация проигнорировала собственную программу вознаграждений за обнаружение уязвимостей и отказалась выплачивать положенные денежные средства российским экспертам по безопасности. Также отмечается, что шпионское ПО представляло угрозу для всех iOS, выпущенных до версии iOS 15.7. В «Лаборатории Касперского» заявили, что не нуждаются в денежном вознаграждении от Apple, однако существует практика перечислять такие средства на благотворительные цели. Тем не менее, Apple отказала в выплате даже благотворительным организациям, сославшись на некую внутреннюю политику без каких-либо разъяснений. В результате этого инцидента руководство «Лаборатории Касперского» приняло решение о полном отказе от использования устройств Apple и переводе всех сотрудников компании на смартфоны и планшеты на ОС Android. По словам Дмитрия Галова, на платформе Android больше возможностей для обеспечения безопасности и контроля за работой устройств. В самой Apple пока не прокомментировали ситуацию с отказом в выплате обещанного вознаграждения по заявленной ими же программе Security Bounty. Европол отключил 2000 вредоносных доменов киберпреступников

01.06.2024 [21:42],

Анжелла Марина

В результате крупнейшей в истории международной операции правоохранительных органов под кодовым названием «Операция Финал» были отключены самые влиятельные ботнеты, использовавшиеся для распространения вредоносного ПО и вымогательства денежных средств в крупном размере.

Источник изображения: Kandinsky Среди отключенных ботнетов — IcedID, SystemBC, Pikabot, SmokeLoader, Bumblebee и Trickbot. Эти вредоносные программы использовались как минимум 15 группами вымогателей, такими как BlackBasta, Revil и Conti, для распространения шифровальщиков и кражи данных. Дропперы (семейство вредоносных программ под видом полезных приложений) заражали компьютеры и сети, а затем загружали настоящее вредоносное ПО. По информации портала Therecord.media, в операции участвовали сотни сотрудников правоохранительных органов из разных стран. Им удалось отключить или вывести из строя 100 серверов, используемых злоумышленниками, а также конфисковать более 2000 вредоносных доменов. Теперь на заблокированных интерполом доменах можно увидеть такую заглушку:

Источник изображения: Therecord.media Кроме того, был арестован один подозреваемый в Армении и трое на территории Украины. А в Германии выданы ордера на арест ещё 8 человек, предположительно связанных с Trickbot и Smokeloader. Злоумышленники использовали фишинг и шпионское ПО для проникновения в сети жертв для последующего вымогательства денежных средств, исчисляемых миллионами долларов. Полиция также выяснила, что один из главных подозреваемых заработал не менее €69 млн в криптовалюте на сдаче в аренду инфраструктуры по размещению сайтов вымогателей. Всего в ходе рейда было заблокировано около 100 криптокошельков на сумму более €70 млн. В рамках операции проводились обыски и изъятие улик в нескольких странах. Полученные доказательства изучаются и могут привести к новым расследованиям. Представители Европола заявили, что операция продолжится, и другие причастные будут привлечены к ответственности. Также на этой неделе в США были введены санкции против операторов ботнета 911 S5, который использовался для совершения крупномасштабных преступлений, а его предполагаемый администратор арестован. Данная операция стала мощным ударом по организованной киберпреступности. По магазину Google Play разгуливает троян Anatsa, замаскированный под полезные приложения

30.05.2024 [14:26],

Анжелла Марина

Десятки приложений в Google Play были заражены трояном Anatsa, также известным как TeaBot, который похищает конфиденциальные данные пользователей, включая банковскую информацию. Количество вредоносного ПО в магазине приложений для Android достигает критической отметки.

Источник изображения: Matthew Kwong/Unsplash Эксперты по кибербезопасности бьют тревогу: магазин приложений Google Play заполонили десятки вредоносных программ, которые уже успели заразить миллионы устройств пользователей. Согласно исследованию, проведенному компанией Zscaler, специализирующейся на технологиях защиты, злоумышленники активно используют Google Play для распространения трояна Anatsa. Троян маскируется под обычные (полезные) приложения, например файловые менеджеры, программы для сканирования QR-кодов, переводчики. Как сообщает издание Extremetech, после установки таких программ на устройство, Anatsa незаметно для пользователя загружает вредоносный код или дополнительные компоненты с удаленных серверов злоумышленников. Это может выглядеть как обычное обновление приложения. Затем троян запрашивает разрешение на использование различных функций устройства, а далее сканирует его на наличие в нём приложений финансовых организаций и сервисов — банков, платежных систем. Если такие приложения обнаружены, Anatsa подменяет их интерфейс фальшивыми страницами входа, чтобы завладеть учетными данными. Исследователи обнаружили десятки подобных вредоносных программ в Google Play, каждая из которых была загружена в среднем 70 000 раз. Хотя Anatsa сейчас является самой быстрорастущей угрозой, на его долю приходится только 2,1 % атак, более 50 % составляют трояны Joker и Facestealer, которые больше нацелены на похищение учетных данных социальных сетей, SMS-сообщений и другой различной информации. Все эти вирусы чаще всего маскируются под полезные приложения для работы с QR-кодами, PDF-файлами, а также под программы для обработки фотографий и персонализации устройств. Использование Google Play для распространения вредоносного ПО оказалось для киберпреступников эффективной стратегией, ведь многие пользователи ассоциируют популярность приложения с его надежностью и безопасностью, и поэтому охотнее скачивают программы, которые уже имеют солидное количество установок. Злоумышленники рекламируют свои «полезные» приложения, увеличивая рейтинг их установок, что приводит к ещё большему заражению устройств и получению доступа к конфиденциальным данным огромного числа людей по всему миру. Windows XP и Windows 2000 автоматически заражаются вирусами за пару минут после установки

19.05.2024 [14:39],

Анжелла Марина

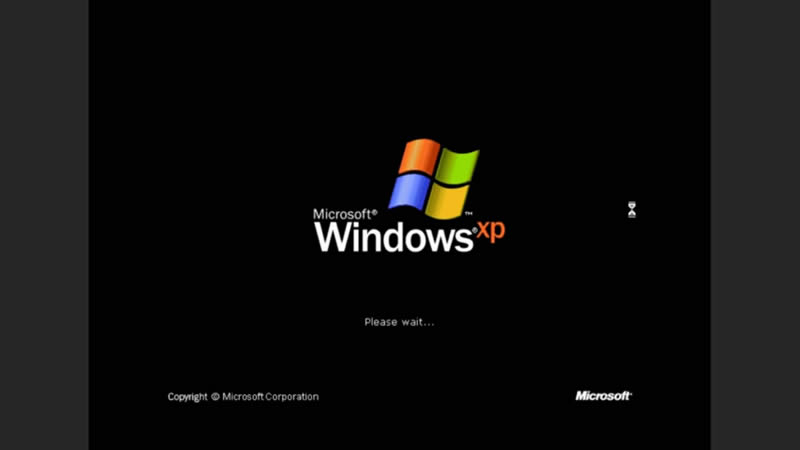

Недавний эксперимент продемонстрировал, насколько уязвимыми могут быть устаревшие классические операционные системы Windows при подключении к интернету. Буквально пара минут — вот сколько времени понадобилось, чтобы виртуальная машина на XP сама собой превратилась в рассадник вредоносных программ.

Источник изображения: Microsoft Известный ютубер Эрик Паркер (Eric Parker) настроил виртуальные машины с Windows XP и Windows 2000 и подключил их к интернету без каких-либо сторонних средств защиты. Не было ни брандмауэров, ни антивирусов. Паркер хотел выяснить, как быстро эти ОС будут заражены вирусами из сети. Результат оказался удивительным и в какой-то степени даже трогательным — уже через несколько минут на обеих системах появилось множество вирусов, троянов и других вредоносных программ. Некоторые вирусы автоматически создавали новые учетные записи и устанавливали вредоносные сервисы, полностью компрометируя безопасность систем. Позже, установив антивирус Malwarebytes на уже зараженную Windows XP, Паркер обнаружил как минимум 8 активных вирусов. Однако из-за ограничений бесплатной версии программы, реальное число вирусов могло быть намного больше. Система же на базе Windows 2000 пострадала еще больше. Через несколько минут атака вирусов привела к полному сбою ОС и появлению синего экрана смерти. По словам ютубера, такая катастрофическая уязвимость обусловлена полным отсутствием современных механизмов безопасности в устаревших Windows. В отличие от них, более новые ОС, начиная с Windows 7, гораздо лучше защищены от автоматической несанкционированной установки различных троянов, даже при отключенном брандмауэре. Эксперимент наглядно продемонстрировал наихудший сценарий для обеих операционных систем, которые не имеют самых элементарных средств безопасности. Хакеры, используя классические сетевые инструменты типа сканера nmap, имеют возможность свободно загружать и запускать вирусы и вредоносные программы непосредственно в системе пользователя, после того как nmap сообщит им о наличии старой и, соответственно, уязвимой системы. Таким образом, если по каким-то причинам необходимо использовать старые версии Windows (XP или 2000), специалисты категорически рекомендуют использовать защиту с помощью брандмауэра, антивирусов и других средств. |