|

Опрос

|

реклама

Быстрый переход

Шпионское ПО ClayRat атаковало российских пользователей Android через поддельные приложения WhatsApp и TikTok

10.10.2025 [19:00],

Сергей Сурабекянц

Исследователи безопасности из компании zLabs сообщили о бурном распространении ClayRat — шпионского ПО для Android, нацеленного в первую очередь на российских пользователей. ClayRat маскируется под популярные приложения, такие как WhatsApp, TikTok и YouTube, и использует для своего «продвижения» каналы Telegram, фишинговые сайты и SMS-рассылки.

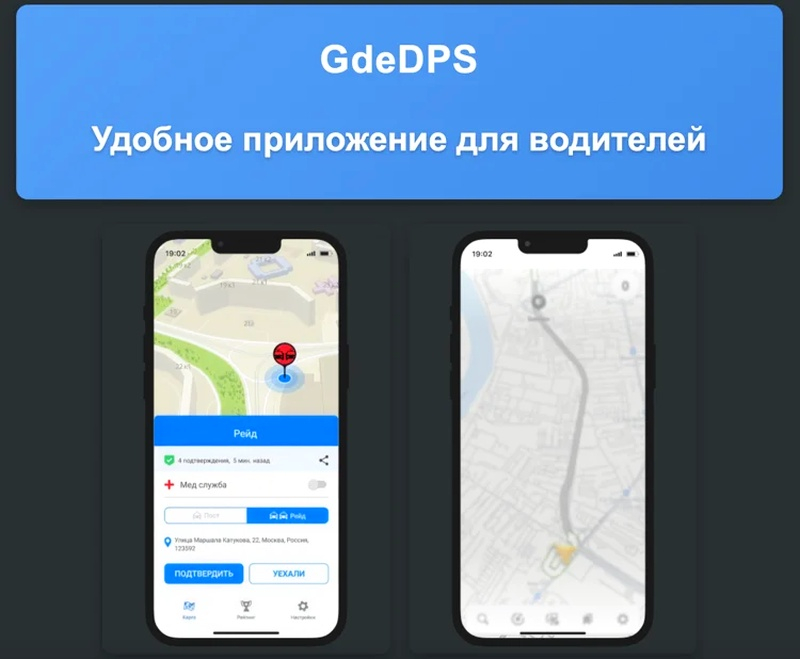

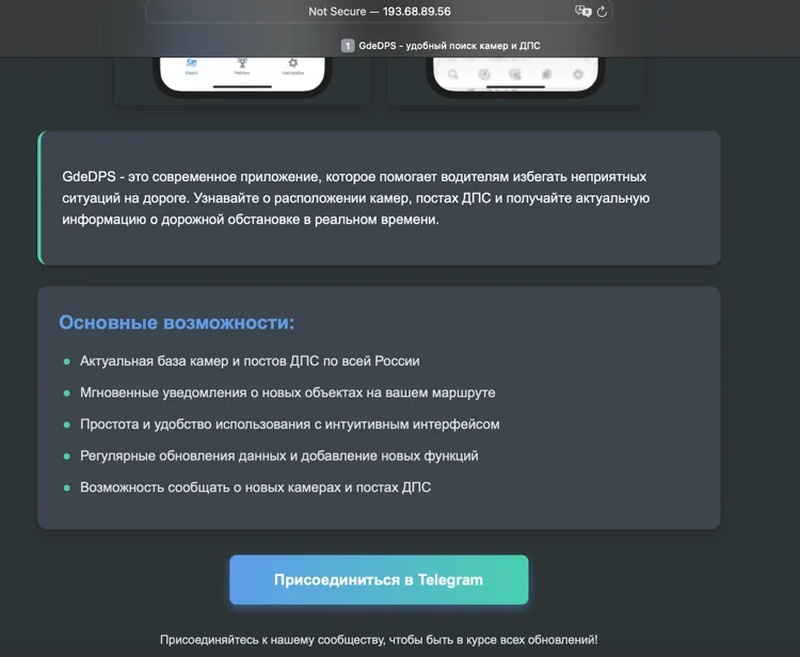

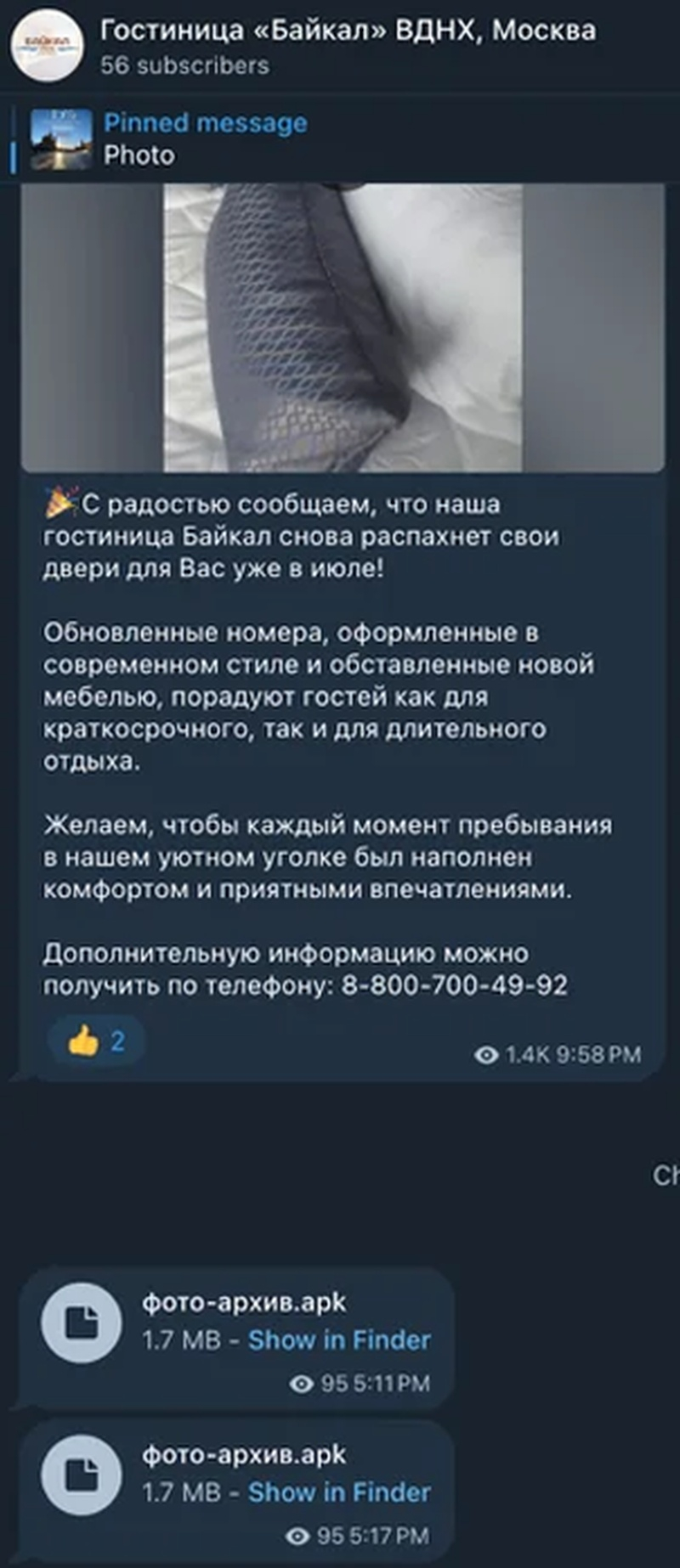

Источник изображения: unsplash.com ClayRat распространяется посредством тщательно спланированного сочетания социальной инженерии и обмана, призванного эксплуатировать доверие и удобство пользователей. Вредоносное ПО активно использует каналы Telegram и фишинговые сайты, выдающие себя за известные сервисы и приложения. В нескольких наблюдаемых случаях злоумышленники регистрировали домены, которые очень точно имитируют страницы легитимных сервисов, например, поддельную целевую страницу GdeDPS.

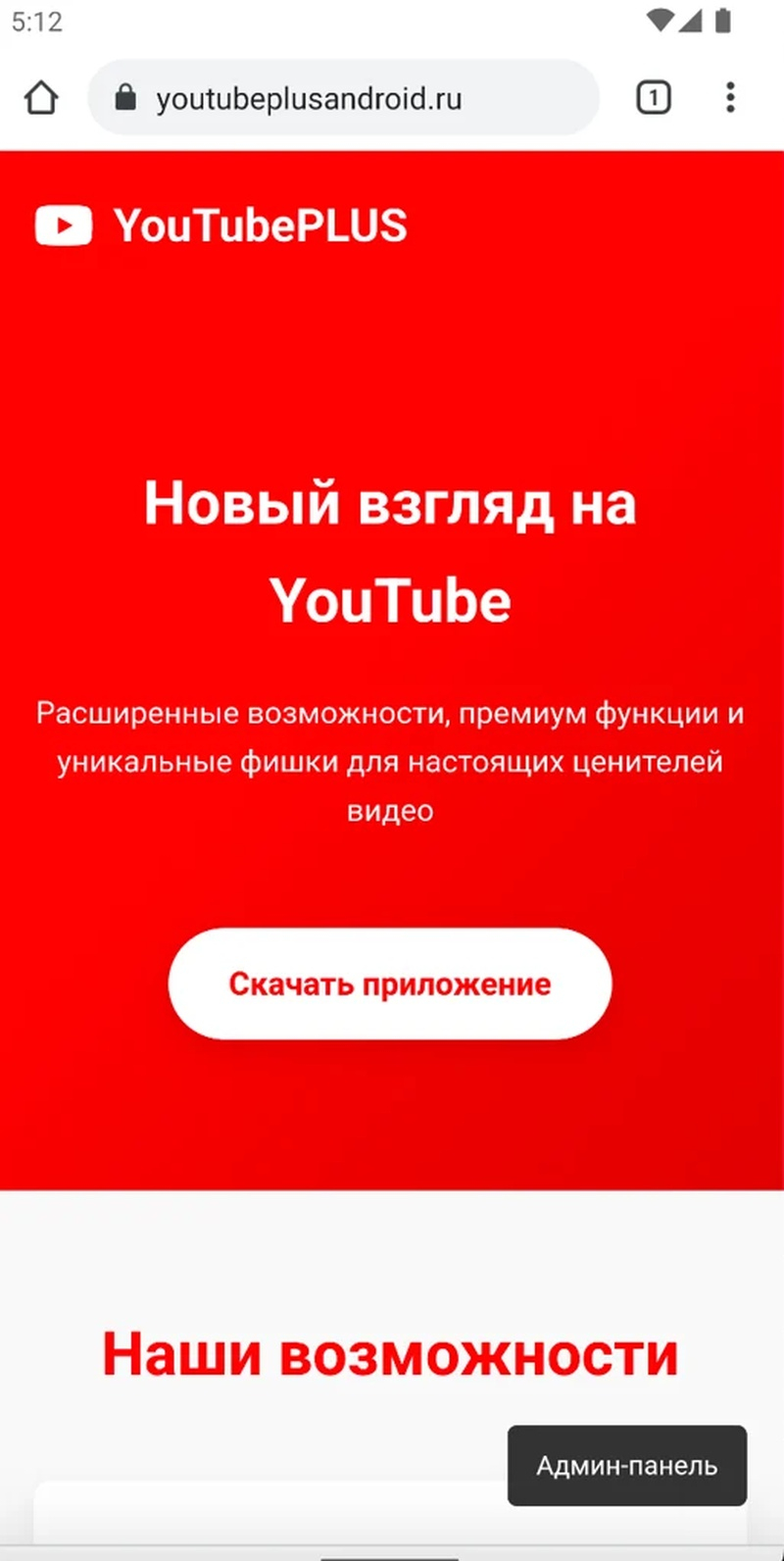

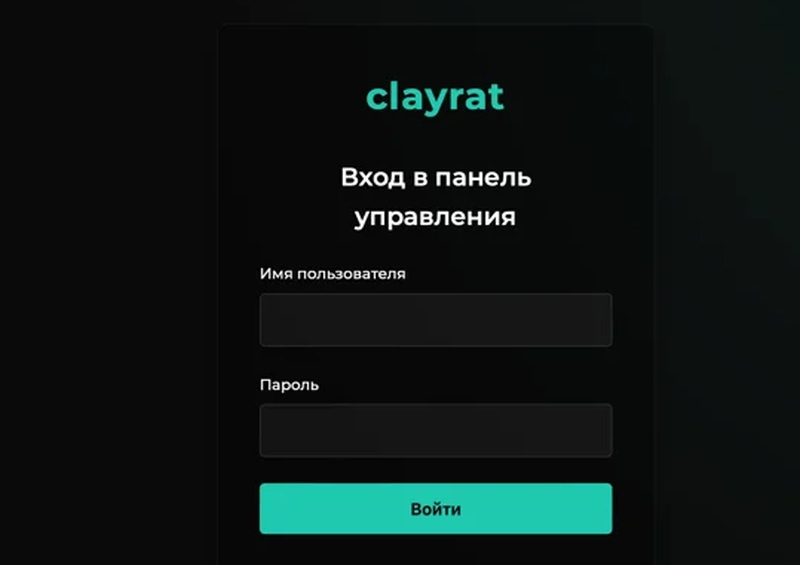

Источник изображений: zimperium.com С этих сайтов-двойников посетители перенаправляются на каналы Telegram, где размещены ссылки на вредоносный APK-файл с искусственно завышенным количеством загрузок и массой поддельных отзывов. Для повышения успешности установки вредоносное ПО часто сопровождается простыми пошаговыми инструкциями, побуждающими пользователей обходить встроенные предупреждения безопасности Android.  Злоумышленники используют множество поддельных порталов, имитирующих популярные приложения, например, сайт в стиле YouTube Plus, где размещают APK-файлы, замаскированные под легитимные обновления или дополнения к функциям. Эти сайты представляют качественную имитацию официальных порталов, а размещённые на них инструкции предлагают пользователям включить на устройстве установку из неизвестных источников.  «Чтобы обойти ограничения платформы и дополнительные сложности, появившиеся в новых версиях Android, некоторые образцы ClayRat действуют как дропперы: видимое приложение представляет собой просто облегчённый установщик, отображающий поддельный экран обновления Play Store, в то время как фактическая зашифрованная полезная нагрузка скрыта в ресурсах приложения, — пояснили исследователи. — Этот метод установки, основанный на сеансе, снижает предполагаемый риск и увеличивает вероятность того, что посещение веб-страницы приведёт к установке шпионского ПО».  После активации шпионское ПО может похищать SMS-сообщения, журналы вызовов, уведомления и информацию об устройстве, делать фотографии фронтальной камерой и даже отправлять SMS-сообщения или совершать звонки непосредственно с устройства жертвы. ClayRat также агрессивно распространяется, рассылая вредоносные ссылки всем контактам в телефонной книге жертвы, фактически превращая каждое заражённое устройство в центр распространения вредоносного ПО без создания новой инфраструктуры. Исследователи за последние 90 дней обнаружили не менее 600 образцов и 50 дропперов, причём каждая последующая итерация включала новые уровни обфускации, чтобы обойти попытки обнаружения и оставаться на шаг впереди систем безопасности. Название вредоносной программы отсылает к панели управления, которую можно использовать для удалённого управления заражёнными устройствами.  ClayRat представляет собой серьёзную угрозу не только благодаря своим возможностям слежки, но и способности автоматически превращать заражённое устройство в узел распространения, что позволяет злоумышленникам быстро расширять своё присутствие без какого-либо ручного вмешательства. |