|

Опрос

|

реклама

Быстрый переход

Новый Android-вредонос FireScam маскируется под мессенджер Telegram и крадёт данные пользователей

05.01.2025 [15:50],

Владимир Фетисов

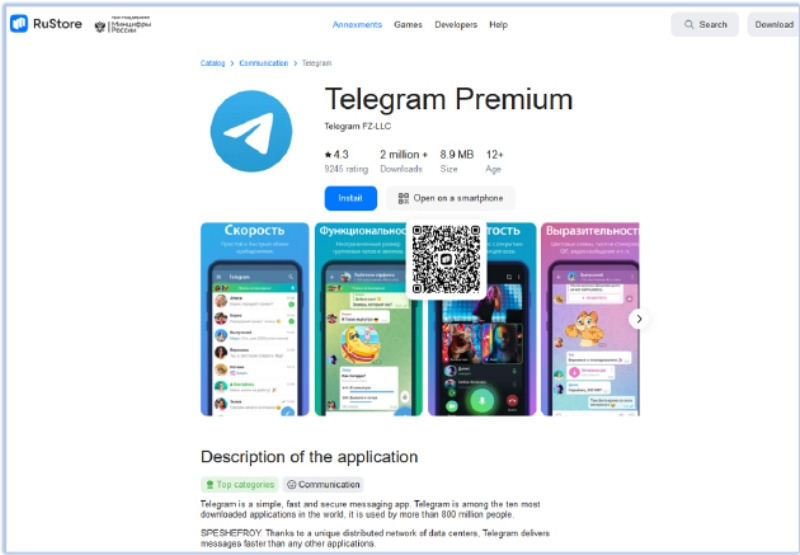

Специалисты компании Cyfirma, работающей в сфере информационной безопасности, обнаружили новое вредоносное приложение, которое получило название FireScam и ориентировано на кражу данных пользователей Android-устройств. Вредонос маскировался под фейковое приложение Telegram Premium и распространялся через имитирующую российский магазин цифрового контента RuStore страницу на GitHub.

Источник изображений: Bleeping Computer По данным исследователей из Cyfirma, через имитирующую RuStore вредоносную страницу на устройство жертвы доставлялся APK-дроппер GetAppsRu.apk, защищённый от обнаружения средствами защиты Android. Он получал разрешения, необходимые для сканирования устройства на предмет установленных приложений, а также доступ к хранилищу устройства и разрешение на загрузку дополнительных пакетов. Далее модуль извлекал и устанавливал основной вредонос Telegram_Premium.apk, который, в свою очередь, запрашивал разрешение на мониторинг уведомлений, данных буфера обмена, содержимого SMS и др. При первом запуске вредонос отображает страницу для ввода данных, аналогичную той, что можно увидеть при авторизации в Telegram. Введённые пользователем данные похищаются и после этого используются для работы с мессенджером. FireScam также устанавливает связь с базой данных Firebase Realtime Database, куда передаётся похищенная с устройства жертвы информация. По данным Cyfirma, украденные данных хранятся в базе временно, а после того, как злоумышленники их отфильтровывают, удаляются или переносятся куда-то в иное место.  Вредонос также устанавливает постоянное соединение с удалённым сервером, что позволяет злоумышленникам выполнять разные команды на устройстве жертвы, включая запрос определённых данных, настройку дополнительных параметров слежки, загрузку дополнительного вредоносного ПО. FireScam способен отслеживать изменения активности на экране устройства, фиксируя разные события длительностью более 1000 мс. Вредонос тщательно следит за всеми транзакциями, стараясь перехватить конфиденциальные платёжные данные жертвы. Всё, что пользователь набирает и копирует в буфер обмена, классифицируется и передаётся на удалённый сервер. Хотя у Cyfirma нет предположений относительно того, кто является оператором нового вредоноса, в компании отметили, что кампания представляет собой «сложную и многоуровневую угрозу», которая «использует передовые методы маскировки». Специалисты компании рекомендуют пользователям с осторожностью относиться к исполняемым файлам, которые они скачивают из потенциально ненадёжных источников. |