|

Опрос

|

реклама

Быстрый переход

Энтузиаст разработал эмулятор классических Java-игр для Telegram — Gravity Defied, Doom RPG, «Штирлиц» и другие мобильные хиты прошлого

21.10.2025 [22:14],

Дмитрий Рудь

Вслед за эмуляторами оригинальной PlayStation и Panasonic 3DO блогер Никита Аксёнов (он же Carter54) разработал для мессенджера Telegram аналогичную утилиту для классических мобильных Java-игр. Эмулятор называется JAVAGAMESTG и позволяет приобщиться к классике мобильного гейминга, не выходя из Telegram. Утилита работает «практически на любом устройстве» в мессенджере. Для получения наилучшего опыта Аксёнов рекомендует играть именно на мобильном телефоне и предупреждает, что из-за несовершенства эмуляции некоторые игры могут работать нестабильно / не сохраняться. JAVAGAMESTG запускается через бот @javaforverbot и на данный момент предлагает к ознакомлению 48 культовых мобильных игр (см. изображение ниже), включая Gravity Defied, дилогию Doom RPG, трилогию «Штирлиц» и другие хиты. По словам Carter54, идею доступной для всех эмуляции этого пласта игровой истории он вынашивал целый год, пока товарищ по команде Dos.Zone Team Сергей Васильев (он же Ser_var) не помог с её реализацией. Энтузиаст отметил, что разработка JAVAGAMESTG давалась с трудом, так как «нормальных эмуляторов до сих пор практически нет», а каждую игру приходилось настраивать индивидуально. «Но в результате мы получили настоящий олдскульный мобильный гейминг, который, по моему мнению, был незаслуженно выброшен на обочину времени», — посчитал Carter54. Java отметила 30-летие — это по-прежнему один из популярнейших языков программирования

02.06.2025 [11:19],

Дмитрий Федоров

В мае 2025 года исполнилось ровно 30 лет со дня официального релиза Java — одного из широко применяемых языков программирования в мире. Вопреки стремительным изменениям в IT-индустрии, Java сохраняет ключевую роль в разработке корпоративных приложений, систем обработки больших данных и облачных решений. Согласно ежегодным рейтингам RedMonk и Tiobe, язык стабильно входит в пятёрку самых популярных среди профессиональных разработчиков и продолжает оставаться основой для миллионов IT-проектов по всему миру.

Источник изображения: Oracle Java была представлена 23 мая 1995 года компанией Sun Microsystems. Однако работа над языком началась значительно раньше — в начале 1990-х, когда группа инженеров под руководством Джеймса Гослинга (James Gosling) создавала платформу для интерактивного телевидения и встраиваемых систем. Этот проект получил внутреннее название Oak и был задуман как способ упростить разработку приложений, способных работать на разных типах устройств. Гослинг позднее охарактеризовал Java как «C++ без оружия и ножей» — подчёркивая её отказ от сложной и потенциально опасной для надёжности синтаксической конструкции языка. Всё изменилось с началом экспоненциального роста интернета. Java быстро сместила фокус с бытовой электроники на веб-приложения, и ключевым стало её свойство — платформенная независимость. Программа, написанная на Java, компилируется в байт-код и исполняется на любой системе, где установлена Java Virtual Machine (JVM). Этот подход, позже получивший формулу «напиши один раз — запускай везде», стал не только технологическим прорывом, но и философией, обеспечившей Java прочную позицию в мире кроссплатформенной разработки. Уже к концу 1990-х Java стала доминировать в сегменте веб-апплетов, а затем — и в корпоративной разработке. Популярность языка заставила Microsoft выпустила собственную реализацию — Visual J++, совместимую с Java, но ограниченную экосистемой Windows. В 2001 году проект был закрыт в результате судебного разбирательства с Sun Microsystems, так как Microsoft нарушила соглашение, внедрив в Visual J++ функциональность, не совместимую с официальными стандартами Java.

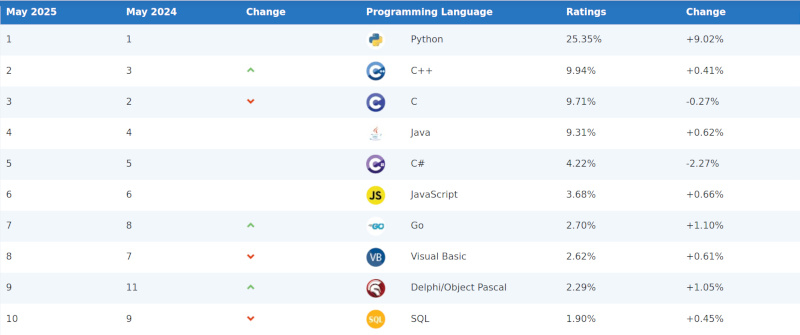

Индекс TIOBE за май 2025 года. Источник изображения: TIOBE Software В начале 2000-х Java превратилась в полноценную программную платформу. Были разработаны ключевые компоненты: JavaBeans, API JDBC для работы с базами данных, а также графическая библиотека Swing. В это же время язык был официально разделён на редакции: Standard Edition (SE) для настольных приложений, Enterprise Edition (EE) для серверной разработки и Micro Edition (ME) — для мобильных и встраиваемых систем. Такая дифференциация расширила охват Java и сделала её универсальным инструментом для разных категорий разработчиков. Ключевым событием стало открытие исходного кода языка. В 2006 году Sun Microsystems опубликовала проект OpenJDK под лицензией GNU General Public License, официально сделав Java частью Open Source-сообщества. После покупки Sun Microsystems компанией Oracle в 2010 году управление Java перешло к новому владельцу. Хотя основная реализация осталась с открытым исходным кодом, изменения в лицензионной политике Oracle побудили разработчиков искать альтернативные сборки. Так появились версии OpenJDK компаний Amazon, Red Hat и Azul, полностью совместимые с официальным стандартом, но свободные от лицензионных ограничений. Это укрепило независимость экосистемы и расширило спектр применений Java в инфраструктурах с разной степенью открытости. Java стала архитектурной основой корпоративных систем. Язык лежит в основе фреймворков Spring Boot и Jakarta EE, широко применяемых для разработки отказоустойчивых распределённых приложений, REST-интерфейсов, микросервисов и бизнес-логики. Java используют банки, телекоммуникационные корпорации, госструктуры и IT-платформы — как в локальных, так и в облачных окружениях. Её стабильность, масштабируемость и обратная совместимость обеспечивают низкие риски при миграции и долгосрочную жизнеспособность систем. Брайан Фокс (Brian Fox), технический директор Sonatype, в интервью изданию The Register подчеркнул: «Java пережила тренды, конкурирующие языки и смену технологических парадигм. Именно она открыла путь Open Source в корпоративную среду. Можно утверждать, что бизнес с тех пор уже не оглядывался назад». Эти слова находят отражение в статистике. Java остаётся среди лидеров в отчётах RedMonk, Stack Overflow и Tiobe. Этот язык используют более 9 млн разработчиков по всему миру. Даже на фоне популярности Python и JavaScript, именно Java остаётся незаменимой в тех случаях, когда требуется строго типизированный и зрелый язык программирования. Металл-группа Nanowar of Steel на серьёзных щах спела Java-код — текст состоит из реальной программы и её можно скачать

05.12.2024 [18:31],

Павел Котов

Итальянский пародийный музыкальный коллектив Nanowar of Steel, работающий в жанрах хэви- и пауэр-метал, выпустил композицию «HelloWorld.java». Песня исполнена на языке программирования Java, и это полностью рабочий код, который был опубликован на GitHub.

Источник изображения: github.com В ироничном произведении, записанном итальянскими металлистами Nanowar of Steel на андеграундом лейбле Napalm Records, сочетаются головокружительные риффы и самый настоящий программный код на Java — заразительную мелодию удачно дополняют отсылки к культуре программирования. Любой желающий может воспроизвести и запустить превращённое в песню приложение — исходный код опубликован на GitHub. «Этот проект содержит простое приложение на Java, которое демонстрирует базовое применение циклов, условных операторов и обработку исключения с нулевым указателем. Основная функциональность включает вывод строки „Hello World!“ несколько раз в зависимости от указанного пользователем параметра; [в него] намеренно введена ошибка, чтобы показать их обработку», — гласит описание программы-песни в репозитории. Песня «HelloWorld.java» доступна на популярных стриминговых сервисах; коллектив также опубликовал видеоклип, в котором показан процесс написания кода. |