|

Опрос

|

реклама

Быстрый переход

Репортаж со стенда MSI на выставке Computex 2024: материнские платы, видеокарты, СЖО и блоки питания

10.06.2024 [10:40],

Владимир Мироненко

Экспозиция компании MSI на нынешней выставке Computex 2024 отличается обширным ассортиментом. В предыдущих репортажах мы рассказали о стендах тайваньского производителя электроники, демонстрирующих новинки в категориях мониторов и компьютеров, а также ноутбуков для бизнеса, а этот посвящён новым изделиям MSI в категории комплектующих для компьютеров.  Представленные MSI в рамках выставки Computex 2024 материнские платы серии X870 — MAG X870 Tomahawk WIFI и PRO X870-P WIFI — отличаются оригинальным дизайном и высокой функциональностью. Новинки построены на чипсете AMD X870 и предназначены для процессоров Ryzen 9000, Ryzen 8000 и Ryzen 7000.

PRO X870-P WIFI и MAG X870 Tomahawk WIFI Из новшеств следует отметить радиаторы M.2 Shield Frozr с улучшенным безвинтовым креплением, механизм EZ PCIe Release, позволяющий извлекать видеокарты из слота PCIe одним нажатием кнопки, а также защёлку EZ PCIe Clip II, упрощающую установку и извлечение твердотельных NVMe-накопителей. Также легко подключается и отключается антенна EZ Antenna для беспроводного интерфейса Wi-Fi.

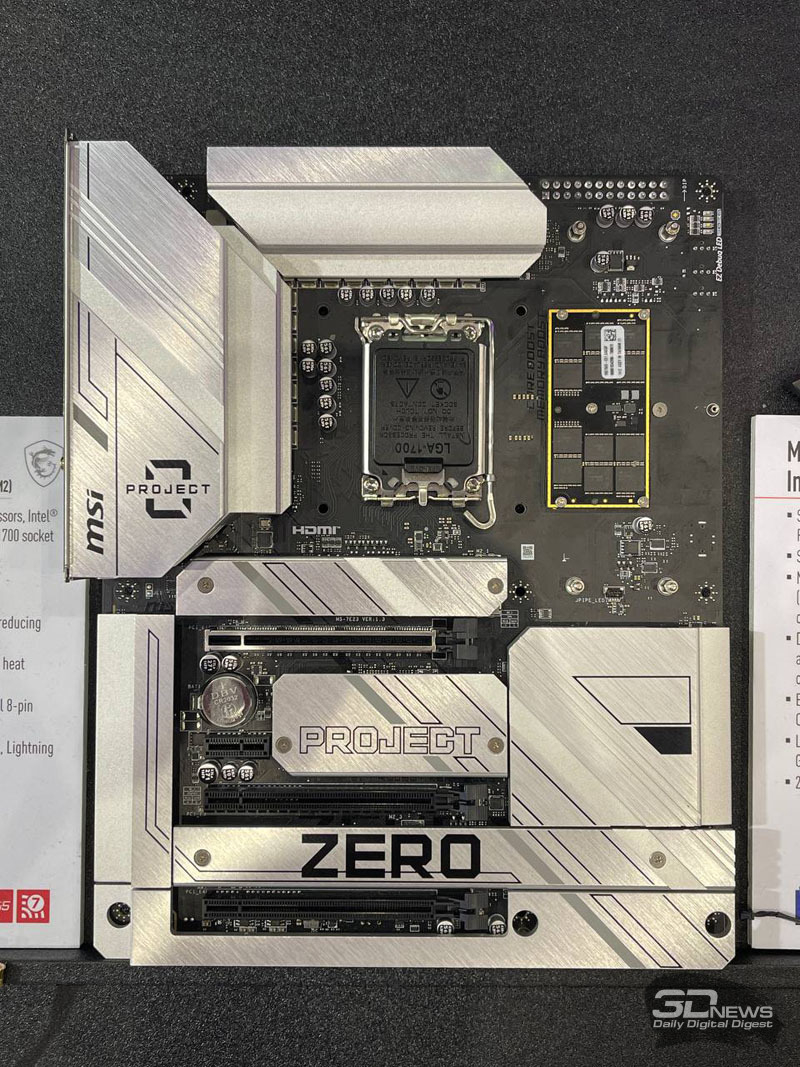

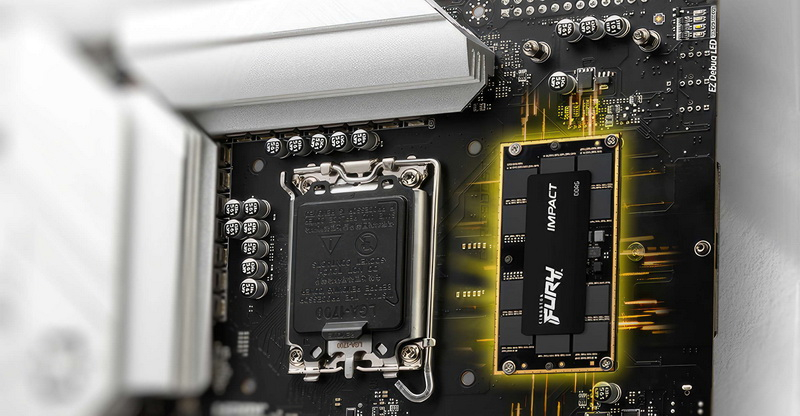

На стенде также демонстрируется созданная MSI в сотрудничестве с Kingston материнская плата Z790 PROJECT ZERO PLUS с поддержкой оперативной памяти форм-фактора CAMM2. Ёмкость модуля CAMM2 составляет до 128 Гбайт.

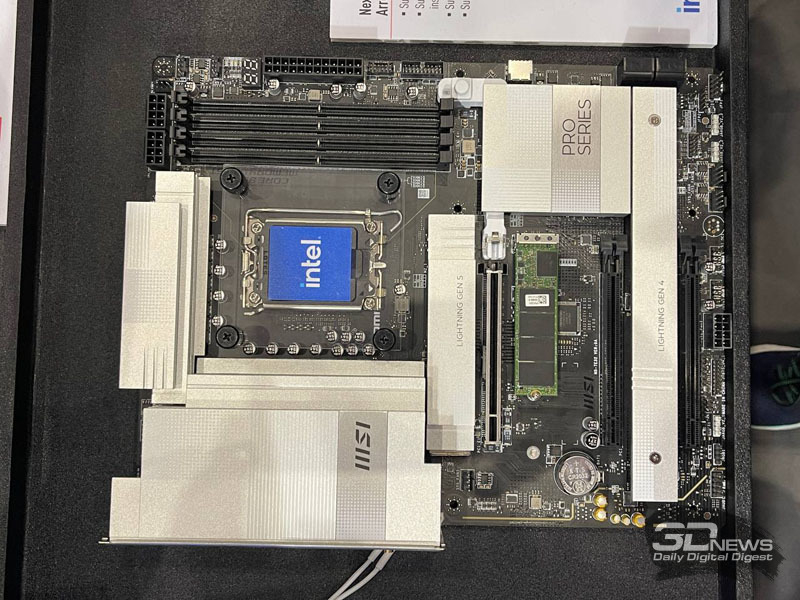

Z790 PROJECT ZERO PLUS Здесь также представлены материнские платы для следующего поколения компьютеров на базе процессоров Intel, которые будут поставлять в ближайшие месяцы.  MSI представила на Computex 2024 системы водяного охлаждения AIO серий MPG CORELIQUID P, I и A, совместимые с материнскими платами AMD и Intel.

MPG CORELIQUID P Системы серии MPG CORELIQUID P имеют фирменный дизайн MSI EZ DIY с тремя вентиляторами в одном корпусе. По сравнению с 2,4-дюймовым дисплеем у D-Series, у новинок более крупный IPS-дисплей с диагональю 4,3-дюйма и возможностью устанавливать под нужным углом.

MAG CORELIQUID I360 WHITE Системы серии MAG CORELIQUID I с унифицированным креплением UNI Bracket отличаются простотой установки, имеют двустороннюю конструкцию Infinity Pyramid Mirror и совместимы с шасси MSI серии PANO. Также вышла белая версия MAG CORELIQUID I360 WHITE, которая поставляется с предварительно установленным вентилятором и монтажным кронштейном, а также заранее подготовленными кабелями вентилятора, что значительно упрощает процесс её монтажа.

MPG VELOX 300R AIRFLOW PZ На стенде MSI демонстрируется новый корпус для ПК MPG VELOX 300R AIRFLOW PZ формата Mid-Tower, который будет доступен к концу года в чёрном и белом вариантах. Он будет поставляться с предустановленными на передней панели двумя 160-мм вентиляторами с ШИМ-управлением и адресуемой подсветкой, и 120-мм вентилятором с ШИМ-управлением на задней панели. Одной из текущих тенденций на рынке является использование больших вентиляторов на передней панели, которые минимизируют шум и обеспечивают отличный поток воздуха внутри корпуса.

Имеется возможность установки на передней и верхней панели, а также сбоку радиаторов жидкостного охлаждения длиной до 360 мм, и видеокарт длиной до 390 мм с поддержкой вертикальной установки.

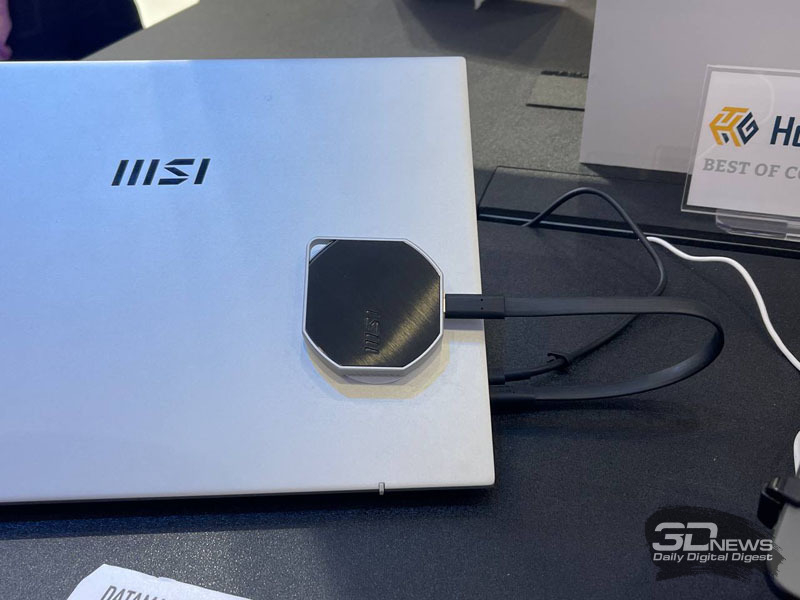

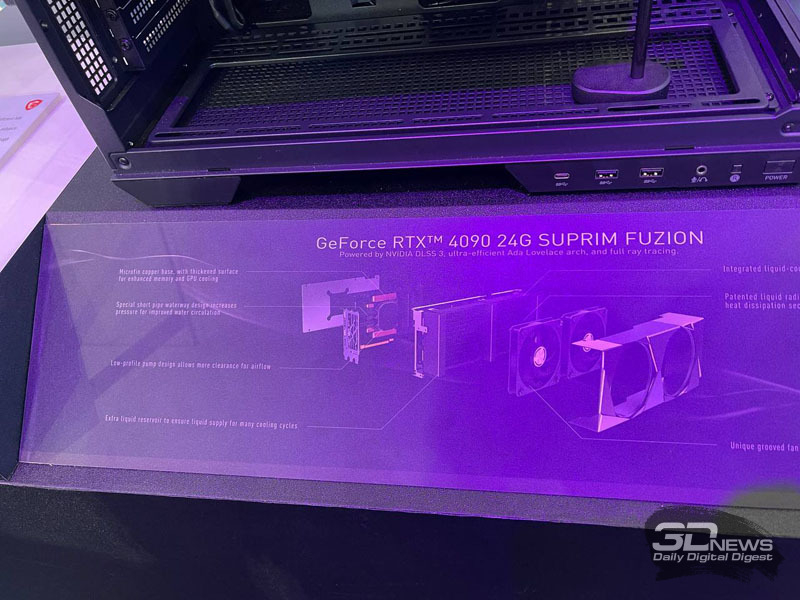

Для пользователей смартфонов iPhone, а также других мобильных устройств на стенде демонстрируется внешний портативный магнитный твердотельный накопитель DATAMAG 40Gbps/20Gbps Magnetic Portable SSD. Устройство выполнено в корпусе из алюминиевого сплава и использует однокристальный контроллер PHISON U21 USB 4.0 с поддержкой скорости передачи данных до 40 Гбит/с. Большим интересом у посетителей павильона MSI пользуются новые видеокарты Suprim Fuzion и Expert Fuzion с гибридными кулерами, способные обеспечить высокую производительность при обработке ресурсоёмких ИИ-приложений.

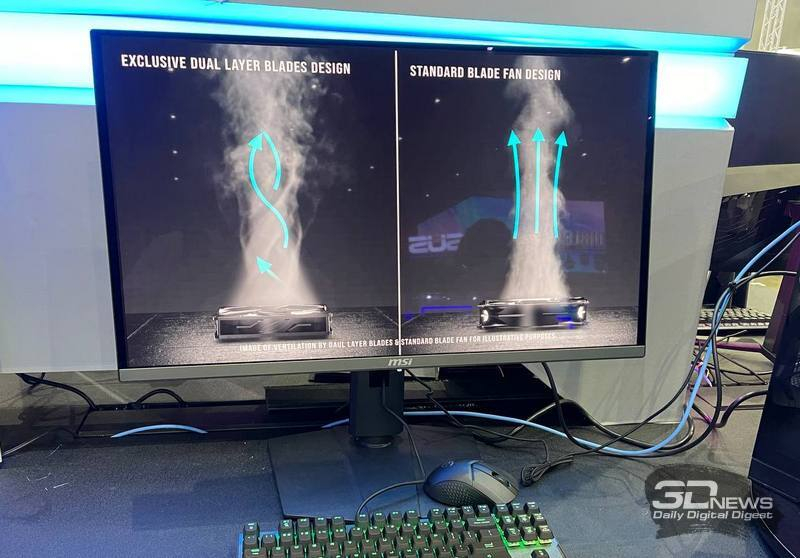

GeForce RTX 4090 24G Suprim Fuzion  Видеокарта Suprim Fuzion, получившая награду «Лучший выбор» Computex-2024, построена на графическом процессоре Nvidia GeForce RTX 4090 с гибридным кулером AIO с элементами воздушного и водяного охлаждения с низкопрофильной помпой специальной конструкцией вентиляторов. Графический процессор и модуль памяти размещены на утолщённом медном основании для более эффективного рассеивания тепла.

GeForce RTX 4080 Super 16G Expert Fuzion

В свою очередь, видеокарта Expert Fuzion основана на графическом процессоре Nvidia GeForce RTX 4080 SUPER и использует аналогичную гибридную систему охлаждения. Как сообщается, эту систему разработала Cooler Master.

MEG Ai1600T PCIE5 На стенде также представлен блок питания MEG Ai1600T PCIE5 со светодиодной подсветкой ARGB, изготовленный материалов премиум-класса, который может похвастаться высокой эффективностью преобразования тока, обеспечивая стабильную работу компьютера. В нём используется модуль SiC-MOSFET. Блок питания имеет сертификат 80 PLUS Titanium и поддерживает приложение MSI Center, в котором можно отслеживать работу системы.  MEG Ai1600T PCIE5 соответствует стандартам ATX 3.1 и PCIe 5.1, оснащён двумя 12+4-контактными коннекторами 12V-2x6 и может применяться в компьютерах для работы с ИИ-приложениями. К слову, MSI окрашивает коннекторы 12V-2x6 в яркий жёлтый цвет — таким образом пользователь точно увидит, до конца ли вставлен коннектор в разъём, что необходимо для надёжного и безопасного подключения.  MPG A1200GS PCIE5 Ещё один блок питания MPG A1200GS PCIE5, соответствующий стандартам ATX 3.1 и PCIe 5.1, оснащённый двумя 12+4-контактными PCIe-разъёмами, как сообщает компания, с лёгкостью обеспечит работу с любыми компонентами, которые используются в компьютерах для игр, запуска приложений искусственного интеллекта и машинного обучения и т.д. Блок питания MPG A1200GS PCIE5 имеет сертификат 80 PLUS Gold, отличается бесшумной работой. Как ожидается, он поступит в продажу в конце года в версиях с поддержкой 1200, 1000 и 850 Вт мощности. MSI выпустит 7-дюймовую портативную консоль Claw на Lunar Lake и разрабатывает Claw 2, 3 и 4

08.06.2024 [12:29],

Павел Котов

MSI намеревается часто обновлять портативные игровые консоли Claw и экспериментировать с различными вариантами устройства, сообщили в компании. Первая на очереди — 7-дюймовая Claw на чипах Intel Lunar Lake.

Источник изображений: msi.com Ранее на выставке Computex 2024 была представлена портативная консоль MSI Claw 8 AI Plus, которая получила новые чипы Intel Lunar Lake и, как видно из названия, 8-дюймовый экран; но директор MSI по управлению продукцией Клиффорд Чунь (Clifford Chun) заявил, что выйдет и 7-дюймовый вариант устройства с этими же процессорами — оба дебютируют осенью с выходом самих Lunar Lake. Процессоры Intel Lunar Lake отличаются не только увеличенной на 50 % производительностью встроенной графики, но и значительно сниженным потреблением энергии по сравнению с актуальными Meteor Lake при той же производительности. Одна из демонстраций показала, что процессор нового поколения потребляет на 10 % меньше, что означает увеличение времени автономной работы. MSI Claw 8 также получила аккумулятор на 80 Вт·ч — у оригинальной консоли были 53 Вт·ч. Правда, вариант с батареей на 80 Вт·ч будет поставляться не во все страны, уточнил господин Чунь.  Обе новые MSI Claw отличают более отзывчивые версии защищённых от дрейфа джойстиков на датчиках Холла, два порта Thunderbolt 4 и конструкция с возможностью упрощённой замены SSD — это тот же M.2 2230, но производитель переместил накопитель из-под вентилятора. Ёмкость аккумулятора на 7-дюймовой версии приставки не уточняется. Стоимость устройств не изменится, а значит, следует рассчитывать на $700–$800. «Мы уже планируем Claw 2, Claw 3, Claw 4. У нас есть длинная двухлетняя дорожная карта. Мы продолжим продвигать новые форм-факторы, новые идеи, может, и новые процессоры. <..> НА AMD пока переходить не собираемся, но, знаете, может быть, в Claw 3, Claw 4?», — сообщил топ-менеджер MSI. Он рассказал, что компания экспериментировала с 5- и 10-дюймовыми вариантами, но первый оказался слишком маленьким, а второй — слишком тяжёлым. Зато появления 6-дюймовой версии Клиффорд Чунь не исключил, заметив, что разница с 7-дюймовой незаметна. Слабые продажи дебютной 7-дюймовой консоли не лишили MSI боевого настроя, хотя и оказались неожиданными — компания готова прислушаться к мнению потребителя и исправить ситуацию, сохраняя приверженность портативным устройствам, в которых видит потенциал. Репортаж со стенда MSI на выставке Computex 2024: ноутбуки для геймеров и бизнеса

07.06.2024 [14:57],

Владимир Мироненко

Компания MSI продемонстрировала на выставке Computex 2024 широкий выбор электроники для различных секторов ИТ-рынка и разных потребителей. Эта статья посвящена экспозиции ноутбуков для геймеров, создателей контента и корпоративных пользователей.  На стенде MSI широко представлены бизнес-ноутбуки серий Prestige и Summit класса AI+ с процессорами Intel Core Ultra (Meteor Lake и Lunar Lake) и AMD Ryzen AI. Серия Prestige AI+ включает модели с диагональю экрана 13, 14 и 16 дюймов, отличающиеся высокой производительностью, а также поддержкой продолжительной автономной работы и небольшим весом.

MSI Prestige A13 AI+ Evo Модель Prestige A13 AI+ Evo с процессором Intel Core Ultra оснащена 13,3-дюймовым OLED-экраном с разрешением 2,8K (2880 × 1800 пикселей) и 100-процентным охватом цветового пространства DCI-P3. Встроенный ИИ-ассистент MSI AI Engine определяет активное приложение и автоматически устанавливает настройки с учётом привычек пользователя. Ноутбук оснащён 5-Мп веб-камерой с поддержкой записи видео 1080p на скорости 30 кадр/с. Устройство выполнено в лёгком корпусе из магний-алюминиевого сплава и весит всего 990 г.

MSI Prestige 16 AI Evo Ноутбук Prestige 16 AI Evo был отмечен на выставке Computex 2024 наградой «Лучший выбор», став победителем в категории «Компьютеры и системы». Prestige 16 AI Evo оснащён 16-дюймовым дисплеем IPS level с разрешением QHD+ (2560 × 1600 пикселей) и 100-процентным охватом цветового пространства DCI-P3. Ноутбук поставляется с процессором Intel вплоть до Core Ultra 9 185H, поддерживает ИИ-ассистента MSI AI Engine и имеет вес всего 1,5 кг. Семейство Prestige также включает модели на базе процессоров AMD. Например, ноутбук Prestige A16 AI+ поставляется в конфигурации с процессором AMD Ryzen AI 9 365. Спецификации устройства включают дисплей IPS с разрешением QHD+ (2560 × 1600 пикселей) и полным охватом цветового пространства DCI-P3. Имеется адаптер беспроводной связи Wi-Fi 7 и поддержка ИИ-ассистента MSI AI Engine.  MSI Prestige A16 AI+ Серия бизнес-ноутбуков MSI Summit представлена на выставке Computex 2024 моделями с дисплеями диагональю 13, 14 и 16 дюймов.

MSI Summit 13 AI+ Evo Ноутбук-трансформер Summit 13 AI + Evo с процессором Intel Core Ultra (Lunar Lake) оснащён 13,3-дюймовым сенсорным экраном IPS с разрешением FHD+ (1920 × 1200 пикселей) и возможностью ввода данных с помощью стилуса MSI Pen 2 стандарта MPP 2.6 с распознаванием 4096 уровней силы нажатия. В ноутбуке используется технология AI Noise Cancellation Pro на базе ИИ для устранения посторонних шумов при общении по голосовой связи. ИИ-ассистент MSI AI Engine оптимизирует настройки ноутбука при переключении между приложениями.

MSI Stealth A16 AI+ Stealth A16 AI+ стал одним из первых 16-дюймовых ноутбуков для работы и игр с процессором AMD Ryzen AI 300-й серии. В нём используются чипы AMD вплоть до Ryzen AI 9 HX 370 в сочетании с мобильной видеокартой Nvidia вплоть до GeForce RTX 4070 с 8 Гбайт видеопамяти GDDR6. Stealth A16 AI+ сертифицирован как ноутбук Nvidia Studio, то есть он предлагает широкие возможности для творческой работы. Надлежащий температурный режим обеспечивает новейшая система охлаждения MSI Cooler Boost 5 с двумя вентиляторами и пятью тепловыми трубками. Stealth A16 AI+ оборудован 16-дюймовым дисплеем IPS с разрешением QHD+ (2560 × 1600 пикселей), соотношением сторон 16:10, частотой обновления 240 Гц и 100-процентным охватом цветового пространства DCI-P3. На стенде MSI также представлены новые модели серии Modern, предназначенной для бизнес-профессионалов и учащихся, ведущих мобильный образ жизни. Новинки предлагаются в версиях с дисплеями на 13, 14 и 15 дюймов.

MSI Modern 15 Ноутбук Modern 15 поставляется с процессором Intel Core вплоть до Core 7 150U. Устройство оснащено 15,6-дюймовым дисплеем IPS level с разрешением FHD (1920 × 1080 пикселей), а также поддерживает технологию MSI Matrix Display, обеспечивающую возможность подключения до двух дополнительных дисплеев для создания мультиэкранных конфигураций, позволяющих, в том числе, повысить производительность при работе в режиме многозадачности. Также реализована функция ИИ-ассистента MSI AI Engine. Для создателей контента компания MSI приготовила ноутбуки серии Creator, позволяющих авторам решать такие задачи, как редактирование видео и аудио, графический дизайн, разработка игр и т.д.  MSI CreatorPro X18 HX Представленный в экспозиции MSI ноутбук CreatorPro X18 HX оснащён процессором вплоть до Intel Core i9-14900HX и видеокартой Nvidia RTX A5000. Это одни из самых мощных компонентов, доступных на данный момент в ноутбуках, так что система обеспечит пользователю лучшие возможности для творчества. А дополняет картину большой 18-дюймовый Mini LED-экран с разрешением 4K и частотой обновления 120 Гц. И конечно же, большой раздел стенда MSI посвящён игровым ноутбукам. Благодаря высокопроизводительной начинке и фирменным технологиями устройства способны обеспечить стабильную работу и плавный игровой процесс.

MSI Raider 18 HX Игровой ноутбук MSI Raider 18 HX с крупным 18-дюймовым экраном Mini LED с разрешением UHD+ (3840 × 2400 пикселей), производительным процессором Intel Core i9-14900HX и видеокартой до Nvidia GeForce RTX 4090 способен обеспечить скорость и быстродействие, необходимые для победы.  MSI Titan 18 HX Ноутбук MSI Titan 18 HX тоже построен на Intel Core i9 14900HX. Спецификации устройства включают видеокарту до Nvidia GeForce RTX 4090, Mini LED-дисплей с разрешением UHD, четыре слота для ОЗУ DDR5 с возможностью расширения до 192 Гбайт и три слота для SSD M.2 (один — PCIe 5.0 и два — PCIe 4.0).

MSI Thin 15 Ноутбук MSI Thin 15 — игровой ноутбук с 15,6-дюймовым экраном IPS с разрешением FHD (1920 × 1080 пикселей), а также процессором до Intel Core i7-13620H и видеокартой до Nvidia GeForce RTX 4050. Особым вниманием посетителей павильона MSI на Computex 2024 пользовалась обновлённая портативная игровая консоль Claw 8 AI+ с операционной системой Windows 11 и процессором Intel Core Ultra поколения Lunar Lake. Данный чип предложит не только высокую производительность CPU, но также и мощную встроенную графику — здесь применён встроенный GPU нового поколения Intel Battlemage.

MSI Claw 8 AI+ Портативная консоль Claw 8 AI+ оснащена 8-дюймовым сенсорным экраном с разрешением FHD (1920 × 1080 пикселей) и частотой обновления 120 Гц. Ёмкость батареи составляет 80 Вт·ч, что значительно больше, чем было у оригинальной модели Claw.  MSI Claw Fallout 4 Limited Edition Также на стенде MSI демонстрируется оригинальная MSI Claw в новом дизайне Claw x Fallout, посвящённой популярной игровой серии. MSI и Capcom выпустили ноутбук Crosshair 16 HX Monster Hunter Edition по случаю 20-летия игровой серии

07.06.2024 [12:39],

Николай Хижняк

Компании MSI и Capcom отметили 20-летие игровой серии Monster Hunter выпуском игрового ноутбука Crosshair 16 HX Monster Hunter Edition. Новинку впервые анонсировали ещё в начале года на выставке CES 2024. Крышка ноутбука украшена гравировкой по мотивам игровой серии. На ней изображён виверн Раталос. Также ноутбук получил необычный тачпад. Ноутбук Crosshair 16 HX Monster Hunter Edition предлагает 16-дюймовый матовый экран с разрешением WQXGA (2560 × 1600 пикселей) и частотой обновления 240 Гц. Производитель также подчёркивает геймерскую клавиатуру с настраиваемой RGB-подсветкой.  В основе ноутбука используется 20-ядерный процессор Core i7-14700HX с частотой до 5,5 ГГц. За обработку графики отвечает видеокарта GeForce RTX 4060 с 8 Гбайт памяти GDDR6. Ноутбук также получил 32 Гбайт ОЗУ DDR5 (с возможностью расширения до 96 Гбайт) и твердотельной NVMe-накопитель объёмом 1 Тбайт.  Crosshair 16 HX Monster Hunter Edition имеет поддержку Wi-Fi 6E и Bluetooth 5.3, оснащён стереодинамиками и гигабитным сетевым LAN. Также новинка предлагает один порт USB 3.2 Gen2 Type-C (с DisplayPort и функцией зарядки), три USB 3.2 Gen1 Type-A, один HDMI и комбинированный 3,5-мм аудиовыход.  Размеры ноутбука составляют 359 × 266 × 27,9 мм, а вес равен 2,5 кг. На лэптоп предустановлена операционная система Windows 11 Pro. Репортаж со стенда MSI на выставке Computex 2024: мониторы и компьютеры для геймеров и бизнеса

07.06.2024 [10:02],

Владимир Мироненко

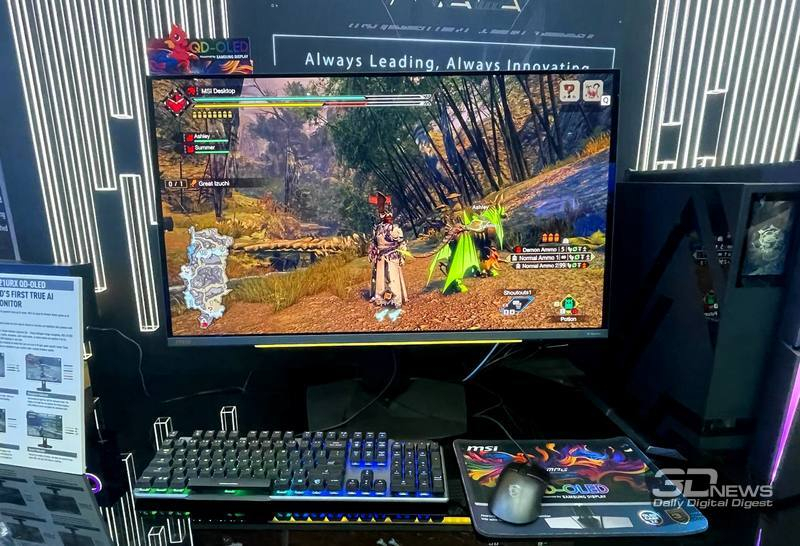

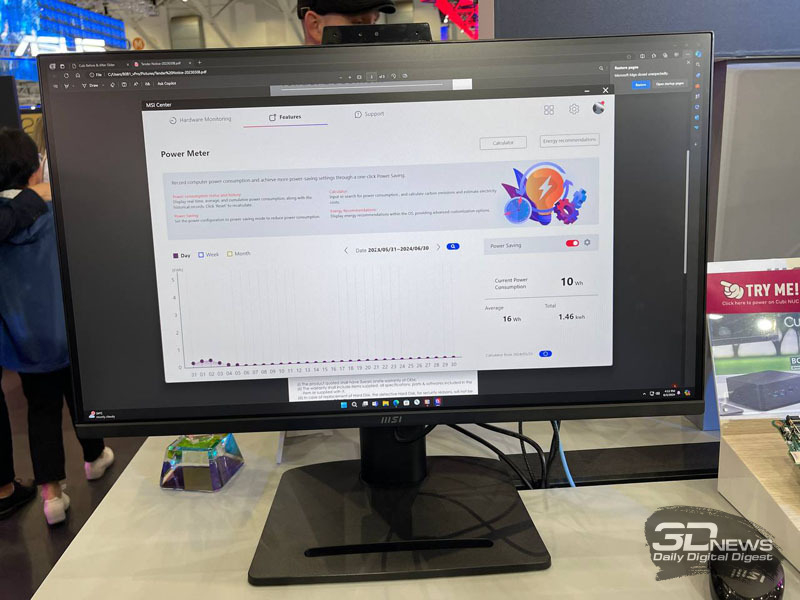

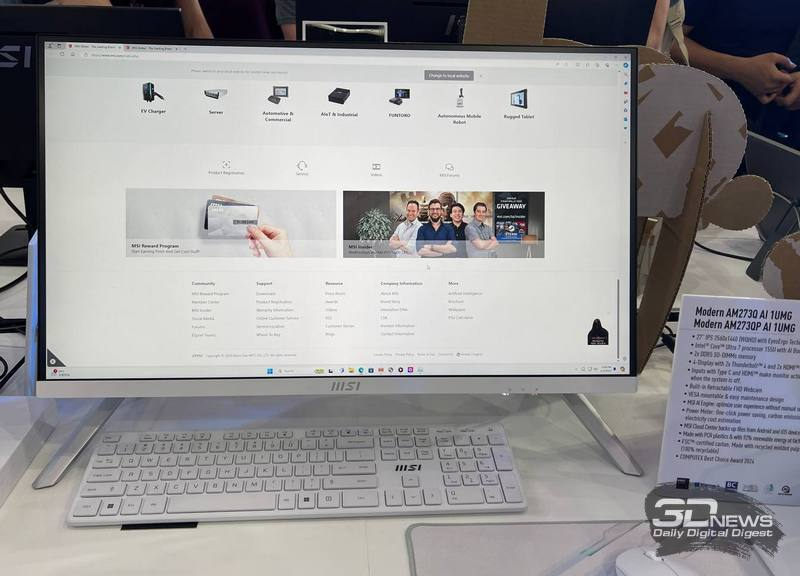

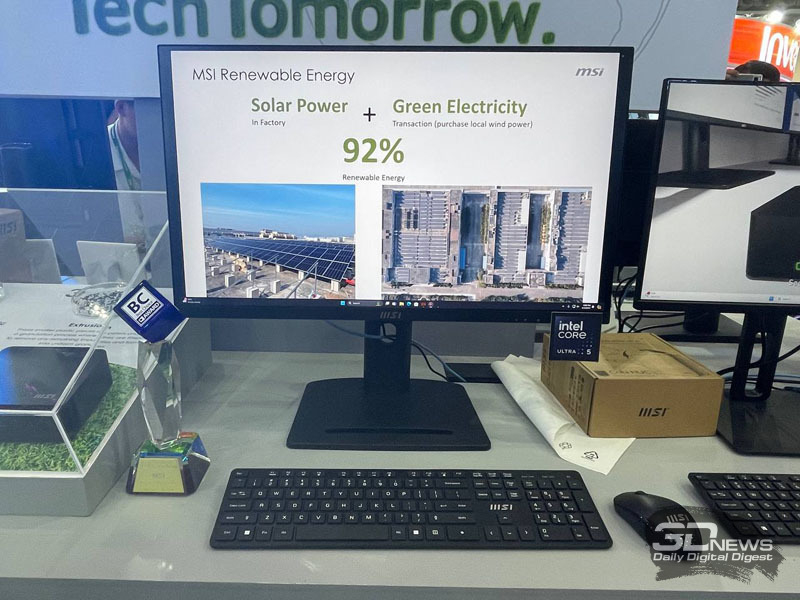

Экспозиция компании MSI на международной компьютерной выставке Computex 2024 включает различные продукты как для потребительского рынка, так и для корпоративного сегмента. В этом материале мы подробнее расскажем о новинках в категориях мониторов и ПК для геймеров и бизнес-сегмента.  Среди устройств в экспозиции MSI на Computex 2024 выделяется монитор MEG 321URX QD-OLED, позиционируемый компанией как первый в мире изогнутый игровой ИИ-монитор. Он не только обладает продвинутой матрицей QD-OLED, но имеет поддержку технологии A.I Sky Sight, использующей искусственный интеллект (ИИ) для автоматического обнаружения позиции противника и отображения её на экране, что даст геймеру преимущество в игровой баталии.  Монитор с диагональю экрана 32 дюйма обладает разрешением 4K (3840 × 2160 пикселей) и частотой обновления 240 Гц, а время отклика составляет 0,03 мс. MEG 321URX QD-OLED получил сертификат VESA DisplayHDR True Black 400. Спецификации монитора включают специальный радиатор и графеновую панель для охлаждения, а также поддержку технологии OLED Care 2.0, снижающую риск выгорания экрана.  Ещё одна новинка на стенде MSI — MPG 321CUPF — первый в мире изогнутый игровой монитор с поддержкой работы в двух режимах вывода изображения. Он может работать с разрешением 4K (3840 × 2160 точек) с частотой обновления 160 Гц или в режиме Full HD (1920 × 1080 пикселей) при частоте обновления 320 Гц. Монитор имеет безрамочный дизайн с VA-матрицей с радиусом кривизны 1500R. Монитор поддерживает работу не только с ПК, но и с консолями. Режим Console Mode поддерживает частоту 120 Гц при разрешении UHD/4K на консолях нового поколения, таких как PS5 и Xbox Series X/S.  В экспозиции MSI также представлен ряд новинок серии MSI MAG. В их числе монитор MAG 271QPX QD-OLED E2, который построен на панели QD-OLED производства Samsung. Этот монитор отличается от предыдущей модели более низкой частотой обновления 240 Гц. Оптимизированное охлаждение с использованием специального радиатора и графеновой панели позволяет продлить срок службы QD-OLED-панели. С этой целью в мониторе также используется технология OLED Care 2.0.  MAG 271QPX QD-OLED E2 поддерживает разрешение 2560 × 1440 пикселей, время отклика GtG составляет 0,03 мс, яркость — 250 кд/м2 (SDR) с пиковым значением 1000 кд/м2. Экран поддерживает адаптивную синхронизацию частоты обновления (VRR) и сертифицирован по стандарту VESA DisplayHDR 400 True Black.  Также на стенде MSI был представлен игровой ПК MAG Infinite E1 14th, в котором используется ПО MSI AI Engine на основе ИИ для оптимизации настроек производительности, а также изменения параметров изображения, звука и подсветки с учётом используемого приложения.  Ещё один игровой ПК — MEG Vision X AI — оснащён 13,3-дюймовым сенсорным дисплеем, который разместился на передней панели. Компьютер поставляется с ПО MSI AI Engine на основе ИИ для оптимизации настроек и параметров, а также с ИИ-чат-ботом AI Artist x MSI Chat, способным генерировать изображения по текстовому запросу, а также отвечать на вопросы без подключения к облаку. Для отвода тепла от компонентов используется СЖО. Эффективность системы охлаждения компьютера повысит ИИ-технология Frozr AI. Отдельный раздел в экспозиции MSI посвящён решениям для корпоративного сегмента.  Представленный в этом секторе новый монитор PRO MP275QPDG выделяется 27-дюймовым IPS-дисплеем с разрешением 2560 × 1440 пикселей и частотой обновления 100 Гц. Он оснащён модулем KVM, который позволяет подключить к одному монитору сразу несколько компьютеров и управлять ими с одного рабочего места. Монитор в первую очередь предназначен для комфортной офисной работы. Его спецификации включают веб-камеру, а также разъёмы RJ-45 Ethernet, DisplayPort 1.2, два порта HDMI 2.0, четыре USB-порта и аудиоразъём для наушников.  Также MSI показала моноблок Modern AM273Q AI 1UMG с поддержкой ИИ, оснащённый IPS-экраном с разрешением 2560 × 1440 пикселей. Экран получил поддержку фирменной технологии MSI EyesErgo, позволяющей существенно снизить нагрузку на глаза благодаря сокращению мерцания и снижению интенсивности синего света. Моноблок построен на процессоре Intel Core Ultra 7 155U с нейропроцессорным модулем (NPU). Реализована технология Instant Display: она позволяет использовать моноблок в качестве внешнего дисплея для другого ПК при подключении через USB Type-C и HDMI. Моноблок оснащён выдвижной веб-камерой с разрешением Full HD.  По словам производителя, моноблок изготовлен из переработанного пластика, а производственная линия на 92 % обеспечивается энергией из возобновляемых источников.  Монитор PRO MP271AP E2 с диагональю IPS-панели 27 дюймов и разрешением 1920 × 1080 пикселей поддерживают частоту обновления экрана 120 Гц. Функция MSI Power Link позволяет включать мини-ПК от MSI вместе со включением монитора. Монитор имеет веб-камеру FHD с микрофоном, а также поддерживает технологию MSI EyesErgo, сертифицированную TÜV, обеспечивающую снижение интенсивности вредного для глаз синего света, а также уменьшающую мерцание.  В экспозиции также представлены мини-ПК Cubi NUC 13 MQG / Cubi NUC 1MG с объёмом корпуса 0,826 л, поддержкой до 4 дисплеев и VESA-креплением. Спецификации устройств включают процессор вплоть до Intel Core i7-1365U (Cubi NUC 13 MQG) и вплоть до Intel Core 7 150U (Cubi NUC 1MG), два слота для модулей памяти SO-DIMM, два слота для накопителей M.2 SSD, один слот для HDD/SSD в форм-факторе 2,5, два разъёма 2.5G LAN и модуль dTPM.  MSI показала жидкостное охлаждение для модулей памяти CAMM2 в настольных компьютерах

05.06.2024 [19:03],

Сергей Сурабекянц

Недавно MSI показала настольную материнскую плату с поддержкой мобильных модулей памяти CAMM2. Эти модули в первую очередь предназначены для ноутбуков и на первый взгляд не имеют каких-либо заметных преимуществ для настольных систем. Но MSI нашли такое преимущества — для модулей CAMM2 намного проще создать систему жидкостного охлаждения, что компания и продемонстрировала на примере специального водоблока для модуля CAMM2 с чипами DDR5.  Водоблок предназначен для установки на материнскую плату Z790 Project Zero Plus и выглядит довольно минималистично, хотя MSI не продемонстрировала систему в работе. Возможно, это связано с необходимостью доработки устройства или с отсутствием на рынке подходящих для разгона модулей нового формфактора. Для оверклокерских модулей, которым как раз может пригодиться водоблок, необходимо производить отбор микросхем с максимальным потенциалом производительности и создавать специальную печатную плату. Идея MSI о жидкостном охлаждении модулей CAMM2 на самом деле может оказаться весьма перспективной. Модули CAMM2 с памятью DDR5 включают микросхемы питания (Power Management Integrated Circuit, PMIC) и модули регулирования напряжения (Voltage Regulator Module, VRM), которые при повышении напряжения имеют тенденцию нагреваться, как и сами микросхемы памяти. Охлаждение PMIC, VRM и DRAM жидкостью, очевидно, увеличит разгонный потенциал модуля. Поскольку модули CAMM2 крепятся к материнским платам горизонтально, для них действительно проще собрать и установить водоблок. Следует отметить, что формфактор CAMM2 был разработан для экономии пространства, а не для максимальной производительности. Поэтому его сигнальные контакты расположены очень близко друг к другу, что может привести к таким эффектам, как наводки и перекрёстные помехи. Для работы на стандартных частотах это не проблема, но может снизить разгонный потенциал. MSI показала придуманные нейросетью видеокарты GeForce RTX 4000 AI Generated со скульптурами драконов

05.06.2024 [17:37],

Николай Хижняк

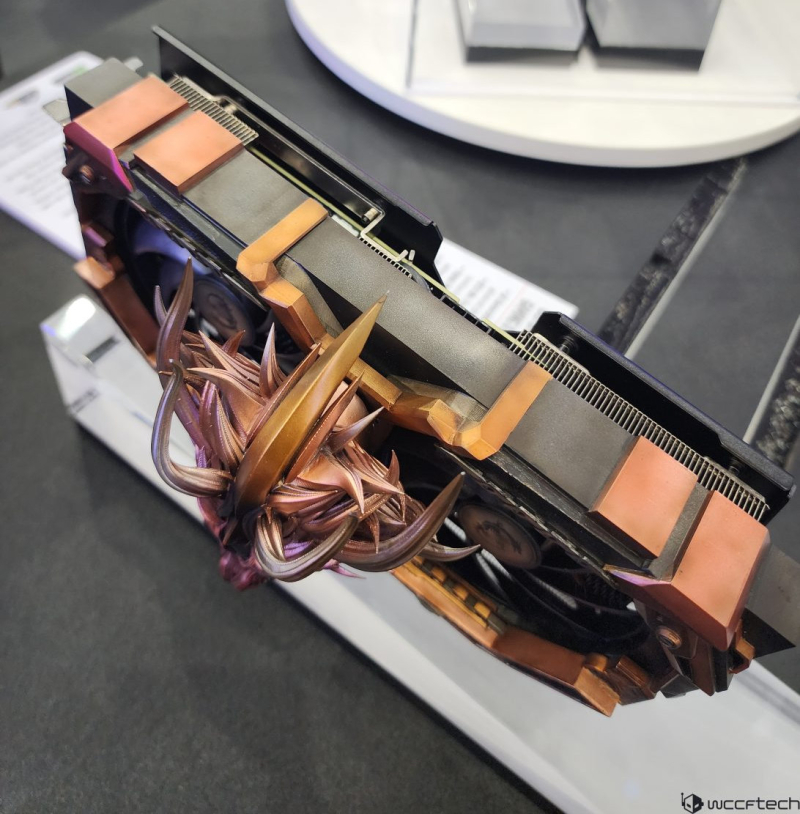

Компания MSI завлекает посетителей выставки Computex 2024 к своему стенду необычными видеокартами GeForce RTX 40-й серии в исполнении AI Generated Edition, которые выделяются очень необычным внешним видом. Каждый демонстрируемый ускоритель оснащён кастомным кожухом системы охлаждения со скульптурой дракона.  MSI говорит, что дизайн каждой карты сгенерирован нейросетью, а затем напечатан на 3D-принтере. Фигурки драконов действительно получились на загляденье. Это не простенький дракончик «Лаки» (официальный талисман MSI), а практически полноценные произведения искусства. К сожалению, в детали создания этих видеокарт компания MSI не вдаётся. Известно, что за основу для них взяты модели GeForce RTX 4060 и RTX 4090. Входящие в состав систем охлаждения вентиляторы в немалой степени закрываются скульптурами драконов, что существенно ограничивает воздушный поток. Именно поэтому эти видеокарты вряд ли когда-то поступят в продажу. Однако они могут стать вдохновением для дизайнеров будущих моделей графических ускорителей, либо для энтузиастов моддинга.

Источник изображения: Wccftech Ранее компания показывала GeForce RTX 4090 Suprim Fuzion и RTX 4080 Super Expert Fuzion со встроенными СЖО, которые в отличие от карт со скульптурами драконов в продаже появиться всё-таки могут. MSI показала флагманские видеокарты со встроенными СЖО — GeForce RTX 4090 Suprim Fuzion и RTX 4080 Super Expert Fuzion

04.06.2024 [20:54],

Николай Хижняк

Компания MSI показала на выставке Computex 2024 необычные видеокарты GeForce RTX 4090 Suprim Fuzion и RTX 4080 Super Expert Fuzion. Их ключевой особенностью являются системы охлаждения — здесь применены необычные СЖО, радиатор каждой из которых размещён в одном корпусе с картой, а не вынесен в отдельный блок как это бывает обычно.

Источник изображения: MSI Информация о модели GeForce RTX 4090 Suprim Fuzion просочилась в Сеть за несколько дней до начала Computex 2024. В её составе используется «запатентованная закрытая система жидкостного охлаждения». Охладитель оснащён двумя вентиляторами. Один, вероятно, охлаждает жидкость в радиаторе СЖО, а другой используется для дополнительного обдува компонентов видеокарты.

GeForce RTX 4080 Super Expert Fuzion. Источник изображений здесь и ниже: TechPowerUp На выставке порталу TechPowerUp удалось поближе познакомиться с видеокартой GeForce RTX 4080 Super Expert Fuzion. Как выяснилось, систему жидкостного охлаждения для видеокарты разработала Cooler Master. В составе системы охлаждения видеокарты также используются два вентилятора, расположенные с обеих сторон ускорителя. Один нагнетает холодный воздух, а другой — отводит нагретый. СЖО необычной видеокарты оснащена низкопрофильной помпой, интегрированной с водоблоком с большим медным основанием, с микроканалами в области GPU и оребрением на краях. Медная пластина контактирует не только с GPU, но и с расположенными вокруг чипами памяти. Несмотря на оснащение системой жидкостного охлаждения, внешне видеокарта GeForce RTX 4080 Super Expert Fuzion выглядит как обычная ранее выпущенная оригинальная модель Expert, которая, к слову, успела побывать у нас на обзоре. Разве что массивные габариты выдают в ней необычный кулер. MSI пока не готова говорить о стоимости видеокарт GeForce RTX 4090 Suprim Fuzion и GeForce RTX 4080 Super Expert Fuzion, как и о возможной дате поступления в продажу. MSI, Asus и Biostar показали множество плат на Intel Z890 для чипов Arrow Lake-S

04.06.2024 [18:50],

Николай Хижняк

Компании Asus, MSI и Biostar привезли на выставку Computex 2024 свои варианты материнских плат на чипсете Intel Z890, предназначенных для настольных процессоров Intel Core Ultra 200, также известных под названием Arrow Lake-S. Выпуск этих чипов ожидается в этом году.

Источник изображений: Wccftech и TechPowerUp Помимо нового чипсета платы для Arrow Lake-S получили новый процессорный разъём LGA 1851. К счастью, актуальные системы охлаждения для LGA 1700 будут с ним совместимы, поэтому при переходе на новую платформу можно будет сэкономить на охлаждении. Asus показала на Computex 2024 новую плату ROG Maximus Z890 Hero BTF. Примечательной особенностью новинки является перенесённые на обратную сторону разъёмы питания. Кроме того, плата оснащена специальным силовым разъёмом PCIe для бескабельной установки видеокарт с соответствующей печатной платой. Производитель также выпустит и обычную версию этой материнской платы, у которой все разъёмы будут расположены с лицевой стороны. Подробностей о новинке производитель пока не сообщает. Но поскольку платформа Arrow Lake-S всецело поддерживает PCIe 5.0, от платы стоит ожидать поддержку этого интерфейса как для видеокарт, так и для SSD. Кроме того, с выходом Arrow Lake-S компания Intel полностью перейдёт на ОЗУ DDR5. Скорее всего, по традиции серии, ROG Maximus Z890 Hero BTF оснащена различными функциями для дополнительного разгона комплектующих. Известно, что плата также предложит поддержку интерфейса Thunderbolt 4, Wi-Fi 7, USB4, 5-гигабитный LAN и аудиокодек SupremeFX нового поколения. MSI показала на выставке не только платы на чипсете Intel Z890, но также интересную модель системной платы на всё ещё актуальном чипсете Z790. Но обо всём по порядку. Производитель показал для Arrow Lake-S платы Z890 EDGE и Z890 PRO, опять же не приводя их более подробные характеристики. Первая станет частью серии MSI MPG. Она получила по одному разъёму PCIe 5.0 x16 и PCIe 4.0, четыре слота M.2 для SSD. У платы также имеются три 8-контактных разъёма питания: два для процессора расположены в верхней правой части платы (а не слева, как обычно) ещё один (для питания линий PCIe) расположился внизу, рядом с внутренними разъёмами USB и другими. Плата Z890 EDGE также получила пять портов USB 3.2 Gen2 (10 Гбит/с), два USB4 (Type-C) и поддержку Wi-Fi 7. Внешний вид модели Z890 PRO напоминает чёрно-белую эстетику плат Gigabyte AERO G. Она оснащена двумя 8-контактными разъёмами для питания процессора, которые как и у модели EDGE перенесены в правую часть. Третий такой коннектор расположился снизу. MSI Z890 PRO получила четыре слота M.2, три из которых стандарта PCIe 4.0, а один — PCIe 5.0. Для установки SSD у платы предусмотрен новый механизм EZ M.2 Clip II. Новинка также поддерживает Wi-Fi 7. Помимо плат на чипсете Z890 компания MSI также показала плату Z790 MPOWER. Её ключевая особенность заключается в оснащении слотами Mini_CUDIMM для оперативной памяти. Стандарт разработан MSI совместно с Intel. Сообщается, что такой стандарт памяти обеспечивает идеальное качество передачи сигнала от модулей ОЗУ к процессору. Для Z790 MPOWER также заявляется 14-фазная подсистема питания VRM со схемой фаз DRPS 12+1+1 и наличие двух 8-контактных разъёмов питания процессора. Компания Biostar привезла на выставку платы Z890 Valkyrie и Z890A-Silver. Обе формата ATX, получили по четыре слота DDR5, оснащены разъёмами DisplayPort и HDMI, аудиокодеками Realtek ALC 1220, а также предлагают наличие по одному разъёму 12 В RGB и по четыре ARGB LED 5 В. Модель Z890 Valkyrie получила 23-фазную подсистему питания VRM, три слота PCIe 5.0 x16, порты USB4 (Type-C 40 Гбит/с), шесть разъёмов M.2 для SSD (один PCIe 5.0 и пять PCIe 4.0), а также два сетевых разъёма LAN — один на 5 Гбит/с, другой на 2,5 Гбит/с. Чуть более простая Z890A-Silver получила 15-фазную подсистему питания VRM. Она оснащена одним PCIe 5.0 x16, одним PCIe 4.0 x16, двумя PCIe x1, множеством USB 3.2 Gen2 и Gen1, а также USB 2.0, но не имеет поддержки USB4. Кроме того, новинка получила один 2,5-гигабитный сетевой контроллер и поддержку Wi-Fi. MSI анонсировала обновлённую приставку Claw 8 AI Plus с чипом Intel Lunar Lake, 8-дюймовым дисплеем и батареей на 80 Вт·ч

04.06.2024 [13:28],

Николай Хижняк

Компания MSI показала на выставке Computex 2024 обновлённую портативную игровую приставку Claw. Новая модель получила название Claw 8 AI Plus. В её основу положен процессор Intel Lunar Lake. Производитель также установил в новинку более ёмкую батарею.

Claw 8 AI Plus. Источник изображения: HotHardware MSI пока не говорит, какая именно модель процессора Intel из серии Lunar Lake будет использоваться в Claw 8 AI Plus. Вероятно, эта информация будет озвучена с выходом данных чипов позже в этом году. Claw 8 AI Plus получила более крупный 8-дюймовый дисплей с частотой обновления 120 Гц и VRR. Оригинальная модель, напомним, оснащается 16-ядерным и 22-поточным Core Ultra 7 155H с частотой до 4,8 ГГц, а также 7-дюймовым дисплеем с частотой обновления 120 Гц и поддержкой VRR. Ёмкость батареи новой MSI Claw 8 AI Plus выросла с 53 до 80 Вт·ч. Батарея такой же ёмкости используется в обновлённой приставке Asus ROG Ally X. Для Claw 8 AI Plus также заявляется наличие двух портов USB4 с поддержкой Thunderbolt 4 (USB-C). MSI также отмечает, что улучшила у Claw 8 AI Plus отзывчивость кнопок LB/RB. MSI также представила оригинальную MSI Claw на базе Meteor Lake в новом оформлении Claw x Fallout. MSI представила материнские платы MAG X870 Tomahawk WIFI и PRO X870-P WIFI для Ryzen 9000

03.06.2024 [22:11],

Николай Хижняк

Компания MSI представила в рамках выставки Computex 2024 материнские платы MAG X870 Tomahawk WIFI и PRO X870-P WIFI. Обе использует новейший чипсет AMD X870 и предназначены для процессоров Ryzen 9000, Ryzen 8000 и Ryzen 7000. К сожалению, в подробные технические подробности представленных материнских плат производитель пока не вдаётся. Компания лишь отмечает, что модель MAG X870 Tomahawk WIFI оснащена новыми механизмами EZ PCIe Release и EZ PCIe Clip II для упрощения установки и демонтажа видеокарт, а также твердотельных NVMe-накопителей. Снять массивную видеокарту, установленную в слот PCIe 5.0 x16, с помощью механизма EZ PCIe Release можно нажатием всего одной кнопки.  В свою очередь, EZ PCIe Clip II представляет собой безвинтовой механизм крепления SSD. При установке накопителя достаточно лишь поместить его посадочный вырез рядом со специальным штырьком на материнской плате и нажать на последний. При демонтаже SSD достаточно лишь просто немного потянуть этот штырёк на себя и чуть влево.  Компания также отмечает, что все материнские платы на чипсете X870 обладают поддержкой интерфейса PCIe 5.0 для видеокарт и NVMe-накопителей, имеют поддержку USB4 (40 Гбит/с). Платы MAG X870 Tomahawk WIFI и PRO X870-P WIFI также оснащены 5-гигабитными сетевыми адаптерами, поддержкой Wi-Fi 7 (с простым креплением антенн) и Bluetooth 5.4. MSI готовит гигантскую видеокарту GeForce RTX 4090 Suprim Fuzion со встроенной СЖО без внешнего радиатора

28.05.2024 [15:18],

Николай Хижняк

Компания MSI представит на грядущей выставке Computex 2024 гигантскую видеокарту GeForce RTX 4090 Suprim Fuzion. Толщина ускорителя составляет 4,5 слота расширения. Такой размер видеокарты объясняется тем, что производитель использует в ней гибридную систему охлаждения, состоящую из воздушного кулера и замкнутой СЖО.

Источник изображений: Allround-PC Изображениями будущей новинки поделился портал Allround-PC. За основу новинки была взята модель GeForce RTX 4090 Suprim. Толщина системы охлаждения была увеличена с 3,5 до 4,5 слота расширения, а вместе с тем количество вентиляторов сократилось с трёх до двух. Отмечается, что в составе видеокарты используется инновационная система жидкостного охлаждения. В отличие от прочих видеокарт с СЖО, у которых водоблок подключается к внешнему радиатору, данная модель полагается на встроенный радиатор. С одной стороны, такая конструкция значительно экономит пространство внутри системного блока. С другой стороны, это существенно увеличивает толщину самой видеокарты. Под воздушным кулером GeForce RTX 4090 Suprim Fuzion находится помпа, окружённая небольшими медными радиаторами, которые, вероятно, отвечают за охлаждение подсистемы памяти ускорителя. MSI заявляет, что гибридная система охлаждения на 15 % эффективнее традиционной воздушной. «Видеокарта построена на кастомной печатной плате и оснащена гибридной системой жидкостного охлаждения, спрятанной под кожухом воздушного охлаждения с двумя вентиляторами. Такая конструкция обеспечивает 15-процентное превосходство в эффективности охлаждения по сравнению с обычными воздушными СО. Благодаря укороченным на 90 % трубкам для подачи жидкости эффективность этой системы охлаждения на 10 % выше по сравнению с традиционными конструкциями СЖО. В то же время герметичный корпус СЖО исключает необходимость дозаправки или замены охлаждающей жидкости, а также постоянного обслуживания», — сообщает Allround-PC. Подробности о новинке, включая ее технические характеристики, мы, вероятно, сможем узнать в ходе выставки Computex, которая будет проходить в начале июня. MSI захотела оснащать настольные ПК ноутбучными модулями памяти CAMM2

23.05.2024 [19:31],

Николай Хижняк

Для людей, не желающих видеть внутри системного блока ПК множество висящих проводов, компания MSI выпускает специальную серию материнских плат Project Zero с разъёмами на тыльной стороне, что позволяет скрыть большинство кабелей питания. Судя по всему, на этом развитие серии не остановится. MSI рассматривает возможность оснащения материнских плат Project Zero модулями памяти нового формата CAMM2, изначально разработанными для ноутбуков.

Источник изображений: MSI Берущие начало из проприетарной разработки компании Dell модули оперативной памяти CAMM2 и LPCAMM2 были изначально созданы для использования в составе тонких и лёгких ноутбуков. Их основными преимуществами над стандартными модулями SO-DIMM и U-DIMM являются компактность, а также более высокая плотность и скорость памяти. При этом CAMM2 и LPCAMM2 сохраняют модульность, то есть возможность обновления. На рынке уже появились первые ноутбуки, которые оснащаются модулями памяти LPCAMM2, в которых используется энергоэффективная памяти LPDDR5X. MSI рассматривает возможность использования модулей CAMM2 с настольными материнскими платами, а в перспективе также и энергоэффективных модулей LPCAMM2. Для реализации идеи она обратилась с предложением о сотрудничестве к Kingston Technology. Последняя ведёт разработку новой серии модулей ОЗУ Fury Impact CAMM2. Подробностей пока нет, но рассматривается возможность выпуска модулей памяти почти всех объёмов (32, 48, 64 и 96 Гбайт) с поддержкой большинства популярных стандартов памяти DDR5 — от DDR5-6000 до DDR5-8000. MSI укомплектовала видеокарту GeForce RTX 4060 Ti Gaming Slim Monster Hunter Edition геймпадом

11.05.2024 [17:03],

Павел Котов

В январе MSI анонсировала серию игровых систем и комплектующих по мотивам серии Monster Hunter. Среди них значилась видеокарта GeForce RTX 4060 Ti в новом цветовом исполнении — теперь компания объявила, что она будет поставляться в комплекте с игровым контроллером MSI Force GC30 Monster Hunter.

Источник изображений: msi.com Видеокарта основана на серии Gaming Slim, предлагая двухслотовое исполнение и три вентилятора Torx 5.0 — кулер Tri Frozr 3. Этот кулер имеет медное основание которое крепится к памяти и графическому процессору, располагая тремя тепловыми трубками. Кулер также поддерживает бесшумный режим работы — это значит, что при падении температуры до определённого уровня вентиляторы перестают вращаться. Точного значения температуры MSI не привела.  Тактовая частота MSI GeForce RTX 4060 Ti Gaming Slim Monster Hunter Edition составляет 2535 МГц, что соответствует штатному показателю в исполнении Nvidia. В приложении MSI Center — тоже со специальным скином Monster Hunter — можно установить разгон до 2550 МГц, то есть на 0,6 % быстрее. В серию Monster Hunter от MSI вошли также имеющие специальное исполнение корпус настольного компьютера, монитор, игровой ноутбук, материнская плата СЖО и некоторые другие аксессуары.  Не прошло и года: системы на AMD Zen 2 получили прошивки, устраняющие уязвимость Zenbleed

03.05.2024 [01:11],

Анжелла Марина

Производители наконец начали выпускать обновления BIOS для материнских плат, предназначенных для процессоров AMD Ryzen на архитектуре Zen 2, которые закрывают уязвимость Zenbleed. О данной бреши в безопасности стало известно ещё в июле прошло года. Она затрагивает процессоры на архитектуре Zen 2 и позволяет удалённо воровать пароли и другую информацию.

Источник изображения: AMD Компания MSI выпустила обновления BIOS для материнских плат, направленные на устранение уязвимости безопасности Zenbleed в процессорах AMD Ryzen 4000. Новая прошивка на базе AGESA 1.2.0.Ca закрывает угрозу среднего уровня CVE-2023-20593, которая теоретически может предоставить злоумышленникам доступ к конфиденциальным данным, сообщает Tom's Hardware. Обновления доступны для большинства материнских плат MSI на чипсете X570, а также некоторых моделей на системной логике AMD 400-й серии. Конкретные детали уязвимости Zenbleed не разглашаются (по понятным причинам), однако AMD утверждает, что она может сработать лишь при определенном стечении микроархитектурных обстоятельств. Несмотря на то, что обновление нацелено на APU Ryzen 4000, сама уязвимость присутствует во всех процессорах на Zen 2. Как выяснилось, ранее AMD уже устранила её в CPU Ryzen 3000 с помощью микрокода AGESA 1.2.0.C и 1.0.0.B, выпустив также исправления для Threadripper, EPYC и некоторых мобильных чипов Ryzen 4000-7000. Единственной оставшейся незащищённой платформой Zen 2 остаются встраиваемые процессоры AMD Ryzen Embedded V2000. Для них запланирован выход прошивки EmbeddedPi-FP6 1.0.0.9 AGESA в ближайшее время. По заявлению AMD, новое обновление безопасности не повлияет на производительность. Однако ранее тесты показали, что устранение уязвимости Zenbleed может привести к падению скорости работы системы на величину до 15 % в некоторых приложениях. Еще раз отметим, проблема затрагивает исключительно чипы Zen 2. Владельцам CPU других архитектур, таких как Zen+ или Zen 3, обновлять BIOS не требуется. |