|

Опрос

|

реклама

Быстрый переход

Microsoft спасёт старые ПК от просроченных сертификатов Secure Boot, незаметно обновив их в Windows 11

10.02.2026 [23:14],

Николай Хижняк

Microsoft автоматически заменит сертификаты безопасности на уровне загрузки на устройствах Windows до истечения срока их действия в конце этого года. Согласно сообщению в блоге Microsoft, новые сертификаты Secure Boot будут распространяться в рамках регулярных обновлений операционной системы Windows 11.

Источник изображения: Microsoft Функция Secure Boot была представлена в 2011 году для защиты систем от любых несанкционированных изменений в процессе загрузки, позже став одним из требований к оборудованию для Windows 11. Спустя 15 лет срок действия сертификатов Secure Boot истечёт в период с июня по октябрь 2026 года. Новая партия сертификатов была выпущена в 2023 году и уже поставляется со многими новыми устройствами на базе Windows, проданными с 2024 года, но более старое оборудование потребует обновления. «По мере развития криптографической безопасности сертификаты и ключи необходимо периодически обновлять для поддержания надежной защиты. Удаление старых сертификатов и внедрение новых — это стандартная отраслевая практика, которая помогает предотвратить превращение устаревших учётных данных в уязвимое место и обеспечивает соответствие платформ современным требованиям безопасности», — сообщил представитель Microsoft Нуно Коста (Nuno Costa) в блоге компании. Коста говорит, что хотя ПК «продолжат нормально функционировать» с просроченным сертификатом, их уровень безопасности «ухудшится», что может ограничить будущие обновления на уровне загрузки и вызвать проблемы совместимости с новым оборудованием или программным обеспечением. Новые сертификаты Secure Boot начали распространяться с обновлением Windows 11 KB5074109 в прошлом месяце. Новые сертификаты будут установлены автоматически и не потребуют дополнительных действий от подавляющего большинства пользователей Windows 11. Microsoft заявляет, что некоторые специализированные системы, такие как серверы или устройства IoT, могут проходить через другие процессы обновления и что для «некоторой части устройств» может потребоваться отдельное обновление прошивки от сторонних производителей. Петя вернулся: обнаружен опасный вирус-вымогатель HybridPetya, который обходит UEFI Secure Boot

13.09.2025 [19:28],

Павел Котов

Эксперты компании ESET обнаружили новый вирус-вымогатель, которому присвоили название HybridPetya — он напоминает уже известные варианты Petya/NotPetya, но при этом обладает способностью обходить механизм безопасной загрузки в системах с UEFI, эксплуатируя уже исправленную в этом году уязвимость.

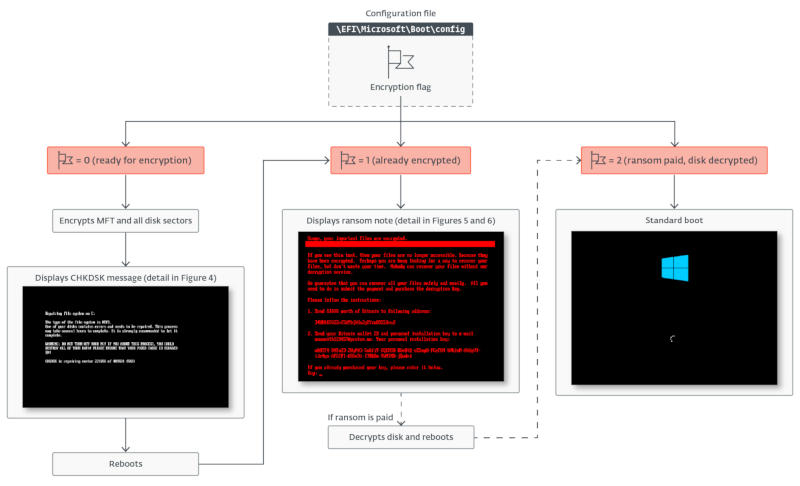

Источник изображений: welivesecurity.com Образцы HybridPetya были загружены на платформу VirusTotal в феврале 2025 года. Вирус устанавливает вредоносное приложение в системный раздел EFI. Установщик вносит изменения в загрузчик UEFI, чтобы внедрить буткит. Это вызывает «синий экран смерти» (BSoD) — сбой в системе гарантирует, что после перезагрузки буткит автоматически запустится, и начнётся процесс шифрования. Вирус включает в себя два компонента: установщик и буткит, то есть вредонос, который исполняется ещё до загрузки операционной системы. Буткит отвечает за загрузку конфигурации и проверяет статус шифрования, который может принимать три значения:

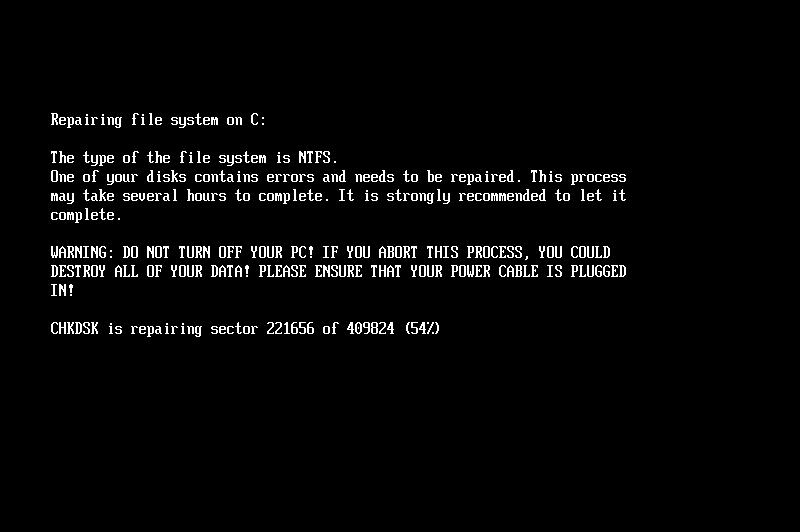

Если значение равно «0», буткит меняет его на «1» и шифрует файл «\EFI\Microsoft\Boot\verify» алгоритмом Salsa20, используя указанные в конфигурации ключ и одноразовый код. Он также создаёт файл «\EFI\Microsoft\Boot\counter» в системном разделе EFI, после чего шифрует файл Master File Table (MFT), содержащий метаданные всех файлов в разделе формата NTFS, а затем и остальные данные всех разделов NTFS; файл «counter» используется для отслеживания уже зашифрованных кластеров диска. В это время пользователю выводится имитация экрана CHKDSK — у жертвы создаётся иллюзия, что система исправляет ошибки на диске.

Имитация экрана CHKDSK Если буткит обнаруживает, что диск зашифрован, то есть статус шифрования равен «1», он выводит жертве сообщение с требованием выкупа — $1000 в биткоинах на указанный адрес кошелька. Сейчас кошелёк пуст, хотя с февраля по май 2025 года на него поступили $183,32. На том же экране есть поле для ввода ключа, который жертва покупает у оператора вируса. Если его ввести, буткит пытается расшифровать файл «\EFI\Microsoft\Boot\verify»; если указан правильный ключ, статусу шифрования присваивается значение «2», и начинается расшифровка; на первом этапе считывается содержимое файла «\EFI\Microsoft\Boot\counter». Когда количество расшифрованных кластеров достигает значения из файла «counter», процесс расшифровки останавливается; при расшифровке файла MFT показывается текущий статус всего процесса. На этапе расшифровки также из созданных ранее резервных копий восстанавливаются легитимные загрузчики: «\EFI\Boot\bootx64.efi» и «\EFI\Microsoft\Boot\bootmgfw.efi». По окончании процесса жертве предлагают перезагрузить компьютер.

Схема работы HybridPetya Некоторые варианты HybridPetya эксплуатируют уязвимость CVE-2024-7344 (рейтинг 6,7 из 10) в приложении Reloader UEFI (файл «reloader.efi»), позволяющую запускать удалённое выполнение кода в обход безопасной загрузки. Для маскировки буткит переименовывает файл приложения в «bootmgfw.efi» и загружает файл «cloak.dat» с зашифрованным XOR кодом буткита. Когда во время загрузки запускается переименованный в «bootmgfw.efi» файл, он ищет «cloak.dat» в системном разделе EFI и «загружает из него встроенное приложение UEFI крайне небезопасным способом, полностью игнорируя все проверки целостности, тем самым обходя UEFI Secure Boot», отметили в ESET. Microsoft закрыла эту уязвимость в январе 2025 года. В отличие от варианта NotPetya, который просто уничтожает данные, HybridPetya позволяет их восстановить: заплатив выкуп, жертва получает от оператора уникальный ключ, на основе которого формируется ключ для расшифровки данных. Свидетельств того, что HybridPetya использовался на практике, экспертам ESET обнаружить не удалось — есть версия, что это исследовательский проект, не имеющий цели заработка на противоправной деятельности. Тем не менее, его появление свидетельствует, что обойти UEFI Secure Boot не просто возможно — такие средства распространяются и становятся всё более привлекательными как для исследователей, так и для злоумышленников, заключили в ESET. Ошибка в прошивке UEFI ставит под угрозу безопасную загрузку Windows, но уже вышло обновление

12.06.2025 [06:40],

Анжелла Марина

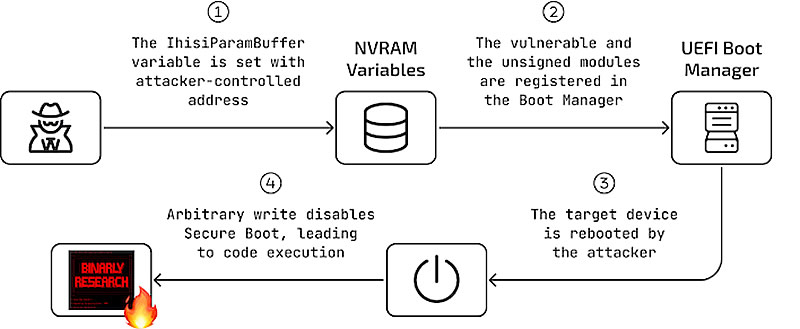

Исследователи из компании Binarly обнаружили опасную уязвимость в механизме безопасной загрузки (Secure Boot), которая позволяет злоумышленникам отключать защиту и запускать вредоносный код до загрузки операционной системы. Проблема, получившая идентификатор CVE-2025-3052, связана с подписанным UEFI-модулем, используемым для обновления BIOS.

Источник изображения: Muha Ajjan / Unsplash Уязвимость затрагивает модуль, изначально разработанный для защищённых устройств DT Research, но подписанный доверенным сертификатом Microsoft UEFI CA 2011. Поскольку этот сертификат используется в большинстве современных систем, включая загрузчик Linux shim (маленький, но важный компонент загрузочного процесса), уязвимый код может выполняться на огромном количестве компьютеров, отмечает HotHardware. Проблема возникает из-за некорректной обработки переменной NVRAM с именем IhisiParamBuffer. Модуль использует её содержимое как указатель памяти без проверки, позволяя атакующему получить контроль над памятью и полностью отключить протокол Secure Boot. Это открывает путь для скрытых буткитов (вредоносные программы, модифицирующие загрузочный сектор), которые работают на уровне прошивки и остаются невидимыми для антивирусов и систем мониторинга.

Источник изображения: Binarly По данным Binarly, уязвимость затронула не только один модуль. Microsoft в ходе совместного исследования выявила как минимум 14 проблемных компонентов. Однако всё не так плохо, ибо уже вышло исправление в рамках июньского обновления Patch Tuesday 2025 года, которое включает обновлённый список отзыва (dbx), блокирующий выполнение опасных модулей. Специалисты рекомендуют установить последние обновления Windows, поскольку именно через них осуществляется актуализация списка dbx. Без этого хакер, получивший административные права, может отключить Secure Boot и установить вредоносное ПО, удаление которого потребует полного форматирования диска и сброса параметров UEFI. Android 16 превратит украденный смартфон в бесполезный «кирпич»

15.05.2025 [08:34],

Вячеслав Ким

Компания Google анонсировала значительное усиление системы защиты смартфонов на платформе Android от кражи. Обновление функции Factory Reset Protection («Защита от сброса настроек») появится в рамках релиза Android 16 в июне 2025 года. Основная цель нововведения — сделать украденные смартфоны практически бесполезными для перепродаж злоумышленниками.  В рамках мероприятия The Android Show: I/O Edition, прошедшего на этой неделе, Google продемонстрировала новый механизм, который полностью блокирует смартфон в случае несанкционированной попытки сбросить настройки. Если система обнаружит подозрительный сброс настроек или попытки обойти защиту, устройство полностью теряет функциональность. Разблокировать телефон сможет только настоящий владелец с помощью последнего используемого пароля или учётной записи Google, привязанной к устройству. Технические детали реализации обновлённой защиты пока не раскрываются. Однако Google опубликовала скриншот, демонстрирующий уведомление, появляющееся после неудачной аутентификации при попытке несанкционированного сброса настроек. Пока неизвестно, включена ли новая функция в текущую версию Android 16 Beta 4.1, выпущенную ранее в этом месяце, или она появится только в стабильном релизе с ближайшим квартальным обновлением. Вместе с этим, в Android 16 будет представлен новый интерфейс Material 3 Expressive, предназначенный для улучшения удобства использования, особенно для пожилых пользователей. Дизайн-система охватит все стандартные приложения, в том числе полностью обновлённое приложение «Часы». Google уже несколько лет последовательно усиливает меры безопасности мобильной платформы Android, стараясь сократить число краж смартфонов, снизить их привлекательность для перепродажи и защитить персональные данные пользователей. Уязвимость Spectre вернулась в процессоры Intel и замедлила старые ПК

14.05.2025 [07:29],

Вячеслав Ким

Компания Intel 1 мая 2025 года выпустила обновление микрокода для процессоров серий Raptor Lake и Raptor Lake Refresh после обнаружения новой уязвимости, связанной с ранее известной проблемой Spectre. Исследователи из швейцарского университета ETH Zurich выявили, что ошибка затрагивает процессоры Intel, начиная с поколения Skylake (2018 год).  Обнаруженная уязвимость вновь позволяет злоумышленникам использовать технику инъекций команд ветвления («branch privilege injection») для доступа к защищённой информации, хранящейся в памяти компьютера. В компании Intel сообщили, что выпущенное обновление успешно закрывает эту проблему, однако оно негативно влияет на производительность старых процессоров. Согласно данным исследователей из ETH Zurich, обновление микрокода замедлит работу процессоров Alder Lake примерно на 2,7 %, Skylake (Coffee Lake Refresh) — на 1,6 %, а наибольшее падение производительности ожидает владельцев чипов 11-го поколения Rocket Lake — на 8,3 %. В Intel при этом подчеркнули, что снижение производительности у большинства моделей останется в пределах естественных колебаний. В официальном заявлении представители Intel поблагодарили исследователей ETH Zurich за координированное раскрытие уязвимости, уточнив, что на текущий момент неизвестны случаи её реального использования хакерами. Компания также рекомендовала всем пользователям обновить систему через Windows Update или официальные прошивки производителя устройств. Уязвимости класса Spectre и Meltdown впервые были обнаружены в 2018 году и с тех пор периодически возвращаются, вынуждая производителей процессоров и операционных систем регулярно выпускать исправления. Эти ошибки имеют особое значение для индустрии, так как напрямую влияют на безопасность данных пользователей и требуют постоянного внимания со стороны разработчиков аппаратного и программного обеспечения. Dr.Web отмечает 33 года: скидка 20 % на Dr.Web Security Space в честь дня рождения легендарного антивируса

22.04.2025 [10:00],

Андрей Созинов

22 апреля 2025 года российский разработчик антивирусного программного обеспечения — компания «Доктор Веб» — отмечает 33-летие антивируса Dr.Web. В честь этой знаменательной даты пользователи получают подарок: скидку 20 % на лицензию Dr.Web Security Space для 1 персонального компьютера сроком на 3 года. Акция продлится с 22 по 29 апреля 2025 года включительно.  Антивирус Dr.Web был создан в 1992 году, став одним из первых антивирусов в мире. За более чем три десятилетия существования продукт прошёл путь от антивирусного сканера до мощного комплексного решения по защите от всех типов цифровых угроз. Благодаря собственным технологиям детектирования и лечения вредоносного ПО, Dr.Web завоевал доверие миллионов пользователей. Dr.Web Security Space — это современное решение для комплексной защиты персональных компьютеров (Windows, Linux. macOS). Продукт объединяет в себе новейшие технологии противодействия вирусам, троянам, шпионским и рекламным программам, фишинговым сайтам и другим интернет-угрозам. Преимущества Dr.Web Security Space:

Dr.Web Security Space — это ваша уверенность в безопасности. Оплачивайте онлайн-покупки, общайтесь с друзьями в соцсетях, смотрите видео и трансляции, загружайте приложения — все это безопасно с Dr.Web. С 22 по 29 апреля Dr.Web Security Space можно приобрести по праздничной цене — всего за 2959,2 рублей вместо 3699 рублей. Не упустите возможность защитить свой компьютер или ноутбук надолго и по выгодной цене! Приложения для слежки допустили слив личных данных миллионов людей по всему миру

21.02.2025 [06:30],

Анжелла Марина

Эксперты по кибербезопасности раскрыли масштабную утечку данных в приложениях-трекерах Cocospy и Spyic, связанную с китайскими разработчиками и затрагивающую миллионы пользователей. Эти приложения предназначены для скрытого мониторинга смартфонов, относятся к категории сталкерского ПО и позволяют злоумышленникам собирать данные жертв — сообщения, фотографии, звонки и другую информацию.

Источник изображения: Kandinsky Из-за выявленного бага личные данные миллионов пользователей, включая электронные адреса тех, кто установил эти приложения, оказались доступны в публичном пространстве. Исследователь, выявивший уязвимость, собрал 1,81 млн электронных адресов пользователей Cocospy и 880 тысяч адресов пользователей Spyic. Как пишет TechCrunch, эти данные переданы Трою Ханту (Troy Hunt), создателю сервиса Have I Been Pwned, где их добавили в базу утечек. В общей сложности выявлено 2,65 млн уникальных адресов. Сталкерское ПО, включая Cocospy и Spyic, часто продаётся под видом родительского или корпоративного контроля, но на практике используется для нелегального слежения за бизнес-партнёрами и другими людьми. TechCrunch выяснил, что обе программы связаны с китайским разработчиком приложений 711.icu, сайт которого сейчас не работает. Cocospy и Spyic маскируются под системные приложения на Android, а данные пользователей передаются через серверы Amazon Web Services и Cloudflare. Анализ сетевого трафика показал, что серверы периодически отвечают на запросы сообщениями на китайском языке. Для установки подобных приложений обычно требуется физический доступ к устройству Android, часто со знанием пароля этого устройства. В случае с iPhone и iPad сталкерское ПО может получить доступ к данным устройства без физического доступа через облачное хранилище Apple iCloud, что, правда, потребует использования украденных учётных данных Apple. Предлагается способ определения наличия в смартфоне этих приложений и их удаления. На Android устройствах Cocospy и Spyic можно выявить, набрав ✱✱001✱✱ на клавиатуре телефона. Также можно найти их непосредственно через настройки системы. Пользователям iPhone и iPad рекомендуется проверить настройки Apple ID, включить двухфакторную аутентификацию и убедиться, что в учётной записи нет незнакомых данных. Для Android полезной функцией будет активация Google Play Protect. Стоит сказать, что любые шпионские приложения запрещены в официальных магазинах приложений и требуют физического доступа к устройству для установки. Установка таких приложений является противозаконной и влечёт за собой правовые последствия, так как нарушает персональную конфиденциальность. Феномен DeepSeek не заставит разработчиков ИИ тратить меньше денег на чипы Nvidia, считают эксперты

20.02.2025 [11:49],

Алексей Разин

Откровения вокруг китайского стартапа DeepSeek, предположительно создавшего передовую языковую модель со значительно меньшими затратами по сравнению с западными конкурентами, заставил многих инвесторов понервничать. Представители Wedbush, однако, убеждены в готовности компаний и дальше тратить приличные деньги на ускорители Nvidia Blackwell.

Источник изображения: Nvidia Напомним, что тезис «ИИ-скептиков» в свете прорыва DeepSeek подразумевал, что способность разработчиков больших языковых моделей обходиться более слабыми аппаратными ресурсами снизит спрос на дорогое и передовое «железо» Nvidia. Аналитики Wedbush Securities убеждены, что этого не произойдёт. По итогам очередной регулярной поездки по Азии и общения с поставщиками электроники они утверждают, что никто из желающих развивать свою ИИ-инфраструктуру не намерен снижать темпы расширения профильных мощностей после шумихи вокруг DeepSeek. В случае с продукцией Nvidia семейства Blackwell спрос всё равно продолжает сильно превышать предложение. «Никто из клиентов Nvidia не хочет потерять своё место в очереди за чипами этой марки следующего поколения», — поясняют авторы аналитической записки. По оценкам Wedbush, в текущем году от 10 до 15 % всех бюджетов компаний в сфере информационных технологий будут направляться на покрытие потребностей в сегменте ИИ. Капитальные затраты семи крупнейших компаний технологического сектора в совокупности могут вырасти примерно в полтора раза до $325 млрд. Многие компании в этом году только ускорят внедрение искусственного интеллекта, как утверждают представители Wedbush. Спрос на Apple iPhone 16 пока немного опережает ожидания

02.12.2024 [04:49],

Алексей Разин

Некоторые опросы общественного мнения показывают, что iPhone не так часто становятся подарком, как iPad или Apple Watch, но именно смартфоны до сих пор определяют половину выручки компании, поэтому статистика их продаж важна для бизнеса Apple в целом. Аналитики Wedbush Securities утверждают, что спрос на смартфоны семейства iPhone 16 пока как минимум оправдывает их ожидания.

Источник изображения: Apple Новинки Apple в этом сегменте вышли на рынок в конце сентября, но многие эксперты единодушно говорили, что их успех будет зависеть от темпов экспансии комплекса функций Apple Intelligence. По мнению представителей Wedbush, состояние спроса на iPhone 16 можно охарактеризовать как соответствующее ранним прогнозам или даже немного превосходящее их. Поскольку Apple Intelligence ещё не вышла во многих странах, включая Китай, в соответствующих регионах это событие должно стать катализатором продаж новейшего поколения смартфонов марки. Выход iOS 18.2 с точки зрения стимулирования спроса на iPhone 16 гораздо важнее, чем выход iOS 18.1, поскольку более свежее по времени обновление как минимум обеспечивает реализацию интеграции голосового интерфейса Siri с чат-ботом ChatGPT. Сторонние разработчики приложений смогут создавать на платформе iOS 18.2 сотни программных решений для работы с ИИ в ближайшие месяцы, и в целом цикл спроса на подобные функции для Apple растянется на несколько лет. Выход iOS 18.2 запланирован на начало текущего месяца. Если учесть, что в мире накопилось около 300 млн iPhone, нуждающихся в замене на более новые по признаку возраста более четырёх лет, и примерно 100 млн из них находятся в Китае, то Apple ожидает достаточно длинный цикл обновления, подкреплённый стабильным спросом на iPhone 16. Выручка компании в целом будет расти в течение ближайших 12 или 18 месяцев, как резюмируют эксперты Wedbush. Уязвимость PKfail в Secure Boot оказалась более распространённой, чем ожидалось

19.09.2024 [06:39],

Дмитрий Федоров

Масштабная уязвимость в системе безопасности Secure Boot, получившая название PKfail, оказалась гораздо более распространённой, чем предполагалось ранее. Проблема, названная PKfail, затрагивает банкоматы, платёжные терминалы, медицинские устройства, игровые консоли, корпоративные серверы и даже машины для голосования. Использование тестовых ключей платформы в производственных системах на протяжении более 10 лет поставило под угрозу безопасность устройств от ведущих производителей отрасли.

Источник изображения: geralt / Pixabay Исследователи компании Binarly обнаружили, что количество моделей устройств, использующих скомпрометированные тестовые ключи платформы, возросло с 513 до 972. Среди затронутых производителей — Acer, Dell, Gigabyte, Intel, Supermicro, Aopen, Fornelife, Fujitsu, HP и Lenovo. Ключи, помеченные фразами «DO NOT TRUST» (НЕ ДОВЕРЯТЬ) в сертификатах, никогда не предназначались для использования в промышленных системах, однако оказались внедрены в сотни моделей устройств. Платформенные ключи формируют криптографический якорь доверия (root-of-trust anchor) между аппаратным обеспечением и прошивкой. Они являются фундаментом для Secure Boot — отраслевого стандарта, обеспечивающего криптографическую защиту в предзагрузочной среде устройства. Интегрированный в UEFI (Unified Extensible Firmware Interface), Secure Boot использует криптографию с открытым ключом для блокировки загрузки любого кода, не подписанного предварительно одобренной цифровой подписью. Компрометация этих ключей подрывает всю цепочку безопасности, установленную Secure Boot. Ситуация усугубилась после публикации в 2022 году на GitHub закрытой части одного из тестовых ключей. Это открыло возможность для проведения сложных атак с внедрением руткитов в UEFI устройств, защищённых Secure Boot. Количество моделей, использующих этот конкретный скомпрометированный ключ, выросло с 215 до 490. Всего исследователи выявили около 20 различных тестовых ключей, четыре из которых были обнаружены недавно. Анализ 10 095 уникальных образов прошивок, проведённый с помощью инструмента Binarly, показал, что 8 % (791 образ) содержат непроизводственные ключи. Проблема затрагивает не только персональные компьютеры, но и медицинские устройства, игровые консоли, корпоративные серверы и критически важную инфраструктуру. Ранее все обнаруженные ключи были получены от компании AMI, одного из трёх основных поставщиков комплектов средств разработки (SDK) программного обеспечения (ПО), которые производители устройств используют для настройки прошивки UEFI, чтобы она работала на их конкретных аппаратных конфигурациях. С июля Binarly обнаружил ключи, принадлежащие конкурентам AMI — компаниям Insyde и Phoenix. Binarly также обнаружила, что следующие три производителя также продают устройства, пострадавшие от PKfail:

Уязвимости присвоены идентификаторы CVE-2024-8105 и VU#455367. PKfail не представляет угрозы для устройств, не использующих Secure Boot, но подрывает безопасность систем, где эта защита обязательна — например, у государственных подрядчиков и в корпоративных средах. Microsoft сломала ПК с двойной загрузкой Windows и Linux в последнем обновлении безопасности

21.08.2024 [18:08],

Павел Котов

С последним ежемесячным обновлением безопасности Microsoft посеяла хаос на ПК с двойной загрузкой Windows и Linux. Оно было призвано исправить двухлетнюю уязвимость в загрузчике с открытым исходным кодом GRUB, не затронув компьютеры с двумя ОС, но апдейт всё-таки стал мешать системам семейства Linux нормально загружаться.

Источник изображения: BoliviaInteligente / unsplash.com Пользователи, у которых на одной машине установлены Windows и Linux, начали жаловаться, что при попытке загрузить вторую систему стали выводиться сообщения о «нарушении политики безопасности», или что «что-то всерьёз пошло не так». Ошибки зафиксированы в работе дистрибутивов Ubuntu, Debian, Linux Mint, Zorin OS и Puppy Linux. Обновление было призвано устранить уязвимость, которая позволяла хакерам обходить Secure Boot — защиту от запуска вредоносного ПО до загрузки ОС, которая широко применяется в Windows и дистрибутивах Linux. Microsoft обещала, что обновление заблокирует уязвимые загрузчики Linux, способные повлиять на безопасность Windows, но не будет применяться к ПК с двойной загрузкой, поэтому оно «не должно влиять на эти системы». Комментариев от Microsoft о неполадках в последнем обновлении не поступало, но пользователи Ubuntu уже нашли решающий проблему обходной путь. Необходимо отключить Secure Boot в BIOS, войти в учётную запись пользователя Ubuntu и через терминал удалить политику Microsoft SBAT (Secure Boot Advanced Targeting). Microsoft использует Secure Boot уже много лет, и поддержка этого протокола необходима для работы Windows 11 для защиты от руткитов BIOS. Правда, за последние годы в Secure Boot было обнаружено множество уязвимостей, а недавно выяснилось, что протокол скомпрометирован на большом числе ПК. Secure Boot оказалась скомпрометирована на более чем 200 моделях ПК крупных производителей, и это только начало

26.07.2024 [16:38],

Павел Котов

Эксперты по вопросам кибербезопасности компании Binarly обнаружили, что используемый в прошивках UEFI протокол Secure Boot скомпрометирован на более чем 200 моделей ПК и серверов крупнейших мировых производителей. Причиной проблемы называется безответственное отношение производителей к управлению криптографическими ключами, обеспечивающими защиту Secure Boot.

Источник изображения: Pete Linforth / pixabay.com Технология Secure Boot стала отраслевым стандартом в 2012 году, когда сформировалось понимание, что может появиться вредоносное ПО, способное заражать BIOS —набор низкоуровневых микропрограмм, которые выполняются до загрузки операционной системы. Накануне исследователи из компании Binarly объявили, что протокол Secure Boot полностью скомпрометирован на более чем 200 моделях компьютеров, выпускаемых под марками Acer, Dell, Gigabyte, Intel и Supermicro, потому что в 2022 году в одном из репозиториев GitHub был скомпрометирован криптографический ключ, обеспечивающий доверие между аппаратной частью компьютера и работающей на ней прошивкой. Исследователи Binarly обнаружили утечку в январе 2023 года. Вскоре стало ясно, что под угрозой ещё более 300 моделей компьютеров от практически всех крупных производителей — был обнаружен ещё 21 ключ с пометками «DO NOT SHIP» («не отгружать») и «DO NOT TRUST» («не доверять»). Эти ключи созданы компанией AMI (American Megatrends Incorporated) — одним из трёх крупнейших разработчиков ПО, с помощью которого производители оборудования создают собственные прошивки UEFI для конкретных конфигураций. Пометки указывают, что эти ключи не предназначались для использования в серийно выпускаемой продукции — они поставлялись AMI актуальным или потенциальным клиентам для тестирования, но в действительности использовались на продукции в серийном производстве. Проблема коснулась Aopen, Foremelife, Fujitsu, HP, Lenovo и Supermicro.

Источник изображения: Gerd Altmann / pixabay.com Эксперты по безопасности рекомендуют, чтобы эти криптографические ключи были уникальными для каждой линейки продукции или как минимум для каждого производителя. А в идеале их следует даже время от времени менять. В реальности обнаруженные Binarly ключи использовались более чем десятком различных производителей более десяти лет. Идентичные тестовые ключи обнаруживались как в потребительских ПК, так и в серверах; и по меньшей мере один использовался тремя разными производителями. Компания озаглавила своё открытие PKfail, чтобы подчеркнуть неспособность всей отрасли обеспечить должное управление ключами шифрования, в результате чего возникла угроза для всей цепочки поставок. Обход защиты Secure Boot означает возможность запускать любые исполняемые файлы на уязвимой машине ещё до загрузки ОС. Инциденты меньших масштабов отмечались и раньше. В 2016 году в продукции Lenovo был обнаружен ключ AMI с пометкой «DO NOT TRUST» — тогда была зарегистрирована уязвимость CVE-2016-5242. В прошлом году хакеры группировки Money Message похитили два ключа MSI, из-за чего под угрозой оказались 57 моделей ноутбуков компании. Ресурс Ars Technica направил в упомянутые в связи с PKfail компании запросы и получил ответы не от всех. Только в Supermicro заявили, что решили проблему, выпустив обновления BIOS. В Intel, HP, Lenovo и Fujitsu дали очень похожие ответы, отметив, что потенциально уязвимая продукция уже снята с производства, продаж и больше не поддерживается. Полный список уязвимой продукции Binarly опубликовала на GitHub. Миллионы ПК на чипах Intel под угрозой взлома — в прошивке Phoenix UEFI обнаружена опасная уязвимость

25.06.2024 [10:07],

Павел Котов

В прошивках Phoenix UEFI присутствует уязвимость, которая затронула широкий спектр ПК, выпущенных крупнейшими производителями на широком ассортименте процессоров Intel разных поколений. Рекомендовано установить последнюю версию BIOS.

Источник изображения: Thomas / pixabay.com Уязвимость CVE-2024-0762 обнаружена в прошивке Phoenix SecureCore UEFI экспертами по кибербезопасности компании Eclypsium на ноутбуках Lenovo ThinkPad X1 Carbon 7 поколения и X1 Yoga 4 поколения. Дальнейшее её изучение показало, что она затрагивает машины на широком спектре процессоров Intel, включая Alder Lake, Coffee Lake, Comet Lake, Ice Lake, Jasper Lake, Kaby Lake, Meteor Lake, Raptor Lake, Rocket Lake и Tiger Lake — под ударом могут оказаться ПК производства Lenovo, Dell, Acer и HP. Уязвимость связана с ошибкой переполнения буфера в конфигурации Trusted Platform Module (TPM) — она позволяет злоумышленникам повышать привилегии и выполнять код в UEFI. Само наличие TPM для эксплуатации уязвимости не обязательно. Прошивка UEFI считается более безопасной из-за функции Secure Boot, которая поддерживается современными ОС, включая Windows, macOS и Linux. Но, пользуясь ошибками в её реализации, хакеры создают буткиты, такие как BlackLotus, CosmicStrand и MosaicAggressor — они срабатывают на ранних этапах загрузки UEFI и предоставляют потенциальным злоумышленникам низкоуровневый доступ к системе, обнаружить который чрезвычайно сложно. Lenovo начала выпуск обновлений прошивки для затронутых уязвимостью устройств. Пока обновления доступны не для всех моделей, но значительную часть ассортимента компания надеется охватить до конца года. Phoenix Technologies сообщила, что закрыла уязвимость в апреле, а в мае предала огласке информацию о ней. |