⇣ Содержание

|

Опрос

|

реклама

Самое интересное в новостях

Брокер-из-тени, или Шпионское аукцион-шоу

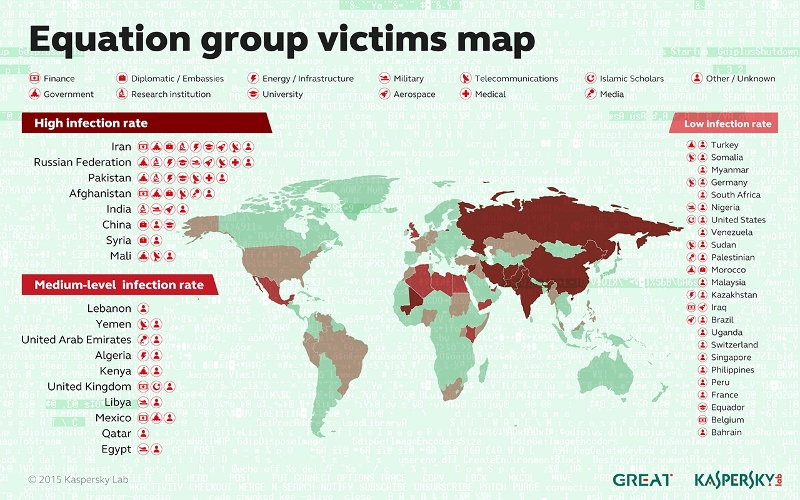

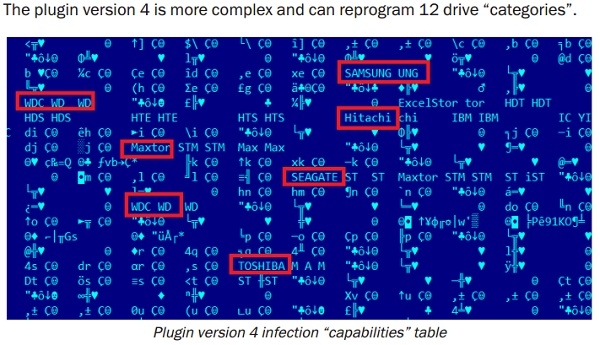

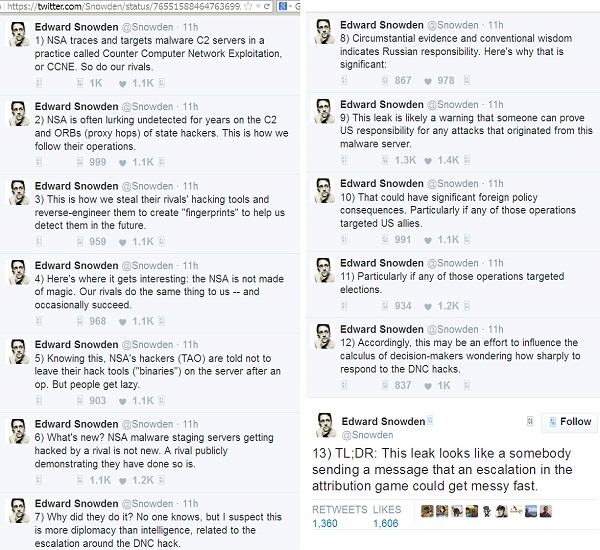

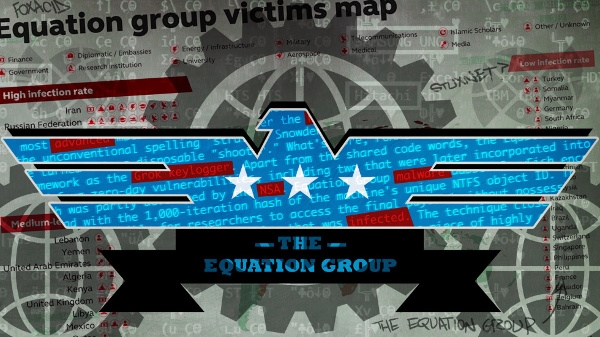

⇡#«Чёрная суббота»В субботу 13-го августа 2016 у Агентства национальной безопасности США случился на редкость отвратительный день. Все остальные, правда, узнали об этом далеко не сразу, а лишь после выходных. В понедельник 15-го числа Микко Хиппонен, известный в мире специалист по компьютерной безопасности и глава финской компании F-Secure, привлек внимание сообщества к весьма чуднóй публикации, одновременно размещенной сразу на нескольких сайтах Интернета неведомо кем, но под именем The Shadow Brokers. .jpg) Необычным в публикации было всё. От комично ломаного английского, напоминающего речь туземцев-дикарей, до чрезвычайно занятных файлов, сопровождавших это послание и предложенных публике для ознакомления в условиях странного аукциона. В переложении на русский начало объявления выглядит примерно так: !!! Вниманию правительственных спонсоров кибер-вооружений и тех, кто на этом наживается !!! Сколько вы заплатить за кибер-вооружения врагов? Не за тех вредоносов, что вы находить в сетях. За полный инструментарий от государственного спонсора – атаки плюс защита? Мы находить кибервооружения, сделанные создателями stuxnet, duqu, flame. Касперский называть их Equation Group. Мы следить за трафиком Equation Group. Мы находить массив исходников Equation Group. Мы хакать Equation Group. Мы находить много, много кибервооружений Equation Group. Вы видеть картинки. Некоторые из файлов Equation Group мы давать вам бесплатно, смотрите. Это хорошее доказательство, не так ли? Вы получать удовольствие!!! Вы взламывать много вещей. Вы обнаруживать много вторжений. Вы писать много слов. Но это не все, самые лучшие файлы мы выставлять на аукцион... Поскольку в мире инфобезопасности всем мало-мальски осведомленным людям известно, что под нейтрально-безликим названием Equation Group на самом деле подразумевается хакерское подразделение АНБ США, то из публикации выходило вот что. Некая абсолютно безвестная прежде группа хакеров-подпольщиков, называющих себя Shadow Brokers, то есть «Теневые брокеры», решила бросить дерзкий вызов всемогущей американской спецслужбе.  Shadow Brokers не только объявила изумленному миру о похищении у АНБ арсенала наиболее ценных их шпионских разработок, но и предложила всем желающим купить это технологическое волшебство – на условиях совершенно дико устроенного аукциона. Когда каждый из потенциальных покупателей шлет продавцам столько биткойнов, сколько готов заплатить, а продавцы присваивают деньги и дожидаются, когда им кто-нибудь заплатит еще больше. Все полученные на этих странных торгах биткойны «теневые брокеры» оставляют себе, когда этот аукцион заканчивать, они будут решать сами, а финальным покупателям, заплатившим больше всех, тайно передадут криптоключ к сотням мегабайт «самых интересных» файлов. Или же – другой вариант – ключ доступа будет открыто опубликован для всех, если общая сумма ставок на торгах достигнет 1 миллиона биткойнов (свыше полумиллиарда долларов согласно текущему курсу)... По набору внешних признаков всё это мероприятие очень походило на шутовское кривлянье или чей-то глупый розыгрыш. Но вот только множество файлов, предоставленных «брокерами» в качестве доказательства – около 300 мегабайт исходных кодов – оказалось действительно суперсекретным хакинг-инструментарием АНБ США. Причем проверили это очень быстро – специалистам понадобилось около суток, чтобы удостовериться в подлинности документов и эффективности шпионских программ в деле. И дабы не только специалистам, но и всем остальным стало понятнее, сколь велики масштабы нового провала для США вообще и для американской разведки в частности, надо хотя бы вкратце дать подробности и пояснения, что же это такое – Equation Group. ⇡#«Всемогущие боги» кибервселеннойВ феврале 2015 года флагманом российской и мировой антивирусной индустрии, компанией Kaspersky Lab, был опубликован большой аналитический отчет о незримой деятельности необычайно мощной силы в мире вредоносных программ. Таинственная команда умельцев получила в отчете имя Equation Group, то есть «Группа Уравнений» – из-за интенсивного применения ими алгоритмов шифрования, продвинутых методов маскирования своей деятельности и массы прочих изощренных технологий.  К началу 2015 в Kaspersky Lab было задокументировано свыше полутысячи историй заражения от Equation Group по меньшей мере в 42 разных странах. Среди наиболее густо зараженных государств оказались Иран, Россия, Пакистан, Афганистан, Индия, Китай и Сирия, но в целом характерные следы инфекции были выявлены практически на всех континентах. Объектами же атак для Equation Group становились правительственные и финансовые, дипломатические и военные структуры страны, транспорт, энергетический и нефтегазовый секторы индустрии, телекоммуникационные фирмы и средства массовой информации, аэрокосмическая индустрия, ядерные исследования и нанотехнологии, ну и так далее. Спектр интересов у этих шпионов чрезвычайно широк. В «Лаборатории Касперского» всегда очень строго следят за тем, чтобы находиться как можно дальше от политики, концентрируясь на технических проблемах инфобезопасности. Поэтому там никогда напрямую не говорят, что Equation Group – это Агентство национальной безопасности США. Но коль скоро все обнаруженные аналитиками факты свидетельствуют, что программы от Equation Group летают как от АНБ, выглядят как от АНБ и действуют как от АНБ, то ни у кого из профессионалов с самого начала не было сомнений, что это АНБ и есть. Как бы оно там ни именовалось, в «Лаборатории Касперского» вполне отчетливо констатировали, что Equation Group – «это такой актер на сцене угроз, который по своему масштабу, в терминах сложности и изощренности своих технологий превосходит все известные прежде угрозы; причем действует эта группа на сцене уже почти два десятилетия»... Поскольку же, помимо мощных средств маскировки, в программные инструменты Equation Group встроен механизм самоуничтожения, исследователи обоснованно предполагают, что на самом деле им удалось поскрести лишь самую верхушку этого айсберга. Так что реальное количество организаций и ведомств, ставших жертвами подобной инфекции, исчисляется как минимум десятками тысяч.  Чрезвычайно длинный перечень почти сверхъестественных технических возможностей, которые демонстрируют шпионские программы Equation Group, свидетельствует как об огромном опыте в подобных делах, так и о практически неограниченных ресурсах их создателей. Для примера, в частности, можно упомянуть такие вещи. Использование виртуальной файловой системы и виртуальной ОС, незримо работающих в зараженном компьютере параллельно с основной операционной системой. Шифрование вредоносных файлов и размещение их во множестве ветвей Windows-реестра, что делало невозможным выявление заражения с помощью стандартного антивирусного ПО. Множество свидетельств компрометации не только Windows-компьютеров, но и Linux-машин, а также Apple-систем, работающих под iOS и OS X. Использование широко разветвленной инфраструктуры для задач C2, то есть «команд и контроля», включающей в себя работу свыше 300 интернет-доменов и сотни серверов. Развитые возможности по заражению, картографированию и автономной работе даже в тех сетях, которые для безопасности физически отделены от Интернета «воздушным зазором» (air gap). Помимо множества установленных соответствий в кодах уже известных программ спецслужб вроде Stuxnet и Flame, с одной стороны, и программ Equation Group — с другой, есть тут еще один очень важный момент – программно-аппаратный. Разработчики этой супер-группы обладают таким инженерным опытом и арсеналом средств, который возможен лишь для организации, щедро финансируемой богатейшим государством планеты. Из сверхсекретного каталога знаменитого хакерского подразделения АНБ под названием TAO (Tailored Access Operations), средь общего шума слитого кем-то в массы на волне разоблачений от Эдварда Сноудена, теоретически уже было известно о внушительном множестве прошивок, которыми шпионы перепрограммируют компьютерные чипы для заражения оборудования на особо глубоком уровне. Ну а аналитики Kaspersky Lab обнаружили эти вещи непосредственно на практике. Сильно поразившись, надо сказать, открывшимся им вещам. В отчете об Equation Group, в частности, кратко описана одна из «вредоносных платформ» или особая плагин-подсистема, которая перезаписывает в зараженных компьютерах прошивку микросхем-контроллеров жесткого диска. В своей наиболее свежей – четвертой – на тот период версии плагин работал с 12 разными категориями накопителей разных изготовителей, включая Western Digital, Maxtor, Samsung, IBM, Micron, Toshiba и Seagate.  Две главные функции плагина можно представить так: (а) собственно перепрограммирование прошивки жесткого диска особыми кодами Equation Group; что обеспечивает таким образом реализацию следующего пункта; (б) интерфейс для доступа к полностью скрытым от ОС секторам на диске или «хранилищу данных» для вредоноса. Самое же существенное, что такой трюк не только предоставляет шпионам невидимое и неистребимое хранилище, скрытое в недрах жесткого диска, но и обеспечивает для вредоноса высшую степень стойкости к попыткам зачистки через переформатирование диска и через переустановку ОС. Поскольку же параллельно аналогичным образом могут перепрошиваться чипы BIOS, контроллеры сетевых плат, дисплеев и так далее, заражение компьютера становится необратимым. Иначе говоря, как только подобная инфекция в систему попала, надежно вылечить машину уже практически невозможно. Так что единственный, по сути, способ избавиться от вредоноса – это выбросить компьютер. Не имея никаких гарантий, что зловред опять не заползет уже в новый аппарат... Эти и многие другие особенности в трюках умельцев привели авторов отчета к выводу, что Equation Group – это, скорее всего, самая изощренная хакерская группа в мире, технические возможности и опыт которых превосходят не только конкурентов, но и коллег, разработавших шпионское ПО Stuxnet и Flame (имеются отчетливые признаки, что все это команды разных государств): «У Equation Group, похоже, игрушки самые крутые. Время от времени они делятся ими с группой Stuxnet и с группой Flame, но в первоначальном виде они прослеживаются только у людей из Equation Group. Эта группа – определенно мастера своего дела»... Но сколь бы ни были велики мастерство и могущество шпионской супер-спецслужбы, даже это, как можно видеть, вовсе не избавляет её от серьезнейших провалов. Естественно, сразу возникает вопрос: а кто же это сумел так мощно опустить АНБ? ⇡#Версия 1: это русскиеДля всех, кто хотя бы в общих чертах следит за нынешней международной обстановкой, не было ничего удивительного в том, что кивать сразу же стали на происки русских. Политики, военные и спецслужбы США уже столько лет подряд пытаются убедить всех через СМИ в существовании страшных киберугроз со стороны Китая и России, что выбор вариантов для нынешнего наиболее вероятного злодея оказался совсем невелик.  Ну а поскольку недавний взлом серверов Демократической партии США и слив компромата о грязных тайнах «партии Клинтон» в самый разгар предвыборной президентской кампании совершенно однозначно приписали козням русских спецслужб, то и демарш-аукцион Теневых Брокеров пристегнули сюда же. Вполне логичные рассуждения в подобном ключе прозвучали от многих аналитиков, однако наиболее компетентное, наверное, обоснование этой гипотезе дал Эдвард Сноуден. Аргументы бывшего сотрудника (точнее, контрактника) ЦРУ и АНБ США звучат следующим образом: Хакеры АНБ постоянно отслеживают и взламывают чужие серверы C2 (команд и контроля), управляющие работой вредоносного ПО. Эта практика носит название «Контр-эксплуатация компьютерных сетей». Тем же самым, естественно, занимаются спецслужбы других государств. Чаще всего АНБ удается делать это незаметно, ускользая от выявления на протяжении многих лет. По сути дела, это то, каким образом АНБ следит за операциями хакеров других государств. А еще это то, как спецслужбы похищают друг у друга хакинг-инструменты – у своих соперников, у соперников их соперников и так далее. После чего делается обратная инженерная разработка, дающая «отпечатки пальцев» этих инструментов и помогающая выявлять такие вещи в будущем. И вот именно здесь-то история становится интересной. Потому что АНБ не сделано из волшебства и магии. Оппоненты вполне способны делать с АНБ те же самые вещи – и порой им сопутствует успех. Поскольку об активности соперников известно, хакерам АНБ из подразделения TAO запрещено оставлять свои хакерские инструменты (исполняемые программы) на своих серверах C2 после проведения операции. Но людям, однако, свойственно лениться. И где-то что-то может быть оставлено. Так в чем же тут новость? Нет ничего нового в том, что подставные сервера АНБ с программами-вредоносами были взломаны неприятелем. Но вот когда соперники решают публично продемонстрировать, что они это сделали – подобного рода вещи действительно новость.  Зачем они это сделали? Этого не знает никто. Но есть основания подозревать, что здесь больше дипломатических, нежели разведывательных игр, относящихся к эскалации напряженности вокруг хакинга DNC (Национального комитета Демократической партии США). Косвенные свидетельства и народная мудрость указывают на то, что это сделали русские. И вот почему это существенно. Данный слив, скорее всего, служит предупреждением – что некто осведомленный может доказать ответственность США за любые атаки, которые происходили конкретного с этого вредоносного сервера. Такое доказательство могло бы иметь существенные последствия для международных отношений. В частности, если любая из подобных операций АНБ оказалась направлена против кого-либо из союзников США. В особенности — если какая-то из этих операций была нацелена на выборы в государствах-союзниках. Соответственно, это может быть попытка повлиять на расчеты-калькуляции в тех принимающих решения инстанциях, которые ныне прикидывают, сколь резким должен быть ответ США на хакинг DNC. Короче говоря, эта утечка выглядит так, словно кто-то дает послание: повышение ставок в шпионских играх атрибуции типа «кто и что тут сделал» быстро может привести к большой неразберихе... Точку зрения Сноудена, надо повторить, разделяют не только многие комментаторы в прессе, но и немало специалистов по инфобезопасности. Однако имеется и в корне иное мнение, выдвигаемое также весьма сведущими людьми. ⇡#Версия 2: это инсайдерХотя Сноуден, спору нет, человек очень осведомленный в тайных делах АНБ, однако непосредственно в подразделении TAO он никогда не работал. Когда же в Интернет открыто выложили ныне хакинг-инструментарий TAO, то сразу несколько бывших сотрудников этого подразделения заявили, что подобного рода вещи в принципе не могли быть похищены с внешних подставных серверов C2, откуда ведутся операции АНБ.  Потому что файлы Теневых брокеров – это не двоичные исполняемые коды, а материалы из компьютеров разработчиков программ. То есть из внутренней сети спецслужбы, физически отделенной от Интернета. На этот факт указывает множество разных признаков – от исходных текстов с комментариями программистов и инструкциями по применению до множества разных версий одних и тех же программ в стадии доработки и модификации. Другая цепь аргументов, свидетельствующих, что это вовсе не козни русских похитителей, основана на лингвистическом анализе тех текстов, что сопровождают слив и аукцион Shadow Brokers. Ибо сразу несколько профессиональных лингвистов отмечают, что ужасный английский в посланиях – это практически наверняка упражнения англоговорящего носителя, который искусственно имитирует никудышное владение языком. Подтверждений таким выводам в текстах Брокеров сколько угодно. Упорное нежелание применять определенные и неопределенные артикли перед существительными, игнорирование темпоральных и модальных форм глаголов – такие вещи сразу делают английскую речь похожей на жутко исковерканную. Но при этом авторы совершенно правильно пишут слова, по-английски грамотно выстраивают фразы и не допускают ни одной из идиом, характерных при трансляции речи с одного языка на другой. Конечно же, вторая версия ничуть не противоречит первой, если предположить, что инсайдер в сверхсекретных недрах АНБ является «кротом», работающим на российские спецслужбы. Вот только зачем русским столь глупо подставлять своего ценнейшего агента? Да еще и раздавать кому попало драгоценные хакерские инструменты, наделяющие их обладателя почти богоравными возможностями всеведения в Интернете... Как бы странно это ни звучало, вполне может оказаться и так, что общая идентификация устроителей данного аукцион-шоу и их подлинные мотивы предоставлены всем сразу и открыто – уже в исходном послании.  ⇡#Версия 3: это анархистыОбъявление Теневых брокеров, известившее интернет-мир об аукционе, составлено в виде своего рода манифеста. И в качестве своей финальной части имеет примечательный раздел – примерно с таким содержанием в переводе: !!! Вниманию Богатых Элит !!! У нас есть финальное послание для «Богатых Элит». Все знают, что такое богатые, но что такое Элиты? Элиты делают законы для защиты себя и своих друзей, они врут и имеют остальных людей. Элиты нарушают законы, обычные люди идут в тюрьму, для них жизнь разрушена, семья разрушена, но только не для Элит. Элита нарушает законы – многие люди знают о вине Элиты. Но Элита звонит высоким друзьям в правоохранительных органах и в правительственных ведомствах, им предлагают взятки, обещают в будущем привлекательные посты (тут все без обмана). Друзья элиты на высоких постах делают объявления: никаких законов не нарушено, никаких преступлений не совершалось. Репортеры (не зовите их журналистами) зарабатывают на жизнь тем, что пишут об Элитах только милые вещи, убеждают глупое стадо – все это лишь политика, все просто замечательно, посмотрите скорее на нашу рекламу и на наших проституток. А затем Элита выдвигает себя в президенты. Зачем избираться в президенты, когда все в стране и так уже под контролем, как при диктатуре? И какое отношение все это имеет к забаве под названием Аукцион Кибервооружений? Через это послание и наш аукцион мы хотим сделать так, чтобы Богатая Элита наверняка поняла ту опасность, которую кибер-вооружения представляют для их богатства и власти. Позвольте же прояснить это непосредственно для Элит. Все ваше богатство и власть зависят от электронных данных. Вы видите, что может делать Equation Group. Вы видите, что могут делать «криптолокеры» (запирающие данные шифрованием и требующие выкуп за ключ) и что может делать stuxnet (проникающий в любые сети и уничтожающий системы). Вы видите их файлы, которые мы открыто раздаем просто так. Вы видите атаки на банки и на SWIFT в новостях. Быть может, у Equation Group имеется и такая версия cryptolocker+stuxnet, что сделана для банков и финансовых систем? И если Equation Group теряет контроль над кибервооружениями, то кто еще теряет и находит эти кибервооружения? Если электронные данные сделают ручкой и сплывут, то где останутся Богатые Элиты? Быть может, с глупым стадом? Ну так что же, дошло? Богатые Элиты, вы посылать биткойны, вы делать ставки на аукционе. Быть может, у вас тут самое большое преимущество?  Конечно же, этот манифест вполне может быть такой же дымовой завесой, как и ломаный английский его авторов. Но также надо принимать во внимание и тот факт, что аукцион с требованием «миллиона биткойнов» в силу цифровой специфики этих денег равнозначен примерно тому же, что требовать выкуп только в новых банкнотах, причем чтобы все их номера шли строго по порядку. Иначе говоря, устроители аукциона достаточно внятно дают понять, что не намерены собранные деньги тратить. Лишь в этом случае – когда биткойны застыли в кошельке – их владельца гарантированно нельзя отследить. Примерно как автора этой криптовалюты, легендарного Сатоши Накамото. Фактически о том же – что деньги в данной акции никакой роли в общем-то не играют – свидетельствует и другой знаменитый проект интернет-анархистов под названием WikiLeaks, активисты которого в первые же дни этого шоу заявили, что уже получили в своё распоряжение файлы от Shadow Brokers и открыто их опубликуют «в надлежащее время»... Ну и самое существенное. Хотя манифест Теневых брокеров составлен в подчеркнуто грубоватой и простой форме, людям внимательным и осведомленным совсем несложно будет увидеть многослойную структуру этого послания. Например, люди, знакомые с новейшей историей спецслужб, должны быть в курсе, что еще в 2003 году, непосредственно перед вторжением США в Ирак, высшее руководство АНБ вполне всерьез рассматривало варианты атак на иракскую банковскую систему. Ибо у американской спецслужбы уже тогда имелись инструменты для полного выведения этой системы из строя. Ничего же делать тогда здесь не стали лишь по той причине, что национальные банки слишком плотно ныне интегрированы в мировую финансовую систему. Коллапс одного из сегментов неизбежно вызывает сильнейшие проблемы и у банков множества других стран, включая и ближайших союзников США.  Ну а в манифесте Shadow Brokers совершенно прозрачно намекают на то, что выставленные на торги «самые интересные» файлы вполне могут содержать в себе и такие, в частности, инструменты, которые заточены под взлом банковских систем и глобальной сети финансовых транзакций SWIFT. Ну а еще – для тех, кто не в курсе или успел позабыть, – можно напомнить, что примерно с 2009 года, когда мир (из книги историка разведки Мэтью Эйда) впервые узнал о суперсекретном хакинг-подразделении АНБ под названием TAO, одновременно стал известен и девиз этих волшебников. Суть которого звучит так: «Ваши данные – это наши данные, ваше оборудование – это наше оборудование»... Теперь же, когда стало абсолютно ясно, что важнейшие инструменты киберподразделения АНБ не защищены никакой магией и вполне могут оказаться в руках у кого угодно, ситуация с давними дырами и никудышной защитой сетей начала изменяться буквально на глазах. Непосредственно сейчас через платформу Twitter хакинг-энтузиасты из разных стран мира открыто и коллективными усилиями анализируют множество файлов из комплекса материалов, выложенных Теневыми брокерами. В отличие от слайдов-презентаций, предоставленных журналистам Эдом Сноуденом, эти файлы-программы совершенно не пригодны для их восприятия широкой публикой. Но для специалистов они дают богатейшую информацию о давно известных спецслужбам, но искусственно сохраняющихся слабостях в системах. А открытый коллективный анализ этих слабостей заставляет быстро реагировать изготовителей соответствующего оборудования и программного обеспечения. В частности, замечено, что известнейшие производители роутеров вроде Cisco и Juniper сейчас реагируют на выявление «новых старых» дыр практически мгновенно. С тем, как устраивать выявление и лечение для множества шпионских BIOS-прошивок, ситуация пока менее понятная, однако куча полученных для анализа файлов АНБ из этой области наверняка обеспечит прогресс и на данном направлении. Причем это лишь самое начало...  Короче говоря, логика рассуждений в рамках данной версии приводит к выводу, что среди хакеров, работающих в рядах элитного шпионского подразделения TAO, имеется некто несогласный. Кому, как и Эдварду Сноудену в свое время, стало совершенно отчетливо ясно, что АНБ тут занимается очень нехорошими и чрезвычайно опасными вещами, ведущими мир к глобальной катастрофе. А потому самое правильное – это попытаться выровнять очевидный дисбаланс сил, сделав происходящее общеизвестным. И вернуть таким образом мир к динамическому равновесию. ⇡#Самоорганизация и уроки историиС тех пор, как наука узнала о работе нелинейных динамических систем в природе, ученые регулярно обнаруживают все новые и новые механизмы самоорганизации, автоматически обеспечивающие уравновешивание сил среди всеобщего, казалось бы, хаоса. Именно такие механизмы, в частности, регулируют рост и сокращение популяций в биологических системах, где все виды организмов взаимно дополняют друг друга, но никто не может сожрать всех остальных. Эти же природные механизмы работают в человеческом обществе, но заметить это несколько сложнее. Для этого надо чуть иначе смотреть на нашу историю. Достоверно известно, к примеру, что среди далеко не рядовых сотрудников английской разведки, в годы второй мировой и начала холодной войны работавших на СССР, вовсе не было поклонников диктатуры Сталина. Как не было их и среди тех, кто примерно тогда же работал в США над созданием атомной бомбы, а затем из идейных соображений решил передать эти секреты в СССР. Все такие люди, кто решает работать «на врага» по идейным мотивам, идут на подобные шаги из общечеловеческих гуманистических соображений – вовсе не желая ничего плохого своим соотечественникам. Скорее даже наоборот. Это люди, у которых есть внутренняя убежденность, что мир устоит и не погибнет только при условии равновесия сил. Так что если у одной из враждующих сторон появилась супербомба, то она должна быть и у другой стороны. Иначе непременно рванет.  Мир, как известно, в итоге действительно устоял. Сегодня на карте планеты нет СССР, давно уже нет Сталина, а ядерное оружие есть почти у всех, кто хотел бы им обладать. Однако ряд событий опять сосредоточил непропорционально огромные массивы сил и средств в руках элиты одного государства. А также богатых элит других стран, включая и постсоветское пространство. Так что теперь – в промежуточном итоге – мощнейший дисбаланс проходит сегодня вовсе не по государственным границам, а фактически по кошелькам и банковским счетам людей. Понятно, наверное, что для сокрытия и маскирования этого факта очень удобно играть во всевозможные межгосударственные конфликты, религиозно-террористические угрозы, спортивно-олимпийские скандалы и так далее. Однако достаточно лишь чуть внимательнее присмотреться, чтобы увидеть, кто и зачем в эти игры ввязывается. Понятно, что равновесие сил и средств в этих играх нарушено чрезвычайно сильно. А потому миру опять грозит неизбежная глобальная катастрофа. Если дисбаланс в очередной раз не выровнять. Причем и на этот раз человечеству опять сильно помогают шпионы. Ну и хакеры, ясное дело... ⇡#Дополнительное чтение:

⇣ Содержание

Если Вы заметили ошибку — выделите ее мышью и нажмите CTRL+ENTER.

|