⇣ Содержание

|

Опрос

|

реклама

Самое интересное в новостях

Интересное положение Cellebrite

⇡#Непростой юбилейДля израильской компании Cellebrite 2017 год одновременно принес и круглую-юбилейную дату в её истории, и довольно специфические «подарки», от которых фирма наверняка предпочла бы отказаться. Если бы хоть кто-то на этот счет её спрашивал, конечно.  Важный юбилей – это 10 лет с момента создания в составе Cellebrite весьма особенного подразделения, сосредоточенного на компьютерной криминалистике для мобильных устройств связи. Или мобильная «форензика», как с некоторых пор называют покороче её в русскоязычных изданиях (по сути дела, это калька с общеупотребимого в английском языке термина forensics, то есть forensic science — «криминалистическая наука», но в только в отечественном варианте широкий смысл как-то сам собой сузился именно до компьютерной криминалистики). Для Cellebrite юбилей, несомненно, важен уже по той причине, что именно мобильная форензика вывела небольшую и малоизвестную прежде компанию в общепризнанные мировые лидеры. Сегодня пользователями технологий и подписчиками услуг Cellebrite являются правоохранительные и прочие компетентные органы как минимум в 115 странах планеты, а также неведомое число пользователей в службах безопасности корпораций, финансовых, страховых, частно-сыскных и прочих фирм, занимающихся собственными расследованиями. Ну а «подарками», от которых фирма с удовольствием бы отказалась, стала сетевая атака анонимных хакеров в конце 2016 года и похищение из базы данных Cellebrite достаточно чувствительных к разглашению файлов общим объемом свыше 900 гигабайт. Причем не только похищение, но и последующее – в начале 2017 года – предание данного факта огласке в прессе с публикацией некоторых из деликатных материалов в интернете. Для целого ряда похожих по профилю фирм, официально торгующих на рынке хакерскими услугами по взлому компьютеров и сетей, утечки подобного компромата серьезнейшим образом ударяли по их репутации. Ибо неизбежно приводили к достаточно болезненному извлечению и ворошению всяческого грязного белья от обычно скрытных компаний на страницах мировой прессы, не говоря уже о потоках ругани и оскорблений на еще более агрессивных интернет-площадках.  Однако конкретно в случае Cellebrite, что интересно, никакого особого скандала в общем-то не получилось. То есть кража и слив файлов в прессу имели место, а кто-то по инерции даже попытался попенять компании на документально подтвержденное сотрудничество с «репрессивными режимами». Однако никакого резонанса эта история не получила, угаснув, фактически, даже не начавшись. Естественно, произошло это вовсе не случайно. Но чтобы разобраться и понять, что и как тут происходило и почему история Cellebrite – это отдельный и особенный сюжет, потребуется погрузиться в технические детали и подробности хронологии. Причем не только самой компании, но и той весьма специфической исторической ситуации, которую все мы ныне имеем в раскладах политической жизни. ⇡#Сравнительное жизнеописаниеОтносительно небольшая, предпочитающая держаться в тени компания Cellebrite и гигантская корпорация Apple, знаменитая на весь мир, не имеют между собой, казалось бы, практически ничего общего. Кроме разве что широчайшего сектора инфотехнологий, где они обе ведут свой несопоставимый в масштабах бизнес. Но вот если рассмотреть ту же пару чуть иначе – наложив друг на друга ключевые вехи в новейшей истории каждой из этих компаний, то обнаружится весьма занятная картина. Согласно которой не только дела двух данных фирм находятся в примечательной синхронности, но и вообще – вся их эволюция происходит в несколько странном и причудливом, однако вполне отчетливом симбиозе.  Иначе говоря, здоровая и благополучная жизнь каждого из двух этих «организмов» оказывается непосредственно связана со здоровьем второго. А самое главное, что и здоровье всего нашего мирового сообщества в немалой степени тоже связано с благополучием данного симбиоза... # Отсчет событий из новейшей истории Cellebrite и Apple следует начинать с одного и того же 2007 года. А почему это логично и естественно – делать именно вот так – объяснить легко и просто. Вообще говоря, как самостоятельная стартап-компания Cellebrite появилась в Израиле в 1999 году – ради продвижения на рынок собственной технологии для удобного переноса данных пользователей из одного сотового телефона в другой. Технология действительно оказалась на редкость удачной и широко востребованной среди операторов сотовой связи и магазинов розничной торговли – сначала в Израиле и Европе, а вскоре и на огромном рынке США. Где переход абонентов от сетей CDMA к более прогрессивному европейскому стандарту GSM нередко тормозился проблемами с переносом адресных книг между несовместимыми друг с другом мобильниками. Ну а устройства Cellebrite решали все подобные проблемы легко и просто (на страницах 3DNews мы уже рассказывали об этой технологии подробно)

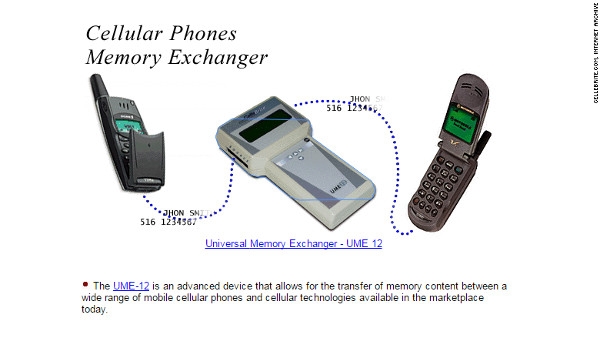

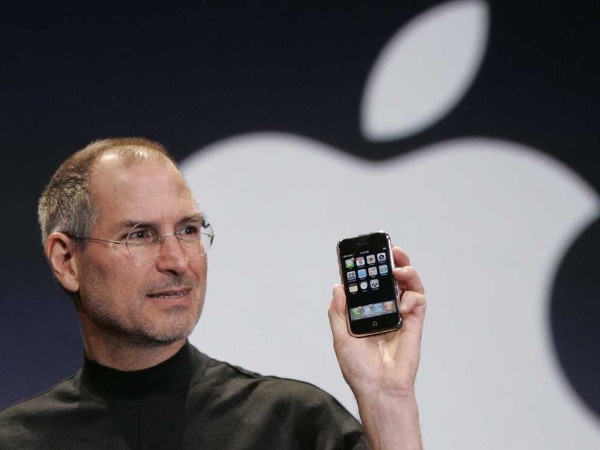

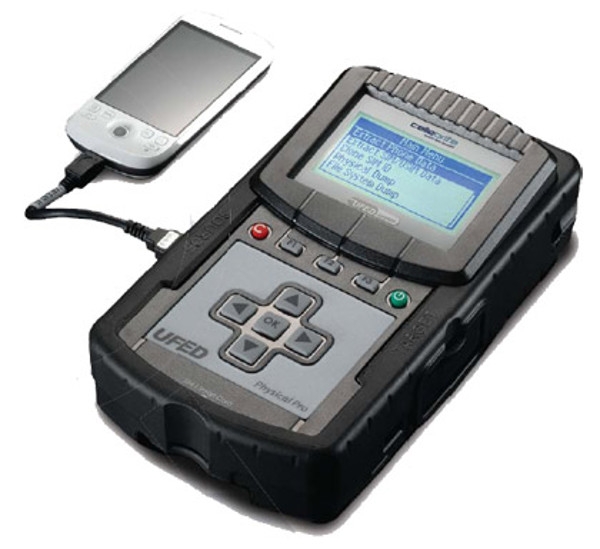

Разработанный фирмой компактный аппарат под названием UME, или Universal Memory Exchanger (универсальный обменник памяти), чем-то напоминавший карманный терминал для считывания банковских платежных карт, позволял соединять два совершенно разных мобильника (вне зависимости от моделей, фирм-изготовителей и даже стандартов связи) и перекачивал содержимое их памяти, на лету преобразуя форматы данных к нужному виду. Поскольку затем разработчики добавили в устройство функции резервного копирования-восстановления данных, «универсальный обменник памяти» от Cellebrite стал очень популярным устройством не только в точках розничной торговли мобильниками, но еще и в правоохранительных органах. Где аппарату скоро нашлось новое применение – для быстрого извлечения информации из сотовых телефонов подозреваемых и прочих задержанных лиц. Большой проблемой было лишь то, что добытые подобным образом улики невозможно предоставить в суде как доказательства – из-за отсутствия в технологии копирования специальных средств, гарантирующих целостность и неизменность добытой информации. Но коль скоро к 2006 году растущий спрос на такие вещи проявился вполне отчетливо, израильтяне быстро сообразили, что перед ними открывается весьма интересная рыночная ниша, пока мало кем занятая. Нельзя сказать, что игроков тут не было вообще, однако продукт Cellebrite изначально обладал редкой универсальностью, дающей новичкам серьезные преимущества.  Короче говоря, в 2007 году компания Cellebrite вывела на рынок существенно новый продукт, получивший название UFED, или Universal Forensic Extraction Device — «Универсальное устройство криминалистического извлечения данных». Успех затеи оказался столь внушительным, что к сегодняшнему дню технология UFED не только обеспечивает минимум три четверти прибылей Cellebrite, но и является причиной более чем 20-кратного увеличения численности сотрудников компании (сегодня их насчитывается уже свыше полутысячи)... Что же касается корпорации-гиганта Apple, имеющей свыше 100 тысяч постоянных сотрудников и 40 лет весьма богатой биографии, то и она в 2007 году пережила радикальное преображение. Возможно, кто-то уже забыл, но ровно 10 лет тому назад, в январе 2007 года Стив Джобс объявил миру о выводе на рынок нового флагманского продукта Apple – чудо-аппарата под названием iPhone. Объединившего в одном небольшом устройстве не только функциональность мобильного телефона и карманного компьютера, но и медиа-плеера, цифровой фотовидеокамеры, устройства интернет-доступа, а несколько месяцев спустя – еще и GPS-навигатора.  Дабы особо подчеркнуть важность и значимость этого выдающегося события, переводящего фокус деятельности корпорации из сегмента персональных компьютеров в куда более обширный мир потребительской электроники, компания даже специально изменила тогда своё название – с Apple Computers на просто Apple Inc. # Следующим примечательным годом в реконструируемой здесь параллельной хронологии оказался 2009-й. Именно в этот год компания Cellebrite начала производство и продажи еще одного выдающегося по своим качествам аппарата. Получившего название UFED Physical Pro и предназначенного для физического извлечения данных из мобильных устройств связи. Глядя на историю из дня сегодняшнего, вполне можно утверждать, что именно благодаря этому новаторскому изделию, UFED Physical Pro, компания Cellebrite практически сразу сумела обеспечить себе позиции лидера в совершенно новой для нее нише мобильной форензики. И дабы логика этого быстрого восхождения стала понятнее, имеет смысл чуть подробнее пояснить техническую суть термина «физическое извлечение» данных. А также оперативную значимость этого аспекта для работы компетентных органов.  Как многим известно, наверное, компании мобильной связи хранят SMS и прочие текстовые коммуникации своих клиентов лишь весьма ограниченное время. Ну а для правоохранительных органов критично важной является возможность добраться до столь серьезных улик – не только после того, как они уже исчезли с серверов операторов связи, но даже и после того, как сами клиенты стерли их в собственных устройствах. Для решения именно этой задачи, собственно, в Cellebrite и запустили – в ноябре 2009 года – существенно новый продукт UFED Physical Pro, способный извлекать данные напрямую из чипов флеш-памяти чуть ли не любых мобильников и смартфонов, имевшихся в тот момент на рынке. То есть в данном случае из памяти извлекалось буквально все – включая не только разного рода служебную, но и уже уничтоженную пользователями информацию. Чтобы стали яснее принципиальные отличия технологии, надо подчеркнуть, что имеются два основных способа извлекать данные из мобильных телефонов: логическое выкачивание и физическое выкачивание. Логическое извлечение сфокусировано на стандартном контенте и тех данных, которые ОС телефона позволяет вам извлекать естественным образом – через API или интерфейс программирования приложений.  Иногда такой метод извлечения данных бывает хорошо задокументирован, иногда не очень хорошо или же вообще никак (из-за чего хакерам-криминалистам требуется обратная инженерная разработка). Но вообще говоря, присутствие такого рода стандартных данных (книги контактов, SMS и прочих текстов, фотографий и т. д.) в аппарате вполне очевидно как для самого пользователя, так и для программ, предназначенных для работы с этими данными. Что же касается физического извлечения данных, то здесь считывание происходит в корне иначе – напрямую из ячеек флеш-памяти. Обычным приложениям, работающим под управлением ОС, такая процедура недоступна, однако именно так извлекается масса информации, считающейся в системе уже уничтоженной. Поскольку широкое и стремительное распространение на рынке смартфонов привело к накоплению в мобильниках гигантского количества полезной для следователей информации (контакты, тексты, снимки, GPS-координаты и многое другое), спрос на UFED Physical Pro сразу оказался хоть куда. Закрепляя достигнутые успехи, к августу 2010 года в Cellebrite разработали средства для физического извлечения памяти из всех айфонов, имевшихся в тот период на рынке. К 2012-му аналогичные методы появились для новейших устройств BlackBerry и Motorola. К 2014-му – для наиболее продвинутых аппаратов Samsung семейства Galaxy S4. Но одновременно вполне отчетливо обозначилась и существенно иная тенденция – при непосредственном участии корпорации Apple.  Тот же самый 2009 год в новейшей истории правоохранительной деятельности принято расценивать как начало процесса Going Dark или «погружения во тьму» (термин пошел, насколько известно, от ФБР США). «Тьмой» в данном случае именуют сильные средства криптографии, которыми изготовители смартфонов стали оснащать своих потребителей для защиты персональных данных. Одними из первых это на регулярной основе начали делать в Apple, когда в июне 2009 года, вместе с выводом новой iOS 3 было объявлено о возможностях полного шифрования информации в аппаратах iPhone 3GS. Сегодня именно эту дату в компетентных органах США принято вспоминать как первый этап «погружения во тьму». Поначалу, впрочем, затемнение оказалось лишь частичным. Ибо на самом деле исходная технология защиты от Apple подразумевала такой ключ шифрования, который генерировался вообще без участия пользователя. Иначе говоря, криптоключ вычислялся алгоритмом на основе уникального ID или идентификатора, встроенного в телефон на фабрике. В терминах же доступа к информации это означало, что для специалистов Apple (а значит, и для органов, имеющих надлежащее предписание суда) не было никаких проблем с расшифровкой данных в таких телефонах. С каждым последующим годом, однако, и в аппаратах Apple, и в продукции их конкурентов защиту информации пользователей стали усиливать все больше и больше. Естественно, делалось это для усиления общей безопасности данных, а вовсе не для осложнения работы полиции. Но коль скоро ни для кого не секрет, что далеко не все следственные действия полиции (не говоря уже о шпионах) санкционированы судом, проблемы с легким доступом к информации в смартфонах начали естественным образом нарастать.  Ну а затем наступил год 2013-й, принесший с собой тучу разоблачений от Эдварда Сноудена и как следствие – очень серьезно испортивший отношения между властями США и лидерами ИТ-индустрии. Причем самый заметный и драматичный раскол произошел тут именно с корпорацией Apple. # Переходя к следующему этапному году хронологии, 2014-му, сразу же надо особо подчеркнуть, что с этого момента все важнейшие вещи происходят втайне, за кулисами. А судить о происходящем приходится лишь только по внешним общеизвестным событиям, которые отражают реальное положение дел весьма относительно. Возможно, когда-нибудь существенные подробности об этих событиях всплывут в рассекреченных документах или в очередных сливах. А может, все самое интересное так и останется навсегда тайной. Как бы там ни было, вполне определенно можно констатировать, что в 2014 году корпорация Apple и ее новый лидер Тим Кук (занявший этот пост по личной рекомендации умиравшего Джобса) весьма радикально изменили свою позицию в отношении защиты персональных данных в айфонах и прочих продуктах компании. И вместе с выводом на рынок iOS 8, новой мобильной операционной системы, Apple, можно сказать, полностью самоустранилась от помощи органам власти в деле доступа к данным пользователей. Общая суть этих шагов, если излагать популярно, сводится к тому, что изготовители сейфов и замков никогда не были обязаны помогать властям в открывании их продукции. Их задача – изготовление надежной защиты, а не разработка хитрых отмычек для компетентных органов. Руководствуясь аналогичными соображениями, на поприще безопасности информации Apple видит свою задачу в надежной защите данных, а не во встраивании бэкдоров для шпионов и полиции.  Если же говорить о более конкретных технических аспектах, то начиная с iOS 8 пользователи айфонов в массовом порядке получили реально мощные средства защиты. Прежде всего, с этого момента криптография полностью отрезала изготовителя устройства от доступа к данным пользователя в аппарате (облачные средства хранения здесь не рассматриваются, поскольку это отдельная тема). Сделано это через подмешивание в криптоключ парольной комбинации, вводимой пользователем. Одновременно с этим в iOS 8 был существенно расширен спектр данных, подлежащих автоматическому шифрованию в телефоне (фотографии, сообщения, контакты, история звонков), так что технология защиты уже реально получила право именоваться «полным шифрованием диска». Кроме того, была добавлена еще более длительная задержка для опробования вариантов пароля (по сравнению с прежним интервалом 80 миллисекунд), что существенно затруднило взлом перебором. После девятого неверного пароля время ожидания увеличилось до 1 часа – прежде чем можно будет попробовать ввести другой вариант. Наконец, если пользователем была включена опция стирания, то ключ шифрования вообще стирался из памяти телефона после 10 неверных вводов пароля, запирая содержимое памяти уже навсегда... Так, во всяком случае, эта впечатляющая защита выглядит в теории.  Ну а для разговора о том, что реально происходит на практике, самое время вспомнить о более чем успешной деятельности компании Cellebrite. Все успехи которой, как известно, сфокусированы на взломе любой – даже самой хитрой – защиты. Под это дело фирмой сконструирована и весьма особая бизнес-модель: все старые, легко обрабатываемые мобильники охвачены стандартным инструментарием UFED; взлом относительно свежих моделей с усиленной защитой обеспечивается через ежегодную подписку на обновления ПО (цена раз в десять больше, чем на базовый комплекс); и, наконец, извлечение данных из особо защищенных новейших устройств осуществляется специальной командой хакеров Cellebrite на условиях индивидуальных контрактов. Уже в том же 2014 году, когда Apple объявила о радикальном усилении криптозащиты, позиция руководства Cellebrite в одном из интервью для ИТ-прессы была сформулирована исполнительным вице-президентом компании Лееором Бен-Перетцем. Конечно, усиление средств шифрования может существенно усложнять доступ к данным, однако по-настоящему компетентные специалисты всегда могут отыскать в программах и железе такие лазейки, через которые к информации все равно можно подобраться – несмотря на любую криптографию: «И если вы можете делать такие вещи, то отрыв от конкурентов становится гигантским. И это именно та область, где мы превосходим остальных»...  Из тех же скупых сообщений прессы стало известно, что уже в июне 2015 года, к примеру, Cellebrite оказывала клиентам услуги по отпиранию устройств Apple, работающих под iOS 8, без риска стирания ключа шифрования. Однако наслышаны об этом факте лишь те люди, которые глубоко интересуется темой. Для всей же прочей публики куда более громко прозвучала история из декабря 2015-го – со стрельбой террориста Сайеда Фарука в калифорнийском городе Сан-Бернардино. После ликвидации стрелка в распоряжении полиции оказался его аппарат iPhone 5C, работавший под новой iOS 9 и хранивший информацию в зашифрованном виде. Именно эту трагическую историю со множеством реальных человеческих жертв в ФБР США сочли весьма подходящей для того, чтобы через суд добиться от Apple ослабления криптографии в своих устройствах ради облегчения работы полиции. И случилось так, что в разбирательствах вокруг именно этого дела в явном виде впервые обозначился весьма своеобразный и важный для здоровья общества симбиоз между Apple и Cellebrite. ⇡#Штучный товар как лекарство от тиранииПодробности истории о судебной схватке между Apple и ФБР США увели бы рассказ слишком сильно в сторону (познакомиться с деталями можно здесь и тут), но для цельности выстроенного здесь сдвоенного сюжета все же потребуется напомнить ключевые моменты или суть происходившего.  Суть же сводится к тому, что руководство ФБР практически наверняка с самого начала, еще до привлечения Apple к суду, знало о том, что в айфоне террориста не было никакой содержательной для следствия информации. Во-первых, потому, что это был не личный телефон стрелка (который тот заранее уничтожил), а служебный – полученный им в больнице по месту работы. Во-вторых, потому, что об этом же свидетельствовал анализ облачных данных, проведенный специалистами Apple. В третьих, наконец, потому, что ФБР решительно отказалось от помощи авторитетных легальных хакеров, предложивших следствию свои услуги по доступу к данным в аппарате убитого. Иначе говоря, вся судебная тяжба была затеяна ФБР как инсценировка, которая должна была публично «выпороть» Apple за отказ от сотрудничества с властями по столь резонансному делу. И попутно заставить-таки компанию изготовить бэкдор или специальную «полицейскую» версию iOS, которая позволяла бы без проблем загружаться в устройства и отпирать все данные в айфонах подобно универсальной отмычке. Каким образом в ФБР собирались удержать это суперсредство взлома в полном секрете и помешать им воспользоваться всем прочим злоумышленникам – об этом, естественно, публика никогда не узнала. Потому что и в самом ФБР на данный счет не имеют ни малейшего представления, а поэтому и сказать не могут ничего содержательного. По причине бесславного окончания этого спектакля – коль скоро некая «третья сторона» все же нашлась и помогла отпереть айфон – в ФБР предпочли полностью засекретить подробности произошедшего. Дабы никто и ничего тут больше не проведал: ни про то, кто именно помог; ни про то, как именно это было сделано; ни о том, почему тайна сия велика есть.  Но если по большому счету, то ничего особо интересного в этих секретах для публики в общем-то и нет. И важны они лишь для чести мундира самого ФБР, где руководство затеяло очевидно лживые и нечистоплотные игры. А у широкой публики и без государственных секретов вполне хватает достоверной информации, проливающей достаточно света на всю эту историю. Согласно же этой информации, компания Cellebrite как минимум с 2009 года и по настоящее время регулярно оказывает криминалистические услуги по доступу к памяти телефонов не только ФБР США, но и множеству других американских ведомств – как спецслужбам федерального уровня, так и на уровне местной полиции штатов. Согласно другой достоверной информации, у Cellebrite абсолютно точно имеются технические возможности и для отпирания именно той модели iPhone 5C под iOS 9, что фигурировала в деле против Apple. Также, собственно, как и для взлома великого множества прочих разнообразных моделей на самых разных программно-аппаратных платформах. И принципиально важно, что залогом бизнес-успехов Cellebrite является то, что они хорошо умеют вскрывать даже такую защиту, которая не по зубам многим из их конкурентов-профессионалов. Не говоря уже о разном-прочем мелком жулье из криминального хакерского андеграунда. А потому Cellebrite жизненно заинтересована в том, чтобы сохранять свои преимущества и продолжать продавать их как штучный товар. И должно быть понятно, что процветание Cellebrite – это хорошо не только для компании, но и для всех граждан, ценящих демократические свободы выше «безопасности» тиранических режимов. Когда-то давно, еще в прошлом веке, один умный человек отметил, что в демократическом обществе у полиции должны быть трудности с доступом к приватной информации граждан. Если же никаких трудностей с этим нет, то общество такое уже вовсе не является свободной демократией...  Дополнительное чтение в тему:

Если Вы заметили ошибку — выделите ее мышью и нажмите CTRL+ENTER.

|