|

Опрос

|

реклама

Быстрый переход

Распространяющийся через пиратские копии игр вирус RenEngine loader заразил 400 тыс. ПК

07.02.2026 [12:57],

Павел Котов

Эксперты в области кибербезопасности обнаружили вирус RenEngine loader, который, возможно, заразил более 400 000 компьютеров под управлением Windows по всему миру. Он распространяется с пиратскими копиями игр для ПК.

Источник изображения: Xavier Cee / unsplash.com Угрозу обнаружили исследователи из компании Cyderes — вирус поставляется, в частности, с играми серий Far Cry, Need for Speed, FIFA и Assassin’s Creed. Вредоносу присвоили название RenEngine loader — он внедряется в легитимный установщик игр Ren’Py. Вирус существует как минимум с апреля прошлого года и остаётся активным; в октябре он получил крупное обновление с модулем телеметрии и обращением к одному адресу при каждом запуске. По этому адресу исследователи подсчитали, что к настоящему моменту заражены более 400 000 машин. Ежедневно вредонос регистрирует от 4000 до 10 000 жертв — наибольшая концентрация пострадавших зафиксирована в Индии, США, Бразилии и России. Эксперты указали адрес сайта, через который скачиваются заражённые игры — он и ранее был замечен в других кампаниях по распространению вредоносного ПО.

География распространения RenEngine. Источник изображения: cyderes.com Загрузчик RenEngine пытается установить на ПК программу для кражи данных ARC, которая собирает такую информацию как «сохранённые пароли браузера, файлы cookie, данные криптовалютных кошельков и средств автозаполнения, сведения о системе и содержимое буфера обмена». Через RenEngine loader устанавливались и другие полезные нагрузки, в том числе Rhadamanthys, Async RAT и Xworm — они используются для кражи данных и удалённого управления ПК. Из популярных антивирусов на RenEngine loader на ранних этапах реагируют пока только Avast, AVG и Cynet. В остальных случаях при подозрении на заражение рекомендуется воспользоваться средствами восстановления Windows или переустановить систему. Учёные нашли альтернативную эволюцию — в космосе бактерии и вирусы развиваются иначе

20.01.2026 [18:13],

Сергей Сурабекянц

Контролируемый эксперимент на борту Международной космической станции (МКС) показал, что в космосе микроскопическая жизнь подчиняется иным законам и даже простая вирусная инфекция протекает по-другому. Когда бактерии и вирусы-фаги взаимодействуют в условиях микрогравитации, оба организма эволюционируют новыми способами, не наблюдаемыми на Земле. Понимание того, как микробы адаптируются в этой среде, может дать учёным новую основу для разработки биотехнологий.

Источник изображения: everypixel.com Результаты, опубликованные в журнале PLOS Biology, получены исследователями из Университета Висконсина в Мэдисоне. Они изучили взаимодействие между кишечной палочкой (Escherichia coli, E. coli) и инфицирующим её вирусом — бактериофагом T7. Идентичные образцы параллельно культивировались как на Земле, так и на орбите, чтобы понять, как отсутствие гравитации влияет на циклы заражения, скорость мутаций и стратегии выживания. На Земле жидкости, содержащие микробы, постоянно перемешиваются конвекцией – тёплые области поднимаются, холодные опускаются. Это движение способствует частым столкновениям вирусов и бактерий, ускоряя инфекцию и размножение. Однако в условиях микрогравитации эти привычные потоки исчезают. Без гравитационного перемешивания всё остаётся в подвешенном состоянии — взаимодействия зависят лишь от медленного молекулярного дрейфа, а не от естественного движения жидкости.

Источник изображения: techspot.com Исследовательская группа обнаружила, что, хотя фаги на борту МКС все ещё могли инфицировать кишечную палочку, этот процесс протекал гораздо медленнее. Меньшее количество столкновений заставило как бактерии, так и вирусы адаптироваться. Фаги начали оптимизировать свою способность прикрепляться к клеткам, с которыми они сталкивались, в то время как бактерии тонко настраивали поверхностные рецепторы, чтобы противостоять этим же атакам. Замедленная, но непрерывная борьба изменила генетический ландшафт обоих организмов. Полногеномное секвенирование показало, что в образцах с МКС развились уникальные мутации, отсутствующие в контрольной группе на Земле. Фаги, появившиеся в космосе, накопили генетические изменения, которые повысили их способность связываться с бактериальными рецепторами, в то время как кишечная палочка изменила гены, участвующие в работе этих рецепторов, чтобы противостоять вирусной атаке. Исследователи использовали глубокое мутационное сканирование — высокоточный метод картирования эффектов тысяч мутаций — чтобы отследить, как эти изменения перестраивают белки, связывающие рецепторы фагов. Эта молекулярная перестройка имела неожиданный эффект. Когда эволюционировавшие в космосе фаги были позже протестированы на Земле, они оказались более эффективными против штаммов кишечной палочки, вызывающих инфекции мочевыводящих путей — патогенов, часто устойчивых к стандартным фагам Т7.

Источник изображения: rupixel.ru Хотя по словам руководителя исследования Сриватсана Рамана (Srivatsan Raman) это открытие стало случайным, его последствия выходят далеко за пределы МКС. Наблюдения за эволюцией в замедленной среде демонстрируют, как вирусы манипулируют своим генетическим кодом в ограниченных условиях. Эта информация может лечь в основу новых стратегий разработки фаговых терапевтических средств — специально созданных вирусов, нацеленных на бактерии, устойчивые к антибиотикам. По мнению исследователей, главным практическим препятствием подобных экспериментов остаётся их высокая стоимость, но результаты могут улучшить методы лечения земных инфекций и повысить медицинские меры безопасности для астронавтов, находящихся в длительных миссиях на Луну или Марс. Обнаружен VoidLink — опасный модульный вирус для Linux

14.01.2026 [13:16],

Павел Котов

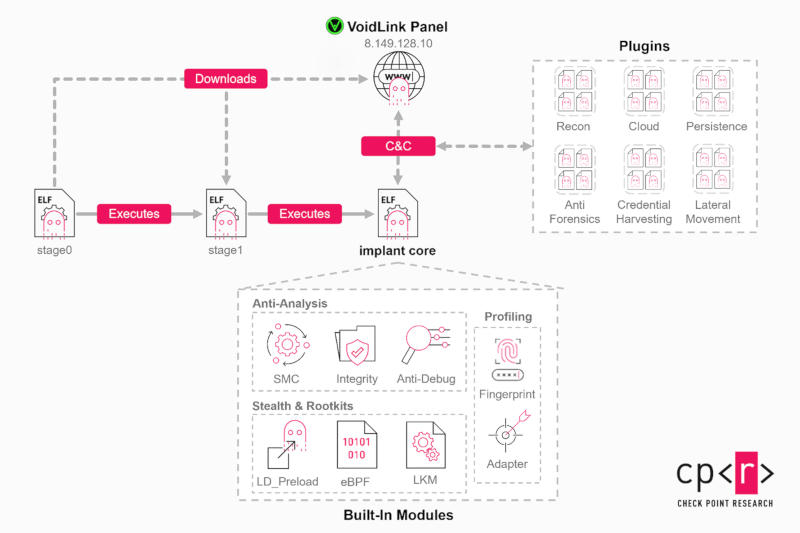

Эксперты в области кибербезопасности из компании Check Point Research обнаружили нестандартный вредонос, для которого в исходном коде указывается название VoidLink. К нему можно подключить более 30 модулей и настроить возможности атаки в соответствии с потребностями злоумышленников на каждой заражённой машине.

Источник изображений: Check Point Research Модули могут обеспечить VoidLink дополнительную скрытность и развернуть специальные инструменты для получения информации, повышения системных привилегий и горизонтального перемещения внутри скомпрометированной сети. Компоненты легко добавляются или удаляются по мере изменения целей в ходе кампании. Сейчас VoidLink может атаковать машины в популярных облачных сервисах, автоматически определяя размещение в инфраструктуре AWS, GCP, Azure, Alibaba и Tencent; по некоторым признакам, в будущих релизах добавится поддержка платформ Huawei, DigitalOcean и Vultr. Чтобы определить, в каком облачном сервисе размещена машина, VoidLink анализирует метаданные, используя API соответствующего поставщика. Уже много лет существуют схожие фреймворки, нацеленные на серверы Windows, но на машинах под Linux они встречаются намного реже. Это указывает, что набор целей киберпреступников расширяется, включая системы на Linux, облачную инфраструктуру и среды развёртывания приложений — организации всё чаще переносят ПО в облако. Интерфейс VoidLink локализован для связанных с Китаем операторов, то есть и создать модульный вирус могли в этой стране; символы и комментарии в коде указывают, что он ещё находится в разработке. Признаков заражения машин VoidLink в реальных условиях выявить пока не удалось — исследователи обнаружили его в серии кластеров вредоносного ПО для Linux в VirusTotal. В набор бинарных файлов входят двухэтапный загрузчик; финальный имплант включает основные встроенные модули, которые могут дополняться плагинами.  Авторы исследования выделили основные возможности VoidLink:

Признаков атак на машины с VoidLink обнаружить пока не удалось, поэтому от администраторов систем не требуется предпринимать какие-либо активные действия немедленно, но при работе с машинами под Linux приходится проявлять все большую бдительность, указывают эксперты. Атаки нулевого дня заставили Google и Apple экстренно обновить ПО

13.12.2025 [07:37],

Анжелла Марина

Google и Apple выпустили экстренные обновления программного обеспечения после обнаружения атак, в которых использовались уязвимости нулевого дня. Обновления предназначены для защиты широкого круга пользователей от хакерской кампании, целью которой, как сообщает TechCrunch, в первую очередь стали конкретные лица, использующие уязвимые версии устройств и приложений.

Источник изображения: Vladimir Fedotov/Unsplash Google выпустила патчи для нескольких уязвимостей в своём браузере Chrome, отметив, что одна из них уже активно эксплуатировалась злоумышленниками. Компания изначально не предоставила деталей, но в пятницу обновила информацию, указав, что уязвимость была обнаружена совместно командой безопасности Apple (Apple Security Engineering) и группой анализа угроз Google (Google Threat Analysis Group). Последняя специализируется на расследовании деятельности хакеров, поддерживаемых государствами и производителями шпионского ПО. Параллельно Apple выпустила пакеты обновлений для своих продуктов: iPhone, iPad, компьютеров Mac, гарнитуры Vision Pro, приставки Apple TV, умных часов Apple Watch и браузера Safari. В бюллетене безопасности для iPhone и iPad компания сообщила об устранении двух ошибок. Представители Apple заявили, что им известно, что данная проблема могла быть использована «в чрезвычайно изощрённой атаке против конкретных целевых лиц», использующих устройства ниже версии iOS 26. Такая формулировка со стороны Apple обычно означает, что компания признаёт факт целевых атак на своих пользователей с использованием уязвимостей нулевого дня. Часто подобные атаки исходят от групп, например, NSO Group или Paragon Solutions, действующих при поддержке государственных структур, оказывающих давление на журналистов и правозащитников. Обнаружен вирус-вымогатель Kraken со встроенным бенчмарком для оптимизации ущерба

14.11.2025 [15:38],

Павел Котов

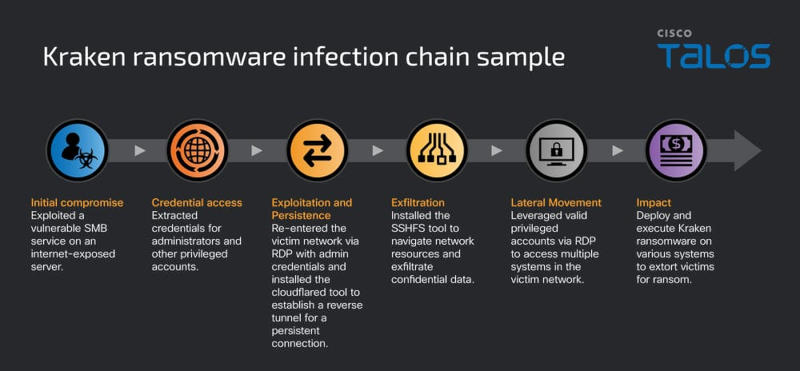

Специализирующееся на вопросах кибербезопасности подразделение Cisco Talos обнаружило вирус-шифровальщик Kraken, отличительной особенностью которого является встроенный бенчмарк — вредонос производит замер производительности системы, чтобы выбрать между полным и частичным шифрованием данных.

Источник изображений: Cisco Talos Kraken стал развёртываться в начале года как обновлённый вариант HelloKitty — его жертвами обычно оказываются крупные организации; известно о пострадавших из США, Великобритании, Канады, Панамы, Кувейта и Дании. Атака Kraken обычно начинается с эксплуатации уязвимостей протокола SMB на интернет-ресурсах — эта схема позволяет злоумышленникам обеспечить первоначальную точку опоры. Далее злоумышленники извлекают учётные данные администратора и используют их для повторного входа в систему по протоколу удалённого рабочего стола (RDP), а также развёртывания средств Cloudflared и SSHFS: первое — для создания обратного туннеля от компьютера жертвы к системе злоумышленника, второе — для незаметного извлечения данных через смонтированную удалённую папку. Используя туннели Cloudflared и RDP, операторы Kraken перемещаются по взломанным сетям, проникая на все доступные машины, чтобы похитить ценные данные и подготовить компьютеры для развёртывания шифровальщика. Получив команду на шифрование, Kraken начинает с проведения теста производительности на каждой машине. Для этого создаётся файл со случайными данными, производится его шифрование в течение заданного времени, вычисляется результат теста, а файл удаляется. Исходя из этого результата, вредонос определяет, будут ли данные шифроваться полностью или частично. Контроль производительности позволяет нанести максимальный ущерб и избежать оповещений из-за интенсивного использования ресурсов. Перед непосредственным запуском шифрования Kraken удаляет теневые копии томов и корзину, а также останавливает работающие в системе службы резервного копирования.  При атаке на Windows используются четыре модуля шифрования. Через ключи реестра выявляются экземпляры Microsoft SQL Server и шифруются файлы баз данных. Через WNet API осуществляется проход по всем сетевым ресурсам за исключением служебных папок ADMIN$ и IPC$ — шифруется всё, что оказывается для этого доступным. Сканируются все локальные диски, включая съёмные — для оперативности данные на них шифруются в параллельных рабочих потоках. При помощи PowerShell выявляются все запущенные виртуальные машины — они жёстко останавливаются, и их файлы тоже подвергаются шифрованию. В случае Linux/ESXi также обнаруживаются все работающие виртуальные машины, их работа принудительно завершается для разблокировки, после чего производится многопоточное полное или частичное шифрование в зависимости от результатов бенчмарка. Когда шифрование завершено, автоматически сгенерированный скрипт «bye_bye.sh» удаляет все журналы, историю команд в консоли, исполняемый файл Kraken, а затем скрипт удаляется сам. Зашифрованные файлы получают расширение «.zpsc», а в папках рядом с ними помещается файл-записка с требованием выкупа и именем «readme_you_ws_hacked.txt». В одном из случаев запрошенная сумма выкупа составила $1 млн в биткоинах. Google нашла три вируса, которые тайно подключаются к ИИ для усиления атак

06.11.2025 [10:58],

Павел Котов

Специализирующееся на вопросах кибербезопасности подразделение Google Threat Intelligence Group (GTIG) рассказало о вирусах нового поколения, которые для повышения эффективности атаки удалённо подключаются к моделям генеративного искусственного интеллекта. Сторонний исследователь, однако, назвал угрозу преувеличенной.

Источник изображения: Xavier Cee / unsplash.com Первая схема атаки получила название Quietvault — этот вредонос разработан для кражи учётных данных с ПК под управлением Windows. При работе он отправляет «запрос к ИИ и при помощи локальных инструментов командной строки производит поиск возможных секретов на заражённой системе и извлекает эти файлы», рассказали в компании, не вдаваясь в дальнейшие подробности. Второй вредонос Promptflux предположительно является экспериментальной разработкой хакеров — он удалённо обращается к чат-боту Google Gemini для модификации собственного компьютерного кода, чтобы избежать обнаружения антивирусными средствами. В частности, обнаружен запрос, который Promptflux отправляет Gemini через API Google: «Напиши небольшую автономную функцию VBScript или блок кода, способный избежать обнаружения антивирусом». На практике этот вредонос, утверждают специалисты Google, пока не смог нанести ущерба ни пользовательским устройствам, ни сетевым ресурсам. Кроме того, компания изменила механизмы работы Gemini, чтобы ИИ отклонял подобные запросы. Сомнение в эффективности Promptflux выразил эксперт Маркус Хатчинс (Marcus Hutchins), который в 2017 году участвовал в нейтрализации вируса-вымогателя WannaCry. «В нём [в запросе] не указывается, что должен делать фрагмент кода, или как он будет обходить антивирус. Он просто отправляется, исходя из предположения, что Gemini инстинктивно знает, как обманывать антивирусы (а он не знает)», — написал он. Третий ИИ-вирус получил название Promptsteal. Для кражи данных он подключается к большой языковой модели Alibaba Qwen. Promptsteal действует как троян, маскирующийся под генератор изображений. При запуске он обращается к ИИ для генерации кода, направленного на извлечение данных — сам вредонос такого кода не содержит; код выполняется вслепую, пока информация не будет похищена. Эксперты предполагают, что Promptflux разработали киберпреступники, имеющие целью извлечение материальной выгоды; а Promptsteal они связали с одной из провластных хакерских группировок. Официальный сайт Xubuntu взломали для распространения вирусов, ворующих криптовалюту

21.10.2025 [12:22],

Павел Котов

Неизвестное лицо подменило установщик операционной системы Xubuntu — официальной версии Ubuntu с рабочим столом Xfce — вредоносным файлом, предназначенным для кражи криптовалюты. К счастью, сведений о пострадавших от атаки пока не поступало.

Источник изображения: Gabriel Heinzer / unsplash.com Вместо файла для скачивания образа ОС через протокол BitTorrent с официального сайта Xubuntu загружался архив ZIP, в котором находились исполняемый файл и файл tos.txt — в последнем значился 2026 год, хотя он ещё не наступил. В исполняемом файле для Windows содержится указание на некую Test Company с незначительными синтаксическими ошибками. Архив был размещён в одной из папок сайта Xubuntu под управлением WordPress, который около месяца назад подвергся взлому и начал показывать рекламу азартных игр. Сейчас администрация сайта проблему преимущественно устранила — большинство ссылок в навигационном меню ведут или на главную, или на страницу с ошибкой 503 («Сервис недоступен»); на сайте новостей говорится о тестировании Xubuntu 21.04 четыре с половиной года назад. Дистрибутив Xubuntu можно скачать с зеркала компании Canonical, ответственной за разработку основной версии Ubuntu, информации о появлении вредоносных компонентов в ISO-образах установщиков не поступало. Исполняемый файл, по одной из версий, предназначен для кражи криптовалюты. При его запуске под Windows по нажатии кнопки «Сгенерировать ссылку для загрузки» в папку AppData Roaming сохраняется файл elzvcf.exe, а в системный реестр вносится запись о его автозапуске. Это приложение отслеживает содержимое буфера обмена и при копировании криптовалютных реквизитов подменяет их на принадлежащие мошенникам. Информации о пострадавших от этой схемы пока не поступало. Официальным продуктом Canonical является только Ubuntu Desktop с рабочим столом GNOME. В сторонних проектах за всё время работал только один сотрудник компании — он помогал в создании версии Kubuntu и был переведён на другую работу ещё в 2012 году. Пятилетнюю поддержку LTS-версий системы получает только вариант с GNOME, а остальные — не более трёх лет. Инцидент с сайтом Xubuntu — ещё не худший вариант: в 2018 году разработчики Lubuntu утратили контроль над доменным именем lubuntu.net и были вынуждены зарегистрировать новый lubuntu.me. А администраторы сайта Xubuntu сейчас пытаются перевести его на статические HTML-страницы, чтобы исключить возможность взлома системы управления содержимым (CMS) в дальнейшем. «Недостающая подушка безопасности»: в «Google Диск» встроили ИИ-защиту от программ-вымогателей

30.09.2025 [21:37],

Анжелла Марина

Компания Google представила новую систему защиты от программ-вымогателей в сервисе облачного хранения «Google Диск» для настольных компьютеров. Она основана на искусственном интеллекте (ИИ) и способна в режиме реального времени останавливать синхронизацию заражённых файлов с облаком.

Источник изображения: Joshua Koblin/Unsplash Система предназначена для дополнения традиционного антивирусного ПО и использует ИИ-модель, обученную на миллионах файлов, зашифрованных различными штаммами программ-вымогателей (Ransomware), каждый из которых может иметь свои уникальные характеристики и методы атак. Как пояснил менеджер по продукту Google Workspace Джейсон Джеймс (Jason James), ключевым преимуществом новой защиты является способность быстро выявлять подозрительную активность и немедленно блокировать взаимодействие с облаком, минимизируя ущерб. Как отмечает Wired, для корпоративных клиентов Google Workspace это особенно важно, так как инструмент защищает файлы любого формата, хранящиеся в Drive, и позволяет легко восстанавливать данные, повреждённые вредоносным ПО. Разработка выполнена командой, отвечающей за базовые антивирусные технологии Google, и интегрирована с уже существующими средствами мониторинга вредоносного ПО в «Диске», браузере Chrome и почте Gmail. По словам Джеймса, главная ценность решения заключается в сочетании обнаружения поведения программ-вымогателей с помощью ИИ с немедленной защитой пользовательских данных и созданием «недостающей подушки безопасности». Тем не менее функция имеет существенные ограничения, так как актуальна лишь для настольных компьютеров. Кроме того, она действует только в рамках экосистемы «Google Диска» и не защищает файлы, хранящиеся вне этого сервиса. Аналогичные механизмы защиты от вымогателей уже внедрены в облачные сервисы Microsoft OneDrive и Dropbox, однако ни одно из существующих решений пока не является универсальным средством против подобной угрозы. Петя вернулся: обнаружен опасный вирус-вымогатель HybridPetya, который обходит UEFI Secure Boot

13.09.2025 [19:28],

Павел Котов

Эксперты компании ESET обнаружили новый вирус-вымогатель, которому присвоили название HybridPetya — он напоминает уже известные варианты Petya/NotPetya, но при этом обладает способностью обходить механизм безопасной загрузки в системах с UEFI, эксплуатируя уже исправленную в этом году уязвимость.

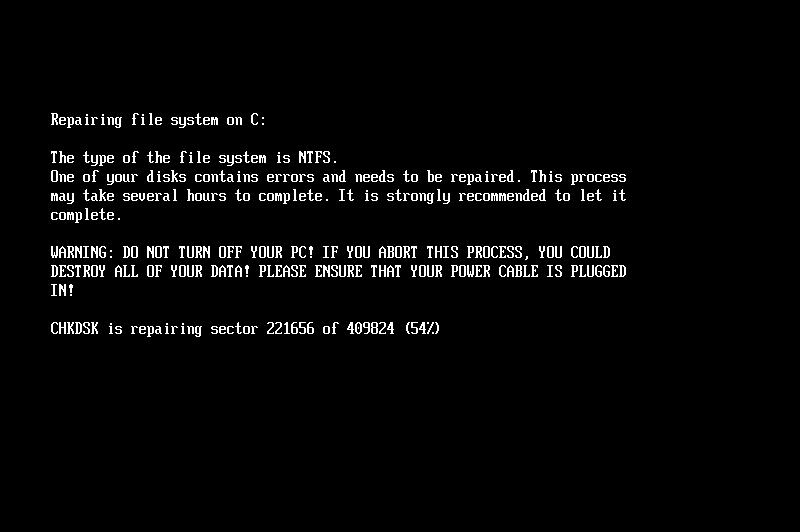

Источник изображений: welivesecurity.com Образцы HybridPetya были загружены на платформу VirusTotal в феврале 2025 года. Вирус устанавливает вредоносное приложение в системный раздел EFI. Установщик вносит изменения в загрузчик UEFI, чтобы внедрить буткит. Это вызывает «синий экран смерти» (BSoD) — сбой в системе гарантирует, что после перезагрузки буткит автоматически запустится, и начнётся процесс шифрования. Вирус включает в себя два компонента: установщик и буткит, то есть вредонос, который исполняется ещё до загрузки операционной системы. Буткит отвечает за загрузку конфигурации и проверяет статус шифрования, который может принимать три значения:

Если значение равно «0», буткит меняет его на «1» и шифрует файл «\EFI\Microsoft\Boot\verify» алгоритмом Salsa20, используя указанные в конфигурации ключ и одноразовый код. Он также создаёт файл «\EFI\Microsoft\Boot\counter» в системном разделе EFI, после чего шифрует файл Master File Table (MFT), содержащий метаданные всех файлов в разделе формата NTFS, а затем и остальные данные всех разделов NTFS; файл «counter» используется для отслеживания уже зашифрованных кластеров диска. В это время пользователю выводится имитация экрана CHKDSK — у жертвы создаётся иллюзия, что система исправляет ошибки на диске.

Имитация экрана CHKDSK Если буткит обнаруживает, что диск зашифрован, то есть статус шифрования равен «1», он выводит жертве сообщение с требованием выкупа — $1000 в биткоинах на указанный адрес кошелька. Сейчас кошелёк пуст, хотя с февраля по май 2025 года на него поступили $183,32. На том же экране есть поле для ввода ключа, который жертва покупает у оператора вируса. Если его ввести, буткит пытается расшифровать файл «\EFI\Microsoft\Boot\verify»; если указан правильный ключ, статусу шифрования присваивается значение «2», и начинается расшифровка; на первом этапе считывается содержимое файла «\EFI\Microsoft\Boot\counter». Когда количество расшифрованных кластеров достигает значения из файла «counter», процесс расшифровки останавливается; при расшифровке файла MFT показывается текущий статус всего процесса. На этапе расшифровки также из созданных ранее резервных копий восстанавливаются легитимные загрузчики: «\EFI\Boot\bootx64.efi» и «\EFI\Microsoft\Boot\bootmgfw.efi». По окончании процесса жертве предлагают перезагрузить компьютер.

Схема работы HybridPetya Некоторые варианты HybridPetya эксплуатируют уязвимость CVE-2024-7344 (рейтинг 6,7 из 10) в приложении Reloader UEFI (файл «reloader.efi»), позволяющую запускать удалённое выполнение кода в обход безопасной загрузки. Для маскировки буткит переименовывает файл приложения в «bootmgfw.efi» и загружает файл «cloak.dat» с зашифрованным XOR кодом буткита. Когда во время загрузки запускается переименованный в «bootmgfw.efi» файл, он ищет «cloak.dat» в системном разделе EFI и «загружает из него встроенное приложение UEFI крайне небезопасным способом, полностью игнорируя все проверки целостности, тем самым обходя UEFI Secure Boot», отметили в ESET. Microsoft закрыла эту уязвимость в январе 2025 года. В отличие от варианта NotPetya, который просто уничтожает данные, HybridPetya позволяет их восстановить: заплатив выкуп, жертва получает от оператора уникальный ключ, на основе которого формируется ключ для расшифровки данных. Свидетельств того, что HybridPetya использовался на практике, экспертам ESET обнаружить не удалось — есть версия, что это исследовательский проект, не имеющий цели заработка на противоправной деятельности. Тем не менее, его появление свидетельствует, что обойти UEFI Secure Boot не просто возможно — такие средства распространяются и становятся всё более привлекательными как для исследователей, так и для злоумышленников, заключили в ESET. Обнаружен первый ИИ-вирус — он запускает на локальном ПК нейросеть от OpenAI и просит её написать вредоносный код

28.08.2025 [08:32],

Антон Чивчалов

Компания Eset выявила, вероятно, первую в мире программу-вымогатель со встроенной языковой моделью искусственного интеллекта. Программа, получившая название PromptLock, способна динамически создавать скрипты Lua с помощью ИИ, пишет CyberInsider.

Источник изображения: Flipsnack / unsplash.com По данным исследователей, в PromptLock используется локальная реализация модели gpt-oss:20b через API Ollama, что позволяет ей работать в средах Windows, macOS и Linux без необходимости создания отдельных версий. Такие способности повышают гибкость вируса и затрудняют его обнаружение. Код PromptLock написан на языке Go и классифицируется как Filecoder.PromptLock.A. Вредонос сканирует файловую систему и затем осуществляет выборочную эксфильтрацию данных и их шифрование по 128-битному алгоритму Speck. В самом коде PromptLock нет языковой модели, он подключается к ней через собственный сервер посредством прокси, что позволяет обходить сетевые ограничения. В коде программы присутствуют элементы, указывающие на потенциально разрушительные действия, однако они пока не реализованы до конца. По этой причине в Eset считают, что программа может быть экспериментальным образцом, не предназначенным для массового распространения. Что, впрочем, не уменьшает серьёзность находки — появление подобных решений говорит о новом этапе в развитии киберугроз, где ИИ становится инструментом уже не только защиты, но и атаки, отмечают в Eset. Интересно, что в коде PromptLock имеется жёстко заданный биткоин-адрес, связанный с автором биткоина Сатоси Накамото (Satoshi Nakamoto). По мнению специалистов, это может быть некой данью уважения к человеку со стороны создателей вируса, но также может быть отвлекающим манёвром. Специалисты отмечают аналогию PromptLock с другой программой — Lamehug, в которой также используется языковая модель HuggingFace для генерации команд. Однако PromptLock отличается полной автономией и независимостью от внешних API. За счёт подобной интеграции ИИ вирус умеет адаптироваться к окружению в реальном времени, подчёркивают в Eset. Администраторам сетей рекомендуется отслеживать выполнение Lua-скриптов, особенно связанных с шифрованием, и проверять исходящие соединения на наличие прокси с инфраструктурой Ollama. В Google Play устранили 77 опасных приложений — их скачали 19 млн раз

25.08.2025 [23:42],

Анжелла Марина

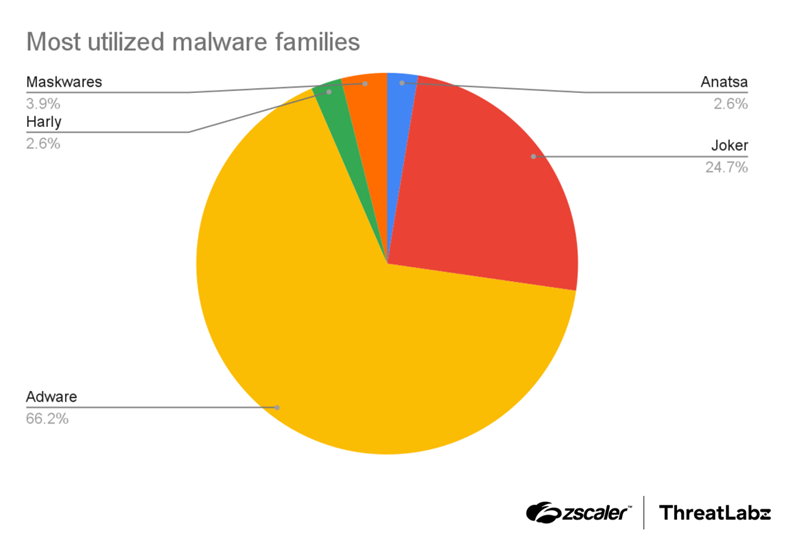

Семьдесят семь вредоносных приложений для Android с совокупным числом установок свыше 19 миллионов были обнаружены в Google Play и впоследствии удалены. Угроза была выявлена специалистами исследовательской группы Zscaler ThreatLabs в ходе анализа новой волны заражений, связанной с банковским трояном Anatsa (известным также как Tea Bot).

Источник изображения: Tofan Teodor/Unsplash Анализ показал, что более 66 % вредоносных приложений содержали компоненты adware, однако наиболее распространённым типом вредоносного ПО стал троян Joker, обнаруженный почти в 25-% проверенных приложений, пишет издание BleepingComputer. После установки Joker получает доступ к чтению и отправке SMS, может делать скриншоты, совершать звонки, копировать списки контактов, собирать данные об устройстве и автоматически подключать платные подписки.

Источник изображения: Zscaler ThreatLabs Часть приложений относилась к категории maskware — вредоносов, маскирующихся под легитимные приложения, которые внешне работают как заявлено, но в фоновом режиме похищают учётные данные, банковскую информацию, данные о местоположении и SMS, а также могут загружать дополнительные вредоносные модули. Исследователи Zscaler также обнаружили вариант трояна Joker под названием Harly, который, в отличие от классического Joker, не загружает вредоносный код с сервера, а хранит его внутри APK в зашифрованном виде — например, в ресурсах или нативной библиотеке. Это позволяет обходить проверку Google Play. Согласно отчёту компании Human Security, Harly маскируется под популярные приложения — игры, обои, фонарики и редакторы фото — и уже успел проникнуть в магазин с десятками подобных загрузок. Последняя версия трояна Anatsa расширила список целевых приложений: теперь он атакует 831 банковское и криптовалютное приложение, тогда как ранее их число составляло 650. При этом злоумышленники использовали приложение Document Reader – File Manager в качестве приманки: после установки оно загружает вредоносный модуль Anatsa, обходя проверку кода. Для маскировки Anatsa использует битые APK-архивы, что нарушает статический анализ, а также шифрование строк на основе DES в режиме выполнения, обнаружение эмуляторов и регулярную смену имён пакетов и хешей. Троян злоупотребляет разрешениями службы доступности (Accessibility Service), автоматически предоставляя себе расширенные привилегии. Он загружает фишинговые формы со своего сервера для более чем 831 сервиса, включая приложения из Германии и Южной Кореи, и оснащён модулем кейлоггера для сбора произвольных данных. Исследователь Zscaler Химаншу Шарма (Himanshu Sharma) отметил, что команда ThreatLabz зафиксировала резкий рост числа приложений с рекламным ПО в Google Play на фоне активности таких угроз, как Joker, Harly и банковские трояны, в то время как количество вредоносов вроде Facestealer и Coper, напротив, снизилось. Microsoft представила прототип ИИ-агента для автономного поиска вирусов и прочего зловредного ПО

06.08.2025 [00:26],

Анжелла Марина

Microsoft представила прототип автономного ИИ-агента Project Ire, способного анализировать программные файлы и выявлять скрытое вредоносное ПО. Разработка, созданная совместно командами Microsoft Research, Microsoft Defender Research и Microsoft Discovery & Quantum, классифицирует ПО без предварительных данных методом реверс-инжиниринга, автоматизируя сложный процесс, который обычно требует участия специалистов.

Источник изображения: AI Система использует декомпиляторы и другие инструменты, включая API-интерфейс на основе Project Freta, а также сторонние и внутренние утилиты. Это позволяет Project Ire собирать данные, определять, является ли файл безопасным или вредоносным, и формировать проверяемую цепочку доказательств. Архитектура поддерживает анализ на разных уровнях — от низкоуровневой обработки бинарного кода до восстановления потоков управления и интерпретации поведения программ, сообщает SecurityWeek со ссылкой на Microsoft. Цель Project Ire — снижение нагрузки и количества ошибок среди специалистов, ускорение реагирования на угрозы и усиление защиты от новых атак. В ходе тестов на наборе данных драйверов Windows система правильно классифицировала 90 % файлов, при этом всего 2 % легитимных файлов были ошибочно помечены как вредоносные. В другом тесте, включавшем 4000 файлов, отобранных для ручного анализа, Project Ire верно определил 9 из 10 опасных файлов с уровнем ложных срабатываний 4 %. Однако при этом было обнаружено только около четверти всего реально вредоносного ПО. Microsoft признала, что в целом эффективность ИИ-агента пока умеренная, однако подчеркнула, что условия тестирования были сложными, а результаты демонстрируют реальный потенциал для дальнейшего внедрения. На основе достигнутых результатов прототип будет использоваться в подразделении Microsoft Defender в качестве анализатора бинарных файлов для выявления угроз и классификации программ. В компании также заявили, что в будущем планируют повысить скорость и точность системы, чтобы она могла корректно оценивать файлы с первого взаимодействия, а в перспективе — распознавать новые виды вредоносного ПО непосредственно в памяти. Найден способ заражать DNS-записи вредоносным ПО

18.07.2025 [16:56],

Павел Котов

Киберпреступники придумали способ скрывать вредоносное ПО в записях системы доменных имён (DNS), что позволяет таким вирусам оставаться незамеченными для защитных средств. О проблеме рассказали эксперты службы DomainTools — они обнаружили в DNS-записях вредонос Joke Screenmate.

Источник изображения: Ed Hardie / unsplash.com Если упростить, DNS — это адресная книга интернета, которая помогает преобразовывать доменные имена в IP-адреса. DNS-записи бывают разных типов, в том числе типа TXT — они используются для хранения описательного текста. Хакеры придумали, как можно разбивать вредоносное ПО на небольшие закодированные фрагменты и помещать их в DNS-записи типа TXT для разных поддоменов. Получается своего рода цифровая головоломка, разбросанная по разным адресам. Каждая часть сама по себе безвредна, но если их собрать, образуется полноценный вредоносный файл. С помощью скриптов злоумышленники заставляют компьютер жертвы запрашивать эти DNS-записи и таким образом восстанавливать вредоносное ПО, оставаясь вне поля зрения средств безопасности. DNS-трафик обычно считается доверенным и не вызывает подозрений. Joke Screenmate — это программа, которая имитирует системные ошибки и вызывает непредсказуемое поведение курсора мыши. Что менее приятно, эксперты DomainTools обнаружили также скрытый аналогичным образом скрипт PowerShell Stager, способный загружать и выполнять более опасные вредоносные программы. Существуют и способы защититься от таких коварных атак: специалистам по безопасности рекомендуют внедрить мониторинг DNS-трафика, выявлять в нём необычные закономерности и повторяющиеся TXT-запросы. Помогут также инструменты, проверяющие DNS-записи, выходящие за рамки простых функций сопоставления имён, а также средства аналитики угроз — в том числе анализ вредоносных доменов и поддоменов. Фактических атак, основанных на этом способе, пока выявлено не было, но, учитывая его простоту и своеобразное изящество, это лишь вопрос времени. Хакеры приспособили GitHub для массового распространения вредоносов как услуги

18.07.2025 [12:55],

Павел Котов

Эксперты отдела безопасности Cisco Talos раскрыли оператора вредоносных программ как услуги (Malware-as-a-Service, MaaS), который использовал публичные учётные записи на GitHub для распространения различных вредоносов.

Источник изображения: Rubaitul Azad / unsplash.com GitHub стал для хакерского сервиса простой и надёжной платформой, которая воспринимается как доверенная во многих корпоративных сетях: компании сами используют её как репозиторий кода при разработке собственного ПО, поэтому домен сервиса, как правило, не блокируется веб-фильтрами. Во многих организациях с отделами разработки доступ к GitHub необходим в той или иной форме. После получения уведомления от Talos администрация GitHub удалила три учётные записи, на которых размещалось вредоносное ПО. Инцидент связан с кампанией, продолжающейся с февраля. В ней используется загрузчик вредоносного ПО, известный под названиями Emmenhtal и PeakLight, который ранее распространялся через электронную почту. Эксперты Talos обнаружили тот же вариант Emmenhtal в рамках коммерческой операции MaaS — только теперь источником распространения стал GitHub. Отличительной чертой этой атаки стала установка на компьютеры жертв платформы Amadey. Эту вредоносную программу впервые обнаружили в 2018 году, и изначально она использовалась для создания ботнетов. Основная функция Amadey — сбор системной информации с заражённых устройств и загрузка вторичных полезных нагрузок в зависимости от конфигурации системы и целей конкретной атаки. После заражения системы вредоносом Amadey операторы кампании определяли, какие именно нагрузки направить на устройство, используя простой URL-адрес GitHub. Скрипты Emmenhtal в данном случае отличались одинаковой четырёхслойной структурой: три слоя служили для обфускации, а четвёртый выполнял функцию загрузчика, реализованного в виде скрипта PowerShell. Вредоносное ПО на GitHub маскировалось под MP4-файлы, а загрузчик на Python носил имя checkbalance.py. Созданные ИИ вирусы научились обходить защиту Microsoft Defender, но пока с переменным успехом

11.07.2025 [12:57],

Павел Котов

Исследователи в области кибербезопасности сообщили о намерении показать модель искусственного интеллекта, способную обходить антивирусную защиту Microsoft Defender примерно в 8 % случаев. Демонстрация пройдёт на конференции Black Hat USA 2025, которая откроется 2 августа.

Источник изображения: Glen Carrie / unsplash.com С появлением мощного генеративного ИИ эксперты всё чаще предупреждают, что он способен пошатнуть основы отрасли кибербезопасности, хотя революции в этой области пока не случилось. Зато наглядным примером может служить ИИ, который разрабатывает вредоносное ПО, способное успешно обходить Microsoft Defender — его создали в нидерландской компании Outflank. Для достижения цели эксперты потратили три месяца и $1500 на дополнительное обучение открытой модели ИИ Alibaba Qwen 2.5 способам обхода защиты Microsoft Defender. Проект обошёлся недёшево, но это вполне посильная цена для киберпреступников, которые решат заручиться подобным средством. Полученная в результате обучения производная модель ИИ преодолевает защиту Microsoft Defender for Endpoint примерно в 8 % случаев. Для сравнения, взятые без дополнительной подготовки модели Anthropic и DeepSeek добиваются в той же задаче успеха в 1 % и 0,5 % случаев соответственно. Есть основания допустить, что со временем подобные модели будут совершенствоваться. Располагающий комплектом графических процессоров хакер может потратить на эту задачу больше времени и средств. Проект Outflank подтверждает опасения, которые высказывали эксперты в области кибербезопасности в отношении ИИ. |