|

Опрос

|

реклама

Быстрый переход

Chrome для Android научится автоматически подставлять в формы авторизации коды из SMS

16.05.2025 [11:38],

Владимир Фетисов

Приложения для Android уже давно способны автоматически определять приходящие по SMS коды двухфакторной аутентификации и подставлять их в соответствующие поля при прохождении пользователем процесса авторизации. Однако при использовании Android-версии браузера Chrome проверочные коды всё ещё приходится вводить вручную, но в скором времени это изменится.

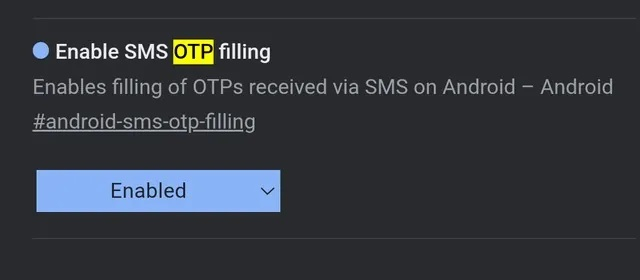

Источник изображения: Jonas Leupe / Unsplash По сообщениям сетевых источников, Google работает над реализацией функции распознавания одноразовых кодов из SMS и их последующего копирования в нужные формы на веб-сайтах. В подтверждение этого приводится скрин экрана, на котором данная опция может быть активирована.

Источник изображения: Leopeva64 / Reddit Автоматическое обнаружение и заполнение одноразовых PIN-кодов (OTP) — полезная функция для Android-приложений, которая позволяет экономить время при авторизации. Вероятно, в случае с авторизацией на веб-сайтах она окажется столь же полезной и востребованной среди пользователей. Это будет особенно полезно для веб-ресурсов, у которых нет отдельного мобильного приложения, а также для людей, которые предпочитают использовать сайт какого-либо сервиса вместо того, чтобы устанавливать очередное приложение на свой смартфон. Отмечается, что двухфакторная аутентификация с помощью кодов из SMS-сообщений считается менее безопасной, чем другие варианты, такие как использование специального приложения для генерации проверочных кодов. Тем не менее эта функция должна оказаться полезной для сайтов, на которых реализована поддержка двухфакторной аутентификации. Россияне стали массово отказываться от паролей для интернет-сервисов

16.01.2025 [14:45],

Владимир Мироненко

Всё больше россиян переходит на авторизацию в интернет-сервисах без паролей, отметил ресурс Forbes. По данным VK, в 2024 году число пользователей сервисов компании, предпочитающих беспарольные способы авторизации, включая вход по одноразовому коду, QR-коду, по лицу или же отпечатку пальца, выросло год к году на 30 % до 50 млн. Это составляет порядка 40 % всей аудитории VK ID, увеличившейся за год на 10 % до 126 млн человек.

Источник изображения: Towfiqu barbhuiya/unsplash.com Также выросло число пользователей VK ID, применяющих второй фактор авторизации — на 22 % за год, превысив 21 млн человек. Кроме того, более 20 тыс. партнёров компании интегрировали VK ID в качестве способа авторизации на сайтах и в приложениях. Аналогичная тенденция наблюдается у «Яндекса», сообщившего, что количество пользователей, предпочитающих беспарольные способы входа через «Яндекс ID», выросло в 2024 году в 1,5 раза. В МТС ID по умолчанию используется для входа одноразовый код из SMS, сообщили в компании. Количество зарегистрированных аккаунтов в МТС ID в 2024 году увеличилось на 20 %, превысив 120,6 млн. Как сообщил бизнес-консультант по информационной безопасности Positive Technologies Алексей Лукацкий, несмотря на тренд по переходу на беспарольные способы идентификации, говорить о полном отказе от паролей не приходится, поскольку имеется немало устаревших устройств (например, банкоматы) или технологий (Wi-Fi или Bluetooth), в которых заложена возможность входа только по паролю/PIN-коду. Он также отметил, что вход по биометрии (отпечатку пальца или лицу) нельзя назвать безопасным в долгосрочной перспективе из-за риска утечки баз данных. Руководитель департамента расследований T.Hunter, эксперт рынка НТИ SafeNet (Сейфнет) Игорь Бедеров считает более безопасным способом для входа двухфакторную аутентификацию. А наиболее защищённым на сегодняшний день способом он назвал приложение для аутентификации (генерирует код, который используется в дополнение к электронной почте и паролю для подтверждения личности). «Если использовать специальное приложение, то при перевыпуске SIM-карты злоумышленник не сможет получить личные данные пользователя. А взломать мобильное приложение достаточно сложно. Как раз такие приложения-аутентификаторы и должны в конечном итоге заменить классические методы, приемы двухфакторной аутентификации и подтверждения входа как наиболее надёжные», — считает эксперт. |