|

Опрос

|

реклама

Быстрый переход

Разорванная чёрной дырой звезда запустила рекордный джет — в триллионы раз мощнее «Звезды смерти»

05.02.2026 [13:52],

Геннадий Детинич

Астрономы обнаружили сверхмассивную чёрную дыру, которая уже четыре года «отрыгивает» остатки разорванной звезды, выбрасывая мощнейшую за всё время наблюдений релятивистскую струю (джет). Событие AT2018hyz началось в 2018 году, и его интенсивность нарастает с каждым годом, обещая добраться до пика в 2027 году. Астрономы ранее никогда не наблюдали настолько длительного процесса аккреции вещества звезды на чёрную дыру.

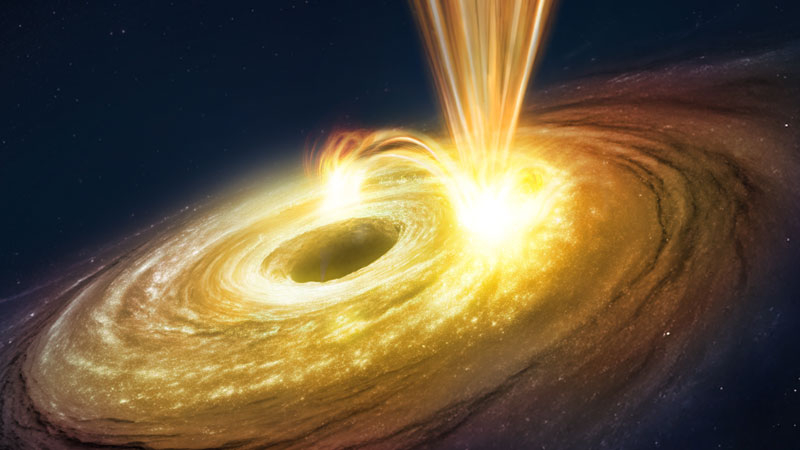

В представлении художника. Источник изображения: University of Oregon Приливное разрушение звезды произошло в иной галактике на расстоянии 665 млн световых лет от нас. Сначала это выглядело как обычное явление, но через несколько лет объект неожиданно «ожил» и начал излучать радиоволны с нарастающей силой. Это привлекло внимание учёных, которые с тех пор непрерывно следят за динамикой процесса. Руководитель исследования Иветт Сендес (Yvette Cendes) из Университета Орегона (University of Oregon) отметила, что яркость радиоизлучения с 2019 года выросла в 50 раз и продолжает экспоненциально увеличиваться — это крайне редкое поведение для таких событий, которые обычно быстро затухают. Энергия, выделяемая джетом, сравнима с мощностью гамма-всплесков — самых энергичных явлений во Вселенной. По расчётам учёных, она в триллионы или даже в сотни триллионов раз превышает энергию выстрела «Звезды Смерти» из «Звёздных войн». Сомнительное для науки сравнение, но именно оно приводится в пресс-релизе на сайте университета. Подчеркнём, необычность события AT2018hyz заключается в его затяжном характере: вместо быстрого угасания чёрная дыра продолжает питаться веществом звезды, выбрасывая энергию от этого процесса в космос на скоростях до половины скорости света. Сендес отметила: «Это действительно необычно. Мне сложно вспомнить что-то, что росло бы подобным образом на таком длинном временном промежутке». Согласно прогнозам, радиоизлучение будет расти дальше и достигнет пика примерно в 2027 году. Астрономы продолжают наблюдения с помощью радиотелескопов, чтобы понять, подтвердятся ли ожидания и что именно вызывает такую длительную и мощную активность. Результаты исследования опубликованы 5 февраля 2026 года в журнале The Astrophysical Journal. Астрономы разгадали тайну светящихся «маленьких красных точек» на заре Вселенной

29.01.2026 [18:00],

Геннадий Детинич

Уже в первые два года наблюдений с помощью «Уэбба» в ранней Вселенной были обнаружены «маленькие красные точки» (Little Red Dots), которые поставили астрономов в тупик. По всему выходило, что это сверхмассивные чёрные дыры (СЧД) в центрах ещё неразвитых галактик. В этом была загадка — СЧД не должны были вырасти до наблюдаемых размеров так быстро. Были и другие несоответствия, на что теперь подготовлен убедительный ответ.

Источник изображения: ИИ-генерация Grok 4/3DNews Новое исследование, опубликованное в журнале Nature, предлагает элегантное решение. Авторы показывают, что «маленькие красные точки» — это молодые сверхмассивные чёрные дыры, находящиеся в особой фазе кокона (cocoon phase). В этой фазе чёрная дыра окружена очень плотной оболочкой ионизированного газа с огромным количеством свободных электронов. Этот «кокон» одновременно питает чёрную дыру (почти на пределе Эддингтона — с максимально возможной в теории скоростью) и при этом сильно искажает наблюдаемый спектр. Именно спектр внёс путаницу в первые данные по этим объектам. В обычных условиях газ падает на чёрную дыру и создаёт диск аккреции. Тем самым газ движется как в нашу сторону, так и от нас. Благодаря определению доплеровского смещения, отражённого в ширине спектральных линий, можно узнать скорость газа и массу центрального объекта — сверхмассивной чёрной дыры. Согласно наблюдаемой ширине спектральных линий СЧД «маленьких красных точек», масса наблюдаемых в них объектов составляла от 10 % до 100 % массы галактик-хозяев. Отметим, что в нашей части Вселенной этот показатель обычно составляет около 0,1 %. Устоявшиеся гипотезы космологии не могли объяснить настолько быстрый набор массы СЧД в первый миллиард лет после Большого взрыва. Кроме того, СЧД «маленьких красных точек» не наблюдаются в рентгеновском и гамма-излучении, чего раньше практически не случалось. По совокупности данных группа астрономов Манчестерского университета (University of Manchester) под руководством Вадима Русакова предположила и провела моделирование концепции коконов, в которых могли развиваться молодые сверхмассивные чёрные дыры. Такие объекты могут быть окружены плотным облаком пыли и газа, который как питает СЧД на пределе возможностей, так и рассеивает рентгеновское и гамма-излучение. Вдобавок к этому перенасыщенное облако свободных электронов в составе «кокона» поглощает и переотражает фотоны от диска аккреции, как бы «уширяя» спектральные линии и обманчиво указывая на мнимо огромную массу скрытых там СЧД. Учёные сравнили чёрные дыры с бабочками в коконе, где они развиваются до полной зрелости и выходят на свободу во всей красе, о чём без помех сообщают во всех диапазонах. Такое объяснение снимает проблему запредельного набора массы СЧД, переводя их в диапазон привычных учёным космологических гипотез, и добавляет новое измерение в проблему «курицы и яйца» — первенство появления галактик или СЧД. На этот счёт нет единого мнения, но новые данные могут сыграть в пользу того или иного варианта. Обнаружено редчайшее слияние сразу трёх сверхмассивных чёрных дыр — там рождается нечто грандиозное

31.12.2025 [14:12],

Геннадий Детинич

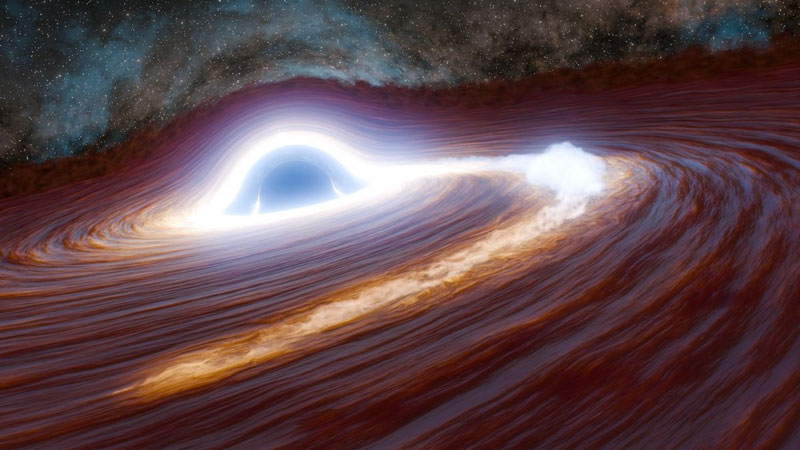

Учёные сообщили о редчайшем астрономическом открытии: впервые в истории наблюдений обнаружена система из трёх активно питающихся сверхмассивных чёрных дыр, находящихся на пути к слиянию. Объект получил обозначение J1218/1219+1035 и удалён от нас примерно на 1,2 млрд световых лет. Когда-нибудь там образуется одна галактика с невообразимо огромной чёрной дырой в центре.

Художественное представление события. Источник изображения: NSF/AUI/NSF NRAO/P. Vosteen До этого момента астрономы обнаружили всего три тройных слияния сверхмассивных чёрных дыр. Однако новое открытие стало первым в истории, когда все три чёрные дыры ярко светились во всех возможных диапазонах, что говорит об их активном питании — поглощении вещества из дисков аккреции. Иначе говоря, в каждой из чёрных дыр присутствовало активное ядро галактики (AGN). В двух предыдущих тройных слияниях этих сверхмассивных объектов AGN было не у всех чёрных дыр. В частности, все три чёрные дыры события J1218/1219+1035 обладали сильнейшим излучением в радиодиапазоне, что было подтверждено инструментами Very Large Array и Very Long Baseline Array. Это крайне важно по той причине, что радиоволны несут информацию о процессах вокруг чёрных дыр и дают представление об их интенсивности. Также J1218/1219+1035 излучали в инфракрасном (WISE), ультрафиолетовом, рентгеновском и, отчасти, в видимом диапазоне. Изучение излучений на всех возможных длинах волн предоставляет наиболее полную картину происходящих процессов. Тем самым редчайшее наблюдательное событие можно было изучить в самых мельчайших подробностях. Оно стало источником знаний об эволюции чёрных дыр, которая изобилует множеством пробелов. Наконец, настолько подробное изучение события J1218/1219+1035 позволяет прогнозировать гравитационно-волновые явления, часть из которых учёные теперь могут регистрировать. Поскольку такие волны образуются в процессе сближения и слияния чёрных дыр, появляется возможность проверить физику процессов на основе предсказания с возможностью параллельного наблюдения, ценность чего трудно переоценить. Создана первая в истории симуляция настоящей чёрной дыры звёздной массы — вышла как живая

25.12.2025 [18:21],

Геннадий Детинич

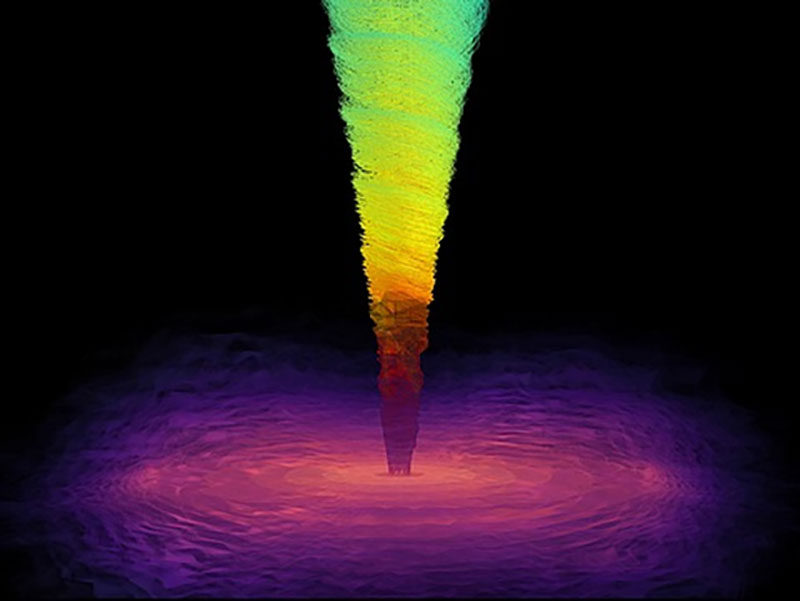

В астрофизике чёрные дыры обычно рассматриваются по упрощённой модели Шварцшильда. Реже создаётся симуляция для анализа тех или иных аспектов физики этих объектов. Но чтобы создать комплексную и максимально приближённую к реальности модель чёрной дыры — такого ещё не было. Впервые такую работу провели в США для чёрной дыры звёздной массы, что стало отправной точкой для расширения исследований.

Источник изображений: Flatiron Institute Отчёт о проделанной работе опубликован в свежем выпуске журнала The Astrophysical Journal. Это самая детальная на сегодняшний день суперкомпьютерная симуляция процессов аккреции вокруг чёрных дыр звёздной массы (сравнимой с солнечной). Исследование выполнено под руководством астрофизика Лижонга Чжана (Lizhong Zhang) из Института Флэтайрон (Flatiron Institute). Группа использовала два мощных суперкомпьютера для моделирования динамики чёрной дыры без прежних упрощений, впервые точно учтя все ключевые физические процессы: вращение чёрной дыры, сильные магнитные поля, общую теорию относительности (движение фотонов в искривлённом пространстве-времени), а также взаимодействие излучения с плазмой и газом. Симуляции показали, что вокруг быстро вращающейся чёрной дыры с хорошим аппетитом — с высокой скоростью аккреции — формируется толстый газовый диск, который к центру становится плотнее. Как и в жизни, чёрные дыры Шварцшильда с изящными тонкими модельными дисками аккреции взаправду оказались пышками далеко не модельной внешности, о чём говорит изображение выше. При этом мощные магнитные поля организуют поток газа, создавая ветра частиц и направленные джеты (струи плазмы), выбрасываемые наружу. Над полюсами чёрной дыры образуется узкая воронкообразная структура, ускоренно втягивающая материю к горизонту событий и генерирующая интенсивный пучок излучения, видимый только под определёнными углами.  Воссозданная модель объясняет, как чёрные дыры высвобождают огромную энергию через ветра и джеты вместо простого поглощения излучения диском. Результаты расчётов хорошо согласуются с реальными наблюдениями различных чёрных дыр. По словам учёных, это первое моделирование, точно учитывающее излучения чёрной дыры в рамках общей теории относительности, что открывает новые возможности для понимания экстремальных условий вблизи этих объектов. В своей дальнейшей работе учёные попытаются сопоставить результаты моделирования чёрных дыр звёздной массы с наблюдением сверхмассивных чёрных дыр. Не исключено, что многое из смоделированного найдёт подтверждение в объектах с более крупной массой. Также учёные надеются, что модели помогут объяснить недавно открытые на заре Вселенной «маленькие красные точки» — сверхмассивные чёрные дыры с необычной динамикой в дисках аккреции. У чёрных дыр и нашего Солнца нашлось кое-что общее

13.12.2025 [10:18],

Геннадий Детинич

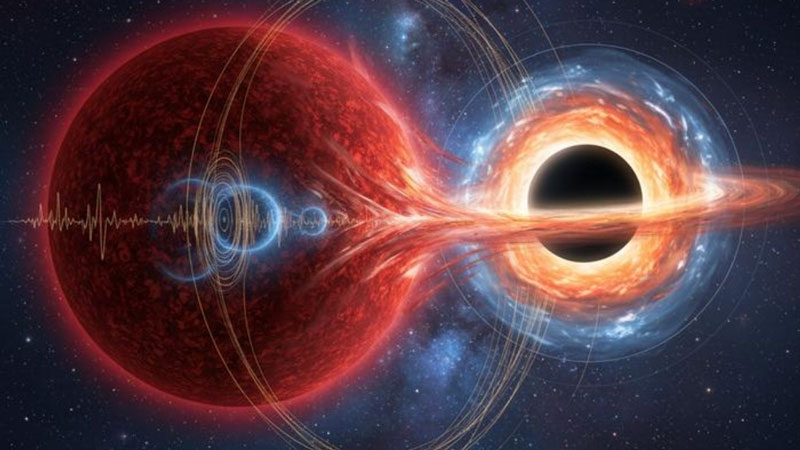

Такие далёкие, сверхмассивные и чуждые простому пониманию объекты как чёрные дыры оказались в чём-то похожи на наше Солнце. Это обнаружили две космические рентгеновские обсерватории — XMM-Newton (ESA) и XRISM (JAXA с участием ESA и NASA). Они одновременно провели наблюдение за рентгеновской вспышкой сверхмассивной чёрной дыры в центре галактики NGC 3783. И если исключить несопоставимые масштабы событий, то всё это было бы похоже на вспышку на Солнце.

Источник изображения: ESA Сверхмассивная чёрная дыра в спиральной галактике NGC 3783, масса которой эквивалентна 30 миллионам Солнц, привлекла внимание яркой вспышкой в рентгеновском диапазоне. Вспышка быстро возникла и угасла за несколько часов, после чего немедленно сформировались сверхбыстрые ветра, выдувающие материал в окружающее пространство со скоростью до 60 000 км/с — это одна пятая скорости света. Это стало первым прямым наблюдением настолько стремительного запуска ветров в активном галактическом ядре (AGN). Высвобожденная энергия за сутки разогнала материю до релятивистских скоростей. Благодаря парному наблюдению события с использованием всех основных научных приборов обеих рентгеновских обсерваторий удалось в деталях различить динамику выброса и его причины. Это может показаться поразительным, но именно таким же образом происходит вспышка на Солнце, которая сопровождается корональным выбросом массы: происходит переподключение линий магнитного поля звезды, а также чёрной дыры в зоне аккреции вещества, в результате чего мгновенно высвобождается колоссальная энергия. И эта накопленная энергия выбрасывает во внешнее пространство вещество. Тем самым обсерватории XMM-Newton и XRISM не только наблюдали самые быстрые ветра от чёрной дыры в истории наблюдений, но однозначно привязали их возникновение к поведению магнитного поля сверхмассивной чёрной дыры. Очевидным образом это поможет лучше понять эволюцию галактик, которые сильно зависят от активности сверхмассивных чёрных дыр — они могут как запустить звездообразование, так и затушить его. Наконец, у Солнца и чёрных дыр нашлось нечто общее — это механизмы переподключения линий магнитного поля и инициация вспышек. Общий механизм для бесконечной Вселенной — это здорово. Обнаружены «плазменные пушки» вселенского масштаба — 53 квазара с джетами длиною в миллионы световых лет

02.12.2025 [14:30],

Геннадий Детинич

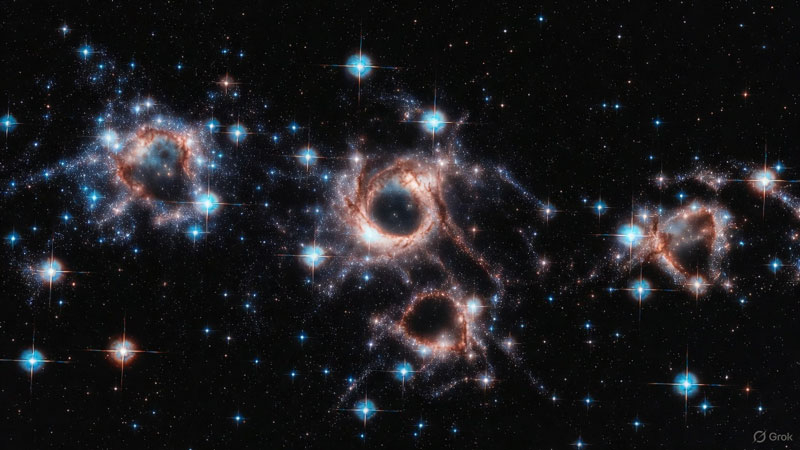

Международная команда астрономов объявила об открытии 53 ранее неизвестных мощных радиоквазаров с гигантскими релятивистскими струями (джетами), длина которых в отдельных случаях достигает 50 диаметров Млечного Пути (около 5 млн световых лет). Конфигурация струй и их интенсивность — это окно в раннюю Вселенную, что даёт представление о распределении материи в те времена и объясняет эволюцию мироздания.

Пример джетов из вновь обнаруженных квазаров. Источник изображения: GMRT Объекты были найдены в рамках обзора неба на низких радиочастотах с использованием радиотелескопа Very Large Array (VLA) и других инструментов. Все квазары относятся к эпохе, когда возраст Вселенной составлял менее 4 млрд лет, что делает их важными свидетелями ранней космологической эволюции. Особенностью этих 53 квазаров, выделенных из группы 369 обнаруженных индийскими учёными новых радиоквазаров, является экстремально большая физическая протяжённость их джетов — в среднем они в десятки раз длиннее ранее известных структур аналогичного класса. Такие струи формируются сверхмассивными чёрными дырами массой в миллиарды солнечных масс. Часть вещества в диске аккреции чёрных дыр под действием сильнейших магнитных полей устремляется к их полюсам и с огромной скоростью выбрасывается в пространство вдоль оси вращения в виде узких пучков релятивистской плазмы. Наблюдения показали, что некоторые джеты имеют видимую ширину до нескольких сотен килопарсек, что ранее считалось редкостью. Особенность расположенного в Индии радиотелескопа Giant Metrewave Radio Telescope (GMRT) в том, что он работает на относительно низких частотах, что позволяет детектировать радиоизлучение от «стареющей» плазмы. Это даёт цельную картину джетов, тогда как раньше в их изображении были пробелы в средней части. Новая работа дала ясное представление о форме лепестков джетов на всём пространстве их распространения. Интересно, что чем дальше от нас такие квазары, тем сложнее и более асимметрична форма их лепестков. Очевидно, что в те времена распространение материи в пространстве было более хаотичным, и джеты могли свободно распространяться в одном направлении и «тупить» в другом, затухая в облаках газа и пыли. Тем самым учёные получают картину распространения материи в ранней Вселенной и могут объяснить вспышки или затухание очагов звездообразования. Вселенская «плазменная пушка» с лучом длиной в два расстояния от нас до галактики Андромеда может как вынести всю материю из галактик на своём пути, так и нагнать её туда. Новые данные подтверждают, что подобные процессы играли ключевую роль в эволюции крупномасштабной структуры Вселенной в первые миллиарды лет после Большого взрыва. Астрономы обнаружили молодую звезду с древней химией — похоже, она впитала часть партнёра по системе

28.11.2025 [13:14],

Геннадий Детинич

Ещё в 2023 году астрономы открыли двойную систему Gaia BH2, расположенную в 3800 световых годах от Земли в созвездии Центавра. В ней обычная звезда солнечного типа обращается вокруг «спящей» чёрной дыры массой около 9 солнечных. Пристальное изучение этой системы показало, что звезда в этой системе обладает набором свойств, которые противоречат стандартным моделям звёздной эволюции и делают её одной из самых странных среди известных звёзд.

Источник изображения: ESO/L. Calçada/Space Engine Звезда в Gaia BH2 — это красный гигант с массой около 1,2 солнечной и радиусом в 8,55 раз больше нашего Солнца. Скорость его вращения вокруг собственной оси составляет 398 суток, что очень много для оцененного учёными возраста звезды в 5 млрд лет (Солнце, например, совершает полный оборот примерно за 30 суток). Но сильнее всего удивил химический состав звезды — такой распространён для очень древних звёзд, родившихся вскоре после Большого взрыва, примерно 10–12 млрд лет назад. Химия звезды очень древняя, тогда как данные, полученные другим методом измерения возраста звезды, этому противоречат. Для оценки процессов в звезде учёные воспользовались методом астросейсмологии — изучением распространения сейсмических волн по далёкому светилу. В этом им помогли данные обсерватории TESS. «Звездотрясения» выдают себя переменной яркостью свечения звезды, которые современные телескопы улавливают с достаточной чёткостью. Согласно этим «судорогам» красного гиганта учёные выяснили, что она на 5 млрд лет моложе, чем кажется на первый взгляд. Учёные предполагают, что звезда могла вобрать в себя материал бывшего партнёра по системе, который впоследствии превратился в чёрную дыру, чем замаскировала свой истинный возраст. Но остаётся загадка стремительной раскрутки звезды, которую, в принципе, тоже можно объяснить поглощением стороннего вещества. В любом случае, в формировании облика звезды участвовало, как минимум, три процесса, среди которых ещё предстоит найти баланс. Восстановление научной истины как увлекательно само по себе, так и глубоко познавательно, поскольку позволяет восстановить вещи, о которых недавно даже невозможно было себе представить. Что будет, если чёрная дыра пролетит через человека? Учёные впервые дали научный ответ

25.11.2025 [15:46],

Геннадий Детинич

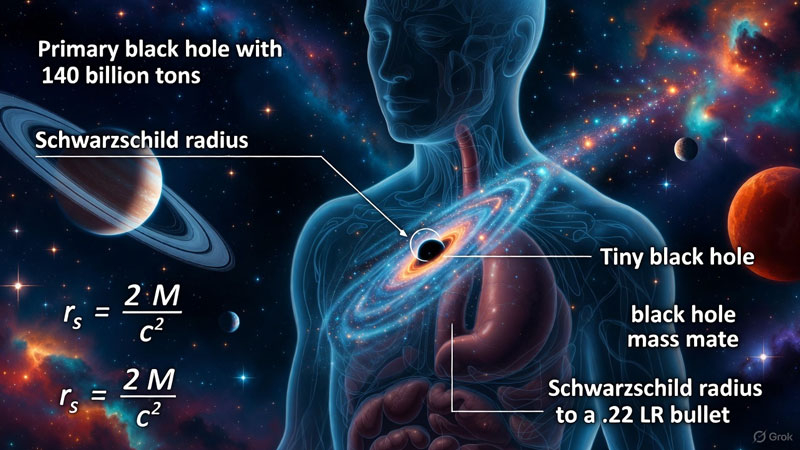

В художественном фильме «Интерстеллар» наглядно показали, что произойдёт с человеком при попадании в чёрную дыру. Но что произойдёт при попадании черной дыры в человека? В прошлом фантасты не раз задавались этим вопросом, на который один из современных учёных решил дать научно обоснованный ответ.

Источник изображения: ИИ-генерация Grok 4/3DNews В журнале International Journal of Modern Physics D физик Роберт Шеррер (Robert Scherrer) из Университета Вандербильта (Vanderbilt University) в США опубликовал работу, в которой оценил шансы на встречу отдельного человека с гипотетической первичной дырой и те последствия, которые могли бы его ожидать. Несмотря на все те ужасы, которые сопровождают чёрные дыры, начиная от разрыва звёзд и заканчивая смертоносными лучами, выжигающими по половине галактики за раз, встреча с первичной чёрной дырой может пройти для человека незамеченной, но только до определённого предела. Напомним, первичные чёрные дыры — это гипотетические объекты астероидной массы, которые могли образоваться в экстремально плотных областях пространства вскоре после Большого взрыва. Они рассматриваются как возможные (но не самые главные) кандидаты на роль тёмной материи, хотя их существование пока не подтверждено. Тем не менее, современная наука имеет неплохое представление об этих объектах, что позволяет строить различные сценарии с их участием. Начнём с того, что шанс столкновения с такой чёрной дырой ничтожно мал: по расчётам Шеррера, оно может произойти раз в квинтиллион лет — это в миллиарды раз дольше текущего возраста Вселенной (13,8 млрд лет). Даже если первичные чёрные дыры существуют и составляют часть тёмной материи, их плотность в космосе слишком низка для реальной угрозы человечеству. Для нанесения заметного ущерба непосредственно человеческому телу минимальная масса дыры должна составлять около 140 квадриллионов граммов (140 млрд тонн), что эквивалентно массе 20-км скалистого астероида. При такой невероятной массе диаметр горизонта событий (Шварцшильда) чёрной дыры равен всего 0,4 пикометра — это в четыре раза меньше размеров протона. Ущерб слону от дробинки будет не в пример сильнее. Другое дело — это скорость объекта. Двигаясь со скоростью около 200 км/с (быстрее звука в воздухе), дыра создаст сверхзвуковую ударную волну, которая разорвёт ткани, подобно пуле калибра .22 LR. Иными словами, нанесёт входную рану, как от выстрела из «мелкашки». Что касается гравитационных явлений от объекта, то на фоне земной гравитации человек даже не заметит гравитации чёрной дыры. Более менее серьёзный урон телу будет нанесён, если первичная чёрная дыра будет намного тяжелее — 7 квинтиллионов граммов (7 трлн тонн). Это масса примерно 200-км астероида. Такая первичная чёрная дыра уже будет обладать достаточно большим горизонтом событий, чтобы начать раздирать и затягивать в себя ткани тела человека. Вот это будет уже по-настоящему неприятно, но о боли можно не волноваться, создаваемая такой чёрной дырой сверхзвуковая ударная волна прикончит его раньше, чем это начнёт вызывать какие-то ощущения. В общем и целом, земная цивилизация не проживёт достаточно долго, чтобы гипотетическая первичная чёрная дыра столкнулась с отдельным человеком. Но даже если это произойдёт, человек, скорее всего, эту встречу переживёт с минимальным для себя ущербом или даже вовсе не заметит. Быстрому появлению сверхмассивных чёрных дыр во Вселенной нашлось простое объяснение

11.11.2025 [14:17],

Геннадий Детинич

Запуск в работу космического телескопа «Джеймс Уэбб» привёл к открытию множества сверхмассивных чёрных дыр в ранней Вселенной, чему не было объяснения — они просто не успевали вырасти до наблюдаемых масс. Это заставило заново осмыслить эволюцию этих объектов, варианты которой редко рассматривались в предыдущих гипотезах. Новая работа подвела основу под один из вариантов, обнаружив простое объяснение наблюдаемым процессам.

Источник изображения: ИИ-генерация Grok 4/3DNews «Семена» сверхмассивных чёрных дыр могли возникнуть по трём сценариям: из коллапса газовых облаков первичной материи, в ходе прямого коллапса умерших звёзд и в плотных звёздных скоплениях, где частые слияния чёрных дыр были неизбежны — там было очень тесно. Ситуацию усугубило обнаружение «маленьких красных точек» — предположительно сверхмассивных чёрных дыр в центрах галактик, которые возникали примерно через 500 млн лет после Большого взрыва и пропадали один миллиард лет спустя. Для проверки одной из гипотез ускоренного роста СЧД астрофизики из Колумбийского университета (Columbia University) создали симуляцию карликовой галактики, чтобы в максимальных деталях воспроизвести первые 700 млн лет её эволюции. После полугода обработки данных на суперкомпьютере Zaratan Университета Мэриленда (University of Maryland) с опорой на улучшенную модель эмуляции процессов звездообразования, учёные обнаружили истоки вероятного ускоренного роста чёрных дыр. Моделирование показало, что в условиях плотных звёздных скоплений в ранней Вселенной эффективность преобразования газа в новые звёзды достигала 80 % вместо современных 2 %. Тем самым рождение звёзд в стародавние времена шло волнами и напоминало взрыв. В частности, их эмуляция показала две взрывные волны звёздообразования, часть звёзд после смерти становилась чёрными дырами звёздной массы. Затем эти чёрные дыры, как в водовороте, устремлялись к центру галактики, формируя что-то вроде скоплений чёрных дыр в условиях высочайшей плотности звёзд и вещества. Последующие множественные слияния вели к набору массы и, в итоге, к быстрому возникновению сверхмассивных чёрных дыр в центрах галактик. Учёные показали, что никакой «новой физики» не требуется, чтобы объяснить, почему сверхмассивные чёрные дыры набирали массу быстрее предела, разрешённого известными законами физики. Всё дело в чрезвычайной плотности материи на заре Вселенной, которая и запустила всю цепочку эволюции СЧД. Сегодня эти множественные слияния не детектируются гравитационно-волновыми обсерваториями. В будущем лазерные интерферометры планируется развернуть в космосе, создав базу длиной в десятки или сотни тысяч километров. Это позволит подтвердить данное моделирование. На задворках Вселенной рекордно полыхнуло — как 10 триллионов Солнц разом

05.11.2025 [21:22],

Геннадий Детинич

Астрономы зафиксировали самый яркий и наиболее отдалённый из когда-либо зарегистрированных всплесков активности чёрной дыры — событие J2245+3743. Вспышку произвела сверхмассивная чёрная дыра массой около 500 млн солнечных, когда поглотила случайно пролетавшую рядом массивную звезду. Яркость события достигла светимости 10 трлн Солнц. К марту 2025 года было выделено столько энергии, сколько могло бы излучить Солнце, если бы вся его масса превратилась в энергию.

Источник изображения: Caltech/R. Hurt/IPAC Событие J2245+3743 было зарегистрировано в 2018 году. С тех пор его яркость постепенно убывает, однако до исходного уровня светимости ещё далеко. До этой вспышки наиболее ярким считалось событие под названием «Страшная Барби» (Scary Barbie), когда себя проявило одно из активных ядер галактики (квазар). Вспышка J2245+3743 оказалась в 30 раз мощнее активности «Страшной Барби», что не могло не привлечь внимания учёных. Подобные вспышки могут возникать по разным причинам — например, во время взрыва сверхновой, при столкновении нейтронных звёзд (когда возникают килоновые), а также при изменении яркости квазаров. Проведённое по событию J2245+3743 моделирование показало, что вспышка была вызвана сверхмассивной чёрной дырой, разорвавшей и поглотившей значительную часть звезды, попавшей в её гравитационное поле. Что важно — и встречается крайне редко — разорванная приливными силами звезда должна была быть очень большой, примерно в 30 раз массивнее Солнца. Учёные предполагают, что изначально она была меньше, но по мере сближения с чёрной дырой «напиталась» веществом из её аккреционного диска и к моменту гибели набрала нетипично большую массу. Но и это не все особенности J2245+3743. Процесс роста яркости и последующего затухания вспышки происходит необычно медленно, чему тоже есть объяснение. Свет от этой вспышки шёл к нам 10 млрд лет, и из-за эффекта замедления времени при движении со скоростью света мы наблюдаем динамику события в замедленном режиме — примерно в четыре раза медленнее: семь лет на Земле соответствуют двум годам там. Этот эффект необходимо учитывать при расчётах, чтобы точно оценить все нюансы приливного разрушения звезды чёрной дырой. «Джеймс Уэбб» обнаружил в космосе «большую красную точку» — неизвестный прежде тип чёрных дыр

05.11.2025 [16:05],

Геннадий Детинич

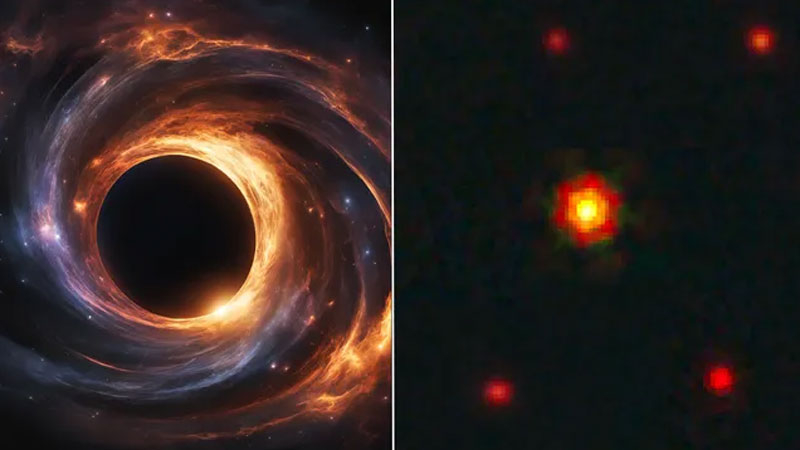

Международная группа астрономов сообщила об открытии уникальной сверхмассивной чёрной дыры, формат которой ранее не наблюдался. Объект назвали «птичкой» — BiRD, что расшифровывается как Big Infrared Dot («большая инфракрасная точка»). Открытие сделано с помощью космического телескопа «Джеймс Уэбб», который буквально прорубил окно в историю ранней Вселенной.

Изображение «Большой красной точки» на правой части снимка, слева — в представлении художника. Источник изображения: NASA Объект BiRD был найден в хорошо изученной области неба, где ранее, например, обнаружили квазар J1030+0524 — сверхмассивную чёрную дыру в активной стадии эволюции, удалённую от Земли на 12,5 млрд световых лет. На снимках «Уэбба», полученных в этой области, BiRD пылал как жирная красная точка. Ранее из этой точки пространства сигналы в радиодиапазоне и в рентгеновском диапазоне не регистрировались, хотя именно они являются первыми признаками активной чёрной дыры — её аккреционный диск обычно сияет во всех диапазонах. С BiRD сложилась необычная ситуация: объект не обладал явными признаками сверхмассивных чёрных дыр, но его яркость в инфракрасном диапазоне указывала на принадлежность к ним. Интересна и параллель с весной 2024 года, когда «Уэбб» обнаружил новый класс астрофизических объектов — также сверхмассивные чёрные дыры, названные за их внешний вид «маленькими красными точками» (Little Red Dots, LRD). Эти объекты появлялись примерно через 500 млн лет после Большого взрыва и исчезали спустя ещё 1 млрд лет. «Большая красная точка» BiRD обнаружена гораздо позже — примерно через 4 млрд лет после Большого взрыва. Неудивительно, что учёные заинтересовались этим «зверем». Спектральный анализ BiRD показал, что это действительно сверхмассивная чёрная дыра массой около 100 млн солнечных. По ряду признаков она соответствует классу «маленьких красных точек», которые также относятся к сверхмассивным чёрным дырам. Поскольку BiRD расположена значительно ближе к Земле, она выглядит крупнее — гораздо больше своих сородичей времён космического рассвета. Но это всё та же чёрная дыра, от которой, как и от LRD, не исходит рентгеновское излучение и радиосигнал. Таким образом, без «Уэбба» учёные никогда не смогли бы обнаружить столь далёкие чёрные дыры на этих стадиях развития. Астрономы полагают, что большие и малые «красные точки» — это окутанные сверхплотными облаками пыли и газа сверхмассивные чёрные дыры. Пыль и газ поглощают интенсивный свет, но пропускают инфракрасное излучение. Возможно, это зародыши сверхмассивных чёрных дыр — тех самых, из которых впоследствии формируются объекты с ещё большей массой. В любом случае эти открытия дают важную новую информацию об эволюции чёрных дыр, что ценно само по себе. Учёные впервые зарегистрировали слияния чёрных дыр второго поколения

28.10.2025 [21:30],

Геннадий Детинич

Международная коллаборация LIGO-Virgo-KAGRA, включающая Европейскую гравитационную обсерваторию, объявила об обнаружении двух необычных гравитационно-волновых событий, зарегистрированных в октябре и ноябре 2024 года. Эти события — GW241011 и GW241110 — стали первыми надёжными подтверждениями слияния чёрных дыр второго поколения, сопровождавшимися также первыми обнаруженными аномалиями во вращении этих загадочных объектов.

Источник изображений: LIGO-Virgo-KAGRA Новые открытия добавляют ранее не наблюдавшиеся явления в процесс понимания эволюции чёрных дыр и фундаментальных процессов во Вселенной. Гравитационные волны были предсказаны Эйнштейном в 1916 году и впервые зарегистрированы обсерваториями LIGO (США) и Virgo (ЕС) в 2015 году. Они представляют собой рябь пространства-времени, возникающую во время чрезвычайно энергичных событий во Вселенной — например, при слиянии чёрных дыр. Само по себе обнаружение гравитационных волн несёт мало информации о происходящих процессах. Детали об их источниках раскрывает чрезвычайно сложный анализ и моделирование всех особенностей сигнала. В частности, анализ данных позволяет определить массы столкнувшихся чёрных дыр, скорость и направление их вращения, удалённость события, а также вывести ряд других параметров. При этом точность распознавания сигнала растёт по мере накопления новых данных. Учёные утверждают, что готовы выйти за пределы известной физики, если новые данные выявят нечто необычное — современные детекторы это позволяют. Кстати, сейчас завершается четвёртый цикл наблюдений, начавшийся в мае 2023 года. Он примечателен тем, что к работе подключилась японская гравитационно-волновая обсерватория KAGRA. За время четвёртого цикла наблюдений, который завершится в следующем месяце, зарегистрировано около 300 гравитационных событий. Среди них два упомянутых выше — GW241011 и GW241110 — стали наиболее интересными. Первое событие, GW241011, зарегистрированное 11 октября 2024 года, произошло на расстоянии 700 млн световых лет и было вызвано слиянием чёрных дыр массами 17 и 7 солнечных масс. Более массивная чёрная дыра показала одну из самых высоких скоростей вращения среди ранее наблюдаемых объектов — она была близка к теоретическому пределу, предсказанному математиком Роем Керром. Тем самым данные наблюдений вновь подтвердили предсказанные Эйнштейном свойства этих объектов.  Второе событие, GW241110, зафиксированное 10 ноября 2024 года, пришло с расстояния 2,4 млрд световых лет и связано со слиянием чёрных дыр массами 16 и 8 солнечных масс. Удивительным в этом случае стало то, что одна из чёрных дыр вращалась в направлении, противоположном орбитальному движению, — это первое подобное наблюдение. И вновь вся математика зарегистрированного события полностью укладывается в рамки предсказаний Эйнштейна. Оба события указывают на образование чёрных дыр «второго поколения», сформированных путём иерархических слияний в плотных средах, таких как звёздные скопления. Как минимум одна чёрная дыра из каждой пары была непосредственно рождена умершей звездой, а зарегистрированные слияния стали для них следующим этапом на пути набора массы. Разнонаправленные вращения сливающихся чёрных дыр служат дополнительным доказательством того, что они сформировались в разных средах и на значительном расстоянии друг от друга. По крайней мере объект с противоположным направлением вращения возник и эволюционировал в динамичном окружении, что показывает эволюцию чёрных дыр как живую, а не замкнутую систему. Наконец, длительная стабильность скоростей вращения отдалённой пары чёрных дыр позволяет сделать ряд важных выводов для фундаментальной физики. Ранее в её рамках допускалось существование гипотетических сверхлёгких бозонов. Событие GW241110 заставляет усомниться в их существовании. В противном случае скорости вращения чёрных дыр до слияния GW241110 за миллиарды лет претерпели бы заметные изменения, поскольку рождающиеся вокруг чёрной дыры бозоны уносили бы часть её энергии и замедляли бы вращение. Однако этого не произошло. Стандартная модель снова осталась непоколебима. Российский радиотелескоп RadioAstron получил первое в истории изображение двойной системы сверхмассивных чёрных дыр

10.10.2025 [21:32],

Геннадий Детинич

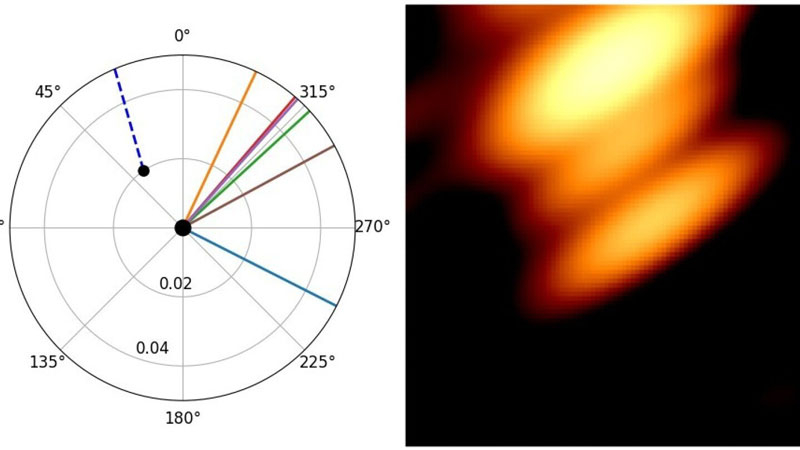

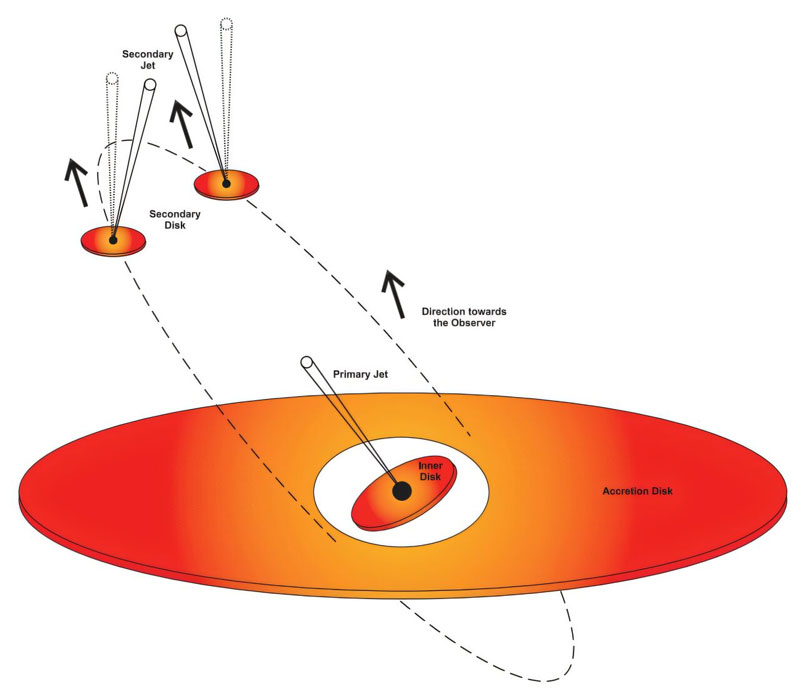

Впервые астрономам удалось получить радиоизображение двух сверхмассивных чёрных дыр, вращающихся друг вокруг друга, что стало первым документальным подтверждением существования двойных систем чёрных дыр. В создании снимка пары этих удивительных объектов в центре квазара OJ287 ключевым инструментом был российский радиотелескоп RadioAstron. Снимок стал реальностью благодаря его высокому разрешению.

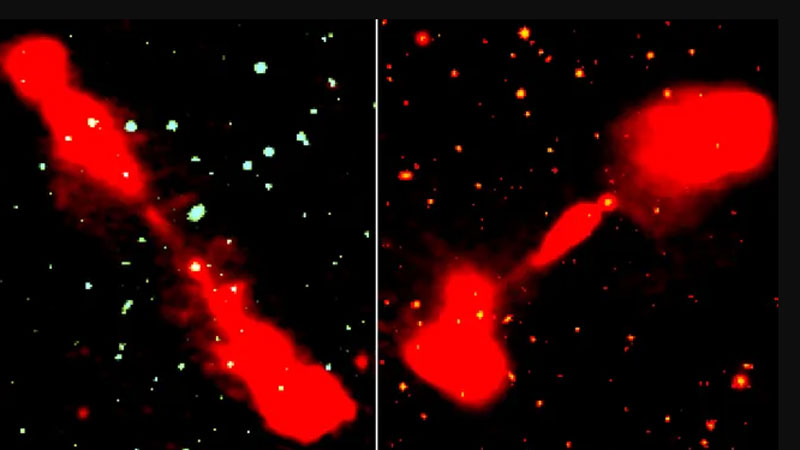

Слева схематическое изображение двух чёрных дыр и их джетов, справа — две расположенные рядом чёрные дыры (нижнее и среднее пятно) и яркий джет от второй из них (верхнее пятно). Источник изображения: arXiv 2025 RadioAstron — это международный проект радиоинтерферометра с базой 340 тыс. км, космический радиотелескоп которого размещён на российском аппарате «Спектр-Р», запущенном в 2011 году. Возможности такого радиоинтерферометра намного больше возможностей Телескопа горизонта событий — комплекса наземных радиотелескопов, 10 лет назад получивших первое изображение сверхмассивной чёрной дыры M87*. Именно RadioAstron помог разглядеть в центре OJ287 две отдельные чёрные дыры как массивные объекты, а не светящиеся точки, связанные вращением вокруг общего центра масс, а также различил джеты каждой из них. Основную работу по подготовке данных по наблюдениям за OJ287 с привлечением космического радиотелескопа RadioAstron провели учёные из Университета Турку (Финляндия). На синтезированном ими изображении видны яркие струи частиц, исходящие от обеих дыр: основной чёрной дыры с массой около 18 млрд солнечных и меньшей — в 150 млн солнечных масс. До этого были получены радиоизображения лишь одиночных чёрных дыр: в центре Млечного Пути и в центре галактики M87. Пары из них ещё никто воочию не видел. Квазар OJ287 — один из самых ярких объектов на небе, видимый даже в любительские телескопы. Его уникальность, что давно фиксировали наблюдатели, заключается в 12-летнем цикле изменения яркости. Учёные давно связали это с соответствующим орбитальным периодом двух чёрных дыр, вращающихся вокруг общего центра масс. Объект был случайно заснят еще в XIX веке и тогда впервые появился на старых астрономических фотографиях, но его природа оставалась загадкой до 1980-х годов. Развитие теории эволюции чёрных дыр помогло теоретически обосновать процессы в OJ287, объяснив их динамикой пары связанных гравитацией сверхмассивных чёрных дыр. Полная орбита чёрных дыр в OJ287 была рассчитана четыре года назад учёным из Университета Турку, что позже позволило предсказать их позиции. Спутник NASA TESS в 2019–2020 годах зафиксировал свет от обеих дыр как слияние свечения их аккреционных дисков, но из-за низкого разрешения они сливались в единую точку. Для визуализации требовалось сверхвысокое разрешение — в 100 000 раз лучше оптических снимков, что можно было достичь с помощью радиоинтерферометрии с очень большой базой. Спутник RadioAstron с базой под 340 тыс. км стал для этого лучшим инструментом из имеющихся.  Наблюдение позволило сравнить данные с моделью, показав полное совпадения теории и практики. Ключевым открытием стало обнаружение «виляющей» струи частиц от меньшей чёрной дыры, джет которой гулял в пространстве как хвост собаки под действием центробежных и гравитационных сил в процессе движения меньшей чёрной дыры вокруг своей огромной партнёрши по системе. Наблюдаемое явление, которое для наглядности также можно сравнить с закручивающейся струёй из садового шланга, объясняет динамику системы и позволяет прогнозировать будущие изменения. Изображение получено по данным RadioAstron 2017 года, когда спутник удалялся от Земли и был на полпути к Луне, чтобы получить наивысшее разрешение; в последние годы использовались только наземные телескопы. По словам ведущего автора исследования, новая работа не только доказывает существование пар чёрных дыр, но и открывает путь к изучению их эволюции перед слиянием. «Джеймс Уэбб» запечатлел во всех деталях джет чёрной дыры M87* — «световой меч», длиною в тысячи световых лет

03.10.2025 [11:18],

Геннадий Детинич

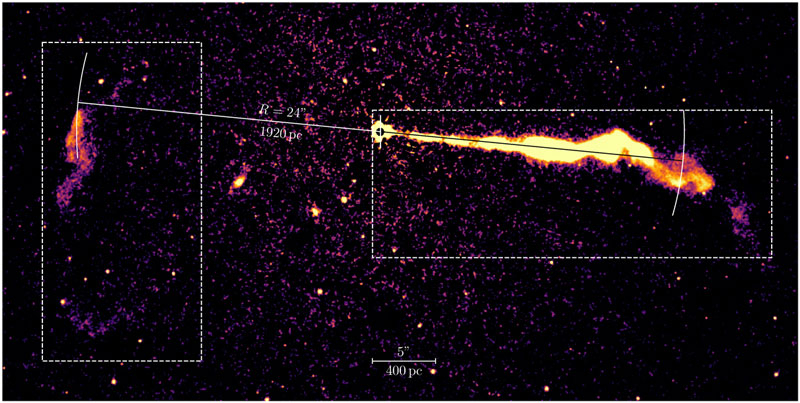

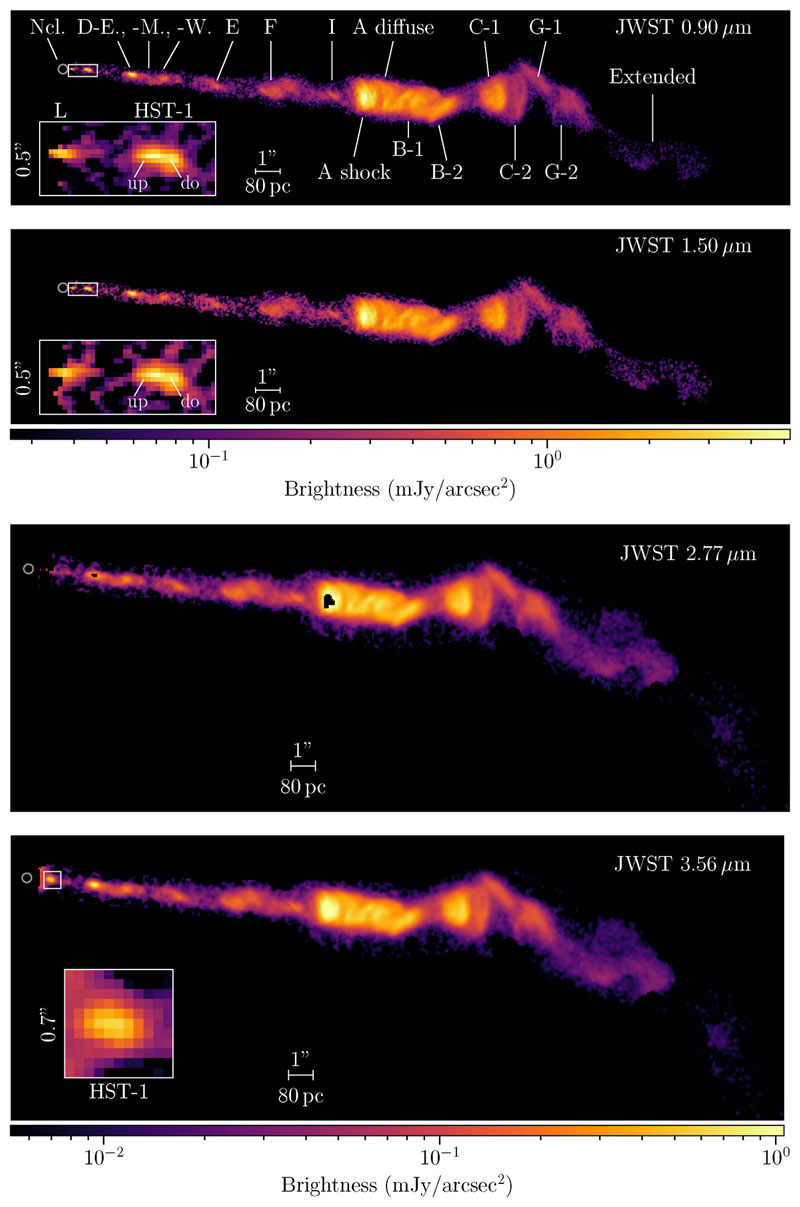

«Вселенная — это ускоритель для бедных», — когда-то сказал академик Яков Борисович Зельдович. Отчасти это так — естественным образом в небесах происходят вещи, для лабораторного воспроизведения которых требуются колоссальные затраты, но даже деньги не решают всего. Зато решают передовые инструменты наблюдения за космосом, что снова доказала обсерватория им. Джеймса Уэбба, создав самое детальное в истории изображение джета чёрной дыры.  Источник изображений: Astronomy and Astrophysics 2025 Галактика M87, расположенная на расстоянии около 55 млн световых лет от Земли и впервые открытая Шарлем Мессье в XVIII веке, давно привлекает внимание астрономов своей яркой струёй вещества, вырывающейся из её центра. Более ста лет этот джет, исходящий от сверхмассивной чёрной дыры M87*, служит объектом исследований, а в 2019 году сама чёрная дыра стала первой, которую Телескоп горизонта событий смог «сфотографировать» напрямую. Теперь космический телескоп «Джеймс Уэбб» предоставил самое чёткое на сегодняшний день инфракрасное изображение этого джета, раскрыв новые детали его структуры и динамики. На снимке, полученном с помощью прибора Near Infrared Camera (NIRCam), джет предстаёт в виде светящейся розовой ленты на фоне туманного фиолетового неба, протянувшейся на несколько тысяч световых лет от чёрной дыры. Яркие узлы вдоль потока указывают на зоны, где заряженные частицы ускоряются почти до скорости света, создавая впечатляющие изгибы и спиралевидные формы. Впервые в инфракрасном диапазоне удалось запечатлеть слабый контр-джет — противоположный поток, расположенный примерно в 6000 световых лет от ядра (на снимке ниже он расположен с противоположной стороны от струи).  Контр-джет выглядит как две нити слабой S-образной формы, соединённые горячей точкой. Это согласуется с предыдущими радиоастрономическими наблюдениями, делая изображение по-настоящему революционным. Ближе к центру галактики джет приобретает геликоидальную (спиралевидную) форму, с заметными элементами, такими как медленно движущаяся структура «узел L» и яркая область HST-1 с частицами с запредельной энергией. На чётком изображении «Уэбба» HST-1 разделяется на две субструктуры с различными свойствами излучения, что свидетельствует о наличии ударных волн и сложной динамики частиц вблизи чёрной дыры. Контр-джет, напротив, очень тусклый из-за релятивистского эффекта: он удаляется от нас со скоростью, близкой к скорости света, что ослабляет его видимый свет. Эти детали подчёркивают, как магнитные поля направляют и ускоряют частицы вдоль всего потока. Команда учёных из Института астрофизики Андалусии (Institute of Astrophysics of Andalusia) в Испании использовала четыре инфракрасных диапазона NIRCam для получения изображения, тщательно удалив влияние звёздного света, пыли и фоновых галактик. Это позволило изолировать джет и получить наиболее детальное представление о его свойствах. Анализ показал, что излучение джета — синхротронное, возникающее от заряженных частиц, спиралевидно движущихся в магнитных полях. Изучая различия в цветах по диапазонам, исследователи проследили процессы ускорения, охлаждения и изгиба траектории частиц, подтвердив сложную физику, происходящую вблизи сверхмассивной чёрной дыры.  Джеты вроде того, что наблюдается в M87, представляют собой естественные лаборатории экстремальной физики, где сверхмассивные чёрные дыры ускоряют частицы до энергий, недостижимых на Земле. Изучение таких структур помогает понять, как чёрные дыры регулируют эволюцию галактик, подавляя звездообразование и распространяя материю и энергию в межгалактическое пространство. Новые данные от «Уэбба» не только углубляют знания о M87*, но и открывают пути для будущих наблюдений, потенциально раскрывая универсальные механизмы аккреции и выброса вещества в активных галактических ядрах, что подчёркивает, как инфракрасная астрономия меняет наше понимание Вселенной. А оно — понимание — далеко от полного. На краю Солнечной системы засекли вероятный взрыв первичной чёрной дыры — это приблизит учёных к пониманию тёмной материи

24.09.2025 [13:05],

Геннадий Детинич

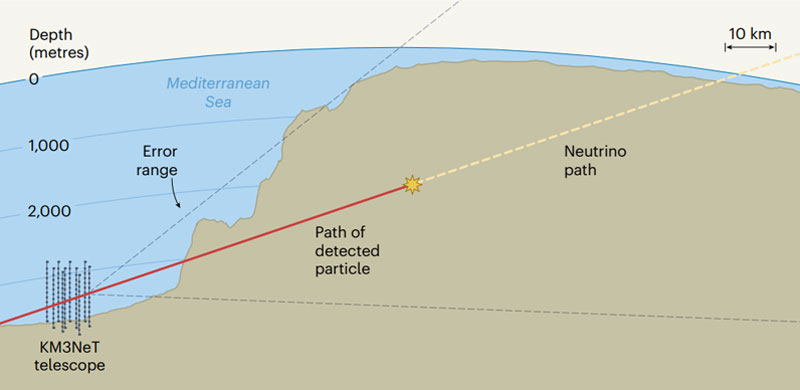

На днях в журнале Physical Review Letters вышла статья, в которой регистрация рекордного по энергии нейтрино 13 февраля 2023 года объясняет ключевые тайны современной физики: сути тёмной материи, существования первичных чёрных дыр и процесса их испарения. Физики доказывают, что событие KM3-230213A с энергией нейтрино 220 ПэВ (петаэлектронвольт) стало первой в истории регистрацией взрыва гипотетической первичной чёрной дыры.

Источник изображения: Toby Gleason-Kaiser Самое забавное, что за несколько дней до этой публикации вышла другая статья, в которой обосновывалась 90-процентная вероятность открытия первичной чёрной дыры в течение следующих десяти лет. Одни учёные предвосхитили открытие других. Первичные чёрные дыры, как предполагает гипотеза, возникли в первую секунду после Большого взрыва. Также, согласно теории, они не могли существовать достаточно долго — в частности, чтобы дожить до наших времён. Предложенное Стивеном Хокингом испарение чёрных дыр должно было привести к их исчезновению из Вселенной — тем быстрее, чем меньше масса таких объектов. Ещё одна гипотеза предполагает, что значительная часть (если не вся) тёмной материи представлена первичными чёрными дырами. В новой работе учёные показали, что если хотя бы часть тёмной материи — это первичные чёрные дыры, то они могли дожить до нашего времени. Последний вскрик первичной чёрной дыры перед гибелью — её взрыв и финальное испускание излучения Хокинга — это очень энергичное событие, которое способно породить поток нейтрино с очень высокими энергиями. В частности, с такой, которая была зафиксирована европейской подводной нейтринной обсерваторией KM3NeT в Средиземном море 13 февраля 2023 года (событие KM3-230213A). Его энергия на несколько порядков превзошла всё зарегистрированное ранее, и это бросило вызов науке.  Физики Александра Клипфель (Alexandra Klipfel) и Дэвид Кайзер (David Kaiser) из Массачусетского технологического института (MIT) показали, что нейтрино с подобной энергией мог возникнуть в результате взрыва первичной чёрной дыры размерами с астероид на расстоянии 2000 астрономических единиц от нас. Иными словами, это произошло в облаке Оорта — условно в пределах Солнечной системы, на удалении примерно 3 % от одного светового года от Солнца. Учёные обосновали свой вывод и оценили вероятность подобного события на уровне 8 % — достаточно, чтобы присмотреться к другим таким же сигналам для новой оценки существования первичных чёрных дыр, излучения Хокинга и свойств тёмной материи. «Оказывается, существует сценарий, в котором всё складывается как нельзя лучше, и мы можем не только показать, что большая часть тёмной материи [в этом сценарии] состоит из первичных чёрных дыр, но и получить эти высокоэнергетические нейтрино в результате случайного взрыва первичной чёрной дыры поблизости, — говорит Клипфель. — Теперь мы можем попытаться найти и подтвердить это с помощью различных экспериментов». |