|

Опрос

|

реклама

Быстрый переход

Поддельный домен активации Windows распространял вредоносные скрипты PowerShell

25.12.2025 [20:44],

Сергей Сурабекянц

Вчера на Reddit появились сообщения о заражении вредоносным ПО при попытке нелегальной активации Windows. Согласно этим сообщениям, злоумышленники создали домен get.activate.win, который лишь на одну букву отличается от известного домена для активации Windows get.activated.win. Их расчёт оказался верным — некоторые пользователи попали на поддельный домен, в результате чего их ПК оказались заражены вредоносным ПО под названием Cosmali Loader.

Источник изображения: unsplash.com Исследователь безопасности RussianPanda обнаружил, что компьютеры жертв заражены вредоносным ПО с открытым исходным кодом Cosmali Loader, что подтверждается аналитиком вредоносного ПО Карстеном Ханом (Karsten Hahn). По данным RussianPanda, Cosmali Loader распространял утилиты для криптомайнинга и троян удаленного доступа XWorm (RAT). Пользователи заражённых компьютеров получили сообщение следующего содержания: «Вы были заражены вредоносным ПО под названием cosmali loader, потому что ошибочно написали get.activated.win как get.activate.win при активации Windows в PowerShell. Панель вредоносного ПО небезопасна, и любой, кто её просматривает, имеет доступ к вашему компьютеру. Переустановите Windows и не повторяйте эту ошибку в следующий раз. В качестве доказательства заражения вашего компьютера проверьте “Диспетчер задач” и найдите странные процессы PowerShell».

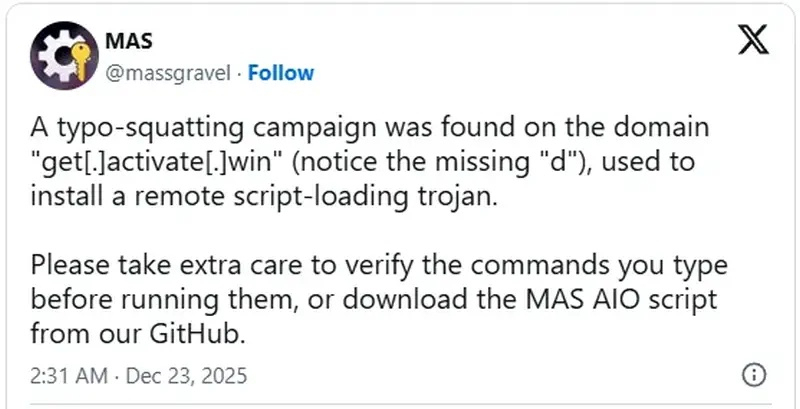

Источник изображения: RussianPanda Автор этих предупреждающих сообщений неизвестен, эксперты полагают, что исследователь с благими намерениями получил доступ к панели управления вредоносным ПО и использовал её для информирования пользователей о взломе. Создатели проекта MAS также предупредили пользователей и призвали их проверять команды перед их выполнением.

Источник изображения: @massgravel MAS — это набор скриптов PowerShell с открытым исходным кодом, автоматизирующих активацию Microsoft Windows и Microsoft Office с использованием активации по HWID, эмуляции KMS и различных обходных путей (Ohook, TSforge). Проект размещён на GitHub и находится в открытом доступе. Microsoft рассматривает его как инструмент пиратства, активирующий продукты без лицензии с использованием несанкционированных методов. Пользователям рекомендуется избегать выполнения удалённого кода, если они не до конца понимают его назначение, всегда тестировать ПО в песочнице и избегать повторного ввода команд, чтобы минимизировать риск загрузки опасных вредоносных программ с доменов, использующих опечатки. Неофициальные активаторы Windows неоднократно использовались для распространения вредоносного ПО, поэтому пользователям необходимо знать о рисках и проявлять осторожность при использовании таких инструментов. В марте 2025 года сообщалось о том, как ИИ-помощник Copilot помогает пользователям активировать Windows 11 пиратским образом. Он подсказывал сторонние скрипты, которые активируют Windows 11 за несколько кликов мышкой. Такое поведение своего детища ожидаемо не понравилось Microsoft и в конце концов компания исправила ответы Copilot на подобные запросы, а в ноябре совсем закрыла эту лазейку. |