|

Опрос

|

реклама

Быстрый переход

Эксперты спрогнозировали рост хакерских атак на российские компании и госорганы в 2025 году

19.02.2025 [15:40],

Дмитрий Федоров

В 2025 году российским компаниям и госструктурам предстоит столкнуться с ростом числа кибератак и увеличением активности хакерских группировок. К такому выводу пришли эксперты компании F6 (бывшая F.A.C.C.T.). Ключевые угрозы останутся прежними: программы-вымогатели, фишинговые схемы, трояны для мобильных устройств и утечки персональных данных. По прогнозам аналитиков, тенденция к масштабированию атак, впервые зафиксированная в 2024 году, сохранится, а ущерб от действий злоумышленников возрастёт.

Источник изображения: KeepCoding / Unsplash В отчёте «Новые риски кибератак в России и СНГ. Аналитика и прогнозы 2024/2025» эксперты F6 отмечают, что продолжающийся геополитический конфликт способствует увеличению числа атак и появлению новых хакерских группировок. В 2023 году было зафиксировано 14 активных групп, действовавших против России и стран СНГ, а уже в 2024 году их число возросло до 27. Эти группы применяют широкий спектр методов: от DDoS-атак, направленных на перегрузку серверов и нарушение работы IT-инфраструктуры, до атак с шифрованием и уничтожением данных жертвы. Помимо традиционных финансово мотивированных злоумышленников активизировались так называемые «хактивисты-диверсанты», которые всё чаще атакуют государственные учреждения и частный бизнес, преследуя политические цели.

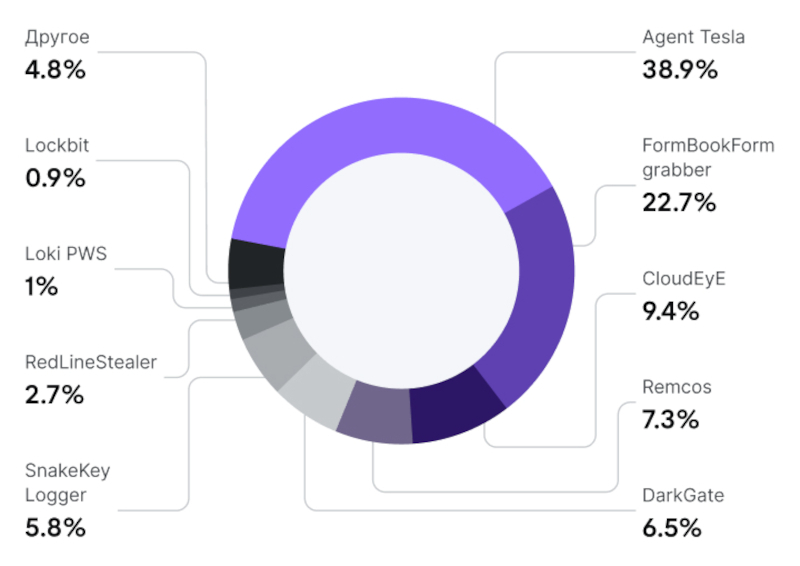

Вредоносные программы в фишинговых рассылках в 2024 году. Источник изображения: f6.ru Программы-вымогатели остаются одной из самых серьёзных угроз для бизнеса. В 2024 году F6 зафиксировала более 500 атак с использованием шифровальщиков — это в полтора раза больше, чем годом ранее. Для малого бизнеса сумма выкупа варьировалась от 100 тыс. до 5 млн руб., а для средних и крупных компаний, на долю которых приходилась каждая пятая атака, минимальные требования хакеров начинались от 5 млн руб. Основными жертвами вымогателей стали компании производственного, строительного и фармацевтического секторов экономики. Также под удар попали IT-компании, предприятия добывающей отрасли и военно-промышленного комплекса. Эксперты подчёркивают, что киберпреступники сначала похищают конфиденциальную информацию, а затем шифруют инфраструктуру жертвы.

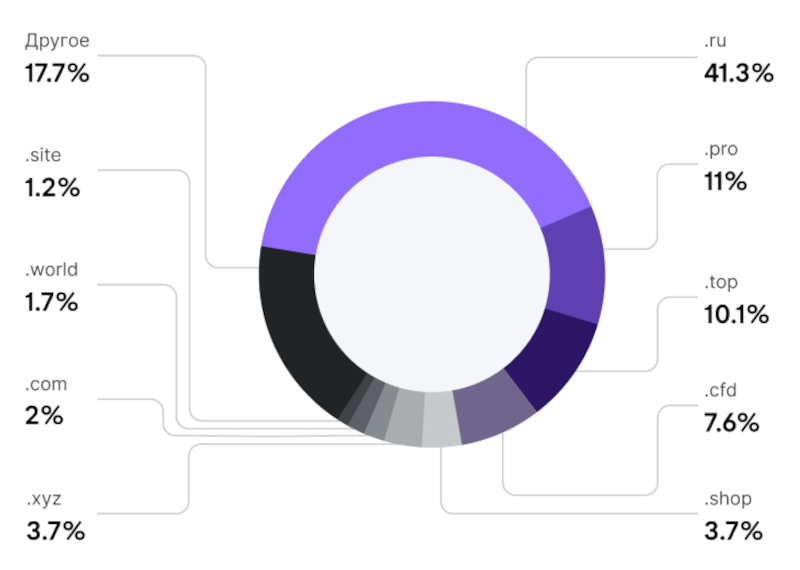

Источник изображения: Wesley Tingey / Unsplash Фишинговые атаки, основанные на социальной инженерии и подмене доверенных ресурсов, продолжают набирать обороты. В 2024 году среднее количество поддельных веб-ресурсов, имитирующих официальные сайты крупных брендов, увеличилось на 28 % — с 7878 до 10 112. При этом число фишинговых сайтов, приходящихся на один бренд, возросло на 52 %, а количество мошеннических ресурсов — на 18 %. Отдельную угрозу представляют шпионские программы, распространяемые по модели Malware-as-a-Service (MaaS) — «вредоносное ПО как услуга». Эта схема позволяет киберпреступникам, не обладающим глубокими техническими знаниями, арендовать вредоносные программы и серверную инфраструктуру для рассылки шпионского ПО. В результате злоумышленники массово распространяют фишинговые ссылки, вредоносные вложения и трояны, расширяя масштабы атак.

Доменные зоны фишинговых и скам-ресурсов. Источник изображения: f6.ru Одним из ключевых трендов 2025 года станет эскалация атак с использованием троянов для Android-устройств. Современные вредоносные программы распространяются через поддельные страницы оплаты, мошеннические ссылки в соцсетях и мессенджерах, а также под видом легитимных обновлений приложений. В результате пользователи заражают свои устройства всего за несколько кликов. Особенность новых троянов заключается в их способности перехватывать SMS-коды двухфакторной аутентификации, похищать финансовые данные и предоставлять злоумышленникам удалённый доступ к заражённому устройству. В 2024 году утечки информации достигли катастрофических масштабов. Так, данные 59 % российских организаций уже оказались в даркнете. В ряде случаев злоумышленники требуют у руководства компаний выкуп до 10 млн руб. за неразглашение информации. |