|

Опрос

|

реклама

Быстрый переход

Internet Archive взялся лечить интернет от «гниения ссылок»

05.02.2026 [20:28],

Сергей Сурабекянц

Проект «Архив интернета» (Internet Archive) — это некоммерческая организация, которая, как и следует из названия, занимается сохранением цифрового контента Сети для будущих поколений. На этой неделе платформа анонсировала новый инструмент — плагин Link Fixer, который поможет владельцам сайтов на базе самой популярной мировой CMS (системы управления контентом) WordPress поддерживать ссылки на своих ресурсах в рабочем состоянии.

Источник изображения: Automattic Служба Wayback Machine проекта «Архив интернета», индексирующая Сеть посредством широкомасштабного создания снимков сайтов, заключила партнёрское соглашение с Automattic, компанией-разработчиком системы управления контентом WordPress. Организации совместно представили новый плагин для WordPress — Link Fixer — предназначенный для борьбы с проблемой «гниения ссылок». Со временем опубликованные ранее онлайн-статьи постепенно заполняются «испорченными» ссылками, которые ведут на несуществующие ресурсы или демонстрируют сообщения об ошибках. Исследование Pew Research, проведённое в 2024 году, показало, что почти 40 % ссылок, существовавших в 2013 году, больше не активны. Подобное «цифровое разрушение» происходит на самых разных веб-страницах, от новостных и правительственных сайтов до «Википедии» и твитов. Плагин Link Fixer сканирует страницы сайтов, созданных при помощи WordPress, на наличие исходящих ссылок, а затем сопоставляет их с архивными версиями этих ссылок в Wayback Machine. Если таких версий нет, плагин автоматически создаст новые снимки соответствующих статей. Если связанная веб-страница перестанет быть доступной, читатели будут перенаправлены на архивные версии с сохранением связанности Сети. Плагин также может архивировать записи пользователя, помогая обеспечить их долговечность. Инструмент обеспечивает посетителям сайта наилучшую доступную версию веб-страницы. Если «испортившаяся» исходная ссылка снова стала доступной, плагин начнёт перенаправлять пользователя на исходную страницу вместо архивной версии. Судя по обзору плагина на GitHub, элементы управления плагина относительно просты в использовании и обеспечивают удобную настройку. В частности, пользователь может установить периодичность проверки ссылок (по умолчанию это происходит раз в три дня). Обнаружен VoidLink — опасный модульный вирус для Linux

14.01.2026 [13:16],

Павел Котов

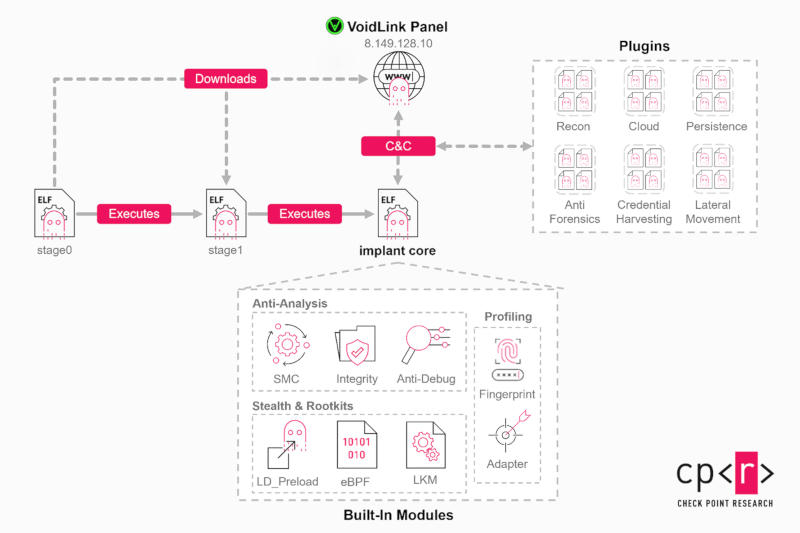

Эксперты в области кибербезопасности из компании Check Point Research обнаружили нестандартный вредонос, для которого в исходном коде указывается название VoidLink. К нему можно подключить более 30 модулей и настроить возможности атаки в соответствии с потребностями злоумышленников на каждой заражённой машине.

Источник изображений: Check Point Research Модули могут обеспечить VoidLink дополнительную скрытность и развернуть специальные инструменты для получения информации, повышения системных привилегий и горизонтального перемещения внутри скомпрометированной сети. Компоненты легко добавляются или удаляются по мере изменения целей в ходе кампании. Сейчас VoidLink может атаковать машины в популярных облачных сервисах, автоматически определяя размещение в инфраструктуре AWS, GCP, Azure, Alibaba и Tencent; по некоторым признакам, в будущих релизах добавится поддержка платформ Huawei, DigitalOcean и Vultr. Чтобы определить, в каком облачном сервисе размещена машина, VoidLink анализирует метаданные, используя API соответствующего поставщика. Уже много лет существуют схожие фреймворки, нацеленные на серверы Windows, но на машинах под Linux они встречаются намного реже. Это указывает, что набор целей киберпреступников расширяется, включая системы на Linux, облачную инфраструктуру и среды развёртывания приложений — организации всё чаще переносят ПО в облако. Интерфейс VoidLink локализован для связанных с Китаем операторов, то есть и создать модульный вирус могли в этой стране; символы и комментарии в коде указывают, что он ещё находится в разработке. Признаков заражения машин VoidLink в реальных условиях выявить пока не удалось — исследователи обнаружили его в серии кластеров вредоносного ПО для Linux в VirusTotal. В набор бинарных файлов входят двухэтапный загрузчик; финальный имплант включает основные встроенные модули, которые могут дополняться плагинами.  Авторы исследования выделили основные возможности VoidLink:

Признаков атак на машины с VoidLink обнаружить пока не удалось, поэтому от администраторов систем не требуется предпринимать какие-либо активные действия немедленно, но при работе с машинами под Linux приходится проявлять все большую бдительность, указывают эксперты. Роскомнадзор потребовал от Google и Opera заблокировать браузерное расширение для обхода блокировок

25.06.2024 [19:22],

Владимир Мироненко

Роскомнадзор направил компаниям Opera и Google письма с требованием ограничить доступ к плагину, который содержит информацию о способах обхода блокировок, пишет ТАСС со ссылкой на пресс-службу ведомства. Также разработчик расширения (плагина) для браузера для обхода блокировок Censor Tracker получил уведомление РКН о необходимости ограничить доступ к противоправным материалам.

Источник изображения: Роскомнадзор «Роскомнадзор выявил в магазинах браузерных расширений Opera и Google Chrome плагин, содержащий информацию о способах обхода блокировок. Ведомство внесло ссылки на него в единый реестр запрещённой информации. Роскомнадзор направил в адрес компаний Opera и Google, а также разработчика расширения требования о необходимости ограничить доступ к противоправным материалам», — сообщили в ведомстве корреспонденту ТАСС. Также в РКН отметили, что в России 1 марта 2024 года был введён запрет на распространение в Сети информации, содержащей рекламу или популяризирующей средства обхода блокировок для доступа к противоправному контенту. На данный момент компании не выполнили требование регулятора. «Если запрещённая информация не будет удалена, ведомство рассмотрит вопрос о привлечении компаний к ответственности, предусмотренной действующим законодательством РФ», — предупредили в РКН. В случае невыполнения требований РКН, компаниям грозит штраф в размере от 800 тыс. до 4 млн руб. При повторном нарушении компаниям могут начислить оборотные штрафы в размере от одной двадцатой до одной десятой совокупного размера годовой выручки. В плагинах ChatGPT нашли уязвимости, позволявшие взламывать учётные записи на сторонних платформах

15.03.2024 [17:40],

Павел Котов

Компания Salt Security обнаружила в некоторых плагинах ChatGPT критические уязвимости, через которые злоумышленники могли получать несанкционированный доступ к учётным записям пользователей на сторонних платформах. Речь идёт о плагинах, позволяющих ChatGPT выполнять такие операции, как, например, правка кода на GitHub или получение данных с «Google Диска».

Источник изображения: ilgmyzin / unsplash.com Плагины ChatGPT — это альтернативные версии чат-бота на основе искусственного интеллекта, и публиковать их может любой разработчик. Эксперты Salt Security обнаружили три уязвимости. Первая касается процесса установки плагина — ChatGPT отправляет пользователю код подтверждения установки, но у злоумышленников есть возможность подменять его кодом для установки вредоносного плагина. Вторая уязвимость обнаружена на платформе PluginLab, которая используется для разработки плагинов ChatGPT, — здесь отсутствовала достаточная защита при аутентификации пользователей, в результате чего хакеры могли перехватывать доступ к их учётным записям. Одним из плагинов, которые затронула эта проблема, был AskTheCode, предусматривающий интеграцию ChatGPT и GitHub. Третья уязвимость обнаружилась в нескольких плагинах, и в её основу легли манипуляции с перенаправлениями при авторизации через протокол OAuth. Она тоже позволяла перехватывать доступ к учётным записям на сторонних платформах. Плагины не имели механизма проверки URL-адресов при перенаправлении, что позволяло злоумышленникам отправлять пользователям вредоносные ссылки для кражи их аккаунтов. Salt Security заверила, что следовала стандартной процедуре и уведомила о своих открытиях OpenAI и другие стороны. Ошибки были исправлены оперативно, и свидетельств о наличии эксплойтов обнаружить не удалось. |