|

Опрос

|

реклама

Быстрый переход

Европол ликвидировал защищённый криминальный мессенджер Ghost

19.09.2024 [12:25],

Дмитрий Федоров

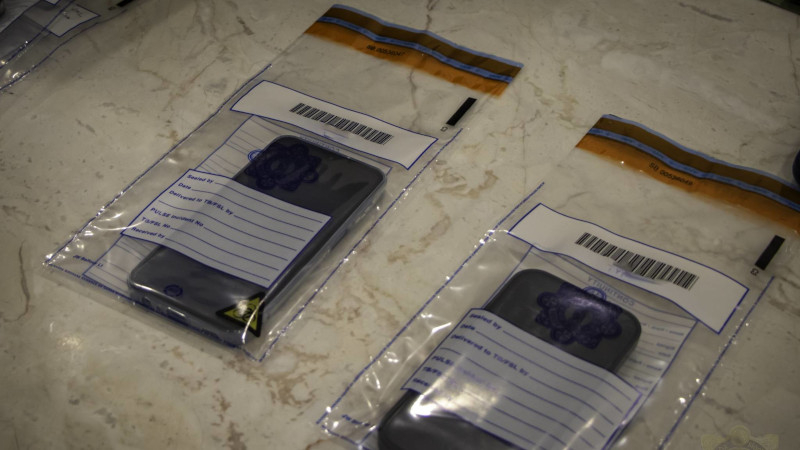

Европол объявил о ликвидации коммуникационной платформы Ghost, использовавшейся преступными группировками. Международная операция привела к аресту 51 человека в четырёх странах. Мессенджер Ghost, использовавший три стандарта шифрования, ежедневно обрабатывал около 1000 сообщений. Расшифровка позволила предотвратить до 50 случаев насилия. Операция продолжила серию успешных взломов криминальных мессенджеров, включая EncroChat и Sky ECC.

Источник изображения: europol.europa.eu Совместное расследование, инициированное в 2022 году, объединило усилия правоохранительных органов девяти стран. Результатом стали аресты 38 подозреваемых в Австралии, 11 в Ирландии, по одному в Канаде и Италии. Итальянский задержанный принадлежал к Sacra Corona Unita — мафиозной структуре из Апулии. Ключевой фигурой операции стал 32-летний австралиец, непосредственно администрировавший Ghost. Дэвид Маклин (David McLean), помощник комиссара федеральной полиции Австралии, подчеркнул: «Ghost использовался итальянской мафией, байкерскими бандами, ближневосточными и корейскими преступными синдикатами для координации наркотрафика и заказных убийств». Платформа позволяла уничтожать все сообщения специальным кодом, что усложняло работу следователей. Жан-Филипп Лекуфф (Jean-Philippe Lecouffe), заместитель исполнительного директора Европола, отметил фрагментацию криминального киберпространства: «Сейчас преступники используют множество небольших сетей». Ghost, имевший меньшую пользовательскую базу по сравнению с EncroChat или Sky ECC, иллюстрирует эту тенденцию. Европол прогнозирует дальнейшие аресты по ходу расследования. Операция Ghost — часть систематической борьбы с зашифрованными платформами. Взлом EncroChat в 2020 году привёл к 6500 арестам и изъятию 900 тыс. евро. Взлом Sky ECC в 2021 году бельгийскими, нидерландскими и французскими спецслужбами инициировал масштабные рейды. Эффект этих операций продолжает ощущаться: в октябре 2024 года брюссельский суд рассмотрит дело 120 обвиняемых на основе данных Sky ECC. Джастин Келли (Justin Kelly), помощник комиссара полицейской службы Ирландии, констатировал: «Мы добиваемся значительных успехов в преодолении вызовов, связанных с зашифрованной коммуникацией». Однако эксперты отмечают, что криминальные элементы быстро адаптируются, переходя на новые платформы после каждого успеха правоохранителей. Переписка между Android и iPhone получит сквозное шифрование — GSMA добавит его в стандарт RCS

18.09.2024 [14:11],

Владимир Мироненко

Ассоциация GSM (GSMA), разработавшая стандарт протокола связи для мгновенного обмена сообщениями Rich Communication Services (RCS), объявила о работе над внедрением сквозного шифрования (E2EE) для сообщений, отправляемых между устройствами на Android и iPhone. Впрочем, конкретные сроки внедрения E2EE не указаны.

Источник изображения: MacRumors Объявление было сделано сразу после выхода iOS 18, в которой реализована поддержка протокола RCS для обмена сообщениями с пользователями устройств на Android. Хотя обновление несёт с собой такие улучшения, как обмен медиафайлами высокого разрешения, уведомления о прочтении и индикаторы ввода текста, в нём всё же не хватает сквозного шифрования, отметил ресурс MacRumors. По словам технического директора GSMA Тома Ван Пелта (Tom Van Pelt), следующим этапом для RCS Universal Profile станет «развёртывание стандартизированного, совместимого шифрования сообщений между различными вычислительными платформами». Этот шаг направлен на преодоление значительного разрыва в безопасности кроссплатформенных сообщений. В настоящее время не все провайдеры RCS предлагают сквозное шифрование E2EE. Одним из исключений является приложение для обмена SMS и мгновенными сообщениями Google Messages, в котором в прошлом году появилась поддержка E2EE для RCS по умолчанию. Собственная система iMessage компании Apple также поддерживает E2EE, но это не распространяется на сообщения RCS. Внедрение E2EE для кроссплатформенных сообщений RCS обеспечит защиту от просмотра текстов третьей стороной, как, например, сервисами обмена сообщениями или операторами сотовой связи, а также предотвратит государственный надзор за коммуникациями пользователей. Discord объявил о запуске сквозного шифрования E2EE для аудио и видео звонков

18.09.2024 [04:26],

Анжелла Марина

Discord присоединился к WhatsApp, Signal и другим популярным мессенджерам, внедрив сквозное шифрование (E2EE) для аудио- и видеозвонков внутри платформы. Теперь даже сам Discord не сможет получить доступ к содержанию разговоров пользователей во время звонков, сообщает TechCrunch.

Источник изображения: Alexander Shatov/Unsplash Сквозное шифрование, которое еще 10 лет назад было редкостью, сегодня стало стандартом для многих популярных мессенджеров, таких как iMessage, WhatsApp, Signal и Facebook✴✴ Messenger. Discord, изначально созданный как платформа для общения геймеров во время онлайн-игр, со временем превратился в популярное место для встреч самых разных групп пользователей, и естественным образом назрел вопрос конфиденциальности общения. Насчитывающий 200 миллионов активных пользователей в месяц, Discord ещё в прошлом году анонсировал работу над внедрением сквозного шифрования для аудио- и видеозвонков. Теперь технология наконец стала доступна. «Сегодня мы начинаем переводить голосовые и видеозвонки в личных сообщениях, групповых чатах, голосовых каналах и стримах Go Live на использование E2EE. Вы лично сможете убедиться, что ваши звонки защищены сквозным шифрованием», — написал в блоге Стивен Бирарда (Stephen Birarda), инженер Discord, ответственный за аудио- и видеоинфраструктуру. При этом Бирарда отметил, что текстовые сообщения в Discord пока не будут шифроваться с помощью E2EE, так как это «неразрывно связано с политикой безопасности компании». В то время как аудио и видео будут защищены сквозным шифрованием, текстовые сообщения в Discord будут по-прежнему обрабатываться в соответствии с подходом платформы к модерации контента. Представитель Discord Келли Слоун (Kellyn Slone) также сообщила изданию TechCrunch, что у компании пока нет планов по внедрению шифрования в личных или групповых чатах. Документ с описанием протокола E2EE опубликован на GitHub и одобрен консалтинговой фирмой по кибербезопасности Trail of Bits. Исходный код протокола также открыт. Дело против главы Telegram вызвало опасения Apple, Signal и WhatsApp по поводу шифрования в мессенджерах

31.08.2024 [12:17],

Павел Котов

Предъявленные главе Telegram Павлу Дурову уголовные обвинения вызвали обеспокоенность среди компаний Кремниевой долины по поводу функции сквозного шифрования сообщений в приложениях, а также аспектов конфиденциальности и безопасности.

Источник изображения: Dima Solomin / unsplash.com На этой неделе французская прокуратура предъявила Павлу Дурову целый ряд обвинений в уголовных преступлениях, но одно из них особенно привлекло внимание компаний из Кремниевой долины. Telegram, заявили французские власти, предоставлял услуги шифрования без лицензии, и такая постановка вопроса вызвала недоумение у американских технологических компаний, в том числе Signal, Apple и Meta✴✴ (владеет WhatsApp). Все они предлагают услуги сквозного шифрования сообщений и зачастую выступают сообща, когда власти разных стран оспаривают правомерность использования этой технологии — она обеспечивает конфиденциальность переписки и защищает её от попыток перехвата. Telegram позиционируется как приложение для обмена зашифрованными сообщениями, но он решает эту задачу не так, как WhatsApp, Signal и iMessage. И если обвинение преподносит его как публичный образец осуждаемой властями технологии, то конкуренты поставят себя в сложное положение, если поддержат позицию властей. В WhatsApp, Signal и iMessage сквозное шифрование включено по умолчанию, а значит, доступ к сообщениям есть только у участников переписки — администрации всех этих мессенджеров заверяют, что и сами не могут читать её. В Telegram, однако, сквозное шифрование подключается только в «секретных чатах», которые работают лишь в формате личной переписки. На практике мессенджер многими используется в большей степени для чтения каналов и общения в многопользовательских чатах, которые сквозным шифрованием не защищены.

Источник изображения: Eyestetix Studio / unsplash.com Эксперты по безопасности продолжают обсуждать и качество шифрования в Telegram. По версии конкурирующих платформ, мессенджер не обеспечил достаточной прозрачности, поскольку не опубликовал алгоритмы шифрования на платформе — они считают, что Павел Дуров сыграл на непонимании общественностью механизмов шифрования и тем самым укрепил имидж платформы как безопасного места для общения. В мае он назвал функцию «секретных чатов» «единственным популярным способом общения, который является проверяемо конфиденциальным». Apple, WhatsApp и Signal регулярно выступают в суде и полемизируют с правительствами, отстаивая право использовать функции шифрования. В прошлом году Великобритания пыталась запретить шифрование в мессенджерах, и в ответ на это WhatsApp и Signal пригрозили уйти из страны. А Apple в 2020 году отказалась взломать собственные механизмы шифрования по запросу ФБР, чтобы открыть доступ к данным на двух принадлежащих преступнику iPhone. В Евросоюзе сейчас обсуждается новый законопроект, который потребует, чтобы службы обмена сообщениями сканировали фотографии и ссылки перед их отправкой — мера направлена на выявление материалов, содержащих жестокое обращение с детьми, и она вызвала тревогу среди сторонников механизмов шифрования. Руководители компаний в Кремниевой долине внимательно следят за делом Дурова, чтобы своевременно узнать, какие дальнейшие шаги французские власти готовы предпринять в отношении шифрования — коллеги пытаются понять, требует ли эта функция получения лицензии в стране. Его дело также спровоцировало дебаты, не стали ли поводом для преследования как раз менее строгие стандарты шифрования в Telegram. Недопустимые материалы часто оказываются в открытом доступе на этой платформе, тогда как содержимое переписок в WhatsApp и Signal доступно только отправителю и получателю. Но конкуренты Telegram всё ещё могут выступить в защиту конфиденциальности в переписке вообще и мессенджера в частности. Учёные сделали шаг к квантовому интернету — впервые квантовые и обычные фотоны передали по одному оптоволокну

27.08.2024 [11:56],

Геннадий Детинич

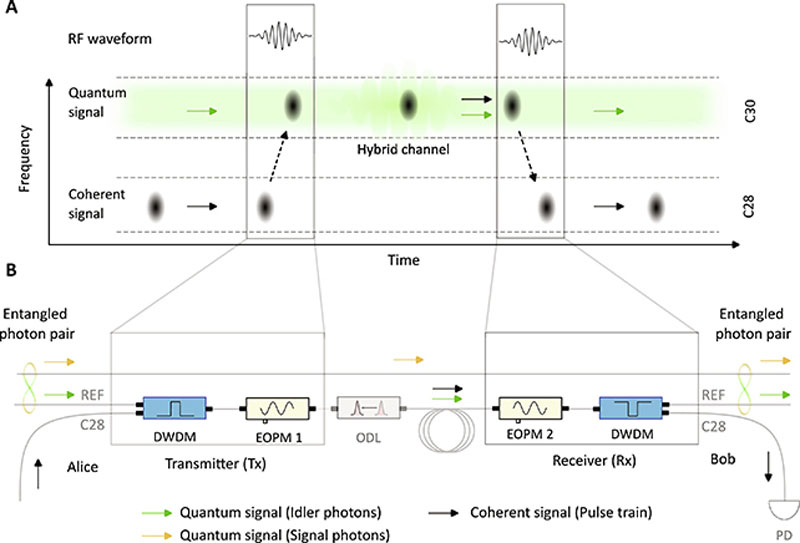

Возможности квантовых компьютеров приумножатся, когда их начнут соединять в сети. И будет отлично, если эти сети будут построены на уже имеющихся волоконно-оптических каналах. Так будет дешевле, а в придачу это повысит защищённость обычных каналов передачи информации. Другое дело, что «квантовые» фотоны и обычные плохо совмещаются в одном канале, ведь квантовые состояния чувствительны к помехам и легко разрушаются, но в Германии научились справляться с этим.

Источник изображения: Leibniz University Hannover Эксперимент поставили учёные из Ганноверского университета им. Лейбница (Leibniz University Hannover). Он должен был показать, что квантовая информация и классическая цифровая может быть передана по одному и тому же оптическому волокну. Потенциально это будет означать абсолютно защищённый от взлома обычный интернет, а также объединение в будущем нескольких квантовых компьютеров в кластеры для решения невообразимых сегодня по сложности задач. «Чтобы сделать квантовый интернет реальностью, нам нужно передавать запутанные фотоны по оптоволоконным сетям, — поясняет физик Майкл Кус (Michael Kues) из Ганноверского университета им. Лейбница. — Мы также хотим продолжать использовать оптические волокна для обычной передачи данных. Наше исследование — важный шаг к объединению обычного Интернета с квантовым интернетом».

Источник изображения: Science Advances 2024 Для совмещения квантового и обычного оптического сигнала в одном канале учёные воспользовались самодельным модулятором с линейным изменением фазы или задержки (т.н. серродином). Серродин производит сдвиг фаз оптического сигнала в оптоволокне (в одном частотном канале), чтобы поместить туда одновременно квантовые и классические данные. Как показал опыт, это не разрушает запутанность фотонов. На выходе таким же образом потоки разделяются на квантовый и обычный для обработки каждого на своём приёмнике. Подчеркнём, всё происходит в одном частотном канале, а не просто в волокне, где частотных каналов могут быть десятки и даже сотни. Тем самым обычная пропускная способность снизится незначительно, открывая путь к более быстрому появлению квантового интернета. США стандартизировали первые криптографические алгоритмы, стойкие к взлому на квантовых компьютерах

13.08.2024 [21:20],

Сергей Сурабекянц

На сегодняшний день практически все чувствительные данные в мире защищены схемой ассиметричного шифрования RSA (Rivest-Shamir-Adleman), которую практически невозможно взломать с помощью современных компьютеров. Но появление квантовых компьютеров может кардинально изменить ситуацию. Поэтому Национальный институт стандартов и технологий США (National Institute of Standards and Technology, NIST) представил три схемы шифрования постквантовой криптографии.

Источник изображений: unsplash.com Новые стандарты должны стать важным элементом криптографической защиты данных. Предыдущие стандарты криптографии NIST, разработанные в 1970-х годах, используются практически во всех устройствах, включая интернет-маршрутизаторы, телефоны и ноутбуки. Руководитель группы криптографии NIST Лили Чен (Lily Chen) уверена в необходимости массовой миграции с RSA на новые методы шифрования: «Сегодня криптография с открытым ключом используется везде и во всех устройствах, наша задача — заменить протокол в каждом устройстве, что нелегко». Хотя большинство экспертов считают, что крупномасштабные квантовые компьютеры не будут построены как минимум ещё десять лет, существуют две веские причины для беспокойства уже сегодня:

Поэтому эксперты по безопасности в различных отраслях призывают серьёзно относиться к угрозе, исходящей от квантовых компьютеров. Новые схемы шифрования основаны на понимании сильных и слабых сторон квантовых вычислений, так как квантовые компьютеры превосходят классические лишь в достаточно узком спектре задач. К квантово-устойчивым криптографическим методам относятся:

На сегодняшний день наиболее перспективным методом NIST считает решётчатую криптографию. Институт ещё в 2016 году объявил публичный конкурс на лучший алгоритм постквантового шифрования. Было получено 82 заявки от команд разработчиков из 25 стран. С тех пор конкурс прошёл через четыре отборочных тура и в 2022 году завершился, назвав четыре победивших алгоритма. Были учтены мнения криптографического сообщества, промышленных и учёных кругов, а также заинтересованных государственных служб.  Четыре победивших алгоритма имели звучные названия: CRYSTALS-Kyber, CRYSTALS-Dilithium, Sphincs+ и FALCON, но после стандартизации получили типовое обозначение «Федеральный стандарт обработки информации» (Federal Information Processing Standard, FIPS) с номерами 203–206. Сегодня NIST объявил о стандартизации FIPS 203, 204 и 205. Ожидается, что FIPS 206 будет стандартизирован ближе к концу года. FIPS 203, 204 и 206 основаны на решётчатой криптографии, в то время как FIPS 205 — на хеш-функциях. Стандарты включают компьютерный код алгоритмов шифрования, инструкции по его реализации и сценарии предполагаемого использования. Для каждого протокола существует три уровня безопасности, разработанные для обеспечения будущих стандартов в случае обнаружения в алгоритмах слабых мест или уязвимостей. Ранее в этом году внимание криптографического сообщества привлекла публикация Или Чена (Yilei Chen) из Университета Цинхуа, которая утверждала, что решётчатая криптография на самом деле плохо защищена от квантовых атак. Но при дальнейшем рассмотрении силами сообщества в аргументации Чена были найдены ошибки, и авторитет решётчатой криптографии был восстановлен. Этот инцидент подчеркнул базовую проблему, лежащую в основе всех криптографических схем: нет никаких доказательств того, что какие-либо из математических задач, на которых основаны схемы, на самом деле «сложные». Единственным реальным доказательством стойкости шифрования, даже для стандартных алгоритмов RSA, являются многочисленные неудачные попытки взлома в течение длительного времени. Поскольку постквантовые стандарты криптографии пока очень «молоды», их стойкость постоянно подвергается сомнениям и попыткам взлома, причём каждая неудачная попытка только повышают доверие к ним. «Люди изо всех сил пытались взломать этот алгоритм. Многие люди пытаются, они очень стараются, и это на самом деле придаёт нам уверенности», — заявила по этому поводу Лили Чен. Безусловно, представленные NIST новые стандарты постквантового шифрования актуальны, но работа по переводу на них всех устройств только началась. Потребуется длительное время и значительные средства, чтобы полностью защитить данные от дешифровки при помощи будущих квантовых компьютеров. Для примера, компания LGT Financial Services потратила 18 месяцев и около полумиллиона долларов лишь на частичное внедрение новых алгоритмов, а затраты на полный переход оценить затруднилась. Secure Boot оказалась скомпрометирована на более чем 200 моделях ПК крупных производителей, и это только начало

26.07.2024 [16:38],

Павел Котов

Эксперты по вопросам кибербезопасности компании Binarly обнаружили, что используемый в прошивках UEFI протокол Secure Boot скомпрометирован на более чем 200 моделей ПК и серверов крупнейших мировых производителей. Причиной проблемы называется безответственное отношение производителей к управлению криптографическими ключами, обеспечивающими защиту Secure Boot.

Источник изображения: Pete Linforth / pixabay.com Технология Secure Boot стала отраслевым стандартом в 2012 году, когда сформировалось понимание, что может появиться вредоносное ПО, способное заражать BIOS —набор низкоуровневых микропрограмм, которые выполняются до загрузки операционной системы. Накануне исследователи из компании Binarly объявили, что протокол Secure Boot полностью скомпрометирован на более чем 200 моделях компьютеров, выпускаемых под марками Acer, Dell, Gigabyte, Intel и Supermicro, потому что в 2022 году в одном из репозиториев GitHub был скомпрометирован криптографический ключ, обеспечивающий доверие между аппаратной частью компьютера и работающей на ней прошивкой. Исследователи Binarly обнаружили утечку в январе 2023 года. Вскоре стало ясно, что под угрозой ещё более 300 моделей компьютеров от практически всех крупных производителей — был обнаружен ещё 21 ключ с пометками «DO NOT SHIP» («не отгружать») и «DO NOT TRUST» («не доверять»). Эти ключи созданы компанией AMI (American Megatrends Incorporated) — одним из трёх крупнейших разработчиков ПО, с помощью которого производители оборудования создают собственные прошивки UEFI для конкретных конфигураций. Пометки указывают, что эти ключи не предназначались для использования в серийно выпускаемой продукции — они поставлялись AMI актуальным или потенциальным клиентам для тестирования, но в действительности использовались на продукции в серийном производстве. Проблема коснулась Aopen, Foremelife, Fujitsu, HP, Lenovo и Supermicro.

Источник изображения: Gerd Altmann / pixabay.com Эксперты по безопасности рекомендуют, чтобы эти криптографические ключи были уникальными для каждой линейки продукции или как минимум для каждого производителя. А в идеале их следует даже время от времени менять. В реальности обнаруженные Binarly ключи использовались более чем десятком различных производителей более десяти лет. Идентичные тестовые ключи обнаруживались как в потребительских ПК, так и в серверах; и по меньшей мере один использовался тремя разными производителями. Компания озаглавила своё открытие PKfail, чтобы подчеркнуть неспособность всей отрасли обеспечить должное управление ключами шифрования, в результате чего возникла угроза для всей цепочки поставок. Обход защиты Secure Boot означает возможность запускать любые исполняемые файлы на уязвимой машине ещё до загрузки ОС. Инциденты меньших масштабов отмечались и раньше. В 2016 году в продукции Lenovo был обнаружен ключ AMI с пометкой «DO NOT TRUST» — тогда была зарегистрирована уязвимость CVE-2016-5242. В прошлом году хакеры группировки Money Message похитили два ключа MSI, из-за чего под угрозой оказались 57 моделей ноутбуков компании. Ресурс Ars Technica направил в упомянутые в связи с PKfail компании запросы и получил ответы не от всех. Только в Supermicro заявили, что решили проблему, выпустив обновления BIOS. В Intel, HP, Lenovo и Fujitsu дали очень похожие ответы, отметив, что потенциально уязвимая продукция уже снята с производства, продаж и больше не поддерживается. Полный список уязвимой продукции Binarly опубликовала на GitHub. Microsoft запатентовала технологию защиты от «визуального взлома» с помощью отслеживания взгляда

08.07.2024 [23:15],

Анжелла Марина

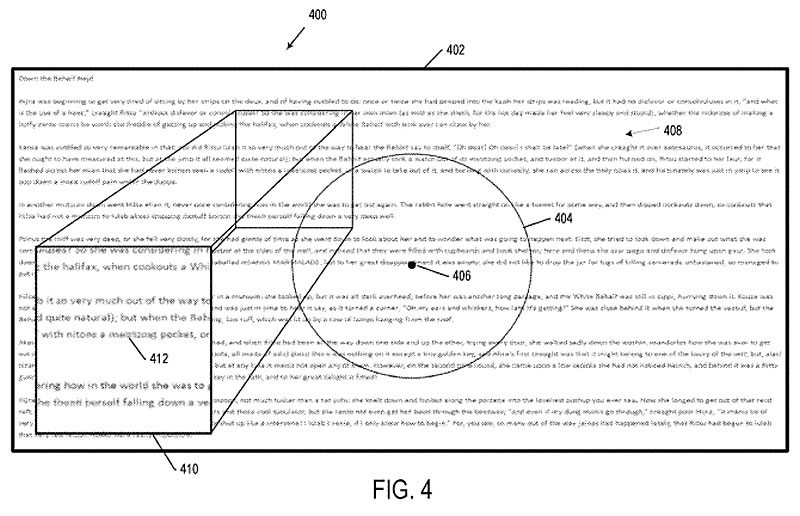

Компания Microsoft подала заявку на регистрацию патента на новую технологию, которая использует отслеживание взгляда для защиты информации на экране компьютера от посторонних глаз в общественных местах. Таким образом компания хочет обеспечить пользователям инновационный уровень конфиденциальности.

Источник изображения: Alex Kotliarskyi / Unsplash Компания Microsoft представила интересное решение для защиты конфиденциальности пользователей. Согласно недавно опубликованному патенту, технологический гигант разрабатывает систему, которая будет использовать отслеживание движения глаз для маскировки частей экрана, на которые пользователь не смотрит в данный момент, сообщает ExtremeTech. Новая технология предназначена для использования в общественных местах, где существует риск «визуального взлома», то есть несанкционированного просмотра конфиденциальной информации посторонними лицами. Система будет автоматически размывать или шифровать те области экрана, которые находятся вне фокуса внимания пользователя. В отличие от существующих на сегодня способов в виде физических плёнок конфиденциальности или программного обеспечения, которое просто затемняет весь экран кроме небольшой области, технология Microsoft обещает более естественное использование устройства. Патент описывает «методы прогнозирования взгляда», которые будут предугадывать, куда пользователь посмотрит дальше, постепенно открывая соответствующие части экрана. «У типичного читателя мозг использует периферийную информацию во время чтения, чтобы предвидеть структуру предложения и абзаца, поддерживая естественную скорость чтения», — говорится в патенте. То есть во время чтения человек не только фокусируется на конкретных словах или символах, на которые направлен его взгляд, но и обрабатывает информацию, которая находится вокруг этой точки фокуса. Это включает в себя слова и символы, которые находятся слева и справа от текущего фокуса внимания, а также выше и ниже.

Источник изображения: Microsoft Такая информация помогает нашему мозгу предвидеть, как будут строиться предложения и абзацы, что позволяет поддерживать естественную и плавную скорость чтения. Новая система призвана сохранить этот процесс, в отличие от существующих решений, которые могут сделать чтение некомфортным и менее эффективным. Хотя пока неизвестно, станет ли эта технология реальным продуктом, она представляет собой потенциально более совершенную альтернативу существующим методам защиты конфиденциальности экранов. Однако стоит отметить, что реальная угроза «визуального взлома» может быть несколько преувеличена. Исследования, подтверждающие серьёзность этой проблемы, в основном спонсировались производителями физических фильтров конфиденциальности. Например, компанией 3M, которая производит и продаёт такие наклеивающиеся на монитор плёнки. Тем не менее, для пользователей, особенно обеспокоенных приватностью или работающих с «чувствительными» данными, технология Microsoft может оказаться полезной. Безопасный мессенджер Signal заподозрили в работе на правительство США

08.05.2024 [19:15],

Павел Котов

Служба обмена зашифрованными сообщениями Signal является крайне популярной среди пользователей, пекущихся о конфиденциальности своих переписок. Его скачали более 100 млн пользователей, а среди его сторонников значатся такие фигуры как Эдвард Сноуден (Edward Snowden) и Илон Маск (Elon Musk). Но на деле мессенджер может быть не таким надёжным — одной из причин для сомнений является фигура председателя правления Signal Foundation Кэтрин Мар (Katherine Maher), пишет ресурс City Journal.

Источник изображения: Mika Baumeister / unsplash.com Платформа управляется некоммерческим фондом Signal Foundation, а лежащая в её основе технология первоначально финансировалась за счёт гранта в размере $3 млн от подконтрольного американским властям «Фонда открытых технологий» (OTF — Open Technology Fund). Последний, в свою очередь, выделился из «Радио Свободная Азия», созданного в годы холодной войны для антикоммунистической пропаганды. OTF финансировала Signal, чтобы обеспечить «зашифрованные инструменты мобильной связи <..> защитникам свободны интернета во всём мире». Есть мнение, что между OTF и американской разведкой существует глубокая связь. OTF со временем всё больше напоминает инициативу «Госдепартамента, который планировал использовать созданные хакерами открытые интернет-проекты в качестве инструментов для [реализации] целей американской внешней политики». Если это верно, то нельзя исключать и вмешательства властей США в деятельность Signal.

Кэтрин Мар (Katherine Maher). Источник изображения: signalfoundation.org Ещё одной вероятной проблемой представляется фигура нынешнего председателя правления Signal Foundation Кэтрин Мар, которая ранее участвовала в операциях по смене режима в разных странах, включая события «арабской весны» — тогда она руководила инициативами в области цифровых коммуникаций на Ближнем Востоке и в Северной Африке. Она налаживала отношения с диссидентами и применяла американские технологии для организации «цветных революций». В 2016 году она стала гендиректором Wikimedia Foundation, а в 2024 года возглавила Национальное общественное радио США. В «Википедии» Мар проявила себя как борец против «дезинформации» и признавалась, что онлайн-цензура на платформе координировалась в «беседах с правительством». Она открыто поддерживала удаление предполагаемых «фашистов», включая бывшего президента США Дональда Трампа (Donald Trump) с цифровых платформ, а Первую поправку к конституции США, которая гарантирует свободу слова в стране, называла «проблемой номер один» в устранении «плохой информации». В 2022 году пост президента Signal Foundation заняла Мередит Уиттакер (Meredith Whittaker), которая наняла Мар на пост председателя правления, поскольку обе связаны с OTF. Уиттакер и сама является непростой фигурой: в 2018 году, работая на высокой должности в Google, она спровоцировала в компании забастовку, потребовав введения политики MeToo и учреждения должности директора по разнообразию. Windows 11 24H2 включит шифрование BitLocker всем — даже в версии Home

08.05.2024 [06:03],

Николай Хижняк

Начиная с версии Windows 11 24H2 функция шифрования BitLocker будет включаться при свежей установке или переустановке операционной системы по умолчанию даже в редакции Windows 11 Home. Об этом сообщает немецкий портал Deskmodder. Этот факт может создать ряд сложностей для пользователей, которые, впрочем, можно обойти.

Источник изображения: Microsoft По данным источника, следующая основная версия Windows 11 24H2, также называемая Windows 2024 Update, будет включать шифрование BitLocker по умолчанию во время установки. Причём это будет происходить и в случае Windows 11 Home. Данное изменение было обнаружено при установке бета-версии Windows 11 24H2 с использованием мастера первоначальной настройки с новым дизайном. Однако, у пользователей есть возможность отключить шифрование устройства в разделе «Конфиденциальность и защита» в разделе «Параметры» ОС. Также можно набрать в поиске на панели задач «Bitlocker» (без кавычек) и изменить настройки в открывшемся окне. Кроме того, функцию шифрования можно отключить при создании ISO-образа операционной системы с помощью сторонних программ, вроде того же Rufus. Шифрование дисков с помощью BitLocker уже давно используется в Windows 11. Некоторые OEM-производители делают это на системах с установленной Windows 11 Pro. Проблема в том, что ничего не подозревающий пользователь при установке или переустановке ОС может упустить тот факт, что его накопитель зашифрован (BitLocker в Windows 11 24H2 шифрует не только диск C:, а весь накопитель целиком). Восстановление зашифрованных данных может оказаться проблематичным или потенциально невозможным в случае потери ключа BitLocker. Также известно, что программное шифрование BitLocker способно значительно снизить производительность SSD. Как пишет портал Tom’s Hardware, проводивший тесты функции шифрования, потеря в производительности твердотельного накопителя в зависимости от нагрузки из-за использования BitLocker может достигать 45 %. Google похвалилась, что пользователи активно переходят на Passkey вместо традиционных паролей

02.05.2024 [19:52],

Сергей Сурабекянц

Ключи доступа (Passkey) полностью заменяют пароли. Они позволяют отказаться от придумывания и запоминания сложных последовательностей символов. Этот подход основан на аутентификации на основе устройства, что делает вход в систему более быстрым и безопасным. По данным Google, более 400 млн учётных записей Google (из 1,5 миллиардов с 2018 года) использовали ключи доступа с момента их развёртывания, совершив более миллиарда аутентификаций.

Источник изображения: Pixabay Технология Passkey базируется на криптографии с открытым ключом. При регистрации создаётся пара ключей шифрования — секретный и публичный (закрытый и открытый). Зашифрованную при помощи открытого ключа информацию можно расшифровать лишь при помощи закрытого. Секретный ключ остаётся на устройстве пользователя, а публичный отправляется сервису. В дальнейшем между сервисом и устройством пользователя происходит обмен информацией по шифрованному каналу, где пользователь может безопасно подтвердить свою личность при помощи биометрических датчиков своего устройства. Google утверждает, что большинство пользователей находят ключи доступа более простыми в использовании, чем пароли, отмечая, что «с момента запуска passkeys оказались более быстрыми, чем пароли, поскольку они требуют от пользователей только простой разблокировки своего устройства с помощью отпечатка пальца, сканирования лица или PIN-кода». Однако многие люди сталкиваются с проблемами при попытках использования Passkey, несмотря на поддержку этой технологии со стороны Microsoft, Apple, Google и сторонних менеджеров входа в систему, таких как 1Password и Dashlane. «Разочарование в технологии, похоже, является скорее нормой, чем исключением, — считает ведущий блога Firstyear Уильям Браун (William Brown). — Беспомощность пользователей в этих темах очевидна, а ведь это технические первопроходцы, которые должны быть сторонниками перехода от паролей к ключам доступа. Если они не могут заставить это работать, как справятся обычные пользователи?»

Источник изображения:pexels.com Менеджер по продуктам в области аутентификации и безопасности Google Кристиан Брэнд (Christiaan Brand) утверждает, что «путь перехода не всегда прост, и у вас будет целая группа очень громких пользователей, которые настолько привыкли делать что-то определённым образом, что считают всё новое неправильным». Он признаёт, что в обозримом будущем беспарольная технология аутентификации будет сосуществовать с классическими методами входа в систему. «Я думаю, что нам, как отрасли, нужно немного поучиться. Мы пытаемся справиться с этим, но иногда тоже допускаем ошибки», — полагает он. Брэнд считает, что постепенное усложнение процесса использования потенциально небезопасных паролей может подтолкнуть пользователей к использованию Passkey. Он приводит пример, в котором пользователей, которые входят в систему, используя пароль вместо ключа доступа, могут попросить подождать 24 часа, пока Google проводит проверки безопасности, чтобы убедиться, что учётная запись не была скомпрометирована. Google объявила, что Passkey вскоре будут поддерживаться её программой расширенной защиты (APP), которая обеспечивает безопасность учётных записей журналистов, активистов, политиков и бизнесменов. Пользователи приложения смогут использовать ключи доступа отдельно или вместе с паролём или аппаратным ключом безопасности. Google также расширит программу «дополнительного сотрудничества», которая предусматривает обмен уведомлениями о подозрительной активности в учётной записи Google с другими платформами. Это поможет лучше защитить миллиарды пользователей, предотвращая получение киберпреступниками доступа к точкам входа, которые могут раскрыть другие их учётные записи. Китайские учёные создали недорогой источник запутанных фотонов — это путь к массовому производству квантовых платформ

20.04.2024 [20:19],

Геннадий Детинич

Группа китайских учёных из Университета электронных наук и технологий Китая (UESTC), Университета Цинхуа и Шанхайского института микросистем и информационных технологий создала полупроводниковый источник запутанных фотонов, что может стать «замечательным потенциалом» для создания небольших и надежных квантовых чипов. В основе разработки лежит нитрид галлия (GaN), десятилетиями использующийся для выпуска синих светодиодов.

Источник изображения: ИИ-генерация Кандинский 3.0/3DNews Запутывание фотонов позволяет защищать передаваемую информацию (квантовое распределение ключей) и выполнять квантовые вычисления или симуляции. И первые, и вторые операции можно выполнять с помощью пар запутанных фотонов. Другое дело, что их запутывание остаётся относительно сложным процессом, требующим особенных источников света, к примеру, на основе нитрида кремния или фосфида индия. Переход на нитрид галлия, хорошо знакомый производителям светодиодов и чипов, позволит шире и мощнее использовать квантовые каналы связи, а также подумать о создании квантовых систем на чипе. Разработанный китайскими учёными источник запутанных фотонов представляет собой вытравленное на плёнке нитрида галлия кольцо диаметром 120 мкм (сама плёнка выращена на сапфировой подложке традиционным способом). При освещении кольца лучом лазера в инфракрасном диапазоне часть фотонов оказываются в своеобразной ловушке и начинают перемещаться по кольцу. Некоторые из таких частиц становятся резонансными парами. Резонансные пары, в свою очередь в процессе так называемого четвертьволнового смешения — известного явления в нелинейной оптике (кольцо из нитрида галлия — это и есть нелинейный оптический канал), порождают новую пару уже запутанных друг с другом частиц. Измерения показали, что возникающая в кольце нитрида галлия запутанность такого же качества, как и в случае с другими квантовыми источниками света. Иными словами, предложенное решение можно брать на вооружение при проектировании оборудования для квантовых каналов связи и для квантовых процессоров. Более того, диапазон длин волн у GaN-источника света простирается до 100 нм против 25,6 нм у «традиционных» источников света. А это, в свою очередь, позволит расширить и уплотнить каналы передачи квантовой информации. По словам разработчиков, помимо квантового источника света, GaN также является многообещающим материалом для изготовления других компонентов квантовых схем, включая лазер с накачкой и детекторы лёгких частиц. «Платформа GaN имеет значительные перспективы для создания квантовых фотонных интегральных схем “всё на кристалле” по сравнению с существующими платформами», — резюмируют учёные. На пути к квантовому интернету учёные впервые смогли записать и считать квантовую информацию в состояниях фотонов

19.04.2024 [14:56],

Геннадий Детинич

Чувствительность квантовых состояний к слабейшим внешним помехам продолжает оставаться камнем преткновения на пути к квантовому интернету и распределённым квантовым вычислениям. Решением проблемы станет открытие квантовой памяти, которая позволит сохранять и считывать квантовые состояния без разрушения. Это сняло бы проблему квантовых повторителей и развёртывания глобальных сетей квантового интернета.

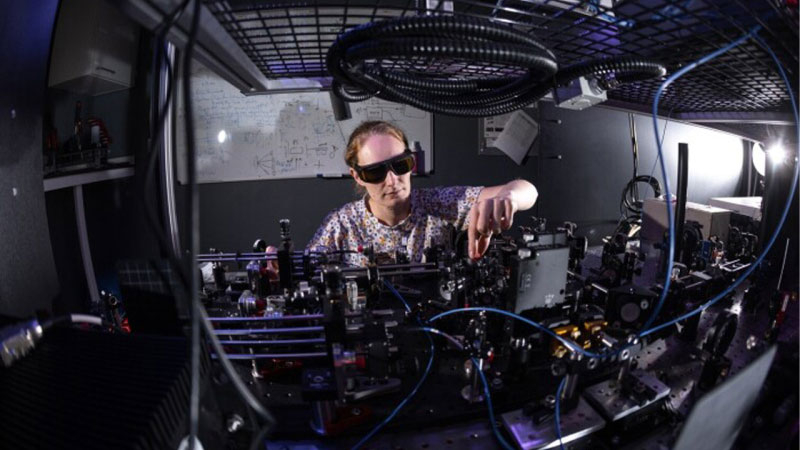

Источник изображений: Imperial College London Группа учёных из Имперского колледжа Лондона предложила свой способ решения этих проблем. Они создали и испытали платформу по записи квантовых состояний фотонов в облаке атомов рубидия. Нейтральные холодные атомы, как хорошо известно, часто выступают в роли платформ с ярко выраженными квантовыми свойствами. Исследователи создали целую систему для генерации фотонов, преобразования их длин волн в необходимую для передачи по волоконно-оптической сети и записи в облако атомов рубидия. Своеобразным активатором «памяти» стал лазер, импульс которого включал её и отключал. Фотоны генерировались квантовыми точками, а затем с помощью фильтров и модуляторов им придавалась другая частота, соответствующая длине волны 1529,3 нм для передачи по оптике. До попадания в облако атомов рубидия частота фотонов подвергалась ещё одной корректировке, но уже с прицелом на то, чтобы атомы рубидия могли их поглощать. Такую память назвали ORCA (нерезонансное каскадное поглощение). Лазерный импульс, о котором упоминали выше, своим воздействием менял свойства атомов рубидия по поглощению фотонов.  Эксперименты показали, что система может работать на стандартном оптоволоконном оборудовании. Эффективность сохранения квантовых состояний фотонов с последующим их извлечением без разрушения составила 12,9 %. Очевидно, что для внедрения этой разработки в практику пройдут годы, если не десятилетия, но это уже тот результат, который можно развивать. К счастью, он такой не один и что-то может стать реальностью намного раньше. Например, предложенная датчанами оптико-механическая квантовая память на запоминании квантовых состояний фотонов в фононах. Но это уже другая история. Учёные создали оптико-механическую квантовую память — она может стать основой квантового интернета

17.04.2024 [20:57],

Геннадий Детинич

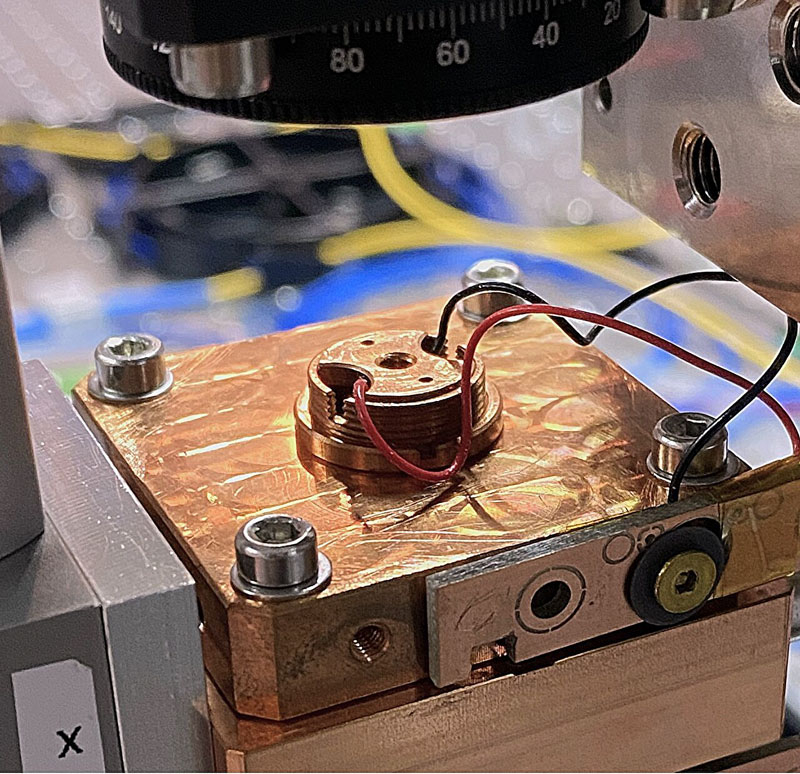

Группа учёных из Института Нильса Бора (Дания) сообщила о разработке необычной квантовой памяти — «квантового барабана». Это оптико-механическая память, которая запоминает квантовые состояния фотонов в механических (звуковых) колебаниях керамической мембраны — фактически барабана. Подобное устройство может сыграть роль повторителя для передачи запутанных квантовых состояний по сети, сделав квантовый интернет реальностью.

Источник изображения: Julian Robinson-Tait «Квантовый барабан» представляет собой керамическую пластинку из похожего на стекло материала. В ряде предыдущих исследований учёные доказали, что специальным образом обработанная пластина керамики позволяет сохранять квантовые состояния ударившего в неё лазерного луча (фотонов). Чудесен не сам факт преобразования квантового состояния света в звук (в квазичастицу фонон), а то, что квантовое, по сути, устройство представлено вполне осязаемой деталью — квантовый микромир в этом устройстве воплотился на вполне осязаемом макроуровне, а с этим уже можно и нужно работать. Барабан хранит квантовое состояние до того момента, когда его можно передать дальше по сети уже в виде фотонов. Это временная память и она категорически нужна для организации повторителей. Ведь нам хорошо известно, что главное достоинство квантовых сетей связи — это чувствительность к перехвату сообщений. Любой перехват «заряжённых» квантовым состоянием фотонов нарушает эти состояния и это служит индикатором о компрометации передачи. Если на магистрали установить классические повторители с переводом «кубитов» в цифру и обратно это даст канал для утечки, ведь цифру можно перехватить и это будет незаметно.

Источник изображения: University of Copenhagen Чисто квантовые повторители — это проблема современности и их ещё развивать и развивать, или предлагать что-то новое, например, разработанные в Институте Нильса Бора «квантовые барабаны». Без подобных устройств не стоит даже мечтать о всемирной квантовой паутине. Датчане сделали уверенный шаг в нужном направлении. В лаборатории в условиях комнатной температуры они показали, что время жизни квантового сигнала в мембране достигает 23 мс с вероятностью эффективного извлечения 40 % для классических когерентных импульсов. «Мы ожидаем, что хранение квантового света станет возможным при умеренных криогенных условиях (T≈10 К). Такие системы могут найти применение в новых квантовых сетях, где они могут служить в качестве долгоживущих оптических квантовых накопителей, сохраняя оптическую информацию в фононном [звуковом] режиме», — поясняют разработчики в статье в журнале Physical Review Letters. Учёные из России и Китая установили спутниковый квантово защищённый канал связи длиной 3800 км

30.03.2024 [14:32],

Геннадий Детинич

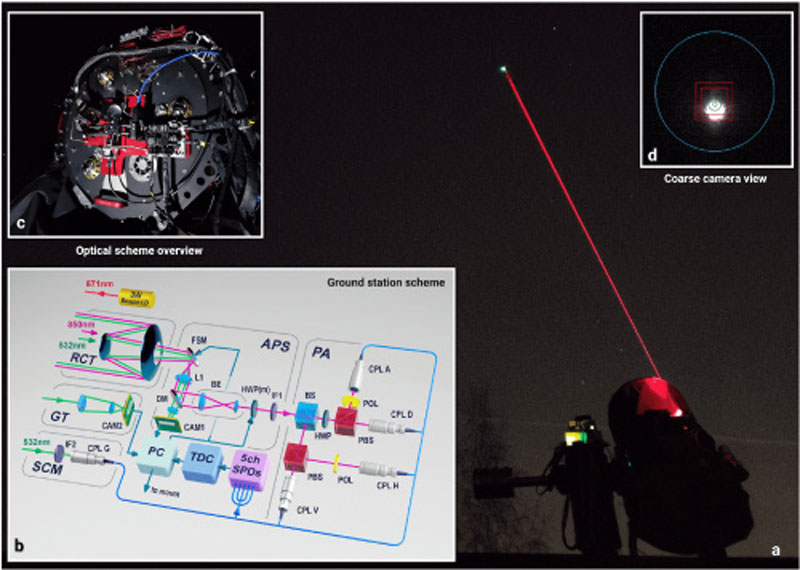

В свежем номере престижного журнала Optics Express вышла статья за авторством российских учёных, в которой рассказано о создании спутникового квантово защищённого канала связи длиной 3800 км. После передачи квантового ключа между станциями в Звенигороде и Наньшане в каждую из сторон было передано абсолютно защищённое от перехвата изображение.

Схема установки в Звенигороде. Источник изображения: Optics Express В основе эксперимента использовался старый китайский спутник «Мо-цзы». Он был запущен Китаем в космос ещё в 2016 году для постановки экспериментов с передачей через космос распределённых квантовых ключей. Традиционно для этого использовались оптические линии передач, что обусловлено используемыми носителями квантовых состояний — фотонами. При перехвате подобных носителей квантовые состояния разрушались, и это сигнализировало о компрометации передачи. В России первую линию квантовой связи (между банками) запустили ещё в 2017 году. В Китае учёные активнее работают в этом направлении. Например, с помощью защищённой наземной квантовой линии связи была организована диспетчеризация энергогенерирующих мощностей на побережье по командам из Пекина. Для организации глобальной квантовой сети удобно использовать спутники с лазерными каналами, что было реализовано в недавнем российско-китайском эксперименте. Добавим, плюс спутниковых систем в том, что сигнал можно передать на большее расстояние с меньшим затуханием, а это бич оптоволоконных квантовых сетей. В ходе эксперимента на специально созданной установке из двух телескопов — один для работы с данными, а другой для наведения на спутник — учёными из Университета МИСиС, Российского квантового центра и компании «КуСпэйс Технологии» удалось передать информацию по защищенному квантовому каналу между Россией и Китаем на расстояние 3,8 тыс. км. Сначала станции обменялись квантовым ключом длиною 310 Кбит, а затем, используя шифрование, изображениями размерами 256 × 64 пикселя. Собранные в процессе организации канала данные будут использованы для дальнейшего развития квантовой связи и, прежде всего, спутниковой, которая пока не используется в коммерческих целях. Китай также опережает другие страны на этом пути. Летом 2022 года на орбиту был выведен спутник квантовой связи нового поколения — Jinan 1 («Цзинань-1»), который обещает передавать квантово защищённые ключи на два–три порядка быстрее платформы «Мо-цзы». |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |