|

Опрос

|

реклама

Быстрый переход

Пузырь ИИ вернул цену акций Cisco на уровень пузыря доткомов

12.12.2025 [06:17],

Анжелла Марина

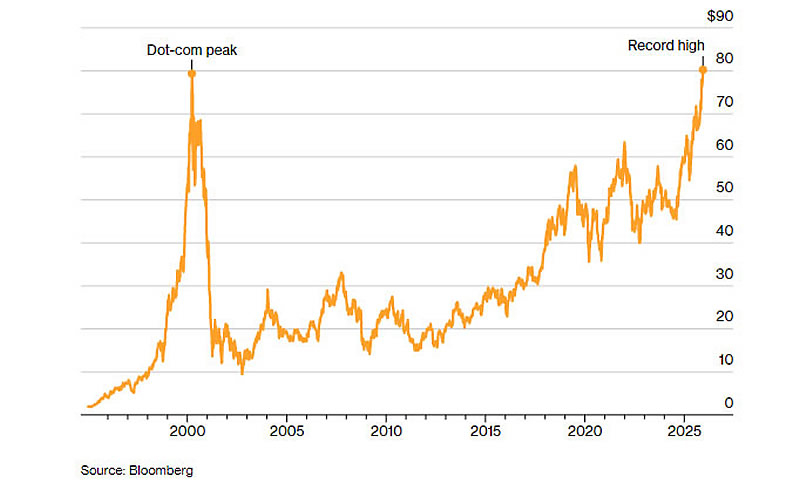

Акции американской транснациональной технологической компании Cisco Systems, одной из самых знаковых компаний эпохи доткомов, наконец обновили исторический максимум, достигнутый на пике технологического пузыря в марте 2000 года. Десятого декабря бумаги подорожали на 0,9 %, достигнув $80,25, что позволило им превысить пик, державшийся 25 лет. Это произошло, как пишет Bloomberg, отчасти благодаря буму инвестиций в искусственный интеллект.

Источник изображения: Cisco Как отметил управляющий директор SLC Management Дек Малларки (Dec Mullarkey), это наглядное напоминание о том, что восстановление после рыночного пузыря может занимать очень долгое время. По его словам, уместной аналогией может служить японский фондовый рынок, которому также потребовались десятилетия для восстановления после краха в конце 1980-х годов. Потеря доверия инвесторов после болезненного обвала может занять годы, прежде чем они снова поверят в компанию. Текущий рост акций Cisco Малларки назвал знаком возвращения доверия, добавив, что «компания стала больше похожа на коммунальное предприятие, чем на инноватора, но, по-видимому, именно это и хотели увидеть её инвесторы». Подъём Cisco происходит в момент, когда инвесторы проводят параллели между сегодняшним ралли, которое возглавляет «великолепная семёрка», и периодом, когда Cisco была одним из так называемых «четырёх всадников Nasdaq», наряду с Microsoft, Intel и Dell. В течение двух лет, предшествовавших пику 2000 года, акции компании взлетели почти на 600 %, а её капитализация превысила $500 млрд. После лопнувшего пузыря Cisco потеряла около 90 % стоимости, опустившись до $60 млрд в конце 2002 года. С того момента бумаги выросли более чем на 800 %, однако рыночная капитализация компании по-прежнему более чем на 40 % ниже пикового уровня эпохи доткомов.

Источник изображения: Bloomberg Ключевым же драйвером для акций Cisco стал её собственный повышенный прогноз выручки до $61 млрд в текущем финансовом году, что усилило ожидания инвесторов относительно выгод компании от глобальных инвестиций в ИИ-инфраструктуру. Этот оптимизм, побудивший, например, аналитика UBS Дэвида Фогта (David Vogt) повысить рекомендацию по бумагам, существует на фоне сохраняющегося скепсиса многих на Уолл-стрит относительно долгосрочных темпов бума расходов на искусственный интеллект и корректности его учёта. Хакеры взломали сотни сетевых устройств Cisco в правительстве США

26.09.2025 [17:30],

Павел Котов

Агентство по кибербезопасности и защите инфраструктуры (CISA) США опубликовало экстренную директиву, в которой предписало федеральным учреждениям устранить уязвимости, выявить и свести к минимуму возможные взломы нескольких сотен сетевых экранов Cisco, используемых в правительстве США.

Источник изображения: KeepCoding / unsplash.com «Угроза широко распространилась», — приводит Bloomberg заявление Криса Бутеры (Chris Butera) из отдела кибербезопасности CISA. Экстренные директивы касаются федеральных гражданских сетей, но в ведомстве настоятельно призвали следовать рекомендациям также государственные учреждения и частные компании. Ни в CISA, ни в Cisco пока не установили, какие объекты подверглись взлому; неизвестны ни масштаб, ни серьёзность нарушений. В мае 2025 года Cisco привлекла к расследованию атак на сетевые экраны «несколько государственных учреждений», говорится в заявлении компании. Предупреждение опубликовал также Центр национальной компьютерной безопасности Великобритании — по его версии, злоумышленники эксплуатировали уязвимости в системах и в результате получили возможность внедрять вредоносный код, выполнять компьютерные команды и, возможно, красть данные. Виновниками инцидента в Cisco считают хакерскую группировку, проходящую в её расследованиях под кодовым именем ArcaneDoor — её впервые заметили за кибершпионажем в 2024 году. В CISA подтвердили взлом оборудования в правительственных учреждениях и допустили, что в результате атак была затронута критически важная инфраструктура, но конкретных жертв так и не назвали. Следит за этой группировкой и специализирующаяся на вопросах кибербезопасности компания Palo Alto Networks — там отметили, что в последние месяцы хакеры поменяли свои методы и переключили внимание на американские организации. В дальнейшем ожидается только «эскалация атак, потому что группировки киберпреступников быстро изыщут способы воспользоваться этими уязвимостями». Google и прочие стали возвращаться к очным собеседованиям из-за жуликов с ИИ

13.08.2025 [12:44],

Павел Котов

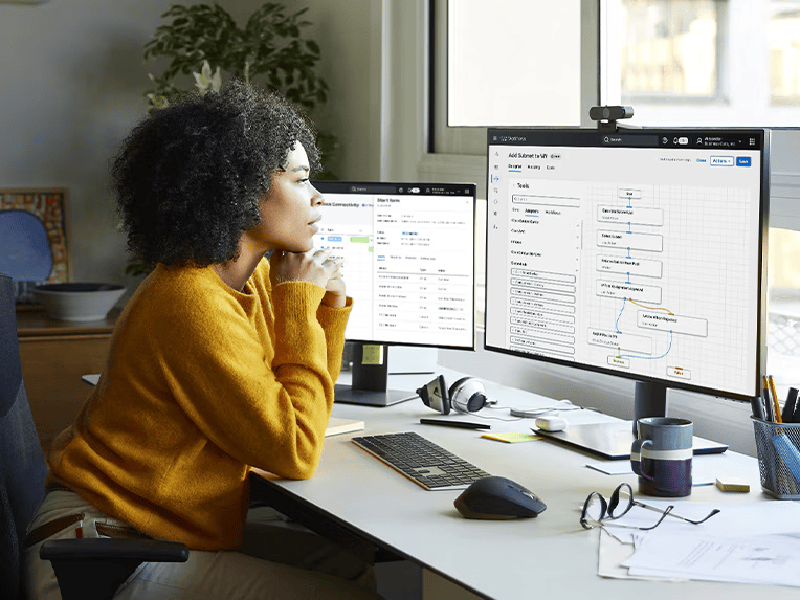

Всё больше компаний стали возвращаться к формату личных собеседований при приёме на работу — это помогает им защититься от недобросовестных соискателей, которые в качестве шпаргалки используют искусственный интеллект, и от несущих серьёзные киберугрозы мошенников, пишет The Wall Street Journal.

Источник изображения: Rock Staar / unsplash.com В последние годы компании всё начали чаще прибегать к формату виртуальных собеседований при приёме на работу, чему способствовали рост популярности удалёнки и стремление работодателей ускорить процесс найма. Из-за этого соискатели стали чаще жульничать, скрытно используя ИИ в качестве шпаргалки при ответе на вопросы, особенно при собеседованиях на технические специальности. Иногда под видом соискателей в виртуальных собеседованиях участвуют мошенники, намеревающиеся украсть данные или деньги. Поэтому крупные американские компании, в том числе Cisco Systems и Google, стали возвращать формат личных собеседований — не для всех вакансий и не на всех этапах, но о необходимости проверять наличие базовых навыков у соискателей заявил даже глава Google Сундар Пичаи (Sundar Pichai). Одной из самых серьёзных проблем стали собеседования на должности инженеров-программистов — для большинства вакансий они проводятся удалённо, особенно в небольших компаниях, для которых виртуальный формат удобнее. Но удобнее оказалось и недобросовестным соискателям скрытно использовать сервисы ИИ для ответов на вопросы и для подготовки тестовых заданий. Возвращение личного формата собеседований стало неожиданным поворотом на рынке труда, где между работодателями и соискателями ужесточалась «гонка вооружений» ИИ: работодатели из-за большого числа заявок стали сортировать соискателей при помощи ИИ, а те в ответ — жульничать с ответами на вопросы и тестовыми заданиями. Дошло до того, что северокорейские киберпреступники при помощи технологий дипфейка стали выдавать себя за американцев и устраиваться на удалённую работу в американские компании, и ФБР опубликовало предупреждение об этой схеме мошенничества.

Источник изображения: Radission US / unsplash.com В этом году консалтинговая компания Gartner опросила 3000 соискателей, и 6 % признались, что при виртуальных собеседованиях выдавали себя за кого-то другого или использовали кого-то ещё, выдающего себя за них. К 2028 году, подсчитали аналитики компании, не соответствующим действительности будет каждое четвёртое резюме в мире. Руководство консалтинговой компании McKinsey около полутора лет назад рекомендовало кадровикам в дополнение к собеседованиям по удалёнке проводить с соискателями не менее одной личной встречи. Это важно, чтобы понять, как будущий сотрудник сможет выстраивать свои отношения с коллегами, если он претендует на должность, предполагающую личное общение с клиентами. Дополнительным стимулом вернуться к традиционным форматам стал рост числа мошенничеств с использованием ИИ. Проблема и в том, что не соответствующие действительности резюме рисуют картину слишком хорошего соискателя. Потенциальным работодателям приходится тщательнее анализировать материалы собеседований по видеосвязи: пытаться услышать шёпот или звуки набора текста перед ответом. Растёт популярность сервисов, которые проверяют биографии соискателей и выявляют дипфейки. Разработчик кадрового ПО Greenhouse объявил о намерении поглотить компанию Clear, разработавшей систему ускоренной идентификации личности для аэропортов; Cisco Systems наладила партнёрский проект с компанией, которая специализируется на биометрической идентификации, — она поможет подтверждать, что соискатели являются теми, за кого себя выдают. Иногда срабатывает и просто упоминание необходимости провести личное собеседование — некоторые соискатели после этого просто исчезали, рассказали в Cisco Systems. Хакеры похитили личные данные клиентов Cisco, выманив пароль по телефону

05.08.2025 [19:50],

Сергей Сурабекянц

Сегодня компания Cisco сообщила, что 24 июля хакеры получили доступ и экспортировали «подмножество базовой информации профиля» из базы данных сторонней облачной системы управления взаимоотношениями с клиентами (предположительно CRM компании Salesforce). По утверждению Cisco, киберпреступники воспользовались голосовым фишингом (вишингом — vishing, от voice phishing), обманом убедив представителя Cisco предоставить им доступ.

Источник изображений: unsplash.com Cisco сообщила, что украденные данные включали «имя клиента, название организации, адрес, назначенный Cisco идентификатор пользователя, адрес электронной почты, номер телефона и метаданные, связанные с учётной записью», такие как дата создания учётной записи. Компания не уточнила, сколько её пользователей пострадало от этой утечки. Cisco является известным клиентом Salesforce. По мнению специалистов Bleeping Computer, утечка данных Cisco может оказаться результатом одной из целой серии атак, нацеленных на данные компаний, пользующихся услугами сервисов Salesforce. Среди целей преступников — американский страховой гигант Allianz Life, ритейлер предметов роскоши Tiffany, австралийская авиакомпания Qantas и многие другие известные компании.  Salesforce — американская компания, разработчик одноимённой CRM-системы, предоставляемой заказчикам исключительно по модели SaaS (software as a service — «программное обеспечение как услуга»). Под наименованием Force.com компания предоставляет PaaS-систему для самостоятельной разработки приложений, а под брендом Database.com — облачную систему управления базами данных. Китайские хакеры Salt Typhoon атаковали организации по всему миру через сетевые устройства Cisco

14.02.2025 [07:28],

Дмитрий Федоров

Хакерская группировка «Соляной тайфун» (Salt Typhoon) продолжает атаковать мировые телекоммуникационные сети, игнорируя международные санкции и активное освещение в СМИ. С декабря 2024 года по январь 2025 года злоумышленники активно эксплуатировали уязвимости сетевого оборудования Cisco, атакуя университеты, интернет-провайдеров и телеком-компании в США, Италии, Таиланде, ЮАР и ряде других стран. Эта кибершпионская операция уже стала одной из крупнейших в истории кибератак на американские телекоммуникации.

Источник изображения: Wesley Tingey / Unsplash Попытки американских властей остановить деятельность Salt Typhoon не принесли ощутимого результата. Напротив, группировка, действующая, как предполагается, при поддержке госструктур Китая, не только продолжает свои атаки, но и расширяет географию вторжений, компрометируя организации в разных странах. Аналитическая компания Recorded Future подчёркивает, что злоумышленники адаптируются к мерам киберзащиты, используя проверенные методы и находя новые уязвимости в сетевой инфраструктуре. ФБР и Агентство по кибербезопасности и защите инфраструктуры США (CISA) ещё в 2024 году заявили, что Salt Typhoon ведёт длительную кампанию взломов американских телекоммуникационных провайдеров. Хакеры активно эксплуатируют известные уязвимости, в том числе «специфичные функции» оборудования Cisco, широко используемого в отрасли связи. Основной целью атак, по мнению экспертов, является получение компрометирующей информации о высокопоставленных чиновниках США. В декабре 2024 года крупнейшие телекоммуникационные операторы США, AT&T и Verizon, заявили, что не фиксируют активности Salt Typhoon в своих сетях. Однако исследование Recorded Future, проведённое в декабре 2024 — январе 2025 годов, показало, что злоумышленники продолжают атаки, используя уязвимости незащищённых устройств Cisco. В отчёте отмечается, что хакеры целенаправленно компрометируют телекоммуникационную инфраструктуру, ориентируясь на наиболее уязвимые узлы сети. Среди атакованных организаций — интернет-провайдеры в США и Италии, телекоммуникационные компании в Таиланде и ЮАР, а также американский филиал одной из британских телекоммуникационных корпораций. Масштаб атак свидетельствует о системной и целенаправленной стратегии. Аналитики Insikt Group, подразделения Recorded Future, зафиксировали более 12 000 сетевых устройств Cisco, веб-интерфейсы которых оказались открытыми для доступа из интернета. По данным отчёта, хакеры Salt Typhoon пытались взломать более 1 000 из них, выбирая цели на основе их связи с телекоммуникационными сетями. Помимо телекоммуникационных компаний, хакерские атаки затронули университеты в США, Аргентине, Бангладеше, Индонезии, Малайзии, Мексике, Нидерландах, Таиланде и Вьетнаме. Эксперты предполагают, что целью атак было получение доступа к исследованиям в областях телекоммуникаций, инженерии и высоких технологий. Среди ключевых целей группы выделяются Калифорнийский университет в Лос-Анджелесе (UCLA) и Делфтский технический университет (TU Delft). Компрометация сетевой инфраструктуры телеком-компаний и университетов предоставляет злоумышленникам возможность перехватывать голосовые вызовы, текстовые сообщения и интернет-трафик. Recorded Future характеризует эти атаки как «стратегическую разведывательную угрозу», поскольку они позволяют не только осуществлять перехват конфиденциальной информации, но и вмешиваться в передачу данных, манипулировать информационными потоками и даже дестабилизировать работу коммуникационных систем. Специалисты предупреждают, что телекоммуникационные компании должны незамедлительно устранять уязвимости в своих сетевых устройствах. В отчёте Recorded Future подчёркивается, что отсутствие своевременного обновления оборудования Cisco создаёт критическую брешь в безопасности, превращая эти устройства в уязвимые точки входа для хакеров. CISA и ФБР настоятельно рекомендуют переходить на использование сквозного шифрования для защиты конфиденциальной информации и минимизации рисков несанкционированного перехвата данных. Вторая волна увольнений в Cisco за год оставит без работы 5600 сотрудников

17.09.2024 [18:18],

Сергей Сурабекянц

Американская технологическая компания Cisco сократит около 5600 сотрудников, что составляет 7 % от общей численности персонала. Ранее, в феврале 2024 года, компания уволила 4000 человек. По словам сотрудников, Cisco до последнего отказывалась сообщить, кого затронут сокращения, и сделала это почти с месячной задержкой, не объяснив причин. Один из работников заявил, что рабочая среда в Cisco — «самая токсичная», с которой ему приходилось сталкиваться.

Источник изображения: Cisco В августе Cisco заявила, что вторая волна увольнений в этом году позволит компании «инвестировать в ключевые возможности роста и повысить эффективность». Одновременно компания опубликовала годовой отчёт о доходах, в котором заявила, что 2024 год стал её «вторым самым успешным годом за всю историю», указав около $54 млрд годового дохода. Сообщается, что увольнения также затронули Talos Security, подразделение компании по анализу угроз и исследованию безопасности. Согласно документам компании, генеральный директор Cisco Чак Роббинс (Chuck Robbins) получил около $32 млн в качестве общих компенсационных выплат руководителям в 2023 году. Представитель Cisco отказался комментировать ситуацию и не сообщил, планирует ли руководство компании сократить свои компенсационные пакеты на фоне массовых увольнений. Cisco второй раз за год объявила о массовых сокращениях персонала

15.08.2024 [08:05],

Алексей Разин

Выручка компании Cisco, выпускающей оборудование для телекоммуникационного сектора, снижается уже три квартала подряд, и впервые с 2020 года по итогам текущего фискального года она столкнётся с годовым снижением выручки. В феврале Cisco уже объявляла о сокращении персонала на 5 %, а в ближайшие пару кварталов она сократит численность сотрудников ещё на 7 %.

Источник изображения: Cisco Об этом стало известно по итогам квартального отчётного мероприятия Cisco, как отмечает ресурс CNBC. В календаре компании 27 июля завершился четвёртый квартал 2024 фискального года. Выручка за период сократилась на 10 % до $13,64 млрд, оказавшись выше ожиданий аналитиков. Годовая выручка в целом сократилась впервые с 2020 года. В наступившем фискальном квартале компания также рассчитывает на снижение выручки с $14,7 до $13,75 млрд по середине диапазона. Впрочем, поскольку аналитики рассчитывали на снижение до $13,7 млрд, собственный прогноз Cisco оказался выше их ожиданий. На протяжении предыдущих нескольких кварталов, по словам руководства Cisco, выручка сокращалась по причине наличия у клиентов достаточных запасов оборудования этой марки, которое было закуплено ранее. Непосредственно в сегменте сетевого оборудования выручка компании в прошлом квартале просела на 28 % до $6,8 млрд, а вот в сегменте систем безопасности она выросла на 81 % до $1,8 млрд. Чистая прибыль компании за период сократилась на 45 % до $2,2 млрд в годовом сравнении. Предстоящие сокращения персонала потребуют от Cisco списания около $1 млрд в совокупности, причём убытки в размере от $700 до $800 млн будут признаны в текущем квартале, а оставшаяся часть суммы — в течение 2025 фискального года, который уже начался. В конце 2023 фискального года штат Cisco насчитывал 84 900 человек, в феврале компания объявила о намерениях сократить 5 % сотрудников, теперь ей предстоит уменьшить численность персонала ещё на 7 %. Выход квартальной отчётности с более благоприятными прогнозами по динамике выручки вызвал рост курса акций Cisco на 5 % после закрытия торгов в США. Cisco уволит ещё 4000 работников и сосредоточится на кибербезопасности и ИИ

11.08.2024 [16:33],

Владимир Мироненко

На следующей неделе компания Cisco объявит в ходе квартального отчёта о новом раунде сокращений персонала, в рамках которого будет уволено примерно столько же сотрудников, сколько в первой волне сокращений в феврале этого года — около 4000 человек, сообщает Reuters со ссылкой на информированные источники.

Источник изображения: Cisco Согласно отчётности Cisco, по состоянию на июль 2023 года в компании работало около 84 900 человек. После публикации Reuters акции Cisco упали на 1 %, а с начала года их падение составило 9 %. Являясь крупнейшим производителем сетевого оборудования, Cisco столкнулась со слабым спросом на свою продукцию и ограничениями в цепочке поставок. В связи с этим компания занялась диверсификацией бизнеса, купив за $28 млрд компанию Splunk, специализирующуюся на кибербезопасности и анализе больших данных. Сделка позволит Cisco снизить зависимость от продаж оборудования за счёт стимулирования подписной бизнес-модели. Как сообщают источники, новые увольнения связаны с тем, что компания переключает внимание на направления с более высокими темпами роста, такие как кибербезопасность и ИИ-технологии. Компания намерена включить ИИ-решения в свои предложения, объявив в мае о поставленной цели обеспечить к 2025 году заказы на продукты ИИ на сумму $1 млрд. В июне Cisco запустила фонд на $1 млрд для инвестиций в стартапы в области ИИ, такие как Cohere, Mistral AI и Scale AI. Также Cisco тогда заявила, что за последние несколько лет приобрела 20 компаний в сфере ИИ. |