|

Опрос

|

реклама

Быстрый переход

Google придумала, как защитить HTTPS от квантового взлома, не увеличивая размеры TLS-сертификатов

28.02.2026 [13:39],

Павел Котов

Google предложила решение, которое поможет защитить необходимые для работы протокола HTTPS сертификаты от гипотетических атак со стороны квантовых компьютеров, не увеличивая при этом размеров самих сертификатов.

Источник изображения: Shubham Dhage / unsplash.com Криптографические элементы в современных сертификатах стандарта X.509 имеют размер около 64 байтов — даже в полном виде их теоретически можно взломать, используя квантовый алгоритм Шора. Чтобы защитить работающие аналогичным образом сертификаты от квантовых атак, придётся увеличить размер криптографических данных в 40 раз — до 2,5 кбайт. И все эти данные придётся передавать при подключении браузера к сайту. Но чем больше размер сертификата, тем медленнее происходит рукопожатие, и если время открытия веб-страниц увеличится, большинство пользователей интернета попросту отключит шифрование нового типа. Тем более что замедлится и прохождение трафика через промежуточные узлы. Чтобы повысить надёжность шифрования, в Google обратились к деревьям Меркла — структурам данных, в которых для проверки содержимого больших объёмов информации используются хеши и математические операции, то есть небольшие фрагменты данных по сравнению с традиционными процессами проверки в инфраструктуре открытых ключей. Проще говоря, центр сертификации подписывает только «головной узел всего дерева», содержащего несколько миллионов сертификатов, а отправляемый браузеру «сертификат» на деле является лишь упрощённым подтверждением того, что он включён в это дерево. Если квантовый алгоритм Шора заработает на практике, злоумышленники смогут подделывать подписи сертификатов классического шифрования и взламывать открытые ключи — это даст им возможность подделывать временные метки сертификатов, которые используются, чтобы сообщать браузеру или ОС, что сертификат был зарегистрирован, хотя этого и не происходило. Чтобы исключить такую возможность, в Google перешли на квантово-устойчивые алгоритмы, такие как ML-DSA, то есть для создания подделки злоумышленнику потребуется взломать и классическое, и постквантовое шифрование. Сертификаты на основе деревьев Меркла (Merkle Tree Certificates — MTC) дают гарантию защиты от взлома при помощи квантового алгоритма, сохраняя размер криптографических данных в пределах тех же 64 байтов. Новая система уже реализована в браузере Google Chrome, и для проверки её эффективности Cloudflare, которая пока единственная генерирует этот распределённый реестр, зарегистрировала около тысячи TLS-сертификатов нового образца. В перспективе, как предполагается, эта задача будет возложена на традиционные центры сертификации — уже сформирована рабочая группа PKI, Logs and Tree Signatures для выработки долгосрочного решения. Google Chrome начнёт по умолчанию использовать защищённое подключение HTTPS

29.10.2025 [11:24],

Павел Котов

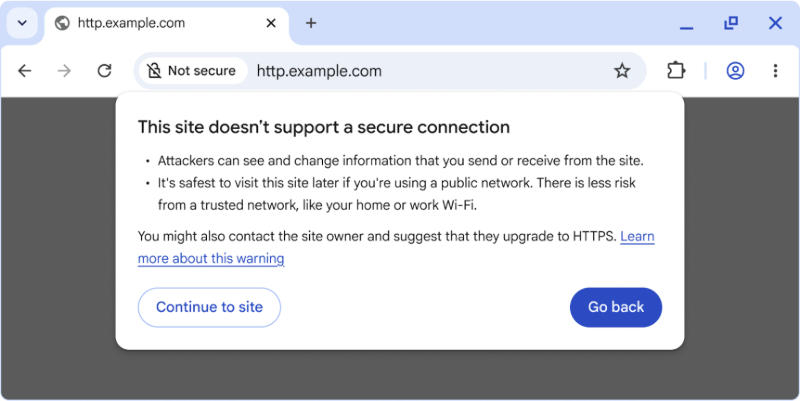

В следующем году Google внесёт существенные изменения в систему безопасности браузера Chrome. С выходом Chrome 154, запланированным на октябрь 2026 года, для всех пользователей автоматически включится настройка «Всегда использовать защищённые соединения».

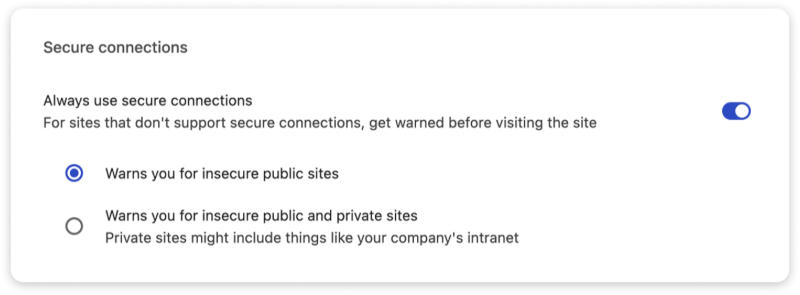

Источник изображения: Rubaitul Azad / unsplash.com Когда эта опция активна, Chrome сначала пытается подключаться к сайтам по протоколу HTTPS и выводит предупреждение, прежде чем открыть общедоступный сайт, который его не поддерживает. Функция доступна с 2022 года — пока её приходится включать самостоятельно, а со следующего года она станет активной по умолчанию в самом популярном браузере в мире, ознаменовав тем самым переход интернета в эпоху HTTPS.

Источник изображения: security.googleblog.com Изменение назрело давно, отметили в Google. Без HTTPS злоумышленники могут перехватывать трафик и перенаправлять пользователей на вредоносные страницы — уже с HTTPS, и это происходит так быстро, что браузер не успевает вывести предупреждение. Если в 2015 году на HTTPS работали 30–45 % сайтов, то в 2020 году их стало 95–99 %, после чего динамика замедлилась. Но и эти считанные проценты в масштабах Chrome означают миллионы посещений потенциально опасных ресурсов.

Источник изображения: security.googleblog.com Новый режим работы браузера будет развёртываться постепенно: в апреле 2026 года с выходом Chrome 147 он будет по умолчанию включен для участников программы Enhanced Safe Browsing, а для всех остальных — с выходом Chrome 154 в октябре. С частными сайтами, такими как корпоративные интрасети или настройки маршрутизатора в веб-интерфейсе, браузер работает иначе, и для их взлома потенциальному злоумышленнику необходимо проникнуть в локальную сеть, поэтому для них браузер показывать предупреждений не станет. Повысить безопасность при работе с локальными ресурсами в Chrome призвана функция «Доступ к локальной сети» (Local Network Access) — она позволяет доверенным HTTPS-страницам взаимодействовать с локальными устройствами без блокировок и предупреждений о смешанном контенте, когда на одной странице выводятся элементы через протоколы HTTP и HTTPS. Chrome — не первый браузер с таким подходом; ранее его развернули ориентированные на конфиденциальность Tor, LibreWolf и Mullvad, а в Brave можно выбрать степень строгости применяемых мер. Но Chrome — это тяжеловес, за которым следует колоссальное множество производных проектов; вероятно, этот режим развернут браузеры на базе Chromium, хотя в Google не уточнили, появится ли это нововведение и там. |