|

Опрос

|

реклама

Быстрый переход

IPv6 стал основным протоколом в 21 стране — и Starlink этому способствует

30.06.2025 [08:44],

Анжелла Марина

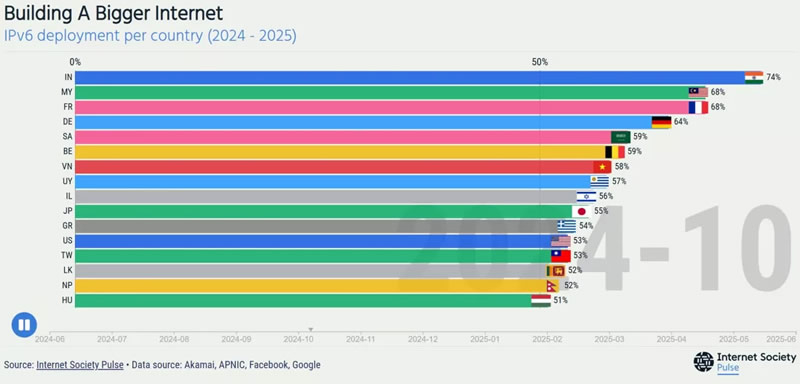

Число стран, где более половины интернет-соединений уже используют протокол IPv6, за последний год выросло с 13 до 21. Такие организации, как Akamai, APNIC, Facebook✴✴ и Google, отмечают ускорение темпов перехода на новый стандарт, что связано как с общей модернизацией цифровой инфраструктуры, так и с появлением новых провайдеров, в числе которых особое место занимает Starlink.

Источник изображения: AI Вклад спутникового оператора Starlink оказался особенно заметен в тех регионах, где традиционные сети развивались медленно или не развивались совсем. Наиболее существенные и быстрые изменения, по данным издания TechSpot, произошли в Тувалу — небольшом островном государстве в Тихом океане с населением менее 10 тысяч человек. До начала 2025 года доля использования IPv6 в этой стране практически равнялась нулю. Но положение изменилось буквально за считанные месяцы после того, как в стране появился спутниковый интернет Starlink, разработанный компанией Илона Маска (Elon Musk) SpaceX. Сеть Starlink по умолчанию предоставляет интернет-соединение через IPv6, и её внедрение в Тувалу, где она теперь обслуживает около 88 % пользователей, позволило достичь уровня распространения до 59 %. За прошедший год к числу стран, где доля IPv6 превышает 50 %, также присоединились Бразилия, Гватемала, Венгрия, Япония, Мексика, Пуэрто-Рико и Шри-Ланка. Для некоторых из них, например для Японии и Пуэрто-Рико, это стало возвращением в группу лидеров после временного снижения показателей. Другие страны, такие как Бразилия и Мексика, впервые перешли рубеж в 50 %. На сегодня мировыми лидерами по внедрению IPv6 остаются Франция и Индия, где уровень распространения этого протокола достиг 73 %.

Источник изображения: Internet Society IPv6 представляет собой современную версию интернет-протокола, пришедшую на смену устаревшему IPv4. Основная проблема старого стандарта кроется в ограниченном адресном пространстве, которое позволяет создать лишь около 4,3 миллиарда уникальных IP-адресов. Однако этого оказалось недостаточно с ростом числа устройств, подключаемых к интернету. IPv6 решает вопрос за счёт 128-битной системы адресации (против 32-битной в IPv4), обеспечивающей практически неограниченное количество уникальных идентификаторов (около 340 ундециллионов!). Стоит отметить, что новый протокол не только расширяет возможности сети, но и улучшает её технические параметры. Он упрощает маршрутизацию данных, поддерживает автоматическую настройку устройств и включает встроенные механизмы безопасности, такие как IPsec для шифрования трафика и проверки подлинности соединения. В отличие от IPv4, где часто применяются обходные пути вроде NAT для совместного использования адресов, IPv6 обеспечивает прямое соединение между устройствами. При этом значение Starlink в этом процессе трудно переоценить. Как спутниковый провайдер, сеть может предоставлять высокоскоростной интернет даже в самых удалённых уголках планеты, где традиционная инфраструктура развита слабо или отсутствует вовсе. При этом сеть работает исключительно на базе IPv6, что позволяет сразу выводить целые страны на современный уровень цифровой среды без необходимости преодолевать этапы переходного периода. Аналогичные процессы наблюдаются и в ряде регионов Африки, где присутствие Starlink также способствует ускоренному внедрению новых стандартов. В ближайшее время число стран с преобладанием IPv6 продолжит расти. Таиланд, Эстония и Великобритания уже находятся на пороге отметки 50 %. Хакеры взломали одну из функций протокола IPv6 и перехватывают обновления ПО

06.05.2025 [17:25],

Павел Котов

Хакерская группировка TheWizards развернула кампанию с использованием уязвимости в SLAAC — одной из функций сетевого протокола IPv6, которая активно применяется злоумышленниками для взлома ресурсов определённых организаций и перехвата обновлений ПО. Кампанию обнаружили эксперты ESET.

Источник изображения: Glen Carrie / unsplash.com В ходе атаки злоумышленники используют программное средство Spellbinder, которое отправляет на ресурсы своих целей поддельные сообщения Router Advertisement (RA). Получив такое сообщение, целевое устройство воспринимает подконтрольный хакерам сервер как маршрутизатор и направляет через него весь свой трафик. Атака построена на манипулировании процессом Stateless Address Autoconfiguration (SLAAC), поэтому она получила название «подмена SLAAC» (SLAAC spoofing). Получив контроль над трафиком, хакеры TheWizards при помощи Spellbinder перехватывают запросы устройств к доменам с обновлениями ПО и перенаправляют их. В результате жертвы получают обновления с троянами, в частности, с бэкдором WizardNet. Злоумышленники пользуются удалённым доступом к устройствам цели, осуществляют взаимодействие с ними через зашифрованные сокеты TCP или UDP и используют SessionKey на основе системных идентификаторов для шифрования AES. WizardNet загружает и выполняет в памяти модули .NET, извлекает системные данные, составляет список запущенных процессов и поддерживает присутствие. Кампания активна как минимум с 2022 года, утверждают эксперты ESET; целями являются частные лица и организации преимущественно в Китае, Гонконге, Камбодже, ОАЭ и на Филиппинах. Есть версия, что сервер с поддельными обновлениями продолжает работать и в настоящий момент. Программа Spellbinder отслеживает обращения к доменам Tencent, Baidu, Xunlei, Youku, iQIYI, Kingsoft, Mango TV, Funshion, Yuodao, Xiaomi, Xiaomi Miui, PPLive, Meitu, Quihoo 360 и Baofeng. Единственный способ защититься от атаки — отслеживать трафик IPv6 или отключать протокол, если в нём нет явной потребности, заявили в ESET. В реализации IPv6 в Windows нашлась уязвимость, позволяющая заражать компьютеры удалённо и незаметно

15.08.2024 [12:09],

Павел Котов

Microsoft предупредила о необходимости установить патч, закрывающий уязвимость, которая угрожает всем системам Windows, использующим включённый по умолчанию протокол IPv6. Уязвимость связана с реализацией TCP/IP — она допускает удалённое выполнение кода, и вероятность её эксплуатации оценивается как высокая.

Источник изображения: Pete Linforth / pixabay.com Открытие совершил эксперт Сяо Вэй (Xiao Wei) из Kunlun Lab. Уязвимости присвоен номер CVE-2024-38063 — она вызвана ошибкой целочисленного переполнения (Integer Underflow) и может эксплуатироваться для выполнения произвольного кода в уязвимых системах Windows 10, Windows 11 и Windows Server. Автор открытия заявил, что из-за степени угрозы он в ближайшей перспективе не станет раскрывать подробностей об уязвимости; но предупредил, что блокировка IPv6 на локальном брандмауэре Windows не закроет уязвимости, поскольку она эксплуатируется ещё до обработки брандмауэром. Удалённо эксплуатировать уязвимость могут неаутентифицированные злоумышленники, пояснили в Microsoft, — для этого они могут многократно отправлять пакеты IPv6, включая специально созданные. «Более того, Microsoft известно о прошлых случаях эксплуатации уязвимости этого типа. Это делает её привлекательной целью для злоумышленников и, таким образом, повышает вероятность создания эксплойтов», — добавили в компании. Пользователям Windows рекомендуется установить вышедшие на этой неделе обновления безопасности системы. Полное отключение протокола IPv6 грозит прекращением работы некоторых компонентов системы, потому что он является неотъемлемой частью Windows Vista и Windows Server 2008 и последующих версий. Руководитель отдела осведомлённости об угрозах в программе Zero Day Initiative компании Trend Micro Дастин Чайлдс (Dustin Childs) назвал CVE-2024-38063 одной из наиболее серьёзных уязвимостей, исправленных в вышедшем на этой неделе обновлении Windows. Она позволяет потенциальному злоумышленнику удалённо выполнять код, просто отправляя специально подготовленные пакеты IPv6 — участия жертвы для этого не требуется. Предотвратить её эксплуатацию можно, полностью заблокировав IPv6, но этот протокол включён по умолчанию практически во всех компонентах. Это значит, что хакеры могут написать вредоносную программу — червь, которая самостоятельно распространяется через компьютерные сети, пользуясь ошибкой CVE-2024-38063. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |