|

Опрос

|

реклама

Быстрый переход

Уязвимость Spectre вернулась в процессоры Intel и замедлила старые ПК

14.05.2025 [07:29],

Вячеслав Ким

Компания Intel 1 мая 2025 года выпустила обновление микрокода для процессоров серий Raptor Lake и Raptor Lake Refresh после обнаружения новой уязвимости, связанной с ранее известной проблемой Spectre. Исследователи из швейцарского университета ETH Zurich выявили, что ошибка затрагивает процессоры Intel, начиная с поколения Skylake (2018 год).  Обнаруженная уязвимость вновь позволяет злоумышленникам использовать технику инъекций команд ветвления («branch privilege injection») для доступа к защищённой информации, хранящейся в памяти компьютера. В компании Intel сообщили, что выпущенное обновление успешно закрывает эту проблему, однако оно негативно влияет на производительность старых процессоров. Согласно данным исследователей из ETH Zurich, обновление микрокода замедлит работу процессоров Alder Lake примерно на 2,7 %, Skylake (Coffee Lake Refresh) — на 1,6 %, а наибольшее падение производительности ожидает владельцев чипов 11-го поколения Rocket Lake — на 8,3 %. В Intel при этом подчеркнули, что снижение производительности у большинства моделей останется в пределах естественных колебаний. В официальном заявлении представители Intel поблагодарили исследователей ETH Zurich за координированное раскрытие уязвимости, уточнив, что на текущий момент неизвестны случаи её реального использования хакерами. Компания также рекомендовала всем пользователям обновить систему через Windows Update или официальные прошивки производителя устройств. Уязвимости класса Spectre и Meltdown впервые были обнаружены в 2018 году и с тех пор периодически возвращаются, вынуждая производителей процессоров и операционных систем регулярно выпускать исправления. Эти ошибки имеют особое значение для индустрии, так как напрямую влияют на безопасность данных пользователей и требуют постоянного внимания со стороны разработчиков аппаратного и программного обеспечения. Новые атаки Spectre-v2 легко обходят защиту CPU Intel и крадут данные из ядра

14.05.2025 [05:12],

Анжелла Марина

Группа специалистов из Амстердамского свободного университета (Vrije Universiteit Amsterdam) выявила серию уязвимостей Spectre-v2, получивших кодовое название Training Solo. Эти атаки позволяют обходить защитные механизмы процессоров Intel, такие как IBPB и eIBRS, и извлекать данные из памяти ядра со скоростью до 17 Кбайт/с, а из гипервизора со скоростью 8,5 Кбайт/с. Эксплойты уже опубликованы в открытом доступе на GitHub.

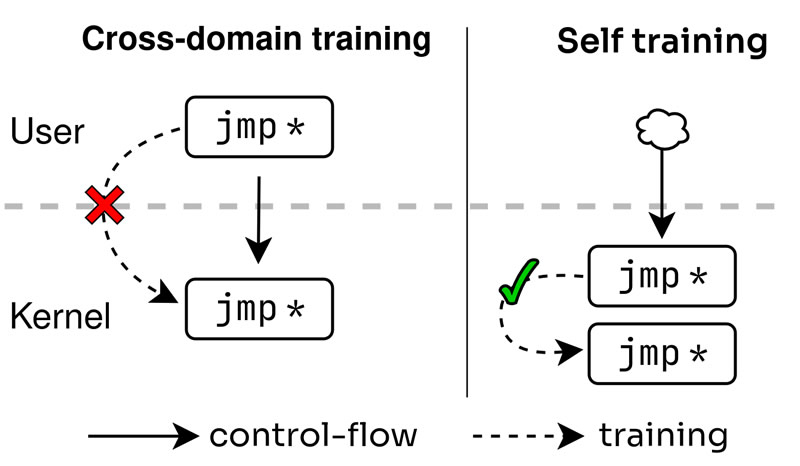

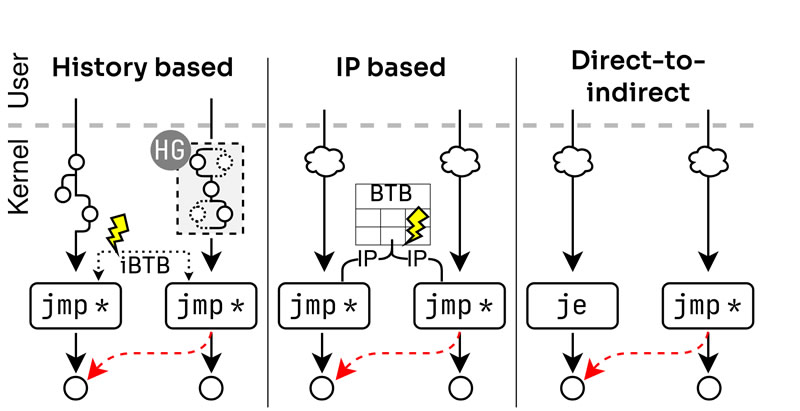

Источник изображения: Kandinsky Как сообщает OpenNET, в основе Spectre-v2 лежит манипуляция предсказанием переходов в процессоре. Злоумышленник заставляет систему спекулятивно выполнять инструкции, оставляя в кеше следы данных, которые затем можно извлечь, анализируя время доступа. Training Solo отличается тем, что вместо запуска своего кода атакующие используют уже существующие фрагменты кода в ядре или гипервизоре, делая, таким образом, атаку более завуалированной.

Источник изображения: opennet.ru Исследователи описали три варианта реализации атак Training Solo. Первый способ заключается в использовании SECCOMP для подмены BPF-фильтров и создания ложных переходов (скорость утечки — 1,7 Кбайт/с). Второй метод основан на IP-коллизиях в буфере переходов (BTB), когда один переход влияет на другой. Третий метод, самый быстрый (17 Кбайт/с), использует такие аппаратные уязвимости, как CVE-2024-28956 (ITS) и CVE-2025-24495, позволяющие прямым переходам влиять на косвенные. Интересно, что на тестировании один из этих методов позволил считать хеш-значение пароля пользователя root всего за 60 секунд.

Источник изображения: opennet.ru Атакам подвержены чипы Intel с поддержкой eIBRS, включая Coffee Lake и Lion Cove. Уязвимость ITS (CVE-2024-28956) затрагивает Core 9–11 поколений и Xeon 2–3 поколений, а уязвимость CVE-2025-24495 угрожает новейшим Lunar Lake и Arrow Lake. Одновременно AMD заявила, что её процессоры не подвержены данным атакам, а компания Arm уточнила, что в зоне риска находятся только старые чипы без поддержки современных расширений FEAT_CSV2_3 и FEAT_CLRBHB. Все найденные проблемы уже получили исправления от производителей. Intel выпустила обновление микрокода с новой инструкцией IBHF, а в Linux добавлены патчи, блокирующие эксплуатацию через cBPF. Для старых процессоров рекомендована программная очистка буфера переходов. Также в ядре внедрён механизм выноса косвенных переходов в верхнюю часть строки кеша. Отмечается, что угроза актуальна для облачных провайдеров и виртуальных сред, где возможна утечка между гостевыми системами и управляющим хостом. Владельцам серверов на Intel рекомендуется как можно скорее установить обновления, а пользователи AMD и современных Arm-чипов могут не опасаться — их системы защищены на аппаратном уровне. «Мы знали, что шансы не в нашу пользу»: соревновательный шутер Spectre Divide закроется спустя полгода после релиза вместе со студией разработчиков

13.03.2025 [11:17],

Дмитрий Рудь

Американская студия Mountaintop, состоящая из бывших разработчиков CS:GO, Overwatch и Valorant, поделилась неприятными новостями о будущем своего соревновательного шутера Spectre Divide и всего коллектива. Сооснователь и гендиректор Mountaintop Нейт Митчелл (Nate Mitchell) сообщил, что студия осталась без денег и закроется уже в конце этой недели. Spectre Divide проживёт ненамного дольше — серверы отключат в течение 30 дней. По словам Митчелла, Mountaintop потратила больше запланированного на консольные версии и маркетинг первого сезона, тогда как Spectre Divide приносила меньше денег, чем нужно было для дальнейшей поддержки игры и работы студии.

Аудитория Spectre Divide за первую неделю составила 400 тыс. человек, но потом показатели поползли вниз Митчелл подчеркнул, что Mountaintop перепробовала все варианты, включая поиск издателя, дополнительного финансирования и покупателя для студии, но не получилось: «Индустрия сейчас в непростой ситуации». «С самого начала все мы знали, что шансы не в нашу пользу, но тем не менее подписались на это. Успех не был гарантирован. И мы всё равно это сделали», — заявил Митчелл. Игра распространяется по условно-бесплатной модели и предлагает смесь элементов Counter-Strike и Valorant, скрещенную с механикой двойственности — у каждого игрока есть свой двойник, на которого можно в любой момент переключиться. Spectre Divide вышла 3 сентября 2024 года на PC (Steam), а 25 февраля появилась на PS5, Xbox Series X и S. Приобретавшие в игре предметы после старта первого сезона (начался 25 февраля) получат возврат средств. Новые покупки будут отключены. Амбициозный тактический шутер Spectre Divide, где у каждого игрока в матче по два персонажа, получил дату выхода

28.08.2024 [13:52],

Дмитрий Рудь

Вслед за недавней закрытой «бетой» студия Mountaintop, состоящая из бывших разработчиков CS:GO, Overwatch и Valorant, объявила дату выхода своего соревновательного тактического шутера Spectre Divide. Напомним, Spectre Divide была представлена лишь в начале месяца и до сих пор не имела сроков релиза: 3−4 августа состоялось стресс-тестирование серверов, а с 13 по 21 августа в Steam прошла закрытая «бета». Как стало известно, серверы Spectre Divide откроются уже 3 сентября в 19:00 по московскому времени. Игра будет доступна по условно-бесплатной модели в сервисе Steam. Анонс сопровождался полутораминутным трейлером. С запуском в Spectre Divide впервые станет доступна новая карта Commons (она присоединится к Metro, Mill и Skyway), тогда как ранговый режим заработает вскоре после релиза. Как и в Counter-Strike, участники матчей Spectre Divide разделены на нападающих и защитников. Первые должны установить на одном из двух мест карты устройство «ЗЕВС» (ZEUS), а вторые — не допустить этого или обезвредить гаджет. Ключевой особенностью Spectre Divide выступает механика двойственности (duality). У каждого из шести (сражения проводятся в формате «3 на 3») игроков есть свой двойник, на управление которым можно в любой момент переключиться. Обещают тактический геймплей с системой прицеливания из Valorant, вдохновлённый научно-фантастическими комиксами и японской анимацией 90-х визуальный стиль, еженедельные испытания и поддержку русского языка. Я и моя тень: анонсирован тактический шутер Spectre Divide в духе Counter-Strike и Valorant, но с новаторской механикой двойников

02.08.2024 [20:38],

Дмитрий Рудь

Калифорнийская студия Mountaintop, состоящая из бывших разработчиков Apex Legends, Call of Duty, CS:GO, Halo, Overwatch и Valorant, анонсировала соревновательный тактический шутер Spectre Divide. События Spectre Divide развернутся в городе Брейкуотер (Breakwater) недалёкого будущего на аренах несанкционированного состязания «Сантай» (Santai) — вершины достижений и статуса. Как и в Counter-Strike, участники матчей Spectre Divide разделены на нападающих и защитников. Первые должны установить на одном из двух мест карты устройство «ЗЕВС» (ZEUS), а вторые — не допустить этого или обезвредить гаджет. Ключевой особенностью Spectre Divide выступает механика двойственности (duality). У каждого из шести (сражения проводятся в формате «3 на 3») участников мачта есть свой двойник:

Двойственность вплетена во все аспекты Spectre Divide (карты, экипировка, оружие, экономика) и должна заставить игроков переосмыслить подход к стратегии. Разработчики называют проект эволюцией жанра соревновательных шутеров. Ведущим геймплейным консультантом разработчиков выступил стример shroud Обещают тактический геймплей с системой прицеливания из Valorant, вдохновлённый научно-фантастическими комиксами и японской анимацией 90-х визуальный стиль, рейтинговые матчи, еженедельные испытания и поддержку русского языка. Spectre Divide будет распространяться по условно-бесплатной модели. Даты выхода пока нет, но релиз планируется в Steam. На странице в сервисе Valve можно записаться в добровольцы на стресс-тестирование серверов — оно пройдёт 3−4 августа. В современных процессорах Intel нашли ещё одну Spectre-подобную уязвимость

03.07.2024 [19:40],

Сергей Сурабекянц

Исследователи из Калифорнийского университета в Сан-Диего обнаружили новый способ проведения атак по побочным каналам, подобный Spectre, который работает с процессорами Intel, включая чипы Raptor Lake и Alder Lake. Новый эксплойт, получивший название Indirector, использует функцию спекулятивного выполнения в процессорах Intel для изменения последовательности инструкции и вызовов функций, что может привести к утечке конфиденциальных данных.  Исследователи успешно использовали новую уязвимость при атаках на процессоры Raptor Lake, Alder Lake и Skylake. Они уверены, что с некоторыми незначительными изменениями атака должна сработать на всех других флагманских процессорах Intel, выпущенных за последние десять лет. По их словам, Intel пока не выпустила никаких исправлений микрокода для противодействия Indirector. Для защиты от атак типа Spectre компания Intel выпустила в 2018 году исправление Indirect Branch Predictor Barrier (IBPB). Компания описала его как особенно эффективное в определённых контекстах, где безопасность имеет решающее значение. Но одновременно с этим пользователи отмечали резкое снижение производительности после этого исправления. Спекулятивное выполнение — это метод повышения производительности, при котором процессоры предсказывают результат будущих инструкций и начинают их выполнение, не дожидаясь подтверждения реальной необходимости. Предыдущие атаки спекулятивного выполнения, такие как Spectre и Meltdown, в основном были сосредоточены на двух конкретных компонентах процесса выполнения. Одним из них является целевой буфер ветвления (Branch Target Buffer, BTB), в котором хранятся целевые адреса, которые, вероятно, понадобятся процессору, другой — буфер фиксированного размера (RSB, Return Stack Buffer), который предсказывает целевой адрес или инструкции возврата. Атака Indirector фокусируется на ранее упускаемом из виду компоненте спекулятивного выполнения, называемом предсказателем косвенного ветвления (Indirect Branch Predictor, IBP). Косвенные ветки представляют собой инструкции потока управления, в которых целевой адрес вычисляется во время выполнения, что затрудняет их точное предсказание. Анализируя IBP, исследователи обнаружили новые векторы атак, которые могут обойти существующую защиту и поставить под угрозу безопасность современных процессоров. Один из авторов исследования Хосейн Яварзаде (Hosein Yavarzadeh) описывает проделанную ими работу как полный реверс-инжиниринг IBP в современных процессорах Intel с последующим анализом размера, структуры и механизмов для прогнозирования. По его словам, для успешной атаки злоумышленнику необходимо использовать то же ядро процессора, что и жертва, причём этот метод значительно более эффективен, чем другие современные атаки с внедрением целевых объектов. «Основной мотивацией исследования Indirector было раскрытие сложных деталей модулей Indirect Branch Predictor и Branch Target Buffer, которые отвечают за прогнозирование целевых адресов инструкций перехода в современных процессорах, — сообщил Яварзаде. — Потенциальный эксплойт предполагает, что злоумышленник получает доступ к IBP или BTB, чтобы перехватить поток управления программы-жертвы. Это позволяет злоумышленнику перейти в произвольное место и получить доступ к конфиденциальной информации». |