|

Опрос

|

реклама

Быстрый переход

Обнаружен новый Android-вирус, крадущий данные банковских карт через NFC

20.04.2025 [13:02],

Владимир Фетисов

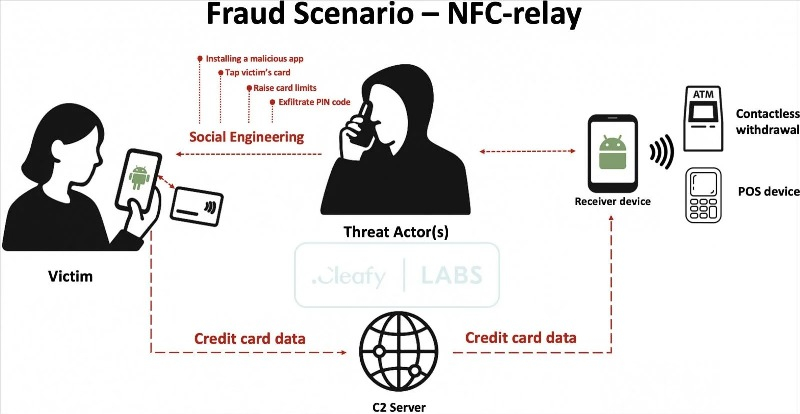

Компания Cleafy Threat Intelligence, работающая в сфере информационной безопасности, обнаружила новую вредоносную кампанию, направленную на кражу денежных средств у пользователей устройств на базе Android. Она получила название SuperCard X и предполагает использование сложной технологии, позволяющей злоумышленникам проводить платежи и снимать денежные средства в банкоматах путём перехвата и ретрансляции данных, передаваемых через NFC, со взломанных устройств.

Источник изображения: Bleping Computer В рамках кампании SuperCard X злоумышленники используют приёмы социальной инженерии для распространения вредоносного программного обеспечения. Обманывая жертв, они заставляют их устанавливать вредоносное ПО, а затем «подключают» собственные платёжные карты к заражённым устройствам. Злоумышленники предлагают свои услуги по схеме «вредоносное ПО как услуга» (MaaS) и продвигают их через Telegram-каналы. В сообщении говорится, что программный код вредоносного ПО, распространяемого в рамках кампании SuperCard X, имеет существенное сходство с кодом вируса NGate, обнаруженного в прошлом году компанией ESET. Отмечается, что новая кампания, предположительно организованная китайскими хакерами, создаёт значительные финансовые риски, выходящие за рамки обычных целей подобных атак, затрагивая напрямую эмитентов банковских карт и платформы, обслуживающие проведение транзакций. Инновационное сочетание вредоносного ПО и метода ретрансляции данных, передаваемых по NFC, позволяет злоумышленникам совершать операции по обналичиванию средств с помощью дебетовых и кредитных карт. Используемая техника демонстрирует высокую эффективность, особенно при бесконтактном снятии средств в банкоматах. Специалистам удалось выявить несколько атак такого типа в Европе. Также было обнаружено несколько образцов вредоносного ПО, что свидетельствует о способности злоумышленников адаптировать вирус с учётом региональных и других особенностей предполагаемой зоны его применения.

Источник изображения: Cleafy Атака начинается с того, что жертва получает SMS-сообщение или сообщение в WhatsApp, якобы от имени банка, клиентом которого она является. В сообщении указывается на необходимость перезвонить по указанному номеру для решения проблемы, вызванной подозрительной транзакцией. На звонок отвечает злоумышленник, выдающий себя за представителя службы поддержки банка, и с помощью приёмов социальной инженерии вынуждает жертву «подтвердить» номер своей карты и PIN-код. Затем жертву убеждают в необходимости снять ограничения на расходы через банковское приложение. После этого злоумышленник уговаривает установить вредоносное приложение, замаскированное под инструмент обеспечения безопасности платежей, в котором содержится вредонос SuperCard X. После установки приложение запрашивает минимальные разрешения — в основном, доступ к модулю NFC, чего вполне достаточно для кражи данных. Мошенник просит жертву приложить карту к смартфону для её верификации, что позволяет вредоносу считать данные с чипа карты, после чего они пересылаются злоумышленникам. Получив эти данные, злоумышленники на своём Android-устройстве запускают приложение для эмуляции карты жертвы и крадут с неё средства. Эмуляция карты позволяет проводить бесконтактные платежи в магазинах, а также снимать наличные в банкоматах. Поскольку такие операции, как правило, совершаются на небольшие суммы, банки не считают их подозрительными и не блокируют. В сообщении подчёркивается, что в настоящее время вредонос SuperCard X не распознаётся ни одной антивирусной системой на VirusTotal. Кроме того, отсутствие необходимости в большом количестве разрешений на устройствах жертвы и отсутствие явно подозрительных функций, таких как наложение экрана, позволяет вредоносу избегать внимания антивирусного ПО. Эмуляция карты жертвы также выглядит легитимной для платёжных сервисов, что свидетельствует о высоком уровне подготовки злоумышленников, включая глубокое понимание работы протоколов смарт-карт. |