|

Опрос

|

реклама

Быстрый переход

Proton выпустила ИИ-помощника для электронной почты, который работает на компьютере пользователя

20.07.2024 [13:00],

Анжелла Марина

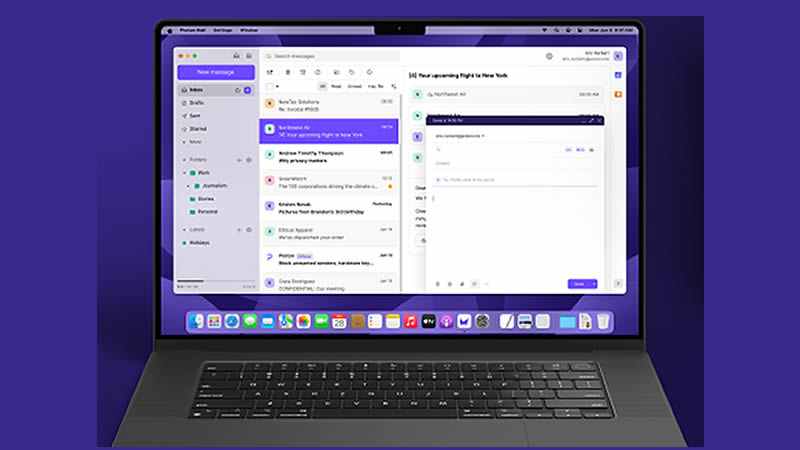

Швейцарская компания Proton, известная своими приложениями, такими как Proton Mail и Proton VPN, ориентированными на конфиденциальность, запустила новый инструмент на основе искусственного интеллекта, который будет помогать пользователям в составлении электронных писем, перерабатывать их и проверять орфографию перед отправкой с помощью простых подсказок.

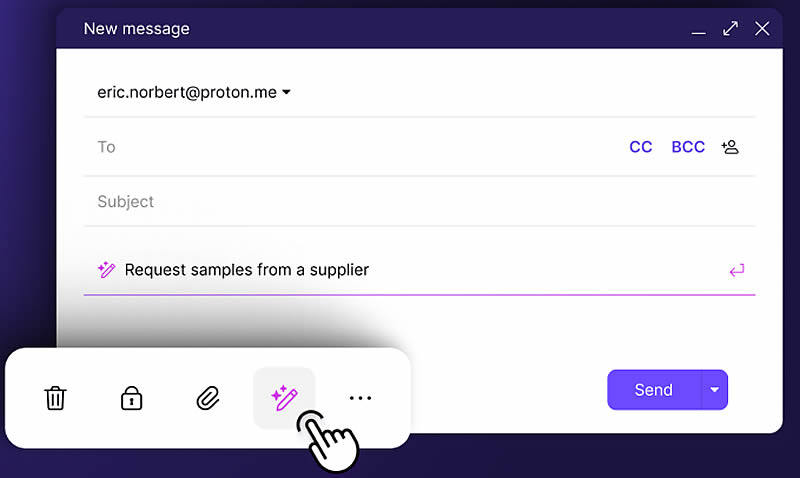

Источник изображения: Proton Новый продукт Proton Scribe продолжает воспроизводить функциональность решений, появившихся у Google, отвечая на запуск AI Gemini в Gmail. Основанный на открытой модели языка Mistral 7B от французского стартапа Mistral, Proton Scribe обеспечивает максимальную безопасность данных пользователей. Как сообщает TechCrunch, инструмент можно устанавливать полностью на локальном уровне, что исключает передачу информации за пределы устройства. Компания также обещает, что ИИ не будет обучаться на пользовательских данных, что особенно важно для корпоративного использования. «Мы поняли, что независимо от того, разрабатывает ли Proton инструменты ИИ или нет, пользователи всё равно будут использовать искусственный интеллект, часто со значительными последствиями для конфиденциальности», — сказал основатель и генеральный директор Энди Йен (Andy Yen). «Вместо того, чтобы копировать свои сообщения в сторонние инструменты ИИ, которые часто имеют ужасные методы обеспечения конфиденциальности, было бы лучше встроить инструменты ИИ, ориентированные на конфиденциальность, непосредственно в Proton Mail».

Источник изображения: Proton Интересно, что Proton Scribe также может работать непосредственно на серверах Proton, если пользователи, менее обеспокоенные безопасностью, выберут этот способ взаимодействия с приложением. Это позволит быстрее обрабатывать запросы, в зависимости от аппаратного обеспечения пользователя. При этом компания подчёркивает, что не ведёт никаких журналов и не передаёт данные третьим лицам. «На сервер передаётся только подсказка, введённая пользователем, и никакие данные не сохраняются после создания черновика электронного письма», — сообщил представитель компании изданию TechCrunch. Хотя Proton Scribe ограничен только электронной почтой, компания заявила, что может расширить инструмент и на другие свои продукты в будущем «в зависимости от спроса». Возможно, в дальнейшем в Scribe появится интеграция с недавно запущенным приложением для совместной работы с документами. Новый инструмент доступен уже сегодня для Proton Mail в веб-версии и десктопной версии. Компания подтвердила, что в будущем планирует добавить поддержку мобильных устройств. Что касается стоимости, то Proton Scribe в основном ориентирован на бизнес-пользователей и те, кто уже использует тарифные планы Mail Essentials, Mail Professional или Proton Business Suite, могут получить доступ к инструменту за дополнительные $2,99 в месяц. Пользователи устаревших и лимитированных тарифных планов, таких как Visionary или Lifetime, получат доступ к Proton Scribe бесплатно. YouTube начал отключать Premium-подписчиков, купивших подписку за границей

20.06.2024 [18:26],

Сергей Сурабекянц

Не секрет, что многие клиенты YouTube используют сервисы подмены своего местоположения, чтобы подключить подписку Premium по более низким ценам другой страны, а также чтобы воспользоваться подпиской там, где она вовсе недоступна. Теперь YouTube начал автоматически отменять тарифные планы Premium, приобретённые за пределами домашнего региона пользователя.

Источник изображения: Pixabay О прекращении подписок, приобретённых заграницей, сообщают многочисленные источники. Конкретную дату начала репрессий в отношении экономных пользователей в техподдержке YouTube назвать затруднились. Заметим, что новая политика Google может напрямую затронуть россиян, ведь подключить YouTube Premium в стране сейчас нельзя, поэтому желающие обходили ограничения через другие страны. Но главным образом новые репрессии Google направлены против людей, желающих сэкономить. Многие пользователи YouTube при помощи VPN покупали подписку Premium по более низким ценам. Например, при покупке из Украины месячная подписка на YouTube Premium стоит около $2,40 в месяц, в то время как в США или Великобритании эта услуга обходится не дешевле $14. Представитель службы поддержки Google подтвердил, что «YouTube инициировала отмену премиум-членства для аккаунтов, в которых была выявлена фальсификация информации о стране регистрации». Служба технической поддержки YouTube сообщила, что «из-за нарушения условий платного обслуживания YouTube эти пользователи получат электронное письмо и уведомление в приложении, информирующее их об отмене». Mozilla заблокировала россиянам доступ к расширениям для обхода блокировок

12.06.2024 [13:33],

Владимир Фетисов

По сообщениям сетевых источников, некоторые расширения для браузера Firefox, использование которых позволяет обходить региональные блокировки, стали недоступными в официальном каталоге Mozilla для пользователей из России. При этом разработчики расширений уверяют, что не получали предупреждений об этом ни от Mozilla, ни от Роскомнадзора.

Источник изображения: Mozilla В сообщении сказано, что из официального каталога Mozilla исчезли несколько публичных VPN- и прокси-сервисов, включая PlanetVPN, FastProxy, а также средства обхода интернет-блокировок Censor Tracker и «Обход блокировок Рунета». При попытке открыть страницу одного из этих продуктов появляется сообщение, что «страница недоступна в вашем регионе». По данным источника, при попытке подключения из России недоступны не только страницы упомянутых расширений, но и сами файлы, устанавливаемые в браузер. При попытке загрузить их по прямой ссылке каталог Mozilla выдаёт ошибку HTTP 451 («недоступно по юридическим причинам»). Разработчики расширения «Обход блокировок Рунета» сообщили, что не получали каких-либо уведомлений о блокировке ни от Mozilla, ни от Роскомнадзора. В Mozilla сообщили, что блокировка расширений стала следствием «настойчивых запросов» от Роскомнадзора. При этом в компании отметили, что лишь временно ограничили доступ и думают, как поступить дальше. «После недавних регуляторных изменений в России мы стали получать настойчивые запросы от Роскомнадзора с требованием убрать пять расширений из магазина расширений Mozilla. После тщательного рассмотрения мы временно ограничили их доступность в России. Осознавая последствия этих действий, мы внимательно рассматриваем дальнейшие шаги, беря в расчёт наше местное сообщество», — сообщил представитель Mozilla. В браузере Firefox используются расширения формата, отличного от формата расширений в обозревателях на базе Chromium, таких как Google Chrome или «Яндекс Браузер». В настоящее время у Mozilla нет коммерческих подразделений в России, а после обострения ситуации на Украине компания убрала из Firefox предустановленный поиск в «Яндексе» и Mail.ru. Microsoft исправила проблемы в работе VPN-сервисов в Windows

15.05.2024 [10:16],

Николай Хижняк

Компания Microsoft выпустила обновления для операционных систем Windows, которые исправляют проблемы в работе VPN-сервисов, появившиеся после установки апрельского обновления безопасности.

Источник изображения: BleepingComputer «Устройства на базе Windows могли испытывать проблемы с подключением к VPN-сервисам после установки апрельских обновлений безопасности или предварительных апрельских обновлений ОС», — сообщает Microsoft. Проблеме в работе VPN-сервисов были подвержены операционные системы Windows 11, Windows 10, а также Windows Server 2008 и более поздние версии. Хотя компания не назвала основную причину этих проблем, изначально она порекомендовала потребителям и корпоративным пользователям обратиться в службу поддержки через встроенные в ОС формы обратной связи. В минувший вторник компания выпустила свежие майские накопительные обновления, которые должны исправить проблемы в работе VPN-сервисов. Ниже представлен список обновлений для различных версий Windows, в скобках указано необходимое обновление:

Для администраторов систем, которые не могут немедленно установить последний патч Microsoft, выпущенный во вторник, компания в качестве временной меры предлагает удалить проблемное апрельское обновление. «Чтобы удалить LCU после установки объединённого пакета SSU и LCU, используйте параметр командной строки DISM/Remove-Package с именем пакета LCU в качестве аргумента. Вы можете найти имя пакета с помощью команды DISM /online /get- пакеты», — уточняет Microsoft. Следует добавить, что с удалением апрельского обновления, которое создаёт сложности в работе VPN-сервисов, также будут удалены входящие в этот пакет различные патчи безопасности. В свежем майском обновлении ОС Microsoft также исправила известную проблему, вызывающую перезагрузку контроллера домена и сбои аутентификации NTLM после установки прошлогодних обновлений безопасности Windows Server, а также ошибку нулевого дня, активно используемую для доставки QakBot и других вредоносных программ в непропатченные системы Windows. Уязвимость TunnelVision позволяет перехватывать зашифрованный VPN трафик

07.05.2024 [04:23],

Анжелла Марина

Специалисты по безопасности обнаружили новый метод атаки, который позволяет перехватывать трафик пользователей VPN, несмотря на шифрование. Это практически нивелирует главное предназначение VPN. Уязвимость манипулирует настройками DHCP-сервера и работает почти против всех VPN-приложений.

Источник изображения: Kandinsky Исследователи из компании Leviathan Security смоделировали новый тип кибератаки, которая, по их мнению, существует уже давно и позволяет злоумышленникам перехватывать трафик пользователей виртуальных частных сетей (VPN). Эта атака получила название TunnelVision. Она эксплуатирует уязвимость в протоколе DHCP, который используется для назначения IP-адресов в локальных сетях, сообщает издание Arstechnica. Как известно, VPN инкапсулируют интернет-трафик пользователя в зашифрованный туннель и скрывают его реальный IP-адрес. Однако при атаке TunnelVision часть или весь трафик выводится из зашифрованного туннеля и становится доступным для перехвата и анализа злоумышленниками. По словам Лиззи Моратти (Lizzie Moratti) и Дэни Кронс (Dani Cronce), TunnelVision затрагивает практически все приложения VPN на платформах Windows, macOS и iOS, кроме Linux и Android. При этом существует с 2002 года, оставаясь незамеченной. Нельзя исключать, что хакеры уже использовали её в реальных атаках. В опубликованном исследовании поясняется, что злоумышленники запускают собственный DHCP-сервер в той же сети, к которой подключается жертва. Этот сервер использует протокол DHCP (опция 121) для изменения правил маршрутизации на устройстве жертвы. В результате весь трафик или только его часть начинает проходить через DHCP-сервер хакеров в незашифрованном виде. При этом само VPN-соединение остаётся активным и пользователь ничего не подозревает. Для реализации этой атаки злоумышленнику нужен административный доступ к сети, к которой подключается жертва. Отмечается, что на данный момент эффективных способов защиты от TunnelVision не так много. Единственная ОС, полностью защищённая от этой атаки — Android, так как в нём отсутствует поддержка протокола DHCP (опция 121). В Linux также есть настройки, которые сводят атаку к минимуму. Таким образом, TunnelVision представляется серьёзной угрозой анонимности и конфиденциальности пользователей VPN, потому что позволяет полностью скомпрометировать зашифрованный трафик и свести на нет все преимущества виртуальных частных сетей. Исследователи из Leviathan Security рекомендуют разработчикам VPN как можно быстрее исправить эту опасную уязвимость в своих продуктах. Недавнее обновление Windows сломало VPN — решения проблемы у Microsoft нет

01.05.2024 [23:15],

Владимир Фетисов

Компания Microsoft официально подтвердила, что последнее обновление безопасности для операционных систем Windows 10 и Windows 11 может нарушать работу VPN-подключения. Речь идёт об апрельском обновлении KB5036893, установка которого может приводить к сбоям в работе VPN.

Источник изображения: Unsplash В настоящее время у софтверного гиганта нет какого-либо решения данной проблемы. «Мы работаем над решением проблемы и предоставим обновлённую информацию в скором времени», — говорится в сообщении Microsoft. Упомянутая проблема затрагивает большое количество актуальных версий Windows, включая Windows 11 (23H2, 22H2 и 21H2) и Windows 10 (22H2 и 21H2). Пользователям, которые столкнулись с ошибками при использовании VPN-сервисов, Microsoft рекомендует сообщать о проблеме через приложение Get Help. На самом деле, решить проблему с подключением к VPN можно путём удаления упомянутого обновления безопасности. Однако такой вариант также приведёт к удалению важных исправлений, что потенциально может поставить под угрозу безопасность устройства. Другой вариант выхода из сложившейся ситуации заключается в том, чтобы подождать, пока Microsoft не выпустит патч для решения проблемы. Роскомнадзор заблокировал около 150 популярных служб VPN

23.04.2024 [13:12],

Павел Котов

К настоящему моменту Роскомнадзор заблокировал около 150 популярных сервисов VPN, пишет ТАСС со ссылкой на заявление начальника управления контроля и надзора в сфере электронных коммуникаций ведомства Евгения Зайцева. С 1 марта блокируется также информация, рекламирующая или популяризирующая средства для обхода блокировок.

Источник изображения: Privecstasy / unsplash.com «Мы на текущий момент блокируем порядка 150 наиболее популярных VPN-сервисов», — заявил чиновник на «Форуме безопасного интернета». Он также напомнил, что с 1 марта действует норма, согласно которой Роскомнадзор начал блокировать информацию, способствующую популяризации инструментов обхода блокировок запрещённых материалов. «Мы уже заблокировали порядка 700 материалов, которые распространяли пропаганду использования VPN для обхода блокировок», — добавил господин Зайцев. Российское законодательство запрещает работу средств обхода блокировок доступа к противоправному контенту. К таким средствам относятся службы VPN, не подключённые к федеральной государственной информационной системе (ФГИС, содержит список заблокированных в РФ ресурсов), не подключённые к техническим средствам противодействия угрозам и в целом открывающие доступ к заблокированным сайтам. Роскомнадзор ведёт и регулярно обновляет список работающих в России сервисов VPN, а также блокирует службы, которые нарушают требования закона. |