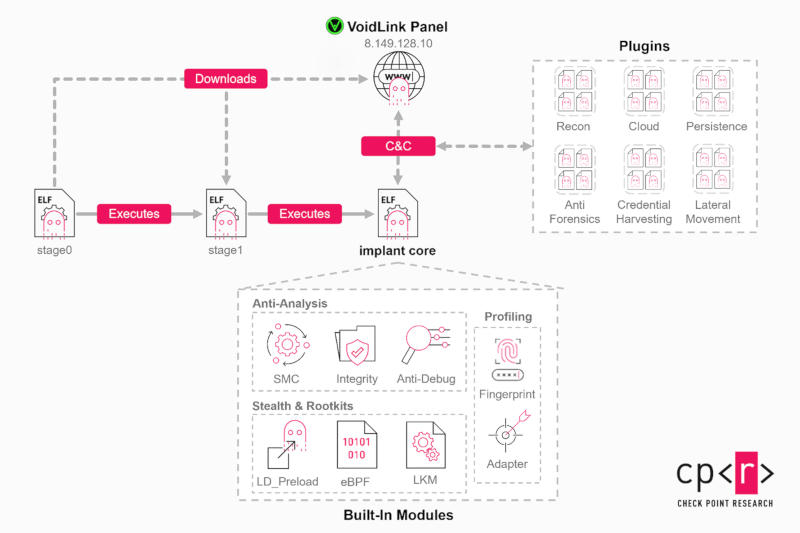

Эксперты в области кибербезопасности из компании Check Point Research обнаружили нестандартный вредонос, для которого в исходном коде указывается название VoidLink. К нему можно подключить более 30 модулей и настроить возможности атаки в соответствии с потребностями злоумышленников на каждой заражённой машине.

Источник изображений: Check Point Research

Модули могут обеспечить VoidLink дополнительную скрытность и развернуть специальные инструменты для получения информации, повышения системных привилегий и горизонтального перемещения внутри скомпрометированной сети. Компоненты легко добавляются или удаляются по мере изменения целей в ходе кампании. Сейчас VoidLink может атаковать машины в популярных облачных сервисах, автоматически определяя размещение в инфраструктуре AWS, GCP, Azure, Alibaba и Tencent; по некоторым признакам, в будущих релизах добавится поддержка платформ Huawei, DigitalOcean и Vultr. Чтобы определить, в каком облачном сервисе размещена машина, VoidLink анализирует метаданные, используя API соответствующего поставщика.

Уже много лет существуют схожие фреймворки, нацеленные на серверы Windows, но на машинах под Linux они встречаются намного реже. Это указывает, что набор целей киберпреступников расширяется, включая системы на Linux, облачную инфраструктуру и среды развёртывания приложений — организации всё чаще переносят ПО в облако. Интерфейс VoidLink локализован для связанных с Китаем операторов, то есть и создать модульный вирус могли в этой стране; символы и комментарии в коде указывают, что он ещё находится в разработке. Признаков заражения машин VoidLink в реальных условиях выявить пока не удалось — исследователи обнаружили его в серии кластеров вредоносного ПО для Linux в VirusTotal. В набор бинарных файлов входят двухэтапный загрузчик; финальный имплант включает основные встроенные модули, которые могут дополняться плагинами.

Авторы исследования выделили основные возможности VoidLink:

- ориентация на облачные технологии — вирус идентифицирует облачные ресурсы, собирает большие объёмы информации о заражённой машине, указывая гипервизор и определяя работу в Docker или Kubernetes;

- API для разработки плагинов — настраивается при инициализации;

- адаптивный скрытный механизм работы — VoidLink перечисляет установленные продукты безопасности и меры по усилению защиты;

- функции руткита — вирус сливается с обычной системной активностью;

- управление реализовано через кажущиеся легитимными исходящие сетевые соединения;

- защита от анализа с помощью блокировки отладки и проверок целостности;

- система плагинов, позволяющая VoidLink развиваться от импланта до «полноценного постэксплуатационного фреймворка»;

- широкие средства разведки с составлением детальных профилей системы и среды, списков пользователей и групп, обнаружением процессов и служб, отображением файловых систем, точек монтирования, топологии и интерфейсов локальной сети;

- активный сбор учётных данных: Git, ключей SSH, паролей и файлов cookie из браузеров, токенов аутентификации, ключей API и данных из системы хранения ключей в ядре Linux.

Признаков атак на машины с VoidLink обнаружить пока не удалось, поэтому от администраторов систем не требуется предпринимать какие-либо активные действия немедленно, но при работе с машинами под Linux приходится проявлять все большую бдительность, указывают эксперты.

Источник:

MWC 2018

MWC 2018 2018

2018 Computex

Computex

IFA 2018

IFA 2018