⇣ Содержание

|

Опрос

|

реклама

Самое интересное в новостях

Безопасность Windows XP. Часть 1

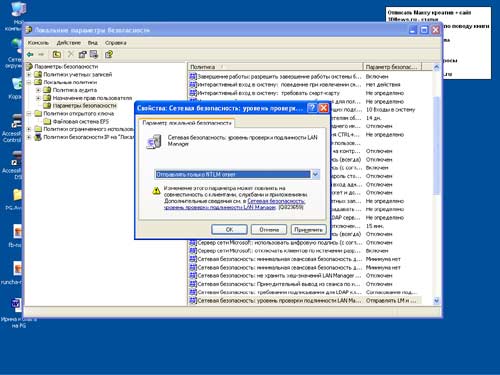

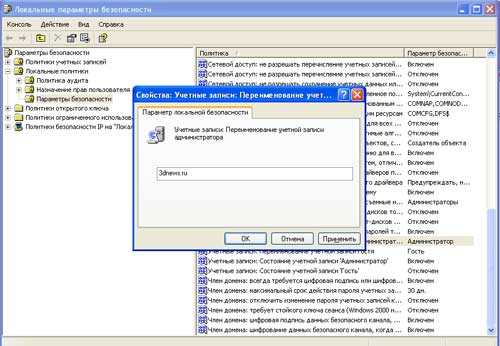

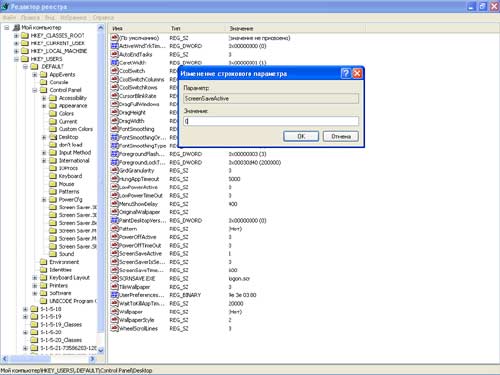

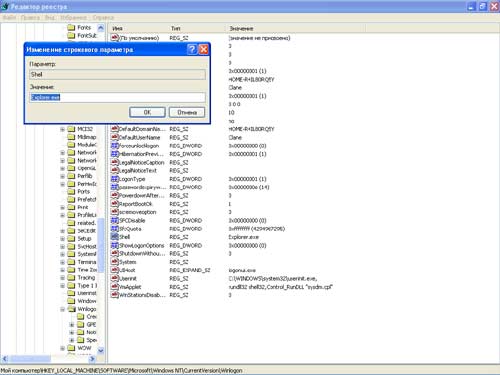

Шаг 5. Пароли и все о нихПо мнению большинства IT-экспертов, именно халатность пользователей при составлении паролей во многом предопределяет ход событий при взломе. Пароли на пользовательские аккаунты хранятся в файле .sam в директории systemrootsystem32config. Но доступ к файлу во время работы компьютера не имеет даже пользователь с правами администратора. Локально получить доступ не составляет никакого труда. Мне видится два варианта. Первый - загрузить на дискету альтернативную ось (Trinux, PicoBSD), способную читать из раздела NTFS, и прочитать файл. Второй - достаточно распространенная связка Win9x + WinXP, где первая система ставится для игр, а вторая для работы. И, естественно, чтобы избежать лишних манипуляций, пользователи охотно ставит WinXP на файловую систему FAT32 для получения доступа к рабочим файлам. Что из этого выйдет - огромная дыра в безопасности. Пароли в Windows XP шифруется сразу по двум алгоритмам. Первый - LM-Hash, существующий для аутентификации в сетях LanMan, второй - NT-Hash. Алгоритм LM-Hash работает довольно глупо, чем и пользуются программы расшифровки паролей, хранящихся в файле .sam. LM-Hash разделяет полученный пароль на части по 7 символов (например, если пароль из 10 символов, то пароль будет разделен на две части - 7 символов и 3), переводит все символы в верхний регистр, шифрует каждую часть отдельно, и два полученных хэша объединяет в LM-Hash. Стоит ли говорить о том, что пароль из десяти символом расшифровать сложнее, чем два, состоящих из 7 и 3 символов? Этой огрехой и пользуются программы для взлома. Быстро расшифровав вторую часть, можно составить общее впечатление о пароле, что, согласитесь, плохо. Учитывая вышесказанное, пароль из 7 символом будет надежнее 8,9 или 10. Но бороться с этой проблемой можно. Для этого пройдем по пути Панель Управления - Администрирование - Локальные параметры Безопасности, далее Локальные политики - Параметры безопасности, и ищем в появившемся списке опцию "Сетевая безопасность: уровень проверки подлинности LAN Manager". В выпадающем списке выбираем "Отправлять только NTLM ответ" и нажимаем на ok. Одной проблемой стало меньше.  Шаг 6. Теория составления паролейДля начала ответьте на вопрос: вы когда-нибудь задумывались о том, насколько легко можно угадать ваш пароль? Если да, то хорошо. А если нет, то плохо. Своей халатностью вы только упростите работу взломщика, поставивший цель уложить на лопатки вашу систему. В сети Интернет существует огромное количество программ, подбирающих пароль методом bruteforce (или же "в лоб"). Подбор может вестись как по словарю, так и по определенным правилам, установленным взломщиком. Во-первых, никогда не используйте в качестве паролей ФИО, дату рождения, кличку любимой собаки и т.д. Этой информацией очень легко завладеть, следуя обычной логике. Если человек без ума от собак, то почему бы ему не назначить паролем для доступа к e-mail имя своего любимого пса? Злоумышленник же, узнав это, легко представится в ICQ таким же собаководом, и начнет тщательный опрос. А вы, того не подозревая, в чистую выложите всю информацию о себе и своем питомце. Пароль нужно придумать. И для этого есть свой алгоритм, которым я спешу поделиться с вами. Возьмите бумажку и напишите любое слово. Затем добавьте две цифры между букв. Приобщите к делу знак пунктуации, вставив его в самое неожиданное место. Из легко угадываемого пароля password мы получили pass2w!ord. Крепкий орешек, согласны? То-то. Шаг 7. Аккаунт "Администратор"По настоянию компании Microsoft, сменим логин администратора на что-нибудь более звучное и одновременно менее бросающее в глаза. Поэтому пройдем по Панель Управления - Администрирование - Локальная политика безопасности. В выпавшем списке выберем опцию "Локальная политика", далее Параметры безопасности, и после ищем в открывшемся списке "Учетные записи: Переименование учетной записи администратора". Придумываем логин, и соответственно, вписываем в открывшемся окне. И еще - никогда не используйте аккаунт Администратора при каждодневных делах. Для этого создайте другой пользовательский аккаунт, и именно с него путешествуйте в сети, работайте и развлекайтесь.  Шаг 8. Опасная заставкаБезобидный на первый взгляд файл заставки несет в себе большую опасность, так как внутри файла может быть все что угодно. Для исправления бага нужно пройти по следующему ключу в реестре - HKEY_USERS.DEFAULTControl PanelDesktop и найдя параметр ScreenSaveActive, присвоить значение 0.  Шаг 9. Реестр, друг наш!Реестр очень полезная вещь. Полазив, можно настроить систему так, что работа будет только в удовольствие. Чтобы не занимать много места, разбивая по шагам, я решил представить вашему вниманию подборку ключей в системном реестре, пройти мимо которых невозможно. Очистка файла PageFile - HKEY_LOCAL_MACHINE SYSTEM CurrentControlSet Control Session Manager Memory Management - присвоив значение 1 параметру ClearPageFileAtShutdown, тем самым вы активируете возможность удалять при завершении работы все данные, которые могли сохраниться в системном файле. Автоматические удаление трэшевых файлов после работы в сети Интернет - HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows CurrentVersion Internet Settings Cache - присвоив 0 значению Persistent, вы больше не будете вынуждены собственноручно стирать остатки путешествий по сети Интернет. Internet Explorer будет делать это за вас. Удобно. Установка минимального количества символов в паролях - HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows CurrentVersion Policies Network - чтобы отбить у вас охоту каждый раз вписывать пароль меньше 6-ти символов, присвойте значение hex:6 параметру MinPwdLen. Отныне все пароли в вашей системе будут больше 6 символов. Требовать пароли только из букв и цифр - HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Policies Network - предыдущий ключ отбил охоту придумывать пароль меньше 6-ти символов. Данная опция заставит вас комбинировать при составлении пароля как буквы, так и цифры. Активировать опцию можно присвоив значение 1 параметру AlphanumPwds. Шаг 10. ПроводникИ последнее, что мы сегодня исправим, будет касаться программы Проводник. Мало кто знает, что в реестре можно указать путь, где физически располагается Проводник, чтобы избежать несанкционированной замены. Для этого пройдем по _LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon и укажем полный путь до Проводника.  На этом наш сегодняшний экскурс в мир безопасности закончен. Но мы не остановимся на достигнутом, а постоянно будет подпитывать вас новой информацией. Оставайтесь на нашей волне!

⇣ Содержание

Если Вы заметили ошибку — выделите ее мышью и нажмите CTRL+ENTER.

|