Международная организация стандартизации ISO, как известно, насчитывает в своих рядах свыше 160 государств планеты и постоянно заботится о единых подходах человечества ко всем жизненно важным вещам – от автодорожных знаков до упаковок для лекарств. Обычно все проблемы, сопутствующие этому кропотливому делу, решаются здесь без шумных скандалов и за закрытыми дверями.

Ныне, однако, один из традиционно тихих процессов такого рода – закрученный вокруг новых стандартов шифрования и длящийся уже три с лишним года – как-то вдруг перерос в столь горячие и оживленные дебаты, что шум от них даже выплеснулся на страницы служб новостей и прочих СМИ. Благодаря чему, собственно, всем и стало известно, какого рода любопытные вещи творятся сейчас с криптографией за спиной у широкой публики.

Если говорить о разыгравшемся скандале с шифрами совсем кратко, то суть конфликта тут вот в чем. Два новых криптоалгоритма, носящих названия Simon и Speck, активно продвигаются делегацией США в качестве очередного мирового стандарта индустрии для шифрования данных. Главных же проблем здесь две. Во-первых, у мирового сообщества сейчас нет потребности в новом криптостандарте такого рода, так что никто ни американцев, ни кого-либо еще об этом не просил. Ну а во-вторых, самое главное, оба этих шифра разработаны знаменитой шпионской спецслужбой под названием Агентство национальной безопасности, или АНБ США, что сегодня – в эпоху «после разоблачений Эда Сноудена» – ничего, кроме подозрений, вызвать не может.

Именно поэтому, собственно, делегации целого ряда влиятельных стран в ISO, включая даже ближайших союзников США вроде Германии, Израиля и Японии, выступили активно против этих американских предложений. Они вполне резонно предполагают, что АНБ энергично проталкивает свои новые алгоритмы в мировые стандарты не оттого, что это хорошие инструменты для защиты данных, а по той причине, что там знают, как эти шифры вскрывать...

Прежде чем переходить к выразительным техническим подробностям конфликта в ИСО, весьма кстати будет также упомянуть и о совсем других событиях из текущих новостей — для более объемного восприятия межнациональных стычек среди экспертов по стандартам и для погружения этого криптоконфликта в соответствующий общественно-политический контекст.

На первый взгляд, эта пара новостей – про публичные выступления больших боссов из Министерства юстиции США – рассказывает о чем-то совсем другом, хотя и тоже очевидно связанном с криптографией. Однако на самом деле, если присмотреться повнимательнее, в свежих речах заместителя генпрокурора Рода Розенштейна и директора ФБР Кристофера Рэя, призывающих искусственно ослабить все коммерческие криптоалгоритмы и запретить по-настоящему сильные шифры, имеет место просто другая подача тех же самых государственных инициатив США, что и в ISO. Блюдо одно, только соусы разные.

Нет никакого смысла пересказывать здесь подробности из нынешних докладов руководства американской генпрокуратуры и ФБР, ибо люди на высоких постах меняются, а одни и те же идеи озвучиваются ими на протяжении вот уже четверти века как минимум. Примерно с тех пор, как к началу 1990-х у народа стали массово появляться персональные компьютеры, доступ в Интернет и действительно сильные средства шифрования вроде криптопрограммы PGP, созданной Филлиппом Циммерманом. Для общего же представления о том, в чем здесь суть посыла властей, достаточно процитировать наиболее яркий момент из октябрьской речи Рода Розенштейна:

«Такое шифрование, которое не вскрывается по предписанию суда, подрывает конституционный баланс, ставя приватность граждан выше общественной безопасности. Те зашифрованные коммуникации, которые нельзя перехватить, и те запертые криптографией устройства, которые нельзя открыть, – всё это зоны беззакония, позволяющие преступникам и террористам действовать без их выявления полицией, без обязанности отвечать перед судьями и судами присяжных».

Во всех подобных заявлениях, как это давно заведено, очень слабая логика аргументов с лихвой компенсируется мощным напором на эмоции слушателей. Ведь люди в массе своей не только крайне негативно, но и особо эмоционально относятся к деятельности террористов, наркоторговцев и прочих отвратительных личностей. Поэтому под знаменем борьбы с этими разрушителями общества очень заманчиво проталкивать любые непопулярные меры – вроде тотального контроля за коммуникациями и личными записями граждан.

Но поскольку даже очень эмоциональные аргументы властей по сию пору так и не смогли убедить народ, что «во имя общественной безопасности» все поголовно обязаны принести в жертву свои права на тайну личной жизни, настойчивые потуги запретить сильное шифрование повторяются вновь и вновь. Причем вместе с каждой новой попыткой для все той же самой навязчивой идеи всякий раз власти пытаются изобрести какое-нибудь еще маскирующее название.

В прошлом веке это называли «депонирование ключа». Затем решили, что ненавистный всем тайный «черный ход» (Backdoor, каковым и являлось депонирование) будет восприниматься лучше, если называть его иначе – «парадной дверью» для доступа властей. Еще одно недавнее лексическое изобретение мудрецов для того же самого – «золотой мастер-ключ». И вот теперь – когда все прочие замыслы бесславно провалились – изобретен новый термин, «ответственное шифрование».

Как и прежде, чиновники понятия не имеют, каким образом это самое их «ОШ-не-бэкдор» может быть эффективно реализовано в технических аспектах – то есть как можно сделать так, чтобы зашифрованные данные становились легко доступными лишь для одной, «надзирающей за порядком» стороны, но чтобы при этом ни аналогичные «надзиратели» других государств, ни злоумышленники-хакеры ничего подобного бы делать не могли. Знающие профессионалы уверены, что это невозможно сделать в принципе. Если слабость в шифровании заложена, то рано или поздно ее непременно отыщут. Или просто украдут – была бы надлежащая мотивация. Однако власти (далеко не только в США, кстати) все время упорно декларируют, что если как следует подумать, то задача окажется решаемой.

Более того, тот же зам-генпрокурора Розенштейн в своих речах для несведущей публики даже попытался создать впечатление, будто разного рода примеры «ответственного шифрования» на самом деле уже реально воплощены и вполне хорошо работают. Надо лишь сделать так, чтобы эти же вещи народ массово одобрил для применения в смартфонах и всех прочих цифровых устройствах. Проблема с доводами большого босса из Минюста в том, что все приведенные в его докладе примеры «работающего ОШ» – это либо не раз уже разоблаченная ложь про надежные криптобэкдоры, либо про то, что вообще криптографией не является. Подробный и компетентный разбор конкретно этой лжи Розенштейна на английском языке можно найти тут и тут.

На русском же вполне убедительные опровержения для всего этого обмана в целом – причем, что интересно, исходящие примерно от таких же высокопоставленных госчиновников США – можно найти в тексте «Плохой носорог, хороший носорог». Там разбирается, как бывшие начальники американской разведки, министерства обороны и госбезопасности уверенно и авторитетно всем доказывают, что сильное крипто – это очень хорошо для национального бизнеса, а значит, и для сильной процветающей страны. Ну а врагов общества сильное государство вполне способно нейтрализовать и так – невзирая на всех их шифры и коды.

Упоминание об очень разных – а внешне так и вообще диаметрально противоположных – взглядах разных госначальников США на «сильную криптографию для народа и бизнеса» было сделано, конечно же, не случайно. Ведь в о конфликте вокруг нового криптостандарта в ИСО государство США позиционирует себя как сторона, настойчиво предлагающая всем и задаром подчеркнуто сильные новые шифры — якобы без всяких там бэкдоров.

Любой человек, способный к аналитическим размышлениям, может распознать тут очевидные логические нестыковки. Если руководство одного и того же государства – вне зависимости от находящихся у руля президентов и партий – давно и настырно борется со стойкими шифрами у широкой публики, а заодно энергично навязывает всему миру «сильное крипто» собственного изготовления, то что-то здесь явно не так...

Если же начать копать эту тему – как о происхождении нынешних шифров Simon и Speck, так и вообще о сюжетах с участием спецслужбы США в «криптографии для всех», то первичные подозрения относительно обмана быстро перерастают в твердую уверенность. Уверенность в том, что из источника под названием АНБ ничего такого, чему могли бы доверять остальные, не способно появиться в принципе.

Хотя бы по той причине, что в целях и задачах этого шпионского агентства такой вещи, как «стойкое крипто для всех», никогда не было, да и вряд ли когда-либо будет. Помимо же абстрактных определений того, в чем заключается суть шпионской работы, имеется и вполне конкретный исторический контекст, с которым, очевидно, имеет смысл ознакомиться – для общего понимания происходящего.

Первые сигналы о появлении в АНБ новых интересных криптоалгоритмов Simon и Speck, которые это агентство вознамерилось безвозмездно подарить мировому сообществу, начали звучать в 2012 году. В частности, в одном из докладов на криптографической конференции индустрии, проходившей в тот год в Швеции, два знающих техасских эксперта со связями в спецслужбах рассказывали о текущих итогах и перспективах защиты информации в RFID-чипах. И среди упоминаний о примечательных новых шифрах, не только быстрых и надежных, но и компактных, или, иначе говоря, достаточно «легких», чтобы работать в минималистичных условиях вроде чипов смарт-карт и Интернета вещей, прозвучала такая информация (со ссылкой на недоступный публике технический отчет АНБ):

«АНБ США недавно опубликовало [впечатлившие авторов] характеристики для Simon и Speck, двух семейств шифров их собственной разработки... Но для того, однако, чтобы эти шифры могли бы стать полезными коммерции, индустрии и широкой публике, также должны быть опубликованы и детали об устройстве алгоритмов. Это сделает алгоритмы пригодными для процедур стандартизации, поскольку без них международное сообщество в большинстве своем не торопится слепо доверять технологиям, исходящим из аппарата национальной безопасности любого государства...»

Происходило это «первичное знакомство», еще раз подчеркнем, летом 2012-го – примерно за год до публикации первых разоблачений от Эдварда Сноудена. То есть в тот период, когда все разговоры о тайных манипуляциях АНБ, ослабляющего в своих интересах любую криптографию, до которой удается дотянуться, звучали исключительно на уровне слухов и домыслов, не имея никаких документальных тому подтверждений.

Иначе говоря, в АНБ уже в ту пору был запущен небыстрый процесс подготовки шифров Simon и Speck к внедрению их в качестве мирового стандарта. Ну а то, что общедоступная публикация деталей об этих криптоалгоритмах летом 2013-го совпала по времени с громким скандалом вокруг файлов от Сноудена, – это, конечно же, оказалось не только очень неприятным сюрпризом для АНБ и США в целом, но и крайне неудачным совпадением для публичной презентации Simon и Speck в частности.

Как бы там ни было, шестеренки большой государственной машины в тот период уже вовсю крутились, так что на следующий год, в 2014-м, делегация США в ISO официально внесла шифры АНБ Simon и Speck в качестве своих кандидатов на новый мировой стандарт криптоалгоритмов, которые должны «удовлетворить нужды в безопасных, гибких и поддающихся анализу облегченных блочных шифрах». Каждый из алгоритмов – образец превосходной производительности, причем Simon заточен для оптимальной работы в условиях аппаратной реализации на чипе, а Speck, соответственно, для удобных и компактных программных воплощений.

Несмотря на многочисленные достоинства этого счастья – щедро предлагаемого для всех и даром, сразу несколько национальных делегаций в ISO весьма решительно и сходу выразили свои категорические возражения против такого подарка от профессионалов спецслужбы США. Разоблачения от Сноудена впечатлили народ настолько глубоко и сильно, что представители Германии, Израиля и Японии – традиционных союзников США на политической арене – сочли необходимым подчеркнуть: они работают в ИСО для обеспечения безопасности мировых стандартов, а не для их ослабления по рецептам АНБ.

Прямых доказательств, свидетельствующих о «не самой сильной» (скажем так) криптостойкости новых шифров ни у кого из противников Simon и Speck не было в первые годы инициативы и нет по сию пору. И вряд ли это должно кого удивлять. Криптографическая стойкость всякого подобного алгоритма определяется его способностью выдерживать «любые из известных криптоатак». Если же какая-то из сторон изобрела принципиально новый способ анализа и взлома шифров, но никому о нем не рассказала, то для этой стороны, ясное дело, уровень криптостойкости начинает выглядеть совсем иначе, чем для остальных.

Примерно этого, собственно, и опасаются не-американские специалисты-криптографы, представляющие в ИСО национальные интересы своих стран, а заодно и всего мирового сообщества. Причем основания для подобных опасений не только вполне понятны, но и прочно подкрепляются множеством уже известных прецедентов из жизни.

Один из наиболее ярких, пожалуй, примеров среди прецедентов такого рода предоставляет история появления DES – самого первого и самого знаменитого блочного криптоалгоритма, в рождении которого непосредственно принимало участие и АНБ США. Причем уже тогда, в середине 1970-х годов, участие это имело весьма специфические формы, всегда характерные для этого шпионского ведомства и его знаменитого ныне девиза NOBUS, или «Никто, кроме нас» (NObody But US).

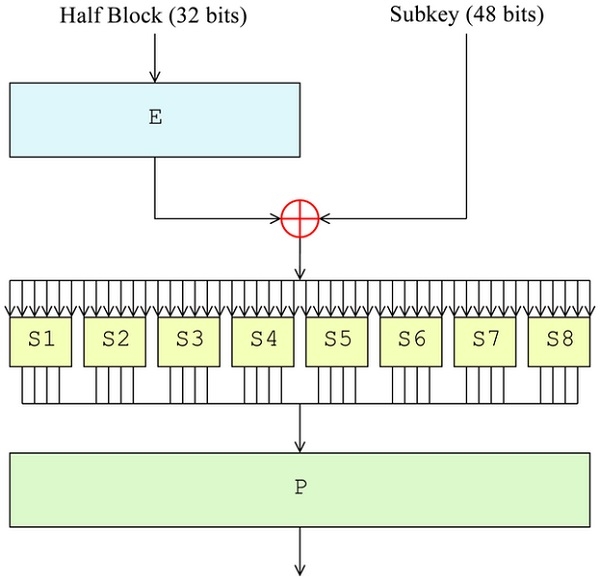

Главным отцом-изобретателем, создавшим прототип всех нынешних блочных шифров, был Хорст Фейстель, никак не связанный с АНБ ученый из корпорации IBM. Придуманная им схема повторяющихся криптографических преобразований над блоками данных, известная ныне как «сеть Фейстеля», была заложена ученым в исходный вариант прототипа, получившего название «шифр Lucifer». Безусловно интересный, но редко вспоминаемый сегодня факт истории заключается в том, что уже самый первый вариант «Люцифера», представленный широкой публике в статье Хорста Фейстеля для научно-популярного журнала Scientific American в 1973 году, имел весьма сильные – даже для современных шифров – базовые характеристики в своих параметрах: 128 бит для длины ключа и 128 бит для длины блока.

Когда же в IBM решили выдвинуть криптоалгоритм Фейстеля в качестве всеобщего стандарта индустрии для шифрования компьютерных данных, то в роли «многоопытного эксперта», способного модифицировать разработку любителей до надлежащего профессионального уровня, было привлечено Агентство национальной безопасности США. Результатом этого специфического сотрудничества, как известно, и стал первый глобальный криптографический стандарт DES. Н он в итоге получил не только сокращенную до 64 бит длину блока, но и весьма странный размер ключа – длиной 56 бит.

В силу особенностей обработки двоичных данных в компьютерах для алгоритмов и регистров более естественно оперировать такими блоками данных, длина которых выражена степенями двойки (32, 64, 128). В данном же случае даже уменьшенную вдвое, до 64 бит, исходную длину ключа по настоянию АНБ сократили еще на 8 разрядов. Гораздо позднее от инсайдеров стало известно, что изначально эксперты АНБ настаивали на размере 48 бит, однако в IBM сочли столь малый ключ слишком уж сильным ослаблением шифра, так что 56-битная длина появилась в качестве своего рода компромисса.

Сегодня, когда вспоминают DES, обычно принято подчеркивать, что АНБ существенно укрепило криптостойкость шифра – модифицировав его модули преобразований (S-боксы) таким образом, чтобы DES не поддавался взлому методами «дифференциального криптоанализа». И хотя термина такого в те времена еще не было (его введут самостоятельно переоткрывшие данную вещь израильские ученые в 1990-е), суть этого очень мощного метода взлома была известна уже в 1970-е – причем не только специалистам АНБ, но и создателям шифра в IBM. Вот только информацию эту тогда же строго засекретили и от всех прочих оставили в тайне.

В итоге же всех таких манипуляций родился знаменитый шифр DES. Действительно сильный криптоалгоритм, на протяжении всего срока службы стойко противостоявший всем известным методам взлома – за исключением тотального перебора ключей. Этот лобовой – и очень недешевый – метод вскрытия стал доступен открытому сообществу криптографов лишь к концу 1990-х. Ну а в секретных недрах АНБ, опять же по свидетельству инсайдеров, лобовой взлом ключей DES был доступен изначально – по заранее составленным и отсортированным массивам шифрблоков, хранимых на магнитных лентах (ныне этот трюк именуется Rainbow Tables, или «радужные таблицы»). Именно поэтому, скорее всего, в АНБ и согласились на длину ключа 56 бит. По состоянию финансово-технических возможностей в 1970-80-е годы вряд ли кто-то еще мог иметь столь же дорогущий инструментарий вскрытия, какой был у самой богатой спецслужбы США. То есть перед нами классический пример опоры на принцип NOBUS во всей его исключительности...

Если же перенестись в день сегодняшний, к межнациональному конфликту стандартизаторов вокруг наследников DES под названием блочные шифры Simon и Speck, то здесь происходят вот какие любопытные коллизии. Когда пресса (служба новостей Reuters), прознав про суть конфликта, напрямую спросила у АНБ, могут ли они сами вскрывать предложенные в ISO шифры, то ответ спецслужбы прозвучал как образец двусмысленности: «Мы твердо верим, что они безопасны». Если вдуматься, это предельно честный ответ профессиональных шпионов, знающих реальную ситуацию, но обязанных всегда хранить ее в тайне. Ведь абсолютно то же самое можно было, не кривя душой, говорить и про шифр DES на протяжении 20 лет его службы. Шифры безопасны, потому что никто не сумеет их вскрыть... кроме нас. Также имеет смысл обратить внимание на использование слова «верим» – а не «знаем». Даже могущественное АНБ не может знать наверняка, что реально умеют делать не менее хитроумные спецслужбы других стран. Но поскольку и те держат свои умения в строгой тайне, данный нюанс – просто часть общей «игры в безопасность».

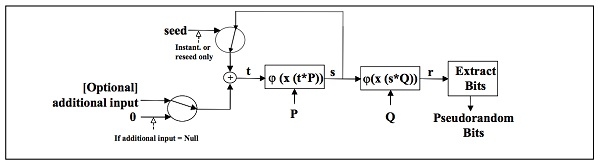

Еще один выразительный пример из ряда «АНБ и крипто для всех» – это сравнительно недавняя история с алгоритмом Dual_EC_DRBG. То есть «генератором случайных битов на основе эллиптических кривых», который в 2000-е годы был очень настойчиво навязан американской спецслужбой мировому сообществу инфобезопасности и при этом имел в себе вполне отчетливый бэкдор. Среди делегатов ISO, ныне энергично выступающих против новых даров от АНБ, многие подчеркивают, что их недоверие и скептицизм в значительной степени базируются на бесславной истории с принятием Dual_EC в качестве всеобщего стандарта для генерации криптоключей.

Сегодня уже достоверно известно, что во внутренних секретных документах АНБ, обнародованных благодаря Сноудену, официальное одобрение Dual_EC в качестве стандарта ISO рассматривалось как «большой успех» шпионского агентства. В этих документах говорится, в частности, что спецслужба настойчиво «направляла дебаты по Dual_EC на протяжении четырех встреч ИСО – до тех пор, пока этот алгоритм не получил статуса глобального стандарта».

Справедливости ради следует подчеркнуть, что компетентные люди из открытого сообщества исследователей и тогда практически сразу выявили в этой операции обман. Свой криптогенератор ключей Dual_EC спецслужба начала продвигать в 2006 году, а уже летом 2007-го два аналитика-криптографа из компьютерной индустрии (Дан Шумов и Нильс Фергюсон) продемонстрировали, что этот алгоритм содержит в себе такую математическую слабость, которую обычно принято именовать backdoor, или «черный ход». И благодаря этой слабости АНБ теоретически получает возможность предсказывать генерируемые алгоритмом криптоключи, а значит – вскрывать всю зашифрованную с их помощью переписку...

Благодаря настойчивым закулисным манипуляциям АНБ, умело «направлявшим дебаты», мировое сообщество не смогло в тот раз оказать сопротивление нажиму со стороны США. Генератор Dual_EC не только формально одобрили в качестве международного криптостандарта, но и реально стали массово внедрять в приложения, использовавшие шифрование. В частности, уже после утечек от Сноудена стало известно: правительство США тайно заплатило 10 миллионов долларов известнейшей компании RSA Security лишь за то, чтобы она включила алгоритм Dual_EC в свой популярный программный «комплект разработчика» RSA BSAFE. Эту инструментальную библиотеку программисты всего мира используют при создании собственных криптоприложений на основе стандартных модулей индустрии.

Когда в эпоху «после Сноудена» стал общеизвестным целый комплекс свидетельств об умышленной компрометации этого гнилого «стандарта», и ISO, и другие международные группы стандартизации, и даже NIST, национальный институт стандартов США, – все они были вынуждены отозвать выданные ранее одобрения для криптогенератора Dual_EC. Что же касается АНБ США, то там просто отказались обсуждать данную проблему. Для шпионских спецслужб это совершенно обычное поведение — никто даже не удивился.

Третий – заключительный и не менее существенный – аспект истории вокруг очередных криптодаров АНБ сводится к тому, кто именно в недрах этой спецслужбы разработал новые шифры Simon и Speck. Очень важным этот нюанс является по той причине, что для обеспечения государственных и военных систем связи США действительно сильными средствами криптографии в спецслужбе АНБ давным-давно заведено специальное подразделение. Которое так и называется – IAD, или Information Assurance Directorate, то есть «Управление защиты информации».

Так вот, совершенно достоверно и документально известно, что к созданию шифров Simon и Speck это управление IAD абсолютно никакого отношения не имело. Реально же разработаны они были совсем в другом подразделении АНБ, носящем название «Управление исследований» (NSA Research Directorate). Ну а практически все научно-технические исследования АНБ, как известно, остро заточены под основную миссию агентства – электронный шпионаж.

Случайно так оно совпало или нет, точно никто не скажет, но события этой истории происходили таким образом, что период острых закулисных дебатов в ISO вокруг криптоподарков от АНБ (2014-2016 годы) хронологически полностью совпал с никак не афишировавшимся, но не менее острым конфликтом сторон и внутри самого Агентства национальной безопасности США. Главными итогами этого конфликта стали ликвидация в составе АНБ Управления защиты информации и сопровождавший эту реформу уход – причем демонстративный и достаточно громкий – директора IAD Кертиса Дюкса (Curtis Dukes), покинувшего ряды сотрудников спецслужбы.

Если же пользоваться более округлыми официальными формулировками, то в 2016 году глава АНБ адмирал Майкл Роджерс объявил, что «IAD как самостоятельное подразделение прекращает своё существование и сливается с направлением электронной разведки». Результатом чего стало появление в составе АНБ нового супер-мощного подразделения под названием Operations Directorate, или «Оперативное управление» в более-менее адекватном переводе на русский.

Поскольку и раньше на обеспечение разведывательно-наступательных операций АНБ приходились и порядка 90 % бюджета агентства и подавляющая часть всего кадрового состава, то в новой реорганизации наблюдатели увидели лишь одно: сигнал о теперь уже полной переориентации всех функций и задач АНБ – даже сугубо оборонительных – в направлении активных шпионских операций.

Ни для кого и никогда, в общем-то, не было секретом, что разведывательные усилия АНБ по ослаблению любой криптографии и любых сетей, до которых удается дотянуться, всегда находились в очевидном противоречии с оборонительными усилиями IAD, его же собственного Управления защиты информации. Специалисты этого подразделения вполне честно и наилучшим образом пытались не только защищать национальные сети государства, но и помогать делать то же самое национальной индустрии, американскому бизнесу, а также ближайшим военно-политическим союзникам США в других государствах.

Принимая в рассмотрение все эти тонкие нюансы и совсем недавно произошедшую ликвидацию IAD, имеет смысл повнимательнее прислушаться к комментариям Кертиса Дюкса, последнего директора Управления защиты информации, конкретно по поводу криптоалгоритмов АНБ, вызвавших нынешний конфликт в ISO. Отвечая на вопросы Reuters, Дюкс, во-первых, счел необходимым подчеркнуть, что его подразделение НЕ занималось разработкой шифров Simon и Speck. Ну а во-вторых, он в весьма дипломатичных выражениях дал понять, что новый стандарт нужен скорее АНБ, нежели мировому сообществу: «Здесь имеются, видимо, некоторые закономерные вопросы относительно того, а была ли в действительности нужда в этих самых шифрах. Ведь аналогичные по характеристикам алгоритмы шифрования уже существуют»...

Весной 2015 года, когда при прошлом президенте Обаме со стороны госадминистрации США пошла очередная волна призывов по ослаблению стойкого крипто в распоряжении широкой публики, главе АНБ адмиралу Роджерсу довелось выступать перед капитанами бизнеса и индустрии. И конечно же, адмиралу на этой встрече пришлось отвечать на очень неудобные вопросы слушателей, занимающих весьма заметные посты в мировой экономике и желающих понять, что именно хочет от них государственное руководство со своими криптоинициативами. Один из наиболее конкретных вопросов звучал так:

«Если мы будем встраивать слабости / бэкдоры или золотые мастер-ключи для правительства США, то считаете ли вы, что мы – а мы (компания Yahoo!) имеем около 1,3 миллиарда пользователей по всему миру – должны делать то же самое для китайского правительства, для российского правительства, для правительства Саудовской Аравии, для Израиля, для французского правительства?»

На столь прямо поставленный вопрос директор АНБ не смог дать столь же прямого ответа и попытался перевести разговор в другое русло. Когда же его все-таки вынудили ответить на заданный вопрос, то из уст многоопытного шпиона прозвучала дословно такая фраза: «Я думаю, что мы сможем проложить наш курс в такого рода обстоятельствах». Сегодня, осмысливая текущие события в области криптографических инициатив США, вполне отчетливо можно видеть, как именно этот курс прокладывается. С одной стороны – заведомая ложь со стороны ФБР и руководства Минюста США про «ответственное шифрование». А со стороны другой – замечательно-хитроумные шифры типа Simon и Speck, разработанные умельцами шпионской спецслужбы АНБ в качестве всеобщего мирового стандарта.

Дополнительное чтение по теме:

- Об одной известной полицейской игре в ее приложениях к ослаблению криптографии: «Плохой носорог, хороший носорог».

- Малоизвестные подробности о громком криптоконфликте между корпорацией Apple и ФБР США: «Что это было?», «Отрицание и обман».

- Про весьма специфический шизо-криптовирус NOBUS, или Никто-Кроме-Нас: «Шизо-криптография».

MWC 2018

MWC 2018 2018

2018 Computex

Computex

IFA 2018

IFA 2018