⇣ Содержание

|

Опрос

|

реклама

Самое интересное в новостях

Шпионят все!

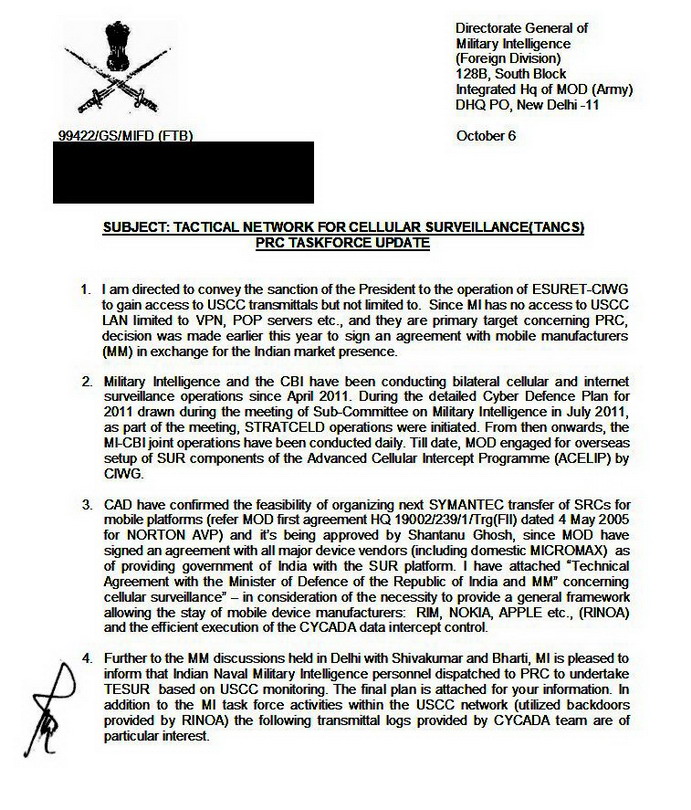

Эта история началась в первых числах января, когда средства массовой информации обратили, наконец, внимание на деятельность некоего подпольного «хактивиста» YamaTough (Крутой Яма), выступающего от имени неизвестной прежде хакерской группировки «Лорды Дхармараджи» (Lords of Dharmaradja). В довольно замысловатом пантеоне религии индуизма Дхармараджа обычно считается одним из имен или воплощений Ямы, бога смерти и справедливости (хотя, как и положено в грамотно запутанной религии, о точной должности Ямы есть и другие версии). Как бы то ни было, новоявленная хакерская группа представила себя как индийскую, а в качестве плодов творческой деятельности начала сливать в Интернет для всеобщего обозрения массивы похищенных на разных сайтах конфиденциальных документов. Причем, если верить «Дхармараджам», систематическому взлому подвергались сайты министерств и ведомств правительства Индии.  Индийский бог Яма Дхармараджа Похищенные хакерами файлы были, в массе своей, отнюдь не индийскими. Первым массивом «компромата», вызвавшим реальный интерес со стороны СМИ, стали исходные тексты кодов антивирусной программы Norton Antivirus (NAV) фирмы Symantec. Ознакомившись с содержимым файлов, в Symantec подтвердили, что это действительно фрагменты их кодов, хотя и для уже устаревших программных продуктов, датируемых 1999 и 2006 годами. Впрочем, в своем комментарии к этой публикации «Крутой Яма» особо подчеркнул, что информация была скачана с правительственных серверов Индии. Практически тогда же стало известно о распространении «Дхармараджами» через файлообменные сети еще одного крупного массива файлов, на этот раз содержащего электронную переписку госчиновников США. Этот массив был довольно быстро заблокирован и удален администрацией файлообменников, однако в распоряжение журналистов и просто любопытствующих он, ясное дело, все равно попал. Датируемые промежутком с апреля по октябрь 2011 года, почти все письма этого массива относятся к работе государственной комиссии США под названием USCC или US-China Economic and Security Review Commission (можно перевести как «Комиссия надзора за американо-китайскими отношениями в области экономики и безопасности»). Поскольку очень многие из этих писем адресованы Биллу Рейншу (Bill Reinsch) — одному из членов USCC, логично предполагать, что почтовый ящик именно этого деятеля и был кем-то взломан.  Обращение хакеров к жаждущей сенсаций пастве Попутно с массивом электронных писем — и как бы в подтверждение своих слов — «Лорды Дхармараджи» опубликовали особенно интересный файл, который по всем внешним признакам выглядел как документ, подготовленный в недрах индийского Главного управления военной разведки (Directorate General of Military Intelligence). В этом меморандуме на пяти страницах обрисована картина развертывания разведывательной программы Индии под названием RINOA SUR — как сокращение от слов «RIM, Nokia, Apple» и «SURveillance» (т.е. «Слежка»). В частности, в данном документе, датированном октябрем 2011 года, говорится, что «ранее в текущем году было принято решение о подписании соглашения с изготовителями устройств мобильной связи — в обмен на гарантии их присутствия на индийском рынке». Согласно тексту меморандума, это соглашение было подписано со всеми основными мировыми производителями, а также с местной компанией-поставщиком Micromax. Соответственно, разведывательное подразделение CYCADA ныне занимается перехватом данных от сетей мобильной связи, опираясь на технологии бэкдоров, добровольно предоставленных корпорациями RIM, Nokia и Apple (RINOA). Попутно в тексте упомянуто и программное обеспечение корпорации Symantec — как своего рода опорная платформа для обеспечения мониторинга данных, передаваемых в сетях мобильной связи... В качестве же наглядной иллюстрации успехов, сопутствующих работе команды мониторинга CYCADA, в тексте меморандума приводятся подробности из конкретных уже перехваченных сообщений. В подавляющем числе примеров это переписка членов американской комиссии USCC о манипуляциях Китая курсами валют и обсуждение действий западных фирм, помогающих авиапромышленности Китая в улучшении самолетов и реактивных двигателей.   Пара страниц из опубликованных материалов. Полную версию можно без труда найти в Сети Иначе говоря, как можно понять из текста данного меморандума, одной из главных целей индийских разведывательных усилий в киберпространстве выступает государственная американская комиссия USCC — «предохранительная» структура, специально созданная в 2000 году с целью отслеживать, расследовать и предоставлять Конгрессу ежегодные отчеты о тех последствиях для национальной безопасности США, которыми чревато расширение двусторонних торговых и экономических отношений между Америкой и Китайской Народной Республикой. Помимо столь странного объекта, избранного в качестве одного из главных фокусов шпионской активности Индии (которая, как прекрасно известно, несравнимо больше озабочена деятельностью своих ближайших соседей, Пакистана и Китая), всплывший в Сети меморандум содержит в себе множество и других нестыковок. Начиная, к примеру, с организационных — согласно «шапке» документа, его подготовили в подразделении военной разведки Foreign Division, которое, по свидетельству специалистов, не занимается перехватом коммуникаций. Также настораживают технические странности, типа опоры на исходные коды антивирусного ПО Symantec для шпионажа за мобильной связью. Но как бы там ни было, специфический и обильно сдобренный сокращениями язык документа используется таким образом, что вполне очевидно: текст меморандума подготовлен с явным и хорошим знанием бюрократического стиля правительственных структур Индии. Кроме того, представители американской комиссии USCC не отрицают подлинности массива опубликованных хакерами писем электронной почты. А потому очевидно, что серьезная компрометация конфиденциальных материалов действительно имела место.  Вся эта история уже стала в США предметом специального расследования ФБР, хотя, по мнению многих экспертов, индийский «меморандум военной разведки» больше всего похож на фальшивку. Однако публичные рассуждения в жанре «похоже — не похоже» — это уже следующая часть истории: ⇡#Что говорятДанный раздел, наверное, логично начать с мотивов, стоящих за действиями хакерской группы «Лорды Дхармараджи». Судить о них можно пока что лишь по собственным свидетельствам группы. Как заявляет достопочтенный лидер YamaTough, его люди ставят своей целью подрыв нынешнего «режима» Индии в пользу более четко обозначенной «проамериканской альтернативы». А также «Дхармараджи» почему-то считают, что своими действиями они подрывают влияние одного из главных индийских олигархов, магната национальных телекоммуникаций Сунила Бхарти Миттала (Sunil Bharti Mittal) — председателя правления и исполнительного директора компании Bharti Enterprises. «Наша цель — Бхарти Миттал, который должен уйти с политической арены и прекратить свои манипуляции нашим правительством, — говорится в заявлении хакеров. — Наша команда на стороне США, мы сражаемся за права в нашей стране, а вред американским компаниям мы наносим непреднамеренно (порой мы занимаемся хакингом в их сетях, поскольку наш ботнет распределен по всему миру), но мы не воруем кредитные карты и не делаем на этом денег, не обчищаем банки и так далее. Наша миссия — разоблачение коррупции».  Помимо классических способов управления злыми силами, появление Интернета добавило смелым парням новые инструменты «Мы хотели бы извиниться за вред, нанесенный компании Symantec, комиссии USCC и всем прочим, но без их участия все те вещи, что происходят в нашем государстве, никогда не всплыли бы наружу и не стали известны публике. Иногда приходится приносить что-то в жертву ради достижения цели... Мы хотим жить в свободной и процветающей Индии, а не в полицейском государстве...» Завершая цитирование этих фрагментов из манифеста вольнолюбивых индийских хакеров, осталось лишь напомнить, что ради свободы и справедливости в своей отчизне они зачем-то вывалили в Сеть служебную переписку американских чиновников, озабоченных ростом мощи Китая. Более сильного оружия против коррупции в Индии у борцов с несправедливостью, судя по всему, не нашлось.  Лицо шпионажа может быть очень неожиданным. Но редко когда оно оказывается приятным Переходя далее к обзору высказываний остальных участников всей этой истории, уместно первым делом отметить, что, сообразно негласным правилам шпионского ремесла, никто и никогда здесь сам не признается в подобном занятии. Шпионажем так или иначе занимается практически любое государство и все мало-мальски серьезные корпорации. Но говорить об этом публично если и допускается, то исключительно в абстрактно-отвлеченных терминах типа «интересы безопасности», тщательно избегая конкретных фактов и примеров в пользу этого повсеместно распространенного занятия. Так и теперь, как только в очередной раз — пусть и из сомнительного источника — появилась информация о фактах сотрудничества IT-компаний с государственными спецслужбами в делах шпионажа, ни одна из упомянутых контор не пожелала разъяснять нюансы своей деятельности в этом непростом аспекте бизнеса. Хотя давно не секрет, что в большинстве стран Востока (да и Запада) вовсе не редкость ситуации, когда современное оборудование для связи просто не разрешают продавать или экспортировать, если в нем нет встроенных возможностей для «законного перехвата» властями всей нужной им информации. Иными словами, в ответ на утечку меморандума разведки последовало стандартное заявление представителя Apple для прессы, в котором полностью и категорически отвергнута информация, будто компания предоставляет правительству Индии какой-либо доступ к своим системам (о том, сколь полезна и удобна архитектура iPhone в деле сбора информации, изобличающей их владельцев, давно написаны целые пособия для криминалистов. Но это, конечно, совсем другая тема). Корпорация RIM, выпускающая популярные среди бизнесменов и чиновников смартфоны BlackBerry, в ответ на запросы журналистов сообщила, что «обычно они не комментируют слухи или домыслы», попутно подчеркнув отсутствие технической возможности обеспечивать кого-либо секретными ключами своих клиентов, и они не ведут подобных дел с конкретными странами (что прозвучало, мягко говоря, не очень искренне, поскольку доступ госвластей к серверам BlackBerry для «законного перехвата» давно уже тайной не является).  Если правильно и убедительно подойти к нужным людям, даже очень независимые и открытые платформы встают во фронт и отдают честь Компания Nokia, насколько известно, от комментариев к «слухам и домыслам» предпочла уклониться (возможно, по той причине, что совсем недавно ее серьезно «полоскали» пресса и парламентарии за документально подтвержденную техническую помощь властям Ирана в слежке за диссидентами и противниками репрессивного режима). Что же касается наиболее репутационно пострадавшей Symantec, то в ее заявлении для прессы прозвучало, что компания продолжает исследование публикации хакеров, однако уже имеет вполне однозначные формулировки по этому поводу: «Мы никогда не стали бы разрабатывать или помогать в распространении программы-бэкдора для каких бы то ни было программ иных изготовителей — будь они мобильные или любые другие. Никогда». Также было подчеркнуто, что, хотя хакерская группа заявляет, будто добыла исходный код Norton Antivirus на серверах правительства Индии, у самой Symantec нет никаких свидетельств относительно того, что индийскому правительству когда-либо предоставлялся доступ к исходным текстам программ компании. Но это не мешает им быть настоящими. Если же, наконец, обратиться к комментариям индийских и американских экспертов по делам военно-экономических конфликтов, шпионажа и кибербезопасности, то среди них разброс в оценках происходящего просто огромен. То есть замутить все это мог кто угодно — от индийского подпольного сопротивления до китайских или пакистанских спецслужб. Единственное, в чем сходятся практически все, — установить реального автора затеи на основе имеющихся данных и технических особенностей современного Интернета практически невозможно. ⇡#Что думаютКаковы реальные цели и замыслы людей, запустивших странноватый и местами просто абсурдный хакерский проект «Дхармараджи», пока что, естественно, никто сказать не может. Понятно лишь одно: кто-то явно затеял шпионские игры, дабы как можно чувствительнее кому-то навредить (редакция мысленно аплодирует данному обороту — прим. аплодирующей редакции) Под этот общий замысел можно подверстать чуть ли не любой сценарий нынешних шпионских игр. А чтобы стало понятнее, насколько изощренный или даже извращенный характер подобные игры обретают в реальном воплощении, имеет смысл привести несколько недавних задокументированных примеров из жизни. В США по сию пору длится затяжной судебный процесс над сотрудником ЦРУ, «слившим» в свое время журналисту «Нью-Йорк Таймс» весьма детальную информацию об удивительной операции MERLIN (подробности можно без проблем найти в Сети, забив в поисковик «ЦРУ merlin Арзамас Вена»). Речь идет о совсем еще недавней, суперсекретной и многоходовой комбинации американской разведки, в ходе которой Ирану были подкинуты рабочие чертежи настоящего взрывателя для ядерной бомбы. А одновременно, поскольку чертежи были разработаны в СССР и переданы Ирану русским ученым, в качестве очевидного источника смертоносной технологии выставлялась Россия.  Самое гнусное в этой истории то, что судят теперь человека, который через разглашение данной информации попытался выразить свой протест и несогласие с творимыми спецслужбой вещами. Попутно пытаются привлечь к ответственности и журналиста, опубликовавшего взрывной материал в своей книге. Но при этом нет ни намека на то, что хоть кому-то из властей предержащих приходит в голову привлечь к суду людей, санкционирующих и организующих заведомо преступные вещи подобного рода — через сотрудников ЦРУ из подразделения, отвечающего за «нераспространение ядерного оружия». Другая в чем-то сильно похожая шпионская история непосредственно касается американо-индийских отношений и так называемого «исламского терроризма». В прессе появлялась информация о том, что ЦРУ заранее — хотя и в самых общих формулировках — предупреждало власти Индии о вероятности атаки террористов незадолго до атаки в Мумбаи 2008 года, когда было убито 166 человек. Этот теракт, проведенный базирующейся в Пакистане группой боевиков Лашкар-и-Таиба, сейчас обычно упоминается как наиболее сложная и внушительная террористическая операция после 9/11. Однако чем внимательнее с этим терактом пытаются разобраться исследователи, тем больше проступает нехороших подробностей о причудливых связях между США, Лашкар-и-Таиба и пакистанской разведслужбой ISI (Inter-Services Intelligence), которую многие считают крышей этой террористической группы.  Очень многие из неудобных вопросов, касающихся этого странного, казалось бы, альянса, крутятся вокруг американского гражданина Дэвида Коулмена Хедли, уроженца столичного города Вашингтон, среди своих восточных соратников также известного как Дауд Гилани (David Coleman Headley, Dawood Gilani). В настоящее время Хедли находится в одной из тюрем США, и, по его собственному свидетельству, он является одним из непосредственных соучастников в планировании теракта в Мумбаи. Согласно опять-таки собственным показаниям Хедли в суде, он работал на разведку ISI. Более того, несмотря на первоначальные попытки это отрицать, правительство США в конечном итоге все же было вынуждено признать, что Хедли был еще и платным агентом-осведомителем американской спецслужбы DEA (Drug Enforcement Administration). А еще имеются многочисленные признаки того, что ранее Хедли работал и на ЦРУ. Причем именно благодаря его связям в данной спецслужбе подготовка террористов к сложнейшей операции происходила крайне гладко, а сам Хедли, с его давно установленными террористическими связями, на протяжении семи лет без малейших проблем постоянно курсировал между США, Пакистаном и Индией, успев пять раз поучаствовать в курсах военного обучения в военном лагере в Пакистане. При этом упорные разговоры в Индии и Пакистане о том, что Хедли работал на ЦРУ, все время так и остаются на уровне слухов. Потому что в суде эта тема не поднималась, а власти США — что крайне необычно — упорно и уже неоднократно отказываются подпускать к Хедли следователей правительства Индии, занимающихся делом по теракту в Мумбаи. Все, кто мало-мальски глубоко знакомился с подробностями других знаменитых терактов — будь то в США, Великобритании или России, без особого труда заметят тут очень похожие признаки одной и той же, в сущности, картины. Повсюду террористы и прочие преступники в действительности очень плотно контролируются в своих действиях и намерениях государственными спецслужбами. А вот почему при этом гибнет так много людей — ответить никто не в силах. Быть может, это одно из непосредственных следствий того, что все мы уже привыкли думать одно, говорить другое, а делать третье?

⇣ Содержание

Если Вы заметили ошибку — выделите ее мышью и нажмите CTRL+ENTER.

|