|

Опрос

|

реклама

Быстрый переход

Брутфорс уходит в прошлое: Cloudflare назвала ИИ и дипфейки главной проблемой года

06.03.2026 [22:04],

Анжелла Марина

Компания Cloudflare опубликовала ежегодный отчёт о киберугрозах, в котором констатировала, что ландшафт угроз стал разнообразнее и опаснее. Хакеры постепенно отказываются от методов грубой силы и встраивают вредоносные действия в легитимные рабочие процессы, используя искусственный интеллект (ИИ) и облачные сервисы.

Источник изображения: Grok Ключевым трендом, зафиксированным специалистами, стало активное применение ИИ для автоматизации атак. Нейросети используются для построения карты сетей в реальном времени, написания эксплойтов и создания дипфейков, а эффективность таких методов подтверждается статистикой: пользователи попадаются на фишинговые уловки, сгенерированные искусственным интеллектом, в четыре с половиной раза чаще, чем на ухищрения, созданные человеком. В качестве примера в отчёте упоминается недавний инцидент с мошенниками, которые выдали себя за генерального директора компании во время поддельной видеоконференции в Zoom и убедили жертву установить вредоносное ПО. Помимо ИИ, Cloudflare обращает внимание на активность хакерских групп, спонсируемых государствами. Их основной мишенью становятся телекоммуникационные компании и уязвимости в сторонних API. Особую тревогу у экспертов вызывает рост числа атак через доверенные облачные сервисы, такие как «Google Календарь», Dropbox и GitHub. Злоумышленники используют эту инфраструктуру для маскировки своей вредоносной активности, делая её менее заметной для традиционных систем защиты. Отдельный блок отчёта посвящён угрозам для владельцев криптовалют. Хакеры активно охотятся за криптоинвесторами, поскольку цифровые активы не только представляют собой лёгкую добычу, но и позволяют практически бесследно выводить средства через серию запутанных транзакций. Для обхода методов многофакторной аутентификации преступники всё чаще применяют инфостилеры (Infostealer) — программы, похищающие учётные данные и криптографические токены прямо с устройств жертв. Не осталась без внимания и проблема DDoS-атак. В отчёте фиксируется рост гиперобъёмных, но коротких по времени атак, способных парализовать работу даже защищённых сайтов. Специалисты Cloudflare резюмировали, что киберпреступники становятся умнее, а распространение ИИ лишь понижает порог входа в эту сферу, позволяя проводить сложные атаки далеко не самым опытным хакерам. Спецслужбы США и Европола накрыли LeakBase — один из крупнейших хакерских форумов в мире с 142 000 участников

06.03.2026 [21:30],

Николай Хижняк

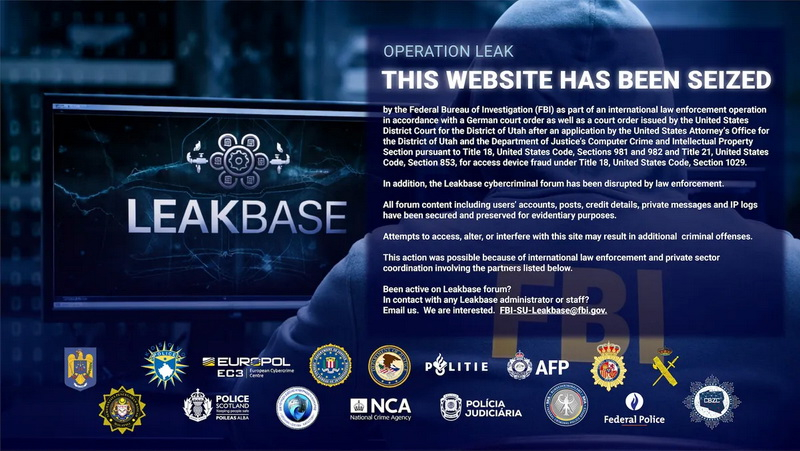

Министерство юстиции США и Европол пресекли деятельность LeakBase — одного из крупнейших хакерских форумов для торговли украденными данными, работавшего в 14 странах.

Источник изображения: US DoJ / Europol Министерство юстиции США сообщило о захвате инфраструктуры LeakBase. Согласно судебным документам, форум насчитывал более 142 тысяч участников, которые оставили свыше 215 тысяч сообщений. LeakBase работал в обычной сети и использовал английский язык, поэтому доступ к площадке оставался открытым для пользователей со всего мира. Сейчас на платформе отображается уведомление, информирующее посетителей об изъятии данных, которое произошло с 3 по 4 марта в ходе скоординированных действий из штаб-квартиры Европола в Гааге. По данным Министерства юстиции, LeakBase содержал данные, полученные в результате многочисленных громких атак, включая «сотни миллионов учётных записей». Изъятые данные также включали «номера кредитных и дебетовых карт, банковскую информацию и данные маршрутизации, конфиденциальную деловую и личную информацию», похищенные у американских компаний и частных лиц. Совместная операция спецслужб проводилась не только в киберпространстве. Обыски, задержания и допросы прошли в США, Австралии, Бельгии, Польше, Португалии, Румынии, Испании и Великобритании. В общей сложности спецслужбы провели около сотни операций по борьбе с киберпреступностью, направленных против 37 наиболее активных пользователей платформы. Федеральное бюро расследований США заявило, что изъяло учётные записи пользователей, публикации, сведения о платежах, личные сообщения и журналы IP-адресов. Эти материалы будут использованы в качестве доказательств по делу. Согласно последним оценкам, киберпреступность в мире в целом растёт. На 2025 год уровень ущерба оценивался в $10,5 трлн, что является ошеломляющей цифрой. Если сравнивать её с ВВП стран, то она уступает лишь ВВП США и Китая. Официальные власти по всему миру усиливают борьбу с киберпреступностью, но эта проблема, вероятно, будет только усложняться с каждым днём на фоне роста автоматизации атак с использованием ИИ, которые становятся всё более привычным явлением. Google: киберпреступники активно эксплуатировали 90 уязвимостей нулевого дня в прошлом году

05.03.2026 [19:47],

Сергей Сурабекянц

Группа Google по анализу угроз (Google Threat Intelligence Group, GTIG) отследила 90 активно используемых уязвимостей нулевого дня в течение 2025 года, почти половина из них была обнаружена в корпоративном программном обеспечении и устройствах. Эта цифра на 15 % выше по сравнению с 2024 годом, когда было использовано 78 уязвимостей нулевого дня, но ниже рекордных 100 уязвимостей нулевого дня, отслеженных в 2023 году.

Источник изображений: unsplash.com Уязвимости нулевого дня — это проблемы безопасности в программных продуктах, которые злоумышленники обычно используют до того, как поставщик узнает о них и выпустит исправление. Такие уязвимости особенно высоко ценятся хакерами, поскольку часто позволяют получить доступ к системе, обойти авторизацию, осуществить удалённое выполнение кода или повысить привилегии. В отчёте GTIG отмечается, что из 90 уязвимостей нулевого дня, использованных киберпреступниками в 2025 году, 47 были нацелены на платформы конечных пользователей, а 43 — на корпоративные продукты. Наиболее часто преступники атаковали корпоративные системы, включая устройства безопасности, сетевую инфраструктуру, VPN и платформы виртуализации. Главной целью злоумышленников стала Microsoft (зафиксировано 25 атак с использованием уязвимостей нулевого дня), за ней следуют Google (11), Apple (8), Cisco и Fortinet (по 4), Ivanti и VMware (по 3). Google сообщает, что на проблемы безопасности памяти приходилось 35 % всех эксплуатируемых уязвимостей нулевого дня в прошлом году. Наиболее часто эксплуатируемой категорией в прошлом году были ошибки в операционных системах: атаки использовали 24 уязвимости нулевого дня в настольных ОС и 15 — в мобильных платформах. Количество эксплойтов нулевого дня в веб-браузерах сократилось до восьми, что является резким снижением по сравнению с предыдущими годами. Это может объясняться усилением безопасности в этой категории программного обеспечения, хотя не исключено, что злоумышленники стали использовать более сложные методы обхода защиты и лучше скрывают вредоносную активность. Впервые с тех пор, как Google начала отслеживать эксплуатацию уязвимостей нулевого дня, коммерческие поставщики шпионского ПО стали крупнейшими пользователями незадокументированных уязвимостей, превзойдя государственные шпионские группы, которые, возможно, также используют более эффективные методы сокрытия.  «Это продолжает отражать тенденцию, которую мы начали наблюдать в последние несколько лет — растущая доля эксплуатации уязвимостей нулевого дня осуществляется поставщиками шпионского ПО и/или их клиентами, что демонстрирует медленное, но верное движение в этой области», — говорится в отчёте GTIG. Исследователи Google утверждают, что среди государственных субъектов наиболее активными остаются связанные с Китаем шпионские группы, которые в 2025 году использовали 10 уязвимостей нулевого дня. Атаки были направлены в основном на периферийные устройства, устройства безопасности и сетевое оборудование для долговременного сохранения доступа. Ещё одна заметная тенденция, отмеченная в прошлом году, — рост числа случаев эксплуатации уязвимостей нулевого дня со стороны лиц, движимых финансовыми мотивами (программы-вымогатели, вымогательство данных), на долю которых приходится девять таких уязвимостей. GTIG считает, что использование инструментов ИИ поможет автоматизировать обнаружение уязвимостей и ускорить разработку эксплойтов, поэтому ожидается, что уровень эксплуатации уязвимостей нулевого дня в 2026 году останется высоким. Для обнаружения и сдерживания эксплуатации уязвимостей нулевого дня Google рекомендует сокращать поверхность атаки и привилегии, постоянно отслеживать аномальное поведение систем и поддерживать процессы быстрого обновления и реагирования на инциденты. Датчики давления шин раскрывают перемещения автовладельцев, и этим легко пользоваться для слежки

02.03.2026 [11:36],

Алексей Разин

Стремление автопроизводителей функционально развивать бортовые системы транспортных средств привело к появлению беспроводных протоколов передачи информации, уязвимостями которых пользуются хакеры. Недавнее исследование показало, что получить данные о перемещениях автомобиля злоумышленники могут через датчики давления в шинах (TPMS).

Источник изображения: Ford Motor Команда исследователей, объединившая представителей нескольких европейских университетов и представителей IMEDA Networks, путём профильных экспериментов доказала, что недорогое самодельное устройство позволяет регулярно собирать данные о перемещениях автомобилей, оснащаемых датчиками давления в шинах TPMS. Речь идёт о варианте датчиков, оснащённых собственным аккумулятором и передатчиком сигнала, который бортовой компьютер машины считывает для контроля за давлением в шине. Устройство за $100 позволяет перехватывать данный сигнал на расстоянии до 50 метров и собирать информацию о перемещениях автомобиля потенциальной жертвы. Для массового сбора информации в плотном потоке машин такие устройства вряд ли годятся, но если злоумышленники определили идентификаторы датчиков конкретного автомобиля, они могут регулярно получать информацию о его перемещениях в пределах зоны действия считывающего устройства. Этого вполне может быть достаточно для определения периодов, когда автомобиль покидает периметр контролируемой зоны и возвращается в неё. В случае с грузовыми машинами, оснащёнными такими датчиками, получаемая информация может использоваться для приблизительной оценки массы груза. Хакеры также могут подменять сигналы системы, заставляя её думать, что на конкретной машине спустило колесо. Если водитель после получения такого сигнала остановится и выйдет из машины, он потенциально может подвергнуться нападению недоброжелателей, либо опоздать в пункт назначения из-за подобного подлога. Выходом из ситуации могло бы стать шифрование передаваемых датчиком TPMS сигналов, но действовать вразнобой производителям датчиков и автомобилей в данном случае тоже опасно, поскольку это создаст проблемы с совместимостью оборудования. Жертвы перестали платить хакерам: уровень выплат упал до исторического минимума, хотя атак стало намного больше

26.02.2026 [20:54],

Сергей Сурабекянц

Число жертв программ-вымогателей, оплативших выкуп злоумышленникам, в прошлом году снизилось почти в четыре раза до 28 %, что является историческим минимумом, несмотря на значительное увеличение числа заявленных атак. По данным платформы анализа блокчейна Chainalysis, такая тенденция к снижению выплат наблюдается последние четыре года подряд.

Источник изображения: unsplash.com В настоящее время общая сумма средств, выплаченных жертвами программ-вымогателей в блокчейне в 2025 году, составляет $820 млн, но компания ожидает, что «общая сумма в 2025 году, вероятно, приблизится к $900 млн или превысит их, поскольку мы учитываем больше событий и платежей». Chainalysis сообщает об относительной стабильности общего числа платежей, несмотря на 50-процентный рост числа атак программ-вымогателей по сравнению с предыдущим годом. Данные Chainalysis также согласуются с предыдущими отчётами Coveware, которые показали устойчивое снижение уровня выплат выкупа в течение 2025 года. Среди факторов, повлиявших на экономику программ-вымогателей, можно выделить улучшение реагирования на инциденты, усиление контроля со стороны регулирующих органов, действия международных правоохранительных органов и фрагментацию рынка. Текущие данные Chainalysis показывают, что, хотя совокупный доход от деятельности программ-вымогателей снизился, медианная сумма выкупа значительно выросла, увеличившись на 368 % с $12 738 в 2024 году до $59 556 в 2025 году. Эксперты объясняют это тем, что жертвы программ-вымогателей платят большие суммы в надежде, что киберпреступники удалят украденные данные и не продадут их другим злоумышленникам или не будут обменивать их на другие ресурсы. В 2025 году аналитики зафиксировали 85 активных групп вымогателей, что значительно выше по сравнению с предыдущими годами, когда на рынке программ-вымогателей доминировало небольшое количество групп и платформ RaaS. В отчёте Chainalysis выделены несколько наиболее значимых инцидентов, включая атаку на Jaguar Land Rover, причинившую ущерб на сумму около $2,5 млрд, взлом Marks & Spencer, осуществлённый группой злоумышленников Scattered Spider, и взлом DaVita в результате которого были скомпрометированы 2,7 млн медицинских карт пациентов. Который год подряд наиболее атакуемой страной остаются США, за которыми следуют Канада, Германия и Великобритания, что свидетельствует о предпочтении злоумышленников концентрировать свои усилия в развитых странах. Брокеры первичного доступа (Initial Access Brokers, IAB), хакеры, продающие доступ к скомпрометированным конечным точкам операторам программ-вымогателей, заработали в 2025 году $14 млн, примерно столько же, сколько и в 2024 году. Это сумма составляет всего лишь 1,7 % от общего дохода злоумышленников от программ-вымогателей, хотя первичный доступ является ключевым фактором для успешного взлома. Анализ показывает, что за всплесками платежей IAB следует увеличение выплат выкупа и публикаций жертв примерно через 30 дней, что позволяет предположить, что активность IAB может выступать в качестве опережающего индикатора. Средняя цена за доступ к сети снизилась с примерно $1427 в первом квартале 2023 года до всего лишь $439 в первом квартале 2026 года, что указывает на то, что автоматизация, инструменты с поддержкой ИИ и избыток данных из журналов кражи информации сформировали отрасль. Chainalysis утверждает, что, хотя выплаты выкупа в прошлом году снизились, масштабы, изощрённость и реальное воздействие атак программ-вымогателей продолжают расти, затрагивая организации всех размеров и направлений. Исследователи считают, что программы-вымогатели проходят фазу адаптации, а не проигрывают борьбу, развивая тактику для извлечения большей выгоды из постоянно уменьшающегося числа жертв, согласившихся заплатить выкуп. Хакеры применили поддельные страницы CAPTCHA для распространения вирусов для Windows

17.02.2026 [19:53],

Сергей Сурабекянц

Злоумышленники обнаружили лазейку, позволяющую им использовать поддельные страницы CAPTCHA, чтобы заставить пользователей Windows запустить вредоносное ПО Stealthy StealC Information Stealer. Этот скрипт PowerShell похищает учётные данные браузера, пароли для криптовалютных кошельков, учётных записей Steam и Outlook, и отправляет эту информацию и скриншоты на сервер управления и контроля, используя зашифрованный с помощью протокола RC4 HTTP-трафик.

Источник изображения: unsplash.com По мере того, как человечество всё глубже погружается в эпоху ИИ, доказательство того, что пользователь Сети — человек, а не бот, становится всё более важным. Проверки CAPTCHA предназначены для защиты пользователей, предотвращения спама и блокировки попыток взлома. Однако злоумышленники становятся всё более хитрыми, а их методы — всё более изощрёнными. Подход, известный как ClickFix, эксплуатирует доверие пользователей Windows, которые считают, что действия, исходящие из надёжного источника, являются рутинной проверкой безопасности. Кибермошенники используют реалистичные поддельные страницы проверки CAPTCHA на скомпрометированных сайтах. Однако, вместо визуальных проверок поддельная страница CAPTCHA предлагает пользователю нажать сочетание клавиш Windows + R («Диалоговое окно выполнить»), затем Ctrl + V («Вставить из буфера») и, наконец, Enter в рамках процесса проверки.

Источник изображения: Google В результате ничего не подозревающие пользователи Windows вручную запускают вредоносные скрипты PowerShell, предварительно загруженные хакерами в буфер обмена. После этого скрипт PowerShell подключается к удалённому серверу и загружает вредоносный код, против которого обычные меры, используемые для предотвращения атак со стороны злоумышленников, могут быть неэффективны. Противостоять подобным атакам поможет ограничение использования скриптов, контроль над приложениями Windows и мониторинг исходящего трафика для снижения риска утечки учётных данных. Северокорейские хакеры наловчились красть криптовалюту с помощью ИИ-дипфейков

10.02.2026 [18:39],

Павел Котов

Группировка хакеров, предположительно связанная с властями КНДР, разработала новый комплект инструментов и схем социальной инженерии с использованием искусственного интеллекта для атаки на граждан и связанных с криптовалютной отраслью должностных лиц. Об этом сообщили эксперты Google.

Источник изображения: Kevin Ku / unsplash.com Основу схемы составляет взломанная учётная запись, с которой ведётся отправка потенциальным жертвам ссылок на видеоконференции Zoom. Подключившись к сеансу видеосвязи, жертва видит дипфейк-версию владельца аккаунта. Дипфейк может принимать вид «генерального директора другой криптовалютной компании», приводится пример в докладе Google. Инициировав сеанс связи, дипфейк сообщает о технических проблемах и указывает жертве, как устранить неполадки на своём компьютере. Выполняя последовательность действий из инструкции, жертва вводит вредоносные команды, в результате которых запускается серия бэкдоров и программ для сбора данных на её устройстве. В Google это охарактеризовали как «социальную инженерию с использованием ИИ» и обозначили семь новых семейств вредоносного ПО, использованных в атаке. Ответственность за инцидент возложили на группировку UNC1069, которая действует с 2018 года. В прошлом году киберпреступники при помощи ИИ-помощника Gemini «разработали код для кражи криптовалюты, а также для создания мошеннических инструкций, имитирующих обновление ПО для кражи учётных данных пользователей». Эти схемы используются «для атаки как на корпоративные структуры, так и на отдельных лиц в криптовалютной отрасли, включая компании-разработчики ПО и их сотрудников, а также венчурные фирмы, их сотрудников и руководителей». Для начала каждой последующей атаки необходим доступ к существующей учётной записи, поэтому каждый инцидент имеет «двойную цель: создание условий для кражи криптовалюты и базы — для будущих кампаний [с использованием схем] социальной инженерии посредством использования личных данных и информации о жертве». Одна из связанных с группировкой учётных записей Google была заблокирована — в какой-то момент злоумышленники использовали Gemini «для разработки инструментов, проведения оперативных исследований и оказания помощи на этапах разведки». Ранее стало известно, что группировка BlueNoroff использовала модель OpenAI GPT-4o для улучшения изображений, призванных убедить жертв. Осенью в Substack произошла утечка данных пользователей — обнаружили её только в феврале

05.02.2026 [17:17],

Владимир Мироненко

В популярном сервисе Substack, позволяющем блогерам и журналистам создавать контент и отправлять его напрямую подписчикам по электронной почте, прошлой осенью произошла утечка данных, которую удалось обнаружить лишь 3 февраля. Глава Substack Крис Бест (Chris Best) заверил пользователей, что их конфиденциальная информация не пострадала.

Источник изображения: Kevin Horvat/unsplash.com «3 февраля мы обнаружили признаки проблемы в наших системах, которая позволила неавторизованной третьей стороне получить доступ к ограниченным данным пользователей без разрешения, включая адреса электронной почты, номера телефонов и другие внутренние метаданные», — сообщил в электронном письме Бест, отметив, что «нет доказательств того, что эта информация используется не по назначению», и призвав пользователей «проявлять особую осторожность с любыми подозрительными электронными письмами или текстовыми сообщениями», которые те получают. Бест выразил сожаление по поводу происшедшего. «Мы серьезно относимся к своей ответственности за защиту ваших данных и вашей конфиденциальности, и в данном случае мы не справились с этой задачей», — отметил он в электронном письме. Вместе с тем Substack утверждает, что проблема безопасности устранена. По словам компании, в настоящее время проводится полное расследование случившегося, а также укрепляются системы, чтобы предотвратить подобные инциденты в дальнейшем. Google: хакеры до сих пор активно используют уже закрытую уязвимость WinRAR для взлома Windows

28.01.2026 [17:57],

Владимир Мироненко

Компания Google предупредила, что широко известная и уже получившая патч исправления уязвимость инструмента архивирования и сжатия файлов WinRAR для Windows по-прежнему используется хакерами, которые, по её мнению, связаны с Россией и Китаем.

Источник изображения: Boitumelo/unsplash.com Речь идёт о критической уязвимости CVE-2025-8088, которая была выявлена в июле прошлого года, и сведения о ней были опубликованы в Национальной базе данных уязвимостей (NVD) в августе. Она широко известна, и многие другие организации, включая британскую Национальную службу здравоохранения (NHS), зарегистрировали эту угрозу. Разработчик WinRAR, компания Rarlab, устранила уязвимость, выпустив 30 июля прошлого года обновление 7.13. Google утверждает, что часть злоумышленников, движимая политической мотивацией, часть — финансовой, используют уязвимость для распространения вредоносного ПО Poisonivy с помощью BAT-файла, помещённого в папку запуска, из которой затем загружается программа-дроппер. Среди хакеров с финансовой мотивацией, по данным Google, одна группа нацелена на гостиничный и туристический секторы и использует фишинговые электронные письма, связанные с бронированием отелей. Google отметила, что упомянутая уязвимость WinRAR лишь демонстрирует «постоянную опасность, исходящую от уязвимостей нулевого дня». Google рекомендует всем, кто использует WinRAR и ещё не обновил программу до последней версии 7.13, сделать это немедленно. А до этого не производить с ней никаких действий и не открывать никакие архивы RAR, независимо от их происхождения. В 2025 году хакеры на 310 % чаще атаковали российские игровые сервисы, и дальше будет только хуже

23.01.2026 [12:20],

Дмитрий Рудь

Издание РБК со ссылкой на данные компании в области информационной безопасности DDoS-Guard сообщает о резком росте количества DDoS-атак на российские игровые сервисы по итогам 2025 года. По данным DDoS-Guard, в 2025 году хакеры атаковали российские игровые службы в четыре раза (на 310 %) чаще, чем в 2024-м — 104 тыс. раз. Речь идёт о серверах, приложениях и официальных сайтах. Учащение и усиление DDoS-атак в 2025 году подтвердили в Astrum Entertainment (Warface, Ncore) и «EdgeЦентре», который обеспечивает информационную безопасность «Леста игры» («Мир танков», «Мир кораблей», Tanks Blitz). Число атак на Astrum по сравнению с 2024 годом выросло в 2,5 раза. Растёт и их мощность: «Мы столкнулись с издержками команд эксплуатации, финансовыми затратами на защиту и потерей прибыли». Как отметили в «EdgeЦентре», тактика хакеров стала сложнее: вместо одной «длинной» всё чаще идут короткие серии с паузами в течение длительного времени, что «усложняет фильтрацию и повышает нагрузку на команды и системы мониторинга». Эксперты связывают резкий прирост атак на игровые сервисы в 2025 году с развитием индустрии, конкуренцией за аудиторию, финансовой мотивацией хакеров и иногда простым хулиганством, желанием «потроллить». В DDoS-Guard предупреждают, что количество атак будет расти и в 2026 году. Готовятся к этому и в Astrum Entertainment: «Это, по сути, постоянная гонка между теми, кто атакует, и теми, кто защищается». Роскомнадзор заявил об удвоении количества DDoS-атак в 2025 году

19.01.2026 [20:09],

Владимир Фетисов

В прошлом году был зафиксирован существенный рост числа и сложности DDoS-атак. Специалисты в сфере информационной безопасности говорят об увеличении количества подобных инцидентов на 90 % по сравнению с предыдущим годом, а в Роскомнадзоре заявили о росте числа DDoS-атак на 100 %.

Источник изображения: Boitumelo / unsplash.com Подведомственный РКН Центр мониторинга и управления сетью связи общего пользования зафиксировал за второе полугодие прошлого года свыше 15 тыс. DDoS-атак. Всего же за прошлый год ведомство зафиксировало более 21 тыс. подобных инцидентов, тогда как в 2024 году их было около 10 тыс. Это указывает о росте год к году более чем на 100 %. В сообщении сказано, что доля зарубежного вредоносного трафика в DDoS-атаках «остаётся стабильно высокой». Больше всего вредоносного трафика поступало из США, Германии, Великобритании, Нидерландов, Индонезии, Тайваня, Франции и Швеции. «Эти страны — ключевые мировые хабы хостинга и облачных услуг, что делает их удобной платформой для размещения элементов бот-сетей. Однако фиксируемая география трафика не отражает реальное местонахождение организаторов атак», — сказано в сообщении Роскомнадзора. Чаще всего для проведения DDoS-атак использовались распределённые ботнеты, сформированные из скомпрометированных сетевых устройств в разных странах мира. За счёт этого злоумышленники могут маскировать источник атак, повышать устойчивость к блокировкам и оперативно наращивать мощность воздействия. ИБ-компания Servicepipe заявила об увеличении DDoS-атак в 1,9 раза в 2025 году по сравнению с 2024 годом, а количество используемых ботнетов, по данным специалистов, выросло более чем на треть. В компании «Инфосистемы Джет» рост сетевых атак оценили в 50 % год к году, а в «Лаборатории Касперского» сообщили об увеличении на 42 % за отчётный период. В ГК «Солар» за неполный 2025 год зафиксировали рост сетевых атак на 30 %. Из Instagram✴ утекли данные 17,5 млн аккаунтов, и ими уже пользуются злоумышленники

10.01.2026 [22:54],

Анжелла Марина

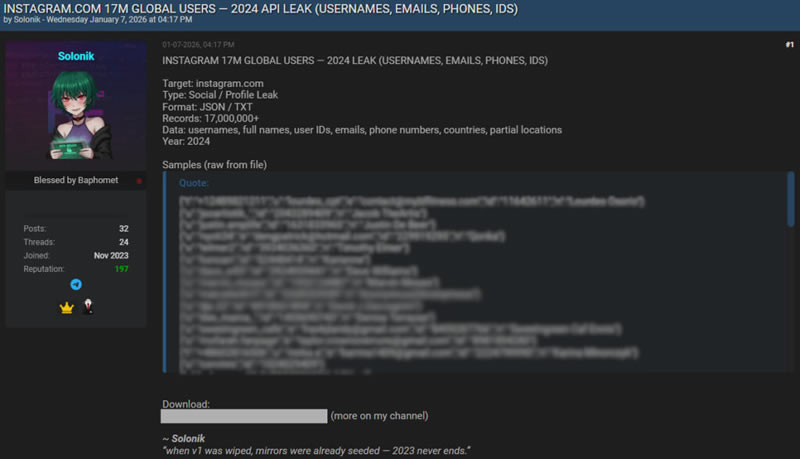

Компания Malwarebytes, специализирующаяся на разработке программного обеспечения для кибербезопасности, сообщила о подтверждённой утечке данных, затронувшей 17,5 миллиона аккаунтов Instagram✴✴. Cобранная в результате хакерской атаки информация уже распространяется бесплатно на специальных форумах, включая BreachForums, где она была опубликована 7 января 2026 года злоумышленником, действующим под псевдонимом Solonik.  Источником утечки, как сообщает Cyberinsider, ссылаясь на специалистов Malwarebytes, могла стать уязвимость в открытом программном интерфейсе API Instagram✴✴, возникшая в 2024 году. Хотя точный вектор компрометации пока не установлен, но предположительно это может быть как API, так и уязвимость стороннего интегрированного сервиса или внутренняя ошибка программного обеспечения. По крайней мере, утечка содержит записи со структурированными JSON-полями, типичными именно для API. Некоторые записи указывают на сбор данных из метаданных профиля, возможно, полученных путем парсинга.

Источник изображения: cyberinsider.com Malwarebytes предупреждает, что злоумышленники уже используют украденную информацию — имена пользователей, номера телефонов, email, частично физические адреса — для проведения целевых атак, таких как рассылка фишинговых писем, а также попыток взлома аккаунтов через механизм восстановления пароля. Некоторые пользователи, чьи данные оказались в открытом доступе, уже получают уведомления от Instagram✴✴ о запросах на сброс пароля. На момент публикации материала Meta✴✴ (материнская компания Instagram✴✴), не прокомментировала инцидент. Запросы журналистов CyberInsider остались без ответа, а на официальных страницах безопасности и в социальных сетях компании пока не появилось ни одного заявления, подтверждающего или опровергающего факт утечки. В свою очередь специалисты из Malwarebytes рекомендует всем пользователям Instagram✴✴ проверить, не фигурирует ли их электронная почта в числе «слитых» данных, с помощью бесплатного инструмента сканирования Digital Footprint. Также компания советует сменить пароли от аккаунтов и включить двухфакторную аутентификацию для усиления защиты. Опасный вредонос GlassWorm переключился с пользователей Windows на macOS

03.01.2026 [16:40],

Владимир Фетисов

Специалисты компании Koi, работающей в сфере информационной безопасности, следят за развитием опасного вредоноса GlassWorm. Последняя версия этого ПО стала использоваться не только в масштабных кампаниях против пользователей Windows, но также была замечена в таргетированных атаках на устройства, работающие под управлением macOS.

Источник изображения: https://hothardware.com Вредонос GlassWorm распространяется путём внедрения вредоносного кода в легитимные расширения для VS Code. Злоумышленники используют невидимые визуально символы Unicode. Из-за этого разработчикам крайне сложно обнаружить что-либо подозрительное в программном коде своих продуктов. Переключившись на пользователей macOS, разработчики GlassWorm продемонстрировали высокий уровень собственных компетенций. Последняя версия вредоноса создана вручную специально для того, чтобы в полной мере использовать возможности среды macOS. Так GlassWorm задействует AppleScript для скрытого выполнения программного кода, а постоянное присутствие в системе обеспечивает LaunchAgents. Помимо прочего, вредонос может красть хранящиеся в Keychain данные. Причина, по которой злоумышленники изменили стратегию, остаётся неизвестной. Эксперты считают, что это может быть связано с тем, что создателей GlassWorm в первую очередь интересует криптовалюта. Компьютеры с macOS широко используются разработчиками в разных отраслях, включая web3 и криптовалютные стартапы, что делает такие устройства привлекательной мишенью в глазах злоумышленников. Особенно опасной новую версию GlassWorm делает способность атаковать аппаратные криптокошельки. Вредонос может подменять приложения, используемые для управления такими кошельками, обходя защиту, которую обеспечивают аппаратные хранилища ключей. На данный момент эта функция присутствует в коде вредоноса и не используется злоумышленниками, но рано или поздно они могут задействовать её. Хакер, приговорённый к пяти годам тюрьмы за кражу 120 тыс. биткоинов, досрочно вышел на свободу благодаря Трампу

03.01.2026 [15:37],

Владимир Мироненко

Хакер Илья Лихтенштейн (Ilya Lichtenstein) с российским и американским гражданством, приговорённый к пяти годам тюремного заключения за кражу 119,7 тыс. биткоинов с гонконгской криптобиржи Bitfinex в 2016 году, досрочно вышел на свободу. Отсидев лишь 14 месяцев, он был освобождён благодаря закону First Step Act («Закон о первом шаге»), подписанному Дональдом Трампом (Donald Trump) во время его первого президентского срока.

Источник изображения: Kanchanara/unsplash.com «Благодаря закону First Step Act президента Трампа я был досрочно освобожден из тюрьмы, — сообщил Лихтенштейн в четверг в соцсети X. — Я по-прежнему полон решимости как можно скорее внести позитивный вклад в кибербезопасность». В его тюремный срок было зачтено время нахождения под стражей после ареста в 2022 году, что значительно сократило срок его заключения. «Закон о первом шаге», посвящённый реформе тюремной системы, был предложен и одобрен законодателями в 2018 году с целью экономии средств налогоплательщиков. Представитель администрации Трампа подтвердил ресурсу CNBC досрочное освобождение Лихтенштейна, отметив, что тот «отбыл значительную часть срока и в настоящее время находится под домашним арестом в соответствии с законом и политикой Бюро тюрем (FBOP)». В результате взлома Bitfinex в августе 2016 года хакером было украдено 119 754 BTC, что на тот момент составляло приблизительно $71 млн, а по текущим ценам — более $10 млрд. Правоохранительные органы вернули около 94 тыс. BTC, и в январе 2025 года прокуратура США подала ходатайство о возврате этих BTC компании Bitfinex. Около 25 тыс. BTC до сих пор числятся пропавшими. Лихтенштейн признал себя виновным в сговоре с целью отмывания денег и взломе криптоактивов. Сообщается, что ему удалось конвертировать около 25 тыс. BTC в другие криптовалюты и в физические золотые монеты, большую часть которых вернуло правительство США. Жена Лихтенштейна, Хизер Морган (Heather Morgan), признавшая себя виновной в содействии отмыванию украденных средств по тому же делу, была приговорена к 18 месяцам тюремного заключения в феврале 2025 года, и объявила о своем досрочном освобождении в октябре. Интерпол арестовал хакера, который заразил миллионы компьютеров через поддельную утилиту KMSAuto

30.12.2025 [11:14],

Павел Котов

В Грузии арестован 29-летний гражданин Литвы — он подозревается в заражении 2,8 млн компьютеров вредоносным ПО, которое манипулирует содержимым буфера обмена, маскируясь под утилиту KMSAuto для нелицензионной активации Microsoft Office и Windows.

Источник изображения: Ed Hardie / unsplash.com Подозреваемый, по версии следствия, обманным путём заставлял жертв загружать маскирующийся под KMSAuto вредоносный исполняемый файл, при запуске которого в системе начинает работать опасный алгоритм. Этот алгоритм отслеживает в буфере обмена адреса криптовалютных кошельков и подменяет их на адреса, подконтрольные злоумышленнику. Такие вредоносы называются «вирусами-клипперами». «С апреля 2020 по январь 2023 года хакер распространил по всему миру 2,8 млн копий вредоносного ПО, замаскированного под нелегальную программу активации лицензий Windows (KMSAuto). С помощью этого вредоносного ПО хакер похитил виртуальные активы на сумму около 1,7 млрд вон ($1,2 млн) за 8400 транзакций у пользователей 3100 виртуальных активов», — заявили в Национальном полицейском управлении Кореи. Полиция начала расследование в августе 2020 года на основании заявления о краже средств в криптовалюте. Правоохранительным органам удалось отследить движение средств, идентифицировать подозреваемого, и в декабре 2024 года в Литве был проведён рейд, в ходе которого были изъяты 22 предмета, в том числе ноутбуки и телефоны. По результатам экспертизы были выявлены улики, которые привели к аресту мужчины в апреле 2025 года, когда тот ехал из Литвы в Грузию. Полиция Южной Кореи напомнила общественности, что использование ПО, предназначенного для нарушения авторских прав, сопряжено с рисками — вместе с такими утилитами в систему могут внедряться вредоносы. Рекомендуется не пользоваться неофициальными активаторами программных продуктов и вообще любыми исполняемыми файлами для Windows, у которых нет цифровой подписи, или целостность которых невозможно проверить. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |