|

Опрос

|

реклама

Быстрый переход

Назван главный источник утечек данных россиян — на него пришлось более 70 % инцидентов в 2025 году

22.12.2025 [15:19],

Владимир Мироненко

В завершающемся году больше всего утечек данных из российских организаций (73 %) пришлось на госсектор, сообщил «Коммерсантъ» со ссылкой на исследование компании «Еca Про» (входит в ГК «Кросс технолоджис»). По мнению аналитиков, это связано с политической мотивацией хакеров, а также низким уровнем кибербезопасности некоторых организаций.

Источник изображения: Towfiqu barbhuiya/unsplash.com Согласно исследованию «Еca Про», всего за 2025 год утекли более 145 млн строк данных. У лидирующего по количеству утечек госсектора было «слито» более 105 млн строк данных с записями о пользователях и компаниях. На втором мест — ретейл (19 % утечек), на третьем — сфера услуг, включающая образование, онлайн-сервисы, медицину и т.д (6,5 %). Аналитики связывают уязвимость госсектора как с политической составляющей (ранее сообщалось по итогам за первую половину 2025 года, что каждая пятая атака носит идеологический характер), так и с низким уровнем кибербезопасности многих организаций из-за «халатности сотрудников и недостатка финансирования». В ГК «Солар» подтвердили лидерство госсектора по количеству утекших строк данных, отметив при этом, что за девять месяцев 2025 года число сообщений об утечках баз данных российских компаний сократилось на 17 % год к году. В «Еca Про» тоже фиксируют снижение количества утечек, что связано с ужесточением законодательства в области защиты данных и улучшением ИБ-систем. То, что ретейл и сфера услуг чаще других подвергаются угрозам аналитики объяснили тем, что у организаций этого сегмента хранится большое количество персональных данных, например, банковские реквизиты и адреса. По словам руководителя направления анализа защищенности «Информзащиты» Анатолия Песковского, на «чёрном» рынке растёт спрос не на «сырые» строки, а на полные цифровые профили граждан, включающие паспортные данные, СНИЛС и биометрию, собранные из множества мелких утечек. В F6 сообщили о росте утечек строк с данными пользователей почти на 68 %, до 767 млн, хотя количество слитых баз данных в тематических Telegram-каналах и на андерграундных форумах сократилось на 50 %, до 225 единиц. Разница в цифрах объясняется разными методиками подсчёта, а также их «приблизительным» характером, поскольку не все утечки попадают в общий доступ, пояснил начальник отдела по ИБ компании «Код безопасности» Алексей Коробченко. «Злоумышленники особенно активно используют уязвимости в легитимном ПО. Например, браузеры на базе Chrome, мессенджер Telegram, Linux. Если говорить о вредоносном ПО, то чаще всего хакеры использовали трояны-стилеры, например, Lumma Stealer, программы-вымогатели и различные бэкдоры», — добавил он. Что касается перспектив, то аналитики прогнозируют дальнейшее увеличение утечек из-за кибератак на фоне «напряжённого геополитического противостояния», а также в связи с развитием цифровизации и увеличением хакерских атак. Хакеры из Северной Кореи похитили за 2025 год рекордные $2 млрд в криптовалюте

19.12.2025 [06:28],

Анжелла Марина

Хакеры Северной Кореи похитили криптовалюту на рекордные $2 млрд в этом году, что более чем на 50 % превышает показатели 2024 года. Согласно отчёту компании Chainalysis, о котором сообщает Bloomberg, эти средства составляют большую часть от примерно $3,4 млрд, украденных у криптовалютной индустрии с января 2025 года. Общая сумма краж, связанных с криптовалютой и приписываемых КНДР с начала ведения статистики, достигла как минимум $6,75 млрд.

Источник изображения: AI Значительная часть годовой суммы связана с крупнейшей в истории цифровой кражей в феврале, когда хакеры из КНДР похитили $1,5 млрд с криптобиржи Bybit. Компания Chainalysis утверждает, что КНДР продолжает представлять одну из значительных угроз безопасности криптовалют среди всех государств-акторов. Глава отдела разведки по национальной безопасности Chainalysis Эндрю Фирман (Andrew Fierman) заявил в электронном письме, что кража криптовалюты стала для Северной Кореи прибыльным механизмом финансирования, а доходы от этих взломов поддерживают режим государства. Массивный приток похищенных средств в начале 2025 года, по словам исследователей, позволил получить беспрецедентное представление о методах отмывания крупных сумм криптовалюты северокорейскими хакерами. Они используют сложные техники, включая структурирование платежей в блокчейне меньшими траншами, что снижает вероятность их обнаружения системами мониторинга. При этом, несмотря на снижение количества известных взломов в этом году, КНДР смогла добиться высокоэффективных компрометаций, внедряя своих IT-специалистов в криптосервисы для получения привилегированного доступа. В ноябре южнокорейская ведущая криптобиржа Upbit сообщила о хищении цифровых активов на сумму около $30 млн, которое произошло через день после объявления о поглощении компании Naver. Bloomberg отмечает, ссылаясь на южнокорейские СМИ, что за этой кражей предположительно стоит хакерская группа Lazarus, связанная с КНДР. Хакеры взломали Pornhub и теперь угрожают опубликовать данные премиум-подписчиков

17.12.2025 [17:31],

Павел Котов

Хакерская группировка ShinyHunters накануне заявила о краже данных премиум-подписчиков крупнейшего сайта для взрослых Pornhub и угрожает опубликовать их, сообщает Reuters. Масштабы, объёмы и детали взлома установить пока не удалось, но киберпреступники предоставили образцы данных, и их подлинность частично подтвердилась.

Источник изображения: Kevin Horvat / unsplash.com По меньшей мере трое бывших подписчиков ресурса — двое канадцев и один американец — на условиях анонимности подтвердили подлинность данных, которые, впрочем, несколько лет назад устарели. За отказ от публикации информации и её удаление хакеры ShinyHunters потребовали выкуп в биткоинах; администрация самого ресурса для взрослых и владеющей им канадской компании инцидент не прокомментировали. Ежедневная аудитория Pornhub составляет 100 млн пользователей, годовая — 36 млрд, гласит собственная статистика ресурса. Представители ShinyHunters вышли на связь с Reuters и предоставили данные о 14 пользователях премиум-подписки, с которой открывается доступ к видео высокого разрешения, отсутствует реклама, и поддерживаются устройства виртуальной реальности. Как именно группировка получила данные, её представители не сообщили, установить это иными способами не удалось. 3 из 14 упомянутых в образцах данных лиц подтвердили, что ранее были пользователями премиум-подписки. Администрация ресурса 12 декабря сообщила о недавнем инциденте в области кибербезопасности, связанном со сторонним поставщиком аналитических данных Mixpanel, который затронул некоторое число премиум-подписчиков. Mixpanel предоставляет компаниям подробную информацию о пользователях и их действиях — она сообщила об инциденте в области кибербезопасности 27 ноября; позже компания добавила, что ей известно о заявлении, которое сделала администрация ресурса для взрослых, но отметила, что «не может найти признаков того, что эти данные были украдены в ходе инцидента от ноября 2025 года или иным образом». Доступ к данным ресурса для взрослых в системе Mixpanel в последний раз осуществлялся с «действительной учётной записи сотрудника материнской компании Pornhub в 2023 году», и «если эти данные оказались в руках неуполномоченной стороны, мы не уверены, что это произошло в результате инцидента в Mixpanel». Хакеры ShinyHunters подтвердили связь кражи данных с инцидентом в Mixpanel, но в компании заявление киберпреступников отвергли, заявив, что она провела тщательное расследование инцидента, к которому привлекла сторонних экспертов по кибербезопасности, уведомила всех пострадавших клиентов, и Pornhub в их число, подчеркнули в Mixpanel, не входит. Ранее ShinyHunters сообщали о взломах и кражах данных у Salesforce и британской Jaguar Land Rover. Хакерский ИИ уже почти обошёл человека — девять из десяти экспертов оказались слабее

12.12.2025 [13:29],

Павел Котов

Современные средства взлома компьютерных систем, основанные на искусственном интеллекте, стали настолько мощными, что уже почти превзошли человека. Таковы результаты эксперимента, проведённого исследователями Стэнфордского университета (США), пишет The Wall Street Journal.

Источник изображения: Fotis Fotopoulos / unsplash.com Почти весь прошедший год группа учёных из Стэнфорда вела разработку чат-бота с ИИ Artemis, предназначенного для хакерских операций. Artemis сканирует сеть на предмет возможных ошибок — уязвимостей ПО, а затем находит способы эксплуатировать эти уязвимости для взлома систем. Обучив ИИ, они выпустили его из лаборатории и попросили найти ошибки в реальной компьютерной сети инженерного факультета в университете. Деятельность Artemis сравнили с работой настоящих хакеров — специалистов по тестированию на проникновение. Первоначально авторы эксперимента не ожидали от ИИ многого, но на деле он оказался чрезвычайно хорош и превзошёл девятерых из десяти специалистов, нанятых исследователями для проверки. Artemis обнаруживал ошибки с молниеносной скоростью, а его обслуживание было относительно недорогим — $60 в час, тогда как специалист того же профиля зарабатывает в час от $2000 до $2500. Но и идеальной работа Artemis тоже не была — около 18 % его сообщений об ошибках были ложными срабатываниями; кроме того, он пропустил очевидную ошибку, которую большинство людей заметило на веб-странице. Сеть в Стэнфорде ранее не взламывалась с помощью ИИ-ботов, и проведённый эксперимент оказался удачным поводом устранить некоторые изъяны в средствах защиты. У Artemis также была функция аварийного отключения, которая позволила бы исследователям мгновенно деактивировать ИИ-агента в случае возникновения проблем. Значительная часть программного кода во всём мире, указывают учёные, не проходила надёжного тестирования на наличие уязвимостей, поэтому инструменты вроде Artemis в долгосрочной перспективе способны обернуться благом для защитников сетевых ресурсов, помогая им находить и исправлять большее число ошибок в коде, чем когда-либо прежде. Но в краткосрочной перспективе это также и угроза — к ИИ за поиском уязвимостей могут обратиться и злоумышленники. Любопытно, что одну из ошибок Artemis обнаружил на странице, которая не открывалась современными браузерами — специалисты по поиску уязвимостей её пропустили, а он нашёл, потому что открыл эту страницу при помощи утилиты cURL. Ранее разработчик этой утилиты пожаловался, что на него обрушилась лавина ложных сообщений об ошибках в ней, которые якобы обнаруживают модели ИИ. Хакеры научились проникать на ПК через поддельный экран «Центра обновления Windows»

25.11.2025 [19:46],

Сергей Сурабекянц

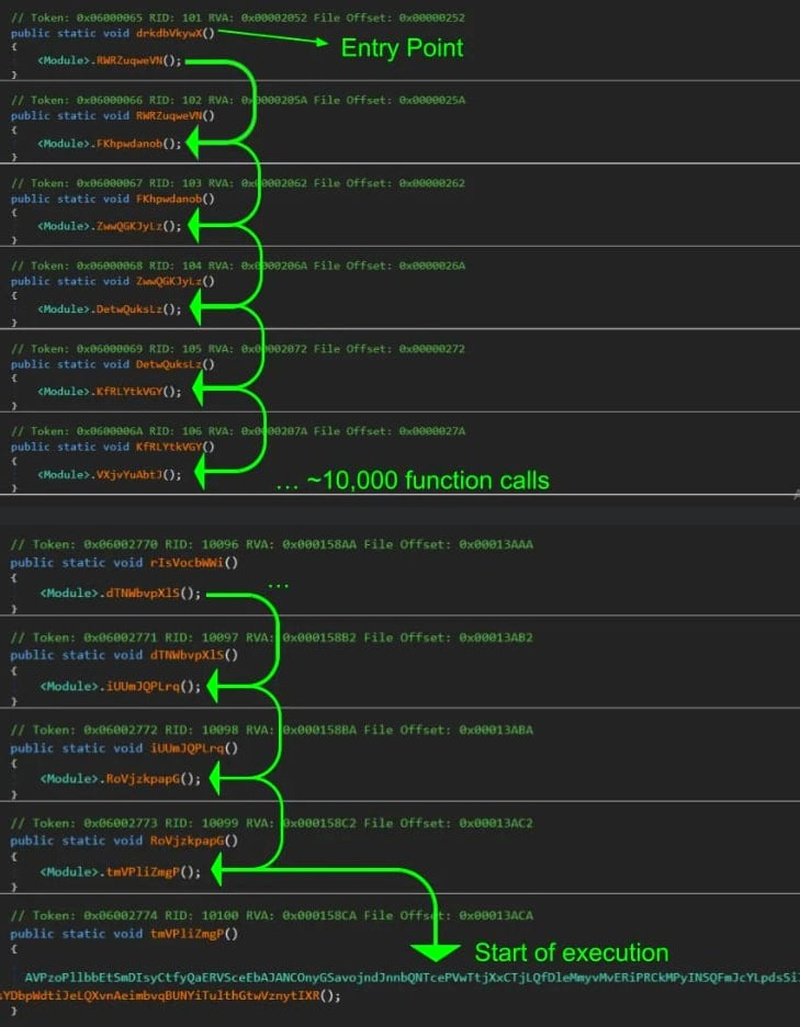

Киберпреступники давно взяли на вооружение методы социальной инженерии и продвинутые технологии — теперь они обманывают пользователей поддельным «Центром обновления Windows» на полноэкранной странице браузера, а вредоносный код скрывают внутри изображений. При помощи атаки, получившей название ClickFix, хакеры убеждают пользователей вставить код или команды в окно «Выполнить», вызываемое сочетанием Win+R, что приводит к установке в системе вредоносного ПО.

Источник изображения: unsplash.com Эта атака широко используется киберпреступниками всех уровней благодаря своей высокой эффективности и постоянно совершенствуется, предлагая всё более сложные и обманчивые приманки. С 1 октября исследователи наблюдали атаки ClickFix, при которых под предлогом установки критически важного обновления безопасности Windows происходило внедрение в систему вредоносного ПО. Поддельная страница обновления предлагает жертвам нажимать клавиши в определённой последовательности, что приводит к вызову окна «Выполнить», вставке и выполнению команд злоумышленника, автоматически скопированных в буфер обмена с помощью JavaScript, работающего на сайте. В результате на компьютер жертвы устанавливаются программы для хищения персональной информации LummaC2 и Rhadamanthys. В одном варианте проникновения хакеры использовали страницу верификации, а в другом — поддельный экран «Центра обновления Windows». Однако в обоих случаях злоумышленники применили стеганографию для кодирования окончательной вредоносной нагрузки внутри изображения. Стеганография — способ передачи информации, сохраняющий в тайне само её наличие. Впервые описан в 1499 году в трактате «Стеганография», замаскированном под магическую книгу. В отличие от криптографии, которая шифрует сообщение, стеганография скрывает сам факт его существования. В современной стеганографии информация внедряется в изображение, медиафайл или любой другой вид данных. «Вместо того, чтобы просто добавлять вредоносные данные в файл, вредоносный код кодируется непосредственно в пиксельные данные PNG-изображений, используя определённые цветовые каналы для реконструкции и расшифровки полезной нагрузки в памяти», — объясняют исследователи поставщика управляемых сервисов безопасности Huntress. Доставка вредоносного кода производится при помощи легитимного системного файла mshta.exe, являющегося частью операционной системы Windows. Хакеры используют эту утилиту для выполнения вредоносного кода JavaScript. Весь процесс включает несколько этапов, использующих командную оболочку PowerShell и сборку .NET Stego Loader, отвечающую за извлечение вредоносного кода, внедрённого в PNG-файл средствами стеганографии. В ресурсах манифеста Stego Loader содержится зашифрованный при помощи алгоритма AES блок данных, содержащий код для командной оболочки PowerShell. Этот код с вредоносным ПО извлекается из зашифрованного изображения и упаковывается с помощью инструмента Donut, который позволяет выполнять файлы VBScript, JScript, EXE, DLL и сборки .NET в памяти. Исследователи Huntress отметили, что злоумышленники для дополнительной защиты своего кода использовали тактику динамического уклонения, обычно называемую ctrampoline, при которой функция точки входа перед выполнением кода производит 10 000 вызовов пустых функций.  По данным Huntress, 13 ноября в результате операции правоохранительных органов «Эндшпиль» (Operation Endgame) была частично уничтожена инфраструктура злоумышленников, а вредоносное ПО перестало доставляться на поддельные домены «Центра обновления Windows», но часть из них всё ещё активна. Чтобы защититься от атак, подобных ClickFix, исследователи рекомендуют отключить окно «Выполнить» в Windows и отслеживать подозрительные цепочки процессов, такие как explorer.exe, запускающий mshta.exe или PowerShell. Кроме того, при расследовании инцидента кибербезопасности аналитики могут проверить раздел реестра RunMRU, чтобы узнать, вводились ли команды в окне «Выполнить». Хакеры взломали приложение Gainsight и могли похитить данные более двухсот компаний

22.11.2025 [11:47],

Павел Котов

Участники объединённой хакерской группировки Scattered Lapsus$ Hunters взломали приложение Gainsight, которое подключается к CRM-платформе Salesforce, и получили возможность похитить с этой платформы данные более чем двухсот крупных компаний. Об этом сообщили эксперты специализирующегося на вопросах кибербезопасности отдела Google Threat Intelligence Group.

Источник изображения: Boitumelo / unsplash.com Группировка Scattered Lapsus$ Hunters подтвердила факт взлома и заявила о краже данных компаний Atlassian, CrowdStrike, Docusign, F5, GitLab, Linkedin, Malwarebytes, SonicWall, Thomson Reuters и Verizon. Атака, по словам киберпреступников была многоступенчатой. На первом этапе они взломали ресурсы компании Salesloft, предоставляющей маркетинговую платформу Drift с чат-ботами и функциями искусственного интеллекта. Похитив токены авторизации Drift, хакеры получили доступ к данным Gainsight. Приложения Gainsight подключаются к CRM Salesforce и выступают в качестве платформы для поддержки клиентов у других компаний. Располагая доступом к данным Gainsight, хакеры, таким образом, получили возможность взломать более двухсот инстансов Salesforce. В Gainsight факт инцидента признали и сообщили, что к его расследованию подключили экспертов Google Mandiant, а также что «в качестве меры предосторожности Salesforce временно отозвала активные токены доступа для подключённых к Gainsight приложений, пока ведётся расследование необычной активности». В Salesforce заявления сформулировали аккуратнее, заявив, что «в соответствии с политикой Salesforce не комментирует конкретные проблемы клиентов», а также отметили отсутствие «признаков того, что эта проблема была вызвана какой-либо уязвимостью платформы Salesforce». Некоторые из упомянутых хакерами клиентов Salesforce и Gainsight заверили, что их данные похищены не были. Представитель CrowdStrike Кевин Беначчи (Kevin Benacci) заявил ресурсу TechCrunch, что компанию «проблема Gainsight не коснулась, и все данные клиентов остаются в безопасности»; однако был уволен некий «подозрительный инсайдер» за возможную передачу информации хакерам. «Verizon осведомлена о безосновательном заявлении злоумышленников», заявил представитель оператора. В Malwarebytes и Thomson Reuters сообщили, что ведут расследование инцидента. В Docusign сообщили, что не нашли подтверждений кражи данных, но в целях предосторожности отключили интеграции с Gainsight и связанные с ними потоки данных. Хакеры Scattered Lapsus$ Hunters, однако, продолжают настаивать на своём. В ближайшие недели они обещали запустить посвящённый этому инциденту сайт, через который пострадавшие при взломе компании смогут связаться с ними и обсудить выплату выкупа. За квартал в России подскочил уровень киберпреступности

02.11.2025 [19:47],

Владимир Фетисов

В период с июля по сентябрь в России было выявлено 42 тыс. кибератак, т.е. 40 % от общего количества инцидентов за весь год. Этот показатель вырос на 73 % по сравнению с аналогичным периодом прошлого года. При этом количество высококритичных инцидентов в третьем квартале достигло 7,6 тыс. Об этом пишет «Коммерсантъ» со ссылкой на данные компании RED Security SOC.

Источник изображения: unsplash.com В августе этого года специалисты центра мониторинга и реагирования на кибератаки RES Security SOC зафиксировали и нейтрализовали 17 тыс. угроз, что является максимумом за весь год. В прошлом году существенного всплеска активности хакеров в рассматриваемом периоде не наблюдалось. В третьем квартале прошлого года было зафиксировано только 24 % от общего количества киберинцидентов с начала года. Наибольшее количество атак в 2025 году направлены на телекоммуникационный сектор, который обогнал промышленность и вошёл в тройку самых атакуемых вместе с IT и финансовым сегментом. Эти сферы экономики представляют наибольший интерес для злоумышленников, поскольку в случае успеха кибератаку можно быстро монетизировать, инцидент затронет большое количество граждан или злоумышленники получат доступ к конфиденциальной информации. Наибольший рост продемонстрировали атаки на представителей медиаотрасли. С начала года количество таких инцидентов выросло на 43 % до примерно 9 тыс. Аналитики считают, что атаки в этом сегменте имеют общую цель, которая заключается в привлечении максимального внимания к действиям хакеров, что может способствовать созданию резонанса или паники в обществе. «Эскалация киберугроз связана, с одной стороны, с тем, что экономика страны наращивает темпы цифровизации. Это приносит очевидные преимущества, но одновременно повышает риски информационной безопасности для граждан и организаций. Второй фактор — это сохраняющаяся политизированность кибератак на российский бизнес», — считает технический директор центра мониторинга и реагирования RED Security SOC Владимир Зуев. По данным BI.ZONE, лидером по количеству целевых атак за рассматриваемый период стала транспортная отрасль, на которую пришлось 16 % от общего количества инцидентов. На долю госучреждений пришлось 15 % атак. В «Лаборатории Касперского» отметили, что российские организации столкнулись с беспрецедентным числом кибератак в третьем квартале 2025 года, такие инциденты фиксировались практически ежедневно. Microsoft наконец закрыла уязвимость Windows, которой хакеры пользовались восемь лет

01.11.2025 [11:44],

Владимир Фетисов

Хакерские группировки активно используют две опасные уязвимости в Windows для проведения крупномасштабной вредоносной кампании. Речь об уязвимости нулевого дня, о которой злоумышленникам известно с 2017 года, а также ещё одной уязвимости, которую Microsoft пыталась исправить в недавнем обновлении, но сделать это с первого раза не удалось.

Источник изображения: AI Уязвимость нулевого дня ZDI-CAN-25373, о которой идёт речь, оставалась необнаруженной до марта этого года. Тогда её заметили специалисты Trend Micro, которые также установили, что эту уязвимость использовали члены 11 хакерских группировок, некоторые из которых связаны с правительствами разных стран. По данным компании, злоумышленники использовали уязвимость для распространения вредоносного программного обеспечения в ходе атак на инфраструктурные объекты почти в 60 странах, причём больше всего пострадали США, Канада, Россия и Южная Корея. Спустя семь месяцев Microsoft так и не устранила уязвимость, которая связана с файлами-ярлыками Windows формата .lnk. Злоумышленники могут создавать ярлыки, которые визуально не вызовут подозрений у жертвы, но при открытии выполняют вредоносный код. Одна из особенностей уязвимости в том, что она позволяет скрыть выполняемые команды при активации ярлыка, что делает атаку незаметной для жертвы. Несколько месяцев назад идентификатор уязвимости ZDI-CAN-25373 был изменён на CVE-2025-9491. На этой неделе компания Arctic Wolf сообщила, что ей удалось выявить крупномасштабную кампанию, в рамках которой китайская группировка UNC-6384 использовала уязвимость CVE-2025-9491 для проведения атак в разных странах европейского региона. Конечная цель злоумышленников заключалась в распространении троянского ПО PlugX для получения контроля над атакуемыми устройствами. Для лучшей маскировки троян до последнего этапа атаки хранится в зашифрованном виде. «Широта охвата нескольких европейских стран в сжатые сроки предполагает либо крупномасштабную скоординированную операцию по сбору разведывательной информации, либо развёртывание нескольких параллельных оперативных групп с общими инструментами, но независимыми целями. Согласованность в работе над различными задачами свидетельствует о централизованной разработке инструментов и стандартах операционной безопасности, даже если этапы реализации распределены между несколькими командами», — говорится в заявлении Arctic Wolf. Поскольку патча для исправления уязвимости CVE-2025-9491 не существует, у пользователей остаётся не так много вариантов для защиты устройств. Наиболее эффективной мерой является блокировка функций файлов формата .lnk путём запрета или ограничения на использование ярлыков из ненадёжных источников. Это можно сделать путём настройки проводника на отключение автоматического разрешения на использование таких файлов. Опасность уязвимости CVE-2025-9491 оценивается в 7 баллов из 10 возможных. Вторая используемая хакерами уязвимость — CVE-2025-59287 — была исправлена на прошлой неделе, когда Microsoft выпустила внеплановое обновление. Уязвимость затрагивает службы обновления Windows Server (WSUS), которые администраторы используют для установки, исправления и удаления приложений на различных серверах. Критичность уязвимости оценена в 9,8 балла из 10. В октябрьском обновлении безопасности Microsoft попыталась закрыть эту уязвимость, эксплуатация которой позволяла злоумышленникам осуществить удалённое выполнение кода на устройстве жертвы. Однако после тестирования патча специалисты установили, что проблема не была устранена полностью. Немного позже Microsoft выпустила дополнительный патч. Компания Huntress, работающая в сфере информационной безопасности, сообщила, что фиксировала атаки с использованием уязвимости CVE-2025-59287 вплоть до 23 октября, то есть примерно в то же время, когда Microsoft выпустила второе исправление. ИБ-компания Sophos ранее на этой неделе сообщила о фиксации нескольких атак на своих клиентов через эту уязвимость 24 октября. Хакеры-вымогатели теряют прибыль — жертвы всё чаще отказываются платить выкуп

28.10.2025 [13:34],

Владимир Мироненко

В III квартале 2025 года число организаций, пострадавших от кибератак и согласившихся заплатить выкуп злоумышленникам, использующим программы-вымогатели, достигло нового минимума: лишь 23 % всех жертв согласились на их требования, сообщил ресурс BleepingComputer со ссылкой на исследование Coveware.

Источник изображения: David Rangel / unsplash.com Исследователи отметили, что тенденция к снижению выплат пострадавшими от программ-вымогателей наблюдается последние шесть лет. В I квартале 2024 года процент выплат составил 28 %. Как полагают исследователи, это связано с внедрением организациями более эффективных и целенаправленных мер защиты от программ-вымогателей, а также усилением давления властей на пострадавших, чтобы те не платили хакерам. «Киберзащитники, правоохранительные органы и юристы должны рассматривать это как подтверждение коллективного прогресса», — заявила Coveware, отметив, что каждый невыплаченный платеж «перекрывает кислород киберпреступникам». По данным Coveware, более 76 % атак, зафиксированных в III квартале 2025 года, были связаны с кражей данных. При атаках, которые не шифруют данные, а только крадут их, уровень выплат резко сократился до 19 %, что также является рекордом для этой подкатегории. При этом злоумышленники переходят от атак с использованием шифрования к двойному вымогательству с угрозой публичной утечки похищенных данных. Coveware сообщила, что средний размер выплат киберпреступникам-вымогателям в III квартале снизился по сравнению с предыдущим кварталом до $377 тыс. и $140 тыс. соответственно. Исследователи также отмечают, что такие группировки вымогателей, как Akira и Qilin, на долю которых в III квартале пришлось 44 % всех зарегистрированных атак, переключили внимание на предприятия среднего размера, которые с большей вероятностью готовы платить выкуп. Также Coveware зафиксировала тренд на рост числа атак с применением средств удалённого доступа и значительное увеличение использования уязвимостей программного обеспечения. Падение прибыли побуждает хакерские группировки, использующие программы-вымогатели, действовать более целенаправленно, и крупные компании будут всё чаще подвергаться атакам по мере снижения извлекаемых злоумышленниками доходов, считают в Coveware. Хакеры слили данные сотен сотрудников ФБР, Минюста и Министерства внутренней безопасности США

17.10.2025 [18:13],

Сергей Сурабекянц

Группа Scattered LAPSUS$ Hunters из хакерского сообщества Com, стоящего за крупными утечками данных в последние годы, опубликовала имена и личные данные сотен государственных служащих, включая сотрудников ФБР, Министерства юстиции США, Министерства внутренней безопасности США, Иммиграционной и таможенной полиции США. Хакеры публично обратились к мексиканским наркокартелям, требуя вознаграждения за доксинг (раскрытие персональных данных) агентов США.

Источник изображения: unsplash.com «Я хочу свои деньги, Мексика», — написал пользователь Telegram-канала Scattered LAPSUS$ Hunters, объединяющего несколько хакерских групп, связанных с киберпреступным сообществом Com. «Мексиканские картели, мы сбрасываем все документы, где мой миллион долларов?» — говорится в другом сообщении. Хакеры имеют в виду заявление Министерства внутренней безопасности США о том, что мексиканские картели начали предлагать вознаграждение за доксинг агентов. Правительство США не подтвердило и не опровергло это утверждение, несмотря на угрозы хакеров в следующий раз раскрыть данные работников налогового управления. Издание 404 Media изучило несколько таблиц с данными, опубликованных в Telegram-канале группы. Одна содержала якобы персональные данные 680 сотрудников Министерства внутренней безопасности, другая — сведения о более чем 170 адресах электронной почты ФБР и их владельцах; а третья — персональные данные более 190 сотрудников Министерства юстиции. При содействии компании District 4 Labs, специализирующейся на кибербезопасности, сотрудники 404 Media подтвердили достоверность некоторых опубликованных данных. Исследование показало, что многие части документов действительно относились к государственным служащим с тем же именем, названием агентства, адресом или номером телефона. В некоторых случаях адреса, опубликованные хакерами, по-видимому, относились к жилым, а не к офисным помещениям. Неясно, как хакеры собрали или иным образом получили эти данные, будь то объединение предыдущих разрозненных утечек данных или получение их из конкретного государственного органа. Министерство внутренней безопасности заявило, что его чиновники «сталкиваются с более чем 1000 % ростом числа нападений на них и их семьи, подвергающихся доксингу и угрозам в интернете». Остаётся неясным, как именно Министерство рассчитало этот рост и какие данные использовало. Правительство США принимает меры в отношении приложений, веб-сайтов и страниц в социальных сетях, которые, по его мнению, раскрывают персональную информацию или иным образом угрожают государственным служащим. Во многих случаях эти источники информации действовали в соответствии с первой поправкой к Конституции США и не занимались доксингом, но всё равно вынуждены были подчиниться. Так, Apple была вынуждена удалить приложение Eyes Up, которое собирало видеозаписи действий и злоупотреблений иммиграционных и таможенных служащих. Также Apple пришлось запретить ряд приложений, которые демонстрировали незаконные действия государственных чиновников, после прямого давления со стороны Министерства юстиции. Хакерская группа Scattered LAPSUS$ Hunters приобрела известность после угрозы опубликовать большой объём данных клиентов Salesforce, включая Disney/Hulu, FedEx, Toyota, UPS и других. В 2016 году другая хакерская группа под названием Crackas With Attitude опубликовала личные данные около 20 000 агентов ФБР и 9000 сотрудников Министерства внутренней безопасности. В популярнейшем архиваторе 7-Zip обнаружены две уязвимости, позволяющие удалённо взламывать ПК

13.10.2025 [23:55],

Анжелла Марина

Исследователи безопасности выявили две критические уязвимости в популярной программе сжатия данных 7-Zip, которые позволяют злоумышленникам выполнять произвольный код на компьютере жертвы, если пользователь откроет или извлечёт содержимое специально сформированного ZIP-архива.

Источник изображения: Kandinsky Как стало известно Tom's Hardware, о проблеме сообщила 7 октября японская компания-разработчик ПО для кибербезопасности Trend Micro в рамках инициативы Zero Day Initiative (ZDI). Уязвимости зарегистрированы под идентификаторами CVE-2025-11001 и CVE-2025-11002 и связаны с тем, как 7-Zip обрабатывает символические ссылки внутри ZIP-файлов. Злоумышленник может создать архив, способный выйти за пределы целевой директории распаковки и записать файлы в произвольные системные пути. При комбинированном использовании эти уязвимости позволяют добиться выполнения кода с привилегиями текущего пользователя, что достаточно для компрометации среды Windows. Обе уязвимости имеют базовую оценку по шкале CVSS, равную 7,0. Согласно бюллетеню ZDI, для эксплуатации требуется минимальное взаимодействие пользователя — достаточно просто открыть или извлечь вредоносный архив. После этого уязвимость обхода каталогов через символические ссылки может перезаписать файлы или разместить полезную нагрузку в чувствительных путях, что позволяет хакеру перехватить поток выполнения. ZDI классифицирует обе ошибки как уязвимости обхода каталогов, ведущие к удалённому выполнению кода в контексте учётной записи службы. Российский разработчик 7-Zip Игорь Павлов выпустил версию 25.00 5 июля, в которой были устранены данные уязвимости. Стабильная версия 25.01 появилась в августе. Однако публичное раскрытие технических деталей произошло лишь на этой неделе, когда ZDI опубликовала соответствующие уведомления. Это означает, что пользователи, не обновлявшие программу с начала лета, оставались уязвимыми в течение нескольких месяцев, не зная об этом. Кроме того, из-за отсутствия механизма автоматического обновления многие продолжают использовать старые версии программы. Ранее в этом году уязвимость CVE-2025-0411 привлекла внимание специалистов, поскольку позволяла обходить защиту Windows Mark-of-the-Web (MOTW) путём вложения вредоносных ZIP-архивов друг в друга, эффективно удаляя метку «загружено из интернета» с файлов. Эта проблема была устранена в версии 24.09. Для обеспечения защиты рекомендуется загрузить 7-Zip версии 25.01 или новее непосредственно с официального сайта проекта. Установщик обновит существующую конфигурацию без изменения пользовательских настроек. До обновления следует избегать распаковки архивов из ненадёжных источников. Microsoft затруднит доступ к режиму Internet Explorer в Edge из-за атак хакеров — уязвимости останутся без патчей

13.10.2025 [23:06],

Анжелла Марина

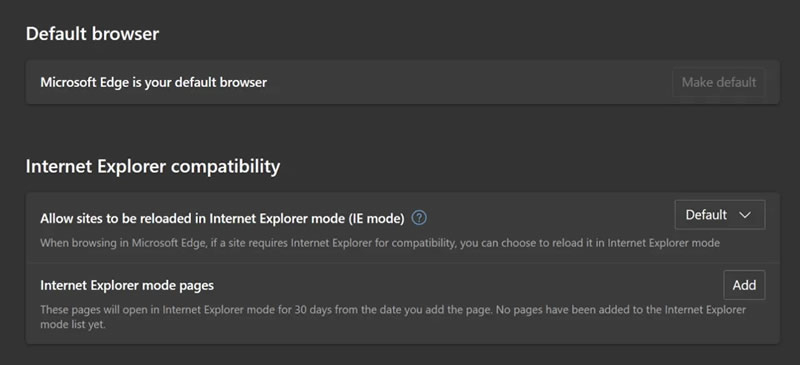

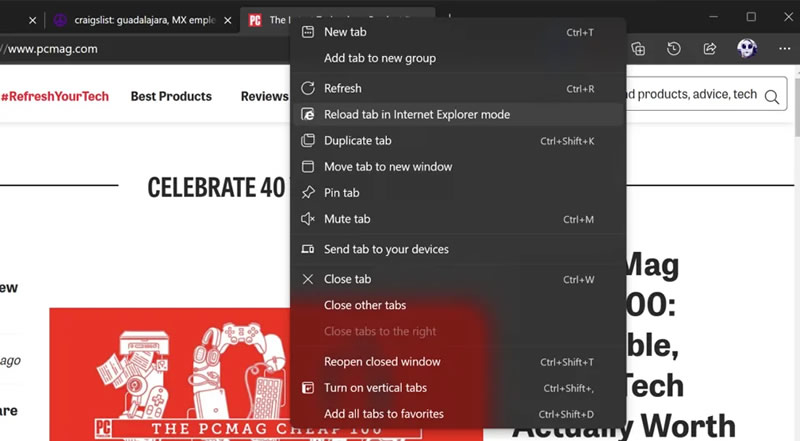

Несмотря на официальное прекращение поддержки Internet Explorer в 2022 году, Microsoft вынуждена ввести дополнительные ограничения на использование режима IE в браузере Edge после того, как стало известно об эксплуатации уязвимостей Internet Explorer хакерами для удалённого получения контроля над устройствами пользователей через функцию IE Mode, встроенную в Edge.

Источник изображения: AI Microsoft сохранила режим IE в своём современном браузере Edge, поскольку некоторые старые веб-сайты, особенно в отдельных регионах мира, по-прежнему доступны только через Internet Explorer. Однако, как сообщает издание PCMag, было обнаружено что злоумышленники, включая хакеров из Северной Кореи, научились принуждать пользователей активировать IE Mode с помощью простых методов социальной инженерии.

Источник изображения: pcmag.com Атакующие сначала направляют жертву на поддельный официальный сайт, а затем предлагают перезагрузить страницу в режиме Internet Explorer с помощью всплывающего элемента интерфейса. После этого они используют эксплойт для получения удалённого выполнения кода, а затем применяют второй эксплойт для повышения привилегий и полного захвата устройства. Такой метод атаки позволяет обойти встроенные механизмы защиты Edge, установить вредоносное ПО, шпионить за сетевым трафиком и похищать данные. В ответ Microsoft ввела дополнительные ограничения для некоммерческих пользователей: удалены наиболее рискованные способы запуска IE Mode, включая отдельную кнопку на панели инструментов, пункт контекстного меню и элементы в «гамбургере». Теперь активация режима возможна только через настройки Edge и только для конкретных сайтов, добавленных пользователем вручную.

Источник изображения: pcmag.com Однако, как заявили в Microsoft, введённые меры — это не исправление уязвимостей, а лишь барьер для их эксплуатации. Для корпоративных пользователей, управляющих IE Mode через корпоративные политики, никаких изменений не предусмотрено. Компания настоятельно рекомендует полностью отказаться от использования Internet Explorer, поскольку он опирается на устаревшие веб-технологии, несущие серьёзные риски безопасности. Хакерская группировка объявила о взломе Nintendo — похищены файлы выпущенных и грядущих игр

11.10.2025 [19:32],

Павел Котов

Хакерская группировка Crimson Collective заявила, что осуществила взлом файлов нескольких проектов Nintendo и в подтверждение этому опубликовала скриншоты папок на ресурсах японского производителя. Среди них значатся уже выпущенные продукты, игры в разработке и резервные копии данных.

Источник изображения: Nicholas Fuentes / unsplash.com Подробная информация о масштабах взлома, а также о том, что Crimson Collective намерена делать с предположительно похищенными данными, пока отсутствует. Возможно, ориентиром может служить недавняя атака группировки на компанию Red Hat: хакеры, по их утверждению, взломали её закрытые репозитории на GitHub и похитили 570 Гбайт информации, включая данные, связанные с аутентификацией клиентов. После этого они заявили о намерении атаковать сайт Nintendo. Участники Crimson Collective через официальные каналы связались с Red Hat, пытаясь вымогать у компании деньги, в подтверждение взлома предоставив скриншоты внутренних папок, однако компания проигнорировала их требования. Факт взлома она признала 2 октября и сообщила, что обратилась в соответствующие органы. Возможно, с Nintendo сценарий будет разворачиваться аналогичным образом. В сентябре та же группировка взломала ресурсы оператора связи Claro Colombia, похитив 50 млн клиентских счетов и финансовых документов. Эксперты по кибербезопасности Anomali предполагают, что Crimson Collective намеренно проводит громкие атаки, чтобы завоевать авторитет в киберпреступных кругах. Любопытно, что сообщения от Crimson Collective публикуются с подписью Miku — под этим псевдонимом ранее действовал 19-летний Талха Джубаир (Thalha Jubair), член группировок LAPSUS$ и Scattered Spider, который, как считается, находится под стражей и ждёт суда. На счету LAPSUS$ также значится атака на Claro, а при взломе Red Hat хакеры Crimson Collective упомянули Vodafone, ранее подвергавшуюся атаке со стороны LAPSUS$. В 2022 году LAPSUS$ осуществляла атаки на Ubisoft и Microsoft; с ней, предположительно, был связан и хакер, опубликовавший игровые кадры GTA 6. Таким образом, между двумя группировками может существовать связь. С начала года северокорейские хакеры украли криптовалюты на $2 млрд — это рекорд

08.10.2025 [10:31],

Павел Котов

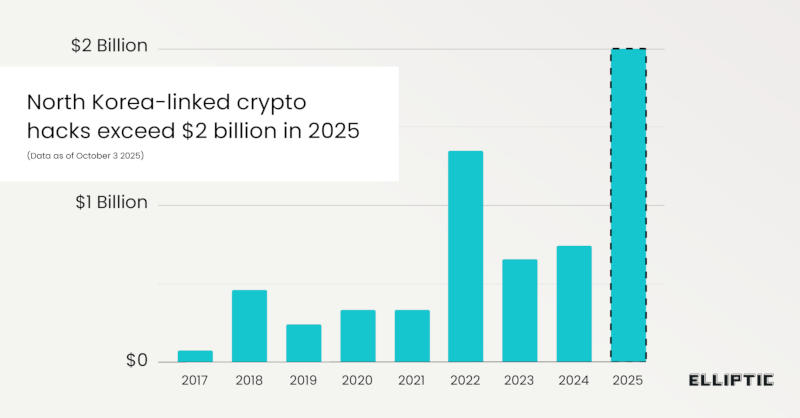

Добычей хакеров из КНДР с начала года стали криптовалютные активы на общую сумму более $2 млрд, подсчитали эксперты Elliptic — это рекордная для северокорейских киберпреступников сумма за такой срок. В общей сложности они похитили средств более чем на $6 млрд.

Источник изображения: chainalysis.com В феврале им удалось осуществить крупнейшую кражу криптовалюты в истории — с биржи Bybit они увели более $1,4 млрд. Хакеры проникли в систему провайдера цифровых кошельков и осуществили перевод с «холодного» кошелька Bybit, на котором хранились 400 000 монет Ethereum. Около 68 % этих средств удалось отследить, сообщила администрация площадки, — это может значить, что злоумышленникам удалось обналичить лишь часть своих незаконных доходов. В этом году северокорейские хакеры также осуществили атаки на платформы LND.fi, WOO X и Seedify — всего около тридцати инцидентов. По данным экспертов Chainalysis, с начала года киберпреступники из КНДР завладели активами на сумму $2,17 млрд.

Источник изображения: elliptic.co Elliptic и Chainalysis предлагают услуги отслеживания блокчейна и сотрудничают с правоохранительными органами, помогая им пресекать незаконные транзакции. Аналитики предупреждают, что хакеры могут осуществлять атаки не только на криптовалютные биржи и работающие с блокчейном компании, но и на состоятельных частных лиц. Киберпреступники используют, в частности, методы социальной инженерии и проводят фишинговые атаки, обманным путём заставляя жертв устанавливать вредоносное ПО. Доля краж у частных лиц в общем объёме связанных с криптовалютой преступлений растёт — с начала года она достигла 23,35 %, подсчитали в Chainalysis. Хакеры заявили о краже миллиарда записей у клиентов Salesforce — та всё отрицает

04.10.2025 [11:26],

Павел Котов

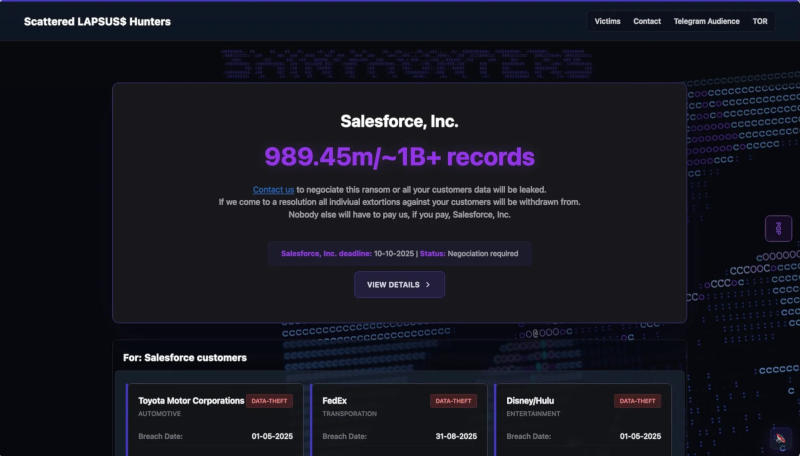

Известная хакерская группировка, состоящая преимущественно из англоязычных участников, запустила вымогательский веб-сайт с угрозами опубликовать около 1 млрд записей, украденных у компаний, хранящих контакты своих клиентов в облачных базах данных Salesforce.

Источник изображения: Desola Lanre-Ologun / unsplash.com Не имеющее жёсткой организации сообщество киберпреступников, известное под названиями Lapsus$, Scattered Spider и ShinyHunters, запустило ресурс под названием Scattered LAPSUS$ Hunters. Его цель — заставить потерпевших заплатить выкуп, чтобы украденные данные не попали в интернет. «Свяжитесь с нами, чтобы восстановить контроль над управлением данными и не допустить публичного раскрытия вашей информации. Не попадите в новостные заголовки. Все обращения потребуют строгой верификации и будут обрабатываться с осторожностью», — говорится на сайте.

Источник изображения: techcrunch.com Взлом своих ресурсов подтвердили, в частности, Google, страховой гигант Allianz Life, модный конгломерат Kering, авиакомпания Qantas, группа автопроизводителей Stellantis, кредитное бюро TransUnion и платформа управления персоналом Workday. На хакерском сайте также указаны служба доставки FedEx, видеоплатформа Hulu (входит в Disney) и Toyota Motors — от них комментариев не последовало. Кроме того, «есть множество других компаний, которые не были включены в список», заявил представитель ShinyHunters ShinyHunters ресурсу TechCrunch. На сайте содержится призыв выплатить выкуп и к самой Salesforce, а также угроза, что в противном случае «будут опубликованы данные всех ваших клиентов». Это даёт основания предположить, что компания с вымогателями пока на связь не выходила. Об инциденте в Salesforce знают, но действовать не спешат. «Наши данные указывают, что эти попытки связаны с прошлыми или неподтверждёнными инцидентами, и мы продолжаем оказывать поддержку потерпевшим клиентам. На данный момент нет никаких признаков того, что платформа Salesforce была скомпрометирована, и эти действия не связаны с какой-либо известной уязвимостью в наших технологиях»,— гласит заявление компании. |