|

Опрос

|

реклама

Быстрый переход

Lenovo обвинили в массовом сборе данных американцев и передаче их в Китай — компания всё отрицает

18.02.2026 [06:06],

Анжелла Марина

Юридическая фирма Almeida Law Group подала коллективный иск против китайской компании Lenovo, обвинив техногиганта в нарушении правил Минюста США. Адвокаты утверждают, что компания через рекламные трекеры собирает данные американцев и передаёт их в Китай, создавая тем самым угрозу для национальной безопасности и конфиденциальности граждан.

Источник изображения: Sajad Nori/Unsplash Как передаёт The Register, сайт Lenovo использует множество встроенных трекеров от сторонних платформ. В жалобе упоминаются инструменты TikTok, Facebook✴✴, Microsoft и Google, которые автоматически фиксируют действия посетителей при загрузке главной страницы веб-сайта производителя. Адвокаты настаивают, что такая практика позволяет Lenovo собирать большие объёмы поведенческих данных, а также передавать эти конфиденциальные массивы организациям, находящимся под китайской юрисдикцией, включая материнскую структуру Lenovo Group. Исковое заявление опирается на нормы Программы безопасности данных Минюста США (DOJ Data Security Program), которые определяют порог для регулируемых личных идентификаторов в 100 тысяч человек. В перечень уязвимой информации входят государственные и финансовые номера счетов, идентификаторы IMEI, MAC-адреса, номера SIM-карт, демографические данные и рекламные ID. Юристы полагают, что полученные сведения могут использоваться для составления подробных досье на жителей США. Под угрозой оказались и люди, занимающие ответственные должности, например, судьи, военные, журналисты или политики. Собранная информация теоретически позволяет выявлять психологические или финансовые уязвимости граждан и применять эти знания в определённых целях. Формальным поводом для обращения в суд послужила жалоба гражданина США Спенсера Кристи (Spencer Christy). Истец, как указано в документах, посещал сайт Lenovo в ноябре и декабре 2025 года, и при каждом визите срабатывали трекеры, которые, по его мнению, нарушали обоснованные ожидания конфиденциальности. Иск требует присвоения статуса коллективного, а также возмещения ущерба и компенсации незаконно полученной выгоды. Редакция издания The Register обратилась к ответчику за комментариями. В официальном ответе представители Lenovo отвергли обвинения в ненадлежащем обмене данными клиентов и подчеркнули, что серьёзно относятся к вопросам безопасности, соблюдают все применимые законы, включая строгие требования США, назвав свои методы прозрачными и законными. Сама юридическая фирма Almeida Law Group на запрос журналистов пока не ответила. Китайские кибершпионы взломали смартфоны помощников британских премьер-министров

28.01.2026 [12:06],

Павел Котов

Китайским хакерам удалось взломать телефоны нескольких крупных британских чиновников и несколько лет следить за ними, узнал The Telegraph. С 2021 по 2024 годы слежка осуществлялась за ближайшими помощниками премьер-министров Бориса Джонсона (Boris Johnson), Лиз Трасс (Liz Truss) и Риши Сунака (Rishi Sunak). Операция продолжается — китайские хакеры по-прежнему следят за чиновниками нескольких стран, считает разведка США.

Источник изображения: Chris Lawton / unsplash.com Крупномасштабная шпионская операция Salt Typhoon продолжает работать, и нет ясности, затронула ли она только помощников британских премьеров, или слежке подверглись и сами главы правительства. Не исключается, что взлому также подверглись действующий британский премьер-министр Кир Стармер (Keir Starmer). Если хакеры даже не могли подслушивать непосредственно телефонные звонки, то у них мог оказаться доступ к метаданным, указывающим на местоположение, контакты жертв и частоту этих контактов. Объектами глобальной шпионской операции Китая являются также чиновники США, Австралии, Канады и Новой Зеландии. Взломы произошли не позднее 2021 года, но обнаружить их удалось только в 2024 году. Инцидент был предан огласке, когда в США узнали, что китайские хакерские группировки получили доступ к ресурсам телекоммуникационных компаний по всему миру. У них оказались данные с телефонов миллионов людей; сотрудники разведки могли слушать разговоры, читать сообщения и, возможно, следить за местоположением жертв. Была у кибепреступников и возможность вести запись этих разговоров. Ранее МИД Китая отверг все обвинения, назвав их «необоснованными» и «лишёнными доказательств». Китай, подчеркнули в ведомстве, выступает «убеждённым защитником кибербезопасности и одной из основных жертв кибершпионажа и атак»; страна решительно выступает против политизации сферы кибербезопасности, добавили там. Тайвань усилил обвинения против Tokyo Electron по делу о краже технологий TSMC

05.01.2026 [16:23],

Алексей Разин

В прошлом году японский производитель оборудования для выпуска чипов Tokyo Electron оказался замешан в расследовании по факту предполагаемого промышленного шпионажа за тайваньским контрактным производителем чипов TSMC. Тайваньские органы правосудия на этой неделе выдвинули новые обвинения в адрес локального представительства японской компании.

Источник изображения: TSMC Следователи теперь обвиняют в промышленном шпионаже не только бывшего сотрудника TSMC по фамилии Чэнь (Chen), но и ещё одного бывшего сотрудника тайваньской компании с такой же фамилией, а также бывшего сотрудника тайваньского представительства Tokyo Electron по фамилии Лу (Lu). Сторона обвинения запрашивает у суда наказание в виде семи лет тюремного заключения для первого из носителей фамилии Чэнь, восьми лет и восьми месяцев заключения для его однофамильца, а Лу должен отделаться одним годом заключения, если суд удовлетворит запрос прокуратуры. Кроме того, тайваньское представительство Tokyo Electron может столкнуться с необходимостью выплаты дополнительного штрафа на сумму $795 000, вдобавок к уже затребованному в декабре штрафу в размере $3,8 млн. После заключения первого подозреваемого в августе прошлого года под стражу тайваньская прокуратура обвинила местное представительство Tokyo Electron в нарушении законов, охраняющих промышленные секреты Тайваня. По версии следствия, два Чэня пытались воспроизвести полученные незаконным путём технологические решения TSMC, а Лу обвиняется в попытках уничтожить улики. Следствием установлено, что облачное хранилище тайваньского подразделения Tokyo Electron содержало информацию, составляющую коммерческую тайну TSMC. Десять экс-сотрудников Samsung арестованы за кражу технологий DRAM 10-нм класса для Китая

23.12.2025 [22:44],

Николай Хижняк

Правоохранительные органы Южной Кореи арестовали 10 бывших сотрудников компании Samsung, которые, как утверждается, передали технологии производства памяти DRAM на основе некоего техпроцесса 10-нм класса китайской компании ChangXin Memory Technologies (CXMT). Бывшие сотрудники Samsung обвиняются в нарушении «Закона о предотвращении разглашения и защите промышленных технологий», более известного как «Закон о защите промышленных технологий».

Источник изображения: Samsung Из десяти арестованных пятеро являлись ключевыми сотрудниками подразделения разработок Samsung Electronics, включая бывшего руководителя. Остальные — бывшие руководители подразделений, отвечавших за новые разработки и исследования. По данным Asia Business Daily, после основания CXMT в 2016 году китайская компания переманила руководителей и ключевых сотрудников из Samsung Electronics, которая на тот момент была единственным предприятием, занимавшимся массовым производством DRAM 10-нм класса. Утверждается, что утечка позволила CXMT произвести первую в Китае DRAM 10-нм уровня в 2023 году, и, по мнению прокуратуры Южной Кореи, похищенные технологии также заложили основу для прогресса китайской компании в области памяти HBM. Компания CXMT начала массовое производство памяти HBM2 в 2024 году. Ожидается, что она займёт до 15 % глобального рынка данного вида памяти, что приведёт к триллионным убыткам в корейских вонах как для Samsung, так и для национальной экономики Южной Кореи. Сообщается, что некий «г-н А», бывший руководитель Samsung, отвечал за разработку технологии выпуска DRAM 10-нм класса для CXMT, в то время как «г-н Б», ключевой сотрудник, участвовавший в исследованиях этой технологии, предположительно скопировал информацию о производстве DRAM на одном из предприятий Samsung. Издание Chosun Daily сообщает, что «г-н Б» вручную переписал 12 страниц информации о технологии 10-нм уровня, чтобы избежать обнаружения, поскольку компании-производители полупроводников очень внимательно относятся к своей информации, поэтому копирование файлов с компьютера или их фотографирование с помощью смартфона могло бы привести к его немедленному задержанию. Это не первый случай ареста сотрудников южнокорейских технологических компаний за кражу информации в интересах китайских компаний. В начале этого года бывший сотрудник SK hynix был задержан перед посадкой на рейс в Китай, а другой инженер был приговорён к 18 месяцам тюремного заключения за попытку продажи информации компании Huawei. В прошлом году также были арестованы два бывших руководителя Samsung по обвинению в краже конфиденциальной информации и использовании её для создания собственного завода по производству микросхем в Китае. Однако в последнем деле фигурирует больше людей, чем в предыдущих случаях. Сообщается, что группа использовала подставные компании для передачи информации и постоянно меняла местоположение своих офисов, чтобы избежать обнаружения. Южнокорейская прокуратура также заявила, что группа старалась действовать крайне скрытно, «предполагая, что за ними может следить Национальная разведывательная служба», и даже использовала криптографию для экстренной связи. Бывшие инженеры ASML тайно построили в Китае прототип EUV-литографа — он работает, но чипы пока не делает

17.12.2025 [20:36],

Сергей Сурабекянц

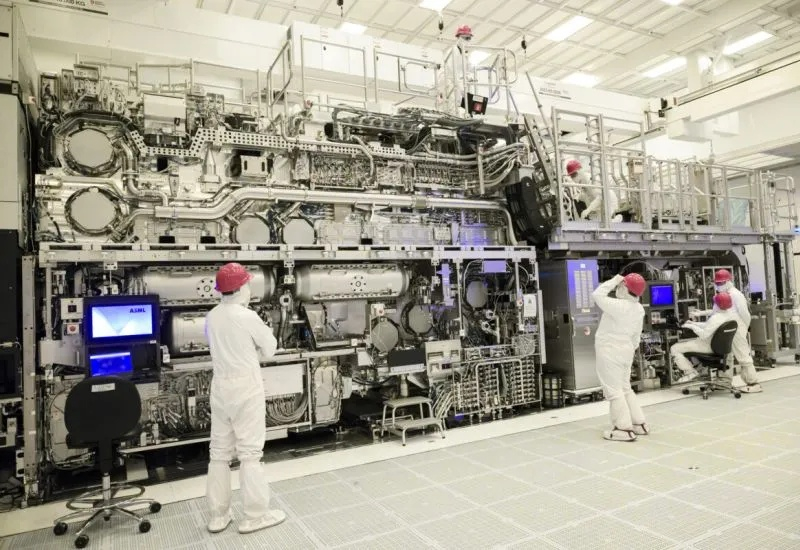

По словам осведомлённых источников, в Китае построили прототип передового фотолитографа, работающего с экстремальным ультрафиолетовым излучением (EUV). Он создан командой бывших инженеров ASML, которые провели реверс-инжиниринг литографов голландской компании. На сегодняшний день китайская установка запущена и успешно генерирует экстремальное ультрафиолетовое излучение, но пока не производит работающие чипы.

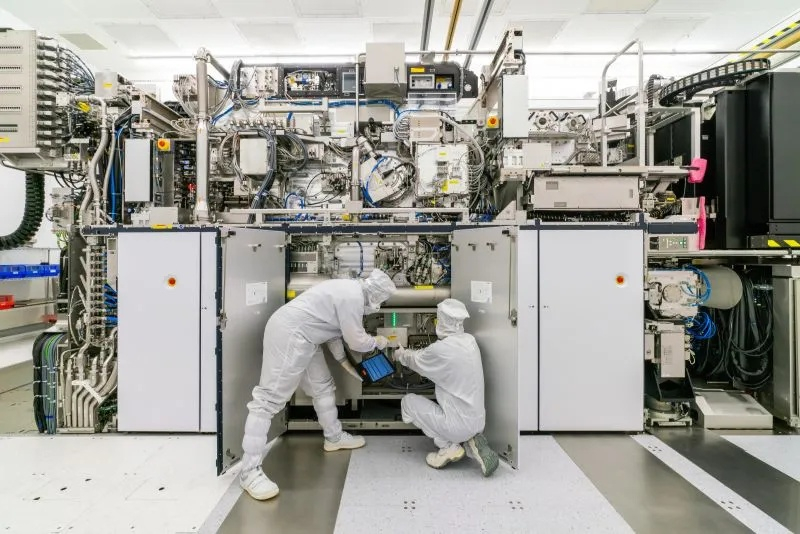

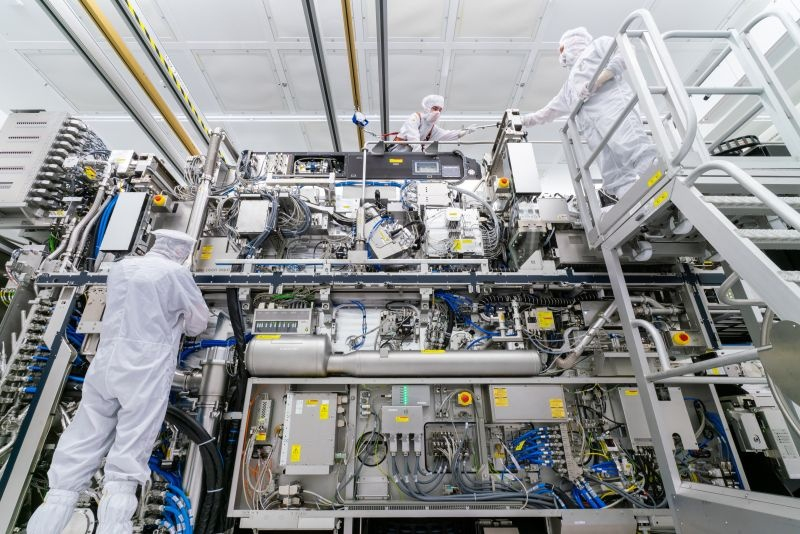

Источник изображений: ASML В апреле генеральный директор ASML Кристоф Фуке заявил, что Китаю потребуется «много-много лет» для разработки технологий EUV-литографии. Но существование этого прототипа предполагает, что Китай может быть на несколько лет ближе к достижению полупроводниковой независимости, чем предполагали аналитики. По словам источников, наличие комплектующих от старых установок ASML на вторичных рынках позволило Китаю создать собственный прототип, который должен обеспечить выпуск работающих чипов к 2028 году. Этот безусловный прорыв знаменует собой кульминацию шестилетней инициативы правительства Китая по достижению полупроводниковой независимости. Китай заявлял об этих целях публично, но «Китайский Манхэттенский проект» по созданию собственного EUV-литографа, осуществлялся в обстановке полной секретности. «Цель состоит в том, чтобы Китай в конечном итоге смог производить передовые чипы на машинах, полностью произведённых в Китае, — сказал один из источников. — Китай хочет полностью исключить Соединённые Штаты из его цепочек поставок». До сих пор только ASML успешно освоила технологию EUV. Её оборудование, стоимость которого составляет около $250 млн, незаменимо для производства самых передовых чипов, разработанных такими компаниями, как Nvidia и AMD, и выпускаемых такими производителями чипов, как TSMC, Intel и Samsung. ASML создала свой первый рабочий прототип технологии EUV в 2001 году, но потребовалось почти два десятилетия и миллиарды евро для начала коммерческого выпуска чипов по этой технологии в 2019 году.  Системы EUV компании ASML в настоящее время доступны союзникам США, включая Тайвань, Южную Корею и Японию. Начиная с 2018 года, США начали оказывать давление на Нидерланды с целью заблокировать продажу ASML систем EUV Китаю. В 2022 году правительство США ввело масштабный экспортный контроль, призванный перекрыть Китаю доступ к передовым полупроводниковым технологиям. ASML утверждает, что ни одна система EUV никогда не продавалась китайским заказчикам. Экспортный контроль был направлен не только на системы EUV, но и на машины предыдущих поколений на основе глубокой ультрафиолетовой (DUV) литографии. В настоящее время государственный департамент США работает с партнёрами «над устранением лазеек по мере развития технологий». В свою очередь, министерство обороны Нидерландов заявило о внедрении политики, требующей от «институтов знаний» тщательных проверок персонала для предотвращения утечек конфиденциальных технологий. По некоторым данным, ASML в 2023 году злоупотребила доверием американской стороны, а когда это вскрылось, предложила США шпионить за китайскими клиентами. По сообщениям осведомлённых источников, приём на работу бывших сотрудников ASML в Китае сопровождался беспрецедентными мерами секретности и выдачей фальшивых удостоверений личности. В команду вошли недавно вышедшие на пенсию бывшие инженеры и учёные ASML китайского происхождения — первоклассные кандидаты на работу, поскольку они обладают конфиденциальными техническими знаниями, но сталкиваются с меньшими профессиональными ограничениями после ухода из компании.  По словам источников, в настоящее время команда из примерно 100 сотрудников занимается обратным проектированием компонентов как EUV, так и DUV литографических машин. Рабочий стол каждого сотрудника снимается индивидуальной камерой, чтобы задокументировать их усилия. Предусмотрена система поощрений за результативный труд. Европейские законы о защите персональных данных ограничивают возможности ASML отслеживать бывших сотрудников. Хотя сотрудники подписывают соглашения о неразглашении, их соблюдение за пределами страны оказалось сложной задачей. В 2019 году ASML выиграла дело на сумму $845 млн против своего бывшего инженера, обвиняемого в краже коммерческих секретов, но ответчик подал заявление о банкротстве и продолжает работать в Пекине при поддержке китайского правительства. Голландская разведка утверждает, что Китай «использовал обширные программы шпионажа в своих попытках получить передовые технологии и знания из западных стран», включая вербовку «западных учёных и сотрудников высокотехнологичных компаний». По словам источников, именно ветераны ASML сделали возможным прорыв в «Китайском Манхэттенском проекте». Без их глубоких знаний технологии реверс-инжиниринг оборудования был бы практически невозможен.  Вербовка сотрудников ASML стала частью агрессивной кампании, начатой Китаем в 2019 году для привлечения экспертов в области полупроводников. Предусматривались бонусы за подписание контракта в размере от 3 до 5 млн юаней (от $420 000 до $700 000) и субсидии на покупку жилья. Некоторым натурализованным гражданам других стран были выданы китайские паспорта и разрешение сохранить двойное гражданство, хотя китайские законы это запрещают. Самые передовые системы EUV компании ASML размером примерно с автобус и весят до 180 тонн. По сообщениям инсайдеров, после нескольких неудачных попыток копирования китайский прототип пришлось существенно увеличить. Он довольно примитивен по сравнению с машинами ASML, но достаточно работоспособен для испытаний. Источники утверждают, что китайский прототип отстаёт от машин ASML из-за проблем с созданием оптических систем, подобных тем, что поставляет ASML немецкая компания Carl Zeiss. Сообщается, что в настоящее время Чанчуньский институт оптики, точной механики и физики Китайской академии наук (CIOMP) добился прорыва в интеграции экстремального ультрафиолетового излучения в оптическую систему прототипа, что позволило начать его испытания в начале 2025 года, хотя оптика все ещё требует значительной доработки. В своём объявлении CIOMP предлагает «неограниченные» зарплаты исследователям в области литографии со степенью доктора наук, а также исследовательские гранты на сумму до 4 миллионов юаней ($560 000) плюс 1 миллион юаней ($140 000) в виде личных субсидий.  Бывший инженер ASML Джефф Кох (Jeff Koch) уверен, что Китай добьётся «значительного прогресса», если «источник света будет достаточно мощным, надёжным и не будет создавать слишком много загрязнений». «Без сомнения, это технически осуществимо, это просто вопрос сроков, — сказал он. — У Китая есть преимущество в том, что коммерческое EUV-литографическое производство уже существует, поэтому им не нужно начинать с нуля». Чтобы получить необходимые детали, Китай извлекает компоненты из старых машин ASML и закупает детали у поставщиков ASML через рынки подержанных товаров. По словам источников, международные банки регулярно проводят аукционы старого оборудования для производства полупроводников, которое было в лизинге. Так, на платформе Alibaba Auction ещё в октябре 2025 года продавалось старое литографическое оборудование ASML. Для сокрытия конечного покупателя используются цепочки компаний-посредников. По слухам, в китайском прототипе используются компоненты японских компаний Nikon и Canon, на экспорт которых распространяются ограничения. Обе компании отказались от комментариев. Хотя сам проект создания литографического EUV-сканера находится под управлением китайского правительства, активнейшее участие в нём принимает Huawei. Компания задействована на каждом этапе цепочки поставок, от проектирования чипов и оборудования для производства до изготовления и окончательной интеграции. По словам одного из источников, генеральный директор Huawei Рен Чжэнфэй (Ren Zhengfei) лично информирует высшее китайское руководство о ходе работ. Apple и Google уведомили пользователей о киберугрозах со стороны правительственных хакеров

07.12.2025 [12:37],

Владимир Фетисов

На этой неделе Apple и Google разослали уведомления о возможных киберугрозах пользователям по всему миру. Обе компании входят в группу технологических гигантов, которые регулярно рассылают подобные уведомления, когда выявляют хакерские кампании по слежке за пользователями мобильных устройств, организованные при поддержке правительств разных стран.

Источник изображения: unsplash.com Apple сообщила, что уведомления были направлены пользователям 2 декабря. При этом компания не предоставила подробностей о предполагаемых действиях хакеров, кто именно стоит за ними, и не раскрыла масштабы вредоносной кампании. В сообщении Apple лишь сказано, что «на сегодняшний день мы уведомили пользователей в общей сложности более чем в 150 странах». Google разослала аналогичные уведомления 3 декабря. Компания уточнила, что сообщения получили пользователи, ставшие мишенью шпионского программного обеспечения Intellexa. По данным Google, речь идёт о «нескольких сотнях аккаунтов в разных странах, включая Пакистан, Казахстан, Анголу, Египет, Узбекистан, Саудовскую Аравию и Таджикистан». В заявлении Google также отмечается, что компания Intellexa, работающая в сфере киберразведки и находящаяся под санкциями правительства США, «успешно обходит ограничения и процветает». Обнаруженные технологическими гигантами шпионские кампании в прошлом неоднократно становились поводом для проведения масштабных расследований с привлечением государственных органов разных стран. К примеру, такие расследование проводились в Евросоюзе, поскольку высокопоставленные чиновники этого объединения стран также становились мишенями для слежки с использованием шпионского ПО. Тайваньские следователи обыскали дома экс-вице-президента TSMC по делу о передаче секретов в Intel и забрали всю электронику

28.11.2025 [01:44],

Николай Хижняк

Тайваньская прокуратура сообщила в четверг, что следователи провели обыски в домах бывшего высокопоставленного руководителя TSMC и изъяли компьютеры после того, как компания обвинила его в разглашении коммерческой тайны. Компания Intel, его нынешний работодатель, какие-либо подозрения отвергает, пишет Reuters.

Источник изображения: TSMC Компания TSMC, крупнейший в мире контрактный производитель микросхем и основной поставщик чипов для таких компаний, как Nvidia, заявила во вторник, что подала иск в Тайваньский суд по интеллектуальной собственности и коммерческим вопросам против своего бывшего старшего вице-президента Вэй-Джена Ло (Wei-Jen Lo). В заявлении тайваньской прокуратуры по делам интеллектуальной собственности говорится, что Ло подозревается в нарушении Закона о национальной безопасности Тайваня. В среду днём следователи, действуя на основании ордера, провели обыск двух домов Ло, изъяв компьютеры, USB-накопители и другие улики, сообщается в ведомстве. Суд также одобрил ходатайство об аресте его акций и недвижимости, говорится в заявлении. Ло и Intel не ответили на запрос издания прокомментировать ситуацию. Ранее в четверг Intel опровергла обвинения TSMC. «Основываясь на всём, что нам известно, у нас нет оснований полагать, что обвинения в отношении господина Ло имеют под собой какие-либо основания», — говорится в заявлении Intel, отправленном по электронной почте. В Intel заявили, что компания придерживается строгих политик и мер контроля, которые строго запрещают использование или передачу какой-либо конфиденциальной информации или интеллектуальной собственности третьим лицам. «Мы серьёзно относимся к этим обязательствам», — отметила Intel. Американский производитель микросхем сообщил, что рад возвращению Ло и что он пользуется широким уважением в полупроводниковой отрасли за свою честность, лидерские качества и технический опыт. «Перемещение кадров между компаниями — это привычное и здоровое явление в нашей отрасли, и эта ситуация не исключение», — добавила компания. Ло, который помог TSMC наладить массовое производство передовых 5-нм, 3-нм и 2-нм чипов, присоединился к Intel в октябре, уйдя из TSMC после 21 года работы в компании. До прихода в TSMC в 2004 году Ло проработал в Intel 18 лет. В заявлении TSMC говорится, что «существует высокая вероятность того, что Ло использует, разглашает, раскрывает или передаёт коммерческие секреты и конфиденциальную информацию TSMC компании Intel, что делает необходимым принятие правовых мер». Intel уверена в невиновности нанятого ею бывшего старшего вице-президента TSMC

27.11.2025 [08:34],

Алексей Разин

На этой неделе история с приёмом на работу в Intel бывшего старшего вице-президента TSMC Вэй-Джен Ло (Wei-Jen Lo) получила развитие, когда бывший работодатель подал против него иск, подозревая в получении неправомерного доступа к сведениям, составляющим коммерческую тайну. Новый работодатель в лице Intel начал его защищать, утверждая, что не видит причин сомневаться в порядочности выходца из TSMC.

Источник изображения: Intel Более того, поскольку Вэй-Джен Ло ранее потратил 18 лет в штате Intel, эта компания фактически приветствует его возвращение, как следует из официального письма, направленного производителем чипов в адрес Nikkei Asian Review. «Вэй-Джен пользуется большим уважением в полупроводниковой отрасли за свои честность, лидерские качества и технические познания», — отмечает Intel. После ухода из TSMC, напомним, он был принят на должность исполнительного вице-президента Intel, но тайваньские правоохранительные органы опасаются, что Вэй-Джен Ло мог прихватить техническую документацию, касающуюся передовых литографических технологий, и потом может воспользоваться ею в ущерб не только TSMC, но и всей экономике Тайваня. За год до своей отставки из TSMC Вэй-Джен Ло был переведён на роль консультанта, но продолжал получать доступ к информации, имеющей отношение к исследованиям и разработкам компании. Подписав необходимые документы о неразглашении коммерческих секретов TSMC, он в момент оформления выходного пособия сообщил руководству, что намерен перейти на работу в академическое учреждение, но в действительности устроился в конкурирующую Intel. «Исходя из того, что нам известно, мы не можем полагать, что обвинения в адрес господина Ло имеют под собой основания. Свобода выбора работы, применения своих навыков и перемещения между компаниями была краеугольным камнем инновации в полупроводниковой отрасли с ранних дней», — заявляет Intel в своих комментариях для Nikkei. По словам процессорного гиганта, перемещение ценных кадров между компаниями является обычным делом и нормальной частью отрасли, в этой ситуации нет ничего особенного. В порядочности и высоких профессиональных стандартах собственного персонала Intel уверена, как отмечается в её комментариях. Генеральный директор Intel Лип-Бу Тан (Lip-Bu Tan), по данным ресурса Oregon Live, обратился к сотрудникам компании по этому вопросу в рамках специальной рассылки. Он также заявил, что обвинения в адрес нанятого Вэй-Джен Ло лишены оснований, и он продолжает пользоваться «полной поддержкой Intel». Вернувшийся в компанию ветеран будет работать в сфере организации производства, в части технологий упаковки чипов. Процессорному гиганту этот руководитель будет больше полезен благодаря своим связям в отрасли, а не доступу к технологиям конкурента. Joby Aviation подала в суд на конкурента Archer за кражу технологий аэротакси

21.11.2025 [18:34],

Павел Котов

Разработчик электрических аэротакси Joby Aviation подал в суд на своего конкурента Archer Aviation, обвинив его в использовании секретных технологий, которые якобы похитил сотрудник, перешедший из одной компании в другую.

Источник изображения: archer.com Иск, поданный накануне в калифорнийский суд, включает ряд обвинений против Archer и бывшего сотрудника Joby Джорджа Киворка (George Kivork) — истец утверждает, что перешедший к конкуренту бывший сотрудник похитил информацию, составляющую коммерческую тайну, и Archer впоследствии ей воспользовалась. За два дня до объявления о своём уходе, уверяет Joby, он украл документы, в которых приводились конфиденциальные условия партнёрства, бизнес-стратегии и стратегии регулирования, стратегии развития вертипортов и доступа в аэропорты, а также техническая информация о летательных аппаратах и о деятельности Joby. В результате Archer якобы вышла на стратегического партнёра Joby и раскрыла ему, что знает об условиях сотрудничества конкурента с ним. Эта информация была известна Киворку и содержалась в файлах, которые он предположительно украл. Указанные действия посчитавшая себя пострадавшей сторона охарактеризовала как корпоративный шпионаж. «Joby прибегла к безосновательной судебной тяжбе в попытке отвлечь внимание от собственных недоработок и замедлить работу своего ведущего конкурента. Дело Joby начисто лишено оснований. В иске, связанном с сотрудником нетехнического профиля, недавно устроившимся в отдел развития бизнеса Archer, не упоминается ни одной конкретной коммерческой тайны, не говоря уже о доказательствах незаконного присвоения. Как известно Joby, в Archer действуют строгие процедуры введения новых сотрудников в должность, исключающие то, в чём её обвиняют. Joby недобросовестно пытается использовать правовую систему в качестве оружия, чтобы посредством сомнительных судебных разбирательств добиться того, на что неспособна посредством честной конкуренции. Archer по-прежнему считает своим приоритетом построение будущего передовой авиации в Америке», — прокомментировал инцидент ресурсу TechCrunch директор Archer по юридическим вопросам и стратегии Эрик Лентелл (Eric Lentell). Штаб-квартиры Archer и Joby находятся в Калифорнии; обе компании вышли на биржу в 2021 году через SPAC-поглощение; обе разрабатывают электрические воздушные такси и рассчитывают на применение своих технологий в оборонной сфере. Судебное разбирательство значительно ожесточит конкуренцию между двумя компаниями. В 2021 году ныне входящая в Boeing компания Wisk также подала на Archer в суд за «наглую кражу» конфиденциальной информации и интеллектуальной собственности — тогда бывший сотрудник компании якобы похитил у неё более 50 объектов, составляющих коммерческую тайну, и перешёл на работу в Archer. Судебное разбирательство тянулось два года, после чего стороны урегулировали спор и согласились на сотрудничество. Китайская CXMT освоила 18-нм DRAM с помощью украденных у Samsung секретов, утверждает следствие

03.10.2025 [13:45],

Алексей Разин

В Южной Корее обосновались два крупнейших производителя микросхем памяти — Samsung Electronics и SK hynix, поэтому нет ничего удивительного в стремлении местных властей тщательно оберегать их технологические секреты. Недавно обвинения были выдвинуты трём задержанным, которых следствие подозревает в промышленном шпионаже в пользу CXMT.

Источник изображения: Samsung Electronics Напомним, китайская CXMT является крупнейшим в Поднебесной производителем памяти типа DRAM, и недавно она освоила 18-нм технологию выпуска соответствующих микросхем. Она не является передовой по меркам мировой отрасли, но для Китая с его внешними ограничениями в технологической сфере это заметный и желанный прогресс. Южнокорейские органы правосудия считают, что трое задержанных ими граждан действовали в интересах CXMT, пытаясь похитить данные, составляющие коммерческую тайну Samsung Electronics. Среди задержанных в Южной Корее по этому делу оказались бывший сотрудник Samsung Electronics по фамилии Ян, занимавший руководящую должность, а также двое его предполагаемых сообщников из числа бывших исследователей по фамилии Син и Квон. Они обвиняются в передаче китайской CXMT коммерческих секретов Samsung, которые помогли первой из компаний освоить выпуск микросхем DRAM по 18-нм технологии. Более того, ситуация усугубляется переходом обвиняемых на работу из Samsung в CXMT с последующим активным сотрудничеством. Это уже не первый случай выявления подобных утечек. Ранее южнокорейскими правоохранителями были задержаны бывший глава одного из департаментов Samsung Ким и бывший исследователь Чон, которые участвовали на более ранней стадии освоения CXMT технологий 10-нм класса. Следствие считает, что все они действовали сообща, передавая CXMT необходимые для освоения 18-нм технологии данные, составляющие коммерческую тайну Samsung. Они также занимались реверсивным инжинирингом продукции Samsung в лабораториях CXMT, чтобы адаптировать разработки первой из компаний к применению в условиях китайского производителя. Задержанные, по данным следствия, за свою работу получали в пять раз более высокую зарплату в CXMT на протяжении нескольких лет, чем могли бы рассчитывать в Samsung. Следствием подозревается ещё один сотрудник Samsung Electronics, который передавал перешедшим на работу в CXMT бывшим коллегам нужную информацию. Он объявлен в международный розыск. Потенциальный ущерб от утечек Samsung оценивает в $3,6 млрд упущенной выручки по итогам прошлого года. В будущем он увеличится в несколько раз. За пять лет количество расследований в сфере промышленного шпионажа на Тайване выросло на 31 %

18.09.2025 [08:10],

Алексей Разин

Тайваньская статистика за пятилетний период, предшествовавший 2023 году, говорит о росте количества расследований, связанных с попытками промышленного шпионажа, на 31 % по сравнению с предшествующей пятилеткой. Представители Nikkei Asian Review связывают эту динамику с возросшей активностью китайских компаний, пытающихся заполучить ценные технологии с мятежного острова.

Источник изображения: Tokyo Electron В абсолютном выражении количество соответствующих дел выросло до 110 штук. Наиболее свежим инцидентом в этой сфере можно считать дело с участием бывшего сотрудника TSMC, который перешёл на работу в Tokyo Electron, и якобы пытался заполучить ценную информацию о технологиях прежнего работодателя. Поскольку речь шла об оборудовании, предназначенном для выпуска 2-нм чипов, тайваньскими властями данный инцидент рассматривается, как попытка получения неправомерного доступа к стратегически важным для экономики острова технологиям. Tokyo Electron не удалось выявить факт передачи ценной информации TSMC сторонним лицам. По оценкам экспертов, судебное разбирательство по этому делу может в лучшем случае занять один год, а то и больше. Тайваньское законодательство предусматривает наказание от пяти до двенадцати лет тюремного заключения за неправомерное получение информации, составляющей коммерческую тайну, в интересах другого государства. Если будет доказан факт использования этих данных за пределами Тайваня, то предусмотрено наказание в виде лишения свободы сроком от трёх до десяти лет. Одновременно могут быть наложены и штрафные санкции. В деле Tokyo Electron обвинение запросило 14 лет лишения свободы для бывшего сотрудника этой компании, а также 9 и 7 лет для двух других подозреваемых, которые работали в TSMC. В период с 2019 по 2023 годы тайваньские власти успели рассмотреть 110 подобных дел, тогда как в период с 2014 по 2018 годы их количество было ограничено 84 случаями. Считается, что основная часть попыток промышленного шпионажа на Тайване предпринимается в интересах Китая. В 2021 году за пределы Тайваня коммерческие секреты утекли 51 раз, из них на китайское направление пришлось 48 случаев. В последние годы китайский полупроводниковый сектор находится под давлением американских санкций, с одной стороны, а с другой его толкают по кривой технического прогресса китайские власти, призывающие активнее заниматься импортозамещением. Не исключено, что заимствовать необходимые технологии на Тайване какие-то китайские компании пытаются нелегальным путём. Ещё одним каналом утечек ценной информации с Тайваня в Китай считается отток местных кадров необходимой квалификации. С начала века многие ценные специалисты переехали с Тайваня в КНР. В частности, основу команды технических специалистов китайского контрактного производителя чипов SMIC как раз составили бывшие сотрудники TSMC во главе с основателем этой китайской компании. Нередко в Китай переводятся те специалисты, которым на Тайване не предоставляются адекватные возможности карьерного роста. Китайские работодатели в этом случае обычно щедры на компенсации и стимулы. Тайваньские власти стараются бороться с этими тенденциями за счёт ужесточения законодательства. В Южной Корее проблема также присутствует. В период с 2019 по 2023 годы здесь было выявлено 69 случаев промышленного шпионажа, из которых 38 были связаны с полупроводниковой отраслью. В Японии подобная статистика пошла на спад, поскольку основные ноу-хау в сфере производства полупроводников сейчас находятся в распоряжении Тайваня и Южной Кореи. Tokyo Electron открестилась от участия в краже секретных разработок TSMC

28.08.2025 [17:25],

Павел Котов

Компания Tokyo Electron заявила о своей непричастности к организации кражи информации, составляющей коммерческую тайну у TSMC — по обвинению в этом преступлении на Тайване был задержан бывший сотрудник японской компании.

Источник изображения: tsmc.com Накануне прокуратура Тайваня заявила, что по делу о промышленном шпионаже в отношении TSMC были предъявлены обвинения трём лицам. Их подозревают в сговоре с целью использования информации, которая помогла бы Tokyo Electron конкурировать с TSMC за контракты на поставку продукции на основе техпроцесса 2 нм. Среди этих людей значится бывший сотрудник TSMC по фамилии Чэнь (Chen), который впоследствии перешёл на работу в Tokyo Electron, но обращался к бывшим коллегам и просил их предоставить информацию, составляющую коммерческую тайну тайваньской компании. Внутреннее расследование «не подтвердило какой-либо организационной причастности, например, инструкций, поощряющих ненадлежащее получение информации бывшим сотрудником или любой иной передачи закрытой информации третьим лицам», приводит Reuters заявление Tokyo Electron. Японская компания является крупным поставщиком оборудования для осаждения и травления — этим оборудованием пользуются производители чипов; ранее она заявила, что вышеупомянутый сотрудник был уволен. Применяемый компанией TSMC техпроцесс 2 нм относится к передовым решениям в области производства микросхем. За кражу информации, составляющей коммерческую тайну, и за нарушение «Закона о национальной безопасности» Тайваня прокуратура запросила для Чэня наказание в виде 14 лет лишения свободы. Это первое дело, связанное с кражей критически важных технологий, которое возбудили по данному закону. До 30 лет тюрьмы за хищение 2-нм секретов TSMC: троим фигурантам предъявлены обвинения

28.08.2025 [09:49],

Алексей Разин

Органы следствия на Тайване выдвинули обвинения троим задержанным по делу о вероятном хищении интеллектуальной собственности, связанной с производством чипов по 2-нм технологии. Им в общей сложности грозят тюремные сроки продолжительностью до тридцати лет.

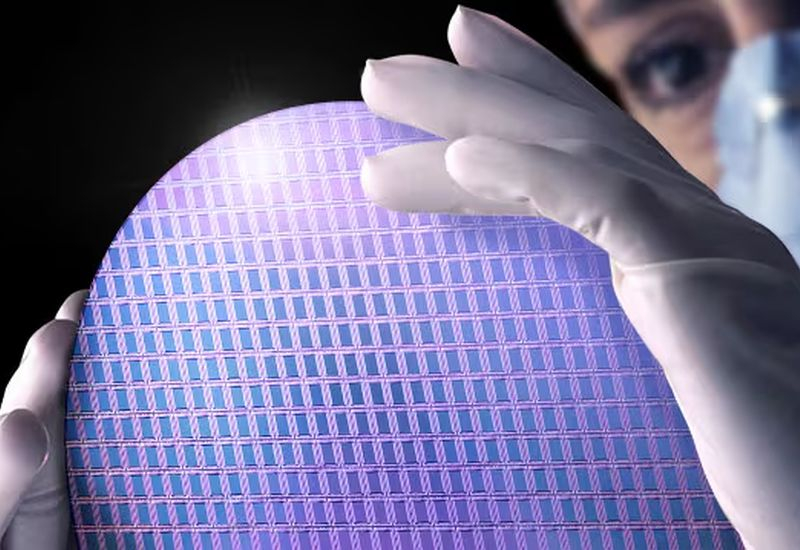

Источник изображения: ASML Дополнительными подробностями следствия поделился ресурс Nikkei Asian Review. Один из обвиняемых по фамилии Чэнь (Chen), как отмечает источник, ранее являлся сотрудником TSMC. Он перешёл на работу в японскую Tokyo Electron, но использовал старые связи для получения доступа к информации об оборудовании, используемом для производства чипов. Предполагалось, что эти усилия позволят Tokyo Electron получить больше заказов TSMC на оборудование, имеющее отношение к передовым литографическим технологиям. Следствие установило, что Чэнь, осознавая важность защищаемой TSMC информации, обратился к своим бывшим коллегам Ву (Wu), Гэ (Ge) и Ляо (Liao) для передачи ему конфиденциальных данных, которые он потом сфотографировал и воспроизвёл для дальнейшего несанкционированного использования. Предполагалось, что Чэнь хотел при помощи этих данных усовершенствовать оборудование Tokyo Electron для травления кремниевых пластин и наладить его поставки для нужд TSMC на самых передовых техпроцессах. Сама Tokyo Electron позже заявила, что никоим образом не причастна к действиям своего бывшего сотрудника, и на момент совершения им данных проступков никак его не инструктировала. Поскольку 2-нм техпроцесс относится к категории наиболее тщательно охраняемой властями Тайваня информации, обвиняемым грозит серьёзная уголовная ответственность. Чэнь может отправиться за решётку на 14 лет, для Ву обвинение просит до 9 лет заключения, для Гэ — семь лет. Фигурирующему в этом деле Ляо обвинения предъявлены не были. В распоряжении следствия, как сообщается, находятся 12 страниц конфиденциальной информации TSMC, которую обвиняемые передавали друг другу. Тайваньские законы предполагают столь серьёзную ответственность за несанкционированное распространение информации, имеющей отношение к технологиям производства чипов «тоньше» 14 нм. Помимо Ляо, обвинений по этому делу удалось избежать ещё двум фигурантам, которые изначально попали под подозрение. Сейчас ведутся дополнительные следственные мероприятия, направленные на выявление прочей связанной с данным инцидентом незаконной активности. Пустяки, дело житейское: TSMC решила, что кража секретов о 2-нм техпроцессе не нанесла ей ущерба

09.08.2025 [15:14],

Павел Котов

Секретная информация, связанная с технологией производства полупроводниковых компонентов по нормам 2 нм, которая стала достоянием недобросовестных сотрудников TSMC, оказалась «некритичной». Поэтому серьёзного ущерба компании, по заявлению властей, инцидент не нанёс.

Источник изображений: tsmc.com TSMC разграничивает информацию, составляющую коммерческую тайну, и если часть её становится достоянием занимающихся промышленным шпионажем лиц, другие компании этими сведениями воспользоваться всё равно не смогут. Об этом сообщил ресурс DigiTimes со ссылкой на заявление высокопоставленного тайваньского чиновника. Тем не менее, с учётом высокой степени секретности и передового характера похищенных данных, в расследование включился Национальный совет по науке и технологиям Тайваня. Ведомство поручило экспертам установить, описывает ли украденная информация «серьёзные и важные технологии национального значения». Тайваньские суды постановили, что в данном случае применим «Закон о национальной безопасности», поскольку техпроцесс 2 нм относится к классу передовых решений и считается критически важным для национальных интересов страны. По результатам предварительного расследования было установлено, что к инциденту, связанному с промышленным шпионажем, причастны Tokyo Electron (TEL) и Rapidus. Но аналитики сочли маловероятным, что японские компании были инициаторами акции. TEL выпускает оборудование для производства полупроводников, и 20 % её продукции закупает TSMC. TSMC в 2024 году на собственном мероприятии Supply Chain Management Forum вручила японскому партнёру премию «За выдающиеся достижения в технологическом сотрудничестве и производственной поддержке», что свидетельствует о дружественных отношениях между компаниями.  Назначенный тайваньскими властями в совет директоров TSMC министр Национального совета по развитию Пол Лю (Paul Liu) напомнил, что Rapidus лицензировала технологию 2 нм у IBM. То есть, если японской компании и удалось заполучить секреты TSMC, она едва ли сможет сразу включить их в производственный процесс. Опытное производство продукции по нормам 2 нм Rapidus уже начала, но массовый выпуск намечен лишь на 2027 год — TSMC готовится к нему уже во второй половине 2025 года. Тайваньские власти стремятся докопаться до сути в этом деле о промышленном шпионаже, особенно в свете политических и технологических угроз со стороны материкового Китая. TSMC инвестировала значительные средства в строительство заводов в Аризоне и добилась разрешения выпускать в США продукцию с использованием передовых технологий, но руководство компании, а также отделы исследований и разработки останутся на Тайване, что поможет ей избежать дальнейших утечек. В истории с кражей 2-нм технологий TSMC подтвердился японский след: Tokyo Electron уволила подозреваемого

07.08.2025 [09:00],

Алексей Разин

На этой неделе стало известно, что тайваньские власти задержали нескольких человек, подозреваемых в неправомерном сборе информации о 2-нм технологии TSMC, которая считается критически важной для национальной безопасности. Наличие в истории японского следа подтвердилось сегодня, поскольку компания Tokyo Electron заявила об увольнении подозреваемого.

Источник изображения: Tokyo Electron Речь идёт о сотруднике тайваньского подразделения Tokyo Electron, который подозревается в неправомерном доступе к важной технологии партнёра. Компания Tokyo Electron является поставщиком литографического оборудования, поэтому её сотрудники на Тайване могли иметь формальные основания для взаимодействия с TSMC по данным вопросам. Поставщик оборудования лишь подтвердил своё сотрудничество со следствием, но отказался комментировать, какого рода информация могла быть похищена и в чьих интересах использована. Tokyo Electron ограничилась заявлением о том, что никакой конфиденциальной информации похищено не было. Компания считает соблюдение законов и этических норм одним из высших приоритетов в своей деятельности, а потому готова активно сотрудничать со следствием. Издание Nikkei Asian Review добавило, что подозреваемый теперь уже бывший сотрудник тайваньского представительства Tokyo Electron ранее успел поработать в TSMC. Представители правоохранительных органов острова посетили местное подразделение японской компании на прошлой неделе. С подачи сайта Tom's Hardware, который ссылается на тайваньские СМИ, стало известно о вероятной связи подозреваемого бывшего сотрудника Tokyo Electron с японской компанией Rapidus, которая рассчитывает к 2027 году наладить на своих мощностях выпуск 2-нм чипов на контрактной основе. Подозреваемый якобы передал Rapidus серию фотоснимков, имеющих отношение к технологическим процессам производства чипов по данным литографическим нормам. В этом ему, как предполагает следствие, содействовал сотрудник TSMC. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |