|

Опрос

|

реклама

Быстрый переход

Хакеры научились обходить защиту Passkey с помощью вредоносных скриптов и расширений

15.08.2025 [15:37],

Анжелла Марина

Специалисты по безопасности из компании SquareX на ежегодной конференции Def Con продемонстрировали метод атаки, позволяющий злоумышленникам получить доступ к аккаунтам, защищённым технологией Passkey. Этот механизм, разработанный как более безопасная альтернатива паролям, хранит закрытый ключ на устройстве пользователя и позволяет входить в систему с помощью PIN-кода, Face ID или отпечатка пальца.

Источник изображения: AI Крупные технологические компании, включая Microsoft, Amazon и Google, активно внедряют Passkey, поскольку он устойчив к фишингу и, в отличие от паролей, его нельзя украсть через поддельный сайт. Атака не затрагивает криптографию самого ключа, но использует уязвимости в браузерной среде, манипулируя процессом аутентификации WebAuthn — стандарта, на котором основана работа Passkey. По словам Шоурии Пратапа Сингха (Shourya Pratap Singh), ведущего инженера SquareX, хакеры могут подменить процесс регистрации и входа, внедрив вредоносный JavaScript через уязвимость на сайте или с помощью вредоносного расширения для браузера. Как поясняет портал SecurityWeek, для успешной атаки необходимо убедить жертву установить вредоносное расширение, замаскированное под полезный инструмент, либо воспользоваться уязвимостью на целевом сайте, например, XSS-багом (межсайтовый скриптинг). После этого атакующий может перехватить процесс регистрации Passkey или заставить систему переключиться на аутентификацию по паролю, чтобы украсть учётные данные. По факту жертве достаточно просто посетить сайт, на котором используется Passkey, с установленным вредоносным расширением или попасть на ресурс с уязвимостью для внедрения кода — дополнительные действия не требуются. Это открытие подчёркивает риски, связанные с безопасностью браузерных расширений и клиентских уязвимостей, даже при использовании современных методов аутентификации. Хотя Passkey остаётся более защищённой технологией по сравнению с паролями, его безопасность зависит от корректной реализации WebAuthn и отсутствия компрометирующих факторов в окружении пользователя. Хакеры научились обходить многофакторную авторизацию FIDO

22.07.2025 [16:09],

Павел Котов

Киберпреступники нашли способ кражи учётных данных для авторизации на сайтах даже в тех случаях, когда такая авторизация первоначально предусматривает работу с физическими ключами. Для этого они подключают резервный механизм входа через QR-коды — он срабатывает лишь в определённых сценариях.

Источник изображения: charlesdeluvio / unsplash.com Ключи FIDO представляют собой аппаратные или программные средства аутентификации, которые при помощи криптографических решений обеспечивают безопасный вход на сайты и в приложения. Они выступают в качестве инструментов многофакторной авторизации, не позволяющих хакерам получать доступ к целевым аккаунтам, даже если они завладели учётными данными. Чтобы использовать аутентификатор, в большинстве случаев его необходимо физически подключить; но в некоторых случаях предусмотрен механизм сканирования QR-кода — он подвержен взлому при помощи атаки типа «посредник-злоумышленник» (AitM). Начальный этап атаки — фишинговое письмо, рассказали эксперты по кибербезопасности из компании Expel. Переход по ссылке из этого письма ведёт на целевую страницу, имитирующую внешний вид и функции стандартной процедуры авторизации. Обычно после ввода учётных данных требуется подключить физический ключ FIDO, но в сценарии хакеров потенциальной жертве выводится QR-код. Аварийное срабатывание резервного способа входа провоцируется искусственно — в фоновом режиме злоумышленники запрашивают «вход с нескольких устройств». Когда жертва сканирует QR-код, производится вход, и киберпреступники успешно входят в систему. Лучший способ защититься от такой атаки — включить функцию проверки непосредственной близости через Bluetooth, чтобы QR-коды срабатывали только на смартфоне, который находится рядом с компьютером пользователя. Можно также обучить работников компании выявлять подозрительные страницы входа, например, по URL-адресу. Наконец, ещё одним индикатором взлома могут служить подозрительные авторизации с помощью QR-кодов и новые регистрации FIDO — их можно отследить силами профильного отдела в компании. Chrome для Android научится автоматически подставлять в формы авторизации коды из SMS

16.05.2025 [11:38],

Владимир Фетисов

Приложения для Android уже давно способны автоматически определять приходящие по SMS коды двухфакторной аутентификации и подставлять их в соответствующие поля при прохождении пользователем процесса авторизации. Однако при использовании Android-версии браузера Chrome проверочные коды всё ещё приходится вводить вручную, но в скором времени это изменится.

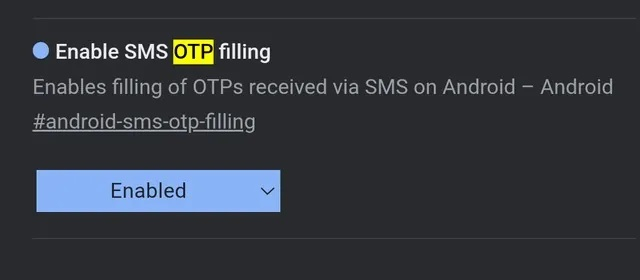

Источник изображения: Jonas Leupe / Unsplash По сообщениям сетевых источников, Google работает над реализацией функции распознавания одноразовых кодов из SMS и их последующего копирования в нужные формы на веб-сайтах. В подтверждение этого приводится скрин экрана, на котором данная опция может быть активирована.

Источник изображения: Leopeva64 / Reddit Автоматическое обнаружение и заполнение одноразовых PIN-кодов (OTP) — полезная функция для Android-приложений, которая позволяет экономить время при авторизации. Вероятно, в случае с авторизацией на веб-сайтах она окажется столь же полезной и востребованной среди пользователей. Это будет особенно полезно для веб-ресурсов, у которых нет отдельного мобильного приложения, а также для людей, которые предпочитают использовать сайт какого-либо сервиса вместо того, чтобы устанавливать очередное приложение на свой смартфон. Отмечается, что двухфакторная аутентификация с помощью кодов из SMS-сообщений считается менее безопасной, чем другие варианты, такие как использование специального приложения для генерации проверочных кодов. Тем не менее эта функция должна оказаться полезной для сайтов, на которых реализована поддержка двухфакторной аутентификации. В России придумали, как идентифицировать человека по клавиатурному почерку

20.03.2025 [15:25],

Геннадий Детинич

«Газета.Ru» сообщила, что в Российском технологическом университете (РТУ МИРЭА) разработали программный модуль для идентификации пользователей по их уникальному клавиатурному почерку. Сделано это не ради забавы, а для малозатратного повышения уровня безопасности доступа к информационной системе предприятия, ведь установка программы не потребует никакого дополнительного оборудования.

Источник изображения: ИИ-генерация Grok 3/3DNews Общеизвестно, что традиционные методы аутентификации на основе паролей могут оказаться и оказываются уязвимыми. Предложенное разработчиками РТУ МИРЭА решение может служить необычной альтернативой паролям. Подделать манеру работы отдельных пользователей с клавиатурой может оказаться сложнее, чем подобрать пароль, а внедрение программных модулей значительно снизит затраты на систему безопасности. Новая система защиты анализирует скорость печати, её динамику, частоту возникновения ошибок и другие параметры набора текста, которые очевидно отличаются у разных пользователей. Всё это затем попадает в базу и воспроизводится в виде шаблонов. Если параметры совпадают, пользователь успешно проходит авторизацию. Система также автоматически обновляет шаблоны, адаптируясь к изменениям в поведении пользователя. Другим нововведением обещает стать исследование влияния физического состояния человека на его клавиатурный почерк, что сделает систему ещё более точной и адаптивной, добавляют в РТУ МИРЭА. Google откажется от SMS-кодов при авторизации в Gmail — их заменят QR-коды

25.02.2025 [19:39],

Владимир Фетисов

SMS-коды уже давно считаются не самым безопасным способом аутентификации, поэтому Google стремится отказаться от их использования. На смену устаревшему и небезопасному методу подтверждения личности при авторизации придут более надёжные QR-коды.

Источник изображения: Stephen Phillips / Unsplash В настоящее время один из вариантов аутентификации в почтовом сервисе Gmail предполагает отправку по SMS шестизначного кода. Однако этот способ связан с разными проблемами безопасности. Например, SMS-коды можно подделать или у пользователя может не быть доступа к устройству, на которое приходят проверочные SMS. В ближайшие месяцы Google заменит SMS-коды на QR-коды. Вместо того, чтобы вводить номер и получать код по SMS, пользователю нужно будет сканировать QR-код с помощью приложения камеры на своём смартфоне для завершения процесса аутентификации. Ожидается, что такой подход позволит пользователям защититься от фишинговых схем, когда мошенники склоняют потенциальных жертв передать им коды подтверждения из SMS. Другие варианты аутентификации, такие как специальные приложения или ключи безопасности, продолжат оставаться актуальными и после отказа от SMS-кодов. Google также предлагает пользователям функцию «Войти с помощью Google», с помощью которой можно задействовать другие приложения компании в качестве средства аутентификации. Microsoft отменила автоматический вход в учётные записи, о котором сообщалось ранее

18.02.2025 [17:33],

Павел Котов

Microsoft в этом месяце направила пользователям Outlook.com сообщение, что механизм входа в её службы изменится: учётные записи пользователей, которые не выйдут вручную и не запустят режим приватного просмотра, будут оставаться в состоянии автоматического входа. Теперь компания опровергла данное сообщение.

Источник изображения: BoliviaInteligente / unsplash.com «В феврале не произойдёт никаких изменений в механизмах входа для пользователей коммерческих (Microsoft Entra) и потребительских (учётная запись Microsoft) служб Microsoft. Сообщения СМИ были основаны на неполной информации, ошибочно опубликованной группой разработчиков продуктов Microsoft. Не соответствующие действительности уведомления были удалены», — заявил ресурсу The Verge корпоративный вице-президент Microsoft по управлению программами идентификации и сетевого доступа Алекс Саймонс (Alex Simons). В Microsoft не уточнили, когда эти нововведения вступят в силу, но когда это произойдёт, пользователей не будут спрашивать, хотят ли они оставаться в системе — вход сохранится активным автоматически. С другой стороны, на общедоступных компьютерах придётся пользоваться сервисами Microsoft только в приватном режиме или не забывать выходить из системы вручную по завершении сеанса, в противном случае той же учётной записью смогут пользоваться и другие люди. Россияне стали массово отказываться от паролей для интернет-сервисов

16.01.2025 [14:45],

Владимир Мироненко

Всё больше россиян переходит на авторизацию в интернет-сервисах без паролей, отметил ресурс Forbes. По данным VK, в 2024 году число пользователей сервисов компании, предпочитающих беспарольные способы авторизации, включая вход по одноразовому коду, QR-коду, по лицу или же отпечатку пальца, выросло год к году на 30 % до 50 млн. Это составляет порядка 40 % всей аудитории VK ID, увеличившейся за год на 10 % до 126 млн человек.

Источник изображения: Towfiqu barbhuiya/unsplash.com Также выросло число пользователей VK ID, применяющих второй фактор авторизации — на 22 % за год, превысив 21 млн человек. Кроме того, более 20 тыс. партнёров компании интегрировали VK ID в качестве способа авторизации на сайтах и в приложениях. Аналогичная тенденция наблюдается у «Яндекса», сообщившего, что количество пользователей, предпочитающих беспарольные способы входа через «Яндекс ID», выросло в 2024 году в 1,5 раза. В МТС ID по умолчанию используется для входа одноразовый код из SMS, сообщили в компании. Количество зарегистрированных аккаунтов в МТС ID в 2024 году увеличилось на 20 %, превысив 120,6 млн. Как сообщил бизнес-консультант по информационной безопасности Positive Technologies Алексей Лукацкий, несмотря на тренд по переходу на беспарольные способы идентификации, говорить о полном отказе от паролей не приходится, поскольку имеется немало устаревших устройств (например, банкоматы) или технологий (Wi-Fi или Bluetooth), в которых заложена возможность входа только по паролю/PIN-коду. Он также отметил, что вход по биометрии (отпечатку пальца или лицу) нельзя назвать безопасным в долгосрочной перспективе из-за риска утечки баз данных. Руководитель департамента расследований T.Hunter, эксперт рынка НТИ SafeNet (Сейфнет) Игорь Бедеров считает более безопасным способом для входа двухфакторную аутентификацию. А наиболее защищённым на сегодняшний день способом он назвал приложение для аутентификации (генерирует код, который используется в дополнение к электронной почте и паролю для подтверждения личности). «Если использовать специальное приложение, то при перевыпуске SIM-карты злоумышленник не сможет получить личные данные пользователя. А взломать мобильное приложение достаточно сложно. Как раз такие приложения-аутентификаторы и должны в конечном итоге заменить классические методы, приемы двухфакторной аутентификации и подтверждения входа как наиболее надёжные», — считает эксперт. В Windows 11 станет удобнее работать с ключами доступа — ОС получит облачную синхронизацию и интеграцию с 1Password

10.10.2024 [17:42],

Павел Котов

Microsoft вскоре улучшит поддержку ключей доступа (passkeys) в Windows 11 — эта технология предлагает удобную беспарольную авторизацию. Обновлённый интерфейс Windows Hello предложит выбор, куда сохранять ключи, например, синхронизировать с учётной записью Microsoft, хранить в 1Password, Bitwarden или у других поставщиков услуг авторизации.

Источник изображения: blogs.windows.com Новый API для сторонних менеджеров паролей и ключей доступа поможет разработчикам напрямую подключаться к интерфейсу Windows 11 — это значит, что для авторизации на ПК можно будет пользоваться ключами доступа на мобильном устройстве. Сейчас кроссплатформенная интеграция доступна лишь частично — с помощью QR-кодов и других вспомогательных средств, но в обновлённом варианте прямой беспарольный вход станет удобнее. Переработан механизм настройки Windows Hello: ключи доступа можно синхронизировать с учётной записью Microsoft или сохранить их в другом месте. Завершив процедуру первичной настройки, для аутентификации с помощью ключа доступа можно будет использовать систему распознавания лиц, сканер отпечатков пальцев или просто PIN-код на нескольких устройствах под Windows 11. «В ближайшие месяцы» новый механизм работы с ключами доступа станет доступным для участников программы тестирования предварительных версий Windows 11, а значит, в общедоступном варианте ОС он появится некоторое время спустя. Более подробно Microsoft расскажет о нём на конференции Authenticate 2024 на предстоящей неделе. Google похвалилась, что пользователи активно переходят на Passkey вместо традиционных паролей

02.05.2024 [19:52],

Сергей Сурабекянц

Ключи доступа (Passkey) полностью заменяют пароли. Они позволяют отказаться от придумывания и запоминания сложных последовательностей символов. Этот подход основан на аутентификации на основе устройства, что делает вход в систему более быстрым и безопасным. По данным Google, более 400 млн учётных записей Google (из 1,5 миллиардов с 2018 года) использовали ключи доступа с момента их развёртывания, совершив более миллиарда аутентификаций.

Источник изображения: Pixabay Технология Passkey базируется на криптографии с открытым ключом. При регистрации создаётся пара ключей шифрования — секретный и публичный (закрытый и открытый). Зашифрованную при помощи открытого ключа информацию можно расшифровать лишь при помощи закрытого. Секретный ключ остаётся на устройстве пользователя, а публичный отправляется сервису. В дальнейшем между сервисом и устройством пользователя происходит обмен информацией по шифрованному каналу, где пользователь может безопасно подтвердить свою личность при помощи биометрических датчиков своего устройства. Google утверждает, что большинство пользователей находят ключи доступа более простыми в использовании, чем пароли, отмечая, что «с момента запуска passkeys оказались более быстрыми, чем пароли, поскольку они требуют от пользователей только простой разблокировки своего устройства с помощью отпечатка пальца, сканирования лица или PIN-кода». Однако многие люди сталкиваются с проблемами при попытках использования Passkey, несмотря на поддержку этой технологии со стороны Microsoft, Apple, Google и сторонних менеджеров входа в систему, таких как 1Password и Dashlane. «Разочарование в технологии, похоже, является скорее нормой, чем исключением, — считает ведущий блога Firstyear Уильям Браун (William Brown). — Беспомощность пользователей в этих темах очевидна, а ведь это технические первопроходцы, которые должны быть сторонниками перехода от паролей к ключам доступа. Если они не могут заставить это работать, как справятся обычные пользователи?»

Источник изображения:pexels.com Менеджер по продуктам в области аутентификации и безопасности Google Кристиан Брэнд (Christiaan Brand) утверждает, что «путь перехода не всегда прост, и у вас будет целая группа очень громких пользователей, которые настолько привыкли делать что-то определённым образом, что считают всё новое неправильным». Он признаёт, что в обозримом будущем беспарольная технология аутентификации будет сосуществовать с классическими методами входа в систему. «Я думаю, что нам, как отрасли, нужно немного поучиться. Мы пытаемся справиться с этим, но иногда тоже допускаем ошибки», — полагает он. Брэнд считает, что постепенное усложнение процесса использования потенциально небезопасных паролей может подтолкнуть пользователей к использованию Passkey. Он приводит пример, в котором пользователей, которые входят в систему, используя пароль вместо ключа доступа, могут попросить подождать 24 часа, пока Google проводит проверки безопасности, чтобы убедиться, что учётная запись не была скомпрометирована. Google объявила, что Passkey вскоре будут поддерживаться её программой расширенной защиты (APP), которая обеспечивает безопасность учётных записей журналистов, активистов, политиков и бизнесменов. Пользователи приложения смогут использовать ключи доступа отдельно или вместе с паролём или аппаратным ключом безопасности. Google также расширит программу «дополнительного сотрудничества», которая предусматривает обмен уведомлениями о подозрительной активности в учётной записи Google с другими платформами. Это поможет лучше защитить миллиарды пользователей, предотвращая получение киберпреступниками доступа к точкам входа, которые могут раскрыть другие их учётные записи. |