|

Опрос

|

реклама

Быстрый переход

Старые устройства Apple получают обновления безопасности спустя годы, вопреки официальным срокам поддержки

01.06.2025 [06:14],

Анжелла Марина

Apple является лидером по времени поддержки своих устройств. Последняя версия iOS 18 работает на iPhone XS и XR 2018 года, которым скоро исполнится 7 лет. Но даже после прекращения основных обновлений компания продолжает выпускать важные исправления безопасности для устаревших моделей.

Источник изображения: 9to5mac.com Например, iPhone 6s, iPhone 7, первый iPhone SE, iPad Air 2, iPad mini 4 и iPod touch 7 не получили iOS 16. Вместо этого они регулярно получают обновления в рамках iOS 15, включая последний патч безопасности iOS 15.8.4 от 31 марта 2025 года. Учитывая, что большинство этих устройств вышли в 2015 году, можно констатировать, что пользователи получают защиту от уязвимостей спустя 10 лет после покупки устройств. То же самое касается и других моделей. Например, iPhone 8, iPhone X, iPad 5 и первые iPad Pro получили iOS 16.7.11, а для второго поколения iPad Pro и iPad 6 вышло обновление до iPadOS 17.7.6. Все эти патчи вышли одновременно с iOS 18.4 весной 2025 года. Ещё дальше пошла Apple в случае с macOS. Компания регулярно выпускает обновления безопасности не только для актуальных версий, но и для предыдущих двух релизов системы. Недавно стали доступны macOS Sonoma 14.7.6 и macOS Ventura 13.7.6, а также Safari 18.5, причём не только для новых, но и для старых Mac. Это позволяет устройствам оставаться в защищённом состоянии, даже если они не получили самую свежую версию ОС. Другие производители, например, Google, тоже заговорили о длительной поддержке своих устройств. В частности, семь лет для Pixel, начиная с модели 8 и других новейших гаджетов. Однако владельцы Android-устройств прошлых лет, таких как Pixel 3 или Samsung Galaxy S10, всё ещё ограничены в сроках: обычно от двух до четырёх лет. В этом плане Apple остаётся вне конкуренции, особенно если учитывать, как тщательно компания заботится о безопасности даже самых старых устройств. У россиян стали вдвое чаще угонять аккаунты от ChatGPT и других ИИ-сервисов

30.05.2025 [15:38],

Вячеслав Ким

Количество взломов аккаунтов пользователей нейросетей в России за первые четыре месяца 2025 года увеличилось на 90 % по сравнению с аналогичным периодом прошлого года. Об этом «Известиям» сообщили в компании «Информзащита». Главной причиной роста инцидентов эксперты называют популярность ИИ-приложений и недостаточную осторожность пользователей при работе с ними.

Источник: Unsplash Пользователи активно делятся с нейросетями конфиденциальной информацией: паролями от банковских счетов и платежных сервисов, персональными данными и рабочей информацией. Как сообщил директор Центра противодействия мошенничеству «Информзащиты» Павел Коваленко, граждане используют иностранные номера и специализированные сервисы-прослойки для регистрации в популярных ИИ-ассистентах, таких как ChatGPT, Grok или DeepSeek. Это, по его словам, создает дополнительные риски для безопасности. Важным каналом утечек данных стали так называемые промпт-инъекции (внедрение вредоносных инструкций в запросы). Руководитель департамента информационно-аналитических исследований компании T.Hunter Игорь Бедеров сообщил, что подобные атаки могут привести к компрометации ИИ-инфраструктуры и раскрытию защищённых данных. С начала 2025 года специалисты Bi.Zone Brand Protection обнаружили 2105 доменов, использующих темы ИИ для сбора персональных данных и распространения вредоносного ПО. Эксперты рекомендуют пользователям придерживаться простых правил безопасности: использовать проверенные ресурсы, не делиться чувствительной информацией с чат-ботами и регулярно менять пароли. Аналитик Positive Technologies Роман Резников рекомендует обезличивать данные, заменяя реальные сведения на фиктивные, чтобы минимизировать риски в случае взлома. Рост взломов в сфере ИИ отражает глобальную тенденцию: чем больше пользователей используют нейросети, тем активнее киберпреступники осваивают новые методы атак и мошенничества. Разработчики MATLAB пострадали от атаки шифровальщика — часть сервисов не работает больше недели

27.05.2025 [20:59],

Анжелла Марина

Компания MathWorks, разработчик популярных программ MATLAB и Simulink, применяемых в науке и инженерии, официально подтвердила, что причиной сбоя в работе её сервисов стала масштабная атака шифровальщика. Сбой затронул как внутренние корпоративные системы, так и онлайн-сервисы для пользователей.

Источник изображения: bleepingcomputer.com По сообщению BleepingComputer, с 18 мая часть приложений стала недоступна, в том числе, центр лицензирования, облачный центр, магазин и система обмена файлами. Пользователи сообщали о проблемах с авторизацией, которые частично решились 21 мая после восстановления MFA и SSO. Однако некоторые клиенты до сих пор не могут создать новые аккаунты или войти в учётные записи, особенно те, кто не заходил с 11 октября 2024 года. MathWorks пока не раскрывает дополнительную информацию, включая название программы-вымогателя и то, были ли похищены какие-либо данные клиентов. Интересно, что ни одна из известных хакерских группировок пока не взяла на себя ответственность за эту атаку, что, по мнению BleepingComputer, может указывать на то, что компания либо уже заплатила требуемый злоумышленниками выкуп, либо на то, что переговоры ещё продолжаются. Официальный представитель MathWorks пока не прокомментировал ситуацию. Для справки, американская компания MathWorks, основанная в 1984 году и имеющая более 6500 сотрудников в 34 офисах по всему миру, обслуживает свыше 100 тысяч организаций и 5 миллионов пользователей. Хотя локальные версии программ, такие как MATLAB и Simulink, продолжают работать, сбои в онлайн-сервисах могут серьёзно повлиять на научные и инженерные проекты, зависящие от облачных функций и лицензирования. В своём отчёте MathWorks подчёркивает, что расследование продолжается, и приносит извинения за неудобства. Пока неизвестно, как долго продлится восстановление всех онлайн-сервисов и будут ли затронуты локальные версии программ. Компания рекомендует пользователям следить за обновлениями на официальной странице статуса сервисов. База с данными 184 млн аккаунтов Apple, Google, Microsoft и других сервисов лежала в Сети просто так

23.05.2025 [23:48],

Анжелла Марина

Исследователь кибербезопасности Джеремайя Фаулер (Jeremiah Fowler) обнаружил в открытом доступе базу данных с более, чем 184 миллионами логинов и паролей от таких сервисов, как Apple, Google, Facebook✴✴, Microsoft, Discord и других. Объём утечки составил 47,42 Гбайт, а среди данных оказались не только учётные записи соцсетей, но и доступ к банковским аккаунтам, медицинским платформам и государственным порталам разных стран.

Источник изображения: AI Как заявил Фаулер, это одна из самых опасных находок за последнее время. «Подобные утечки случались и раньше, но здесь масштаб колоссальный», — отметил он. В отличие от стандартных баз, которые обычно содержат данные одной компании, в данном случае оказались собраны миллионы записей от сотен тысяч разных сервисов. Для проверки подлинности данных исследователь связался с несколькими пользователями, чьи email-адреса фигурировали в базе. Они подтвердили, что информация соответствует действительности. База с 184 млн записей лежала в открытом виде на серверах хостинг-провайдера World Host Group. Она была обнаружена Фаулером 6 мая. По определённым признакам можно было понять, что информацию собрали с помощью инфостилеров (шпионское ПО), которые крадут логины и пароли из браузеров, почтовых клиентов и мессенджеров. Такое ПО распространяется через фишинговые письма, взломанный софт и вредоносные сайты. «Некоторые инфостилеры могут даже делать скриншоты или записывать нажатия клавиш», — пояснил Фаулер. Также интересно, что файлы в базе были помечены как «senha» (португальское слово «пароль»), хотя остальной текст был на английском. Предположительно, это может указывать на международный характер атаки. И хотя после обнаружения утечки база была закрыта, исследователь считает, что злоумышленники наверняка успели скопировать данные. Украденная информация обычно попадает на чёрные рынки в даркнете или «утекает» в Telegram-каналы, после чего используется для мошенничества, кражи личных данных и новых кибератак. Пока не удалось выяснить, кто именно является инициатором сбора базы, однако сам факт утечки ставит под угрозу пользователей по всему миру. Фаулер рекомендует не хранить конфиденциальные документы в электронной почте, включая налоговые декларации, медицинские записи и пароли. Intel выпустила важные исправления безопасности для устранения уязвимостей в Core Ultra, Arc и серверных GPU

17.05.2025 [07:32],

Анжелла Марина

Компания Intel выпустила новые обновления безопасности, затрагивающие процессоры, видеокарты и игровое программное обеспечение. Среди исправленных проблем — критические дефекты в драйверах GPU, ошибки в микрокоде Core Ultra и одна уязвимость среднего уровня в ПО Endurance Gaming Mode.

Источник изображения: Kandinsky В официальном сообщении Intel упоминает десять потенциально опасных уязвимостей высокой степени риска, которые могли привести к получению повышенных прав, атакам типа DDoS или утечке конфиденциальных данных. По сообщению TechSpot, проблема затрагивает драйверы графических решений, интегрированных в процессоры с 6-го поколения Core до новейших Core Ultra, включая архитектуру Arrow Lake. Также затронуты дискретные видеокарты Arc и серверные GPU Flex 140/170. Отдельные обновления микрокода устраняют уязвимости в интерфейсе Integrated Connectivity I/O, которые позволяли злоумышленнику получить повышенные права в системе. Кроме того, две дополнительные уязвимости могли привести к утечке данных — одна (CVE-2025-20012) была обнаружена внутренними специалистами Intel, а вторую (CVE-2025-24495) выявили исследователи из группы VUSec при Амстердамском университете (VU Amsterdam).

Источник изображения: techspot.com Напомним, Intel традиционно выпускает исправления одновременно с Microsoft в рамках ежемесячного обновления безопасности Patch Tuesday (вторник исправлений), и этот месяц не стал исключением. Серия обновлений предназначена для устранения потенциально опасных ошибок, влияющих как на аппаратные, так и на программные продукты, затрагивающие несколько поколений процессоров, графических чипов и интегрированных решений. Новые атаки Spectre-v2 легко обходят защиту CPU Intel и крадут данные из ядра

14.05.2025 [05:12],

Анжелла Марина

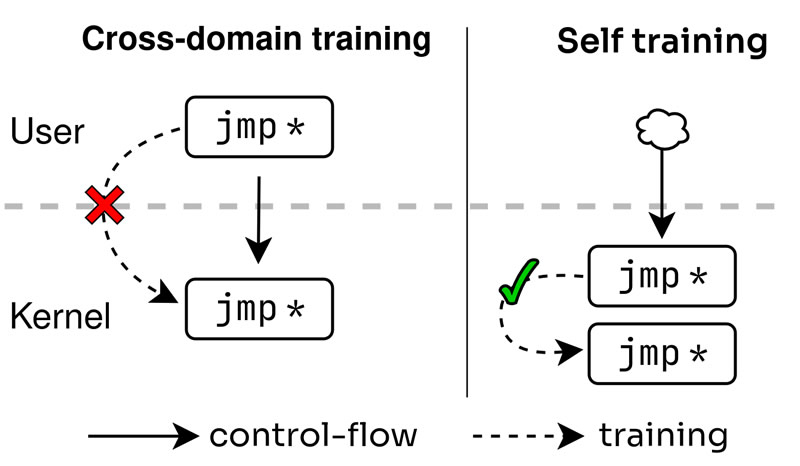

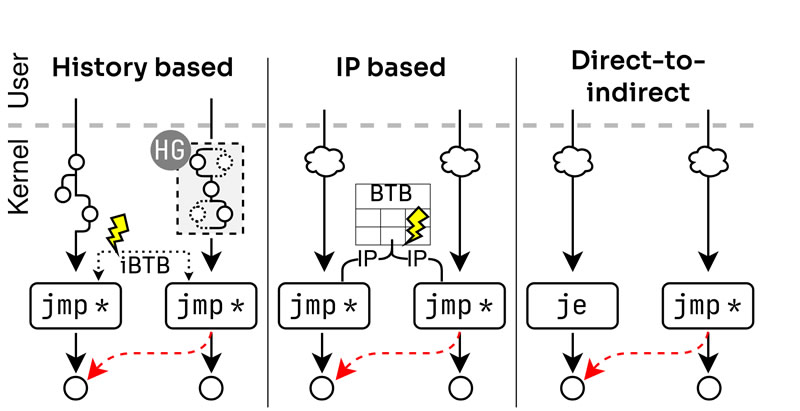

Группа специалистов из Амстердамского свободного университета (Vrije Universiteit Amsterdam) выявила серию уязвимостей Spectre-v2, получивших кодовое название Training Solo. Эти атаки позволяют обходить защитные механизмы процессоров Intel, такие как IBPB и eIBRS, и извлекать данные из памяти ядра со скоростью до 17 Кбайт/с, а из гипервизора со скоростью 8,5 Кбайт/с. Эксплойты уже опубликованы в открытом доступе на GitHub.

Источник изображения: Kandinsky Как сообщает OpenNET, в основе Spectre-v2 лежит манипуляция предсказанием переходов в процессоре. Злоумышленник заставляет систему спекулятивно выполнять инструкции, оставляя в кеше следы данных, которые затем можно извлечь, анализируя время доступа. Training Solo отличается тем, что вместо запуска своего кода атакующие используют уже существующие фрагменты кода в ядре или гипервизоре, делая, таким образом, атаку более завуалированной.

Источник изображения: opennet.ru Исследователи описали три варианта реализации атак Training Solo. Первый способ заключается в использовании SECCOMP для подмены BPF-фильтров и создания ложных переходов (скорость утечки — 1,7 Кбайт/с). Второй метод основан на IP-коллизиях в буфере переходов (BTB), когда один переход влияет на другой. Третий метод, самый быстрый (17 Кбайт/с), использует такие аппаратные уязвимости, как CVE-2024-28956 (ITS) и CVE-2025-24495, позволяющие прямым переходам влиять на косвенные. Интересно, что на тестировании один из этих методов позволил считать хеш-значение пароля пользователя root всего за 60 секунд.

Источник изображения: opennet.ru Атакам подвержены чипы Intel с поддержкой eIBRS, включая Coffee Lake и Lion Cove. Уязвимость ITS (CVE-2024-28956) затрагивает Core 9–11 поколений и Xeon 2–3 поколений, а уязвимость CVE-2025-24495 угрожает новейшим Lunar Lake и Arrow Lake. Одновременно AMD заявила, что её процессоры не подвержены данным атакам, а компания Arm уточнила, что в зоне риска находятся только старые чипы без поддержки современных расширений FEAT_CSV2_3 и FEAT_CLRBHB. Все найденные проблемы уже получили исправления от производителей. Intel выпустила обновление микрокода с новой инструкцией IBHF, а в Linux добавлены патчи, блокирующие эксплуатацию через cBPF. Для старых процессоров рекомендована программная очистка буфера переходов. Также в ядре внедрён механизм выноса косвенных переходов в верхнюю часть строки кеша. Отмечается, что угроза актуальна для облачных провайдеров и виртуальных сред, где возможна утечка между гостевыми системами и управляющим хостом. Владельцам серверов на Intel рекомендуется как можно скорее установить обновления, а пользователи AMD и современных Arm-чипов могут не опасаться — их системы защищены на аппаратном уровне. Google защитит пользователей Chrome от фишинга с помощью локальной ИИ-модели Gemini Nano

09.05.2025 [06:47],

Анжелла Марина

Компания Google представила новые инструменты на базе искусственного интеллекта, направленные на усиление защиты пользователей браузера Chrome от онлайн-мошенничества. Нововведение касается большой языковой модели (LLM) Gemini Nano, работающей локально, непосредственно на устройстве пользователя.

Источник изображения: AI Эта технология, как сообщает TechCrunch, будет использоваться в настольной версии Chrome в режиме расширенной защиты (Enhanced Protection), которая обеспечивает в два раза более высокую безопасность по сравнению со стандартной защитой. Gemini Nano поможет выявлять и блокировать потенциально опасные сайты, в том числе ранее неизвестные и, как отмечают в Google, идеально подходит для этой задачи благодаря своей способности анализировать разнообразную и сложную структуру ресурсов. Компания также обращает внимание на риски, связанные с уведомлениями от недобросовестных сайтов, которые могут использовать push-уведомления для попыток обмана. Для противостояния этому в мобильной версии Chrome для Android появится новая система предупреждений о таких push, а пользователь сможет выбрать — отключить это уведомление или пройти по ссылке в нём. Также Google отметила, что уже использует ИИ для борьбы с мошенничеством в поисковой системе. Технологии позволяют ежедневно блокировать сотни миллионов подозрительных результатов. В частности, компания зафиксировала рост числа мошенников, выдающих себя за сотрудников авиакомпаний, и утверждает, что благодаря новым мерам количество подобных случаев удалось сократить более чем на 80 %. Google устранила в Android активно эксплуатируемую уязвимость FreeType и десятки других дыр в безопасности

06.05.2025 [22:05],

Анжелла Марина

Google выпустила обновление безопасности для операционной системы Android, устранив 45 уязвимостей, включая критическую ошибку в библиотеке компьютерных шрифтов FreeType. Эта уязвимость, обозначенная как CVE-2025-27363, позволяла злоумышленникам выполнять произвольный код на устройстве без каких-либо действий со стороны пользователя.

Источник изображения: AI По данным BleepingComputer, уязвимость была обнаружена специалистами из Facebook✴✴ в марте 2025 года. Она затрагивает все версии FreeType вплоть до 2.13.0, выпущенной в феврале 2023 года. Также сообщается, что есть признаки того, что эксплойт уже применялся в ограниченных целевых атаках. Помимо FreeType, обновления исправляют уязвимости в компонентах Framework, System, Google Play и ядре Android, а также в чипсетах MediaTek, Qualcomm, Arm и Imagination Technologies. Большинство из этих ошибок позволяли повысить привилегии в системе и имели высокий уровень опасности. Исправления доступны для Android 13, 14 и 15, хотя не все уязвимости затрагивают каждую из этих версий. При этом стоит учесть, что Android 12 официально перестал получать обновления безопасности с 31 марта 2025 года, а более старые версии и вовсе остались без защиты. Тем не менее, Google может выпускать некоторые критические исправления через Google Play System Updates, но без гарантии их для устаревших устройств. Чтобы проверить наличие обновления, нужно зайти в «Настройки» → «Безопасность и конфиденциальность» → «Система и обновления» → «Обновление безопасности» и нажать «Проверить наличие обновлений». Точный путь может отличаться в зависимости от модели устройства и производителя. Эксперты рекомендуют владельцам смартфонов на Android 12 и старше перейти на более новую версию ОС или установить кастомную прошивку с актуальными патчами. В противном случае устройства остаются уязвимыми для атак. Посчитали — прослезились: только 6 % паролей уникальны, а остальное — сплошные «qwerty» и «1234»

02.05.2025 [00:09],

Анжелла Марина

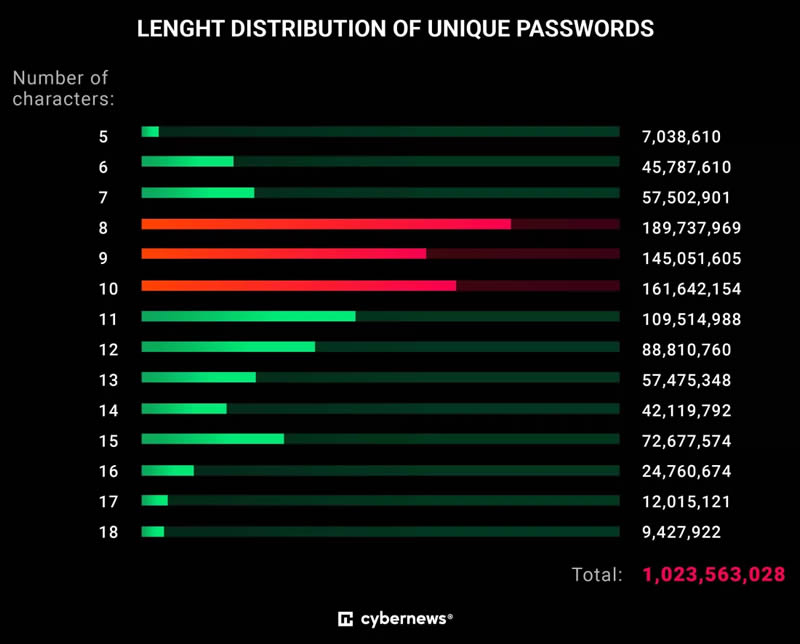

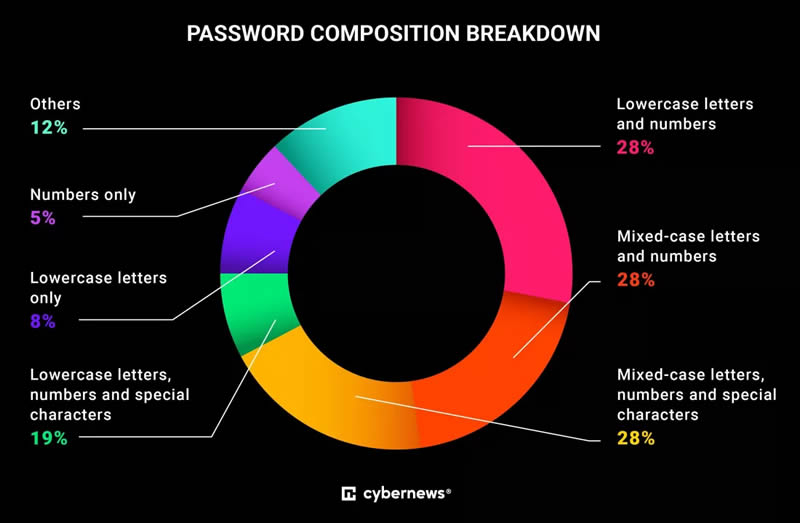

Исследователи безопасности из CyberNews проанализировали 19 миллиардов паролей, попавших в сеть в следствии хакерских атак в 2024 и 2025 году, и пришли к выводу, что только 6 % являются уникальным набором символов, а остальные 94 % — это настоящая катастрофа, не отвечающая самым элементарным требованиям безопасности.

Источник изображения: AI Как пишет TechSpot, 42 % пользователей выбирают пароли длиной 8–10 символов, а 27 % ограничиваются только цифрами и строчными буквами. Если бы не требования сервисов по количеству символов, многие использовали бы и вовсе 3–4 знака. В топе самых предсказуемых вариантов оказались «1234» (727 млн случаев), «password» (56 млн) и «admin» (53 млн). Также популярны имена, ругательства, названия городов, стран и животных.

Источник изображения: CyberNews «Проблема не в незнании правил безопасности, а в нежелании их соблюдать, — говорят эксперты. — Создать сложный пароль легко, но запомнить его трудно, и без специальных программ держать в голове десятки надёжных комбинаций практически невозможно». Исследователи выяснили, что люди полагаются на шаблонные варианты, которые хакеры первыми проверяют при взломе. Например, словарь для подбора паролей обязательно включает «qwerty», «iloveyou» и «123456». Такие комбинации взламываются за секунды даже без специального ПО.

Источник изображения: CyberNews Но решение конечно имеется. Можно использовать менеджеры паролей, например, Bitwarden или 1Password, и двухфакторную аутентификацию (2FA). Однако их используют немногие. «Люди готовы рисковать данными, лишь бы не тратить лишние 30 секунд», — констатируют в CyberNews. Сообщается, что все проанализированные данные были анонимизированы — не привязаны к конкретному логину или почте. Однако масштабы утечек показывают, если пароль простой или повторяется на нескольких сайтах, шанс взлома крайне велик. ИИ с помощью мощных GPU научился взламывать пароли быстрее, чем их успевают менять

30.04.2025 [22:48],

Анжелла Марина

Современные хакеры с помощью искусственного интеллекта и мощных видеокарт (GPU) могут взламывать даже сложные пароли за считанные дни, а в некоторых случаях — мгновенно. Новое исследование по кибербезопасности, о котором сообщил HotHardware, показало, что традиционные комбинации символов больше не обеспечивают надёжной защиты.

Источник изображения: AI Системы безопасности давно используют метод хеширования — преобразование пароля в случайную последовательность символов. Например, пароль «Hot2025hard@» может храниться в базе данных сайта как зашифрованная строка вида «M176рге8739sheb647398nsjfetwuha63». Однако злоумышленники научились обходить эту защиту, создавая огромные списки возможных комбинаций и сравнивая их с утёкшими в сеть хешами. Согласно исследованию Hive Systems, такие нейросети, как ChatGPT-3, в сочетании с 10 000 видеокарт Nvidia A100 способны за короткое время подобрать 8-символьный пароль, состоящий из цифр, заглавных и строчных букв. Если же пароль ранее уже утёк в сеть, содержит словарные слова или повторяется на разных сайтах, взлом происходит ещё быстрее. Особую угрозу представляют мощные GPU-кластеры. Так, получив доступ, например, к 20 000 чипов Nvidia A100, хакеры могут взламывать даже длинные пароли. При этом исследователи подчёркивают, что речь идёт о случайно сгенерированных комбинациях, а простые пароли вроде «123456» или «qwerty» взламываются моментально. Вывод исследования очевиден: привычные способы защиты становятся неэффективными. Некоторые крупные компании, такие как Microsoft, уже переходят на passkey — более безопасную форму аутентификации без использования паролей. Она представляет собой защищённый цифровой ключ, хранящийся в специальном аппаратном или программном модуле непосредственно на устройстве пользователя, например, в Trusted Platform Module (TPM) или в облаке Microsoft с шифрованием. Тем не менее большинство пользователей всё ещё полагаются на устаревшую систему паролей. Пока же эксперты советуют использовать пароли длиной не менее 12 символов, включающие цифры, спецсимволы (например, «@» или «~») и буквы разного регистра. Также важно не применять один и тот же пароль на разных сайтах и, по возможности, активировать двухфакторную аутентификацию. Google устранила две опасные уязвимости в Android, которые хакеры уже вовсю использовали

08.04.2025 [20:48],

Анжелла Марина

Google выпустила экстренный патч для Android, устраняющий две уязвимости нулевого дня, которые, по данным компании, уже могут использоваться хакерами в реальных атаках. Атаки возможны благодаря повышению привилегий в устройствах и не требуют от пользователей каких-либо действий.

Источник изображения: Mateusz Tworuszka / Unsplash Одна из уязвимостей, получившая идентификатор CVE-2024-53197, была выявлена при участии Бенуа Севенсом (Benoît Sevens), сотрудником группы безопасности и анализа угроз Google. Эта группа занимается отслеживанием кибератак, которые исходят от государственных структур. Например, в феврале стало известно, что компания Cellebrite, разрабатывающая инструменты для правоохранительных органов, использовала цепочку из трёх уязвимостей нулевого дня для взлома Android-устройств. Как пишет TechCrunch, одна из этих уязвимостей применялась против сербского студента-активиста местными властями, использовавшими технологии Cellebrite. Именно эта уязвимость была устранена в патче, выпущенном на этой неделе. Однако детали второго исправленного бага — CVE-2024-53150 — остаются неясными. Известно лишь, что его обнаружение также приписывается Бенуа Севенсу, а сама проблема затрагивает ядро операционной системы. В своём официальном заявлении компания Google отметила, что «наиболее серьёзной проблемой является критическая уязвимость в компоненте System, которая может привести к удалённому повышению привилегий без необходимости дополнительных прав доступа». Также подчёркивается, что эксплуатация уязвимости не требует никаких действий со стороны пользователя, и он может даже не догадываться о происходящем. В Google сообщили, что исходные коды для устранения двух уязвимостей будут опубликованы в течение 48 часов после выпуска бюллетеня безопасности, а также подчеркнули, что их партнёры — производители устройств на базе Android — традиционно получают информацию о подобных проблемах как минимум за месяц до публичного релиза обновлений. Также отмечается, что так как операционная система Android основана на открытом исходном коде, каждому производителю смартфонов теперь придётся самостоятельно распространять обновления среди своих пользователей. Microsoft хочет полностью избавиться от паролей — и у неё есть план

02.04.2025 [23:30],

Анжелла Марина

Microsoft объявила о масштабных изменениях в системе входа в учётные записи, которые затронут более одного миллиарда пользователей по всему миру. Новый способ входа через биометрические ключи доступа (passkeys) должен снизить риск фишинга и взломов, а также сделать аутентификацию удобнее.

Источник изображения: сгенерировано AI Согласно заявлению Microsoft, за последние годы компания внедрила ряд улучшений, включая возможность полного удаления пароля из аккаунта и поддержку входа с помощью ключей доступа (passkeys) вместо пароля. Как отмечает Windows Central, ссылаясь на слова компании, новая система пользовательского опыта (UX) оптимизирована для работы без паролей с приоритетом на ключи доступа. Microsoft с недавнего времени активно продвигает использование ключей доступа, так как традиционные пароли уже считаются небезопасными. Этот подход поддерживают и другие технологические гиганты, такие как Apple и Google, так как он представляет из себя современный метод аутентификации, который значительно снижает риски, связанные с кражей данных. Однако переход на passkeys — это не только способ сделать вход в учётные записи безопаснее. Microsoft вообще задумала полностью отказаться от паролей в своей экосистеме, потому что считает, что если оставить и пароль и passkeys, аккаунт всё равно останется уязвимым для фишинга. Новое обновление, основанное на технологии биометрической аутентификации и двухфакторной проверке, призвано помочь пользователям перейти на беспарольную систему максимально комфортно, а весь процесс будет проходить интуитивно понятно и доступно для всех категорий пользователей, уверяют в Microsoft. В целом, внедрение новой системы UX для входа в учётные записи может стать, по мнению экспертов, переломным моментом в обеспечении цифровой безопасности. И если Microsoft удастся достичь своей цели и полностью убедить людей отказаться от системы паролей, это может стать серьёзным шагом в защите пользовательских данных на глобальном уровне. Хакер заявил о краже миллионов паролей и ключей клиентов Oracle — компания отрицает утечку

24.03.2025 [23:02],

Николай Хижняк

Oracle отрицает факт кибератаки и утечки данных после заявлений хакера о краже миллионов записей с серверов компании. В середине марта злоумышленник под псевдонимом rose87168 заявил о похищении 6 миллионов записей с серверов Oracle Cloud Federated SSO Login. Архив, размещённый им в даркнете в качестве примера, включал образец базы данных, информацию LDAP и список компаний, использующих Oracle Cloud.

Источник изображения: Oracle Oracle категорически отрицает взлом. В заявлении компании говорится: «Никакого взлома Oracle Cloud не было. Опубликованные учётные данные не относятся к Oracle Cloud. Ни один из клиентов Oracle Cloud не столкнулся со взломом или потерей данных». Тем временем rose87168 выставил архив с данными на продажу. Хакер готов обменять его на неназванную сумму денег либо на эксплойты нулевого дня. Злоумышленник утверждает, что данные включают зашифрованные пароли SSO, файлы хранилища ключей Java (JKS), файлы ключей, ключи Enterprise Manager JPS и многое другое. «Пароли SSO зашифрованы, но их можно расшифровать с помощью доступных файлов. Также можно взломать хешированный пароль LDAP. Я перечислю домены всех компаний, упомянутых в этой утечке. Компании могут заплатить определённую сумму, чтобы удалить информацию о своих сотрудниках из списка до его продажи», — заявил rose87168. Как пишет SecurityLab, если утечка действительно произошла, последствия могут оказаться масштабными. Похищенные JKS-файлы, содержащие криптографические ключи, представляют особую опасность — их можно использовать для дешифровки конфиденциальной информации и вторичного доступа к системам. Компрометация SSO- и LDAP-паролей также повышает риск каскадных атак на организации, использующие Oracle Cloud. Прежде чем выставить украденный архив на продажу, злоумышленник, судя по всему, потребовал у Oracle 100 000 XMR (криптовалюта Monero) в качестве выкупа. Однако компания, в свою очередь, запросила у хакера «всю информацию, необходимую для исправления и разработки патча безопасности». Поскольку rose87168 её не предоставил, переговоры сорвались, пишет BleepingComputer. Чтобы доказать подлинность украденных файлов, злоумышленник передал порталу BleepingComputer URL-адрес интернет-архива, подтверждающий, что он загрузил файл .txt с адресом своей электронной почты в ProtonMail на сервер login.us2.oraclecloud.com. Эксперты предполагают, что взлом был осуществлён через уязвимость CVE-2021-35587, затрагивающую Oracle Access Manager, входящий в состав Fusion Middleware. Она позволяет неавторизованному злоумышленнику получить контроль над системой через HTTP-доступ. Microsoft анонсировала ИИ-агентов для защиты людей от киберугроз

24.03.2025 [21:00],

Анжелла Марина

Microsoft добавит в Security Copilot ИИ-агентов для автоматизации рутинных задач и повышения эффективности работы специалистов по кибербезопасности. Всего представлено шесть агентов непосредственно от Microsoft и пять агентов, созданных партнёрами, сообщает The Verge.

Источник изображения: Lewis Kang'ethe Ngugi / Unsplash Security Copilot на базе искусственного интеллекта (ИИ) был запущен год назад, но теперь Microsoft решила масштабировать этот сервис. Новые агенты появятся в тестовом режиме уже в следующем месяце. Они смогут анализировать фишинговые атаки, предупреждать о возможных утечках данных, расставлять приоритеты среди серии критических инцидентов и отслеживать уязвимости. Как отметила Васу Джаккал (Vasu Jakkal), корпоративный вице-президент Microsoft Security, ИИ-агенты будут интегрированы с инструментами Microsoft Security и позволят командам автономно справляться с большим объёмом задач. Помимо этого, Microsoft улучшит защиту от фишинга в Microsoft Teams: уже в следующем месяце Defender for Office 365 начнёт блокировать вредоносные ссылки и вложения в сообщениях Teams, что усилит защиту пользователей от киберугроз. Использование ИИ-агентов становится всё более популярным среди крупных компаний. В связи с этим Microsoft уже перезапустила свой Copilot для бизнеса, предложив бесплатного чат-бота и доступ к ИИ-агентам по модели оплаты «по мере использования». Стоит отметить, что помимо собственных разработок Microsoft сотрудничает с рядом компаний, включая OneTrust, Aviatrix, BlueVoyant, Tanium и Fletch. Их решения позволят, в частности, анализировать утечки данных с помощью OneTrust и выявлять причины сбоев в сетях с Aviatrix. Microsoft также готовит новые анонсы в сфере безопасности, которые будут представлены на мероприятии Microsoft Secure 9 апреля. Дополнительную информацию можно найти в официальном блоге компании. В России придумали, как идентифицировать человека по клавиатурному почерку

20.03.2025 [15:25],

Геннадий Детинич

«Газета.Ru» сообщила, что в Российском технологическом университете (РТУ МИРЭА) разработали программный модуль для идентификации пользователей по их уникальному клавиатурному почерку. Сделано это не ради забавы, а для малозатратного повышения уровня безопасности доступа к информационной системе предприятия, ведь установка программы не потребует никакого дополнительного оборудования.

Источник изображения: ИИ-генерация Grok 3/3DNews Общеизвестно, что традиционные методы аутентификации на основе паролей могут оказаться и оказываются уязвимыми. Предложенное разработчиками РТУ МИРЭА решение может служить необычной альтернативой паролям. Подделать манеру работы отдельных пользователей с клавиатурой может оказаться сложнее, чем подобрать пароль, а внедрение программных модулей значительно снизит затраты на систему безопасности. Новая система защиты анализирует скорость печати, её динамику, частоту возникновения ошибок и другие параметры набора текста, которые очевидно отличаются у разных пользователей. Всё это затем попадает в базу и воспроизводится в виде шаблонов. Если параметры совпадают, пользователь успешно проходит авторизацию. Система также автоматически обновляет шаблоны, адаптируясь к изменениям в поведении пользователя. Другим нововведением обещает стать исследование влияния физического состояния человека на его клавиатурный почерк, что сделает систему ещё более точной и адаптивной, добавляют в РТУ МИРЭА. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |