|

Опрос

|

реклама

Быстрый переход

Обнаружен вирус-вымогатель Kraken со встроенным бенчмарком для оптимизации ущерба

14.11.2025 [15:38],

Павел Котов

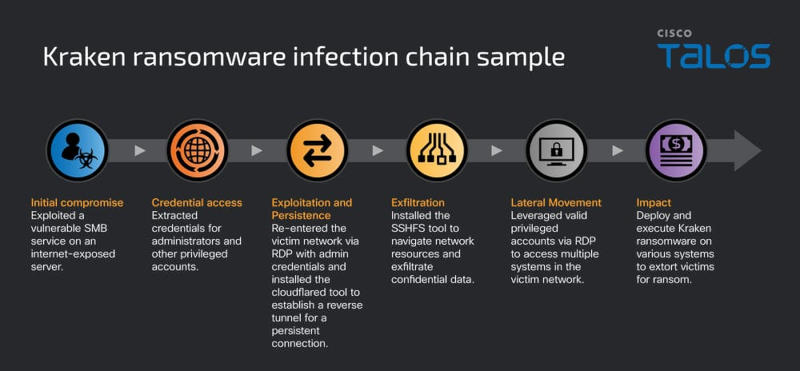

Специализирующееся на вопросах кибербезопасности подразделение Cisco Talos обнаружило вирус-шифровальщик Kraken, отличительной особенностью которого является встроенный бенчмарк — вредонос производит замер производительности системы, чтобы выбрать между полным и частичным шифрованием данных.

Источник изображений: Cisco Talos Kraken стал развёртываться в начале года как обновлённый вариант HelloKitty — его жертвами обычно оказываются крупные организации; известно о пострадавших из США, Великобритании, Канады, Панамы, Кувейта и Дании. Атака Kraken обычно начинается с эксплуатации уязвимостей протокола SMB на интернет-ресурсах — эта схема позволяет злоумышленникам обеспечить первоначальную точку опоры. Далее злоумышленники извлекают учётные данные администратора и используют их для повторного входа в систему по протоколу удалённого рабочего стола (RDP), а также развёртывания средств Cloudflared и SSHFS: первое — для создания обратного туннеля от компьютера жертвы к системе злоумышленника, второе — для незаметного извлечения данных через смонтированную удалённую папку. Используя туннели Cloudflared и RDP, операторы Kraken перемещаются по взломанным сетям, проникая на все доступные машины, чтобы похитить ценные данные и подготовить компьютеры для развёртывания шифровальщика. Получив команду на шифрование, Kraken начинает с проведения теста производительности на каждой машине. Для этого создаётся файл со случайными данными, производится его шифрование в течение заданного времени, вычисляется результат теста, а файл удаляется. Исходя из этого результата, вредонос определяет, будут ли данные шифроваться полностью или частично. Контроль производительности позволяет нанести максимальный ущерб и избежать оповещений из-за интенсивного использования ресурсов. Перед непосредственным запуском шифрования Kraken удаляет теневые копии томов и корзину, а также останавливает работающие в системе службы резервного копирования.  При атаке на Windows используются четыре модуля шифрования. Через ключи реестра выявляются экземпляры Microsoft SQL Server и шифруются файлы баз данных. Через WNet API осуществляется проход по всем сетевым ресурсам за исключением служебных папок ADMIN$ и IPC$ — шифруется всё, что оказывается для этого доступным. Сканируются все локальные диски, включая съёмные — для оперативности данные на них шифруются в параллельных рабочих потоках. При помощи PowerShell выявляются все запущенные виртуальные машины — они жёстко останавливаются, и их файлы тоже подвергаются шифрованию. В случае Linux/ESXi также обнаруживаются все работающие виртуальные машины, их работа принудительно завершается для разблокировки, после чего производится многопоточное полное или частичное шифрование в зависимости от результатов бенчмарка. Когда шифрование завершено, автоматически сгенерированный скрипт «bye_bye.sh» удаляет все журналы, историю команд в консоли, исполняемый файл Kraken, а затем скрипт удаляется сам. Зашифрованные файлы получают расширение «.zpsc», а в папках рядом с ними помещается файл-записка с требованием выкупа и именем «readme_you_ws_hacked.txt». В одном из случаев запрошенная сумма выкупа составила $1 млн в биткоинах. Google предупредила о попытках вымогательства через отзывы в «Картах»

08.11.2025 [14:01],

Павел Котов

Google создала форму для приёма жалоб от владельцев бизнеса на попытки вымогательства через сервис «Google Карты». Неизвестные лица в большом количестве размещают негативные отзывы об организациях и требуют деньги за их удаление.

Источник изображения: BoliviaInteligente / unsplash.com С этой мошеннической схемой в массовом порядке столкнулись владельцы компаний в Нью-Йорке и Флориде — проблема оказалась настолько серьёзной, что Google решила предупредить об угрозе всех. Вымогатели публикуют множество отрицательных отзывов о компании в поиске Google и в «Google Картах», что приводит к резкому падению её общего рейтинга. Затем они выходят на связь с компанией и требуют выкуп в размере нескольких сотен, а иногда и тысяч долларов за удаление этих отзывов. Поступают угрозы, что в случае отказа заплатить выкуп отрицательные отзывы так и останутся на платформе, а к ним добавятся новые, что ещё больше навредит рейтингу и репутации компании. Есть версия, что вымогатели находятся вне США, потому что сообщения с требованиями заплатить деньги поступают через WhatsApp с номерами, привязанными, например, к телефонам в Пакистане. Эта схема явно нарушает политику «Google Карт», поэтому компания предложила владельцам бизнеса отправлять жалобы на подобные действия через специальную форму. При отправке жалобы требуется предоставить доказательства фактов вымогательства — снимки экранов из служб сообщений или электронные письма. Компания настоятельно рекомендует не платить вымогателям, потому что это лишь подстегнёт их активность. «После того, как вы отправите жалобу с доказательствами, наши сотрудники проведут тщательное расследование и сообщит вам о его результатах. По соображениям конфиденциальности и безопасности мы не можем раскрывать подробностей расследования, но мы стремимся обеспечивать достоверность информации в бизнес-профилях и в отзывах», — подчеркнули в Google. Хакеры-вымогатели теряют прибыль — жертвы всё чаще отказываются платить выкуп

28.10.2025 [13:34],

Владимир Мироненко

В III квартале 2025 года число организаций, пострадавших от кибератак и согласившихся заплатить выкуп злоумышленникам, использующим программы-вымогатели, достигло нового минимума: лишь 23 % всех жертв согласились на их требования, сообщил ресурс BleepingComputer со ссылкой на исследование Coveware.

Источник изображения: David Rangel / unsplash.com Исследователи отметили, что тенденция к снижению выплат пострадавшими от программ-вымогателей наблюдается последние шесть лет. В I квартале 2024 года процент выплат составил 28 %. Как полагают исследователи, это связано с внедрением организациями более эффективных и целенаправленных мер защиты от программ-вымогателей, а также усилением давления властей на пострадавших, чтобы те не платили хакерам. «Киберзащитники, правоохранительные органы и юристы должны рассматривать это как подтверждение коллективного прогресса», — заявила Coveware, отметив, что каждый невыплаченный платеж «перекрывает кислород киберпреступникам». По данным Coveware, более 76 % атак, зафиксированных в III квартале 2025 года, были связаны с кражей данных. При атаках, которые не шифруют данные, а только крадут их, уровень выплат резко сократился до 19 %, что также является рекордом для этой подкатегории. При этом злоумышленники переходят от атак с использованием шифрования к двойному вымогательству с угрозой публичной утечки похищенных данных. Coveware сообщила, что средний размер выплат киберпреступникам-вымогателям в III квартале снизился по сравнению с предыдущим кварталом до $377 тыс. и $140 тыс. соответственно. Исследователи также отмечают, что такие группировки вымогателей, как Akira и Qilin, на долю которых в III квартале пришлось 44 % всех зарегистрированных атак, переключили внимание на предприятия среднего размера, которые с большей вероятностью готовы платить выкуп. Также Coveware зафиксировала тренд на рост числа атак с применением средств удалённого доступа и значительное увеличение использования уязвимостей программного обеспечения. Падение прибыли побуждает хакерские группировки, использующие программы-вымогатели, действовать более целенаправленно, и крупные компании будут всё чаще подвергаться атакам по мере снижения извлекаемых злоумышленниками доходов, считают в Coveware. Хакеры заявили о краже миллиарда записей у клиентов Salesforce — та всё отрицает

04.10.2025 [11:26],

Павел Котов

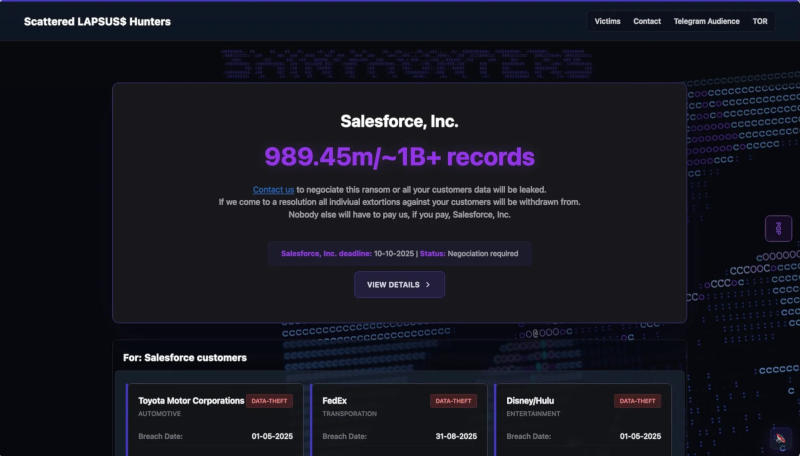

Известная хакерская группировка, состоящая преимущественно из англоязычных участников, запустила вымогательский веб-сайт с угрозами опубликовать около 1 млрд записей, украденных у компаний, хранящих контакты своих клиентов в облачных базах данных Salesforce.

Источник изображения: Desola Lanre-Ologun / unsplash.com Не имеющее жёсткой организации сообщество киберпреступников, известное под названиями Lapsus$, Scattered Spider и ShinyHunters, запустило ресурс под названием Scattered LAPSUS$ Hunters. Его цель — заставить потерпевших заплатить выкуп, чтобы украденные данные не попали в интернет. «Свяжитесь с нами, чтобы восстановить контроль над управлением данными и не допустить публичного раскрытия вашей информации. Не попадите в новостные заголовки. Все обращения потребуют строгой верификации и будут обрабатываться с осторожностью», — говорится на сайте.

Источник изображения: techcrunch.com Взлом своих ресурсов подтвердили, в частности, Google, страховой гигант Allianz Life, модный конгломерат Kering, авиакомпания Qantas, группа автопроизводителей Stellantis, кредитное бюро TransUnion и платформа управления персоналом Workday. На хакерском сайте также указаны служба доставки FedEx, видеоплатформа Hulu (входит в Disney) и Toyota Motors — от них комментариев не последовало. Кроме того, «есть множество других компаний, которые не были включены в список», заявил представитель ShinyHunters ShinyHunters ресурсу TechCrunch. На сайте содержится призыв выплатить выкуп и к самой Salesforce, а также угроза, что в противном случае «будут опубликованы данные всех ваших клиентов». Это даёт основания предположить, что компания с вымогателями пока на связь не выходила. Об инциденте в Salesforce знают, но действовать не спешат. «Наши данные указывают, что эти попытки связаны с прошлыми или неподтверждёнными инцидентами, и мы продолжаем оказывать поддержку потерпевшим клиентам. На данный момент нет никаких признаков того, что платформа Salesforce была скомпрометирована, и эти действия не связаны с какой-либо известной уязвимостью в наших технологиях»,— гласит заявление компании. Петя вернулся: обнаружен опасный вирус-вымогатель HybridPetya, который обходит UEFI Secure Boot

13.09.2025 [19:28],

Павел Котов

Эксперты компании ESET обнаружили новый вирус-вымогатель, которому присвоили название HybridPetya — он напоминает уже известные варианты Petya/NotPetya, но при этом обладает способностью обходить механизм безопасной загрузки в системах с UEFI, эксплуатируя уже исправленную в этом году уязвимость.

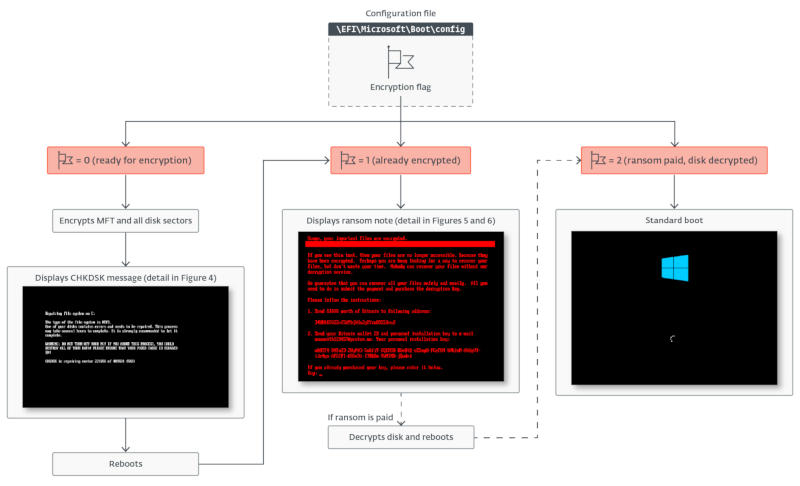

Источник изображений: welivesecurity.com Образцы HybridPetya были загружены на платформу VirusTotal в феврале 2025 года. Вирус устанавливает вредоносное приложение в системный раздел EFI. Установщик вносит изменения в загрузчик UEFI, чтобы внедрить буткит. Это вызывает «синий экран смерти» (BSoD) — сбой в системе гарантирует, что после перезагрузки буткит автоматически запустится, и начнётся процесс шифрования. Вирус включает в себя два компонента: установщик и буткит, то есть вредонос, который исполняется ещё до загрузки операционной системы. Буткит отвечает за загрузку конфигурации и проверяет статус шифрования, который может принимать три значения:

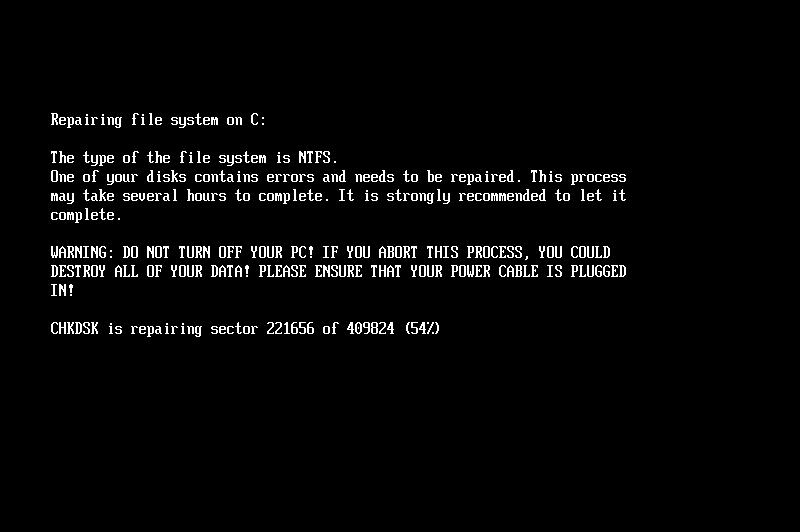

Если значение равно «0», буткит меняет его на «1» и шифрует файл «\EFI\Microsoft\Boot\verify» алгоритмом Salsa20, используя указанные в конфигурации ключ и одноразовый код. Он также создаёт файл «\EFI\Microsoft\Boot\counter» в системном разделе EFI, после чего шифрует файл Master File Table (MFT), содержащий метаданные всех файлов в разделе формата NTFS, а затем и остальные данные всех разделов NTFS; файл «counter» используется для отслеживания уже зашифрованных кластеров диска. В это время пользователю выводится имитация экрана CHKDSK — у жертвы создаётся иллюзия, что система исправляет ошибки на диске.

Имитация экрана CHKDSK Если буткит обнаруживает, что диск зашифрован, то есть статус шифрования равен «1», он выводит жертве сообщение с требованием выкупа — $1000 в биткоинах на указанный адрес кошелька. Сейчас кошелёк пуст, хотя с февраля по май 2025 года на него поступили $183,32. На том же экране есть поле для ввода ключа, который жертва покупает у оператора вируса. Если его ввести, буткит пытается расшифровать файл «\EFI\Microsoft\Boot\verify»; если указан правильный ключ, статусу шифрования присваивается значение «2», и начинается расшифровка; на первом этапе считывается содержимое файла «\EFI\Microsoft\Boot\counter». Когда количество расшифрованных кластеров достигает значения из файла «counter», процесс расшифровки останавливается; при расшифровке файла MFT показывается текущий статус всего процесса. На этапе расшифровки также из созданных ранее резервных копий восстанавливаются легитимные загрузчики: «\EFI\Boot\bootx64.efi» и «\EFI\Microsoft\Boot\bootmgfw.efi». По окончании процесса жертве предлагают перезагрузить компьютер.

Схема работы HybridPetya Некоторые варианты HybridPetya эксплуатируют уязвимость CVE-2024-7344 (рейтинг 6,7 из 10) в приложении Reloader UEFI (файл «reloader.efi»), позволяющую запускать удалённое выполнение кода в обход безопасной загрузки. Для маскировки буткит переименовывает файл приложения в «bootmgfw.efi» и загружает файл «cloak.dat» с зашифрованным XOR кодом буткита. Когда во время загрузки запускается переименованный в «bootmgfw.efi» файл, он ищет «cloak.dat» в системном разделе EFI и «загружает из него встроенное приложение UEFI крайне небезопасным способом, полностью игнорируя все проверки целостности, тем самым обходя UEFI Secure Boot», отметили в ESET. Microsoft закрыла эту уязвимость в январе 2025 года. В отличие от варианта NotPetya, который просто уничтожает данные, HybridPetya позволяет их восстановить: заплатив выкуп, жертва получает от оператора уникальный ключ, на основе которого формируется ключ для расшифровки данных. Свидетельств того, что HybridPetya использовался на практике, экспертам ESET обнаружить не удалось — есть версия, что это исследовательский проект, не имеющий цели заработка на противоправной деятельности. Тем не менее, его появление свидетельствует, что обойти UEFI Secure Boot не просто возможно — такие средства распространяются и становятся всё более привлекательными как для исследователей, так и для злоумышленников, заключили в ESET. Обнаружен первый ИИ-вирус — он запускает на локальном ПК нейросеть от OpenAI и просит её написать вредоносный код

28.08.2025 [08:32],

Антон Чивчалов

Компания Eset выявила, вероятно, первую в мире программу-вымогатель со встроенной языковой моделью искусственного интеллекта. Программа, получившая название PromptLock, способна динамически создавать скрипты Lua с помощью ИИ, пишет CyberInsider.

Источник изображения: Flipsnack / unsplash.com По данным исследователей, в PromptLock используется локальная реализация модели gpt-oss:20b через API Ollama, что позволяет ей работать в средах Windows, macOS и Linux без необходимости создания отдельных версий. Такие способности повышают гибкость вируса и затрудняют его обнаружение. Код PromptLock написан на языке Go и классифицируется как Filecoder.PromptLock.A. Вредонос сканирует файловую систему и затем осуществляет выборочную эксфильтрацию данных и их шифрование по 128-битному алгоритму Speck. В самом коде PromptLock нет языковой модели, он подключается к ней через собственный сервер посредством прокси, что позволяет обходить сетевые ограничения. В коде программы присутствуют элементы, указывающие на потенциально разрушительные действия, однако они пока не реализованы до конца. По этой причине в Eset считают, что программа может быть экспериментальным образцом, не предназначенным для массового распространения. Что, впрочем, не уменьшает серьёзность находки — появление подобных решений говорит о новом этапе в развитии киберугроз, где ИИ становится инструментом уже не только защиты, но и атаки, отмечают в Eset. Интересно, что в коде PromptLock имеется жёстко заданный биткоин-адрес, связанный с автором биткоина Сатоси Накамото (Satoshi Nakamoto). По мнению специалистов, это может быть некой данью уважения к человеку со стороны создателей вируса, но также может быть отвлекающим манёвром. Специалисты отмечают аналогию PromptLock с другой программой — Lamehug, в которой также используется языковая модель HuggingFace для генерации команд. Однако PromptLock отличается полной автономией и независимостью от внешних API. За счёт подобной интеграции ИИ вирус умеет адаптироваться к окружению в реальном времени, подчёркивают в Eset. Администраторам сетей рекомендуется отслеживать выполнение Lua-скриптов, особенно связанных с шифрованием, и проверять исходящие соединения на наличие прокси с инфраструктурой Ollama. США конфисковали серверы и $1 млн в биткоинах у хакеров-вымогателей BlackSuit

12.08.2025 [10:31],

Владимир Мироненко

Министерство юстиции США объявило об успешном проведении скоординированной операции под названием Checkmate с участием правоохранительных органов ряда стран против хакерской группировки BlackSuit (ранее Royal), занимающейся разработкой вредоносных программ. В результате операции 24 июля 2025 года были заблокированы девять доменов, а также конфискованы четыре сервера и $1 млн в биткоинах.

Источник изображения: David Rangel / unsplash.com Сообщается, что биткоины были изъяты со счёта на криптовалютной бирже, средства на котором были заморожены в январе прошлого года. Группировка, по неподтверждённым данным состоящая из россиян и жителей других стран Восточной Европы, привлекла внимание правоохранительных органов атакой на IT-структуры техасского города Далласа, которая парализовала работу сервисов экстренной помощи, полиции, судов и администрации. «Постоянные атаки банды вымогателей BlackSuit на критически важную инфраструктуру США представляют серьёзную угрозу общественной безопасности страны», — заявил помощник генерального прокурора по национальной безопасности Джон Айзенберг (John A. Eisenberg). По данным возглавлявшего проведение операции отдела расследований внутренней безопасности (HSI) Иммиграционной и таможенной полиции США (ICE), вымогатели BlackSuit скомпрометировали более 450 жертв в США, «включая организации в сфере здравоохранения, образования, общественной безопасности, энергетики и государственного сектора». В общей сложности с 2022 года киберпреступники получили более $370 млн в виде выкупов, а общая сумма их требований превысила $500 млн. Наибольший выкуп, выплаченный пострадавшей стороной, составил $60 млн. BlackSuit также взяла на себя ответственность за десятки атак на американские начальные школы и колледжи, известные компании и местные органы власти, включая японский медиаконгломерат Kadokawa и зоопарк в Тампе (Флорида, США). В схемах с программами-вымогателями злоумышленниками использовалась тактика двойного вымогательства (double-extortion), включающая шифрование компьютерных систем жертвы с угрозой последующей утечки украденных данных в случае, если требование о выплате выкупа не будет выполнено. Российских хакеров из группировки REvil осудили на 5 лет тюрьмы и сразу же освободили

25.06.2025 [10:32],

Сергей Сурабекянц

Дзержинский районный суд Санкт-Петербурга вынес приговор четырём участникам хакерской группировки REvil. Все они признаны виновными в неправомерном обороте платежей и распространении вредоносного софта. Осужденные были освобождены в зале суда в связи с отбытием срока наказания. Одна из самых известных в мире хакерских группировок REvil была ликвидирована ФСБ в январе 2022 года.

Источник изображений: unsplash.com Приговор суда был вынесен в отношении Андрея Бессонова, Михаила Головачука, Романа Муромского и Дмитрия Коротаева. Всем им было назначено наказание в виде 5 лет лишения свободы в колонии общего режима. Суд учёл время содержания обвиняемых под стражей, поэтому они были освобождены прямо в зале суда. У Бессонова суд конфисковал два автомобиля BMW и денежные средства в размере 51,85 млн рублей и $497 435. Коротаев по приговору суда лишился автомобиля Mercedes. Дополнительных штрафов фигурантам назначено не было. Все четверо признали себя виновными в совершении преступлений, предусмотренных частью 2 статьи 187 («Неправомерный оборот средств платежей в составе организованной группы», до семи лет лишения свободы) и частью 2 статьи 273 УК России («Создание, использование и распространение вредоносных компьютерных программ по предварительному сговору и в составе группы», до пяти лет лишения свободы). От дачи показаний фигуранты отказались.  Ранее, в октябре 2024 года Петербургский гарнизонный военный суд приговорил к лишению свободы на сроки от четырёх с половиной до шести лет других четырёх участников хакерской группировки REvil, не признавших свою вину. Сейчас Артем Заец, Алексей Малоземов, Руслан Хансвяров и Даниил Пузыревский отбывают наказание в исправительных учреждениях. Хакерская группировка REvil прославилась требованием рекордно больших выкупов — криминальные доходы преступников в 2020 году достигали $100 млн. Группу ассоциируют с Россией, так как её участники общались между собой на русском языке. По версии обвинения, REvil, созданная Даниилом Пузыревским в 2015 году, занималась неправомерным приобретением и хранением электронных средств платежей. Большинство жертв группировки составили граждане США. 14 января 2022 года пресс-служба ФСБ сообщила о ликвидации хакерской группировки REvil при содействии компетентных органов США. Разработчики MATLAB пострадали от атаки шифровальщика — часть сервисов не работает больше недели

27.05.2025 [20:59],

Анжелла Марина

Компания MathWorks, разработчик популярных программ MATLAB и Simulink, применяемых в науке и инженерии, официально подтвердила, что причиной сбоя в работе её сервисов стала масштабная атака шифровальщика. Сбой затронул как внутренние корпоративные системы, так и онлайн-сервисы для пользователей.

Источник изображения: bleepingcomputer.com По сообщению BleepingComputer, с 18 мая часть приложений стала недоступна, в том числе, центр лицензирования, облачный центр, магазин и система обмена файлами. Пользователи сообщали о проблемах с авторизацией, которые частично решились 21 мая после восстановления MFA и SSO. Однако некоторые клиенты до сих пор не могут создать новые аккаунты или войти в учётные записи, особенно те, кто не заходил с 11 октября 2024 года. MathWorks пока не раскрывает дополнительную информацию, включая название программы-вымогателя и то, были ли похищены какие-либо данные клиентов. Интересно, что ни одна из известных хакерских группировок пока не взяла на себя ответственность за эту атаку, что, по мнению BleepingComputer, может указывать на то, что компания либо уже заплатила требуемый злоумышленниками выкуп, либо на то, что переговоры ещё продолжаются. Официальный представитель MathWorks пока не прокомментировал ситуацию. Для справки, американская компания MathWorks, основанная в 1984 году и имеющая более 6500 сотрудников в 34 офисах по всему миру, обслуживает свыше 100 тысяч организаций и 5 миллионов пользователей. Хотя локальные версии программ, такие как MATLAB и Simulink, продолжают работать, сбои в онлайн-сервисах могут серьёзно повлиять на научные и инженерные проекты, зависящие от облачных функций и лицензирования. В своём отчёте MathWorks подчёркивает, что расследование продолжается, и приносит извинения за неудобства. Пока неизвестно, как долго продлится восстановление всех онлайн-сервисов и будут ли затронуты локальные версии программ. Компания рекомендует пользователям следить за обновлениями на официальной странице статуса сервисов. Вирус-вымогатель впервые встроили прямо в процессор — избавиться от такого почти невозможно

13.05.2025 [12:55],

Павел Котов

Исследователь в области кибербезопасности Кристиан Бик (Christiaan Beek) из компании Rapid7 создал образец вируса-вымогателя, который напрямую заражает центральный процессор компьютера. Работающий на этом уровне вредонос не обнаруживается практически ни одним существующим антивирусом и остаётся на машине, даже если заменить системный диск.

Источник изображения: Glen Carrie / unsplash.com Вредоносное ПО, работающее на уровне процессора, уже встречалось ранее — существуют руткиты, поражающие прошивку UEFI, но впервые удалось успешно запустить таким образом вирус-вымогатель. Идея посетила автора проекта, когда он изучил одну из уязвимостей процессоров AMD Zen, которая дала злоумышленникам возможность загружать вредоносный микрокод, взламывать шифрование на аппаратном уровне и изменять поведение процессора по своему усмотрению. В 2022 году огласку получили журналы чатов хакерской группировки Conti, в которых киберпреступники уже обсуждали эту идею, но рабочего решения так и не получили — по крайней мере, сообществу кибербезопасности об этом не известно. «Если они работали над этим несколько лет назад, готов спорить, что некоторым из них в какой-то момент хватит ума, чтобы начать создание этой штуки», — рассудил Кристиан Бик. Видимо, по этой же причине он принял решение не выкладывать код своего проекта в общий доступ, хотя и назвал образец «потрясающим». За минувший год от вирусов-вымогателей в той или иной мере пострадали почти три четверти предприятий в Америке, Европе и Австралии, показало проведённое недавно компанией Veeam Software исследование. Доходы хакеров от программ-вымогателей упали на треть в прошлом году, хотя атак стало больше

06.02.2025 [19:23],

Владимир Мироненко

В 2024 году число хакерских атак с использованием программ-вымогателей увеличилось, однако, несмотря на это, злоумышленникам удалось получить значительно меньше средств в качестве выкупа за восстановление доступа к заблокированным данным, выяснила аналитическая компания Chainalysis.

Источник изображений: Chainalysis Согласно данным Chainalysis, пострадавшие компании выплатили хакерам-вымогателям за 2024 год $814 млн, что на 35 % меньше, чем в 2023 году, когда эта сумма достигла рекордных $1,25 млрд. Также отмечено, что впервые с 2022 года доходы злоумышленников от программ-вымогателей снизились. Причинами сокращения выплат стали активизация правоохранительных органов в борьбе с киберпреступностью, повышение эффективности международного сотрудничества спецслужб и нежелание пострадавших организаций выплачивать крупные суммы, несмотря на риск потери данных. Запрашиваемые суммы выкупа оказались на 53 % выше, чем в итоге получили хакеры. После ряда операций по изъятию серверов, проведённых в начале 2024 года правоохранительными органами нескольких стран против хакерской группировки LockBit, платежи за снятие блокировки с использованием этого вируса-вымогателя сократились во второй половине года на 79 %. Напомним, что 51-летний Ростислав Панев, один из ключевых разработчиков LockBit, был арестован в Израиле в августе 2024 года. В настоящее время он ожидает экстрадиции в США. Лиззи Куксон (Lizzie Cookson), старший директор Coveware — компании, специализирующейся на реагировании на инциденты с программами-вымогателями, — сообщила Chainalysis, что рынок так и не восстановился после краха группировок LockBit и BlackCat/ALPHV. «Текущая экосистема программ-вымогателей заполнена множеством новичков, которые, как правило, сосредотачивают усилия на малом и среднем бизнесе. В свою очередь, это приводит к более скромным требованиям выкупа», — отметила она. В первом полугодии 2024 года объёмы полученных хакерами выкупов оставались примерно на уровне аналогичного периода 2023 года — около $459,8 млн, что на 2,38 % больше в годовом исчислении. Эта сумма включает рекордный выкуп в размере $75 млн, выплаченный хакерской группировке Dark Angels за восстановление информации. Однако во втором полугодии 2024 года пострадавшие компании стали гораздо реже соглашаться на выплату выкупа, что привело к снижению доходов хакеров на 34,9 % по сравнению с первой половиной года. США будут судить российского хакера за вымогательство миллионов долларов с помощью вируса Phobos

19.11.2024 [20:32],

Сергей Сурабекянц

Вчера стало известно, что 42-летний Евгений Птицын был экстрадирован из Южной Кореи, чтобы предстать перед федеральным судом Мэриленда. Он обвиняется в администрировании масштабной операции по вымогательству при помощи вредоносной программы Phobos. Утверждается, что организованные Птицыным кибератаки нанесли ущерб в размере не менее $16 млн. Жертвами киберпреступника стали более тысячи государственных организаций и частных лиц по всему миру.

Источник изображения: pexels.com Согласно недавно опубликованному обвинительному заключению, среди жертв киберпреступника — консалтинговая компания и несколько поставщиков медицинских услуг из Мэриленда, профсоюз правоохранительных органов из Нью-Йорка, подрядчик Министерства обороны США и Министерства энергетики США из Иллинойса, и детская больница из Северной Каролины. Обвинение считает, что Птицын присоединился к киберпреступникам ещё в 2020 году и с тех пор активно участвовал в разработке и распространении вируса. Также они рекламировали программу-вымогатель Phobos на форумах по киберпреступности. Неназванные компании, перечисленные в обвинительном заключении, заплатили выкупы в размере от $12 000 до $300 000, чтобы получить ключ для восстановления доступа к зашифрованным вирусом-вымогателем файлам. Обвинение подтверждает причастность Птицына тем, что средства за дешифровку переводились на криптовалютный кошелёк «во владении и под контролем Птицына». Птицыну предъявлены обвинения в сговоре с целью мошенничества и преступлениях с использованием электронных средств связи, сговоре с целью совершения компьютерного мошенничества и злоупотребления, а также в многочисленных случаях преднамеренного повреждения защищённых компьютеров и вымогательства. В случае признания виновным ему грозят десятилетия тюремного заключения. «Евгений Птицын вымогал миллионы долларов выкупа у тысяч жертв и теперь предстаёт перед правосудием в Соединённых Штатах благодаря упорной работе и изобретательности правоохранительных органов по всему миру — от Республики Корея до Японии, Европы и, наконец, Балтимора, штат Мэриленд», — заявила заместитель генерального прокурора США Лиза Монако (Lisa Monaco). Известно, что другие киберпреступные группы, включая 8Base, также использовали программу-вымогатель Phobos в своих атаках. Вирус-вымогатель атаковал Casio — хакеры украли личные данные клиентов и сотрудников

14.10.2024 [18:31],

Николай Хижняк

Японский гигант электроники Casio подтвердил, что атака с использованием вируса-вымогателя в начале этого месяца привела к краже данных клиентов.

Источник изображения: Bleeping Computer Casio сообщила 7 октября, что подверглась кибератаке, но тогда не раскрыла характер инцидента, который вызвал неуказанный «сбой системы» во всей компании. В новом заявлении в пятницу компания подтвердила, что стала жертвой вируса-вымогателя. В заявлении Casio отмечается, что злоумышленники получили доступ к личной информации, принадлежащей сотрудникам Casio, подрядчикам, деловым партнёрам и соискателям на должность в компании, а также к конфиденциальным данным компании, включая счета-фактуры, файлы кадровых ресурсов и некоторую техническую информацию. Хакеры также получили доступ к «информации о некоторых клиентах», заявила Casio, но не указала, к каким именно типам данных был получен доступ или сколько человек затронуто на данный момент. Компания утверждает, что данные о кредитных картах не были скомпрометированы, поскольку её службы Casio ID и ClassPad не были затронуты взломом. Casio не сообщила, кто стоит за атакой. Однако хакерское сообщество Underground взяло на себя ответственность за взлом, пишет портал TechCrunch, ссылаясь на заявление группы на одном из форумов в даркенете. Underground — относительно новая хакерская группа, активность которой в кибератаках была впервые замечена в июне 2023 года. В своём сообщении в даркнете Underground отметила, что украла порядка 200 Гбайт данных у Casio, включая юридические документы, информацию о заработной плате и личную информацию сотрудников Casio. Хакерская группа опубликовала примеры украденных данных, с которыми ознакомились журналисты TechCrunch. Неизвестно, получила ли Casio требование о выкупе от Underground. В компании отказались отвечать на вопросы TechCrunch. В своём последнем заявлении Casio сообщила, что «полный объём ущерба», нанесённого программой-вымогателем, всё ещё исследуется. По словам компании, некоторые системы Casio остаются «непригодными для использования». 280 млн человек установили зараженные вредоносным ПО расширения для Google Chrome за три года, выяснили исследователи

25.06.2024 [05:45],

Анжелла Марина

Компания Google заявила, что менее 1 % всех установок из магазина расширений Chrome содержат вредоносное ПО. Однако, группа исследователей из Стэнфордского университета и Центра информационной безопасности имени Гельмгольца (CISPA) опровергла это заявление, утверждая, что за трёхлетний период 280 миллионов человек установили заражённые вредоносным ПО расширения Chrome.

Источник изображения: Growtika/Unsplash Как сообщает издание TechSpot, команда из CISPA представила более подробный анализ ситуации. Согласно их отчёту за трёхлетний период с июля 2020 года по февраль 2023 года, около 346 миллионов пользователей установили расширения Chrome с пометкой «заслуживающие внимания с точки зрения безопасности» (SNE), представляющие из себя потенциальную угрозу. SNE являются расширениями, которые содержат вредоносное ПО, нарушают политику интернет-магазина Chrome или имеют уязвимый код. Исследователи обнаружили, что эти опасные расширения могут оставаться в магазине в течение длительного времени. Например, самое «долгоживущее» SNE под названием TeleApp было доступно в магазине в течение 8,5 лет, прежде чем его наконец удалили в июне 2022 года. Исследователи также обнаружили, что рейтинги пользователей не помогают определить, является ли расширение вредоносным. В случае с SNE пользователи не давали низких оценок, и это позволяет предположить, что распознать, является ли расширение опасным, невозможно без специальных знаний. Также существует вероятность того, что положительные отзывы ставят боты, хотя половина SNE вообще не имеет никаких отзывов. Google же утверждает, что специальная группа безопасности предоставляет пользователям персонализированную сводку установленных ими расширений, проверяет их перед публикацией в магазине и осуществляет непрерывный мониторинг опубликованных расширений. Однако в отчёте, наоборот, отмечается отсутствие необходимого мониторинга, из-за которого опасные расширения остаются в магазине ещё долгое время после обнаружения уязвимостей. Исследователи предложили Google простой способ по отслеживанию расширений на предмет сходства кода для обнаружения вредоносного ПО, так как большая их часть основана на открытых библиотеках. Европол отключил 2000 вредоносных доменов киберпреступников

01.06.2024 [21:42],

Анжелла Марина

В результате крупнейшей в истории международной операции правоохранительных органов под кодовым названием «Операция Финал» были отключены самые влиятельные ботнеты, использовавшиеся для распространения вредоносного ПО и вымогательства денежных средств в крупном размере.

Источник изображения: Kandinsky Среди отключенных ботнетов — IcedID, SystemBC, Pikabot, SmokeLoader, Bumblebee и Trickbot. Эти вредоносные программы использовались как минимум 15 группами вымогателей, такими как BlackBasta, Revil и Conti, для распространения шифровальщиков и кражи данных. Дропперы (семейство вредоносных программ под видом полезных приложений) заражали компьютеры и сети, а затем загружали настоящее вредоносное ПО. По информации портала Therecord.media, в операции участвовали сотни сотрудников правоохранительных органов из разных стран. Им удалось отключить или вывести из строя 100 серверов, используемых злоумышленниками, а также конфисковать более 2000 вредоносных доменов. Теперь на заблокированных интерполом доменах можно увидеть такую заглушку:

Источник изображения: Therecord.media Кроме того, был арестован один подозреваемый в Армении и трое на территории Украины. А в Германии выданы ордера на арест ещё 8 человек, предположительно связанных с Trickbot и Smokeloader. Злоумышленники использовали фишинг и шпионское ПО для проникновения в сети жертв для последующего вымогательства денежных средств, исчисляемых миллионами долларов. Полиция также выяснила, что один из главных подозреваемых заработал не менее €69 млн в криптовалюте на сдаче в аренду инфраструктуры по размещению сайтов вымогателей. Всего в ходе рейда было заблокировано около 100 криптокошельков на сумму более €70 млн. В рамках операции проводились обыски и изъятие улик в нескольких странах. Полученные доказательства изучаются и могут привести к новым расследованиям. Представители Европола заявили, что операция продолжится, и другие причастные будут привлечены к ответственности. Также на этой неделе в США были введены санкции против операторов ботнета 911 S5, который использовался для совершения крупномасштабных преступлений, а его предполагаемый администратор арестован. Данная операция стала мощным ударом по организованной киберпреступности. |