|

Опрос

|

реклама

Быстрый переход

Android-смартфоны научатся выявлять опасные приложения в реальном времени с помощью ИИ

14.11.2024 [12:24],

Владимир Мироненко

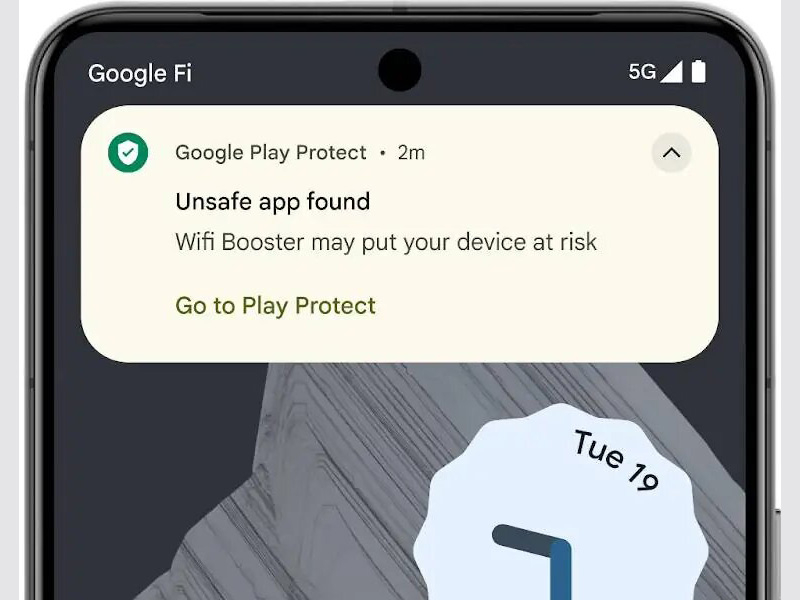

Сервис Google Play Protect, обеспечивающий защиту смартфона на Android от потенциально опасных приложений, получил новую функцию Live Threat Discovery, которая позволяет выявлять такие приложения в режиме реального времени с помощью ИИ, сразу предупреждая о возникшей угрозе. Новая функция уже доступна на смартфонах Pixel 6 и более новых моделях серии, и вскоре появится на Android-устройствах других вендоров.

Источник изображения: 9to5google.com Функция Live Threat Discovery, анонсированная в мае этого года на Google I/O, позволяет выявлять даже труднообнаружимые вредоносные приложения. Google сообщила, что функция может определять вредоносные приложения, которые «стараются изо всех сил скрыть свое поведение или бездействуют некоторое время, прежде чем приступить к подозрительной активности». Вместо сканирования на наличие вредоносного кода при загрузке, Play Protect будет отслеживать признаки подозрительного поведения приложений с помощью ИИ и после того, как приложение было установлено на телефоне. Функция Live Threat Detection изначально сосредоточена на приложениях для сбора персональных данных без согласия пользователя, но Google рассматривает возможность обнаружения в дальнейшем и других типов вредоносных приложений. Google также сообщила, что новая функция не будет собирать пользовательские данные, поскольку используемые модели ИИ на устройстве анализируют поведение приложения с сохранением конфиденциальности с помощью Private Compute Core. TikTok вызывает у детей привыкание и вредит их умственному и социальному развитию, и разработчики об этом знают

15.10.2024 [18:30],

Сергей Сурабекянц

Ставшие достоянием общественности внутренние документы TikTok показывают, что компания при разработке приложения отдавала себе отчёт, что достаточно 35 минут непрерывного просмотра видеороликов, чтобы вызвать у ребёнка привыкание. Из этих документов также следует, что ByteDance заранее знала, что представленные для защиты детей от зависимости инструменты по контролю за экранным временем окажутся неэффективны и являются не более чем пиар-мерой.

Источник изображений: unsplash.com В настоящее время ByteDance борется с потенциальными запретами TikTok как в США, так и в Европе, а также с исками, поданными генеральными прокурорами в нескольких штатах США. Раздельные иски, поданные в 13 штатах и округе Колумбия, утверждают, что TikTok нарушил законы о защите прав потребителей и способствовал кризису психического здоровья подростков. Группа генеральных прокуроров стремится заставить TikTok изменить функции продукта, которые, по их мнению, являются манипулятивными и вредят подросткам. В процессе судебного разбирательства ByteDance была вынуждена предоставить свои внутренние документы, которые должны были оставаться конфиденциальными во время процесса. Однако некорректные редакции документов в одном из исков позволили раскрыть «зачернённые» разделы. Из них следует, что компания знала о потенциальном возникновении детской зависимости от приложения. В документах TikTok указывается точное количество просмотров, необходимое для формирования привычки: 260 видео. По мнению следователей, на это требуется всего 35 минут непрерывного просмотра: «Видео TikTok могут длиться всего лишь 8 секунд и автоматически воспроизводиться для зрителей в быстрой последовательности. Таким образом, менее чем за 35 минут среднестатистический пользователь, скорее всего, станет зависимым от платформы».  В поданных исках также утверждается, что TikTok знала, что длительное использование приложения вредно для умственного и социального развития детей. Согласно собственному исследованию TikTok, «компульсивное использование коррелирует с множеством негативных последствий для психического здоровья, таких как потеря аналитических навыков, формирования памяти, контекстного мышления, глубины разговора, эмпатии и повышенная тревожность». Использование приложения мешает выполнению основных социальных функций, приводит к нарушениям сна и усложняет общение с близкими людьми. Сторона обвинения утверждает, что представленный TikTok для защиты детей инструмент экранного времени был всего лишь пиар-ходом, так как ограничение продолжительности просмотра по умолчанию составляло 60 минут. Это подтверждается данными TikTok — подростки проводили около 108,5 минут в день до появления инструмента и около 107 минут после. Adobe выпустила инструмент для защиты контента от искусственного интеллекта

08.10.2024 [18:02],

Сергей Сурабекянц

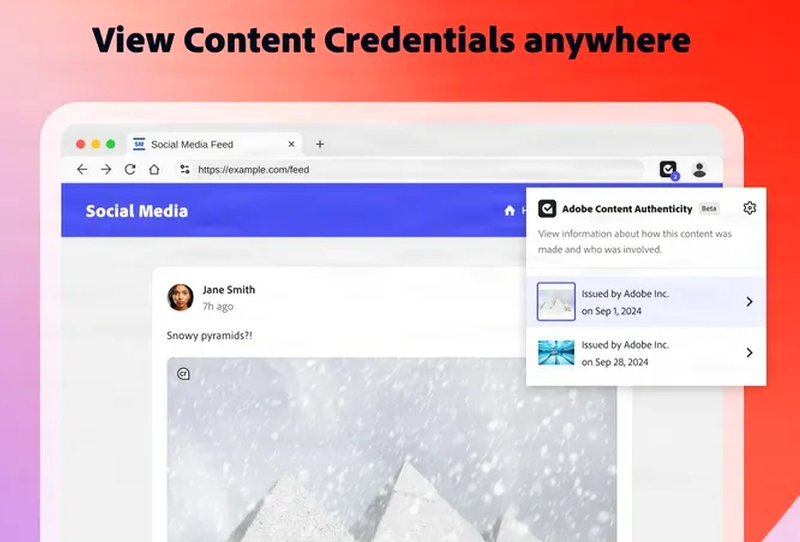

Adobe представила бесплатное веб-приложение Content Authenticity, которое позволяет создателям контента применять теги атрибуции к своим изображениям, видео и аудио, и запрещать их использование для обучения ИИ. Приложение служит централизованным хабом для платформы Adobe Content Credentials, интегрирующей в цифровой контент защитные метаданные с информацией о создателе, владельце и факте использования инструментов ИИ при создании произведения.

Источник изображений: Adobe Content Authenticity будет интегрироваться с моделями ИИ Adobe Firefly, а также с Photoshop, Lightroom и другими приложениями Creative Cloud, которые уже поддерживают учётные данные контента. Особенно важно, что учётные данные можно применить к любому изображению, видео и аудиофайлу, а не только к созданному при помощи инструментов Adobe. Adobe утверждает, что учётные данные крайне сложно удалить, даже если сделать снимок экрана с защищённым контентом. Вся информация может быть восстановлена с помощью комбинации цифровых отпечатков, невидимых водяных знаков и криптографических метаданных. Во всяком случае тому, кто захочет обойти эти средства защиты, придётся приложить значительные усилия. Adobe упростила проверку наличия Content Credentials на веб-сайтах, которые не предоставляют эту информацию своим пользователям. Веб-приложение Content Authenticity включает инструмент, который восстанавливает и отображает эти метаданные и историю редактирования, а расширение Content Authenticity для Google Chrome, бета-версия которого уже доступна, сможет проверять контент непосредственно на веб-странице. Content Authenticity также позволяет пользователям защитить свою работу от использования для обучения генеративных моделей ИИ. Собственные модели Adobe обучаются только на лицензированном или общедоступном контенте, но эти средства защиты предназначены для широкого применения к моделям, созданным другими компаниями, — если эти организации его поддерживают. Adobe «активно работает над тем, чтобы стимулировать принятие этой настройки в масштабах всей отрасли». Adobe утверждает, что привлекла 3700 организаций для поддержки своей инициативы Content Authenticity. Успех начинания зависит от того, сколько технологических и ИИ-компаний его поддержат. На данный момент известно лишь об одном стартапе, который взял на себя обязательство поддерживать эту функцию прямо сейчас. Остаётся надеяться, что глобальные поставщики ИИ, такие как OpenAI и Google, последуют этому примеру. Веб-приложение Content Authenticity будет запущено в публичной бета-версии в первом квартале 2025 года. Для его использования достаточно бесплатной учётной записи Adobe. Выпуск приложения станет серьёзным обновлением системы Content Credentials, которое устранит многие критические замечания, высказанные создателями контента. Концепция изменилась: пароли из наборов случайных символов больше не считаются хорошими

05.10.2024 [10:21],

Анжелла Марина

Использование сложных паролей с комбинацией различных типов символов и регулярная смена паролей признана Национальным институтом стандартов и технологий США (NIST) малоэффективной практикой, сообщает Forbes. Хакеры легко взламывают такие пароли. NIST опубликовал новые рекомендации для пользователей и компаний в рамках второго публичного документа NIST SP 800-63-4 по цифровой идентификации.

Источник изображения: Copilot Многие годы считалось, что для надёжности пароли должны быть максимально сложными, включать заглавные и строчные буквы, цифры и специальные символы. Предполагалось, что такие пароли будет сложнее угадать или взломать с помощью специальных программ. Однако со временем эксперты пришли к выводу, что чрезмерная сложность паролей приводит к обратному эффекту. Согласно новому руководству, NIST больше не настаивает на соблюдении строгих правил, касающихся сложности паролей, а вместо этого рекомендует делать их длиннее. Причин для этого оказалось несколько. Во-первых, как показали исследования, пользователям сложно запоминать сложные пароли, что часто приводит к тому, что они начинают использовать один и тот же пароль на разных сайтах или придумывают слишком простую комбинацию символов, лишь бы соответствовать минимальным требованиям. Примером может служить пароль вроде «P@ssw0rd123», который технически соответствует сложным условиям, но легко поддаётся угадыванию. Во-вторых, требование менять пароли каждые 60-90 дней, которое ранее было распространённой практикой во многих организациях, также больше не рекомендуется. Это требование часто только ухудшало ситуацию, так как приводило к созданию менее надёжных паролей из-за необходимости их частой смены. NIST рекомендует отказаться от сложных паролей в пользу длинных и простых, и объясняет почему. Сила пароля часто измеряется понятием энтропии — количеством непредсказуемой комбинации символов. Чем выше энтропия, тем сложнее злоумышленникам взломать пароль методом подбора. Хотя сложность пароля может увеличивать энтропию, длина пароля на основе простых символов, как выяснилось, играет гораздо более важную роль. NIST предлагает использовать длинные пароли, которые легко запомнить, в частности, фразы из нескольких простых слов. Например, пароль в форме фразы «bigdogsmallratfastcatpurplehatjellobat» будет как безопасным, так и удобным для пользователя, хорошо знающим английский язык. Такой пароль сочетает в себе высокую энтропию и лёгкость использования, что помогает избежать небезопасных привычек, таких как записывание паролей или повторное их использование. Хотя современные технологии значительно упростили взлом коротких, но сложных паролей, тем не менее даже самые продвинутые алгоритмы сталкиваются с трудностями при попытке взлома длинных паролей из-за огромного числа возможных комбинаций. В качестве недавнего примера можно привести изменение пароля мэра Нью-Йорка Эрика Адамса (Eric Adams). Он заменил свой четырёхзначный код на шестизначный на личном смартфоне перед тем, как передать его правоохранительным органам. Это изменение увеличило количество возможных комбинаций подбора символов с 10 тысяч до 1 миллиона. На сегодняшний день NIST рекомендует компаниям разрешить пользователям создавать пароли длиной до 64 символов. Такой длинный пароль, даже если он состоит только из строчных букв и знакомых слов, будет чрезвычайно сложен для взлома. А если добавить к нему заглавные буквы и символы, взлом такого пароля станет практически невозможным. Таким образом, в новых рекомендациях NIST сделал акцент на длину пароля как на главный фактор его безопасности. В Калифорнии приняли законы о защите артистов от искусственного интеллекта

18.09.2024 [19:53],

Сергей Сурабекянц

Достижения в области генеративного ИИ ставят под угрозу существование многих творческих профессий. Актёры опасаются, что имитация их образов может стать обычным явлением. Губернатор Калифорнии Гэвин Ньюсом (Gavin Newsom) подписал 17 сентября два законопроекта, которые призваны помочь актёрам, музыкантам и другим исполнителям защитить свои цифровые копии в аудио- и визуальных постановках от копирования при помощи искусственного интеллекта.

Источник изображения: unsplash.com Подписание этих законопроектов стало реакцией на обоснованную обеспокоенность общества в отношении бума искусственного интеллекта, в процессе которого большие языковые модели, обученные на соответствующем материале, в состоянии создавать фейковые видео, изображения и аудиоматериалы, с высокой точностью имитирующие реальных людей. В связи с этим многие эксперты подняли правовые и этические вопросы использования ИИ. Один из законопроектов, подписанных Ньюсомом, требует, чтобы в «контрактах указывалось использование созданных ИИ цифровых копий голоса или образа исполнителя, а исполнитель должен быть профессионально представлен при обсуждении контракта». Другой законопроект запрещает «коммерческое использование цифровых копий умерших исполнителей в фильмах, телешоу, видеоиграх, аудиокнигах, звукозаписях и многом другом без предварительного получения согласия наследников этих исполнителей». В марте губернатор Теннесси Билл Ли (Bill Lee) подписал подобный законопроект, направленный на защиту артистов, включая музыкантов, от несанкционированного использования их образов и голосов искусственным интеллектом. Ранее администрация президента США пыталась оказать давление на законодателей с целью регулирования ИИ, но поляризованный Конгресс США, где республиканцы контролируют Палату представителей, а демократы контролируют Сенат, не добился большого прогресса в разработке и принятии эффективного законодательства. Евросоюз смог дальше продвинуться в этом направлении: европейский «Закон об ИИ», основанный на оценке рисков, вступил в силу 1 августа 2024 года. Положения документа будут внедряться поэтапно вплоть до середины 2026 года. Уже через шесть месяцев планируется обеспечить соблюдение запретов на несколько видов использования ИИ в конкретных сценариях. IT-преступления нанесли ущерб на 99 млрд рублей с начала года

04.09.2024 [12:39],

Владимир Мироненко

За первые семь месяцев 2024 года в России было зарегистрировано 577 тысяч IT-преступлений, из которых 437 тысяч были связаны с мошенничеством и хищениями, сообщили «Ведомости» со ссылкой на выступление заместителя начальника Следственного департамента МВД Даниила Филиппова в рамках сессии «Цифровая безопасность и ответственность бизнеса» на Восточном экономическом форуме. Он отметил, что преступления в сфере IT составляют больше 30 % от их общего количества.

Источник изображения: TheDigitalArtist / Pixabay Ущерб от подобных преступлений уже достиг 99 млрд рублей с начала года, тогда как в прошлом году ущерб от преступлений, связанный с IT-технологиями и при их помощи, оценивается в 156 млрд рублей, рассказал Филиппов. В свою очередь, начальник отдела по надзору за исполнением законов в сфере информационных технологий и защиты информации Генпрокуратуры Олег Кипкаев отметил, что за последние 2,5 года средствами надзора были устранены почти 155 тысяч нарушений нормативных требований в сфере цифровых технологий, электронных систем и защиты информации, в том числе при функционировании объектов критической информационной инфраструктуры в органах власти, учреждениях и организациях. Также в этом году был заблокирован доступ почти к 40 тысячам ресурсов, нарушающих законодательство (фишинговые атаки, предложения о продаже поддельных документов). Кипкаев подчеркнул, что выявляемые нарушения свидетельствуют об уязвимости конфиденциальной информации в цифровом пространстве, в связи с чем необходимо внедрять более эффективные меры её защиты. Говоря об обработке персональных данных, работник Генпрокуратуры отметил, что «коммерческие организации стремятся накапливать такие данные при минимальных расходах на информационную безопасность». По-прежнему является проблемой принуждение компаниями граждан к согласию на обработку персональных данных, из-за чего те зачастую лишены выбора. «Нужно исключить избыточный сбор информации и перейти к принципу уничтожения данных после достижения целей их сбора», — заявил Кипкаев. Член комитета Госдумы по информационной политике, информационным технологиям и связи Антон Немкин сообщил, что самыми уязвимыми с точки зрения кибербезопасности остаются регионы, объяснив это отсутствием возможности обучать сотрудников и проводить профилактическую работу по кибербезопасности. По его словам, субъекты РФ ежедневно теряют несколько десятков миллионов рублей, которые поступают от граждан мошенникам из-за отсутствия у людей элементарных знаний о цифровой гигиене. В свою очередь, депутат Госдумы, член комитета по развитию Дальнего Востока и Арктики Николай Новичков предупредил о грядущих угрозах, исходящих от искусственного интеллекта. «Ещё всё впереди, и мы даже представить не можем, какие преступления может совершать искусственный интеллект, потому что его возможности растут в геометрической прогрессии», — заявил он. Подытоживая дискуссию, сенатор Артем Шейкин обратил внимание участников сессии на ещё одну проблему в сфере киберпреступлений, касающуюся возмещения вреда, нанесённого гражданам. По его словам, оборотные штрафы не гарантируют в полной мере возмещения за похищенные данные ни морального, ни материального ущерба. Поэтому в Совфеде сейчас обсуждается инициатива о необходимости наличия у компаний, оперирующих данными, финансового обеспечения, «чтобы у них в случае утечки данных была возможность для выплат гражданам морального ущерба». Путь в кибербезопасности: обучение и развитие

17.07.2024 [13:26],

Андрей Созинов

Кибербезопасность — относительно новое направление в IT, характеризующееся постоянно растущим спросом на специалистов с разнообразными навыками, от анализа угроз до разработки защитных систем. Специалистов в этой сфере ждут в банках, в финтех-компаниях, на промышленных и других предприятиях. С чего начать карьерный путь, где получать знания и почему важно следить за ключевыми событиями в сфере, рассказывает Станислав Козловский, эксперт по кибербезопасности.

Станислав Козловский, эксперт по кибербезопасности Где учиться на специалиста по кибербезопасности Фундаментальную базу и необходимые для старта в сфере информационной безопасности навыки можно приобрести, обучаясь даже в непрофильных вузах. Это Станислав Козловский подтверждает своим примером. «Я начал получать юридическое образование в МГЮА имени Кутафина, что, неожиданно для многих. Вуз дал отличную базу для работы в кибербезопасности: юридический подход к анализу рисков и соблюдению нормативных актов – неразрывно связан с моей работой в сфере кибербезопасности, обеспечивая комплексный подход к защите информации», – подчеркивает он. Затем Станислав продолжил изучать информационную безопасность более углубленно, получил высшее профильное образование, вступил в профессиональные сообщества — IEEE и Australian Computer Society, и активно продолжает участвовать в них, получая доступ к актуальной информации по последним угрозам и способам защиты, новейшим научным разработкам и результатам передовых исследований, а также к профессиональным дискуссиям. Держать руку на пульсе: какие инструменты и базы нужны для работы Специалисты в своей ежедневной работе используют широкий спектр инструментов, и каждый из них играет ключевую роль в обеспечении высокого уровня безопасности. В их числе Станислав Козловский отмечает Wireshark, который использует для глубокого анализа сетевого трафика. Этот инструмент помогает выявлять скрытые аномалии, потенциальные атаки, анализ пакетов позволяет определить источник атаки, методы проникновения и передаваемые данные – для реагирования на инциденты это критично. Burp Suite незаменим при тестировании на проникновение веб-приложений – инструмент идентифицирует уязвимости, например, SQL-инъекции, межсайтовый скриптинг (XSS) и другие. «Для проведения этических пентестов специалисты по информационной безопасности используют Metasploit, имитируя реальные атаки. Это позволяет оценивать эффективность существующих мер безопасности, определять слабые места в системе. Эффективное сканирование сети на предмет обнаружения работающих хостов, открытых портов и сервисов осуществляется посредством Nmap, это первый шаг в любом аудите безопасности. Для глубокого анализа уязвимостей системы использую Nessus – инструмент автоматизирует и процесс поиска, и классификацию известных уязвимостей, и это помогает существенно экономить время», – объясняет Станислав Козловский. Станислав подчеркивает, что регулярно следит за публикациями ведущих компаний в области кибербезопасности, таких как Symantec, FireEye, Cisco, Palo Alto Networks и Check Point, за новостями в специализированных изданиях, а также активно использует профессиональные ресурсы, подобные MITRE ATT&CK, для систематизации знаний об угрозах. В частности, MITRE ATT&CK с ее тактиками, техниками и процедурами (TTP) современных атак, ресурсы OWASP, предоставляющие ценную информацию по безопасности веб-приложений, и US-CERT с актуальными сообщениями и отчетами об угрозах информационной безопасности, являются неотъемлемой частью его профессиональной деятельности. Практика и обмен опытом В том, что касается практики, Станислав Козловский выделяет виртуальные лаборатории TryHackMe и Hack The Box. В них он оттачивает навыки анализа систем, проникновения, противодействия атакам в безопасной среде, а также участвует в специализированных соревнованиях. «Я принимаю участие в CTF-соревнованиях и считаю это отличной возможностью для решения сложных задач в условиях ограниченного времени, совершенствования навыков решения проблем. Это развивает мои навыки критического мышления, умение быстро находить и анализировать информацию, эффективно управлять временем и систематически подходить к решению проблем. А также это позволяет мне оставаться в курсе последних техник атак», – отмечает Станислав Козловский. Также он регулярно участвует в конференциях Positive Hack Days и KazHackStan, в рамках которых общается с ведущими специалистами в области кибербезопасности, узнает о последних исследованиях и технологиях. На таких мероприятиях проходят презентации новых инструментов, обсуждаются современные угрозы. Обсуждать технические вопросы, обмениваться опытом и практикой Станислав предпочитает на онлайн-форумах и в сообществах – например, на Reddit в тредеr/netsec и LinkedIn. Базу знаний он расширяет благодаря регулярному чтению научных статей, отчетов и блогов по кибербезопасности, а разработка собственных скриптов и инструментов позволяет автоматизировать рутинные задачи, повышая эффективность работы, освобождая время для решения более сложных проблем. Задачи и вызовы: чем занимаются в сфере кибербезопасности Спектр задач, их специфика зависят от конкретного проекта, его формата. Станислав Козловский вспоминает, что в рамках командных проектов он принимал участие в оценке рисков и внедрении систем защиты для крупных финансовых организаций. «Я проводил анализ существующей инфраструктуры безопасности, выявлял уязвимости, занимался разработкой рекомендаций по улучшению безопасности, принимал непосредственное участие во внедрении новых решений. В частности, в проекте по миграции в облако я был ответственным за разработку стратегии защиты облачной инфраструктуры, включая конфигурацию сетевых брандмауэров, систем детектирования интрузий (IDS/IPS) и систем предотвращения утраты данных (DLP)», – рассказывает он. Также приходилось руководить разработкой плана реагирования на инциденты, принимать участие в проведении симуляций кибератак и обучать команду эффективным методам реагирования. Для сотрудников своей компании Станислав Козловский проводит внутренние тренинги по специфическим инструментам (например, сканированию периметра с помощью Qualys) и методам кибербезопасности. Регулярно он проводит обучение для коллег, рассказывая о последних угрозах и методах их нейтрализации, поддерживает младших специалистов как наставник, помогая им развивать свои навыки и разбираться в сложных технических вопросах. Перспективные направления кибербезопасности Одним из наиболее перспективных направлений кибербезопасности Станислав Козловский считает AI и планирует развиваться именно в этой сфере, разрабатывая на ее основе новые решения и методы. «Искусственный интеллект (ИИ) становится ключевым игроком в сфере кибербезопасности, предлагая новые инструменты для выявления и предотвращения угроз. С его помощью можно анализировать огромные объемы данных в реальном времени, что позволяет обнаруживать аномалии и потенциальные атаки до того, как они нанесут ущерб», – отмечает Станислав. Немаловажно и то, что ИИ может адаптироваться к эволюционирующим киберугрозам, обучаясь на предыдущем опыте, и это повышает эффективность защитных систем. Однако важно также учитывать этические аспекты и риски, связанные с использованием ИИ, включая возможность ложных срабатываний и уязвимость самих алгоритмов. В целом, убежден Станислав Козловский, интеграция ИИ в кибербезопасность открывает новые горизонты, но требует внимательного подхода к внедрению. Для регистрации в программе дополнительной защиты Google теперь достаточно только Passkey

10.07.2024 [17:28],

Владимир Мироненко

Google упростила регистрацию учётных записей в программе дополнительной защиты (Advanced Protection Program), предназначенной для тех, кто подвержен риску целенаправленных онлайн-атак. Теперь это можно сделать с помощью одного ключа доступа (Passkey), используя встроенную биометрическую аутентификацию телефона Pixel или iPhone, тогда как ранее для регистрации требовались два физических ключа безопасности.

Источник изображения: Google Программой дополнительной защиты пользуются, например, те, кто задействован в политических кампаниях, или журналисты, использующие для публикаций конфиденциальную информацию, требующую защиты от взлома и утечек. При запуске программы требовались два физических ключа безопасности для её активации, а также пароль для последующего входа в систему. В 2023 году компания упростила вход в систему и задействовала метод входа без пароля, который позволяет пользователям безопасно входить в свои учётные записи, приложения и службы, используя встроенную аутентификацию на своих устройствах. Но для регистрации в программе всё равно были нужны два физических ключа безопасности. Чтобы присоединиться к программе дополнительной защиты, нужно перейти на её страницу и выполнить необходимые шаги по настройке. В конце настройки пользователю будет предоставлен выбор: настроить ключ доступа или физический ключ безопасности. На случай, если аккаунт вдруг окажется заблокированным, необходимо указать для восстановления номер телефона, адрес электронной почты или второй ключ доступа. Microsoft запатентовала технологию защиты от «визуального взлома» с помощью отслеживания взгляда

08.07.2024 [23:15],

Анжелла Марина

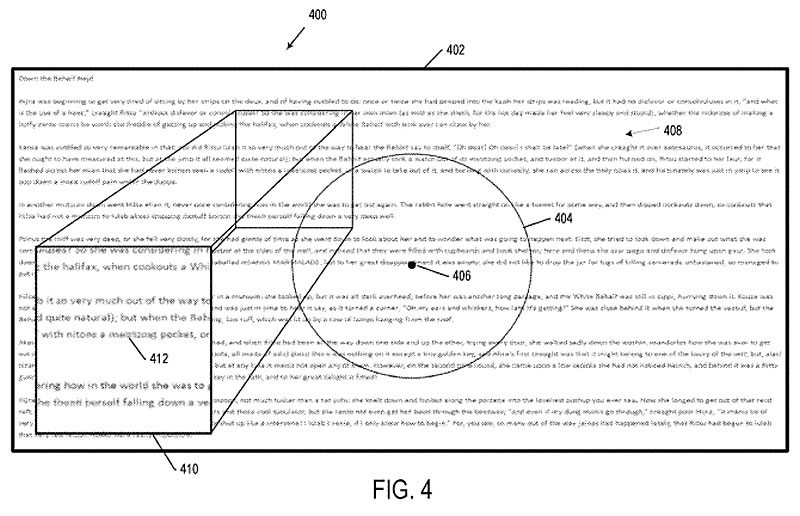

Компания Microsoft подала заявку на регистрацию патента на новую технологию, которая использует отслеживание взгляда для защиты информации на экране компьютера от посторонних глаз в общественных местах. Таким образом компания хочет обеспечить пользователям инновационный уровень конфиденциальности.

Источник изображения: Alex Kotliarskyi / Unsplash Компания Microsoft представила интересное решение для защиты конфиденциальности пользователей. Согласно недавно опубликованному патенту, технологический гигант разрабатывает систему, которая будет использовать отслеживание движения глаз для маскировки частей экрана, на которые пользователь не смотрит в данный момент, сообщает ExtremeTech. Новая технология предназначена для использования в общественных местах, где существует риск «визуального взлома», то есть несанкционированного просмотра конфиденциальной информации посторонними лицами. Система будет автоматически размывать или шифровать те области экрана, которые находятся вне фокуса внимания пользователя. В отличие от существующих на сегодня способов в виде физических плёнок конфиденциальности или программного обеспечения, которое просто затемняет весь экран кроме небольшой области, технология Microsoft обещает более естественное использование устройства. Патент описывает «методы прогнозирования взгляда», которые будут предугадывать, куда пользователь посмотрит дальше, постепенно открывая соответствующие части экрана. «У типичного читателя мозг использует периферийную информацию во время чтения, чтобы предвидеть структуру предложения и абзаца, поддерживая естественную скорость чтения», — говорится в патенте. То есть во время чтения человек не только фокусируется на конкретных словах или символах, на которые направлен его взгляд, но и обрабатывает информацию, которая находится вокруг этой точки фокуса. Это включает в себя слова и символы, которые находятся слева и справа от текущего фокуса внимания, а также выше и ниже.

Источник изображения: Microsoft Такая информация помогает нашему мозгу предвидеть, как будут строиться предложения и абзацы, что позволяет поддерживать естественную и плавную скорость чтения. Новая система призвана сохранить этот процесс, в отличие от существующих решений, которые могут сделать чтение некомфортным и менее эффективным. Хотя пока неизвестно, станет ли эта технология реальным продуктом, она представляет собой потенциально более совершенную альтернативу существующим методам защиты конфиденциальности экранов. Однако стоит отметить, что реальная угроза «визуального взлома» может быть несколько преувеличена. Исследования, подтверждающие серьёзность этой проблемы, в основном спонсировались производителями физических фильтров конфиденциальности. Например, компанией 3M, которая производит и продаёт такие наклеивающиеся на монитор плёнки. Тем не менее, для пользователей, особенно обеспокоенных приватностью или работающих с «чувствительными» данными, технология Microsoft может оказаться полезной. Microsoft спрятала спорную ИИ-функцию Recall даже от тестировщиков Windows Insider

21.06.2024 [14:23],

Николай Хижняк

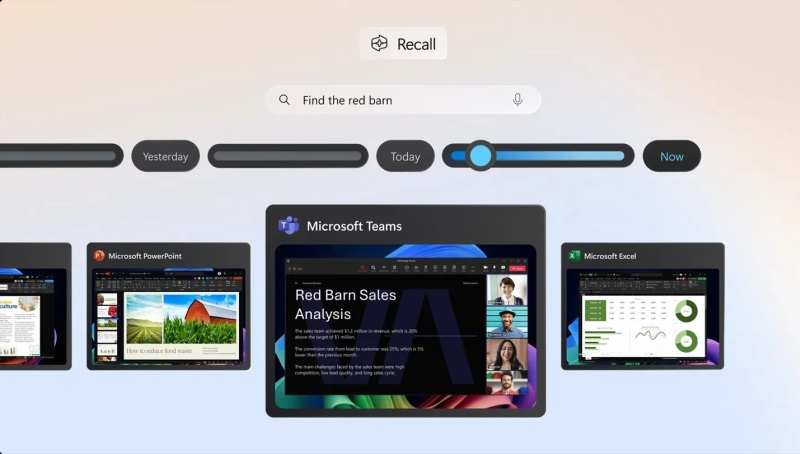

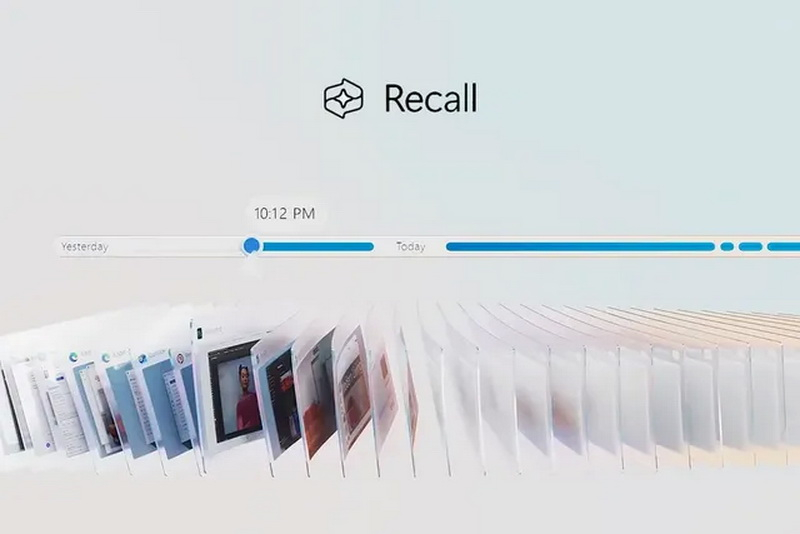

Microsoft пытается скрыть спорную ИИ-функцию Recall даже от участников программы Windows Insider, которые должны были её тестировать. На прошлой неделе компания объявила об отзыве Recall из состава сборки Windows, которая установлена на первом поколении Copilot Plus PC, и также отметила, что «инсайдеры» продолжат тестировать эту функцию. Однако из последних сборок Windows для Arm по программе Insider функция Recall и все упоминания о ней также исчезли.

Источник изображения: Microsoft Вместо Recall в составе последней сборки Windows Insider Canary Build 26236.5000 для устройств Arm64 была обнаружена другая функция под названием Screenray. Похоже, она также предназначена для записи всего, что происходит на ПК, но её интерфейс упрощён для более удобной навигации среди записанных данных об активностях. 18 июня, в тот же день, когда в продажу поступили первые ноутбуки Copilot Plus PC, компания Microsoft прекратила распространение сборки Windows 11 Build 26236.5000 для участников программы Insider. «Мы временно приостановили выпуск Windows 11 Insider Preview Build 26236 через канал Canary», — сообщила компания во вторник. 19 июня Microsoft выпустила новую сборку Windows Insider Build 26241.5000, в которой полностью отсутствуют следы Recall. Теоретически, пользоваться Recall по-прежнему можно, если на ПК уже установлена предыдущая версия 26236.5000 или имеется ISO-файл сборки 26236.6000. Однако скачать через официальные каналы распространения сборок Windows версию ОС 26236.5000 больше нельзя. Обычно, когда нужна предыдущая сборка ОС Insider Build, можно использовать UUP Dump, сайт, на котором перечислены все сборки операционной системы, предлагается возможность их скачать и создать на их основе ISO-образы. Однако при попытке скачать из UUP Dump версию 26236.5000 выдаётся ошибка, сообщающая, что файлы были удалены с серверов Microsoft. Очевидно, что сама Microsoft считает Recall в текущем виде очень спорной и не хочет, чтобы кто-то сейчас ей пользовался. Возможно, функция вернётся в будущих сборках Insider Build, однако неизвестно когда это произойдёт. Ранее Recall вызвала гнев пользователей, заботящихся о конфиденциальности и безопасности своих персональных данных, поскольку функция ведёт учёт всей активности на ПК. Эксперт по кибербезопасности Кевин Бомонт (Kevin Beaumont) обнаружил серьёзные проблемы с безопасностью в бета-версии Recall, в том числе связанные с тем, что функция хранит информацию в относительно легкодоступной для взлома базе данных SQLite. А независимый регулирующий орган по защите данных в Великобритании (ICO) даже объявил о расследовании этой функции. Без Recall системы Copilot Plus PC остались лишь с тремя не очень впечатляющими новыми ИИ-функциями: Codesigner (генератор изображений на основе Paint), Studio Effects (фильтры для веб-камеры) и субтитры Live Captions с переводом. Кремниевая долина усилила проверку кадров из-за опасений по поводу китайских шпионов

19.06.2024 [17:27],

Павел Котов

Расположенные в Кремниевой долине компании начали усиливать проверку персонала и потенциальных кандидатов при приёме на работу, потому что представители американских властей всё настойчивее выражают обеспокоенность по поводу угрозы китайского шпионажа, обращает внимание Financial Times.

Источник изображения: F8_f16 / pixabay.com Проверку персонала усилили и технологические гиганты масштаба Google, и известные стартапы, включая OpenAI, — они опасаются, что иностранные правительства пытаются использовать скомпрометированных сотрудников для доступа к интеллектуальной собственности и данным компаний. Венчурные капиталисты, включая Sequoia Capital, которая поддерживает десятки стартапов, таких как xAI Илона Маска (Elon Musk), призывают своих подопечных ужесточить проверку персонала. Sequoia и сама в минувшем году из-за геополитических обстоятельств была вынуждена отделить свой китайский бизнес, просуществовавший почти два десятилетия. Алекс Карп (Alex Karp), генеральный директор Palantir, компании, которая занимается анализом данных, стоит $53 млрд и выступает подрядчиком оборонной промышленности США, назвал проблему китайского шпионажа за американскими технологическими компаниями «огромной проблемой». Вашингтон и Пекин оказались в состоянии растущей стратегической конкуренции — США регулярно вводят новые меры экспортного контроля, чтобы усложнить Китаю доступ к передовым технологиям и разработку собственных решений, в том числе в области передовых чипов и искусственного интеллекта.

Источник изображения: Craig Whitehead / unsplash.com Существуют опасения по поводу роста ксенофобии в американских технологических компаниях, в которых преобладают квалифицированные сотрудники азиатского происхождения. В последние годы число дел о китайском шпионаже действительно выросло: в марте прокуратура предъявила обвинения бывшему инженеру-программисту Google в краже технологий ИИ и тайном сотрудничестве с двумя китайскими компаниями. Схожие инциденты фиксировались в Tesla, Micron и Motorola. Появились несколько частных компаний, предлагающих предприятиям меры защиты от китайского шпионажа. В 2019 году начала работать Strider Technologies, которая предложила компаниям средства обработки данных, направленные на предотвращение установления связи представителями иностранных государств с их сотрудниками, а также проникновения недружественных агентов в среду поставщиков и подрядчиков. Этими инструментами всё чаще пользуются американские технологические стартапы, работающие в области квантовых вычислений, ИИ и синтетической биологии. Если человек получает пометку в системе Strider, для компании это повод провести дополнительную проверку по линии безопасности: проверку семьи или финансовых связей за рубежом, а также истории поездок в страны, где осуществляют вербовку иностранные разведслужбы. Если компания из Кремниевой долины претендует на заключение контракта с Министерством обороны США, её призывают расширить сферу и масштабы осмотрительности в отношении угроз со стороны китайских шпионов. Коммерческие технологические компании, которые работают с оборонными агентствами США, обязываются соблюдать строгие меры безопасности. Google начала тестировать в Бразилии ИИ-защиту от кражи Android-смартфонов

12.06.2024 [15:50],

Владимир Мироненко

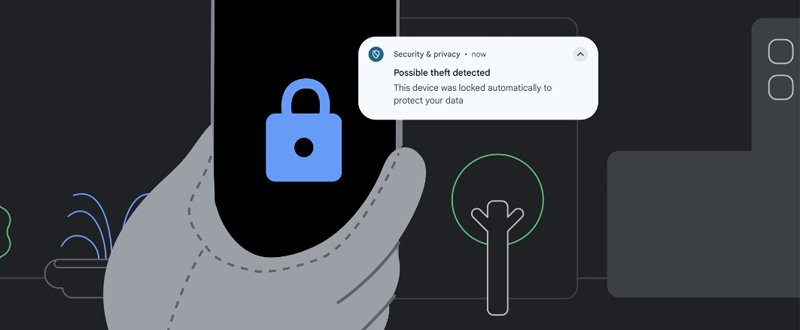

Компания Google приступила к тестированию в Бразилии функции автоматического обнаружения кражи смартфона на Android, анонсированной на конференции для разработчиков Google I/O 2024 в мае этого года. Бразилия была выбрана в качестве первого региона для тестирования функции Theft Detection Lock, поскольку, судя по отзывам пользователей, кражи телефонов здесь далеко не редкость. Любой пользователь может прямо сейчас зарегистрироваться для участия в программе тестирования, если живёт в этой стране.

Источник изображения: Google Функция Theft Detection Lock распознаёт, используя ИИ, необычные резкие движения мобильным устройством, которые могут указывать на попытку его кражи. Также на факт кражи может указывать то, что телефон пытаются использовать в другой сети, или если он в течение длительного времени находится вне доступа в часто используемой сети. Функция Theft Detection Lock была представлена в рамках более масштабных улучшений конфиденциальности и безопасности, запланированных для платформы Android 15, в числе которых защищённое паролём хранилище под названием «личное пространство», где можно хранить конфиденциальные приложения и данные. Для доступа в «личное пространство» потребуется дополнительный уровень аутентификации. Однако функция Theft Detection Lock появится и в более старых версиях Android вместе с обновлением сервисов Google Play. Пользователи Android-устройств в Бразилии также тестируют возможность отправки сообщений компаниям напрямую через WhatsApp, нажав на специальную кнопку, которая появляется в списке поиска компании. Кроме того, тестируется возможность назначения приёма у врача или косметолога, используя результаты поиска. Microsoft изменила Recall — функция не будет делать скриншоты без разрешения пользователя

07.06.2024 [22:05],

Николай Хижняк

Microsoft внесла изменения в функцию записи действий Recall для Windows 11 после того, как она вызвала жаркие споры на тему конфиденциальности пользователей. Recall постоянно делает скриншоты действий пользователя на ПК, а затем позволяет в любой момент вернуться к той или иной активности. Как пишет The Verge, у Recall можно будет отключить функцию съёмки скриншотов при первоначальной настройке ОС.

Источник изображений: Microsoft Функция Recall станет доступна с поступлением в продажу ноутбуков Copilot Plus PC. Изначально Microsoft планировала активировать Recall на компьютерах по умолчанию, однако сейчас компания говорит, что предоставит пользователям возможность выбора — включить или оставить выключенной спорную ИИ-функцию. Выбор можно будет сделать во время процесса первоначальной настройки нового Copilot Plus PC. «Если не будет выбран иной вариант, то Recall будет отключена по умолчанию», — говорит глава подразделения Windows Паван Давулури (Pavan Davuluri). Перед использованием Recall компания также потребует авторизацию через Windows Hello. Таким образом, пользователю придётся предоставить изображение своего лица, отпечаток пальца или использовать PIN-код перед обращением к Recall. «Кроме того, для просмотра вашей хроники и поиска в Recall потребуется подтверждение присутствия [владельца ПК]», — говорит Давулури, отмечая, что посторонний не сможет использовать поиск в Recall без предварительной аутентификации. Эта аутентификация также будет применяться к защите скриншотов, создаваемых Recall. «Мы добавляем дополнительные уровни защиты данных, включая дешифровку по методу «точно в срок», защищенную системой безопасного входа Windows Hello Enhanced Sign-in Security (ESS). Таким образом, снимки Recall будут расшифрованы и доступны только после аутентификации пользователя», — объясняет Давулури, добавляя, что база данных поисковых индексов также будет зашифрована. Ранее сообщалось, что Recall при поддержке ИИ-алгоритмов будет делать скриншоты того, что происходит на ПК, и сохранять эту информацию локально, то есть на компьютере пользователя. Эта информация не попадёт в облако и не будет использоваться Microsoft для обучения своих ИИ-моделей. Поисковая строка Recall позволит просматривать разные временные отрезки активности в форме созданных скриншотов (открытые страницы веб-браузера, программы и т.д.). При желании пользователь сможет вернуться в ту или иную временную точку активности с помощью всего пары движений мыши.  Microsoft внесла изменения в способы хранения базы данных Recall и доступа к ней после того, как эксперт по кибербезопасности Кевин Бомонт (Kevin Beaumont) обнаружил, что функция хранит информацию в виде обычного текста, что значительно упрощало авторам вредоносных программ создание инструментов для извлечения базы данных и её содержимого. Хотя Recall пока доступна лишь в тестовых сборках Windows, некоторые умельцы уже успели воспользоваться этим недостатком и создали ряд программных инструментов, позволяющих получить доступ к хранящимся в ней данным пользователей. Например, приложение TotalRecall извлекает базу данных Recall и позволяет легко просматривать сохранённый текст и снимки экрана, созданные функцией Microsoft. А сетевой инструмент NetExec, похоже, скоро получит собственный модуль Recall, который сможет получать доступ к папкам Recall на ПК и создавать их дамп для дальнейшего просмотра созданных снимков экрана. Появление подобных инструментов стало возможным только потому, что база данных Recall не наделена системой полного шифрования. Как сообщается, Microsoft разработала Recall в рамках инициативы Secure Future Initiative (SFI), призванной повысить безопасность её программных продуктов после крупных атак на облачный сервис Azure. Портал The Verge пишет, что глава Microsoft Сатья Наделла (Satya Nadella) ставит во главу угла безопасность над всеми остальным при разработке новых программных продуктов, о чём он сообщил во внутреннем письме для сотрудников компании и призвал их последовать его примеру, даже если это будет означать отказ от каких-то новых функций. «Если вы столкнулись с выбором между безопасностью и другим приоритетом, ваш ответ ясен: занимайтесь безопасностью. В некоторых случаях это означает, что безопасность имеет более высокий приоритет над другими задачами, которыми мы занимаемся, такими как разработка новых функций или обеспечение постоянной поддержки устаревших систем», — сообщил Наделла сотрудникам Microsoft. Глава подразделения Windows Паван Давулури в своих комментариях тоже ссылается на новую инициативу SFI по повышению безопасности программных продуктов Microsoft и отмечает, что компания принимает меры по повышению защиты Recall. Однако, похоже, эти вносимые изменения во многом опираются на отзывы сторонних исследователей цифровой безопасности, а не на собственные принципы безопасности Microsoft. В противном случае спорные моменты, связанные с Recall, были бы выявлены ещё на стадии её разработки и компания приняла бы соответствующие меры для их исправления или изменения ещё до запуска этой функции. Microsoft подчеркивает, что Recall будет доступна только на новых ПК Copilot Plus PC. Эти системы разработаны с учётом повышенных требований к программной и аппаратной безопасности и оснащены криптографическим процессором Pluton, разработанным для защиты персональных данных пользователей от кражи. В Android появится ИИ-защита от кражи — смартфон заблокируется, если его кто-то схватит и убежит

15.05.2024 [21:57],

Николай Хижняк

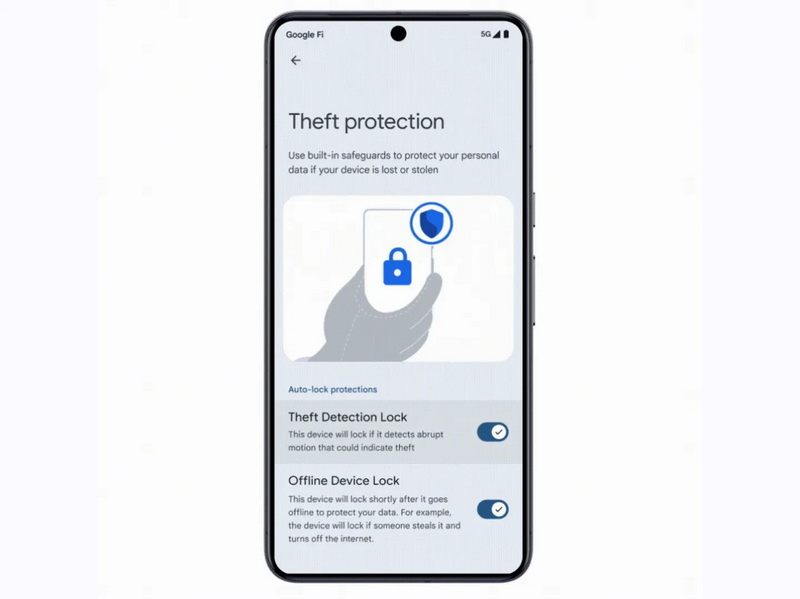

Компания Google выпустила вторую бета-версию своей будущей операционной системы Android 15, в которой реализовала ряд новых функций безопасности. Одна из них, например, позволяет определить момент, когда ваш телефон кто-то крадёт или выхватывает из рук, после чего устройство автоматически блокируется.

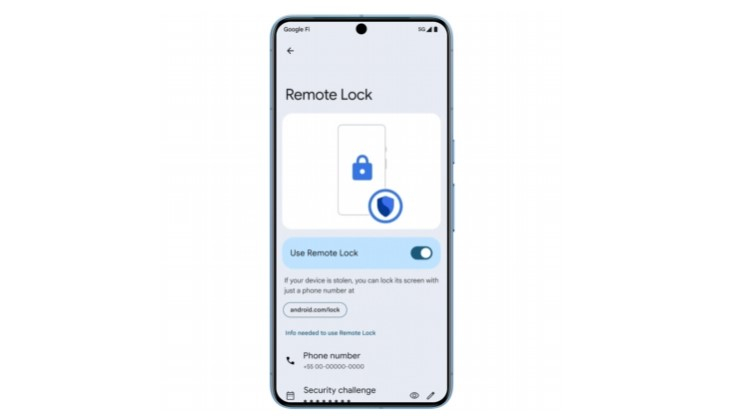

Источник изображений: Google Некоторые новые функции безопасности Android 15 также в перспективе появятся и в составе более старых версий операционной системы Android, что сделает их доступными для гораздо большего количества пользователей.  Новая функция Theft Detection Lock распознаёт необычные резкие движения мобильным устройством, которые могут указывать на то, что кто-то вырывает телефон из рук пользователя или хватает устройство со стола перед ним. Чтобы потенциальный злоумышленник не мог получить доступ к информации на устройстве, экран последнего автоматически блокируется. Система также следит за потенциальными попытками удалённого взлома устройства и автоматически отключает его от сети.  Google также предлагает новый способ удалённой блокировки экрана телефона, на тот случай если он попадёт в чужие руки. Для этого необходимо, например, с телефона друга, посетить сайт android.com/lock, где нужно ввести свой номер телефона и ответить на вопрос системы безопасности. После этого устройство будет заблокировано. Эти функции станут доступны с будущим обновлением сервисов Google Play для смартфонов под управлением Android 10 и более поздних версий. В Android 15 также представлена новая функция безопасности «Личные пространства», которая позволяет размещать приложения и данные в отдельной скрытой области памяти смартфона, которую можно заблокировать с помощью уникального PIN-кода. Google также добавила защиту от принудительной перезагрузки устройства и сброса на заводские настройки. В этом случае система запросит учётные данные владельца смартфона при следующей настройке. Функция Android Play Protect также получила обновление. Она проверяет, как приложения используют запрошенные разрешения на устройстве, чтобы отслеживать признаки фишинга и мошенничества. Информация о потенциально вредоносных приложениях отправляется в Google для дальнейшей проверки. Релиз Android 15 ожидается этой осенью. Google создала ИИ-инструмент для быстрого реагирования на киберугрозы

07.05.2024 [10:54],

Владимир Мироненко

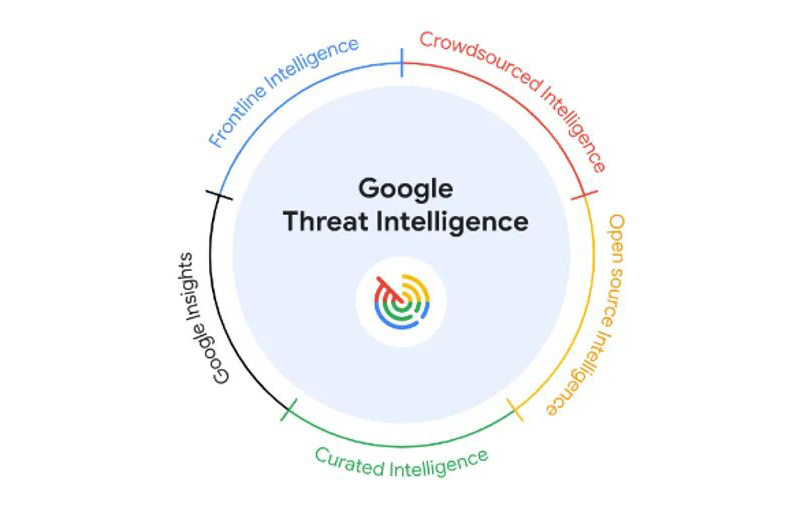

Google представила новое решение в сфере кибербезопасности Threat Intelligence, которое позволит клиентам «получать ценную информацию и защищать корпоративную IT-инфраструктуру от угроз быстрее, чем когда-либо прежде», используя аналитические данные подразделения кибербезопасности Mandiant, службы анализа угроз VirusTotal в сочетании с возможностями ИИ-модели Gemini AI.

Источник изображения: Google «Бесспорно, что сегодня Google обеспечивает два наиболее важных столпа анализа угроз в отрасли — VirusTotal и Mandiant. Интеграция обоих в единое предложение, дополненное ИИ и анализом угроз Google, предлагает командам безопасности новые средства для использования актуальных сведений об угрозах для лучшей защиты своих организаций», — отметил Дэйв Грубер (Dave Gruber), главный аналитик Enterprise Strategy Group. Согласно Google, подразделение Mandiant, предоставляющее услуги по обнаружению и устранению киберугроз, ежегодно расследует около 1100 случаев взлома. Новый сервис Google Threat Intelligence также использует VirusTotal, краудсорсинговую базу данных вредоносных программ, которая насчитывает более 1 млн пользователей. Кроме того, Threat Intelligence включает собираемые Google данные о кибератаках, нацеленных на 1,5 млрд учётных записей пользователей Gmail и 4 млрд устройств. Google отметила, что основным преимуществом Threat Intelligence является предоставление специалистам по безопасности ускоренной аналитики за счёт использования генеративного ИИ. Задействованная в решении большая языковая модель Gemini 1.5 Pro, по словам Google, сокращает время, необходимое для анализа вредоносного ПО и раскрытия его исходного кода. Компания отметила, что вышедшей в феврале версии Gemini 1.5 Pro потребовалось всего 34 секунды, чтобы проанализировать код вируса WannaCry, программы-вымогателя, с помощью которой хакеры в 2017 году атаковали множество компаний по всему миру. Также Gemini позволяет ускорить сбор информации о хакерской группе, её целях, тактике взлома и связанных с ней деталях. Кроме того, Gemini обеспечивает обобщение отчётов об угрозах на естественном языке в Threat Intelligence, что позволяет компаниям оценить, как потенциальные атаки могут на них повлиять, и расставить приоритеты, на чём следует сосредоточиться. |