|

Опрос

|

реклама

Быстрый переход

Хакеры научились проникать на ПК через поддельный экран «Центра обновления Windows»

25.11.2025 [19:46],

Сергей Сурабекянц

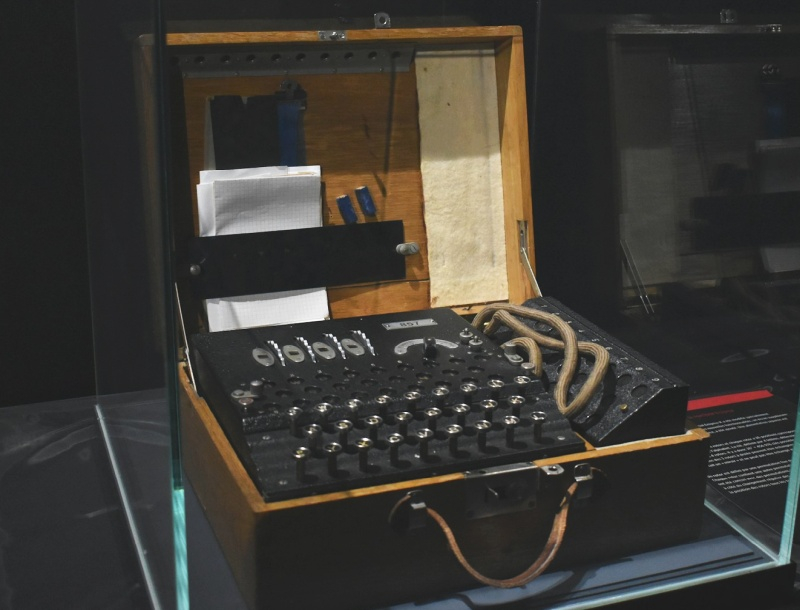

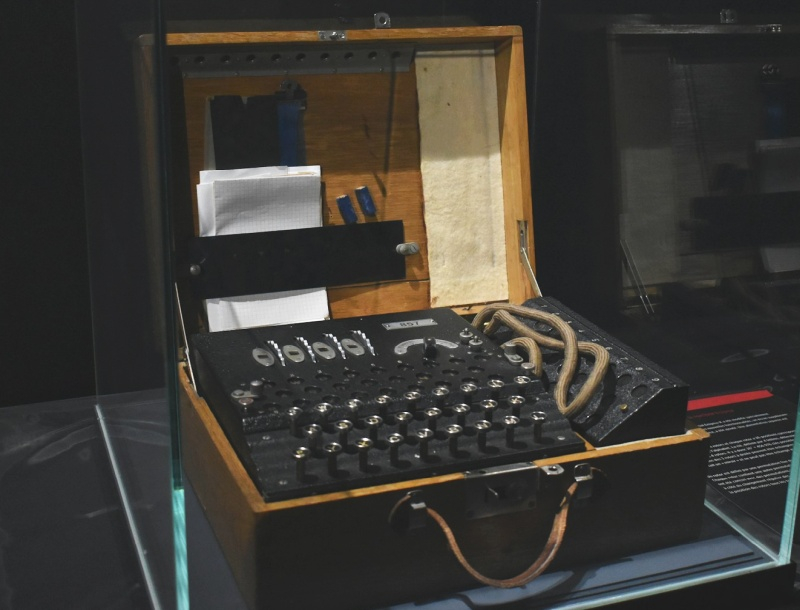

Киберпреступники давно взяли на вооружение методы социальной инженерии и продвинутые технологии — теперь они обманывают пользователей поддельным «Центром обновления Windows» на полноэкранной странице браузера, а вредоносный код скрывают внутри изображений. При помощи атаки, получившей название ClickFix, хакеры убеждают пользователей вставить код или команды в окно «Выполнить», вызываемое сочетанием Win+R, что приводит к установке в системе вредоносного ПО.

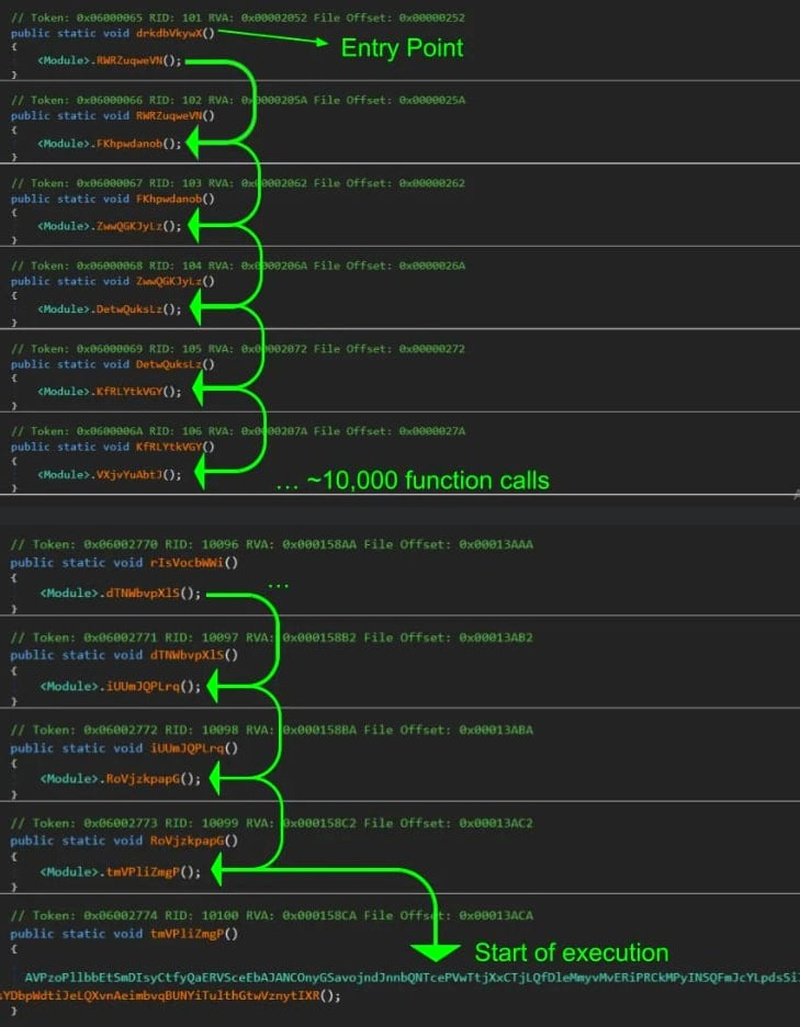

Источник изображения: unsplash.com Эта атака широко используется киберпреступниками всех уровней благодаря своей высокой эффективности и постоянно совершенствуется, предлагая всё более сложные и обманчивые приманки. С 1 октября исследователи наблюдали атаки ClickFix, при которых под предлогом установки критически важного обновления безопасности Windows происходило внедрение в систему вредоносного ПО. Поддельная страница обновления предлагает жертвам нажимать клавиши в определённой последовательности, что приводит к вызову окна «Выполнить», вставке и выполнению команд злоумышленника, автоматически скопированных в буфер обмена с помощью JavaScript, работающего на сайте. В результате на компьютер жертвы устанавливаются программы для хищения персональной информации LummaC2 и Rhadamanthys. В одном варианте проникновения хакеры использовали страницу верификации, а в другом — поддельный экран «Центра обновления Windows». Однако в обоих случаях злоумышленники применили стеганографию для кодирования окончательной вредоносной нагрузки внутри изображения. Стеганография — способ передачи информации, сохраняющий в тайне само её наличие. Впервые описан в 1499 году в трактате «Стеганография», замаскированном под магическую книгу. В отличие от криптографии, которая шифрует сообщение, стеганография скрывает сам факт его существования. В современной стеганографии информация внедряется в изображение, медиафайл или любой другой вид данных. «Вместо того, чтобы просто добавлять вредоносные данные в файл, вредоносный код кодируется непосредственно в пиксельные данные PNG-изображений, используя определённые цветовые каналы для реконструкции и расшифровки полезной нагрузки в памяти», — объясняют исследователи поставщика управляемых сервисов безопасности Huntress. Доставка вредоносного кода производится при помощи легитимного системного файла mshta.exe, являющегося частью операционной системы Windows. Хакеры используют эту утилиту для выполнения вредоносного кода JavaScript. Весь процесс включает несколько этапов, использующих командную оболочку PowerShell и сборку .NET Stego Loader, отвечающую за извлечение вредоносного кода, внедрённого в PNG-файл средствами стеганографии. В ресурсах манифеста Stego Loader содержится зашифрованный при помощи алгоритма AES блок данных, содержащий код для командной оболочки PowerShell. Этот код с вредоносным ПО извлекается из зашифрованного изображения и упаковывается с помощью инструмента Donut, который позволяет выполнять файлы VBScript, JScript, EXE, DLL и сборки .NET в памяти. Исследователи Huntress отметили, что злоумышленники для дополнительной защиты своего кода использовали тактику динамического уклонения, обычно называемую ctrampoline, при которой функция точки входа перед выполнением кода производит 10 000 вызовов пустых функций.  По данным Huntress, 13 ноября в результате операции правоохранительных органов «Эндшпиль» (Operation Endgame) была частично уничтожена инфраструктура злоумышленников, а вредоносное ПО перестало доставляться на поддельные домены «Центра обновления Windows», но часть из них всё ещё активна. Чтобы защититься от атак, подобных ClickFix, исследователи рекомендуют отключить окно «Выполнить» в Windows и отслеживать подозрительные цепочки процессов, такие как explorer.exe, запускающий mshta.exe или PowerShell. Кроме того, при расследовании инцидента кибербезопасности аналитики могут проверить раздел реестра RunMRU, чтобы узнать, вводились ли команды в окне «Выполнить». Исследование Google показало, что современная криптография уязвима перед квантовыми компьютерами

26.05.2025 [20:31],

Сергей Сурабекянц

Исследование Google показало, что 2048-битный ключ шифрования RSA — современный стандарт для онлайн-безопасности — может быть взломан за несколько дней квантовым компьютером с менее чем миллионом кубитов. Это открытие резко снизило требования к конфигурации квантового компьютера по сравнению с прежними оценками, которые всего несколько лет назад предполагали необходимость как минимум 20 миллионов кубитов.

Источник изображения: Quantware Квантовый компьютер с миллионом кубитов пока представляется скорее фантастикой, нежели реальностью. Однако темпы прогресса в этой области требуют уже сейчас начать переход к мерам безопасности, устойчивым к квантовым технологиям. Исследование, проведённое для Google Крейгом Гидни (Craig Gidney) подробно описывает будущие атаки с применением квантовых компьютеров и призывает мировое ИТ-сообщество уже сейчас готовиться к постквантовому миру. Выводы Гидни являются результатом достижений как в квантовых алгоритмах, так и в методах исправления ошибок. С тех пор как Питер Шор в 1994 году открыл, что квантовые компьютеры могут факторизовать большие числа гораздо эффективнее классических компьютеров, учёные стремились точно определить, какая конфигурация квантового оборудования потребуется для взлома реального шифрования.

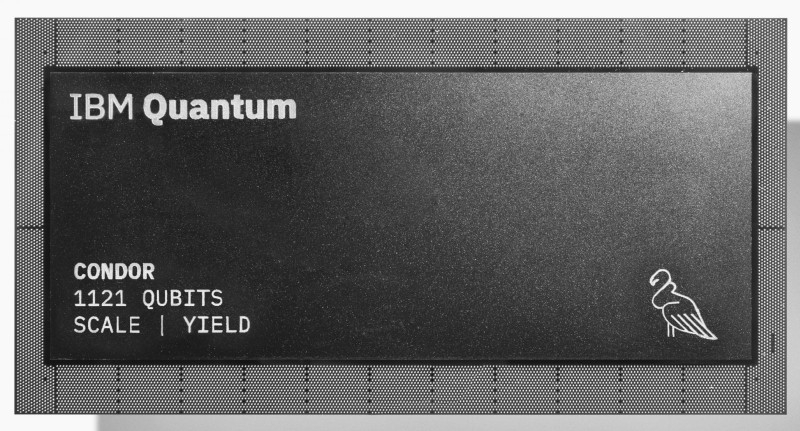

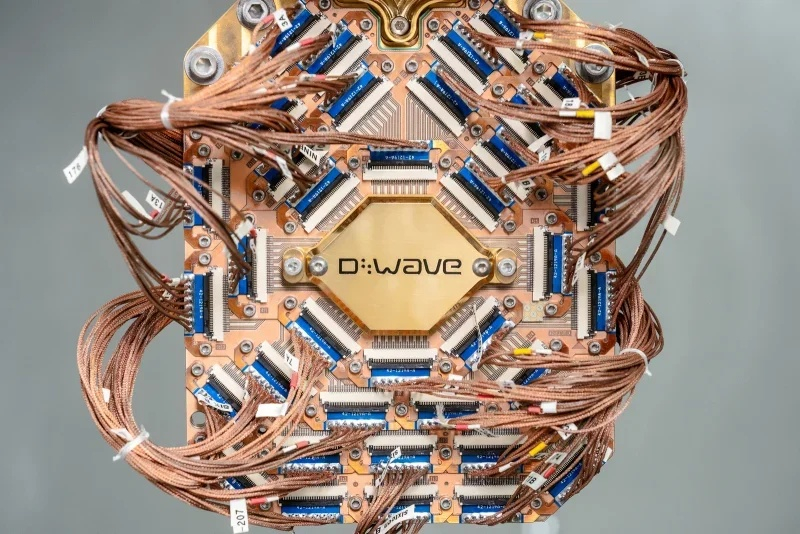

Источник изображений: IBM Последняя работа Гидни основана на недавних алгоритмических прорывах, таких как использование приближенного модульного возведения в степень, которое значительно сокращает количество требуемых логических кубитов. Исследование также включает более плотную модель для хранения кубитов с исправленными ошибками, используя такие методы, как «коды с ярмовой поверхностью» (yoked surface codes) и «выращивание магического состояния» (magic state cultivation) для сокращения требуемых ресурсов. Гипотетическая машина, располагающая миллионом кубитов, для взлома 2048-битных ключей шифрования RSA должна будет работать непрерывно в течение пяти дней, поддерживать чрезвычайно низкий уровень ошибок и координировать миллиарды логических операций без перерыва. Современные квантовые компьютеры работают только с сотнями или тысячами кубитов, что намного меньше отметки в миллион кубитов. Например, IBM Condor и Google Sycamore с 1121 и 53 кубитами соответственно иллюстрируют текущие возможности квантовых вычислений.  Компания D-Wave недавно представила самый мощный в мире квантовый компьютер — систему Advantage2 с более чем 4400 кубитами. Как и все предыдущие системы D-Wave (за исключением компьютеров первых поколений), Advantage2 будет доступна только через облако. Поставки физических систем клиентам начнутся позже — с платформ, насчитывающих не менее 7000 кубитов, время которых ещё не пришло.

Источник изображения: Dwave 20 мая компания NVIDIA объявила об открытии Глобального центра исследований и разработок для бизнеса в области искусственного интеллекта на базе квантовых технологий (Global Research and Development Center for Business by Quantum-AI Technology, G-QuAT). На этой площадке размещена система ABCI-Q — крупнейший в мире исследовательский суперкомпьютер, предназначенный для квантовых исследований. Система интегрирована с тремя квантовыми компьютерами. Крупные компании, разрабатывающие квантовое оборудование, планируют масштабировать свои компьютеры до уровня миллиона кубитов в течение следующего десятилетия. IBM в партнёрстве с Токийским и Чикагским университетами собираются построить квантовый компьютер на 100 000 кубитов к 2033 году. Компания Quantinuum заявила о цели по созданию полностью отказоустойчивого универсального квантового компьютера Apollo к концу 2020-х годов. Последствия появления следующего поколения квантовых компьютеров для информационной безопасности крайне болезненны. RSA и аналогичные криптографические системы лежат в основе большей части защищённых коммуникаций в мире, от банковского дела до цифровых подписей. Результаты исследования Гидни подтверждают срочность перехода на постквантовую криптографию (PQC) — новые стандарты, разработанные для противостояния атакам квантовых компьютеров. В прошлом году Национальный институт стандартов и технологий США опубликовал алгоритмы PQC и рекомендовал поэтапно отказаться от уязвимых систем после 2030 года. Новые стандарты должны стать важным элементом криптографической защиты данных. Предыдущие стандарты криптографии NIST, разработанные в 1970-х годах, используются практически во всех устройствах, включая интернет-маршрутизаторы, телефоны и ноутбуки. Руководитель группы криптографии NIST Лили Чен (Lily Chen) уверена в необходимости массовой миграции с RSA на новые методы шифрования: «Сегодня криптография с открытым ключом используется везде и во всех устройствах, наша задача — заменить протокол в каждом устройстве, что нелегко». Поэтому эксперты по безопасности в различных отраслях призывают серьёзно относиться к угрозе, исходящей от квантовых компьютеров. Новые схемы шифрования основаны на понимании сильных и слабых сторон квантовых вычислений, так как квантовые компьютеры превосходят классические лишь в достаточно узком спектре задач. К квантово-устойчивым криптографическим методам относятся:

Источник изображения: unsplash.com Исследование Гидни подчёркивает важность упреждающего планирования. Оно также напоминает о вечном соревновании «снаряда и брони» — по мере развития технологий развиваются и методы их взлома. Улучшения алгоритмов и лучшая интеграция оборудования и программного обеспечения продолжают снижать барьеры для потенциальных злоумышленников. Квантовый прорыв Google не несёт угрозы биткоину, но только до поры, до времени

11.12.2024 [11:24],

Дмитрий Федоров

Недавнее заявление Google о создании квантового чипа Willow с вычислительной мощностью в 105 кубитов спровоцировало обсуждения по поводу угрозы квантовых технологий для криптографических алгоритмов Bitcoin, таких как Elliptic Curve Digital Signature Algorithm (ECDSA) и Secure Hash Algorithm (SHA-256). Тем не менее, эксперты отмечают, что для реального взлома криптографической защиты биткоина потребуется несколько миллионов кубитов, и такая угроза остаётся весьма отдалённой.

Источник изображения: Traxer / Unsplash ECDSA, алгоритм проверки цифровой подписи при помощи криптографии на эллиптических кривых, обеспечивает создание и проверку цифровых подписей, подтверждающих подлинность транзакций и право владельца на управление средствами. SHA-256, алгоритм криптографического хеширования, выполняет ключевую роль в обеспечении целостности данных блокчейна и формирует основу механизма доказательства выполнения работы (Proof-of-Work), позволяя сети надёжно защищать транзакции и подтверждать новые блоки. Эти технологии являются фундаментом криптографической защиты Bitcoin, однако с развитием квантовых вычислений их устойчивость может подвергнуться серьёзным испытаниям. Аналитики Bernstein подчёркивают, что, несмотря на стремительное развитие квантовых технологий, практическая угроза для криптографических стандартов Bitcoin остаётся весьма отдалённой, поскольку текущие квантовые компьютеры не обладают достаточной мощностью для таких атак. Однако сообщество Bitcoin уже активно обсуждает переход на квантово-устойчивые криптографические алгоритмы, способные заменить существующие стандарты. Переход на квантово-устойчивую криптографию сопряжён с серьёзными техническими вызовами. Как отмечает разработчик и создатель протокола Bitcoin STAMPS, известный под псевдонимом Mike In Space, квантово-устойчивые цифровые подписи имеют значительно больший размер, что потребует увеличения размера блока и, соответственно, изменений в архитектуре сети. Такая модификация может потребовать хардфорка, который, в случае разногласий внутри сообщества, способен привести к расколу сети. Альтернативным решением может стать мягкий форк, однако он потребует длительного и дорогостоящего процесса перевода средств пользователей на новую систему, что в условиях текущих ограничений по размеру блока может занять годы. Чарльз Эдвардс (Charles Edwards), основатель Capriole Investments, предостерегает, что угроза квантовых вычислений может стать реальностью уже в ближайшие 5–10 лет. По его оценке, квантовый компьютер с 2500 логическими кубитами будет способен скомпрометировать безопасность алгоритма SHA-256, который играет важную роль в защите блокчейна Bitcoin. Эдвардс подчёркивает необходимость немедленных действий, поскольку согласование квантово-устойчивых криптографических стандартов и их внедрение может занять годы. Задержки в реализации этих мер могут существенно сократить временной запас для защиты сети от новых угроз. Развитие квантовых вычислений представляет собой угрозу не только для криптовалют, но и для широкого спектра современных технологий. Под угрозой оказываются банковские счета, системы безопасного хранения данных, коммуникационные протоколы и другие решения, которые зависят от криптографических стандартов, таких как RSA, ECDSA и AES. Эта проблема носит глобальный характер, требуя координированных усилий разработчиков, учёных и регуляторов для создания и внедрения квантово-устойчивых алгоритмов, которые помогут минимизировать риски, вызванные стремительной технологической революцией. Аналитики Bernstein отметили, что снижение цены биткоина после преодоления отметки $100 000 было вызвано рыночными факторами, включая избыточное использование кредитного плеча, что привело к усилению волатильности. Тем не менее, эксперты сохраняют оптимизм, рекомендуя инвесторам «оставаться в длинной позиции». Они подчёркивают, что уровень $95 000–98 000 остаётся привлекательным для долгосрочных вложений, особенно на фоне высокого спроса на ETF и активности корпоративных инвесторов. По их прогнозам, цена биткоина может достичь $200 000 в течение следующих 12 месяцев, что делает текущие уровни привлекательными для стратегических инвесторов. США стандартизировали первые криптографические алгоритмы, стойкие к взлому на квантовых компьютерах

13.08.2024 [21:20],

Сергей Сурабекянц

На сегодняшний день практически все чувствительные данные в мире защищены схемой ассиметричного шифрования RSA (Rivest-Shamir-Adleman), которую практически невозможно взломать с помощью современных компьютеров. Но появление квантовых компьютеров может кардинально изменить ситуацию. Поэтому Национальный институт стандартов и технологий США (National Institute of Standards and Technology, NIST) представил три схемы шифрования постквантовой криптографии.

Источник изображений: unsplash.com Новые стандарты должны стать важным элементом криптографической защиты данных. Предыдущие стандарты криптографии NIST, разработанные в 1970-х годах, используются практически во всех устройствах, включая интернет-маршрутизаторы, телефоны и ноутбуки. Руководитель группы криптографии NIST Лили Чен (Lily Chen) уверена в необходимости массовой миграции с RSA на новые методы шифрования: «Сегодня криптография с открытым ключом используется везде и во всех устройствах, наша задача — заменить протокол в каждом устройстве, что нелегко». Хотя большинство экспертов считают, что крупномасштабные квантовые компьютеры не будут построены как минимум ещё десять лет, существуют две веские причины для беспокойства уже сегодня:

Поэтому эксперты по безопасности в различных отраслях призывают серьёзно относиться к угрозе, исходящей от квантовых компьютеров. Новые схемы шифрования основаны на понимании сильных и слабых сторон квантовых вычислений, так как квантовые компьютеры превосходят классические лишь в достаточно узком спектре задач. К квантово-устойчивым криптографическим методам относятся:

На сегодняшний день наиболее перспективным методом NIST считает решётчатую криптографию. Институт ещё в 2016 году объявил публичный конкурс на лучший алгоритм постквантового шифрования. Было получено 82 заявки от команд разработчиков из 25 стран. С тех пор конкурс прошёл через четыре отборочных тура и в 2022 году завершился, назвав четыре победивших алгоритма. Были учтены мнения криптографического сообщества, промышленных и учёных кругов, а также заинтересованных государственных служб.  Четыре победивших алгоритма имели звучные названия: CRYSTALS-Kyber, CRYSTALS-Dilithium, Sphincs+ и FALCON, но после стандартизации получили типовое обозначение «Федеральный стандарт обработки информации» (Federal Information Processing Standard, FIPS) с номерами 203–206. Сегодня NIST объявил о стандартизации FIPS 203, 204 и 205. Ожидается, что FIPS 206 будет стандартизирован ближе к концу года. FIPS 203, 204 и 206 основаны на решётчатой криптографии, в то время как FIPS 205 — на хеш-функциях. Стандарты включают компьютерный код алгоритмов шифрования, инструкции по его реализации и сценарии предполагаемого использования. Для каждого протокола существует три уровня безопасности, разработанные для обеспечения будущих стандартов в случае обнаружения в алгоритмах слабых мест или уязвимостей. Ранее в этом году внимание криптографического сообщества привлекла публикация Или Чена (Yilei Chen) из Университета Цинхуа, которая утверждала, что решётчатая криптография на самом деле плохо защищена от квантовых атак. Но при дальнейшем рассмотрении силами сообщества в аргументации Чена были найдены ошибки, и авторитет решётчатой криптографии был восстановлен. Этот инцидент подчеркнул базовую проблему, лежащую в основе всех криптографических схем: нет никаких доказательств того, что какие-либо из математических задач, на которых основаны схемы, на самом деле «сложные». Единственным реальным доказательством стойкости шифрования, даже для стандартных алгоритмов RSA, являются многочисленные неудачные попытки взлома в течение длительного времени. Поскольку постквантовые стандарты криптографии пока очень «молоды», их стойкость постоянно подвергается сомнениям и попыткам взлома, причём каждая неудачная попытка только повышают доверие к ним. «Люди изо всех сил пытались взломать этот алгоритм. Многие люди пытаются, они очень стараются, и это на самом деле придаёт нам уверенности», — заявила по этому поводу Лили Чен. Безусловно, представленные NIST новые стандарты постквантового шифрования актуальны, но работа по переводу на них всех устройств только началась. Потребуется длительное время и значительные средства, чтобы полностью защитить данные от дешифровки при помощи будущих квантовых компьютеров. Для примера, компания LGT Financial Services потратила 18 месяцев и около полумиллиона долларов лишь на частичное внедрение новых алгоритмов, а затраты на полный переход оценить затруднилась. |