|

Опрос

|

реклама

Быстрый переход

Лабораторные атаки показали уязвимости в менеджерах паролей LastPass, Bitwarden и Dashlane — ими пользуются 60 млн человек

18.02.2026 [16:57],

Павел Котов

Облачные менеджеры паролей традиционно обещают пользователям полную безопасность данных за счёт механизма «шифрования с нулевым разглашением». Но, как выяснили исследователи Швейцарской высшей технической школы Цюриха (ETH Zurich), этой модели не соответствуют даже такие уважаемые сервисы как Bitwarden, LastPass и Dashlane.

Источник изображения: Jakub Żerdzicki / unsplash.com Три указанных сервиса управляют учётными данными примерно 60 млн пользователей, и это значительная доля рынка. Чтобы проверить надёжность этих сервисов, исследователи обратились к «модели угроз со стороны вредоносных серверов» — они смоделировали работу серверов, способных вести себя аномально при взаимодействии с клиентами, например, при входе в систему или синхронизации данных. В результате они провели 12 успешных атак на Bitwarden, семь на LastPass и шесть на Dashlane. Во многих случаях эксперты получили полный доступ к паролям и данным учётных записей, продемонстрировав, как злоумышленники могут манипулировать обычными действиями пользователей для взлома хранилищ. Уязвимости оказались серьёзнее, чем ожидалось, отметили исследователи. Аналогичные проблемы фиксировались в других облачных приложениях, но эксперты исходили из того, что менеджеры паролей разрабатывались как более надёжные средства защиты. Основной проблемой оказалось чрезмерно большое влияние серверов на процесс расшифровки — сказывается противоречие между безопасностью и удобством для пользователей. Для удобства пользователей им предлагают такие функции как восстановление учётной записи и семейный доступ. Но из-за этих удобств система усложняется, а поверхность атаки расширяется.

Источник изображения: Towfiqu / unsplash.com Швейцарские учёные дали компаниям, в сервисах которых обнаружили уязвимости, 90 дней на их устранение, прежде чем публично раскрыть результаты исследования. Большинство поставщиков отреагировали конструктивно, а некоторые решали свои проблемы недостаточно быстро. Операторы сервисов неохотно пересматривают системы шифрования из-за опасений, что пользователи могут потерять доступ к хранящимся данным — это особенно актуально для корпоративных клиентов, которые управляют данными сотрудников в разных организациях. Из-за этого многие поставщики продолжают использовать средства шифрования, разработанные ещё в девяностые годы и считающиеся устаревшими в академических кругах. Чтобы устранить выявленные проблемы, учёные предлагают гибридную модель перехода: переводить новых клиентов на обновлённые архитектуры, а существующим пользователям дать возможность добровольно перейти на системы нового образца, полностью осознавая риски. Актуальные системы, считают исследователи, должны по умолчанию работать с использованием современного сквозного шифрования и проходить проверки с участием сторонних организаций. Несмотря на уязвимости, эксперты продолжают считать менеджеры паролей ценными средствами для управления сотнями учётных данных, что актуально для большинства пользователей. Предпочтение они рекомендовали отдавать сервисам, операторы которых открыто заявляют об ограничениях в области безопасности и регулярно проходят независимую проверку. Важно не дискредитировать какие-то технологии, а обеспечить всей отрасли прозрачность и надёжные принципы проектирования, заключили учёные. «Чёрная пятница» в «Пассворке»: скидка 50 % на корпоративный менеджер паролей

24.11.2025 [09:59],

Андрей Созинов

С 24 ноября по 5 декабря компания «Пассворк» проводит акцию в честь «Чёрной пятницы» — все версии коробочного решения для управления паролями будут доступны со скидкой 50 %. «Пассворк» — комплексное решение для управления паролями и конфиденциальными данными, разработанное специально для компаний и государственных учреждений, которым критически важна безопасность и полный контроль над инфраструктурой. Решение обеспечивает централизованное хранение и управление всеми корпоративными секретами — от учётных записей и паролей до сертификатов и ключей. В отличие от облачных решений, все данные остаются на ваших серверах, что гарантирует полный контроль и соответствие требованиям информационной безопасности. «Пассворк» адаптируется под любые корпоративные требования и политики информационной безопасности. Решение разворачивается в изолированных офлайн-контурах и облачных средах. Для кого создан «Пассворк»«Пассворк» создан для компании любого размера — от малого бизнеса до системообразующих предприятий и государственных учреждений с повышенными требованиями к безопасности. «Пассворк» решает ключевые задачи бизнеса: наводит порядок в управлении паролями и секретами, минимизирует риски утечек данных, упрощает аудит доступа и ускоряет работу сотрудников. Ключевые преимущества

Условия акции Чёрная пятницаАкция стартует 24 ноября 2024 года и продлится до 5 декабря включительно. В рамках специального предложения все версии и редакции коробочного решения доступны со скидкой 50%. Вы получаете полнофункциональный продукт с техподдержкой, регулярными обновлениями и сопровождением. Подробная информация об условиях акции и технических характеристиках продукта доступна на сайте компании. О компании: ООО «Пассворк» — российский разработчик ИБ-решений для управления паролями и конфиденциальными данными, специализирующийся на создании защищённых систем для бизнеса и государственного сектора с 2014 года. Продукт компании используется в крупнейших российских компаниях и государственных учреждениях. Выросшие в интернете зумеры использует пароли слабее, чем их дедушки и бабушки

19.11.2025 [19:16],

Сергей Сурабекянц

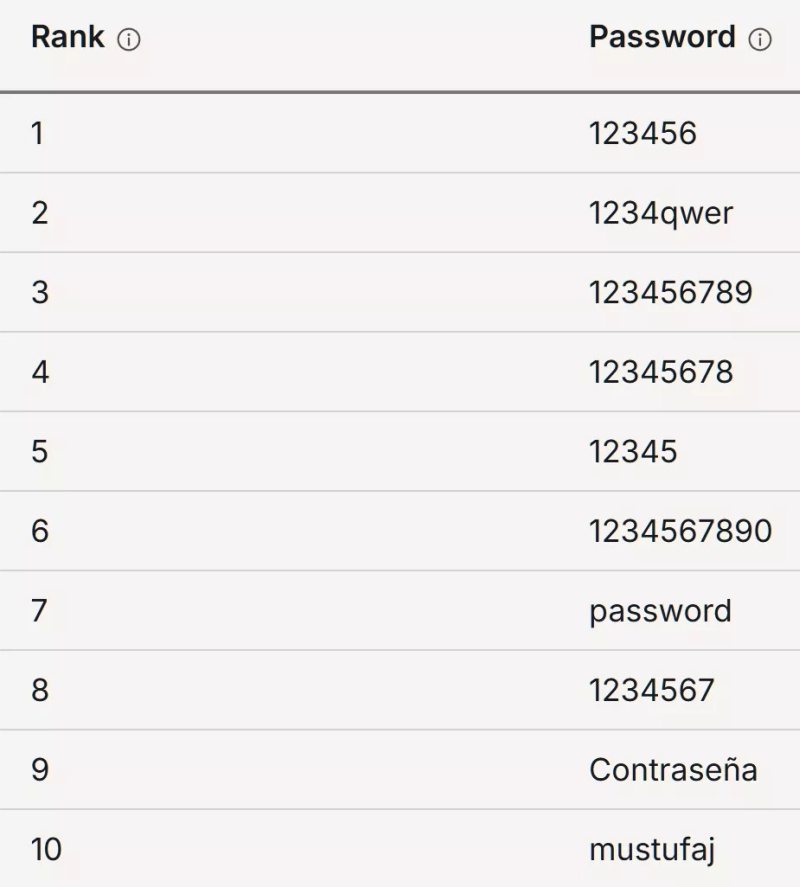

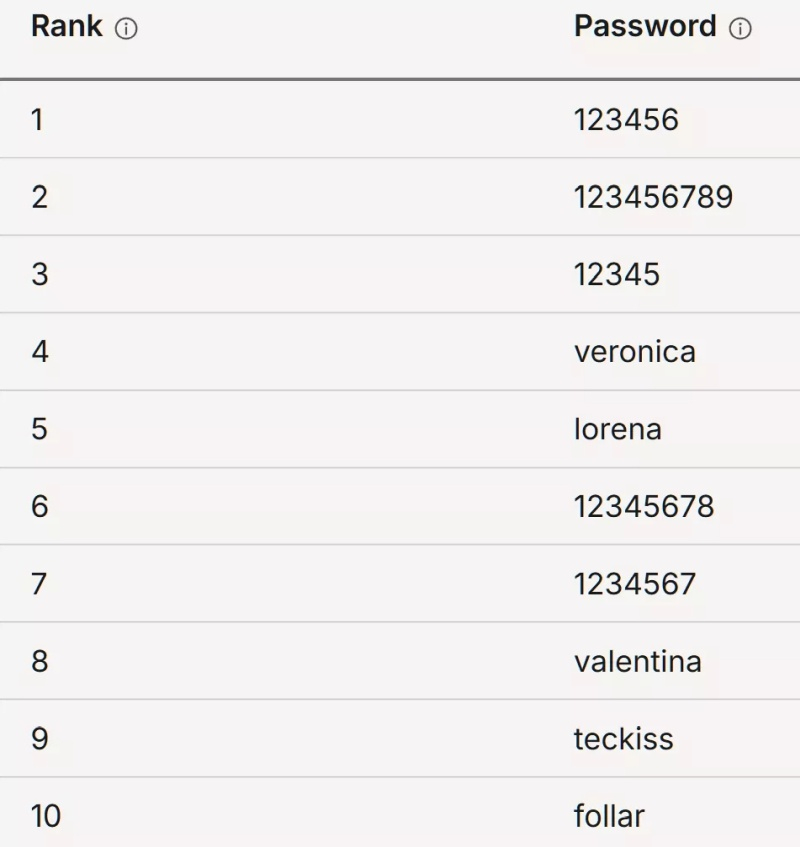

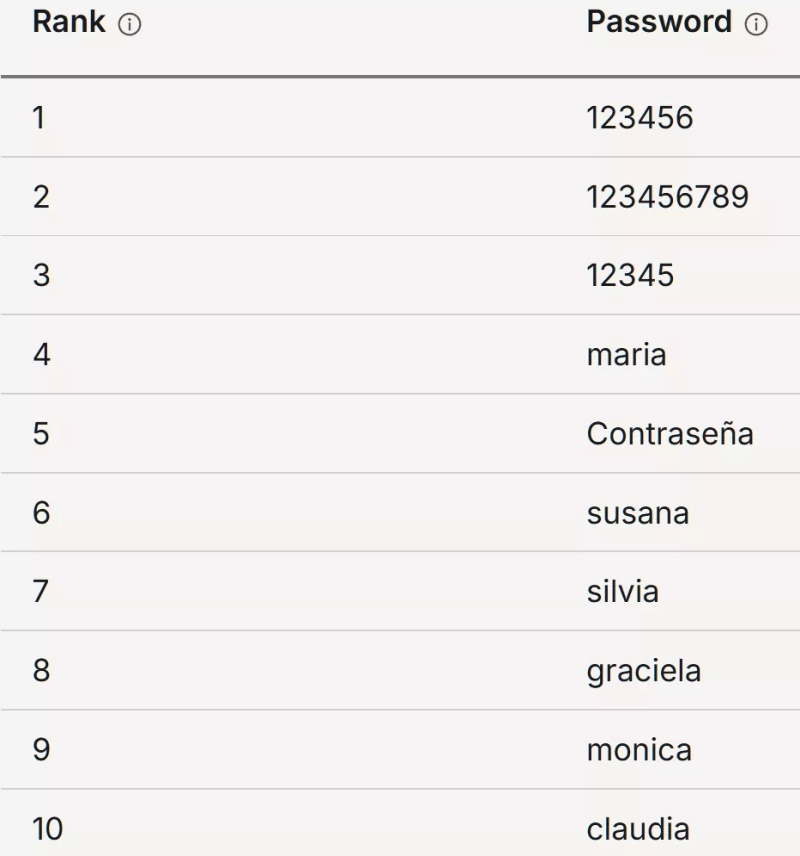

В соответствии с давним стереотипом, чем старше человек, тем он менее технически подкован. Но, похоже, это обобщение не всегда верно, особенно когда речь идёт о паролях. Аналитическая компания NordPass опубликовала сегодня список популярных паролей, разделённый по возрастным группам. Объединяет все поколения похожий набор слабых и неудачных паролей, причём самые легко угадываемые пароли используют представители молодого «поколения Z» — зумеры.

Источник изображения: unsplash.com Казалось бы, логично предположить, что представители «поколения Z», родившиеся в период с 1997 по 2007 год, должны использовать самые надёжные пароли, ведь они выросли в эпоху интернета и про цифровую безопасность знают не понаслышке. Но эта группа, похоже, худшая из всех. «12345» — самый распространённый пароль среди этой группы. Порядковые номера, начинающиеся с 1, встречаются шесть раз в первой десятке, а вечный «password» занимает пятое место. Есть несколько говорящих о возрасте записей, таких как «skibidi» и «assword».  У «миллениалов» (1981–1996) дела обстоят ненамного лучше, но, по крайней мере, самый популярный пароль «123456» здесь содержит дополнительную цифру. Порядковые номера составляют бо́льшую часть этого списка, хотя он также включает в себя немного более сложные для угадывания «Contraseña» и «mustufaj».  В списке «поколения X» (1965–1980) встречается больше имён, но первые места также заняты наборами цифр в возрастающем порядке.  Похожие пароли выбирают и представители самого возрастного поколения бэби-бумеров (1946–1964).  Поколение «молчаливых» (родившихся до 1946 года) также предпочитает использовать имена, а не числа.  NordPass отмечает, что вариации самых распространённых имён и фамилий в каждой стране часто встречаются в списках самых популярных паролей региона, например, kristian123. Тот факт, что «12345» или «123456» были самыми распространёнными среди всех поколений, — печально знакомая картина. А пароль «123456» десятилетиями занимает почётную первую строчку в списках самых популярных паролей всех стран и народов. Хакеры научились обходить защиту Passkey с помощью вредоносных скриптов и расширений

15.08.2025 [15:37],

Анжелла Марина

Специалисты по безопасности из компании SquareX на ежегодной конференции Def Con продемонстрировали метод атаки, позволяющий злоумышленникам получить доступ к аккаунтам, защищённым технологией Passkey. Этот механизм, разработанный как более безопасная альтернатива паролям, хранит закрытый ключ на устройстве пользователя и позволяет входить в систему с помощью PIN-кода, Face ID или отпечатка пальца.

Источник изображения: AI Крупные технологические компании, включая Microsoft, Amazon и Google, активно внедряют Passkey, поскольку он устойчив к фишингу и, в отличие от паролей, его нельзя украсть через поддельный сайт. Атака не затрагивает криптографию самого ключа, но использует уязвимости в браузерной среде, манипулируя процессом аутентификации WebAuthn — стандарта, на котором основана работа Passkey. По словам Шоурии Пратапа Сингха (Shourya Pratap Singh), ведущего инженера SquareX, хакеры могут подменить процесс регистрации и входа, внедрив вредоносный JavaScript через уязвимость на сайте или с помощью вредоносного расширения для браузера. Как поясняет портал SecurityWeek, для успешной атаки необходимо убедить жертву установить вредоносное расширение, замаскированное под полезный инструмент, либо воспользоваться уязвимостью на целевом сайте, например, XSS-багом (межсайтовый скриптинг). После этого атакующий может перехватить процесс регистрации Passkey или заставить систему переключиться на аутентификацию по паролю, чтобы украсть учётные данные. По факту жертве достаточно просто посетить сайт, на котором используется Passkey, с установленным вредоносным расширением или попасть на ресурс с уязвимостью для внедрения кода — дополнительные действия не требуются. Это открытие подчёркивает риски, связанные с безопасностью браузерных расширений и клиентских уязвимостей, даже при использовании современных методов аутентификации. Хотя Passkey остаётся более защищённой технологией по сравнению с паролями, его безопасность зависит от корректной реализации WebAuthn и отсутствия компрометирующих факторов в окружении пользователя. Доработки не помогли: Windows Recall продолжает делать скриншоты с паролями и данными карт

06.08.2025 [19:39],

Сергей Сурабекянц

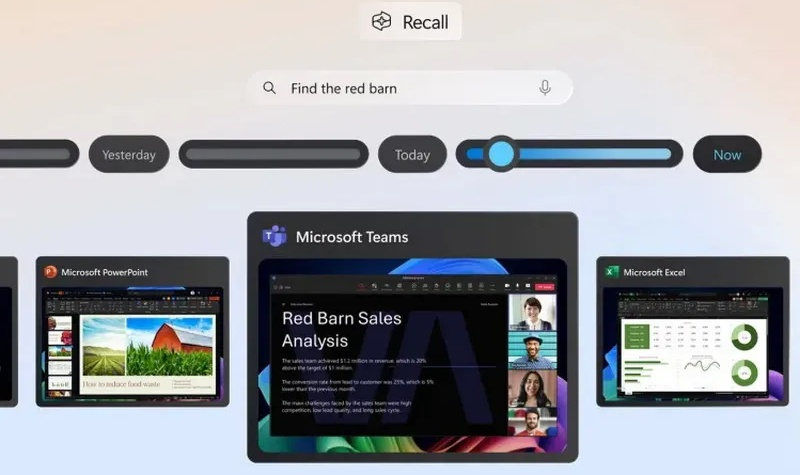

Сразу после анонса функция Recall в Windows 11 вызвала волну критики от экспертов по конфиденциальности и защите данных. Recall постоянно делает скриншоты экрана и сохраняет их, даже если они содержат конфиденциальные данные. Запуск Recall был отложен, а Microsoft сообщила о её доработке. Но исследователи The Register утверждают, что Recall «по-прежнему может захватывать данные кредитных карт и пароли — настоящий клад для мошенников».

Источник изображений: Microsoft Microsoft интегрировала в Recall фильтр для распознавания ввода или отображения чувствительных данных и предотвращения создания их скриншотов, но пытливым умам сотрудников The Register удалось его обойти. Они выяснили, что Recall может делать скриншоты текущего баланса счетов, отображаемого на экране, избегая только данных для входа. «Таким образом, злоумышленник будет знать, услугами какого банка я пользуюсь и сколько у меня денег […], но не мои учётные данные или номер счёта», — сообщили исследователи. В ходе тестирования Recall иногда сохраняла данные кредитной карты, а иногда — нет. Функция надёжно распознала вводимые пароли и не записала их, но создала скриншоты файла с паролями. Очевидно, что Recall не всегда распознает, когда на экране отображаются пароли, и, следовательно, может их записывать. При входе в PayPal Recall сохранила скриншот экрана входа с именем пользователя, но без пароля.  Исследователи The Register пришли к выводу, что, несмотря на все улучшения и доработки Microsoft, функция Windows Recall по-прежнему испытывает трудности с надёжным распознаванием конфиденциальных данных. Они полагают, что фильтрация конфиденциальной информации в Recall «хорошая, но недостаточная». Следует отметить, что Windows Recall хранит скриншоты в зашифрованном виде, поэтому посторонним лицам достаточно сложно их просмотреть. Тем не менее, чтобы избежать потенциальной утечки конфиденциальных данных, следует отключить Windows Recall и полностью исключить риски. Google защитит автозаполнение паролей в Chrome на Android биометрией

31.07.2025 [18:17],

Павел Котов

Современному человеку не всегда удобно вводить пароли вручную, поэтому для экономии времени люди пользуются встроенными в менеджеры паролей средствами автозаполнения. Доступ к этой функции часто ограничивается средствами биометрической аутентификации, но почему-то не в Google Chrome для Android, и это вскоре может измениться к лучшему, обратил внимание ресурс Android Authority.

Источник изображения: Growtika / unsplash.com В настройках «Google Менеджера паролей» есть опция, которая блокирует доступ к функции автозаполнения без биометрической аутентификации по лицу или отпечатку пальца. Эта защита работает в большинстве приложений, но не в браузерах, включая Chrome, хотя сам Chrome по умолчанию использует ту же службу автозаполнения. Теперь же на главной странице настроек «Google Менеджера паролей» появился новый текст описания: «Для дополнительной защиты всегда пользуйтесь аутентификацией по отпечатку пальцев, лицу или иной разблокировкой экрана при входе и использовании автозаполнения (скоро и в Chrome)». Таким образом, дополнительная аутентификация по распознаванию лица или отпечатка пальца теперь будет запрашиваться и в Google Chrome. Пока нет ясности, будет эта настройка применяться только к самому Chrome, или в настройках браузера появится собственная опция. Dropbox предупредила о закрытии своего менеджера паролей

31.07.2025 [10:55],

Павел Котов

Администрация платформы Dropbox приняла решение закрыть сервис менеджера паролей, проработавший пять лет. Пользователей службы поставили в неловкое положение, дав им чуть менее трёх месяцев, чтобы сохранить все свои данные.

Источник изображения: appshunter / unsplash.com Закрытие сервиса будет производиться поэтапно. 28 августа менеджер паролей переведут в режим просмотра как в мобильном приложении, так и в расширении для браузеров, в этот же день перестанет работать автозаполнение. 11 сентября перестанет работать мобильное приложение, и информацию можно будет восстановить только через браузерное расширение. А 28 октября сервис прекратит работать полностью — Dropbox «безвозвратно и безопасно» удалит все данные, и пользователи окончательно утратят к ним доступ. Причину этого решения в Dropbox не озвучили, отметив лишь, что это «часть наших усилий по улучшению прочих возможностей нашего основного продукта». Под этой формулировкой может подразумеваться, что пользователей у менеджера паролей Dropbox оказалось не так много. Первоначально он предлагался в пакете версии Pro, а с 2021 года стал бесплатным дополнением к ассортименту служб Dropbox. Оставшимся пользователям менеджера паролей в компании рекомендовали перейти на 1Password, хотя и этот сервис, конечно, не единственный. «Крупнейшая утечка в истории» оказалась устаревшим сборником архивов паролей

21.06.2025 [11:24],

Геннадий Детинич

19 июня 2025 года источники сообщили о попадании в открытый доступ 16 млрд учётных записей многих популярных интернет-сервисов. Согласно сообщениям экспертов, большинство данных были опубликованы впервые. Подобное должно было заставить всех неравнодушных к своим аккаунтам пользователей отреагировать на угрозу, поменяв пароли и логины. Но когда страсти немного улеглись, выяснилось, что данная утечка — это всего лишь многолетний сборник устаревших архивов.

Источник изображения: ИИ-генерация Grok 3/3DNews Разбор ситуации с огромной базой, названной по горячим следам «матерью всех взломов», заставил быстро охладить горячие головы. Во всём массиве этой информации так и не нашли признаков свежих взломов, что позволяет говорить, что ни один из популярных интернет-сервисов в последние недели или месяцы не подвергался результативной атаке. Обнаруженный массив представляет собой сформированную за многие годы обширную подборку, которая была создана с помощью ворующего пароли вредоносного программного обеспечения. В частности, по стилю формирования логов в базе специалисты сделали вывод, что информация собрана инфостилерами. Они заражают компьютеры под управлением Windows и операционных систем Apple, перехватывают нажатия клавиш и методично собирают информацию обо всех логинах и паролях, которые введены в системе. Затем злоумышленник загружает журналы отчётов себе на компьютер, в результате чего вся личная информация становится скомпрометированной. База на 16 млрд учётных записей, судя по всему, годами собиралась из тысяч или даже сотен тысяч небольших баз, созданных после взломов за несколько последних лет. Её могли собирать как злоумышленники, так и компании по кибербезопасности, чтобы держать руку на пульсе. Кто выложил базу в открытый доступ, сегодня неизвестно. Но непосредственной угрозы для граждан, скорее всего, она не несёт, хотя это хороший случай лишний раз убедиться, что приватность и защищённость в интернете — это миф. Ещё раз подчеркнём, что в данном инциденте с публикацией огромной базы учётных данных речь не идёт о факте взлома в виде единого инцидента, в ходе которого была похищена сверхкрупная база данных. В то же время подборка весьма внушительная: 16 млрд учётных записей — это осязаемые риски для многих пользователей. Как минимум это даёт понять, что мишенью может стать каждый просто по законам больших чисел. Паниковать не нужно, но оставаться беспечным тоже нельзя. Новая статья: Основа информационной безопасности: обзор новой 7-й версии менеджера паролей для бизнеса «Пассворк»

18.06.2025 [00:01],

3DNews Team

Данные берутся из публикации Основа информационной безопасности: обзор новой 7-й версии менеджера паролей для бизнеса «Пассворк» База с данными 184 млн аккаунтов Apple, Google, Microsoft и других сервисов лежала в Сети просто так

23.05.2025 [23:48],

Анжелла Марина

Исследователь кибербезопасности Джеремайя Фаулер (Jeremiah Fowler) обнаружил в открытом доступе базу данных с более, чем 184 миллионами логинов и паролей от таких сервисов, как Apple, Google, Facebook✴✴, Microsoft, Discord и других. Объём утечки составил 47,42 Гбайт, а среди данных оказались не только учётные записи соцсетей, но и доступ к банковским аккаунтам, медицинским платформам и государственным порталам разных стран.

Источник изображения: AI Как заявил Фаулер, это одна из самых опасных находок за последнее время. «Подобные утечки случались и раньше, но здесь масштаб колоссальный», — отметил он. В отличие от стандартных баз, которые обычно содержат данные одной компании, в данном случае оказались собраны миллионы записей от сотен тысяч разных сервисов. Для проверки подлинности данных исследователь связался с несколькими пользователями, чьи email-адреса фигурировали в базе. Они подтвердили, что информация соответствует действительности. База с 184 млн записей лежала в открытом виде на серверах хостинг-провайдера World Host Group. Она была обнаружена Фаулером 6 мая. По определённым признакам можно было понять, что информацию собрали с помощью инфостилеров (шпионское ПО), которые крадут логины и пароли из браузеров, почтовых клиентов и мессенджеров. Такое ПО распространяется через фишинговые письма, взломанный софт и вредоносные сайты. «Некоторые инфостилеры могут даже делать скриншоты или записывать нажатия клавиш», — пояснил Фаулер. Также интересно, что файлы в базе были помечены как «senha» (португальское слово «пароль»), хотя остальной текст был на английском. Предположительно, это может указывать на международный характер атаки. И хотя после обнаружения утечки база была закрыта, исследователь считает, что злоумышленники наверняка успели скопировать данные. Украденная информация обычно попадает на чёрные рынки в даркнете или «утекает» в Telegram-каналы, после чего используется для мошенничества, кражи личных данных и новых кибератак. Пока не удалось выяснить, кто именно является инициатором сбора базы, однако сам факт утечки ставит под угрозу пользователей по всему миру. Фаулер рекомендует не хранить конфиденциальные документы в электронной почте, включая налоговые декларации, медицинские записи и пароли. Google Chrome начнёт автоматически менять слабые или взломанные пароли, но сначала попросит разрешения

21.05.2025 [01:23],

Анжелла Марина

На конференции Google I/O компания анонсировала новую функцию в Chrome, которая сможет автоматически обновлять слабые или скомпрометированные пароли в браузере. Теперь, если система обнаружит ненадёжный пароль, «Менеджер паролей» Google предложит пользователю автоматически заменить его на более надёжный.

Источник изображения: Firmbee.com / Unsplash Как сообщает The Verge, новую функцию анонсировали заранее, чтобы разработчики успели адаптировать свои сайты и приложения перед релизом, который запланирован на конец этого года. Сейчас браузер Chrome лишь предупреждает о небезопасных паролях, но не меняет их автоматически. «Если мы просто скажем пользователю, что его пароль слабый, необходимость менять его вручную вызовет раздражение, — отметила вице-президент и руководитель Chrome Париса Табриз (Parisa Tabriz). — А если что-то раздражает, люди этим пренебрегают. Автоматическая смена пароля является шагом к безопасности и это удобно». На вопрос о том, будет ли Chrome регулярно обновлять старые пароли, Табриз ответила, что браузер не станет делать это без согласия пользователя. Она подчеркнула, что компания стремится к тому, чтобы люди сами контролировали смену своих данных. Nvidia GeForce RTX 5090 способна взламывать пароли вдвое быстрее, чем RTX 4090

10.05.2025 [14:27],

Павел Котов

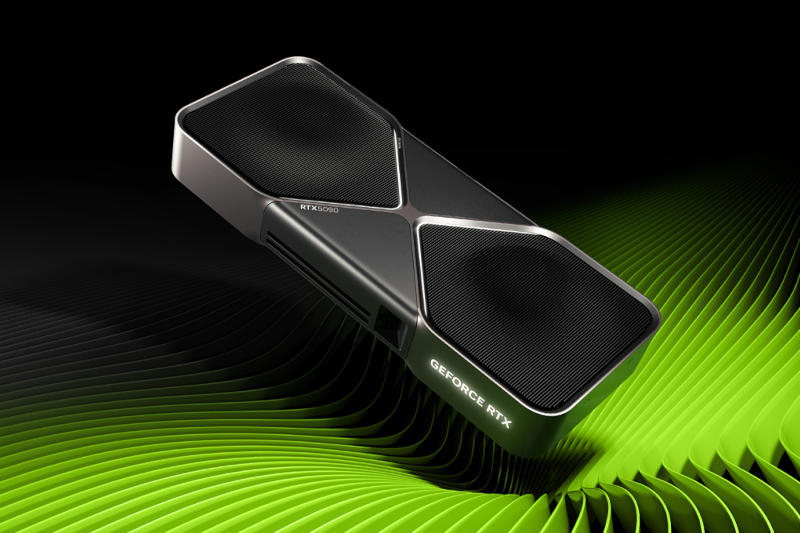

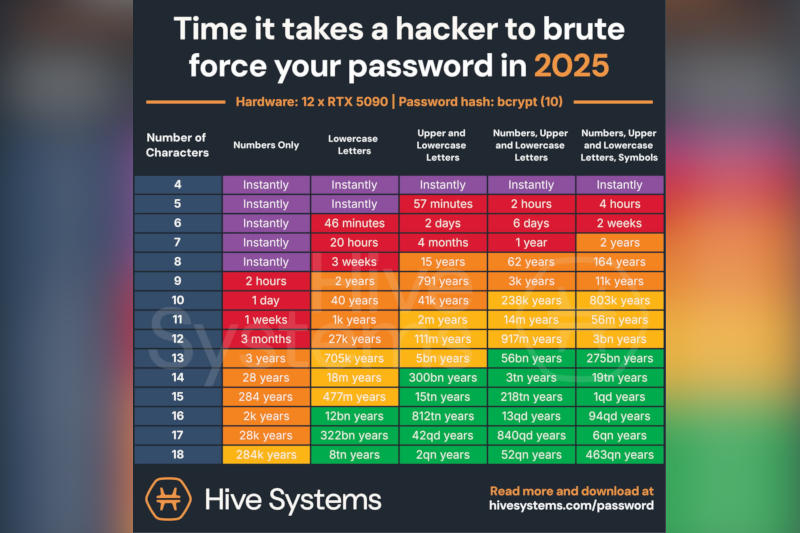

Последняя версия доклада «Таблица паролей» компании Hive Systems, специализирующейся на кибербезопасности, дала тревожный результат: современные видеокарты взламывают хешированные пароли быстрее, чем когда-либо. Производительность оборудования растёт, простые пароли почти не обеспечивают защиту, а длинные и сложные становятся всё более важными для безопасности.

Источник изображения: nvidia.com Функции хеширования преобразуют текст любой длины в набор символов фиксированного размера — списки паролей превращаются в зашифрованные таблицы. Даже если такая таблица будет украдена с сервера, расшифровать хеш напрямую невозможно — исходные пароли остаются скрытыми. Однако хакеры могут попытаться подобрать их методом грубой силы, то есть перебором множества комбинаций символов с последующим сравнением результатов с имеющимися хешами.

Источник изображения: Hive Systems Этот метод Hive Systems имитирует в ежегодном докладе. В 2025 году эксперты собрали кластер из двенадцати видеокарт Nvidia GeForce RTX 5090 и протестировали его на скорость работы с хеширующей функцией bcrypt. Пароль из восьми символов, состоящий только из цифр, такая система взламывает за 15 минут. Если использовать только строчные буквы, время взлома возрастает до трёх недель. При сочетании цифр и букв взлом занимает уже 62 года. А при добавлении специальных символов подбор может занять до 164 лет. Средний прирост производительности Nvidia GeForce RTX 5090 по сравнению с прошлогодней RTX 4090 составляет 33 %, однако при работе с паролями, содержащими цифры, заглавные и строчные буквы, а также специальные символы, ускорение достигает двукратного значения: вместо 2000 лет на взлом потребуется «всего» 1000. На практике, конечно, обе цифры остаются за пределами реальной угрозы, так что причин для паники пока нет. К тому же такой способ взлома возможен только в случае, если у злоумышленника уже есть украденная база хешей паролей. Это лишь ещё одно напоминание о том, что длинные и сложные пароли всегда безопаснее, чем бесконечные «qwerty» и «1234», лидирующие в соответствующих рейтингах из года в год. Microsoft лишила новых пользователей возможности использовать пароли

02.05.2025 [11:34],

Владимир Фетисов

Microsoft уже давно подталкивает пользователей Windows к отказу от использования обычных паролей для защиты своих учётных записей. Очередным шагом в этом направлении стал отказ от использования паролей при регистрации новых аккаунтов Microsoft. Теперь пользователям будут предлагать только более безопасные способы защиты учётных записей, такие как ключи доступа (passkey), push-уведомления или ключи безопасности.

Источник изображения: Unsplash Новая инициатива Microsoft по отказу от паролей сопровождается запуском оптимизированного окна входа в систему. Разработчики изменили порядок шагов при авторизации таким образом, чтобы этот процесс был наиболее прост, когда вместо пароля используется ключ доступа. Хотя в уже зарегистрированных аккаунтах Microsoft пароли никуда не денутся, по крайней мере на данном этапе, в новых учётных записях софтверный гигант от них избавился полностью, и больше не предлагает возможность создать пароль. «В рамках упрощения пользовательского интерфейса мы меняем свойства новых учётных записей. Теперь новые учётные записи Microsoft будут "беспарольными по умолчанию". У новых пользователей будет несколько вариантов входа в учётную запись без пароля, и им никогда не придётся вводить пароль. Существующие пользователи могут зайти в настройки учётной записи и удалить свой пароль», — говорится в сообщении Microsoft. Этими изменения Microsoft фактически переименовывает «Всемирный день паролей» во «Всемирный день ключей доступа», обещая продолжить работы по внедрению этого нововведения в будущем. По данным компании, ежегодно регистрируется около 1 млн ключей доступа, причём успешность авторизации с ними составляет 98 %, тогда как при использовании обычных паролей всего 32 %. Посчитали — прослезились: только 6 % паролей уникальны, а остальное — сплошные «qwerty» и «1234»

02.05.2025 [00:09],

Анжелла Марина

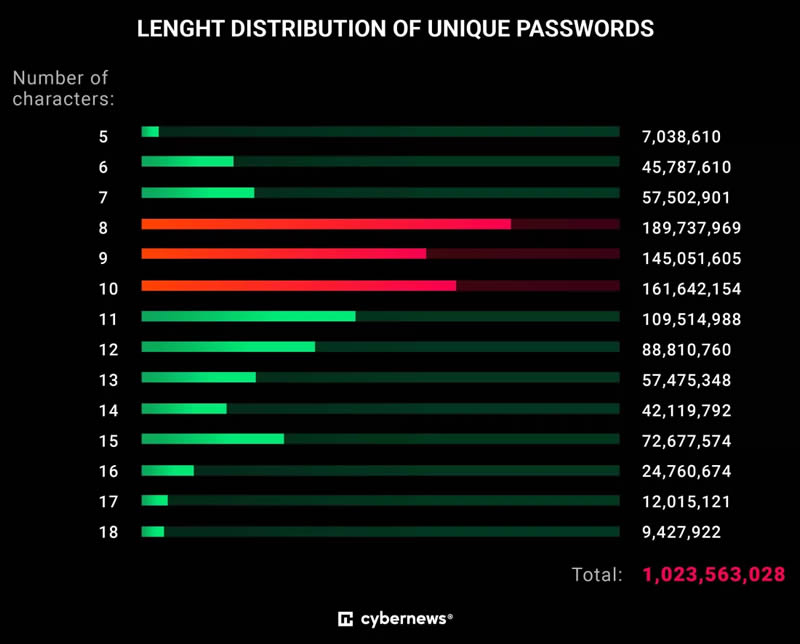

Исследователи безопасности из CyberNews проанализировали 19 миллиардов паролей, попавших в сеть в следствии хакерских атак в 2024 и 2025 году, и пришли к выводу, что только 6 % являются уникальным набором символов, а остальные 94 % — это настоящая катастрофа, не отвечающая самым элементарным требованиям безопасности.

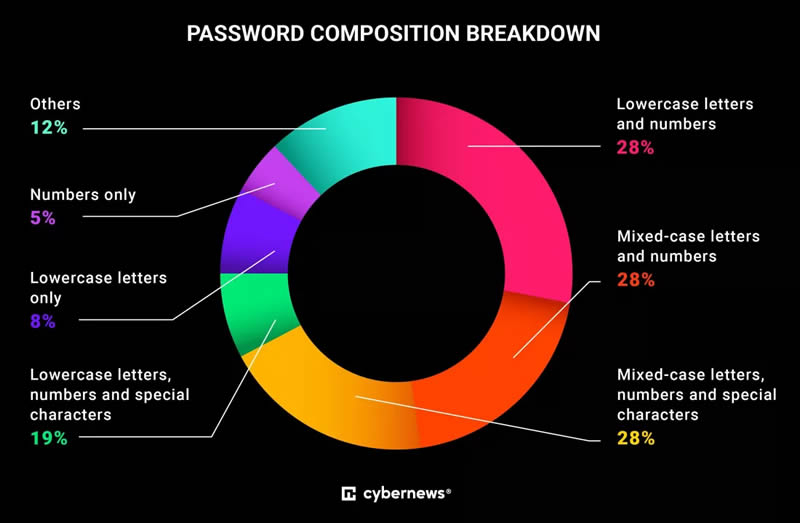

Источник изображения: AI Как пишет TechSpot, 42 % пользователей выбирают пароли длиной 8–10 символов, а 27 % ограничиваются только цифрами и строчными буквами. Если бы не требования сервисов по количеству символов, многие использовали бы и вовсе 3–4 знака. В топе самых предсказуемых вариантов оказались «1234» (727 млн случаев), «password» (56 млн) и «admin» (53 млн). Также популярны имена, ругательства, названия городов, стран и животных.

Источник изображения: CyberNews «Проблема не в незнании правил безопасности, а в нежелании их соблюдать, — говорят эксперты. — Создать сложный пароль легко, но запомнить его трудно, и без специальных программ держать в голове десятки надёжных комбинаций практически невозможно». Исследователи выяснили, что люди полагаются на шаблонные варианты, которые хакеры первыми проверяют при взломе. Например, словарь для подбора паролей обязательно включает «qwerty», «iloveyou» и «123456». Такие комбинации взламываются за секунды даже без специального ПО.

Источник изображения: CyberNews Но решение конечно имеется. Можно использовать менеджеры паролей, например, Bitwarden или 1Password, и двухфакторную аутентификацию (2FA). Однако их используют немногие. «Люди готовы рисковать данными, лишь бы не тратить лишние 30 секунд», — констатируют в CyberNews. Сообщается, что все проанализированные данные были анонимизированы — не привязаны к конкретному логину или почте. Однако масштабы утечек показывают, если пароль простой или повторяется на нескольких сайтах, шанс взлома крайне велик. Microsoft хочет полностью избавиться от паролей — и у неё есть план

02.04.2025 [23:30],

Анжелла Марина

Microsoft объявила о масштабных изменениях в системе входа в учётные записи, которые затронут более одного миллиарда пользователей по всему миру. Новый способ входа через биометрические ключи доступа (passkeys) должен снизить риск фишинга и взломов, а также сделать аутентификацию удобнее.

Источник изображения: сгенерировано AI Согласно заявлению Microsoft, за последние годы компания внедрила ряд улучшений, включая возможность полного удаления пароля из аккаунта и поддержку входа с помощью ключей доступа (passkeys) вместо пароля. Как отмечает Windows Central, ссылаясь на слова компании, новая система пользовательского опыта (UX) оптимизирована для работы без паролей с приоритетом на ключи доступа. Microsoft с недавнего времени активно продвигает использование ключей доступа, так как традиционные пароли уже считаются небезопасными. Этот подход поддерживают и другие технологические гиганты, такие как Apple и Google, так как он представляет из себя современный метод аутентификации, который значительно снижает риски, связанные с кражей данных. Однако переход на passkeys — это не только способ сделать вход в учётные записи безопаснее. Microsoft вообще задумала полностью отказаться от паролей в своей экосистеме, потому что считает, что если оставить и пароль и passkeys, аккаунт всё равно останется уязвимым для фишинга. Новое обновление, основанное на технологии биометрической аутентификации и двухфакторной проверке, призвано помочь пользователям перейти на беспарольную систему максимально комфортно, а весь процесс будет проходить интуитивно понятно и доступно для всех категорий пользователей, уверяют в Microsoft. В целом, внедрение новой системы UX для входа в учётные записи может стать, по мнению экспертов, переломным моментом в обеспечении цифровой безопасности. И если Microsoft удастся достичь своей цели и полностью убедить людей отказаться от системы паролей, это может стать серьёзным шагом в защите пользовательских данных на глобальном уровне. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |