|

Опрос

|

реклама

Быстрый переход

По интернету стал распространяться вредонос Lotusbail для перехвата сообщений и угона аккаунтов WhatsApp

23.12.2025 [13:54],

Павел Котов

Эксперты по кибербезопасности из компании Koi Security обнаружили вредоносный npm-пакет Lotusbail, который позволяет подключаться к WhatsApp через API, но при этом негласно похищает данные для доступа к учётной записи жертвы и сканирует её переписку.

Источник изображения: koi.ai Вредоносный пакет Lotusbail доступен для скачивания уже шесть месяцев, и за это время его загрузили более 56 тыс. раз. Программное решение по-настоящему опасно, потому что оно действительно выполняет заявленные недобросовестными разработчиками функциями, предоставляя API для доступа к WhatsApp. Пакет является форком, то есть ответвлением известной и безопасной библиотеки Baileys и позволяет отправлять и получать сообщения в WhatsApp. В дополнение к заявленным функциям Lotusbail крадёт данные пользователей. Подключение к WhatsApp осуществляется через WebSocket — это значит, что все контакты с инфраструктурой мессенджера, включая учётные данные и содержимое, могут быть перехвачены злоумышленниками. Для шифрования данных используется собственная реализация RSA, которая дополняется четырьмя уровнями обфускации: манипуляциями Unicode, сжатием LZString, кодированием Base-91 и шифрованием AES — упакованная таким образом информация отправляется на сервер злоумышленников. Наконец, в саму учётную запись WhatsApp жертвы через процесс сопряжения устройств в приложении чата внедряется бэкдор — в результате устанавливается связь между устройствами жертвы и злоумышленника. Это значит, что даже после удаления вредоносного npm-пакета устройство злоумышленника может сохранять связь с учётной записью ничего не подозревающего пользователя в WhatsApp. Обнаружен коммерческий вредонос Cellik — он превращает приложения из Google Play в трояны

17.12.2025 [17:25],

Павел Котов

Обнаружен новый коммерческий вредонос для Android, который распространяется по схеме MaaS (Malware-as-a-Service). Он получил название Cellik, а распространяют его на теневых форумах киберпреступников — его отличительной особенностью является возможность встраиваться в любое приложение из магазина Google Play.

Источник изображения: Soheb Zaidi / unsplash.com Злоумышленники могут выбирать приложения из официального магазина Google Play и создавать их версии с троянами — они по ощущениям работают как надёжные и сохраняют интерфейс оригинальных. Эти механизмы позволяют Cellik оставаться незамеченным в течение длительного времени; продавец утверждает даже, что включаемый в приложения вредоносный код обходит защиту Play Protect, но это пока не подтверждено. Cellik обнаружила специализирующаяся на мобильной кибербезопасности компания iVerify — на теневых форумах доступ к вредоносу предлагается по $150 в месяц или по $900 за пожизненный доступ.

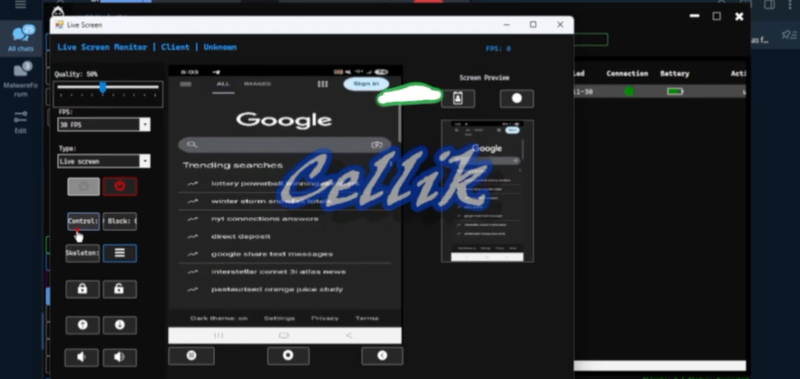

Трансляция экрана с заражённого устройства. Источник изображения: iverify.io Вредонос Cellik предлагает широкий набор возможностей: захват и трансляцию экрана жертвы в реальном времени, перехват уведомлений от приложений, просмотр файловой системы, отправку файлов, удаление данных и взаимодействие с управляющим сервером по зашифрованному каналу. Имеется скрытый режим браузера, при помощи которого злоумышленники могут переходить на веб-сайты, используя сохранённые пользовательские файлы cookie. Ещё одна функция — наложение поддельных экранов входа в систему. Cellik может внедрять полезные нагрузки в уже установленные приложения, что затрудняет обнаружение заражения, потому что вредоносным становится ПО, уже прошедшее проверку. Главной особенностью вредоноса является интеграция Play Store в конструктор APK Cellik — киберпреступники могут просматривать магазин в поисках подходящих приложений, выбирать нужные и создавать их вредоносные варианты. Для обеспечения безопасности владельцам устройств под Android, как всегда, рекомендуется не устанавливать APK-файлы с сомнительных сайтов, убедиться в активности Play Protect, контролировать разрешения программных продуктов и их необычную активность. Обнаружен Android-троян Sturnus, который перехватывает сообщения в WhatsApp и Telegram

21.11.2025 [17:36],

Павел Котов

Обнаружен новый банковский троян под названием Sturnus, способный перехватывать сообщения с платформ со сквозным шифрованием, в том числе WhatsApp, Telegram и Signal. Вредоносное приложение может также полностью контролировать заражённое устройство.

Источник изображений: threatfabric.com Разработка Sturnus всё ещё продолжается, но приложение уже является полностью функциональным — оно настроено атаковать учётные записи нескольких европейских финансовых организаций. Это мощный вредонос, при работе которого используется сочетание открытого текста, а также зашифрованных RSA и AES данных для связи с управляющим сервером (C2). Развёртывание трояна начинается с установки пользователем вредоносного APK-приложения для Android, которое маскируется под Google Chrome или пиратский магазин приложений Preemix Box. Исследователям не удалось выяснить, как распространяется вредонос — они предполагают, что используется реклама или методы социальной инженерии. После установки приложение подключается к инфраструктуре C2 и регистрирует жертву при помощи обмена зашифрованными данными. По протоколу HTTPS устанавливается зашифрованный канал связи для передачи команд и кражи данных; устанавливается также зашифрованный при помощи AES канал WebSocket для управления заражённым устройством и осуществления мониторинга в реальном времени. Используя службы специальных возможностей, Sturnus считывает текст с экрана, перехватывает вводимые жертвой данные, наблюдает за структурой пользовательского интерфейса, обнаруживает запуск приложений, нажимает кнопки, прокручивает страницы, вставляет текст и управляет другими функциями смартфона. Для обретения полного контроля над устройством Sturnus получает права администратора, обладая которыми отслеживает смену паролей и попытки разблокировки и может даже удалённо блокировать устройство. Приложение пытается лишить пользователя его привилегий и препятствует удалению себя с устройства — требуется вручную отозвать права администратора.  Когда пользователь открывает WhatsApp, Telegram или Signal, троян Sturnus использует свои привилегии, чтобы перехватывать содержимое сообщений, набранный текст, имена, контакты и другие данные переписки. Он обходит средства защиты сквозным шифрованием, потому что получает доступ к сообщениям уже после того, как легитимный мессенджер их расшифровал. Используя службы специальных возможностей, приложение может переходить в режим удалённого управления — в нём злоумышленники могут нажимать кнопки, вводить текст, прокручивать страницы и перемещаться по интерфейсу ОС смартфона и приложений. По готовности хакеры перекрывают экран чёрным фоном и выполняют скрытые от жертвы действия — это могут быть денежные переводы в банковских приложениях, подтверждения в диалоговых окнах, прохождение экранов многофакторной авторизации, они также могут менять настройки и устанавливать новые приложения. Разработка Sturnus ещё не завершена, утверждают исследователи, и пока приложение используется нечасто и случайным образом, видимо, для тестирования, а не в полномасштабных кампаниях. Но его возможности делают троян опасной угрозой, на которую следует обратить внимание. Сейчас атаки Sturnus проводятся в небольшом количестве преимущественно по странам Южной и Центральной Европы. Владельцам Android-устройств традиционно рекомендуется не устанавливать файлы APK из непроверенных источников, не отключать «Play Защиту» и не предоставлять приложениям доступов без насущной необходимости. Хакеры заполонили Facebook✴ замаскированными в SVG-изображениях вирусами

10.08.2025 [18:04],

Владимир Фетисов

Всё больше стран требуют внедрения систем проверки возраста пользователей на сайтах, публикующих контент с возрастными ограничениями. На этом фоне хакеры придумывают всё новые способы распространения вредоносного программного обеспечения. Так исследователи из Malwarebytes недавно обнаружили, что одна из новых схем хакеров предполагает использование векторных изображений формата Scalable Vector Graphics (SVG), содержащих вредоносный код.

Источник изображения: Xavier Cee / Unsplash Файлы SVG отличаются от стандартных графических форматов, таких как JPG и PNG. В них используется язык разметки XML, благодаря чему файл с изображением может содержать элементы HTML и JavaScript. Это позволяет злоумышленникам встраивать вредоносный программный код в SVG-изображения. Поскольку многие пользователи воспринимают SVG как обычные картинки, они не ожидают, что в таких файлах может скрываться угроза безопасности. Злоумышленники публикуют в Facebook✴✴ тематические посты для взрослых, часто с рекламой фейкового контента знаменитостей или материалов, созданных с помощью искусственного интеллекта. При переходе по ссылке пользователю предлагается загрузить изображение в формате SVG. Открытие этого файла инициирует выполнение встроенного в него JavaScript-кода. При этом применяются специальные техники маскировки вредоносного кода, что усложняет его обнаружение. После запуска скрипт подгружает с подконтрольного злоумышленникам ресурса дополнительный вредоносный код, в результате чего на устройство жертвы устанавливается троян, известный как Trojan.JS.Likejack. Он в скрытом режиме автоматически ставит «лайки» определённым публикациям и страницам в Facebook✴✴, что позволяет продвигать контент с возрастными ограничениями без ведома пользователя. По данным источника, многие участвующие в этой кампании веб-сайты работают на WordPress и связаны между собой. Генерируя сотни фейковых «лайков», злоумышленники делают свои посты более заметными для алгоритмов Facebook✴✴, тем самым продвигая свои сайты без оплаты рекламы. Соцсеть пытается активно бороться с такими публикациями, однако злоумышленники постоянно создают новые. По России прокатилась волна заражений Android-смартфонов новым троянцем LunaSpy, заметили в «Лаборатории Касперского»

06.08.2025 [13:10],

Владимир Мироненко

«Лаборатория Касперского» сообщила о всплеске атак на Android-устройства в России с использованием нового троянца для шпионажа LunaSpy. В компании сообщили «Ведомостям», что отдельные атаки были зафиксированы в феврале 2025 года, но их большая часть пришлась на июнь и июль. Всего в «Лаборатории Касперского» обнаружили более 3000 атак с использованием LunaSpy.

Источник изображения: Towfiqu barbhuiya/unsplash.com Злоумышленники используют для распространения LunaSpy мессенджеры, предлагая его под видом защитного решения для смартфона и финансовых сервисов, сообщили в «Лаборатории Касперского». По их словам, LunaSpy имитирует работу антивируса: после его установки появляется уведомление об обнаруженных на смартфоне киберугрозах, которых на самом деле нет. «Атакующие используют такой трюк, чтобы убедить человека предоставить нужные им разрешения — якобы для защиты устройства», — говорит эксперт по кибербезопасности в «Лаборатории Касперского» Дмитрий Калинин. LunaSpy может записывать происходящее вокруг жертвы на камеру и микрофон смартфона, мониторить геолокацию, делать запись экрана, следить за активностью пользователя в мессенджерах и браузерах и красть пароли, а также получать доступ к журналу звонков и списку контактов, читать SMS, отправляя собранные данные мошенникам. Судя по обнаруженному коду, зловред может также красть фото из галереи на телефоне, хотя атакующие эту функцию пока не использовали, добавил эксперт. Как полагают в «Лаборатории Касперского», зловред LunaSpy начали применять для кибершпионажа за владельцами Android-устройств в России ещё в 2021 году, но тогда он использовался точечно, и его обнаружение было затруднено, так как хакеры активно скрывали следы. После обнаружения LianSpy весной 2024 года специалистами «Лаборатории Касперского» были выявлены более 10 целей. О ком именно идёт речь, в компании не уточнили. По оценкам гендиректора SafeTech Group Дениса Калемберга, количество пользователей, которые могут стать жертвами этого зловреда, может варьироваться от тысяч до сотен тысяч в зависимости от того, какие способы продвижения используют мошенники. Endgame Gear извинилась за инцидент с трояном в драйвере для мыши и пообещала больше такого не допускать

25.07.2025 [00:20],

Николай Хижняк

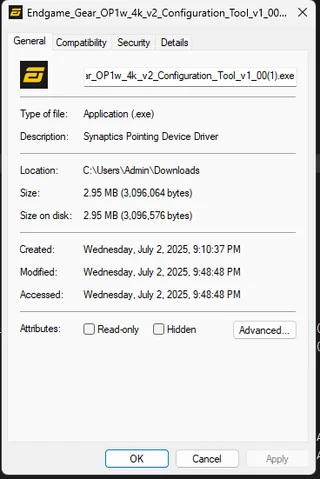

Немецкий производитель компьютерной периферии Endgame Gear выступил с официальным заявлением после того, как в его программном обеспечении для игровой мыши OP1w 4K V2 был обнаружен троян, предоставляющий хакерам удалённый доступ. Компания извинилась за инцидент и сообщила, что работает над усилением безопасности для загрузки ПО.

Источник изображений: Endgame Gear На своём официальном сайте Endgame Gear сообщила, что «в период с 26 июня по 9 июля версия приложения Configuration Tool для беспроводной мышки Endgame Gear OP1w 4K V2, доступная на странице продукта, содержала вредоносное ПО». Компания удалила заражённый драйвер сразу, как только об этом узнала. Производитель заверяет, что вредоносное программное обеспечение содержалось в версии приложения, доступной только на странице игровой мышки OP1w 4K V2. «Программное обеспечение, распространяемое через наши другие официальные источники, включая нашу основную страницу загрузки (www.endgamegear.com/downloads), наш репозиторий на GitHub (github.com/EndgameGear), а также наш канал в Discord, не содержало заражённых файлов», — отметили в компании, и добавили, что никакие драйверы и программное обеспечение для других мышек не пострадали. Endgame Gear также заявляет, что «доступ к файловым серверам не был скомпрометирован, и никакие данные клиентов не были доступны или затронуты на наших серверах в какой-либо момент времени». Компания сообщает, что расследование инцидента продолжается, однако она уже принимает меры по повышению безопасности распространения своего программного обеспечения. В частности, компания ввела дополнительное сканирование всех файлов на наличие вредоносных программ как до, так и после загрузки на свои серверы, а также усилила защиту хостинга для загрузки файлов. Сейчас Endgame Gear занимается централизацией всех источников загрузок своего программного обеспечения на главной странице загрузок. Также компания работает над добавлением функции проверки целостности файлов. Она будет предоставлять SHA-хеши для всех загрузок, чтобы пользователи могли проверять целостность файлов. Кроме того, Endgame Gear добавит цифровые подписи ко всем файлам программного обеспечения для подтверждения их подлинности.

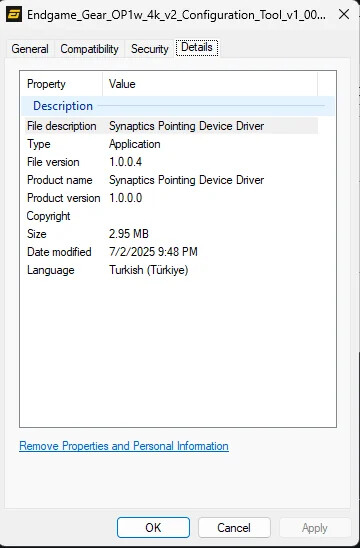

Так выглядят свойства заражённого файла Для всех тех, кто скачал драйвер для игровой мыши OP1w 4K V2 в период с 26 июня по 9 июля, компания настоятельно рекомендует выполнить следующие действия:

В конце своего заявления производитель ещё раз порекомендовал загружать программное обеспечение для своих продуктов только с официальной страницы www.endgamegear.com/downloads. С полным заявлением компании можно ознакомиться на её официальном сайте. Банковский троян Coyote обновился и стал опаснее — но пока в основном для бразильцев

24.07.2025 [13:19],

Павел Котов

Известный банковский троян Coyote, способный атаковать десятки криптовалютных и банковских приложений, получил обновление, с которым он теперь отслеживает работу с этими сервисами через браузеры.

Источник изображения: Xavier Cee / unsplash.com Об опасности, исходящей от Coyote, эксперты в области кибербезопасности из компании Akamai впервые предупредили в декабре 2024 года. В предыдущих версиях троян сохранял журналы нажатий клавиш на клавиатуре или выводил поддельные окна авторизации поверх настоящих для кражи данных из банковских и криптовалютных приложений. При работе с этими службами через браузер Coyote до недавнего времени не срабатывал, но в последнем обновлении у него открылась и эта возможность — вредонос получил поддержку фреймворка Microsoft UI Automation (UIA). UIA предназначен для реализации специальных возможностей — фреймворк помогает одним приложениям взаимодействовать с другими. Это полезно для программ, обеспечивающих чтение с экрана, или автоматизированного тестирования — он даёт приложениям возможность «видеть» кнопки, меню и другие элементы интерфейса целевых программ, нажимать на них и читать экранный текст. Получив поддержку UIA, Coyote считывает во вкладках браузера веб-адреса и сверяет их со статическим списком 75 целевых сервисов; установив совпадение, троян при помощи того же фреймворка анализирует элементы пользовательского интерфейса на ресурсе. В обнаруженном экспертами Akamai варианте Coyote ориентирован в первую очередь на бразильских пользователей и нацелен на работающие в этой стране банки; но также различает криптовалютные биржи, в том числе Binance, Electrum, Bitcoin и Foxbit, что делает троян угрозой для пользователей по всему миру. Троянская мышь: производитель игровой периферии Endgame Gear выпустил драйвер с опасным вирусом

23.07.2025 [22:53],

Николай Хижняк

В программном обеспечении немецкого производителя популярной игровой периферии Endgame Gear обнаружили троян. Исследование пользователей форума Reddit и портала Igor’s Lab показало, что в одной из версий драйвера для игровой мыши Endgame Gear OP1w 4K V2 содержался троян удалённого доступа Xred-RAT.

Источник изображения: Endgame Gear По сообщениям, троян был обнаружен несколькими сторонними антивирусными программами, однако встроенный «Защитник Windows» на него никак не реагировал. Вредоносное ПО содержалось в версии драйвера, выпущенной 2 июля. К 17 июля компания заменила драйвер на новую версию без трояна, но никак не прокомментировала сообщения пользователей, обнаруживших вредоносное ПО в старой версии. Производитель лишь скупо сообщил в своём канале Discord, что «залил» новую версию драйвера. Ни на официальном сайте компании, ни на форуме Reddit, где впервые появилась информация о проблеме, Endgame Gear не сделала никаких публичных заявлений. Это вызвало возмущение пользователей. По мнению портала Igor’s Lab и участников обсуждения на Reddit, если берлинский производитель Pro Gamersware GmbH действительно знал о наличии вредоносного ПО с доступом к пользовательским данным, то, скрыв эту информацию, он мог нарушить Общий регламент ЕС по защите данных (GDPR). «Насколько я могу судить, Endgame Gear не выступила с публичным заявлением по этому поводу, что крайне безответственно. Вредоносный ZIP-файл был по-тихому заменён чистой версией, что явно показывает, что они знали о проблеме», — говорит автор оригинального сообщения о проблеме на форуме Reddit.

Источник изображения: Reddit Пользователи также сообщили, как проверить, заражён ли драйвер мыши. Для этого необходимо перейти по пути C:\ProgramData\Synaptics\ и проверить наличие файла Synaptics.exe. Если он присутствует — драйвер заражён трояном. Следует учесть, что папка ProgramData является скрытой. Чтобы отобразить её, например, в Windows 11, в Проводнике Windows необходимо нажать: «Просмотреть» –> «Показать» –> «Скрытые элементы». Отмечается, что файл Synaptics.exe настроен на автоматический запуск при загрузке Windows. Эта вредоносная программа обладает способностью к быстрому распространению, что означает потенциальную угрозу заражения других файлов в системе. По миру распространился вирус Crocodilus — он ворует деньги, выдавая себя за банковские приложения

04.06.2025 [18:35],

Сергей Сурабекянц

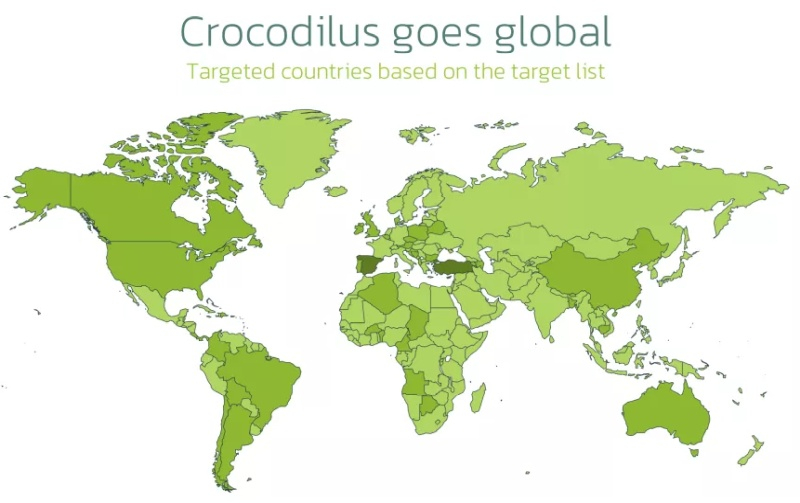

Вредоносное ПО для Android непрерывно совершенствуется, использует инновационные тактики и становится всё более изощрённым. Троян Crocodilus выдаёт себя за банковские и криптовалютные приложения, чтобы получить доступ к счетам пользователя. Троян распространяется через рекламу в Facebook✴✴, фальшивые онлайн-казино и поддельные обновления для браузера. На данный момент его география включает Аргентину, Бразилию, США, Индонезию и Индию.

Источник изображения: unsplash.com После проникновения в систему и установки вредоносное ПО начинает контролировать банковские приложения и может обходить механизмы безопасности в Android 13 и более поздних версиях. Когда пользователи запускают легитимное приложение, Crocodilus отображает мошеннический оверлей входа, получая доступ к учётным данным. Многие пользователи научились игнорировать мошеннические звонки с незнакомых номеров, а встроенные в ОС механизмы безопасности предупреждают при подозрительных вызовах. После недавнего обновления Crocodilus научился добавлять поддельный контакт на телефон пользователя, помечая мошеннические вызовы такими именами, как «Служба поддержки банка», чтобы ввести владельца устройства в заблуждение и обойти защиту.

Источник изображения: techspot.com Crocodilus также применяет несколько методов обфускации кода, чтобы избежать обнаружения и анализа. Он использует упаковку с дополнительным слоем шифрования XOR и противостоит реверс-инжинирингу с помощью намеренно запутанного кода. Киберпреступники используют множество способов внедрения вредоносного ПО в телефоны Android. Мошеннические приложения, которые выглядят и функционируют как легитимное ПО, но при этом крадут данные, часто скрываются в Google Play Store, а некоторые устройства могут содержать предустановленное вредоносное ПО. Звонки пользователей в финансовые учреждения могут перехватываться и перенаправляться в мошеннические колл-центры, а списки контактов используются в качестве нового вектора атак. Обнаружен вредонос Webrat — он крадёт данные геймеров и криптовалюту

27.05.2025 [12:00],

Владимир Фетисов

Эксперты центра киберугроз Solar 4RAYS группы компаний «Солар» обнаружили новое вредоносное программное обеспечение, получившее название Webrat. По данным пресс-службы «Солар», вредонос используется для кражи данных геймеров и распространяется под видом чит-кодов к играм.

Источник изображения: Towfiqu barbhuiya / Unsplash В сообщении сказано, что Webrat следит за жертвой через экран рабочего стола или веб-камеру, крадёт данные от аккаунтов Steam, Discord и Telegram, а также данные из браузеров и криптовалютных кошельков. В дополнение к этому вредонос может контролировать компьютер жертвы через пользовательский интерфейс, а также осуществлять загрузку программ-блокировщиков и майнеров для скрытой добычи криптовалюты. ПО Webrat распространяется под видом чит-кодов (программ для получения нечестного преимущества в играх) для Counter Strike, Rust и Roblox. Ещё злоумышленники маскируют вредонос под другие приложения, а также распространяют его через комментарии на YouTube. Эксперты предупреждают, что жертвами вредоноса могут стать не только геймеры, но и сотрудники компаний, которые скачивают пиратский софт. Эксперты обнаружили Webrat в ходе исследования в даркнете. Первые версии вредоноса появились в начале 2025 года, а в настоящее время он доступен для покупки через закрытые каналы. Чтобы не стать жертвой Webrat, пользователям следует использовать антивирусное ПО и не скачивать приложения из непроверенных источников. «Лаборатория Касперского» впервые нашла в App Store троян — он ищет фотографии паролей и отправляет их куда-то

04.02.2025 [13:01],

Павел Котов

Эксперты «Лаборатории Касперского» обнаружили в магазинах Apple App Store и Google Play троянец SparkCat, внедрённый в поддельные приложения: службы обмена сообщениями, помощники с искусственным интеллектом, сервисы доставки еды и клиенты криптовалютных бирж. Встроенный в эти приложения вредоносный фреймворк сканирует сохранённые на устройствах фотографии, находит конфиденциальные данные на них и осуществляет их кражу. Только с Google Play такие приложения были скачаны более 242 тыс. раз, передают «Ведомости».

Источник изображения: NordWood Themes / unsplash.com Когда пользователь скачивает и устанавливает такое приложение, оно запрашивает доступ к к фото и производит их сканирование, используя алгоритм оптического распознавания символов (OCR) и анализируя текст на снимках. Обнаружив ключевые слова, троянец отправляет картинку злоумышленникам. При помощи этого инструмента хакеры стремятся завладеть фразами для восстановления доступа к криптовалютным кошелькам с целью последующей кражи средств. Не исключается кража и других данных — содержания сообщений или паролей. Инцидент с обнаружением SparkCat примечателен по нескольким причинам. Он означает, что киберпреступники активно интересуются решениями в области машинного обучения; кроме того, впервые стало известно об интеграции крадущего данные вредоноса в приложения в App Store. «Эта кампания разрушает стереотипы о том, что вредоносных приложений под iOS не существует, а Android-угрозы не актуальны для владельцев устройств Apple», — рассказали в «Лаборатории Касперского». Ранее подобные вредоносы обнаруживались только в приложениях под Android: в 2023 году были обнаружены троянцы CherryBloss и FakeTrade; в 2024 году устройства пользователей из Южной Кореи заражал SpyAgent.

Источник изображения: Priscilla Du Preez / unsplash.com Появление SparkCat свидетельствует об изменении поведения пользователей, отмечают опрошенные «Ведомостями» эксперты. Для восстановления доступа к криптокошелькам создаются фразы из 12, 18 или 24 слов — они достаточно объёмны, и безответственные пользователи сохраняют их прямо на устройствах. Если раньше идея такой кампании представлялась сомнительной, то сейчас её эффективность может оказаться высокой. Пользователь сам даёт вредоносному приложению доступ к галерее, и это порой представляется оправданным, например, при обращении в службу поддержки. Экспертам «Лаборатории Касперского» не удалось установить, стало ли попадание троянца в приложение намеренным, или это были действия сторонних разработчиков. Сейчас жертвами SparkCat оказываются преимущественно жители других стран из Европы и Азии, но не исключается, что троянец начнёт похищать конфиденциальные данные и россиян. Компания уже уведомила о своём открытии Apple и Google, но отмечается, что их реакция может занять какое-то время. Ущерб от подобных кампаний может составлять от $50 тыс. до $5 млн, подсчитали эксперты. Троян FakeCall для перехвата звонков на Android получил ворох новых функций для кражи данных пользователей

31.10.2024 [11:10],

Павел Котов

Новая версия трояна FakeCall для мобильной ОС Android самыми изощрёнными способами перехватывает входящие и исходящие голосовые вызовы, транслирует злоумышленникам изображение экрана на телефоне, присылает им скриншоты, может разблокировать устройство и совершать многое другое. Об этом рассказали в компании Zimperium, которая специализируется на мобильной кибербезопасности.

Источник изображения: Gerd Altmann / pixabay.com Троян FakeCall впервые был обнаружен «Лабораторией Касперского» ещё в 2022 году — уже тогда он осуществлял атаки типа Overlaying, показывая собственное окно поверх легитимных приложений, и прибегал к другим уловкам, чтобы убедить жертв, что они разговаривают по телефону с работниками своего банка. В конце прошлого года эксперты CheckPoint опубликовали доклад об обновлённой версии вредоноса, который к тому времени маскировался под приложения двадцати финансовых организаций. Сейчас возможности трояна расширились — он может перехватывать входящие и исходящие звонки. FakeCall распространяется через вредоносные приложения, которые пользователь сам загружает на свой телефон. Его прежние версии заставляли жертв звонить хакерам, а окно поверх телефонного приложения показывало номер банка, в котором обслуживается клиент. Новая версия трояна, используя службы специальных возможностей, сама становится обработчиком телефонных вызовов по умолчанию, получая разрешение пользователя, и уже не прибегает к Overlaying. Контролирующие вредоносную кампанию хакеры могут перехватывать входящие и исходящие вызовы. В одних случаях окно FakeCall показывает интерфейс стандартного телефонного приложения для Android и выводит на экран имена наиболее частых контактов жертвы; но если жертва пытается позвонить в банк или другое финансовое учреждение, троян направляет её на контролируемый злоумышленником номер телефона. Жертва думает, что разговаривает с сотрудником банка, и может сообщить ему конфиденциальную информацию, которая впоследствии может использоваться в мошеннических схемах.

Источник изображения: Pexels / pixabay.com Последняя версия FakeCall обзавелась и другими новыми функциями: прямая трансляция происходящего на экране, отправка скриншотов злоумышленникам, разблокировка телефона и временное отключение автоблокировки — это неполный список возможностей трояна. Предполагается, что вредонос до сих пор активно разрабатывается и обрастает новыми возможностями. Чтобы защититься от FakeCall, рекомендуется соблюдать стандартные меры цифровой безопасности: избегать установки приложений из файлов APK из непроверенных источников; чаще пользоваться крупными магазинами приложений и искать новые наименования прямо через них, а не переходить по ссылкам из внешних источников. Эксперты советуют включать на телефоне Google Play Protect — средство проверки загружаемых приложений — и параллельно пользоваться проверенными антивирусами. Не рекомендуется предоставлять приложениям доступ к ресурсам, которые не нужны для их непосредственной работы. Наконец, следует периодически перезагружать устройство, что поможет защититься от некоторых атак с использованием уязвимостей нулевого дня, которые осуществляются без участия пользователя. Троян Necro пробрался в Google Play и заразил 11 миллионов Android-устройств

24.09.2024 [16:51],

Павел Котов

Троян Necro заразил 11 млн устройств под управлением Android — он обнаружился в модификациях популярных приложений и даже в магазине Google Play, где были выявлены два заражённых Necro приложения, сообщили в «Лаборатории Касперского».

Источник изображения: Denny Müller / unsplash.com Вредонос Necro внедряется в приложения через заражённые SDK для разработки ПО. Он встречается в модифицированных версиях популярных приложений, в том числе Spotify, WhatsApp и Minecraft. Будучи запущенным, троян заражает системы другими вредоносами: рекламным софтом, мошенническим ПО и инструментами, которые позволяют использовать мобильные устройства качестве прокси-серверов при осуществлении других атак. В магазине Google Play заражёнными Necro оказались приложения Wuta Camera и Max Browser. У Wuta Camera насчитываются более 10 млн установок; троян содержала версия 6.3.2.148, а в более свежих версиях он уже удалён. Но даже после удаления трояна на устройствах пострадавших пользователей может оставаться полезная нагрузка — установленные с его помощью вредоносные приложения. Wuta Camera и Max Browser были заражены через набор рекламных инструментов Coral SDK. Поскольку большинство заражённых Necro приложений являются взломанными или модифицированными, рекомендуется пользоваться ПО только из официальных источников. Хотя всегда остаётся вероятность, что небезопасны и они, если вспомнить размещённое в Google Play приложение Wuta Camera, поэтому рекомендуется устанавливать на гаджеты и антивирусное ПО. В России обнаружен Android-троян для точечного шпионажа

05.08.2024 [14:19],

Владимир Фетисов

Специалисты «Лаборатории Касперского» обнаружили Android-троян, используемый злоумышленниками для кибершпионажа за владельцами смартфонов из России. Он получил имя LianSpy и использовался как минимум с середины 2021 года. Шпионаж носил не массовый характер, а обнаружить вредонос было трудно, поскольку атакующие активно скрывали следы его деятельности.

Источник изображения: TheDigitalArtist / Pixabay Обнаружить LianSpy впервые удалось весной этого года. С тех пор специалисты «Лаборатории Касперского» выявили более 10 жертв вредоноса. В компании не уточнили, на кого именно были нацелены использующие троян злоумышленники, поскольку эксперты оперируют анонимизированными данными, полученными на основе срабатывания сервиса компании. «LianSpy маскируется под системные приложения и финансовые сервисы. При этом атакующих не интересует финансовая информация жертв. Функциональность зловреда включает сбор и передачу атакующим списка контактов с заражённого устройства, а также данных журналов звонков, списка установленных приложений», — рассказал эксперт по кибербезопасности «Лаборатории Касперского» Дмитрий Калинин. Он добавил, что троян может записывать экран смартфона при открытии определённых приложений, преимущественно мессенджеров. В дополнение к этому троян способен обходить уведомления, показывающие, что в данный момент на смартфоне используется камера или микрофон, путём отключения появляющихся во время записи экрана предупреждений. В сообщении сказано, что устройства могли заражаться удалённо путём эксплуатации нескольких неустановленных уязвимостей или при получении физического доступа к устройству. Однако точно определить способ распространения вредоноса не удалось, поскольку в распоряжении экспертов для анализа был только сам троян. Активация LianSpy не требует каких-либо действий со стороны жертвы. При запуске троян функционирует в фоновом режиме, получая практически полный контроль над устройством. В «Лаборатории Касперского» отметили, что LianSpy использует необычные для мобильного шпиона техники. Кроме того, для передачи данных с заражённых устройств злоумышленники задействуют только публичные сервисы, что затрудняет процесс атрибуции кампании к конкретной группировке. Не исключено, что в данном случае злоумышленников интересуют какие-то конфиденциальные данные, которые есть в распоряжении определённого круга людей. Telegram устранил уязвимость нулевого дня, позволявшую отправлять заражённые APK-файлы под видом видеороликов

23.07.2024 [04:32],

Анжелла Марина

Специалисты по кибербезопасности обнаружили уязвимость нулевого дня в мессенджере Telegram, которая позволяла злоумышленникам отправлять вредоносные APK-файлы, маскируя их под видеофайлы. Уязвимость затрагивала пользователей Android и была успешно использована для распространения вредоносного программного обеспечения.

Источник изображения: Dima Solomin/Unsplash По сообщению ресурса BleepingComputer, 6 июня на хакерском форуме XSS злоумышленник под ником Ancryno выставил на продажу эксплойт нулевого дня (метод, основанный на атаке с не выявленными ранее уязвимостями ПО) для мессенджера Telegram. Уязвимость, получившая название «EvilVideo», была обнаружена специалистами ESET и затрагивала версии приложения до 10.14.4 для пользователей Android. Злоумышленники создавали специальные APK-файлы, которые при отправке через Telegram отображались как встроенные видео. При попытке воспроизведения такого видео Telegram предлагал использовать внешний плеер, что могло побудить жертву нажать кнопку «Открыть», тем самым запустив вредоносный код. ESET протестировала эксплойт и подтвердила его работоспособность. 26 июня и 4 июля специалисты компании сообщили о проблеме руководству Telegram. В ответ на это 11 июля Telegram выпустил версию своего приложения 10.14.5, в которой уязвимость была устранена. Хотя для успешной атаки требовалось несколько действий со стороны жертвы, хакеры имели как минимум пять недель для эксплуатации уязвимости до выпуска патча. Интересно, что несмотря на заявление хакеров об «одном клике», фактический процесс требует нескольких шагов, что снижает риск успешной атаки. ESET также проверила эксплойт на Telegram Desktop, но он не сработал там, поскольку вредоносный файл обрабатывался как MP4-видео, а не как APK-файл. Исправление в версии 10.14.5 теперь корректно отображает APK-файлы в предварительном просмотре, что исключает возможность обмана получателей. ESET рекомендует пользователям, которые недавно получали видеозаписи с запросом на открытие с помощью внешнего приложения, выполнить сканирование файловой системы с использованием мобильного антивирусного ПО для поиска и удаления вредоносных файлов. Напомним, файлы Telegram обычно хранятся в «/storage/emulated/0/Telegram/Telegram Video/» (внутреннее хранилище) или в «/storage/<SD Card ID>/Telegram/Telegram Video/» (внешнее хранилище). |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |