|

Опрос

|

реклама

Быстрый переход

Хакеры могут захватить тысячи серверов — в популярном контроллере для удалённого управления найдена критическая уязвимость

27.06.2025 [15:05],

Сергей Сурабекянц

Обнаружена уязвимость, которая может дать злоумышленникам полный контроль над тысячами серверов, многие из которых выполняют критически важные задачи. Уязвимость CVE-2024-54085 обнаружена в популярном контроллере AMI MegaRAC, который позволяет удалённо получать доступ к большим паркам серверных машин. Уязвимости присвоен рейтинг опасности 10 из возможных 10.

Источник изображения: unsplash.com AMI MegaRAC — это микроконтроллер на основе архитектуры BMC (baseboard management controller — «контроллер управления основной платой»). Администраторы используют BMC для удалённой переустановки операционных систем, установки или настройки приложений и внесения изменений в конфигурацию. Успешный взлом одного BMC может быть использован для перехода во внутренние сети и взлома всех остальных BMC. Уязвимость CVE-2024-54085 позволяет злоумышленнику обходить аутентификацию, выполняя простой веб-запрос к уязвимому устройству BMC по HTTP. Уязвимость была обнаружена в марте компанией компьютерной безопасности Eclypsium. Раскрытие информации об уязвимости включало код эксплойта, позволяющий хакеру удалённо создать учётную запись администратора без прохождения аутентификации. На момент раскрытия сообщений об активной эксплуатации уязвимости не поступало. Исследователи Eclypsium предоставили список основных угроз:

По данным Eclypsium, линейка уязвимых устройств AMI MegaRAC использует интерфейс, известный как Redfish. Среди производителей серверов, оказавшихся под угрозой — AMD, Ampere Computing, ASRock, ARM, Fujitsu, Gigabyte, Huawei, Nvidia, Supermicro и Qualcomm. Некоторые из этих поставщиков уже выпустили исправления для своих устройств. Учитывая возможный ущерб от эксплуатации злоумышленниками уязвимости CVE-2024-54085, администраторам следует проверить все BMC в своих парках, а в случае сомнений — проконсультироваться с производителем оборудования. Microsoft прекратит поддержку Remote Desktop в пользу нового приложения Windows

11.03.2025 [17:56],

Павел Котов

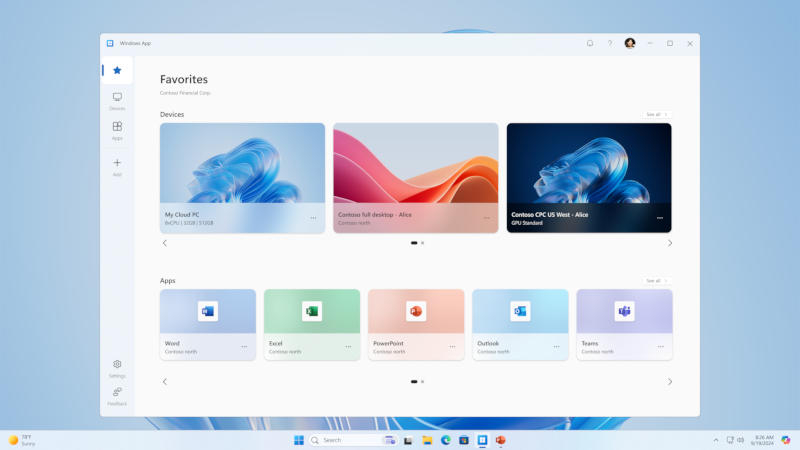

Компания Microsoft уже 27 мая прекратит поддержку приложения Remote Desktop для Windows. Для подключения к компьютерам Windows 365, Azure Virtual Desktop и Microsoft Dev Box придётся переходить на приложение Windows.

Источник изображения: Microsoft Вышедшее в сентябре приложение Windows предусматривает поддержку нескольких мониторов, динамическое разрешение экрана, а также простой доступ к облачным ПК и виртуальным рабочим столам. «После 27 мая 2025 года подключения к Windows 365, Azure Virtual Desktop и Microsoft Dev Box через приложение Remote Desktop из Microsoft Store будут заблокированы», — предупредили в Microsoft. Приложение Remote Desktop, поддержка которого прекращается, не следует путать с Microsoft Remote Desktop Connection, которое поставляется с Windows более 20 лет, — после 27 мая оно продолжит работать в Windows 11. Его по-прежнему можно использовать для подключения к компьютерам, пока в приложении Windows не появится поддержка Remote Desktop Protocol (RDP). Это, вероятно, значит, что в приложении Windows можно будет использовать личные учётные записи — пока же оно работает только с рабочими или учётными записями из учебных заведений. Это подтверждается и ранее сделанными Microsoft заявлениями, что компания намеревается полностью перенести Windows в облако. Tesla признала, что её роботами и беспилотными такси будут удалённо управлять люди

29.11.2024 [14:53],

Алексей Разин

В начале этой недели многие профильные ресурсы обратили внимание на объявление о вакансии на сайте Tesla, которое призывало в ряды сотрудников компании инженеров с опытом разработки ПО в среде C++ и подразумевало полную занятость. Как выяснилось, компания создаёт инфраструктуру для удалённого управления своими электромобилями и роботами, поэтому ей нужны разработчики соответствующего программного обеспечения.

Источник изображения: Tesla Конкретные вакансии открыты в калифорнийском представительстве Tesla в Пало-Альто, которое специализируется на разработках новых технологий. Судя по тексту вакансии, в составе Tesla формируется команда по удалённому управлению машинами и роботами. Несмотря на активное развитие систем искусственного интеллекта, как подчёркивает Tesla, компания нуждается в средствах удалённого управления для электромобилей и роботов, поскольку они работают автономно в сложных условиях. Tesla пришлось признаться, что демонстрируемые ею на осенней презентации беспилотного такси Cybercab роботы в большинстве случаев управлялись удалёнными операторами. Соответственно, наличие такой возможности не исключается и для беспилотных такси. Конкурирующие Waymo и Cruise соответствующие механизмы вмешательства в управление транспортным средством для критических ситуаций тоже предусматривают. Судя по описанию вакансии, члены команды удалённого управления смогут погружаться в окружающую среду каждой автономной машины Tesla или робота посредством технологии виртуальной реальности и соответствующей гарнитуры современного уровня. Программный интерфейс будет базироваться на игровом движке Unreal, поэтому Tesla приветствует наличие у соискателей соответствующего опыта. Компания подчёркивает, что собирается создавать программные средства для мониторинга за своими автономными такси и роботами, в которых бы создавались сигналы о нештатных ситуациях, требующих вмешательства удалённого оператора. Претенденты могут рассчитывать на оплату труда в размере от $120 000 до $318 000 в год, не считая различных премий и бонусов. Миллионы автомобилей Kia можно взломать, просто отсканировав номерной знак

27.09.2024 [19:23],

Сергей Сурабекянц

Четырём исследователям безопасности удалось получить практически полный контроль над автомобилями Kia, причём удалённый взлом почти всех последних моделей был совершён через мобильное подключение. Для получения доступа к любому автомобилю с функцией удалённого управления Kia Connect оказалось достаточно приложения, сканирующего номерной знак. Исследователи утверждают, что подобный взлом возможен на всех моделях Kia, выпущенных после 2014 года. Хакеры выяснили, что самые «свежие» автомобили предоставляют больше возможностей для киберпреступников. Например, на последних моделях Kia удалось отслеживать местоположение автомобиля с помощью GPS, запускать и останавливать двигатель, запирать и отпирать двери, активировать фары и звуковой сигнал, и даже подключаться к камерам кругового обзора. Исследователям также удалось получить доступ к личной информации владельца автомобиля, такой как имя, email, пароль для Kia Connect, номер телефона и адрес. Подобный уровень доступа был возможен даже в том случае, если владелец не активировал подписку на Kia Connect. Единственным ограничением, которое не смог преодолеть созданный исследователями инструмент, оказался иммобилайзер — заставить автомобиль ехать без ключа не удалось. Хорошая новость заключается в том, что исследователи сообщили Kia об уязвимости ещё в июне, а в августе она была устранена. Уязвимость никогда не использовалась для того, чтобы подвергать опасности реальных людей, приложение для взлома тестировалось на автомобилях друзей и родственников исследователей, а информация о бреши в системе безопасности была опубликована лишь после её устранения. Тревогу вызывает то, что подобные Kia Connect системы удалённого контроля в настоящее время используются практически всеми крупными автопроизводителями, продающими миллионы автомобилей каждый год по всему миру. Эти технологии разработаны для удобства и комфорта владельцев, но они же являются отличной лазейкой для злоумышленников. |