|

Опрос

|

реклама

Быстрый переход

Конец приватности Windows 11: Microsoft согласилась отдавать ключи шифрования пользователей властям

24.01.2026 [11:38],

Павел Котов

Windows 11 требует, чтобы пользователи использовали операционную систему со своей учёной записью Microsoft, подключив её онлайн. Помимо прочего в таком случае ПК автоматически создаёт в облаке копию ключа встроенного в ОС инструмента шифрования дисков BitLocker. И теперь Microsoft заявила, что будет передавать эти ключи по требованию ФБР.

Источник изображения: Growtika / unsplash.com Microsoft подтвердила Forbes, что готова предоставлять ФБР США доступ к ключам шифрования BitLocker, если ведомство предъявит соответствующий ордер. С этими ключами правоохранительные органы смогут расшифровывать данные на накопителях с компьютеров под управлением Windows. Информация стала достоянием общественности, когда Forbes сообщил, что Microsoft в начале 2025 года выдала ФБР ключи шифрования BitLocker для доступа к компьютеру на Гуаме (принадлежит США), связанному с преступной деятельностью. Это оказалось возможным, потому что ключ хранился в облаке — так делается по умолчанию, чтобы пользователи имели возможность восстанавливать свои данные при блокировке доступа. Функция отключается вручную, и тогда ключи хранятся локально на ПК. Microsoft получает от ФБР около 20 запросов в год на выдачу ключей шифрования, но в большинстве случаев удовлетворить их не получается, потому что соответствующие ключи отсутствуют в облачных ресурсах компании. Это примечательно, потому что другие технологические гиганты действуют иначе. Apple, например, открыто отказывается предоставлять правоохранительным органам доступ к данным клиентов; Meta✴✴ держит ключи шифрования в облаке, но они сами хранятся в зашифрованном виде, и доступ к ним есть только у пользователей. Тот факт, что ключи шифрования пользователей служб Microsoft хранятся на серверах компании в открытом виде, некоторым образом шокирует — это настоящий кошмар для конфиденциальности клиентов. И то, что компания готова предоставлять к ним доступ правоохранительным органам, заставляет задуматься, следует ли вообще включать их передачу в облако. Хакеры слили данные сотен сотрудников ФБР, Минюста и Министерства внутренней безопасности США

17.10.2025 [18:13],

Сергей Сурабекянц

Группа Scattered LAPSUS$ Hunters из хакерского сообщества Com, стоящего за крупными утечками данных в последние годы, опубликовала имена и личные данные сотен государственных служащих, включая сотрудников ФБР, Министерства юстиции США, Министерства внутренней безопасности США, Иммиграционной и таможенной полиции США. Хакеры публично обратились к мексиканским наркокартелям, требуя вознаграждения за доксинг (раскрытие персональных данных) агентов США.

Источник изображения: unsplash.com «Я хочу свои деньги, Мексика», — написал пользователь Telegram-канала Scattered LAPSUS$ Hunters, объединяющего несколько хакерских групп, связанных с киберпреступным сообществом Com. «Мексиканские картели, мы сбрасываем все документы, где мой миллион долларов?» — говорится в другом сообщении. Хакеры имеют в виду заявление Министерства внутренней безопасности США о том, что мексиканские картели начали предлагать вознаграждение за доксинг агентов. Правительство США не подтвердило и не опровергло это утверждение, несмотря на угрозы хакеров в следующий раз раскрыть данные работников налогового управления. Издание 404 Media изучило несколько таблиц с данными, опубликованных в Telegram-канале группы. Одна содержала якобы персональные данные 680 сотрудников Министерства внутренней безопасности, другая — сведения о более чем 170 адресах электронной почты ФБР и их владельцах; а третья — персональные данные более 190 сотрудников Министерства юстиции. При содействии компании District 4 Labs, специализирующейся на кибербезопасности, сотрудники 404 Media подтвердили достоверность некоторых опубликованных данных. Исследование показало, что многие части документов действительно относились к государственным служащим с тем же именем, названием агентства, адресом или номером телефона. В некоторых случаях адреса, опубликованные хакерами, по-видимому, относились к жилым, а не к офисным помещениям. Неясно, как хакеры собрали или иным образом получили эти данные, будь то объединение предыдущих разрозненных утечек данных или получение их из конкретного государственного органа. Министерство внутренней безопасности заявило, что его чиновники «сталкиваются с более чем 1000 % ростом числа нападений на них и их семьи, подвергающихся доксингу и угрозам в интернете». Остаётся неясным, как именно Министерство рассчитало этот рост и какие данные использовало. Правительство США принимает меры в отношении приложений, веб-сайтов и страниц в социальных сетях, которые, по его мнению, раскрывают персональную информацию или иным образом угрожают государственным служащим. Во многих случаях эти источники информации действовали в соответствии с первой поправкой к Конституции США и не занимались доксингом, но всё равно вынуждены были подчиниться. Так, Apple была вынуждена удалить приложение Eyes Up, которое собирало видеозаписи действий и злоупотреблений иммиграционных и таможенных служащих. Также Apple пришлось запретить ряд приложений, которые демонстрировали незаконные действия государственных чиновников, после прямого давления со стороны Министерства юстиции. Хакерская группа Scattered LAPSUS$ Hunters приобрела известность после угрозы опубликовать большой объём данных клиентов Salesforce, включая Disney/Hulu, FedEx, Toyota, UPS и других. В 2016 году другая хакерская группа под названием Crackas With Attitude опубликовала личные данные около 20 000 агентов ФБР и 9000 сотрудников Министерства внутренней безопасности. Крупнейшие сайты с пиратскими играми изъяты и перешли под контроль ФБР

13.07.2025 [05:37],

Анжелла Марина

ФБР при поддержке Министерства юстиции США и голландского агентства FIOD провело масштабную операцию против пиратских платформ, распространявших ещё не вышедшие или нелегальные копии видеоигр. В результате были конфискованы доменные имена нескольких известных ресурсов, которые годами предоставляли пользователям доступ к украденному контенту.

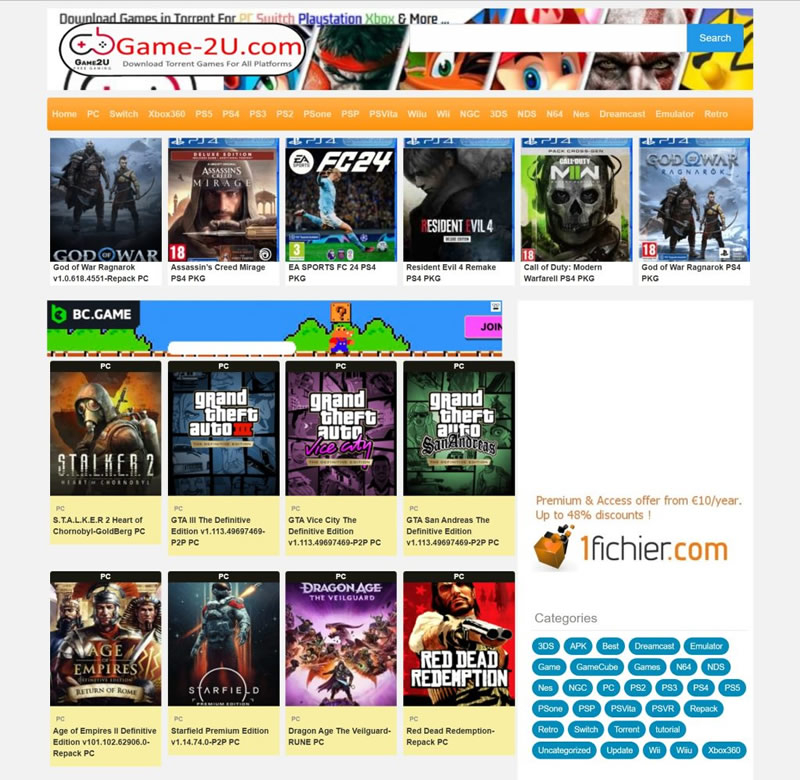

Источник изображения: ELLA DON/Unsplash Среди закрытых сайтов оказались Nswdl.com, Nsw2u.com, Ps4pkg.com, Ps4pkg.net, Mgnetu.com, Game-2u.com и Bigngame.com, сообщает издание Hackread. Теперь при попытке зайти на эти адреса вместо каталогов с играми появляется уведомление о конфискации с пометкой «Этот сайт изъят Федеральным бюро расследований». По данным ФБР, только с конца февраля по май через одну из связанных с этими платформами служб было скачано около 3,2 млн пиратских копий, а общий ущерб для издателей и разработчиков оценивается в $170 млн.

Источник изображения: hackread.com Как отмечают в ведомстве, данные ресурсы активно работали более четырёх лет, регулярно публикуя утечки самых ожидаемых игр за несколько дней или даже недель до их официального релиза. Это не только наносило финансовый урон компаниям, но и подрывало моральный дух разработчиков, годами работавших над проектами. Представители ФБР подчеркнули, что пиратство вредит не только крупным студиям, но и отдельным специалистам, чей труд обесценивается из-за нелегального распространения их продуктов.

Источник изображения: hackread.com Хотя основные домены теперь находятся под контролем властей, борьба с онлайн-пиратством продолжается. Расследование ещё не завершено, а организаторам этих площадок грозит уголовное преследование. Пока же миллионы пользователей по всему миру лишились доступа к загрузке пиратских игр. ФБР объявило награду $10 млн за данные о хакерах Salt Typhoon

26.04.2025 [10:43],

Дмитрий Федоров

Федеральное бюро расследований США (FBI) объявило о вознаграждении до $10 млн за любую информацию о китайской хакерской группировке «Соляной тайфун» (Salt Typhoon), взломавшей сети ведущих телекоммуникационных компаний США в 2024 году. Бюро также упростило приём анонимных сообщений через даркнет и мессенджер Signal, рассчитывая привлечь информаторов в условиях жёсткой интернет-цензуры в Китае.

Источник изображения: Wesley Tingey / Unsplash Эта группировка, предположительно действующая в интересах китайского правительства, осуществила масштабную кибершпионскую операцию, атаковав сети нескольких американских телекоммуникационных компаний. Помимо денежного вознаграждения, ФБР предлагает информаторам помощь в переезде, а также иные меры обеспечения безопасности. Для приёма сведений агентство открыло сайт в даркнете и организовало специальную линию связи через Signal. Salt Typhoon, известная также под именами RedMike, Ghost Emperor, FamousSparrow, Earth Estries и UNC2286, активно занимается кибершпионажем с 2019 года. Основная цель её операций — сбор стратегически важной информации, в том числе с целью подготовки к возможным будущим военным конфликтам. В ходе своей деятельности Salt Typhoon осуществила множество атак против телекоммуникационных компаний по всему миру, включая США. Одной из наиболее масштабных стала кибератака 2024 года, когда хакеры проникли в сети Verizon, AT&T и Lumen/CenturyLink, получив доступ к огромным массивам интернет-трафика. Целями атаки стали сети интернет-провайдеров, обслуживающих как бизнес-клиентов, так и миллионы частных пользователей в США. По данным The Washington Post, в результате атак злоумышленники, вероятно, получили доступ к системам санкционированной судом прослушки коммуникаций, хотя прямых доказательств этого обнаружено не было. Факт возможного проникновения в указанные системы подтверждается заявлением ФБР. Расследование показало, что хакеры похитили журналы звонков, ограниченный объём частной переписки, а также данные, находившиеся под контролем американских правоохранительных органов в рамках судебных запросов. Полученная информация могла быть использована как для проведения шпионской деятельности, так и для подготовки к осуществлению киберопераций против США и их союзников. В декабре 2024 года представители администрации предыдущего президента США Джо Байдена (Joe Biden) сообщили журналистам, что атаки Salt Typhoon затронули телекоммуникационные компании в десятках стран, включая восемь американских операторов связи, что вдвое превышало ранее известные масштабы. Чиновники отметили, что атаки могли продолжаться в течение одного-двух лет. При этом, по их словам, полной уверенности в полном устранении злоумышленников из скомпрометированных сетей не было. По данным аналитиков Insikt Group, подразделения Recorded Future, опубликованным в феврале 2025 года, активность Salt Typhoon продолжилась. Злоумышленники сосредоточили внимание на атаках сетевых устройств Cisco, подключённых к интернету. Они использовали две уязвимости — CVE-2023-20198 и CVE-2023-20273, что свидетельствует о серьёзных проблемах в области своевременного обновления оборудования у операторов связи. ФБР создало подставную криптовалюту для разоблачения криптомошенников

11.10.2024 [00:32],

Анжелла Марина

Федеральное бюро расследований (ФБР) разработало собственный криптовалютный токен NEXF для выявления компаний, подозреваемых в манипулировании криптовалютным рынком. Вчера Министерство юстиции США объявило о завершении «операции под прикрытием» и предъявлении обвинений 18 лицам и компаниям, которые использовали различные тактики для искусственного завышения стоимости криптовалют, включая автоматизированных ботов.

Источник изображения: Traxer/Unsplash По информации PCMag, операция была проведена для «отлова» так называемых wash trading (отмывочная торговля) — незаконных сделок, проводимых с целью создания видимости высокой рыночной активности. Такие действия искусственно поднимают цену актива, создавая видимость его привлекательности в глазах инвесторов. В реальности же это часто является частью схемы «pump and dump», при которой манипуляторы сначала взвинчивают стоимость актива, а затем продают его по завышенной цене, оставляя неосведомлённых инвесторов с убытками. Для выявления мошенников ФБР создало фиктивную криптовалютную компанию NexFundAI, которая разработала собственный токен под названием NEXF и создало веб-сайт для привлечения внимания потенциально подозреваемых лиц. В результате чётко скоординированных действий были предъявлены обвинения компаниям Gotbit, ZM Quant, CLS Global FZC и MyTrade MM, а также некоторым их сотрудникам. В итоге служба ФБР изъяла более 25 миллионов долларов в криптовалюте и остановила работу нескольких торговых ботов, ответственных за манипуляции с примерно 60 различными видами монет. Также был арестован генеральный директор компании Gotbit за участие в отмывочной торговле и манипуляциях на рынке с 2018 по 2024 год. А на сайте NexFundAI теперь размещено сообщение, что он был создан ФБР «в рамках расследования мошенничества и манипуляций на криптовалютном рынке». ФБР: криптовалютные мошенники похитили рекордные $5,6 млрд в 2023 году

13.09.2024 [11:03],

Анжелла Марина

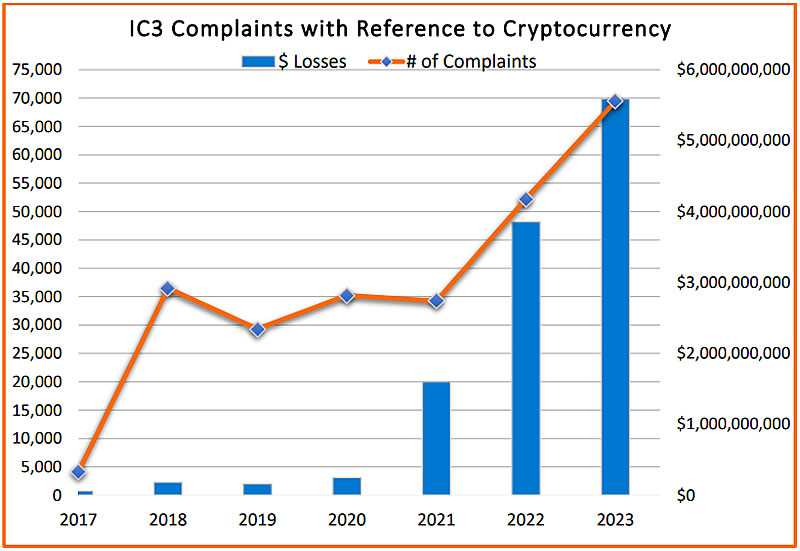

Федеральное бюро расследований США (FBI) опубликовало отчёт, согласно которому 2023 год стал рекордным по количеству случаев криптовалютного мошенничества, а также по объёму потерь. В общей сложности, почти 70 000 сообщений, поступивших в Центр жалоб на интернет-преступления (IC3), свидетельствуют о потерях более $5,6 млрд. Это на 45 % больше, чем в предыдущем году.

Источник изображения: Copilot Как сообщает BleepingComputer, основной причиной роста потерь стало инвестиционное мошенничество, на которое пришлось 71 % от общего объёма потерь криптовалюты. Мошенники использовали различные схемы, включая схему Big Butchering, при которой жертвы заманиваются на фальшивые инвестиционные платформы через приложения для знакомств и через профессиональные соцсети. Также оказались широко распространены мошенничества с майнингом ликвидности, когда за размещение активов в пуле инвесторам обещали сверхвысокую доходность. Помимо инвестиционных схем активно использовались и другие методы обмана. Среди них — мошенничество с использованием колл-центров, выдача себя за представителей государственных органов или техническую поддержку. Также злоумышленники создавали поддельные игровые приложения, якобы основанные на технологии блокчейн, обещая игрокам вознаграждения в криптовалюте, при этом просто получая доступ к их кошелькам. Большая часть потерь ($4,8 млрд) пришлась на граждан США. Далее в списке пострадавших стран следуют Каймановы острова ($196 млн), Мексика ($127 млн), Канада ($72 млн), Великобритания ($59 млн), Индия ($44 млн) и Австралия ($25 млн). Внутри США штат Калифорния пострадал больше всего, зафиксировав потери в размере $1,155 млрд. Далее следуют Техас ($412 млн), Флорида ($390 млн) и Нью-Йорк ($317 млн).

График зарегистрированных потерь криптовалюты. Источник изображения: FBI В отчёте IC3 объясняется, что киберпреступники выбирают криптовалюту в качестве мишени из-за её децентрализованной природы и существования механизмов, которые помогают скрыть следы денежных переводов, а также технической невозможности отмены пострадавшими пользователями своих транзакций. FBI призывает быть бдительными и «скептически относиться к инвестиционным обещаниям, которые кажутся слишком хороши, чтобы быть правдой». Также агентство рекомендует проверять легитимность инвестиционных платформ, прежде чем вкладывать средства, и стараться использовать для игр и инвестиций независимые криптовалютные кошельки. ФБР снова закрыло хакерский форум BreachForums, администратор арестован

16.05.2024 [12:01],

Владимир Мироненко

Известный хакерский форум BreachForums, на котором злоумышленники размещали для продажи похищенные данные пользователей и организаций, взят под контроль ФБР в сотрудничестве с правоохранительными органами других стран, сообщил ресурс BleepingComputer. Со среды на веб-сайте BreachForums отображается баннер с сообщением о том, что ФБР взяло под свой контроль его и внутренние данные, что указывает на то, что агентство конфисковало как серверы, так и домены сайта. «Этот веб-сайт был закрыт ФБР и Министерством юстиции при содействии международных партнёров, — говорится в сообщении. — Мы проверяем серверные данные этого сайта. Если у вас есть информация о киберпреступной деятельности на BreachForums, свяжитесь с нами». В верхней части баннера размещены изображения профилей двух администраторов сайта, Baphomet и ShinyHunters, находящихся за тюремной решёткой. ФБР также наложило арест на Telegram-канал сайта и другие каналы, принадлежащие Baphomet. Также сообщается об его аресте, что подтверждается тем, что некоторые сообщения правоохранительных органов поступали с его аккаунта. В специальном поддомене на портале IC3 ФБР указано, что расследование ведётся по хакерским форумам BreachForums и Raidforums. «С июня 2023 года по май 2024 года BreachForums, управляемый ShinyHunters, работал как открытая рыночная площадка, где киберпреступники могли покупать, продавать и обменивать контрабанду, в том числе украденные устройства доступа, средства идентификации, инструменты взлома, взломанные базы данных и другие незаконные услуги», — сообщило ФБР. Агентство отметило, что ранее, с марта 2022 года по март 2023 года отдельная команда BreachForums управляла аналогичным хакерским форумом, который был закрыт, а его создатель арестован и приговорён в январе этого года к тюремному заключению сроком на 20 лет. Предшественник обеих версий BreachForums — хакерский форум Raidforums — работал с начала 2015 года по февраль 2022 года. ФБР уничтожило шпионский ботнет и обвинило в его создании российскую разведку

16.02.2024 [13:38],

Павел Котов

Американские власти заявили об уничтожении ботнета, который использовался для фишинговых атак, шпионажа, сбора учётных данных и кражи информации — по их версии, к развёртыванию сети взломанных устройств причастны структуры российской разведки. Об этом сообщает The Register.

Источник изображения: David Trinks / unsplash.com Ботнет был ликвидирован в январе — его составили «более тысячи» маршрутизаторов, используемых в домашних сетях и сетях малых предприятий. Устройства были заражены вирусом Moobot — одним из вариантов ранее выявленного вредоноса Mirai. Вирус использовался для удалённого управления взломанными устройствами и проведения атак на сети. Установку Moobot на маршрутизаторы под управлением Ubiquiti Edge OS произвели неизвестные киберпреступники, воспользовавшись установленными по умолчанию учётными данными. После этого управление взломанными устройствами, по версии ФБР, перехватила хакерская группировка APT 28, также известная под названиями Forest Blizzard и Fancy Bear, которая якобы связана с российской разведкой. Эта группировка посредством массовой установки на устройства собственных скриптов перепрофилировала ботнет и превратила его «в глобальную платформу кибершпионажа». Целями ботнета были организации, связанные с правительствами США и других стран, военные организации и частные компании. Эксперты ФБР перехватили управление Moobot и отдали вредоносной сети команду на копирование и удаление вредоносных файлов, включая файлы самого вредоноса, а также данных, которые содержались на взломанных маршрутизаторах. Американцы изменили правила сетевого экрана маршрутизаторов, предотвратив их повторный захват. В конце операции все устройства были принудительно сброшены к заводским настройкам — это значит, что при сохранении установленных по умолчанию учётных данных они останутся уязвимыми для повторных атак. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |