|

Опрос

|

реклама

Быстрый переход

Исследователи обнаружили «червя», превращающего роботов Unitree в армию зомби

26.09.2025 [04:25],

Анжелла Марина

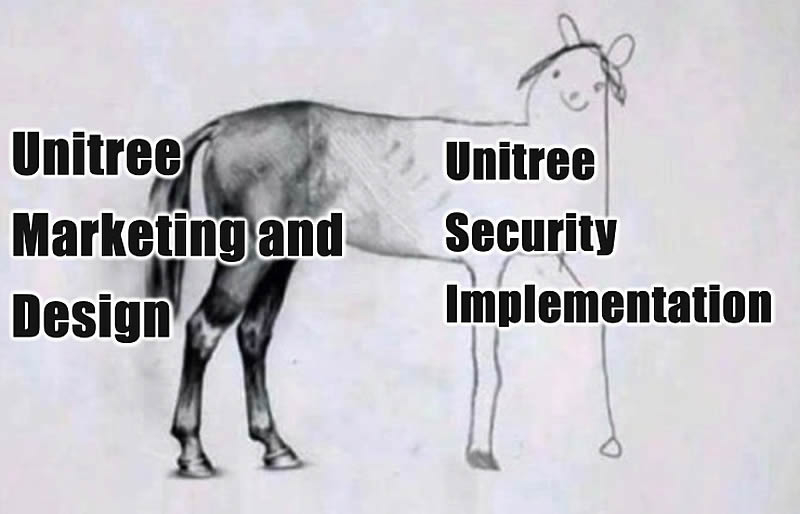

Исследователи в области кибербезопасности раскрыли критическую уязвимость в интерфейсе настройки Wi-Fi через Bluetooth Low Energy (BLE) у роботов компании Unitree, которая позволяет злоумышленникам получать полный контроль на уровне root. Уязвимость затрагивает «четвероногие» модели Go2 и B2, а также роботов-гуманоидов G1 и H1, и обладает свойством самораспространения — заражённый робот может автоматически компрометировать другие устройства в радиусе действия Bluetooth.

Источник изображения: Bin4ry/github.com Уязвимость, получившая название UniPwn, была обнаружена исследователями Андреасом Макрисом (Andreas Makris) и Кевином Финистерре (Kevin Finisterre), и по состоянию на 20 сентября 2025 года остаётся неисправленной в прошивке роботов. По данным издания IEEE Spectrum, это первый крупный публичный эксплойт, направленный на коммерческую платформу человекоподобных роботов. Устройства Unitree используют первоначальное подключение по BLE для упрощения настройки подключения к Wi-Fi. Хотя принимаемые BLE-пакеты зашифрованы, ключи шифрования жёстко заданы в прошивке. Несмотря на наличие механизма аутентификации, для получения доступа злоумышленнику достаточно зашифровать строку «unitree» указанными ключами, после чего робот распознаёт атакующего как авторизованного пользователя. Далее возможно внедрение произвольного кода под видом имени сети (SSID) и пароля Wi-Fi. При попытке подключения робот исполняет этот код без дополнительной проверки. По словам Макриса, в качестве доказательства концепции был продемонстрирован простой сценарий, вызывающий перезагрузку робота, однако потенциал атаки значительно шире: возможна установка трояна в загрузочную последовательность для кражи данных и блокировки обновлений прошивки без ведома пользователя. Кроме того, поскольку уязвимость использует BLE, заражённые роботы могут автоматически находить и компрометировать другие устройства Unitree в зоне досягаемости, формируя сеть ботнет из роботов. Исследователи впервые связались с разработчиком роботов в мае 2025 года в рамках ответственного раскрытия уязвимости, однако после нескольких обменов сообщениями без существенного прогресса компания прекратила в июле отвечать. Макрис отметил, что ранее уже сталкивался с игнорированием со стороны Unitree — в частности, при сообщении о «бэкдоре» (back door) в модели Go1. Макрис выразил сомнение, является ли текущая проблема следствием намеренных действий или халатной разработки. Unitree на момент публикации не ответила на запрос IEEE Spectrum о комментарии. Виктор Маораль-Вильчес (Víctor Mayoral-Vilches), основатель компании Alias Robotics, занимающейся кибербезопасностью робототехники, подтвердил, что Unitree, как и некоторые другие производители, систематически игнорирует обращения исследователей. Он также сообщил о других проблемах безопасности в роботах Unitree, включая скрытую передачу телеметрических данных, в том числе аудио и видео на серверы в Китае. Маораль-Вильчес объяснил особый интерес исследователей к Unitree широким распространением её доступных и недорогих роботов, в том числе в критически важных сферах. В качестве временной защиты он рекомендует использовать изолированные Wi-Fi-сети и отключать Bluetooth, отмечая, что для реальной безопасности пользователям зачастую приходится самостоятельно модифицировать устройства. Оба исследователя подчёркивают, что долгосрочная ответственность за безопасность лежит на Unitree, которой необходимо наладить диалог с экспертным сообществом, хотя, по словам Макриса, стопроцентно защищённых систем не бывает, а, по мнению Маораль-Вильчеса, сложность современных гуманоидов делает их особенно уязвимыми. Эксперты предупреждают, что аналогичные уязвимости, вероятно, будут найдены и у других производителей, а последствия массового взлома роботов могут выйти далеко за пределы репутационного ущерба, так как неуправляемое устройство представляет реальную физическую опасность. Цифровые археологи восстановили контроль над червём PlugX и выявили глобальную эпидемию

29.04.2024 [21:44],

Владимир Чижевский

Специализирующаяся на информационной безопасности компания Sekoia занялась цифровой археологией и приобрела IP-адрес, использовавшийся для управления появившейся в 2019 году разновидностью вредоносной программы PlugX. Исследователи выяснили, что червём и по сей день заражено немало компьютеров по всему миру.

Источник изображения: Jackson_893 / pixabay.com PlugX умеет автоматически заражать USB-накопители, после чего — все компьютеры, к которым заражённые флешки подключают. Однако по неизвестным причинам создатели червя забросили IP-адреc управляющего сервера. Специалисты Sekoia выкупили его за $7 и выстроили собственную сетевую инфраструктуру, имитирующую управляющий сервер. По сообщениям исследователей, ежедневно с сервером связываются 90–100 тысяч IP-адресов, а за полгода зафиксировано около 2,5 млн запросов с уникальных IP-адресов в 170 странах мира. Количество адресов не указывает на число заражённых устройств, однако объём трафика позволяет предположить активность червя на тысячах или даже миллионах устройств. Лидируют здесь Нигерия, Индия, Индонезия, Великобритания, Ирак и США, при этом 80 % заражений приходится на 15 стран мира. Исследователи предполагают, что целью злоумышленников мог быть сбор разведданных для китайского правительства, но позднее потерявший контроль червь распространился по всему миру. Специалисты Sekoia обнаружили встроенную команду самоуничтожения и даже способ добавить червю новую функциональность для обезвреживания заражённых USB-накопителей, однако не решились воспользоваться этими возможностями. С удалённым уничтожением PlugX есть несколько проблем:

Таким образом, исследователи решили не предпринимать никаких действий самостоятельно и передали необходимые данные правоохранительным органам пострадавших стран. |